Not

Bu sayfaya erişim yetkilendirme gerektiriyor. Oturum açmayı veya dizinleri değiştirmeyi deneyebilirsiniz.

Bu sayfaya erişim yetkilendirme gerektiriyor. Dizinleri değiştirmeyi deneyebilirsiniz.

Önemli

1 Mayıs 2025 tarihinden itibaren Azure AD B2C artık yeni müşteriler için satın alınamayacak. SSS bölümünden daha fazla bilgi edinebilirsiniz.

Bu öğreticide, PingAccess ve PingFederate ile Azure Active Directory B2C'nin (Azure AD B2C) özelliklerini genişletmeyi öğrenin. PingAccess, uygulamalara ve API'lere erişim ve yetkili kullanıcı erişimi için bir ilke altyapısı sağlar. PingFederate, müşterilerin, çalışanların ve iş ortaklarının cihazlardan uygulamalara erişmesine izin veren bir yetkili olan kullanıcı kimlik doğrulaması ve çoklu oturum açma için kurumsal bir federasyon sunucusudur. Güvenli karma erişimi (SHA) etkinleştirmek için bunları birlikte kullanın.

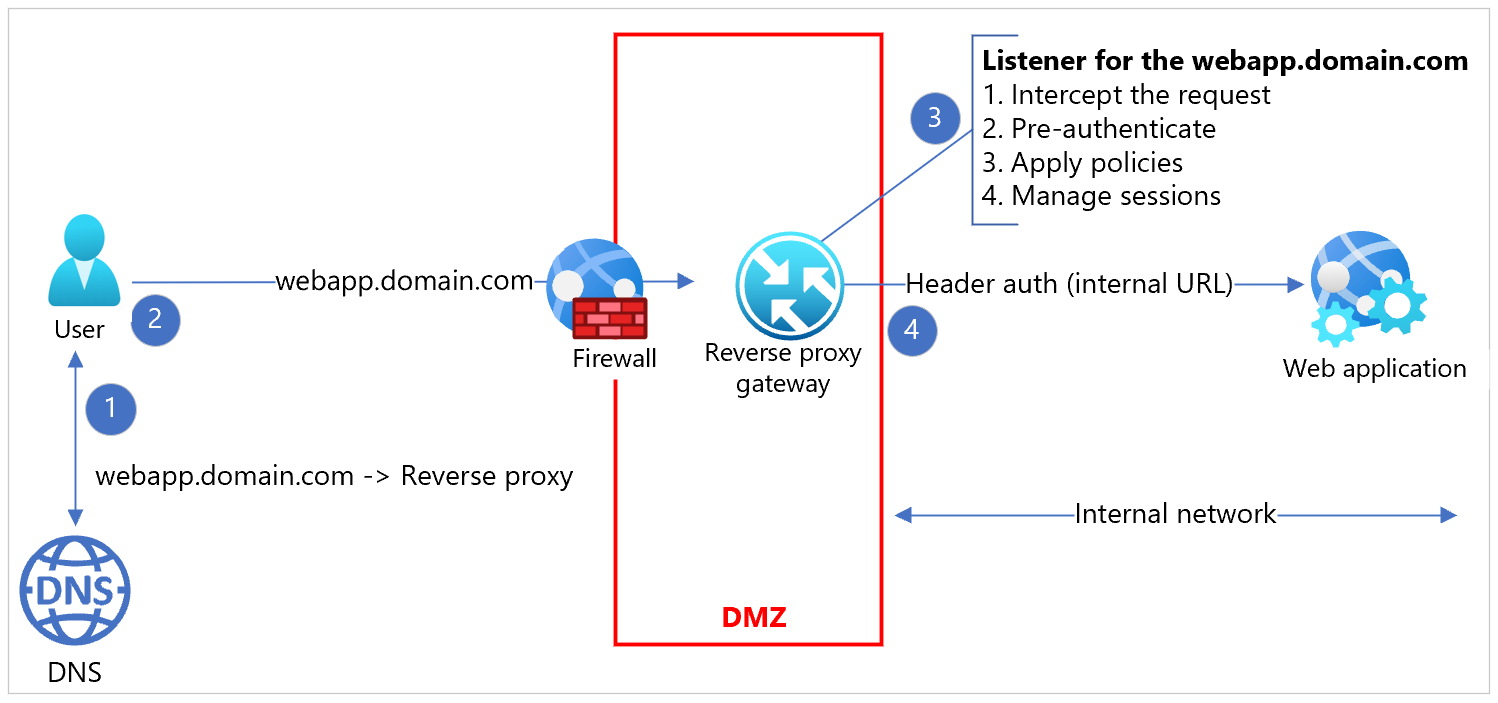

İnternet'e açık birçok e-ticaret sitesi ve web uygulaması ara sunucu sistemlerinin veya ters ara sunucu sisteminin arkasına dağıtılır. Bu ara sunucu sistemleri ön kimlik doğrulaması yapar, politika uygular ve trafiği yönlendirir. Tipik senaryolar, web uygulamalarını gelen web trafiğinden korumayı ve dağıtılmış sunucu dağıtımları arasında tekdüzen oturum yönetimi sağlamayı içerir.

Yapılandırmalar genellikle web uygulamasından kimlik doğrulamasını dışlayan bir kimlik doğrulama çevirisi katmanı içerir. Ters proxyler, web uygulamalarına kimliği doğrulanmış kullanıcı bağlamını sağlar, örneğin açık veya özet biçiminde bir başlık değeri gibi. Uygulamalar Güvenlik Onaylama İşaretleme Dili (SAML), OAuth veya OpenID Connect (OIDC) gibi endüstri standardı belirteçleri kullanmıyor. Bunun yerine, proxy kimlik doğrulama bağlamı sağlar ve tarayıcı veya yerel uygulama gibi son kullanıcı aracısı ile oturumu korur. Ara sunucular, ortadaki adam olarak çalışan bir hizmet olarak önemli bir oturum denetimi sağlar. Proxy hizmeti verimli ve ölçeklenebilirdir, proxy hizmetinin arkasındaki uygulamalar için bir darboğaz oluşturmaz. Diyagram, ters vekil sunucu uygulamasını ve iletişim akışını gösterir.

Modernleşme

Kimlik platformlarını bu tür yapılandırmalarda modernleştirmek istiyorsanız müşteri endişeleri olabilir:

- Uygulamaları modernleştirme çabasını, bir kimlik platformunu modernleştirme çabasından ayırın.

- Modernleştirilmiş kimlik hizmeti sağlayıcısından faydalanan modern ve eski kimlik doğrulama özelliğine sahip ortamlar.

- Son kullanıcı deneyimi tutarlılığını sağlayın

- Uygulamalar arasında tek bir oturum açma deneyimi sağlama

Bu endişelere yanıt olarak, bu öğreticideki yaklaşım bir Azure AD B2C, PingAccess ve PingFederate tümleştirmesidir.

Paylaşılan ortam

Teknik açıdan uygun ve uygun maliyetli bir çözüm, ters ara sunucu sistemini modernleştirilmiş kimlik sistemini kullanacak şekilde yapılandırmak ve kimlik doğrulamasını yetkilendirmektir.

Proxy'ler modern kimlik doğrulama protokollerini destekler ve kullanıcıları yeni kimlik sağlayıcısına (IdP) gönderen yeniden yönlendirme tabanlı (pasif) kimlik doğrulamasını kullanır.

Kimlik sağlayıcısı olarak Azure AD B2C

Azure AD B2C'de, kullanıcı yolculukları olarak da adlandırılan kullanıcı deneyimlerini ve davranışlarını yönlendiren ilkeler tanımlarsınız. Bu tür her ilke, kimlik doğrulamasını IdP olarak gerçekleştirebilen bir protokol uç noktasını kullanıma sunar. Uygulama tarafında, belirli ilkeler için özel işleme gerekmez. Bir uygulama, bir ilke tarafından kullanıma sunulan protokole özgü kimlik doğrulama uç noktasına standart bir kimlik doğrulama isteğinde bulunur.

Azure AD B2C'yi ilkeler arasında aynı vereni veya her ilke için benzersiz vereni paylaşacak şekilde yapılandırabilirsiniz. Her uygulama, oturum açma, kaydolma ve profil düzenlemeleri gibi kullanıcı davranışlarını yönlendiren bir protokol yerel kimlik doğrulama isteği oluşturarak ilkelere işaret edebilir. Diyagramda OIDC ve SAML uygulama iş akışları gösterilmektedir.

Senaryo, eski uygulamaların kullanıcıyı doğru bir şekilde yeniden yönlendirmesi için zor olabilir. Uygulamalara erişim isteği kullanıcı deneyimi bağlamını içermeyebilir. Çoğu durumda, ara sunucu katmanı veya web uygulamasındaki tümleşik bir aracı erişim isteğini durdurur.

PingAccess ters ara sunucusu

PingAccess'i ters proxy olarak dağıtabilirsiniz. PingAccess, aracılık yapan veya web uygulaması sunucusunda çalışan bir ajan tarafından yönlendirme olarak bir doğrudan isteği durdurur.

PingAccess'i yukarı akış kimlik doğrulama sağlayıcısıyla kimlik doğrulaması için OIDC, OAuth2 veya SAML ile yapılandırın. PingAccess sunucusunda bu amaçla bir yukarı akış IdP'si yapılandırabilirsiniz. Aşağıdaki diyagrama bakın.

IdP'leri ortaya çıkaran ilkelerin bulunduğu tipik bir Azure AD B2C dağıtımında bir zorluk vardır. PingAccess, bir yukarı akış IdP'si ile yapılandırılır.

PingFederate federasyon proxy'si

PingFederate'i yukarı akış IDP'leri için bir kimlik doğrulama sağlayıcısı veya ara sunucu olarak yapılandırabilirsiniz. Aşağıdaki diyagrama bakın.

Gelen isteği bağlamsal, dinamik veya bildirim temelli olarak Azure AD B2C ilkesine değiştirmek için bu işlevi kullanın. Protokol dizisi akışının aşağıdaki diyagramına bakın.

Önkoşullar

Başlamak için şunları yapmanız gerekir:

- Azure aboneliği

- Hesabınız yoksa ücretsiz bir Azure hesabı edinin

- Azure AD B2C kiracısı, Azure aboneliğinize bağlıdır.

- Docker kapsayıcılarında veya Azure sanal makinelerinde (VM) dağıtılan PingAccess ve PingFederate

Bağlantı ve iletişim

Aşağıdaki bağlantıyı ve iletişimi onaylayın.

- PingAccess sunucusu – Azure AD B2C hizmeti ve PingFederate sunucusu tarafından yayımlanan PingFederate sunucusu, istemci tarayıcısı, OIDC, OAuth iyi bilinen ve anahtar bulma ile iletişim kurar

- PingFederate sunucusu – Azure AD B2C hizmeti tarafından yayımlanan PingAccess sunucusu, istemci tarayıcısı, OIDC, OAuth iyi bilinen ve anahtar bulma ile iletişim kurar

- Eski veya üst bilgi tabanlı Kimlik Doğrulama uygulaması – PingAccess sunucusuna ve sunucusundan iletişim kurar

- SAML bağlı olan taraf uygulaması – İstemciden gelen tarayıcı trafiğine ulaşır. Azure AD B2C hizmeti tarafından yayımlanan SAML federasyon meta verilerine erişir.

- Modern uygulama – İstemciden gelen tarayıcı trafiğine ulaşır. Azure AD B2C hizmeti tarafından yayımlanan OIDC, OAuth iyi bilinen ve anahtar bulma özelliğine erişir.

- REST API : Yerel istemciden veya web istemcisinden gelen trafiğe ulaşır. Azure AD B2C hizmeti tarafından yayımlanan OIDC, OAuth iyi bilinen ve anahtar bulma özelliğine erişir

Azure AD B2C'yi yapılandırma

Temel kullanıcı akışlarını veya gelişmiş Identity Enterprise Framework (IEF) ilkelerini kullanabilirsiniz. PingAccess, bulma kuralı için WebFinger protokolunu kullanarak veren değerine göre meta veri uç noktasını oluşturur. Bu kuralı izlemek için kullanıcı akışı ilkesi özelliklerini kullanarak Azure AD B2C vereni güncelleştirin.

Gelişmiş ilkelerde yapılandırma, JWT veren teknik profilindeki AuthorityWithTfp değerine IssuanceClaimPattern meta veri öğesini içerir.

PingAccess ve PingFederate yapılandırma

PingAccess ve PingFederate'ı yapılandırmak için aşağıdaki bölümlerdeki yönergeleri kullanın. Genel tümleştirme kullanıcı akışının aşağıdaki diyagramına bakın.

PingFederate'i belirteç sağlayıcısı olarak yapılandırma

PingFederate'i PingAccess için belirteç sağlayıcısı olarak yapılandırmak için PingFederate'den PingAccess'e bağlantı olduğundan emin olun. PingAccess'ten PingFederate'a bağlantıyı onaylayın.

PingAccess uygulamasını üst bilgi tabanlı kimlik doğrulaması için yapılandırma

Üst bilgi tabanlı kimlik doğrulaması için hedef web uygulaması için bir PingAccess uygulaması oluşturmak için aşağıdaki yönergeleri kullanın.

Sanal konak oluştur

Önemli

Her uygulama için bir sanal konak oluşturun.

Sanal konak oluşturmak için:

- Ayarlar>Erişim>Sanal Konaklar'a gidin.

- Sanal Konak Ekle'yi seçin.

- Konak için Uygulama URL'sinin FQDN bölümünü girin.

- Bağlantı Noktasıiçin 443girin.

- Kaydetseçeneğini seçin.

Web oturumu oluşturma

Web oturumu oluşturmak için:

- Ayarlar>Access>Web Oturumları'na gidin.

- Web Oturumu Ekle'yi seçin.

- Web oturumu için bir Ad girin.

- Tanımlama Bilgisi Türü: İmzalı JWT veya Şifrelenmiş JWT'yi seçin.

- hedef kitle için benzersiz bir değer girin.

- İstemci Kimliği için Microsoft Entra Uygulama Kimliği'ni girin.

- İstemci Gizli Anahtarı için, Microsoft Entra Id'de uygulama için oluşturduğunuz Anahtarı girin.

- (İsteğe bağlı) Microsoft Graph API'siyle özel talepler oluşturun ve kullanın: Gelişmiş'i seçin. İstek Profili ve Kullanıcı Özniteliklerini Yenile'nin seçimini kaldırın. Özel talepler hakkında daha fazla bilgi edinin: Microsoft Entra uygulama ara sunucusu ile şirket içi uygulamalar için üst bilgi tabanlı çoklu oturum açma.

- Kaydet'i seçin.

Kimlik haritası oluştur

Uyarı

Başlıkta aynı verileri bekliyorlarsa, kimlik eşleştirmeyi birden fazla uygulama ile kullanabilirsiniz.

Kimlik eşlemesi oluşturmak için:

- Ayarlar>Erişim>Kimliği Eşlemeleri'ne gidin.

- Kimlik Eşlemesi Ekle'yi seçin.

- Bir *Ad belirtin.

- Üst Bilgi Kimlik Eşleme Türünü seçin.

- Öznitelik Eşleme tablosunda gerekli eşlemeleri belirtin. Örneğin

| Öznitelik adı | Başlık adı |

|---|---|

| upn | x-userprincipalname |

| 'e-posta' | x-e-posta |

| 'oid' | X-Oid'i |

| SCP (Güvenli Kopyalama Protokolü) | x kapsamı |

| amr | X-AMR |

- Kaydet'i seçin.

Site oluşturma

Uyarı

Bazı yapılandırmalarda, bir site birden çok uygulama içerebilir. Uygun olduğunda birden fazla uygulama içeren bir site kullanabilirsiniz.

Site oluşturmak için:

- Ana>Siteler'e gidin.

- Site Ekle'yi seçin.

- Site Adını girin.

- Siteye Hedef girin. Hedef, uygulamayı barındıran sunucunun hostname:port çiftidir. Bu alana uygulama yolunu girmeyin. Örneğin, https://mysite:9999/AppName üzerindeki bir uygulamanın hedef değeri mysite:9999'dır.

- Hedefin güvenli bağlantılar beklenip beklenmediğini belirtin.

- Hedef güvenli bağlantılar bekliyorsa, Güvenilen Sertifika Grubunu Herhangi Birine Güven olarak ayarlayın.

- Kaydetseçeneğini seçin.

Uygulama oluşturma

Azure'da korumak istediğiniz her uygulama için PingAccess'te bir uygulama oluşturmak için.

Ana>Uygulamalar'a gidin

Uygulama Ekle'yi seçin

Uygulama için bir Ad belirtin

İsteğe bağlı olarak, uygulama için bir Açıklama girin

Uygulama için Bağlam Kökünü belirtin. Örneğin, konumundaki https://mysite:9999/AppName bir uygulamanın bağlam kökü /AppName olur. Bağlam kökü eğik çizgi (/) ile başlamalı, eğik çizgi (/) ile bitmemeli ve birden fazla katman derinliğinde olabilir, örneğin, /Apps/Uygulamam.

Oluşturduğunuz sanal konağı seçin

Uyarı

Sanal konak ve bağlam kökü birleşimi PingAccess'te benzersiz olmalıdır.

Oluşturduğunuz web oturumunu seçin

Uygulamayı içeren oluşturduğunuz Siteyi seçin

Oluşturduğunuz Kimlik Eşlemesi'ni seçin

Kaydettiğinizde siteyi etkinleştirmek için Etkin'i seçin

Kaydet'i seçin.

PingFederate kimlik doğrulama ilkesini yapılandırma

PingFederate kimlik doğrulama politikasını, Azure AD B2C kiracıları tarafından sağlanan birden çok IdP'ye federasyon yapacak şekilde yapılandırın.

IdP'ler ile SP arasındaki öznitelikleri bağlamak için bir sözleşme oluşturun. SP her IdP'den farklı bir öznitelik kümesi gerektirmediği sürece yalnızca bir sözleşmeye ihtiyacınız olmalıdır. Daha fazla bilgi için Ping Kimliği belgelerindeki Federasyon hub'ı ve kimlik doğrulama ilkesi sözleşmelerine bakın.

Her bir IdP için IdP ile PingFederate (SP olarak federasyon hub'ı) arasında bir IdP bağlantısı oluşturun.

Hedef Oturum Eşleme penceresinde, idp bağlantısına uygun kimlik doğrulama ilkesi sözleşmelerini ekleyin.

Seçiciler penceresinde bir kimlik doğrulama seçicisi yapılandırın. Örneğin, her IdP'yi kimlik doğrulama ilkesindeki ilgili IdP bağlantısına eşlemek için İlk Tanımlayıcı Bağdaştırıcısı örneğine bakın.

PingFederate'i IdP olarak kullanan federasyon hub'ı ile SP arasında bir SP bağlantısı oluşturun.

Kimlik Doğrulama Kaynağı Eşleme penceresinde ilgili kimlik doğrulama ilkesi sözleşmesini SP bağlantısına ekleyin.

Hizmet Sağlayıcısı olarak Federasyon Hub'ı PingFederate'e bağlanmak için her IdP ile çalışın.

Federasyon hub'ı olan IdP olarak PingFederate'e bağlanmak için SP ile çalışın.

Sonraki adımlar

Ek bilgi için aşağıdaki makaleleri gözden geçirin