Active Directory'deki ormanlar için güven ilişkileri nasıl çalışır?

Active Directory Etki Alanı Hizmetleri (AD DS), etki alanı ve orman güven ilişkileri aracılığıyla birden çok etki alanı veya ormanda güvenlik sağlar. Kimlik doğrulamasının güvenler arasında gerçekleşebilmesi için Önce Windows'un bir kullanıcı, bilgisayar veya hizmet tarafından istenen etki alanının istekte bulunan hesabın etki alanıyla bir güven ilişkisi olup olmadığını denetlemesi gerekir.

Bu güven ilişkisini denetlemek için Windows güvenlik sistemi, isteği alan sunucu için etki alanı denetleyicisi (DC) ile istekte bulunan hesabın etki alanındaki bir DC arasında bir güven yolu hesaplar.

AD DS ve Windows dağıtılmış güvenlik modeli tarafından sağlanan erişim denetimi mekanizmaları, etki alanı ve orman güvenlerinin çalıştırılması için bir ortam sağlar. Bu güvenlerin düzgün çalışması için, her kaynağın veya bilgisayarın bulunduğu etki alanında bir DC'ye doğrudan güven yolu olmalıdır.

Güven yolu, güvenilen etki alanı yetkilisine kimliği doğrulanmış bir uzak yordam çağrısı (RPC) bağlantısı kullanılarak Net Logon hizmeti tarafından uygulanır. Güvenli bir kanal, etki alanları arası güven ilişkileri aracılığıyla diğer AD DS etki alanlarına da genişletilir. Bu güvenli kanal, kullanıcılar ve gruplar için güvenlik tanımlayıcıları (SID) dahil olmak üzere güvenlik bilgilerini almak ve doğrulamak için kullanılır.

Dekont

Etki Alanı Hizmetleri, gelen veya giden olabilecek iki yönlü güvenler ve tek yönlü güvenler de dahil olmak üzere birden çok orman güveni yönünü destekler.

Güvenlerin Etki Alanı Hizmetleri'ne nasıl uygulandığına genel bakış için bkz . Orman kavramları ve özellikleri.

Etki Alanı Hizmetleri'nde güvenleri kullanmaya başlamak için orman güvenlerini kullanan bir yönetilen etki alanı oluşturun.

Güven ilişkisi akışları

Güvenler üzerinden güvenli iletişim akışı, güvenin esnekliğini belirler. Güveni nasıl oluşturacağınız veya yapılandıracağınız, iletişimin ormanlar içinde veya ormanlar arasında ne kadar genişlediğini belirler.

Güvenler üzerinden iletişim akışı, güven yönüne göre belirlenir. Güvenler tek yönlü veya iki yönlü olabilir ve geçişli veya geçişsiz olabilir.

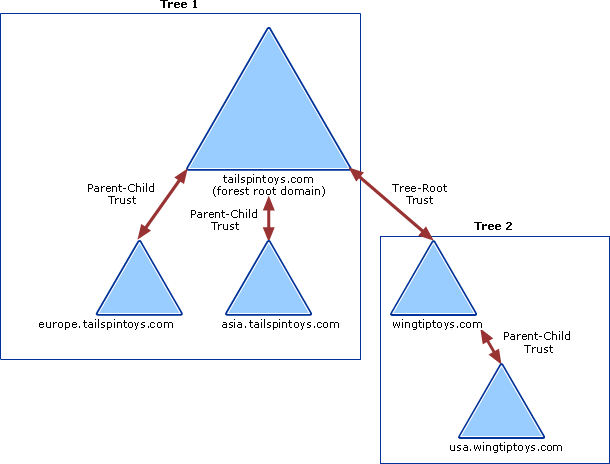

Aşağıdaki diyagramda, Ağaç 1 ve Ağaç 2'deki tüm etki alanlarının varsayılan olarak geçişli güven ilişkileri olduğu gösterilmektedir. Sonuç olarak, Ağaç 1'deki kullanıcılar Ağaç 2'deki etki alanlarındaki kaynaklara ve Ağaç 2'dekikullanıcılar, kaynakta uygun izinler atandığında Ağaç 1'deki kaynaklara erişebilir.

Tek yönlü ve iki yönlü güvenler

Güven ilişkileri kaynaklara erişimi tek yönlü veya iki yönlü olarak etkinleştirebilir.

Tek yönlü güven, iki etki alanı arasında oluşturulan tek yönlü bir kimlik doğrulama yoludur. Etki Alanı A ile Etki Alanı B arasındaki tek yönlü güvende, Etki Alanı A'daki kullanıcılar Etki Alanı B'deki kaynaklara erişebilir. Ancak, Etki Alanı B'deki kullanıcılar Etki Alanı A'daki kaynaklara erişemez.

Bazı tek yönlü güvenler, oluşturulan güven türüne bağlı olarak geçişli veya geçişli olabilir.

İki yönlü bir güvende, Etki Alanı A, Etki Alanı B'ye ve Etki Alanı B, Etki Alanı A'ya güvenir. Bu yapılandırma, kimlik doğrulama isteklerinin iki etki alanı arasında her iki yönde de geçirilebileceği anlamına gelir. Bazı iki yönlü ilişkiler, oluşturulan güven türüne bağlı olarak geçişli veya geçişli olmayabilir.

Şirket içi AD DS ormanındaki tüm etki alanı güvenleri iki yönlü, geçişli güvenlerdir. Yeni bir alt etki alanı oluşturulduğunda, yeni alt etki alanı ile üst etki alanı arasında otomatik olarak iki yönlü, geçişli bir güven oluşturulur.

Geçişli ve geçişsiz güvenler

Geçişlilik, bir güvenin oluşturulduğu iki etki alanının dışında genişletilip genişletilemeyeceğini belirler.

- Geçişli güven, diğer etki alanlarıyla güven ilişkilerini genişletmek için kullanılabilir.

- Geçişli olmayan bir güven, diğer etki alanlarıyla güven ilişkilerini reddetmek için kullanılabilir.

Ormanda her yeni etki alanı oluşturduğunuzda, yeni etki alanı ile üst etki alanı arasında otomatik olarak iki yönlü, geçişli bir güven ilişkisi oluşturulur. Alt etki alanları yeni etki alanına eklenirse, güven yolu, yeni etki alanı ile üst etki alanı arasında oluşturulan ilk güven yolunu genişleten etki alanı hiyerarşisi boyunca yukarı doğru akar. Geçişli güven ilişkileri, bir etki alanı ağacı oluşturulurken yukarı doğru akar ve etki alanı ağacındaki tüm etki alanları arasında geçişli güvenler oluşturur.

Kimlik doğrulama istekleri bu güven yollarını izler, bu nedenle ormandaki herhangi bir etki alanındaki hesapların kimliği ormandaki başka bir etki alanı tarafından doğrulanabilir. Tek bir oturum açma işlemiyle, uygun izinlere sahip hesaplar ormandaki herhangi bir etki alanındaki kaynaklara erişebilir.

Ormanlar güvenleri

Orman güvenleri, segmentlere ayrılmış AD DS altyapılarını yönetmenize ve birden çok ormandaki kaynaklara ve diğer nesnelere erişimi desteklemenize yardımcı olur. Orman güvenleri, hizmet sağlayıcıları, birleşme veya satın alma işlemleri geçiren şirketler, işbirliğine dayalı iş extranetleri ve yönetim özerkliği için çözüm arayan şirketler için yararlıdır.

Orman güvenlerini kullanarak, tek yönlü veya iki yönlü geçişli güven ilişkisi oluşturmak için iki farklı ormanı bağlayabilirsiniz. Orman güveni, yöneticilerin ormanlar arasında sorunsuz bir kimlik doğrulaması ve yetkilendirme deneyimi sağlamak için tek bir güven ilişkisiyle iki AD DS ormanı bağlamasına olanak tanır.

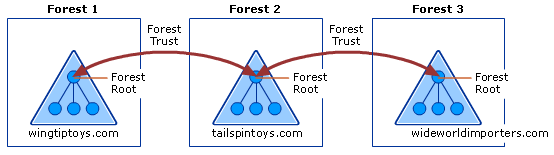

Orman güveni yalnızca bir ormandaki orman kök etki alanı ile başka bir ormandaki orman kök etki alanı arasında oluşturulabilir. Orman güvenleri yalnızca iki orman arasında oluşturulabilir ve örtük olarak üçüncü bir ormana genişletilmez. Bu davranış, Orman 1 ile Orman 2 arasında bir orman güveni oluşturulursa ve Orman 2ile Orman 3 arasında başka bir orman güveni oluşturulursa, Orman 1'in Orman 3 ile örtük bir güveni olmadığı anlamına gelir.

Aşağıdaki diyagramda, tek bir kuruluştaki üç AD DS ormanı arasındaki iki ayrı orman güven ilişkisi gösterilmektedir.

Bu örnek yapılandırma aşağıdaki erişimi sağlar:

- Orman 2'deki kullanıcılar, Orman 1 veya Orman 3'teki herhangi bir etki alanındaki kaynaklara erişebilir

- Orman 3'teki kullanıcılar, Orman 2'deki herhangi bir etki alanındaki kaynaklara erişebilir

- Orman 1'deki kullanıcılar, Orman 2'deki herhangi bir etki alanındaki kaynaklara erişebilir

Bu yapılandırma, Orman 1'deki kullanıcıların Orman 3'teki kaynaklara erişmesine izin vermez veya tam tersi. Hem Orman 1hem de Orman 3'teki kullanıcıların kaynakları paylaşmasına izin vermek için, iki orman arasında iki yönlü geçişli güven oluşturulmalıdır.

İki orman arasında tek yönlü bir orman güveni oluşturulursa, güvenilen ormanın üyeleri güvenen ormanda bulunan kaynakları kullanabilir. Ancak, güven yalnızca bir yönde çalışır.

Örneğin, Orman 1 (güvenilen orman) ile Orman 2 (güvenen orman) arasında tek yönlü bir orman güveni oluşturulduğunda:

- Orman 1 üyeleri, Orman 2'de bulunan kaynaklara erişebilir.

- Orman 2 üyeleri, Aynı güveni kullanarak Orman 1'de bulunan kaynaklara erişemez.

Önemli

Microsoft Entra Domain Services, orman güvenleri için birden çok yönü destekler.

Orman güveni gereksinimleri

Orman güveni oluşturabilmeniz için önce doğru Etki Alanı Adı Sistemi (DNS) altyapısına sahip olduğunuzu doğrulamanız gerekir. Orman güvenleri yalnızca aşağıdaki DNS yapılandırmalarından biri kullanılabilir olduğunda oluşturulabilir:

Tek bir kök DNS sunucusu, her iki orman DNS ad alanının kök DNS sunucusudur. Kök bölge, DNS ad alanlarının her biri için temsilciler içerir ve tüm DNS sunucularının kök ipuçları kök DNS sunucusunu içerir.

Paylaşılan kök DNS sunucusu olmadığında ve her orman DNS ad alanında kök DNS sunucuları, diğer ad alanında yer alan adlara yönelik sorguları yönlendirmek için her DNS ad alanı için DNS koşullu ileticilerini kullanır.

Önemli

Güvene sahip tüm Microsoft Entra Domain Services ormanları bu DNS yapılandırmasını kullanmalıdır. Orman DNS ad alanı dışında bir DNS ad alanı barındırmak, Microsoft Entra Domain Services'ın bir özelliği değildir. Koşullu ileticiler uygun yapılandırmadır.

Paylaşılan kök DNS sunucusu olmadığında ve her orman DNS ad alanında kök DNS sunucuları kullanıldığında, diğer ad alanında adlara yönelik sorguları yönlendirmek için her DNS ad alanında DNS ikincil bölgeleri yapılandırılır.

AD DS'de orman güveni oluşturmak için, Active Directory'de Etki Alanı Yönetici grubunun (orman kök etki alanında) veya Enterprise Yönetici s grubunun üyesi olmanız gerekir. Her güvene, her iki ormandaki yöneticilerin bilmesi gereken bir parola atanır. Her iki ormandaki Enterprise Yönetici üyeleri her iki ormanda da aynı anda güven oluşturabilir ve bu senaryoda, her iki orman için de otomatik olarak rastgele bir parola oluşturulur ve yazılır.

Yönetilen etki alanı ormanı, şirket içi ormanlara en fazla beş tek yönlü giden orman güvenini destekler. Microsoft Entra Etki Alanı Hizmetleri için giden orman güveni, Microsoft Entra yönetim merkezinde oluşturulur. Gelen orman güveni, şirket içi Active Directory daha önce belirtilen ayrıcalıklara sahip bir kullanıcı tarafından yapılandırılmalıdır.

Güven işlemleri ve etkileşimler

Birçok etki alanları arası ve ormanlar arası işlem, çeşitli görevleri tamamlamak için etki alanı veya orman güvenlerine bağlıdır. Bu bölümde, güvenler arasında kaynaklara erişildiğinde ve kimlik doğrulama başvuruları değerlendirildikçe gerçekleşen işlemler ve etkileşimler açıklanmaktadır.

Kimlik doğrulaması başvuru işlemeye genel bakış

Bir kimlik doğrulaması isteği bir etki alanına başvurulduğunda, bu etki alanındaki etki alanı denetleyicisi isteğin geldiği etki alanıyla bir güven ilişkisi olup olmadığını belirlemelidir. Etki alanındaki kaynaklara erişmek için kullanıcının kimliğini doğrulamadan önce güven yönü ve güvenin geçişli mi yoksa geçişsiz mi olduğu da belirlenmelidir. Güvenilen etki alanları arasında gerçekleşen kimlik doğrulama işlemi, kullanılan kimlik doğrulama protokolüne göre değişir. Kerberos V5 ve NTLM protokolleri, bir etki alanına kimlik doğrulaması başvurularını farklı şekilde işler

Kerberos V5 başvuru işleme

Kerberos V5 kimlik doğrulama protokolü, istemci kimlik doğrulaması ve yetkilendirme bilgileri için etki alanı denetleyicilerinde Net Logon hizmetine bağımlıdır. Kerberos protokolü, oturum biletleri için bir çevrimiçi Anahtar Dağıtım Merkezi'ne (KDC) ve Active Directory hesap deposuna bağlanır.

Kerberos protokolü ayrıca bölgeler arası anahtar verme hizmetleri (TGS) için güvenleri kullanır ve güvenli bir kanal genelinde Privilege Attribute Certificates (PACs) doğrulamak için kullanılır. Kerberos protokolü, yalnızca MIT Kerberos bölgesi gibi Windows markalı olmayan işletim sistemi Kerberos bölgeleriyle bölgeler arası kimlik doğrulaması gerçekleştirir ve Net Logon hizmetiyle etkileşim kurması gerekmez.

İstemci kimlik doğrulaması için Kerberos V5 kullanıyorsa, hesap etki alanındaki bir etki alanı denetleyicisinden hedef etki alanındaki sunucuya bir bilet istemektedir. Kerberos KDC, istemci ve sunucu arasında güvenilir bir aracı görevi görür ve iki tarafın birbirlerinin kimliğini doğrulamasını sağlayan bir oturum anahtarı sağlar. Hedef etki alanı geçerli etki alanından farklıysa, KDC bir kimlik doğrulama isteğine başvurulup başvurulamayacağını belirlemek için mantıksal bir işlem izler:

Geçerli etki alanına doğrudan istenen sunucunun etki alanı tarafından mı güveniliyor?

- Evet ise, istemciye istenen etki alanına bir başvuru gönderin.

- Hayır ise sonraki adıma geçin.

Geçerli etki alanı ile güven yolundaki sonraki etki alanı arasında geçişli bir güven ilişkisi var mı?

- Evet ise, istemciye güven yolundaki sonraki etki alanına bir başvuru gönderin.

- Hayır ise, istemciye oturum açma reddedildi iletisi gönderin.

NTLM başvuru işleme

NTLM kimlik doğrulama protokolü, istemci kimlik doğrulaması ve yetkilendirme bilgileri için etki alanı denetleyicilerinde Net Logon hizmetine bağımlıdır. Bu protokol, Kerberos kimlik doğrulaması kullanmayan istemcilerin kimliğini doğrular. NTLM, etki alanları arasında kimlik doğrulama isteklerini geçirmek için güvenleri kullanır.

İstemci kimlik doğrulaması için NTLM kullanıyorsa, kimlik doğrulaması için ilk istek doğrudan istemciden hedef etki alanındaki kaynak sunucuya gider. Bu sunucu, istemcinin yanıt verdiği bir sınama oluşturur. Ardından sunucu, kullanıcının yanıtını bilgisayar hesabı etki alanındaki bir etki alanı denetleyicisine gönderir. Bu etki alanı denetleyicisi, kullanıcı hesabını güvenlik hesapları veritabanıyla karşılaştırarak denetler.

Hesap veritabanında yoksa, etki alanı denetleyicisi aşağıdaki mantığı kullanarak doğrudan kimlik doğrulaması gerçekleştirmeyi, isteği iletmeyi veya reddetmeyi belirler:

Geçerli etki alanının kullanıcının etki alanıyla doğrudan güven ilişkisi var mı?

- Evet ise, etki alanı denetleyicisi, doğrudan kimlik doğrulaması için istemcinin kimlik bilgilerini kullanıcının etki alanındaki bir etki alanı denetleyicisine gönderir.

- Hayır ise sonraki adıma geçin.

Geçerli etki alanının kullanıcının etki alanıyla geçişli bir güven ilişkisi var mı?

- Evet ise, kimlik doğrulama isteğini güven yolundaki bir sonraki etki alanına geçirin. Bu etki alanı denetleyicisi, kullanıcının kimlik bilgilerini kendi güvenlik hesapları veritabanında denetleyerek işlemi yineler.

- Hayır ise, istemciye oturum açma reddedildi iletisi gönderin.

Orman güvenleri üzerinden kimlik doğrulama isteklerinin Kerberos tabanlı işlenmesi

İki orman bir orman güveni tarafından bağlandığında, Her iki ormandaki kaynaklara erişim sağlamak için Kerberos V5 veya NTLM protokolleri kullanılarak yapılan kimlik doğrulama istekleri ormanlar arasında yönlendirilebilir.

Bir orman güveni ilk kez oluşturulduğunda, her orman kendi iş ortağı ormanındaki tüm güvenilen ad alanlarını toplar ve bilgileri güvenilen bir etki alanı nesnesinde depolar. Güvenilen ad alanları arasında etki alanı ağacı adları, kullanıcı asıl adı (UPN) sonekleri, hizmet asıl adı (SPN) sonekleri ve diğer ormanda kullanılan güvenlik kimliği (SID) ad alanları bulunur. TDO nesneleri genel kataloğa çoğaltılır.

Dekont

Güvenlerdeki diğer UPN son ekleri desteklenmez. Şirket içi bir etki alanı, Etki Alanı Hizmetleri ile aynı UPN sonekini kullanıyorsa, oturum açma sAMAccountName kullanmalıdır.

Kimlik doğrulama protokollerinin orman güven yolunu izleyebilmelerinden önce, kaynak bilgisayarın hizmet asıl adı (SPN) diğer ormandaki bir konuma çözümlenmelidir. SPN aşağıdaki adlardan biri olabilir:

- Bir konağın DNS adı.

- Bir etki alanının DNS adı.

- Hizmet bağlantı noktası nesnesinin ayırt edici adı.

Bir ormandaki bir iş istasyonu başka bir ormandaki kaynak bilgisayardaki verilere erişmeye çalıştığında, Kerberos kimlik doğrulama işlemi kaynak bilgisayarın SPN'sine bir hizmet bileti için etki alanı denetleyicisiyle iletişim kurar. Etki alanı denetleyicisi genel kataloğu sorguladıktan ve SPN'nin etki alanı denetleyicisiyle aynı ormanda olmadığını belirledikten sonra, etki alanı denetleyicisi üst etki alanı için bir başvuruyu iş istasyonuna geri gönderir. Bu noktada, iş istasyonu hizmet bileti için üst etki alanını sorgular ve kaynağın bulunduğu etki alanına ulaşana kadar referans zincirini izlemeye devam eder.

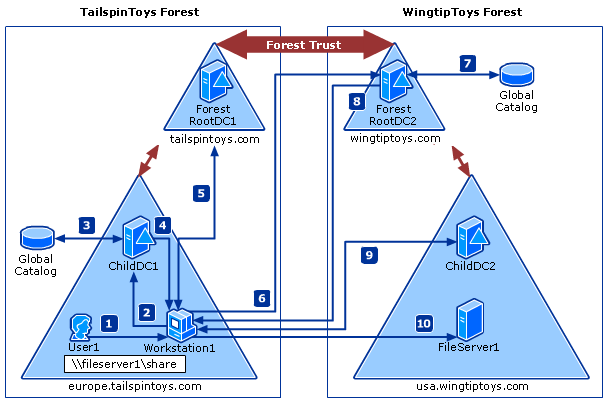

Aşağıdaki diyagram ve adımlar, Windows çalıştıran bilgisayarlar başka bir ormanda bulunan bir bilgisayardan kaynaklara erişmeye çalıştığında kullanılan Kerberos kimlik doğrulama işleminin ayrıntılı bir açıklamasını sağlar.

User1, europe.tailspintoys.com etki alanındaki kimlik bilgilerini kullanarak Workstation1'de oturum açar. Kullanıcı daha sonra usa.wingtiptoys.com ormanında bulunan FileServer1'de paylaşılan bir kaynağa erişmeye çalışır.

workstation1, etki alanı childDC1'deki bir etki alanı denetleyicisindeki Kerberos KDC ile iletişim kurar ve FileServer1 SPN için bir hizmet bileti istemektedir.

ChildDC1, etki alanı veritabanında SPN'yi bulmaz ve tailspintoys.com ormandaki herhangi bir etki alanının bu SPN'yi içerip içermediğini görmek için genel kataloğu sorgular. Genel katalog kendi ormanıyla sınırlı olduğundan SPN bulunmaz.

Genel katalog daha sonra veritabanının ormanıyla kurulan tüm orman güvenleri hakkında bilgi olup olmadığını denetler. Bulunursa, orman güveni güvenilen etki alanı nesnesinde (TDO) listelenen ad soneklerini hedef SPN'nin sonekiyle karşılaştırarak eşleşme bulur. Eşleşme bulunduktan sonra, genel katalog ChildDC1'e bir yönlendirme ipucu sağlar.

Yönlendirme ipuçları, kimlik doğrulama isteklerini hedef ormana yönlendirmeye yardımcı olur. İpuçları yalnızca yerel etki alanı denetleyicisi ve ardından genel katalog gibi tüm geleneksel kimlik doğrulama kanalları bir SPN'yi bulamadıklarında kullanılır.

ChildDC1, üst etki alanı için yeniden İş İstasyonu1'e bir başvuru gönderir.

workstation1, wingtiptoys.com ormanının orman kök etki alanındaki bir etki alanı denetleyicisine (ForestRootDC2) başvuru için ForestRootDC1'deki bir etki alanı denetleyicisiyle (üst etki alanı) iletişim kurar.

workstation1, istenen hizmete yönelik bir hizmet bileti için wingtiptoys.com ormanındaki ForestRootDC2 ile iletişim kurar.

ForestRootDC2, SPN'yi bulmak için genel kataloğuna başvurur ve genel katalog SPN için bir eşleşme bulur ve bunu ForestRootDC2'ye geri gönderir.

ForestRootDC2 daha sonra başvuruyu usa.wingtiptoys.com workstation1'e geri gönderir.

Workstation1, ChildDC2'deki KDC ile iletişim kurar ve User1'in FileServer1'e erişmesi için bilet üzerinde anlaşma sağlar.

İş İstasyonu1 bir hizmet biletine sahip olduğunda hizmet biletini FileServer1'e gönderir. Bu anahtar, User1'in güvenlik kimlik bilgilerini okur ve buna göre bir erişim belirteci oluşturur.

Güvenilen etki alanı nesnesi

Bir kuruluştaki her etki alanı veya orman güveni, etki alanı içindeki Sistem kapsayıcısında depolanan Bir Güvenilen Etki Alanı Nesnesi (TDO) ile temsil edilir.

TDO içeriği

TDO'da yer alan bilgiler, TDO'nun etki alanı güveni tarafından mı yoksa orman güveni tarafından mı oluşturulduğuna bağlı olarak değişir.

Etki alanı güveni oluşturulduğunda, DNS etki alanı adı, etki alanı SID'i, güven türü, güven geçişi ve karşılıklı etki alanı adı gibi öznitelikler TDO'da temsil edilir. Orman güvenI TDO'ları, iş ortağı ormanındaki tüm güvenilen ad alanlarını tanımlamak için ek öznitelikler depolar. Bu öznitelikler etki alanı ağacı adlarını, kullanıcı asıl adı (UPN) soneklerini, hizmet asıl adı (SPN) soneklerini ve güvenlik kimliği (SID) ad alanlarını içerir.

Güvenler Active Directory'de TTO'lar olarak depolandığından, bir ormandaki tüm etki alanları, ormanın tamamında yer alan güven ilişkileri hakkında bilgi sahibidir. Benzer şekilde, iki veya daha fazla orman orman güvenleri aracılığıyla birleştirildiğinde, her ormandaki orman kök etki alanları, güvenilen ormanlardaki tüm etki alanları boyunca yer alan güven ilişkileri hakkında bilgi sahibi olur.

TDO parola değişiklikleri

Güven ilişkisindeki her iki etki alanı da, Active Directory'deki TDO nesnesinde depolanan bir parolayı paylaşır. Hesap bakım işleminin bir parçası olarak, güvenen etki alanı denetleyicisi 30 günde bir TDO'da depolanan parolayı değiştirir. İki yönlü güvenlerin tümü aslında karşılıklı yönde giden iki tek yönlü güven olduğundan, iki yönlü güvenler için işlem iki kez gerçekleşir.

Güvenin güvenen ve güvenilir bir tarafı vardır. Güvenilir tarafta, yazılabilir herhangi bir etki alanı denetleyicisi işlem için kullanılabilir. Güvenen tarafta, PDC öykünücüsü parola değişikliğini gerçekleştirir.

Parolayı değiştirmek için etki alanı denetleyicileri aşağıdaki işlemi tamamlar:

Güvenen etki alanındaki birincil etki alanı denetleyicisi (PDC) öykünücüsü yeni bir parola oluşturur. Güvenilen etki alanındaki bir etki alanı denetleyicisi hiçbir zaman parola değişikliğini başlatmaz. Her zaman güvenen etki alanı PDC öykünücüsü tarafından başlatılır.

Güvenen etki alanındaki PDC öykünücüsü, TDO nesnesinin OldPassword alanını geçerli NewPassword alanına ayarlar.

Güvenen etki alanındaki PDC öykünücüsü, TDO nesnesinin NewPassword alanını yeni parola olarak ayarlar. Önceki parolanın bir kopyasını tutmak, güvenilen etki alanındaki etki alanı denetleyicisi değişikliği alamazsa veya yeni güven parolasını kullanan bir istek yapılmadan önce değişiklik çoğaltılmazsa eski parolaya geri dönülmesini sağlar.

Güvenen etki alanındaki PDC öykünücüsü, güvenilen etki alanındaki bir etki alanı denetleyicisine uzaktan çağrı yaparak güven hesabındaki parolayı yeni parolaya ayarlamasını ister.

Güvenilen etki alanındaki etki alanı denetleyicisi, güven parolasını yeni parolayla değiştirir.

Güvenin her tarafında, güncelleştirmeler etki alanındaki diğer etki alanı denetleyicilerine çoğaltılır. Güvenen etki alanında, değişiklik güvenilen etki alanı nesnesinin acil bir çoğaltmasını tetikler.

Parola artık her iki etki alanı denetleyicisinde de değiştirilmiştir. Normal çoğaltma, TDO nesnelerini etki alanındaki diğer etki alanı denetleyicilerine dağıtır. Ancak, güvenen etki alanındaki etki alanı denetleyicisinin, güvenilen etki alanındaki bir etki alanı denetleyicisini başarıyla güncelleştirmeden parolayı değiştirmesi mümkündür. Bu senaryo, parola değişikliğini işlemek için gereken güvenli bir kanal oluşturulamadığı için oluşabilir. Ayrıca, güvenilir etki alanındaki etki alanı denetleyicisi işlem sırasında bir noktada kullanılamayabilir ve güncelleştirilmiş parolayı alamayabilir.

Parola değişikliğinin başarıyla iletilmediği durumlarla başa çıkmak için, güvenen etki alanındaki etki alanı denetleyicisi, yeni parolayı kullanarak kimliği başarıyla doğrulanmadığı (güvenli bir kanal ayarlama) sürece yeni parolayı hiçbir zaman değiştirmez. Bu davranış, hem eski hem de yeni parolaların güvenen etki alanının TDO nesnesinde tutulmasının nedenidir.

Parolayı kullanan kimlik doğrulaması başarılı olana kadar parola değişikliği sonlandırılamaz. Eski, depolanan parola, güvenilen etki alanındaki etki alanı denetleyicisi yeni parolayı alana kadar güvenli kanal üzerinden kullanılabilir ve böylece kesintisiz hizmet sağlanır.

Parola geçersiz olduğu için yeni parolayı kullanan kimlik doğrulaması başarısız olursa, güvenen etki alanı denetleyicisi eski parolayı kullanarak kimlik doğrulamayı dener. Eski parolayla başarıyla kimlik doğrulaması yaparsa, parola değiştirme işlemini 15 dakika içinde sürdürür.

Güven parola güncelleştirmelerinin 30 gün içinde güvenin her iki tarafının etki alanı denetleyicilerine çoğaltılması gerekir. Güven parolası 30 gün sonra değiştirilirse ve bir etki alanı denetleyicisinde yalnızca N-2 parolası varsa, güvenen taraftan güven kullanamaz ve güvenilir tarafta güvenli bir kanal oluşturamaz.

Güvenler tarafından kullanılan ağ bağlantı noktaları

Güvenlerin çeşitli ağ sınırları arasında dağıtılması gerektiğinden, bir veya daha fazla güvenlik duvarına yayılmaları gerekebilir. Bu durumda, trafiğin geçmesine izin vermek için güvenlik duvarı üzerinden güven trafiğine tünel oluşturabilir veya güvenlik duvarında belirli bağlantı noktalarını açabilirsiniz.

Önemli

Active Directory Etki Alanı Hizmetleri, Active Directory RPC trafiğinin belirli bağlantı noktalarıyla kısıtlanmasını desteklemez.

Orman güveni için gereken bağlantı noktaları hakkında bilgi edinmek için Active Directory etki alanları ve güvenleri için güvenlik duvarı yapılandırma makalesinin Windows Server 2008 ve sonraki sürümleri Microsoft Desteği bölümünü okuyun.

Destekleyici hizmetler ve araçlar

Güvenleri ve kimlik doğrulamayı desteklemek için bazı ek özellikler ve yönetim araçları kullanılır.

Net Logon

Net Logon hizmeti, Windows tabanlı bir bilgisayardan DC'ye güvenli bir kanal tutar. Ayrıca aşağıdaki güvenle ilgili işlemlerde de kullanılır:

Güven kurulumu ve yönetimi - Net Logon güven parolalarının korunmasına yardımcı olur, güven bilgilerini toplar ve LSA işlemi ve TDO ile etkileşim kurarak güvenleri doğrular.

Orman güvenleri için, güven bilgileri, güvenilen bir ormanın yönetmek için talep ettiği ad alanları kümesini içeren Orman Güveni Bilgileri (FTInfo) kaydını içerir ve her talebin güvenen orman tarafından güvenilip güvenilmediğini belirten bir alana ek açıklama ekler.

Kimlik doğrulaması – Güvenli bir kanal üzerinden kullanıcı kimlik bilgilerini bir etki alanı denetleyicisine sağlar ve kullanıcının etki alanı SID'lerini ve kullanıcı haklarını döndürür.

Etki alanı denetleyicisi konumu – Etki alanı denetleyicilerinin bir etki alanında veya etki alanlarında bulunmasına yardımcı olur.

Doğrudan doğrulama – Diğer etki alanlarındaki kullanıcıların kimlik bilgileri Net Logon tarafından işlenir. Güvenen bir etki alanının kullanıcının kimliğini doğrulaması gerektiğinde, kullanıcının kimlik bilgilerini Net Logon aracılığıyla doğrulama için güvenilen etki alanına geçirir.

Privilege Attribute Certificate (PAC) doğrulaması – Kimlik doğrulaması için Kerberos protokolünü kullanan bir sunucunun hizmet biletindeki PAC'yi doğrulaması gerektiğinde, PAC'yi doğrulama için güvenli kanal üzerinden etki alanı denetleyicisine gönderir.

Yerel Güvenlik Yetkilisi

Yerel Güvenlik Yetkilisi (LSA), bir sistemdeki yerel güvenliğin tüm yönleri hakkında bilgi tutan korumalı bir alt sistemdir. Yerel güvenlik ilkesi olarak bilinen LSA, adlar ve tanımlayıcılar arasında çeviri için çeşitli hizmetler sağlar.

LSA güvenlik alt sistemi, nesnelere erişimi doğrulamak, kullanıcı ayrıcalıklarını denetlemek ve denetim iletileri oluşturmak için hem çekirdek modunda hem de kullanıcı modunda hizmetler sağlar. LSA, güvenilen veya güvenilmeyen etki alanlarındaki hizmetler tarafından sunulan tüm oturum biletlerinin geçerliliğini denetlemekle sorumludur.

Yönetim araçları

Yönetici oluşturucular güvenleri kullanıma açmak, oluşturmak, kaldırmak veya değiştirmek için Active Directory Etki Alanı ve Güvenler, Netdom ve Nltest kullanabilir.

- Active Directory Etki Alanı ve Güvenler, etki alanı güvenlerini, etki alanı ve orman işlev düzeylerini ve kullanıcı asıl adı soneklerini yönetmek için kullanılan Microsoft Yönetim Konsolu'dur (MMC).

- Netdom ve Nltest komut satırı araçları güvenleri bulmak, görüntülemek, oluşturmak ve yönetmek için kullanılabilir. Bu araçlar, bir etki alanı denetleyicisindeki LSA yetkilisiyle doğrudan iletişim kurar.

Sonraki adımlar

Orman güveni ile yönetilen etki alanı oluşturmaya başlamak için bkz . Etki Alanı Hizmetleri tarafından yönetilen etki alanı oluşturma ve yapılandırma. Ardından şirket içi etki alanına giden orman güveni oluşturabilirsiniz.