Öğretici: Şirket içi etki alanıyla Microsoft Entra Domain Services'da iki yönlü orman güveni oluşturma

Microsoft Entra Domain Services ile şirket içi AD DS ortamları arasında orman güveni oluşturabilirsiniz. Orman güven ilişkisi, kullanıcıların, uygulamaların ve bilgisayarların Etki Alanı Hizmetleri tarafından yönetilen etki alanından şirket içi etki alanında kimlik doğrulaması yapmasını sağlar. Orman güveni, kullanıcıların aşağıdaki gibi senaryolarda kaynaklara erişmelerine yardımcı olabilir:

- Parola karmalarını eşitleyememenizi veya kullanıcıların akıllı kartları kullanarak özel olarak oturum açıp parolalarını bilmediği ortamlar.

- Şirket içi etki alanlarına erişim gerektiren karma senaryolar.

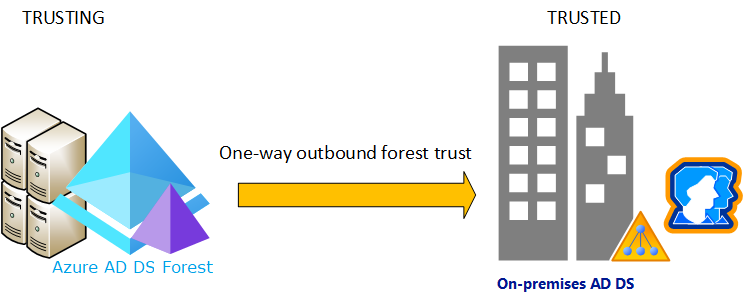

Bir orman güveni oluştururken, kullanıcıların kaynaklara nasıl erişmesi gerektiğine bağlı olarak üç olası yön arasından seçim yapabilirsiniz. Etki Alanı Hizmetleri yalnızca orman güvenlerini destekler. Şirket içi alt domian'a yönelik dış güven desteklenmez.

| Güven yönü | Kullanıcı erişimi |

|---|---|

| Iki yönlü | Hem yönetilen etki alanındaki hem de şirket içi etki alanındaki kullanıcıların her iki etki alanındaki kaynaklara erişmesine izin verir. |

| Tek yönlü giden | Şirket içi etki alanındaki kullanıcıların yönetilen etki alanındaki kaynaklara erişmesine izin verir, ancak tam tersi olmaz. |

| Tek yönlü gelen | Yönetilen etki alanındaki kullanıcıların şirket içi etki alanındaki kaynaklara erişmesine izin verir. |

Bu öğreticide aşağıdakilerin nasıl yapılacağını öğreneceksiniz:

- Şirket içi AD DS etki alanında DNS'yi Etki Alanı Hizmetleri bağlantısını destekleyecek şekilde yapılandırma

- Yönetilen etki alanı ile şirket içi etki alanı arasında iki yönlü orman güveni oluşturma

- Kimlik doğrulaması ve kaynak erişimi için orman güven ilişkisini test edin ve doğrulayın

Azure aboneliğiniz yoksa başlamadan önce bir hesap oluşturun.

Önkoşullar

Bu öğreticiyi tamamlamak için aşağıdaki kaynaklara ve ayrıcalıklara ihtiyacınız vardır:

- Etkin bir Azure aboneliği.

- Azure aboneliğiniz yoksa bir hesap oluşturun.

- Aboneliğinizle ilişkilendirilmiş bir Microsoft Entra kiracısı, şirket içi dizinle veya yalnızca bulut diziniyle eşitlenir.

- Gerekirse bir Microsoft Entra kiracısı oluşturun veya bir Azure aboneliğini hesabınızla ilişkilendirin.

- Özel bir DNS etki alanı adı ve geçerli bir SSL sertifikası ile yapılandırılan Bir Etki Alanı Hizmetleri yönetilen etki alanı.

- Gerekirse, Microsoft Entra Domain Services tarafından yönetilen bir etki alanı oluşturun ve yapılandırın.

- Vpn veya ExpressRoute bağlantısı üzerinden yönetilen etki alanından ulaşılabilen bir şirket içi Active Directory etki alanı.

- Bir Etki Alanı Hizmetleri örneğini değiştirmek için kiracınızdaki Uygulama Yönetici istrator ve Gruplar Yönetici istrator Microsoft Entra rolleri.

- Şirket içi etki alanında güven ilişkileri oluşturma ve doğrulama izinlerine sahip bir Etki Alanı Yönetici hesabı.

Önemli

Yönetilen etki alanınız için en az Kurumsal SKU kullanmanız gerekir. Gerekirse, yönetilen etki alanının SKU'sunu değiştirin.

Microsoft Entra yönetim merkezinde oturum açın

Bu öğreticide, Microsoft Entra yönetim merkezini kullanarak Etki Alanı Hizmetleri'nden giden orman güveni oluşturup yapılandıracaksınız. Başlamak için önce Microsoft Entra yönetim merkezinde oturum açın.

Ağ konusunda dikkat edilmesi gerekenler

Etki Alanı Hizmetleri ormanını barındıran sanal ağın şirket içi Active Directory bir VPN veya ExpressRoute bağlantısına ihtiyacı vardır. Uygulamalar ve hizmetler ayrıca Etki Alanı Hizmetleri ormanını barındıran sanal ağa ağ bağlantısına da ihtiyaç duyar. Etki Alanı Hizmetleri ormanına ağ bağlantısı her zaman açık ve kararlı olmalıdır, aksi takdirde kullanıcılar kimlik doğrulaması veya kaynaklara erişemeyebilir.

Etki Alanı Hizmetleri'nde bir orman güveni yapılandırmadan önce, Azure ile şirket içi ortam arasındaki ağınızın aşağıdaki gereksinimleri karşıladığından emin olun:

- Güvenlik duvarı bağlantı noktalarının güven oluşturmak ve kullanmak için gereken trafiğe izin verin. Güven kullanmak için hangi bağlantı noktalarının açık olması gerektiği hakkında daha fazla bilgi için bkz . AD DS güvenleri için güvenlik duvarı ayarlarını yapılandırma.

- Özel IP adreslerini kullanın. Dinamik IP adresi ataması ile DHCP'ye güvenmeyin.

- Sanal ağ eşleme ve yönlendirmenin Azure ile şirket içi arasında başarıyla iletişim kurmasına olanak sağlamak için çakışan IP adresi alanlarından kaçının.

- Azure sanal ağında, Bir Azure siteden siteye (S2S) VPN veya ExpressRoute bağlantısı yapılandırmak için bir ağ geçidi alt ağı gerekir.

- Senaryonuzu desteklemek için yeterli IP adresine sahip alt ağlar oluşturun.

- Etki Alanı Hizmetleri'nin kendi alt ağına sahip olduğundan emin olun, bu sanal ağ alt ağını uygulama VM'leri ve hizmetleriyle paylaşmayın.

- Eşlenen sanal ağlar geçişli DEĞİlDİ.

- Etki Alanı Hizmetleri orman güvenini şirket içi AD DS ortamına kullanmak istediğiniz tüm sanal ağlar arasında Azure sanal ağ eşlemeleri oluşturulmalıdır.

- şirket içi Active Directory ormanınıza sürekli ağ bağlantısı sağlayın. İsteğe bağlı bağlantıları kullanmayın.

- Etki Alanı Hizmetleri orman adınız ile şirket içi Active Directory orman adınız arasında sürekli DNS adı çözümlemesi olduğundan emin olun.

Şirket içi etki alanında DNS'yi yapılandırma

Yönetilen etki alanını şirket içi ortamdan doğru bir şekilde çözümlemek için var olan DNS sunucularına ileticiler eklemeniz gerekebilir. Şirket içi ortamı yönetilen etki alanıyla iletişim kuracak şekilde yapılandırmak için, şirket içi AD DS etki alanı için bir yönetim iş istasyonundan aşağıdaki adımları tamamlayın:

Başlat> Yönetici istrative Tools>DNS'yi seçin.

AADDSCONTOSO.COM gibi DNS bölgenizi seçin.

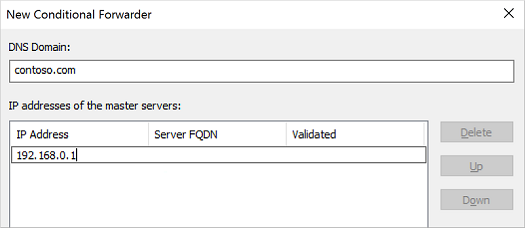

Koşullu İleticiler'i seçin, ardından sağ seçip Yeni Koşullu İletici... seçeneğini belirleyin.

contoso.com gibi diğer DNS Etki Alanınızı girin, ardından aşağıdaki örnekte gösterildiği gibi bu ad alanının DNS sunucularının IP adreslerini girin:

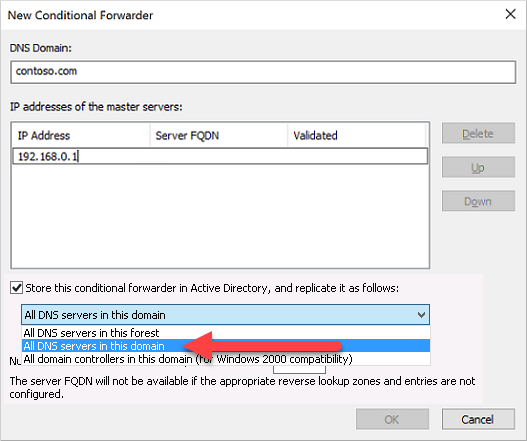

Bu koşullu ileticiyi Active Directory'de depola kutusunu işaretleyin ve aşağıdaki örnekte gösterildiği gibi bu etki alanındaki tüm DNS sunucuları seçeneğini belirleyin:

Önemli

Koşullu iletici etki alanı yerine ormanda depolanıyorsa, koşullu iletici başarısız olur.

Koşullu ileticiyi oluşturmak için Tamam'ı seçin.

Şirket içi etki alanında iki yönlü orman güveni oluşturma

Şirket içi AD DS etki alanı, yönetilen etki alanı için iki yönlü bir orman güveni gerektirir. Bu güven şirket içi AD DS etki alanında el ile oluşturulmalıdır; Microsoft Entra yönetim merkezinden oluşturulamaz.

Şirket içi AD DS etki alanında iki yönlü güven yapılandırmak için, şirket içi AD DS etki alanı için bir yönetim iş istasyonundan Etki Alanı Yönetici olarak aşağıdaki adımları tamamlayın:

- Başlangıç> Yönetici istrative Tools> Active Directory Etki Alanı s and Trusts'ı seçin.

- Onprem.contoso.com gibi etki alanına sağ tıklayın ve Özellikler'i seçin.

- Güvenler sekmesini ve ardından Yeni Güven'i seçin.

- Etki Alanı Hizmetleri etki alanı adının adını (aaddscontoso.com gibi) girin ve İleri'yi seçin.

- Orman güveni oluşturma ve ardından İki yönlü güven oluşturma seçeneğini belirleyin.

- Yalnızca Bu etki alanı için güven oluşturmayı seçin. Sonraki adımda, yönetilen etki alanı için Microsoft Entra yönetim merkezinde güven oluşturursunuz.

- Orman genelinde kimlik doğrulamasını kullanmayı seçin, ardından bir güven parolası girin ve onaylayın. Bu parola, sonraki bölümde Microsoft Entra yönetim merkezine de girilir.

- Varsayılan seçeneklerle sonraki birkaç pencerede ilerleyin, ardından Hayır, giden güveni onaylama seçeneğini belirleyin.

- Bitir'i seçin.

Bir ortam için orman güveni artık gerekli değilse, şirket içi etki alanından kaldırmak için Etki Alanı Yönetici olarak aşağıdaki adımları tamamlayın:

- Başlangıç> Yönetici istrative Tools> Active Directory Etki Alanı s and Trusts'ı seçin.

- Onprem.contoso.com gibi etki alanına sağ tıklayın ve Özellikler'i seçin.

- Güvenler sekmesini, ardından bu etki alanına güvenen etki alanları 'nı (gelen güvenler) seçin, kaldırılacak güvene tıklayın ve ardından Kaldır'a tıklayın.

- Güvenler sekmesinde, Bu etki alanı tarafından güvenilen etki alanları (giden güvenler) altında kaldırılacak güvene tıklayın ve ardından Kaldır'a tıklayın.

- Hayır'a tıklayın , güveni yalnızca yerel etki alanından kaldırın.

Etki Alanı Hizmetleri'nde iki yönlü orman güveni oluşturma

Microsoft Entra yönetim merkezinde yönetilen etki alanı için iki yönlü güven oluşturmak için aşağıdaki adımları tamamlayın:

Microsoft Entra yönetim merkezinde Microsoft Entra Domain Services'ı arayın ve seçin, ardından aaddscontoso.com gibi yönetilen etki alanınızı seçin.

Yönetilen etki alanının sol tarafındaki menüden Güvenler'i ve ardından + Güven ekle'yi seçin.

Güven yönü olarak İki yönlü'leri seçin.

Güveninizi tanımlayan bir görünen ad, ardından onprem.contoso.com gibi şirket içi güvenilen orman DNS adını girin.

Önceki bölümde şirket içi AD DS etki alanı için gelen orman güvenini yapılandırmak için kullanılan güven parolasını sağlayın.

Şirket içi AD DS etki alanı için 10.1.1.4 ve 10.1.1.5 gibi en az iki DNS sunucusu sağlayın.

Hazır olduğunuzda, Giden orman güvenini kaydedin .

Bir ortam için orman güveni artık gerekli değilse, Etki Alanı Hizmetleri'nden kaldırmak için aşağıdaki adımları tamamlayın:

- Microsoft Entra yönetim merkezinde Microsoft Entra Domain Services'ı arayın ve seçin, ardından aaddscontoso.com gibi yönetilen etki alanınızı seçin.

- Yönetilen etki alanının sol tarafındaki menüden Güvenler'i seçin, güveni seçin ve Kaldır'a tıklayın.

- Orman güvenini yapılandırmak için kullanılan güven parolasını sağlayın ve Tamam'a tıklayın.

Kaynak kimlik doğrulamasını doğrulama

Aşağıdaki yaygın senaryolar, orman güveninin kullanıcıların kimlik doğrulamasını ve kaynaklara erişimi doğru şekilde doğrulamanızı sağlar:

- Etki Alanı Hizmetleri ormanından şirket içi kullanıcı kimlik doğrulaması

- Şirket içi kullanıcıyı kullanarak Etki Alanı Hizmetleri ormanındaki kaynaklara erişme

Etki Alanı Hizmetleri ormanından şirket içi kullanıcı kimlik doğrulaması

Yönetilen etki alanına Windows Server sanal makine katılmış olmalıdır. Şirket içi kullanıcınızın bir sanal makinede kimlik doğrulaması yapabileceklerini test etmek için bu sanal makineyi kullanın. Gerekirse, bir Windows VM oluşturun ve bunu yönetilen etki alanına ekleyin.

kullanarak Etki Alanı Hizmetleri ormanına katılmış Windows Server VM'sine BağlanAzure Bastion ve Etki Alanı Hizmetleri yönetici kimlik bilgileriniz.

Bir komut istemi açın ve şu anda kimliği doğrulanmış kullanıcının ayırt edici adını göstermek için komutunu kullanın

whoami:whoami /fqdnrunasŞirket içi etki alanından kullanıcı olarak kimlik doğrulaması yapmak için komutunu kullanın. Aşağıdaki komutta değerini güvenilen şirket içi etki alanındaki bir kullanıcının UPN'siyle değiştirinuserUpn@trusteddomain.com. Komut sizden kullanıcının parolasını ister:Runas /u:userUpn@trusteddomain.com cmd.exeKimlik doğrulaması başarılı olursa yeni bir komut istemi açılır. Yeni komut isteminin başlığı içerir

running as userUpn@trusteddomain.com.Kimliği doğrulanmış kullanıcının ayırt edici adını şirket içi Active Directory görüntülemek için yeni komut isteminde kullanın

whoami /fqdn.

Şirket içi kullanıcıyı kullanarak Etki Alanı Hizmetleri ormanındaki kaynaklara erişme

Etki Alanı Hizmetleri ormanına katılmış Windows Server VM'sinden senaryoları test edebilirsiniz. Örneğin, şirket içi etki alanında oturum açan bir kullanıcının yönetilen etki alanındaki kaynaklara erişip erişemediğini test edebilirsiniz. Aşağıdaki örnekler yaygın test senaryolarını kapsar.

Dosya ve yazıcı paylaşımını etkinleştirme

kullanarak Etki Alanı Hizmetleri ormanına katılmış Windows Server VM'sine BağlanAzure Bastion ve Etki Alanı Hizmetleri yönetici kimlik bilgileriniz.

Windows Ayarlar'i açın.

Ağ ve Paylaşım Merkezi'nin aramasını yapın ve seçin.

Gelişmiş paylaşım ayarlarını değiştir seçeneğini belirleyin.

Etki Alanı Profili'nin altında Dosya ve yazıcı paylaşımını aç'ı ve ardından Değişiklikleri kaydet'i seçin.

Ağ ve Paylaşım Merkezi'ne tıklayın.

Güvenlik grubu oluşturma ve üye ekleme

Active Directory Kullanıcıları ve Bilgisayarları'nı açın.

Etki alanı adını sağ seçin, Yeni'yi ve ardından Kuruluş Birimi'ni seçin.

Ad kutusuna LocalObjects yazın ve Tamam'ı seçin.

Gezinti bölmesinde LocalObjects'i seçin ve sağ tıklayın. Yeni'yi ve ardından Gruplandır'ı seçin.

Grup adı kutusuna FileServerAccess yazın. Grup Kapsamı için Etki alanı yerel'i ve ardından Tamam'ı seçin.

İçerik bölmesinde FileServerAccess'e çift tıklayın. Üyeler'i seçin, Ekle'yi ve ardından Konumlar'ı seçin.

Konum görünümünden şirket içi Active Directory seçin ve ardından Tamam'ı seçin.

Seçecek nesne adlarını girin kutusuna Etki Alanı Kullanıcıları yazın. Adları Denetle'yi seçin, şirket içi Active Directory için kimlik bilgilerini sağlayın ve ardından Tamam'ı seçin.

Not

Güven ilişkisi yalnızca bir yol olduğundan kimlik bilgilerini sağlamanız gerekir. Bu, Etki Alanı Hizmetleri tarafından yönetilen etki alanındaki kullanıcıların kaynaklara erişemeyecekleri veya güvenilen (şirket içi) etki alanındaki kullanıcıları veya grupları arayamadıkları anlamına gelir.

şirket içi Active Directory Etki Alanı Kullanıcıları grubu FileServerAccess grubunun bir üyesi olmalıdır. Grubu kaydetmek ve pencereyi kapatmak için Tamam'ı seçin.

Ormanlar arası erişim için dosya paylaşımı oluşturma

- Etki Alanı Hizmetleri ormanına katılmış Windows Server VM'sinde bir klasör oluşturun ve CrossForestShare gibi bir ad sağlayın.

- Klasörü sağ seçin ve Özellikler'i seçin.

- Güvenlik sekmesini ve ardından Düzenle'yi seçin.

- CrossForestShare İzinleri iletişim kutusunda Ekle'yi seçin.

- Seçecek nesne adlarını girin alanına FileServerAccess yazın ve tamam'ı seçin.

- Gruplar veya kullanıcı adları listesinden FileServerAccess'i seçin. FileServerAccess İzinleri listesinde Değiştir ve Yaz izinleri için İzin Ver'i ve ardından Tamam'ı seçin.

- Paylaşım sekmesini ve ardından Gelişmiş Paylaşım... öğesini seçin.

- Bu klasörü paylaş'ı seçin, ardından Paylaşım adı'nda dosya paylaşımı için CrossForestShare gibi akılda kalıcı bir ad girin.

- İzinler'i seçin. Herkes için İzinler listesinde Değişiklik izni için İzin Ver'i seçin.

- İki kez Tamam'ı ve ardından Kapat'ı seçin.

Bir kaynakta ormanlar arası kimlik doğrulamasını doğrulama

şirket içi Active Directory bir kullanıcı hesabı kullanarak şirket içi Active Directory'inize katılmış bir Windows bilgisayarda oturum açın.

Windows Gezgini'ni kullanarak, tam konak adını ve gibi

\\fs1.aaddscontoso.com\CrossforestSharepaylaşımı kullanarak oluşturduğunuz paylaşıma bağlanın.Yazma iznini doğrulamak için klasörde sağ seçin, Yeni'yi ve ardından Metin Belgesi'ni seçin. Yeni Metin Belgesi varsayılan adını kullanın.

Yazma izinleri doğru ayarlanırsa yeni bir metin belgesi oluşturulur. Dosyayı uygun şekilde açmak, düzenlemek ve silmek için aşağıdaki adımları tamamlayın.

Okuma iznini doğrulamak için Yeni Metin Belgesi'ni açın.

Değiştirme iznini doğrulamak için dosyaya metin ekleyin ve Not Defteri kapatın. Değişiklikleri kaydetmek isteyip istemediğiniz sorulduğunda Kaydet'i seçin.

Silme iznini doğrulamak için Yeni Metin Belgesi'ni sağ seçin ve Sil'i seçin. Dosya silme işlemini onaylamak için Evet'i seçin.

Sonraki adımlar

Bu öğreticide, şunların nasıl yapıldığını öğrendiniz:

- Etki Alanı Hizmetleri bağlantısını desteklemek için şirket içi AD DS ortamında DNS'yi yapılandırma

- Şirket içi AD DS ortamında tek yönlü gelen orman güveni oluşturma

- Etki Alanı Hizmetleri'nde tek yönlü giden orman güveni oluşturma

- Kimlik doğrulaması ve kaynak erişimi için güven ilişkisini test edin ve doğrulayın

Etki Alanı Hizmetleri'ndeki orman hakkında daha fazla kavramsal bilgi için bkz . Etki Alanı Hizmetleri'nde orman güvenleri nasıl çalışır?.