Öğretici: Microsoft Entra Domain Services yönetilen etki alanını yapılandırmak ve yönetmek için yönetim VM'sini oluşturma

Microsoft Entra Domain Services, Windows Server Active Directory ile tamamen uyumlu etki alanına katılma, grup ilkesi, LDAP ve Kerberos/NTLM kimlik doğrulaması gibi yönetilen etki alanı hizmetleri sağlar. Bu yönetilen etki alanını, bir şirket içi Active Directory Etki Alanı Hizmetleri etki alanıyla aynı Uzak Sunucu Yönetici Istrasyon Araçları'nı (RSAT) kullanarak yönetirsiniz. Etki Alanı Hizmetleri yönetilen bir hizmet olduğundan, etki alanı denetleyicilerine bağlanmak için uzak masaüstü protokolü (RDP) kullanma gibi gerçekleştiremezseniz bazı yönetim görevleri vardır.

Bu öğreticide, Azure'da Windows Server VM'sini yapılandırma ve Etki Alanı Hizmetleri yönetilen etki alanını yönetmek için gerekli araçları yükleme adımları gösterilmektedir.

Bu öğreticide aşağıdakilerin nasıl yapılacağını öğreneceksiniz:

- Yönetilen etki alanında kullanılabilir yönetim görevlerini anlama

- Windows Server VM'sine Active Directory yönetim araçlarını yükleme

- Ortak görevleri gerçekleştirmek için Active Directory Yönetici istrative Center'ı kullanma

Azure aboneliğiniz yoksa başlamadan önce bir hesap oluşturun.

Önkoşullar

Bu öğreticiyi tamamlamak için aşağıdaki kaynaklara ve ayrıcalıklara ihtiyacınız vardır:

- Etkin bir Azure aboneliği.

- Azure aboneliğiniz yoksa bir hesap oluşturun.

- Aboneliğinizle ilişkilendirilmiş bir Microsoft Entra kiracısı, şirket içi dizinle veya yalnızca bulut diziniyle eşitlenir.

- Gerekirse bir Microsoft Entra kiracısı oluşturun veya bir Azure aboneliğini hesabınızla ilişkilendirin.

- Microsoft Entra Kiracınızda etkinleştirilmiş ve yapılandırılmış bir Microsoft Entra Domain Services yönetilen etki alanı.

- Gerekirse, Microsoft Entra Domain Services yönetilen etki alanı oluşturma ve yapılandırmaya yönelik ilk öğreticiye bakın.

- Yönetilen etki alanına katılmış bir Windows Server VM'si.

- Gerekirse, bir Windows Server VM'sini oluşturmak ve yönetilen bir etki alanına eklemek için önceki öğreticiye bakın.

- Microsoft Entra kiracınızdaki Microsoft Entra DC yöneticiler grubunun üyesi olan bir kullanıcı hesabı.

- Domain Services sanal ağınızda dağıtılan bir Azure Bastion konağı.

- Gerekirse bir Azure Bastion konağı oluşturun.

Microsoft Entra yönetim merkezinde oturum açın

Bu öğreticide, Microsoft Entra yönetim merkezini kullanarak bir yönetim VM'sini oluşturup yapılandıracaksınız. Başlamak için önce Microsoft Entra yönetim merkezinde oturum açın.

Etki Alanı Hizmetleri'nde kullanılabilir yönetim görevleri

Etki Alanı Hizmetleri, kullanıcılarınız, uygulamalarınız ve hizmetleriniz için kullanılacak yönetilen bir etki alanı sağlar. Bu yaklaşım, yapabileceğiniz kullanılabilir yönetim görevlerinin bazılarını ve yönetilen etki alanında sahip olduğunuz ayrıcalıkları değiştirir. Bu görevler ve izinler, normal şirket içi Active Directory Etki Alanı Hizmetleri ortamında deneyimlediğinizden farklı olabilir. Ayrıca Uzak Masaüstü'nü kullanarak yönetilen etki alanındaki etki alanı denetleyicilerine bağlanamazsınız.

Yönetilen etki alanında gerçekleştirebileceğiniz Yönetici istrative görevler

AAD DC Yönetici istrators grubunun üyelerine yönetilen etki alanında aşağıdaki gibi görevleri gerçekleştirmelerine olanak tanıyan ayrıcalıklar verilir:

- Yönetilen etki alanındaki AADDC Bilgisayarları ve AADDC Kullanıcıları kapsayıcıları için yerleşik grup ilkesi nesnesini (GPO) yapılandırın.

- Yönetilen etki alanında DNS’yi yönetin.

- Yönetilen etki alanında özel kuruluş birimleri (OU) oluşturma ve yönetme.

- Yönetilen etki alanına katılan bilgisayarlara yönetici erişimi edinin.

Yönetilen etki alanında sahip olmadığınız Yönetici istrative ayrıcalıkları

Yönetilen etki alanı kilitlendiğinden, etki alanında belirli yönetim görevlerini gerçekleştirme ayrıcalığınız yoktur. Aşağıdaki örneklerden bazıları, gerçekleştiremezseniz görevlerdir:

- Yönetilen etki alanının şemasını genişletin.

- Uzak Masaüstü'nü kullanarak yönetilen etki alanının etki alanı denetleyicilerine Bağlan.

- Yönetilen etki alanına etki alanı denetleyicileri ekleyin.

- Yönetilen etki alanı için Domain Yönetici istrator veya Enterprise Yönetici istrator ayrıcalıklarınız yok.

Windows Server VM'sinde oturum açma

Önceki öğreticide, bir Windows Server VM oluşturuldu ve yönetilen etki alanına katıldı. Yönetim araçlarını yüklemek için bu VM'yi kullanın. Gerekirse, Windows Server VM'sini oluşturmak ve yönetilen etki alanına eklemek için öğreticideki adımları izleyin.

Dekont

Bu öğreticide, Azure'da yönetilen etki alanına katılmış bir Windows Server VM'sini kullanacaksınız. Yönetilen etki alanına katılmış Windows 10 gibi bir Windows istemcisi de kullanabilirsiniz.

Windows istemcisine yönetim araçlarını yükleme hakkında daha fazla bilgi için bkz. Uzak Sunucu Yönetici Istrasyon Araçları'nı (RSAT) yükleme

Başlamak için Windows Server VM'sine aşağıdaki gibi bağlanın:

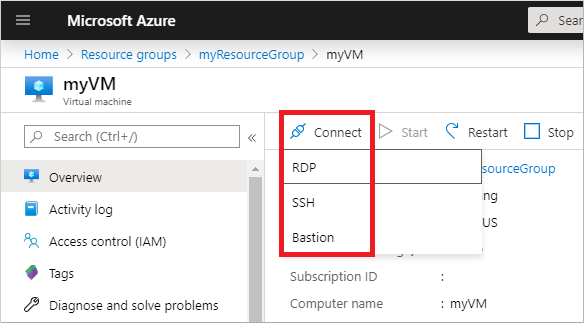

Microsoft Entra yönetim merkezinde sol taraftaki Kaynak grupları'nı seçin. Vm'nizin oluşturulduğu kaynak grubunu (myResourceGroup gibi) seçin ve ardından myVM gibi vm'yi seçin.

VM'nizin Genel Bakış bölmesinde Bağlan ve ardından Bastion'ı seçin.

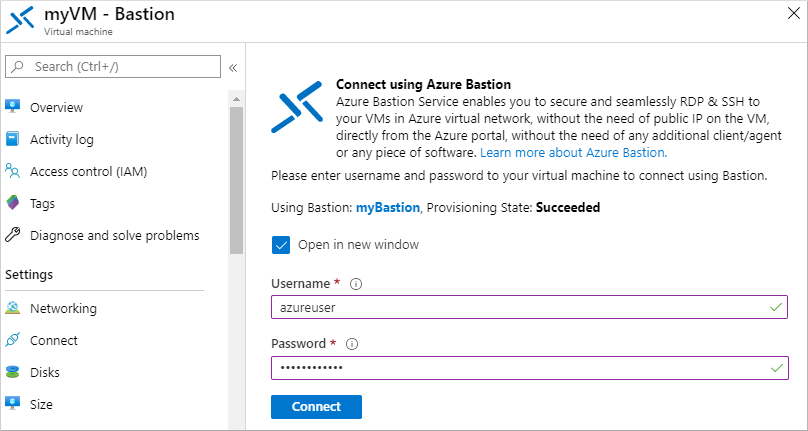

VM'nizin kimlik bilgilerini girin ve Bağlan'ı seçin.

Gerekirse, Bastion bağlantısının görüntülenmesi için web tarayıcınızın açılır pencereleri açmasına izin verin. VM'nize bağlantı oluşturmak birkaç saniye sürer.

Active Directory yönetim araçlarını yükleme

Yönetilen bir etki alanında Active Directory Yönetici istrative Center (ADAC) veya AD PowerShell gibi şirket içi AD DS ortamlarıyla aynı yönetim araçlarını kullanırsınız. Bu araçlar, Windows Server ve istemci bilgisayarlarında Uzak Sunucu Yönetici Istrasyon Araçları (RSAT) özelliğinin bir parçası olarak yüklenebilir. AAD DC Yönetici istrators grubunun üyeleri, yönetilen etki alanına katılmış bir bilgisayardan bu AD yönetim araçlarını kullanarak yönetilen etki alanlarını uzaktan yönetebilir.

Active Directory Yönetici istration araçlarını etki alanına katılmış bir VM'ye yüklemek için aşağıdaki adımları tamamlayın:

VM'de oturum açtığınızda Sunucu Yöneticisi varsayılan olarak açılmazsa Başlat menüsünü ve ardından Sunucu Yöneticisi'ı seçin.

Sunucu Yöneticisi penceresinin Pano bölmesinde Rol ve Özellik Ekle'yi seçin.

Rol ve Özellik Ekleme Sihirbazı'nın Başlamadan Önce sayfasında İleri'yi seçin.

Yükleme Türü için Rol tabanlı veya özellik tabanlı yükleme seçeneğini işaretli bırakın ve İleri'yi seçin.

Sunucu Seçimi sayfasında, sunucu havuzundan myvm.aaddscontoso.com gibi geçerli VM'yi ve ardından İleri'yi seçin.

Sunucu Rolleri sayfasında İleri'ye tıklayın.

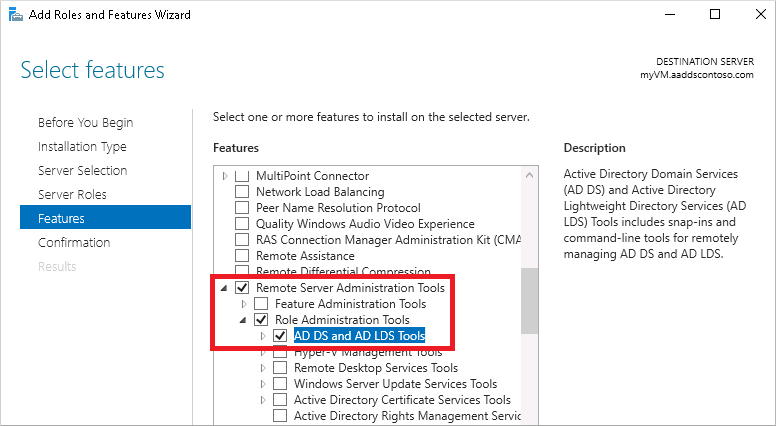

Özellikler sayfasında, Uzak Sunucu Yönetici Istrasyon Araçları düğümünü genişletin ve ardından Rol Yönetici Istrasyon Araçları düğümünü genişletin.

Rol yönetimi araçları listesinden AD DS ve AD LDS Araçları özelliği'ni ve ardından İleri'yi seçin.

Onay sayfasında Yükle'yi seçin. Yönetim araçlarının yüklenmesi bir veya iki dakika sürebilir.

Özellik yüklemesi tamamlandığında, Rol ve Özellik Ekle sihirbazından çıkmak için Kapat'ı seçin.

Active Directory yönetim araçlarını kullanma

Yönetim araçları yüklüyse, yönetilen etki alanını yönetmek için bunları nasıl kullanacağınızı görelim. AAD DC Yönetici istrators grubunun üyesi olan bir kullanıcı hesabıyla VM'de oturum açtığınızdan emin olun.

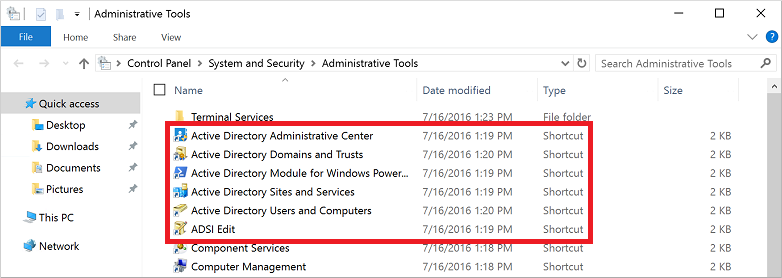

Başlat menüsünden Windows Yönetici istrative Tools'ı seçin. Önceki adımda yüklenen AD yönetim araçları listelenir.

Active Directory Yönetici Istrative Center'ı seçin.

Yönetilen etki alanını keşfetmek için sol bölmede aaddscontoso gibi etki alanı adını seçin. AADDC Bilgisayarları ve AADDC Kullanıcıları adlı iki kapsayıcı listenin en üstünde yer alır.

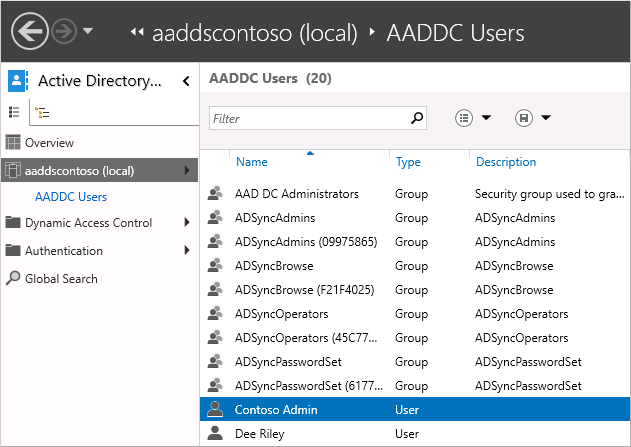

Yönetilen etki alanına ait kullanıcıları ve grupları görmek için AADDC Kullanıcıları kapsayıcısını seçin. Microsoft Entra kiracınızdaki kullanıcı hesapları ve grupları bu kapsayıcıda listelenir.

Aşağıdaki örnek çıktıda, contoso Yönetici adlı bir kullanıcı hesabı ve AAD DC Yönetici istrators grubu bu kapsayıcıda gösterilmiştir.

Yönetilen etki alanına katılmış bilgisayarları görmek için AADDC Bilgisayarları kapsayıcısını seçin. Geçerli sanal makine için myVM gibi bir giriş listelenir. Yönetilen etki alanına katılmış tüm cihazların bilgisayar hesapları bu AADDC Bilgisayarları kapsayıcısında depolanır.

Kullanıcı hesabı parolasını sıfırlama veya grup üyeliğini yönetme gibi yaygın Active Directory Yönetici Istrative Center eylemleri kullanılabilir. Bu eylemler yalnızca doğrudan yönetilen etki alanında oluşturulan kullanıcılar ve gruplar için çalışır. Kimlik bilgileri yalnızca Microsoft Entra Id'den Etki Alanı Hizmetleri'ne eşitlenir. Etki Alanı Hizmetleri'nden Microsoft Entra Id'ye geri yazma işlemi yoktur. Microsoft Entra Id'den eşitlenen kullanıcılar için parolaları veya yönetilen grup üyeliğini değiştiremez ve bu değişikliklerin yeniden eşitlenmesini sağlayabilirsiniz.

Yönetilen etki alanınızdaki yaygın eylemleri yönetmek için yönetim araçlarının bir parçası olarak yüklenen Windows PowerShell için Active Directory Modülü'nü de kullanabilirsiniz.

Sonraki adımlar

Bu öğreticide, şunların nasıl yapıldığını öğrendiniz:

- Yönetilen etki alanında kullanılabilir yönetim görevlerini anlama

- Windows Server VM'sine Active Directory yönetim araçlarını yükleme

- Ortak görevleri gerçekleştirmek için Active Directory Yönetici istrative Center'ı kullanma

Yönetilen etki alanınızla diğer uygulamalardan güvenli bir şekilde etkileşim kurmak için güvenli Basit Dizin Erişim Protokolü'ne (LDAPS) olanak tanıyabilirsiniz.

Geri Bildirim

Çok yakında: 2024 boyunca, içerik için geri bildirim mekanizması olarak GitHub Sorunları’nı kullanımdan kaldıracak ve yeni bir geri bildirim sistemiyle değiştireceğiz. Daha fazla bilgi için bkz. https://aka.ms/ContentUserFeedback.

Gönderin ve geri bildirimi görüntüleyin