Bulut İk uygulamasını Microsoft Entra kullanıcı hazırlamaya planlama

Geçmişte BT personeli çalışanları oluşturmak, güncelleştirmek ve silmek için el ile gerçekleştirilen yöntemlere dayanır. Çalışan verilerini eşitlemek için CSV dosyalarını veya özel betikleri karşıya yükleme gibi yöntemler kullandılar. Bu sağlama işlemleri hataya açık, güvenli olmayan ve yönetilmesi zor işlemlerdir.

Çalışanların, satıcıların veya bağlı çalışanların kimlik yaşam döngüsünü yönetmek için Microsoft Entra kullanıcı sağlama hizmeti, bulut tabanlı insan kaynakları (İk) uygulamalarıyla tümleştirme sunar. Uygulamalara örnek olarak Workday ve SuccessFactors verilebilir.

Microsoft Entra ID, aşağıdaki bulut İk uygulaması (uygulama) işlemlerini etkinleştirmek için bu tümleştirmeyi kullanır:

- Kullanıcıları Active Directory'ye sağlama: Bir bulut İk uygulamasından seçilen kullanıcı kümelerini bir veya daha fazla Active Directory etki alanına sağlayın.

- Microsoft Entra ID'ye yalnızca bulut kullanıcıları sağlama: Active Directory'nin kullanılmadığı senaryolarda kullanıcıları doğrudan bulut İk uygulamasından Microsoft Entra Id'ye sağlayın.

- Bulut İk uygulamasına geri yazma: Microsoft Entra'dan bulut İk uygulamasına e-posta adreslerini ve kullanıcı adı özniteliklerini yazın.

Aşağıdaki videoda İk temelli sağlama tümleştirmelerinizi planlama konusunda rehberlik sağlanır.

Not

Bu dağıtım planı, bulut İk uygulamanızı Microsoft Entra kullanıcı sağlama ile nasıl dağıtabileceğinizi gösterir. Hizmet olarak yazılım (SaaS) uygulamalarına otomatik kullanıcı sağlamayı dağıtma hakkında bilgi için bkz . Otomatik kullanıcı sağlama dağıtımı planlama.

etkin İk senaryoları

Microsoft Entra kullanıcı sağlama hizmeti, aşağıdaki İk tabanlı kimlik yaşam döngüsü yönetimi senaryolarının otomasyonunu sağlar:

- Yeni çalışan işe alma: Bulut İk uygulamasına bir çalışanın eklenmesi, Active Directory ve Microsoft Entra Kimliği'nde otomatik olarak bir kullanıcı oluşturur. Kullanıcı hesabı eklemek, e-posta adresini ve kullanıcı adı özniteliklerini bulut İk uygulamasına geri yazma seçeneğini içerir.

- Çalışan özniteliği ve profil güncelleştirmeleri: Bulut İk uygulamasında ad, unvan veya yönetici gibi bir çalışan kaydı güncelleştirildiğinde, kullanıcı hesabı Active Directory'de ve Microsoft Entra Id'de otomatik olarak güncelleştirilir.

- Çalışan sonlandırmaları: Bulut İk uygulamasında bir çalışan sonlandırıldığında, kullanıcı hesabı Active Directory ve Microsoft Entra Id'de otomatik olarak devre dışı bırakılır.

- Çalışan yeniden işe alma: Bulut İk uygulamasında bir çalışan yeniden işe alındığında, eski hesabı otomatik olarak yeniden etkinleştirilebilir veya Active Directory ve Microsoft Entra Id'ye yeniden sağlanabilir.

Bu tümleştirme kimin için en uygun?

Microsoft Entra kullanıcı sağlama ile bulut İk uygulaması tümleştirmesi, aşağıdaki kuruluşlar için idealdir:

- Bulut İk kullanıcı sağlama için önceden oluşturulmuş, bulut tabanlı bir çözüm istiyorsunuz.

- Bulut İk uygulamasından Active Directory veya Microsoft Entra Id'ye doğrudan kullanıcı sağlama gerektirir.

- Kullanıcıların bulut İk uygulamasından alınan veriler kullanılarak sağlanmasını zorunlu kılar.

- Katılan, taşınan ve ayrılan kullanıcıları eşitleme. Eşitleme yalnızca bulut İk uygulamasında algılanan değişiklik bilgileri temelinde bir veya daha fazla Active Directory ormanı, etki alanı ve OU arasında gerçekleşir.

- E-posta için Microsoft 365'i kullanın.

Learn

Kullanıcı sağlama, devam eden kimlik idaresi için bir temel oluşturur. Yetkili kimlik verilerine dayanan iş süreçlerinin kalitesini artırır.

Terimler

Bu makalede aşağıdaki terimler kullanılır:

- Kaynak sistem: Microsoft Entra Id tarafından sağlanan kullanıcıların deposu. Buna örnek olarak Workday veya SuccessFactors gibi bir bulut İk uygulaması verilmiştir.

- Hedef sistem: Microsoft Entra Id'nin sağladığı kullanıcıların deposu. Örnek olarak Active Directory, Microsoft Entra ID, Microsoft 365 veya diğer SaaS uygulamaları verilebilir.

- Joiners-Movers-Leavers işlemi: Bulut İk uygulamasını kayıt sistemi olarak kullanarak yeni işe alımlar, aktarımlar ve sonlandırma için kullanılan bir terimdir. Hizmet hedef sisteme gerekli öznitelikleri başarıyla sağladığında işlem tamamlar.

Temel avantajlar

İk temelli BT sağlamanın bu özelliği aşağıdaki önemli iş avantajlarını sunar:

- Üretkenliği artırın: Artık kullanıcı hesaplarının ve Microsoft 365 lisanslarının atanmasını otomatikleştirebilir ve önemli gruplara erişim sağlayabilirsiniz. Atamaları otomatikleştirmek, yeni işe alımların iş araçlarına anında erişmesini sağlar ve üretkenliği artırır.

- Riski yönetme: Güvenliği artırmak için çalışan durumuna veya grup üyeliğine göre değişiklikleri otomatikleştirin. Bu otomasyon, kullanıcı kimliklerinin ve önemli uygulamalara erişimin otomatik olarak güncelleştirilmesini sağlar. Örneğin, bir kullanıcı kuruluşa geçtiğinde veya kuruluşta ayrıldığında İk uygulamasındaki bir güncelleştirme otomatik olarak içeri akar.

- Adres uyumluluğu ve idaresi: Microsoft Entra ID, hem kaynak hem de hedef sistemlerin uygulamaları tarafından gerçekleştirilen kullanıcı sağlama istekleri için yerel denetim günlüklerini destekler. Denetim sayesinde, uygulamalara erişimi olan kişileri tek bir ekrandan izleyebilirsiniz.

- Maliyeti yönetme: Otomatik sağlama, verimsizlikleri ve el ile sağlamayla ilişkili insan hatasını önleyerek maliyetleri azaltır. Eski ve güncel olmayan platformları kullanarak zaman içinde oluşturulan özel olarak geliştirilmiş kullanıcı sağlama çözümlerine olan ihtiyacı azaltır.

Lisanslama

Bulut İk uygulamasını Microsoft Entra kullanıcı sağlama tümleştirmesi ile yapılandırmak için geçerli bir Microsoft Entra Id P1 veya P2 lisansına ve bulut İk uygulaması için Workday veya SuccessFactors gibi bir lisansa ihtiyacınız vardır.

Ayrıca, bulut İk uygulamasından alınan ve Active Directory veya Microsoft Entra Id'ye sağlanan her kullanıcı için geçerli bir Microsoft Entra Id P1 veya daha yüksek abonelik lisansına sahip olmanız gerekir.

Yaşam Döngüsü İş Akışlarının ve diğer Microsoft Entra Kimlik Yönetimi özelliklerinin sağlama işleminde kullanılması için Microsoft Entra Kimlik Yönetimi lisansı gerekir.

Önkoşullar

- Bağlan sağlama aracısını yapılandırmak için Karma Kimlik Yönetici istrator rolü.

- Sağlama uygulamasını yapılandırmak için uygulama Yönetici istrator rolü.

- Bulut İk uygulamasının test ve üretim örneği.

- Sistem tümleştirme kullanıcısı oluşturmak ve test amacıyla çalışan verilerini test etmek için değişiklik yapmak için bulut İk uygulamasında Yönetici istrator izinleri.

- Active Directory'ye kullanıcı sağlama için, Microsoft Entra Bağlan sağlama aracısını barındırmak için Windows Server 2016 veya üzerini çalıştıran bir sunucu gerekir. Bu sunucu, Active Directory yönetim katmanı modelini temel alan bir katman 0 sunucusu olmalıdır.

- Kullanıcıları Active Directory ile Microsoft Entra Id arasında eşitlemek için Microsoft Entra Bağlan.

Eğitim kaynakları

Çözüm mimarisi

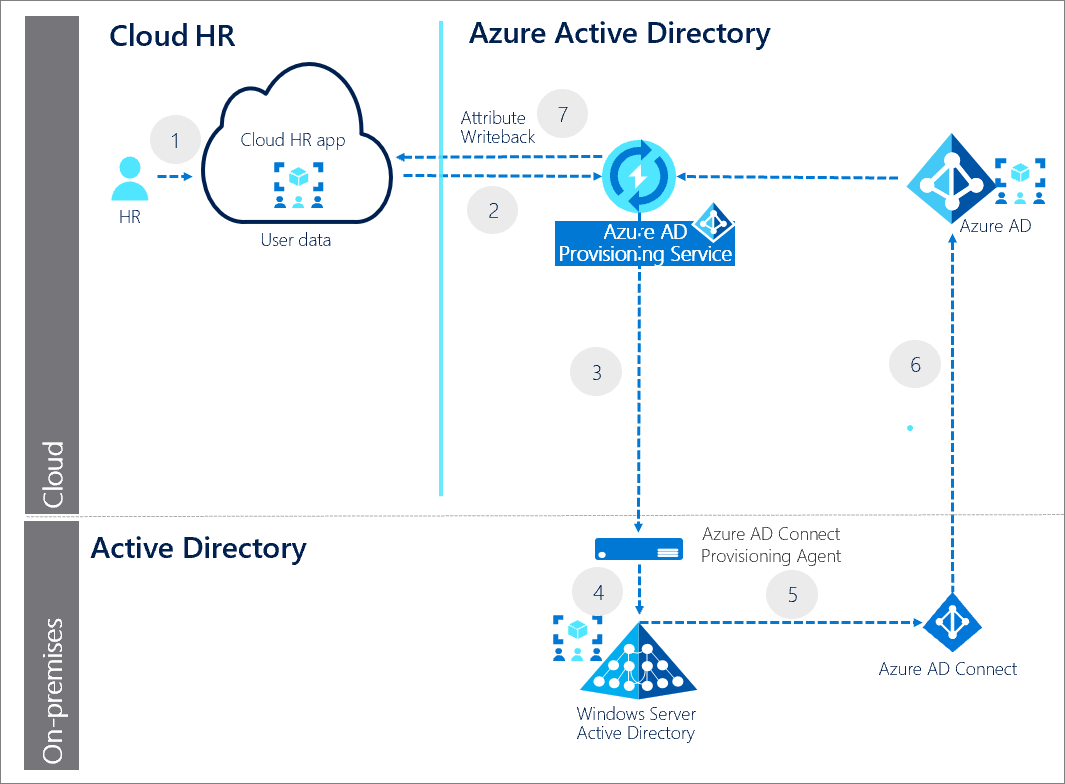

Aşağıdaki örnek, ortak karma ortamlar için uçtan uca kullanıcı sağlama çözümü mimarisini açıklar ve şunları içerir:

- Bulut İk uygulamasından Active Directory'ye yetkili İk veri akışı. Bu akışta, bulut İk uygulaması kiracısında İk olayı (Joiners-Movers-Leavers işlemi) başlatılır. Microsoft Entra sağlama hizmeti ve Microsoft Entra Bağlan sağlama aracısı, kullanıcı verilerini bulut İk uygulaması kiracısından Active Directory'ye sağlar. Olaya bağlı olarak, Active Directory'de işlem oluşturma, güncelleştirme, etkinleştirme ve devre dışı bırakma işlemlerine yol açabilir.

- Microsoft Entra Id ile eşitleyin ve şirket içi Active Directory'dan bulut İk uygulamasına e-posta ve kullanıcı adını geri yazın. Hesaplar Active Directory'de güncelleştirildikten sonra, Microsoft Entra Bağlan aracılığıyla Microsoft Entra Kimliği ile eşitlenir. E-posta adresleri ve kullanıcı adı öznitelikleri bulut İk uygulaması kiracısına geri yazılabilir.

Sağlama işleminin açıklaması

Diyagramda aşağıdaki temel adımlar gösterilir:

- İk ekibi , bulut İk uygulaması kiracısında işlemleri gerçekleştirir.

- Microsoft Entra sağlama hizmeti , bulut İk uygulaması kiracısından zamanlanmış döngüleri çalıştırır ve Active Directory ile eşitleme için işlenecek değişiklikleri tanımlar.

- Microsoft Entra sağlama hizmeti, Microsoft Entra Bağlan sağlama aracısını Active Directory hesabı oluşturma, güncelleştirme, etkinleştirme ve devre dışı bırakma işlemlerini içeren bir istek yüküyle çağırır.

- Microsoft Entra Bağlan sağlama aracısı, Active Directory hesap verilerini yönetmek için bir hizmet hesabı kullanır.

- Microsoft Entra Bağlan, Active Directory'de güncelleştirmeleri çekmek için delta eşitleme çalıştırır.

- Active Directory güncelleştirmeleri Microsoft Entra Id ile eşitlenir.

- Microsoft Entra sağlama hizmeti , Microsoft Entra Id'den bulut İk uygulaması kiracısına e-posta özniteliğini ve kullanıcı adını geri yazar.

Dağıtım projesini planlama

Ortamınızda bu dağıtıma yönelik stratejiyi belirlerken kuruluş gereksinimlerinizi göz önünde bulundurun.

Doğru paydaşlarla etkileşime geçme

Teknoloji projeleri başarısız olduğunda genellikle etki, sonuç ve sorumluluklar üzerinde eşleşmeyen beklentiler nedeniyle bunu yapar. Bu tuzakları önlemek için doğru paydaşlarla etkileşimde olduğunuzdan emin olun. Ayrıca projedeki paydaş rollerinin iyi anlaşıldığından emin olun. Proje katılımcılarını ve proje girişlerini ve sorumluluklarını belgeleyin.

mevcut İk iş süreçleri ve çalışan kimliği ile iş veri işleme gereksinimleri hakkında giriş sağlayabilen İk kuruluşundan bir temsilci ekleyin.

İletişimleri planlama

İletişim, yeni bir hizmetin başarısı için kritik öneme sahiptir. Kullanıcılarınızla deneyimlerinin ne zaman ve nasıl değiştiği hakkında proaktif olarak iletişim kurun. Sorun yaşarlarsa nasıl destek kazanacaklarını onlara bildirin.

Pilot planlama

bulut İk uygulamasından İk iş süreçlerini ve kimlik iş akışlarını hedef sistemlere tümleştirmek için çözümü üretime dağıtabilmeniz için önemli miktarda veri doğrulama, veri dönüştürme, veri temizleme ve uçtan uca test gerekir.

İlk yapılandırmayı üretimdeki tüm kullanıcılara ölçeklendirmeden önce bir pilot ortamda çalıştırın.

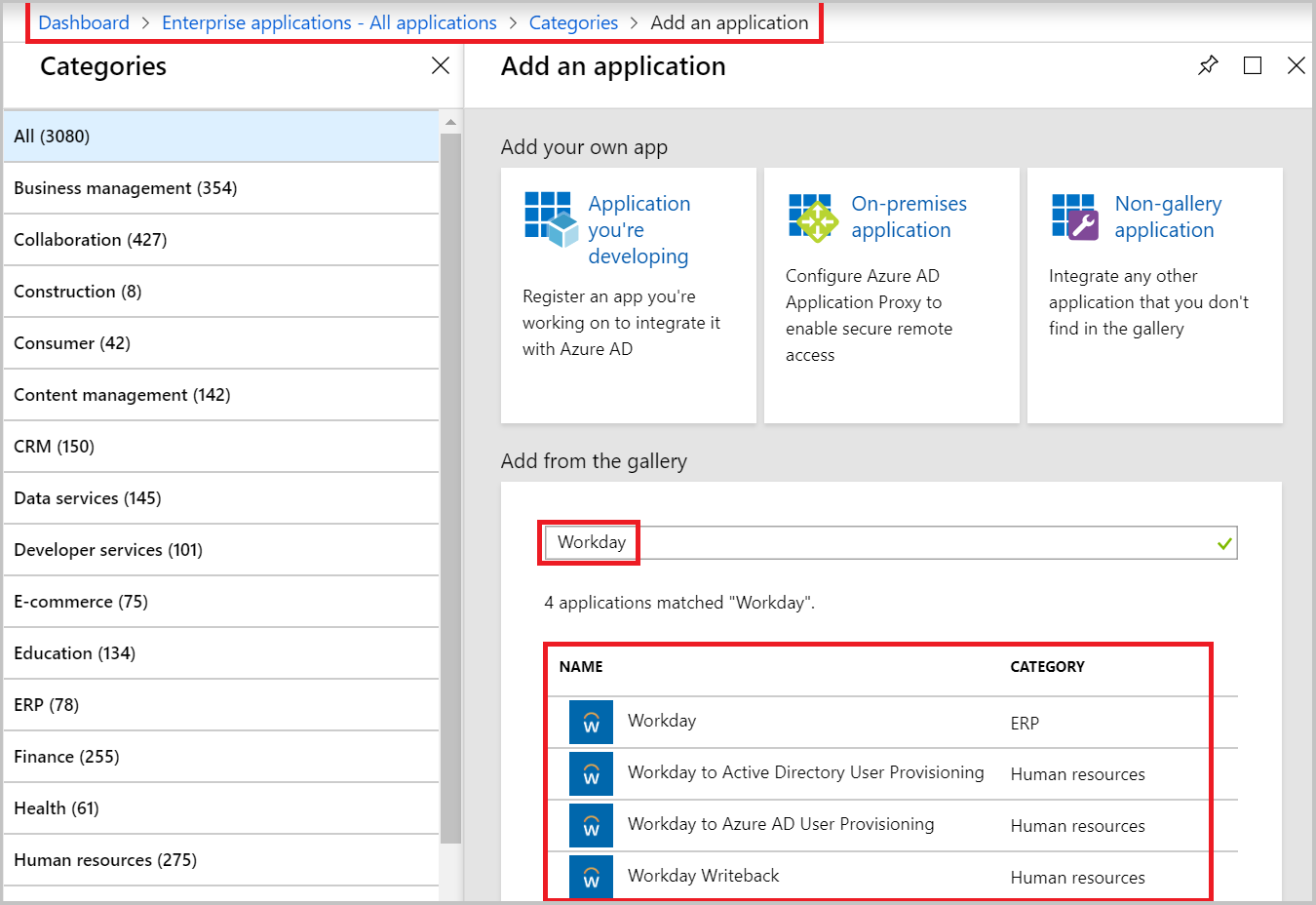

Bulut İk sağlama bağlayıcısı uygulamalarını seçin

Bulut İk uygulamasından Active Directory'ye Microsoft Entra sağlamayı kolaylaştırmak için, Microsoft Entra uygulama galerisinden birden çok sağlama bağlayıcısı uygulaması ekleyebilirsiniz:

- Bulut İk uygulamasından Active Directory kullanıcı hazırlamasına: Bu sağlama bağlayıcısı uygulaması, bulut İk uygulamasından tek bir Active Directory etki alanına kullanıcı hesabı sağlamayı kolaylaştırır. Birden çok etki alanınız varsa, sağlamanız gereken her Active Directory etki alanı için Microsoft Entra uygulama galerisinden bu uygulamanın bir örneğini ekleyebilirsiniz.

- Microsoft Entra kullanıcı sağlama için Bulut İk uygulaması: Microsoft Entra Bağlan, Şirket içi Active Directory kullanıcılarını Microsoft Entra Kimliği ile eşitlemek için kullanılan araçtır. Microsoft Entra kullanıcı sağlama için Bulut İk uygulaması, bulut İk uygulamasından tek bir Microsoft Entra kiracısına yalnızca bulut kullanıcıları sağlamak için kullandığınız bir bağlayıcıdır.

- Bulut İk uygulaması geri yazma: Bu sağlama bağlayıcısı uygulaması, kullanıcının e-posta adreslerinin Microsoft Entra Id'den bulut İk uygulamasına geri yazılmasını kolaylaştırır.

Örneğin, aşağıdaki görüntüde Microsoft Entra uygulama galerisinde bulunan Workday bağlayıcısı uygulamaları listelenmektedir.

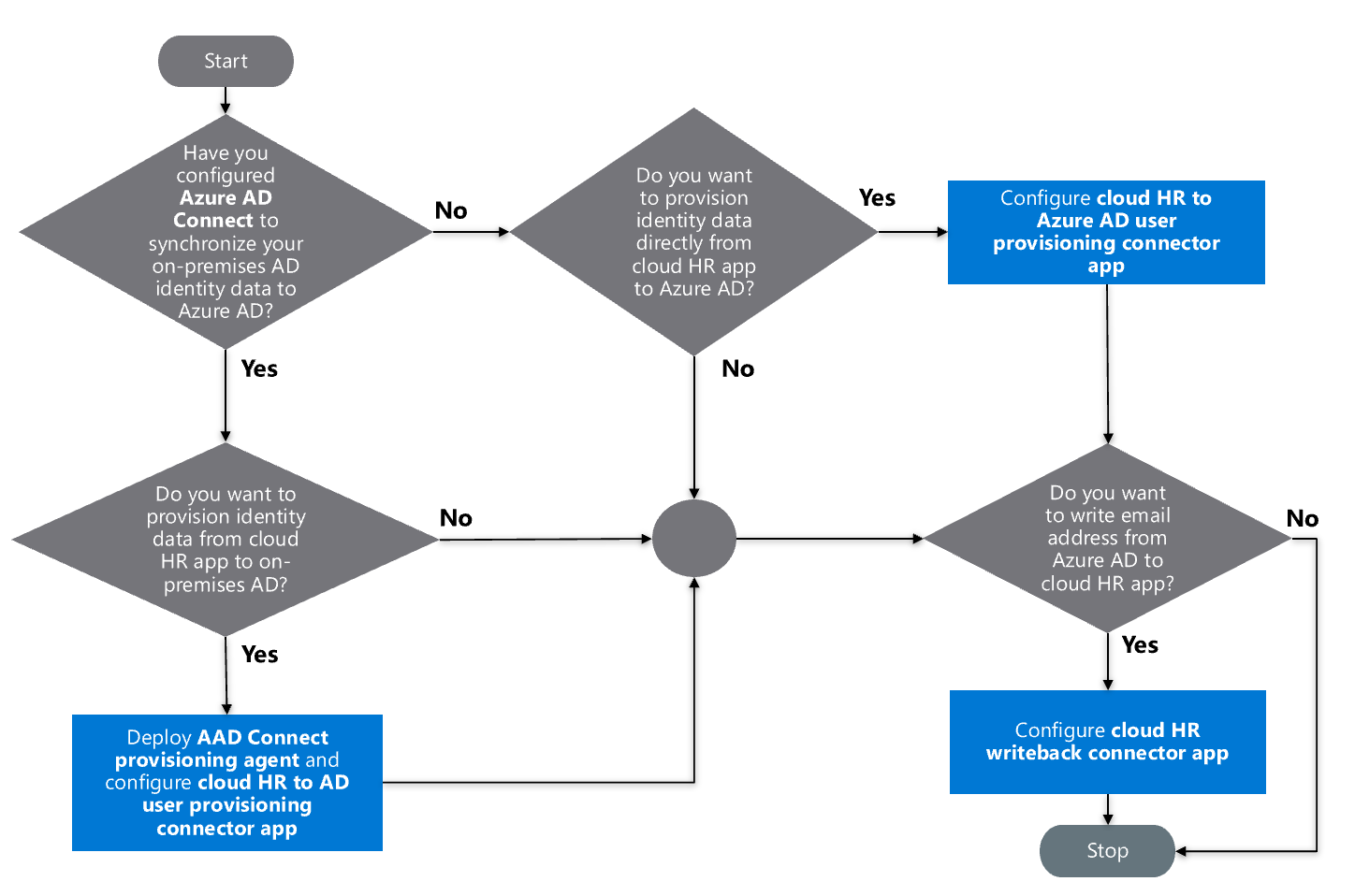

Karar akışı grafiği

Hangi bulut İk sağlama uygulamalarının senaryonuzla ilgili olduğunu belirlemek için aşağıdaki karar akış grafiğini kullanın.

Microsoft Entra Bağlan sağlama aracısı dağıtım topolojisini tasarlama

Bulut İk uygulaması ile Active Directory arasında sağlama tümleştirmesi dört bileşen gerektirir:

- Bulut İk uygulama kiracısı

- Bağlayıcı uygulaması sağlama

- Microsoft Entra Bağlan sağlama aracısı

- Active Directory etki alanı

Microsoft Entra Bağlan sağlama aracısı dağıtım topolojisi, tümleştirmeyi planladığınız bulut İk uygulaması kiracılarının ve Active Directory alt etki alanlarının sayısına bağlıdır. Birden çok Active Directory etki alanınız varsa, Active Directory etki alanlarının bitişik mi yoksa kopuk mu olduğuna bağlıdır.

Kararınıza bağlı olarak dağıtım senaryolarından birini seçin:

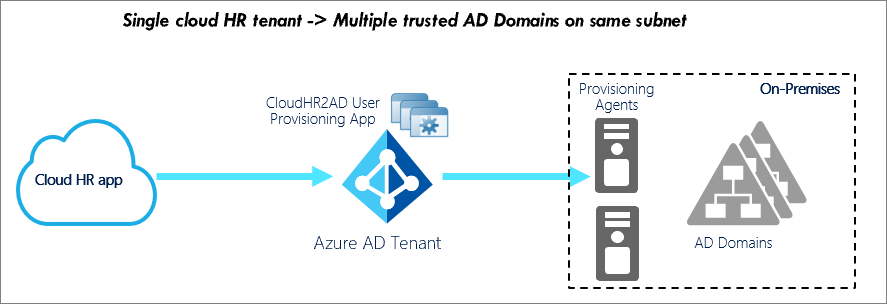

- Tek bulut İk uygulaması kiracısı -> güvenilen bir ormandaki tek veya birden çok Active Directory alt etki alanını hedefleme

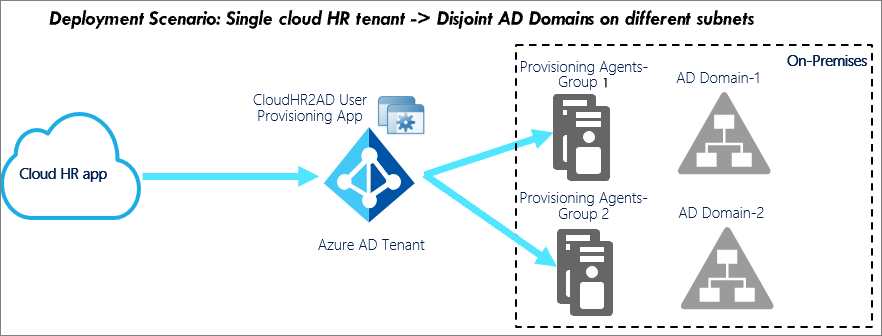

- Tek bulut İk uygulaması kiracısı -> kopuk bir Active Directory ormanında birden çok alt etki alanını hedefleme

Tek bulut İk uygulaması kiracısı -> güvenilen bir ormandaki tek veya birden çok Active Directory alt etki alanını hedefleme

Aşağıdaki üretim yapılandırmasını öneririz:

| Gereksinim | Öneri |

|---|---|

| Dağıtılacak Microsoft Entra Bağlan sağlama aracılarının sayısı. | İki (yüksek kullanılabilirlik ve yük devretme için). |

| Yapılandırılan sağlama bağlayıcısı uygulamalarının sayısı. | Alt etki alanı başına bir uygulama. |

| Microsoft Entra Bağlan sağlama aracısı için sunucu konağı. | Coğrafi olarak konumlandırılmış Active Directory etki alanı denetleyicilerine yönelik görüş çizgili Windows Server 2016. Microsoft Entra Bağlan hizmetiyle birlikte bulunabilir. |

Tek bulut İk uygulaması kiracısı -> kopuk bir Active Directory ormanında birden çok alt etki alanını hedefleme

Bu senaryo, bulut İk uygulamasından kopuk Active Directory ormanlarındaki etki alanlarına kullanıcı sağlamayı içerir.

Aşağıdaki üretim yapılandırmasını öneririz:

| Gereksinim | Öneri |

|---|---|

| Şirket içinde dağıtılacak Microsoft Entra Bağlan sağlama aracılarının sayısı | Kopuk Active Directory ormanı başına iki tane. |

| Yapılandırılan sağlama bağlayıcısı uygulamalarının sayısı | Alt etki alanı başına bir uygulama. |

| Microsoft Entra Bağlan sağlama aracısı için sunucu konağı. | Coğrafi olarak konumlandırılmış Active Directory etki alanı denetleyicilerine yönelik görüş çizgili Windows Server 2016. Microsoft Entra Bağlan hizmetiyle birlikte bulunabilir. |

Microsoft Entra Bağlan sağlama aracısı gereksinimleri

Active Directory kullanıcı sağlama çözümüne bulut İk uygulaması, bir veya daha fazla Microsoft Entra Bağlan sağlama aracısının dağıtımını gerektirir. Bu aracıların Windows Server 2016 veya üzerini çalıştıran sunuculara dağıtılması gerekir. Sunucuların en az 4 GB RAM ve .NET 4.7.1+ çalışma zamanı olmalıdır. Konak sunucusunun hedef Active Directory etki alanına ağ erişimi olduğundan emin olun.

Şirket içi ortamı hazırlamak için, Microsoft Entra Bağlan sağlama aracısı yapılandırma sihirbazı aracıyı Microsoft Entra kiracınıza kaydeder, bağlantı noktalarını açar, URL'lere erişime izin verir ve giden HTTPS proxy yapılandırmasını destekler.

Sağlama aracısı, Active Directory etki alanlarıyla iletişim kurmak için bir Genel Yönetilen Hizmet Hesabı (GMSA) yapılandırıyor.

Sağlama isteklerini işlemesi gereken etki alanı denetleyicilerini seçebilirsiniz. Coğrafi olarak dağıtılmış birkaç etki alanı denetleyiciniz varsa, sağlama aracısını tercih ettiğiniz etki alanı denetleyicileriyle aynı siteye yükleyin. Bu konumlandırma, uçtan uca çözümün güvenilirliğini ve performansını artırır.

Yüksek kullanılabilirlik için birden fazla Microsoft Entra Bağlan sağlama aracısı dağıtabilirsiniz. Aynı şirket içi Active Directory etki alanı kümesini işlemek için aracıyı kaydedin.

İk sağlama uygulaması dağıtım topolojisi tasarlama

Gelen kullanıcı sağlama yapılandırmasında yer alan Active Directory etki alanlarının sayısına bağlı olarak, aşağıdaki dağıtım topolojilerinden birini göz önünde bulundurabilirsiniz. Her topoloji diyagramı, yapılandırma yönlerini vurgulamak için örnek bir dağıtım senaryosu kullanır. Gereksinimlerinizi karşılayan yapılandırmayı belirlemek için dağıtım gereksinimlerinize benzeyen örneği kullanın.

Dağıtım topolojisi bir: Bulut İk'dan tek şirket içi Active Directory etki alanına tüm kullanıcıları sağlamak için tek uygulama

Dağıtım topolojisi en yaygın dağıtım topolojisidir. Bulut İk'dan tüm kullanıcıları tek bir AD etki alanına hazırlamanız gerekiyorsa ve tüm kullanıcılar için aynı sağlama kuralları geçerliyse bu topolojiyi kullanın.

Etkili yapılandırma yönleri

- Yüksek kullanılabilirlik ve yük devretme için iki sağlama aracısı düğümü ayarlayın.

- AD etki alanınızı Microsoft Entra kiracınıza kaydetmek için sağlama aracısı yapılandırma sihirbazını kullanın.

- Sağlama uygulamasını yapılandırırken, kayıtlı etki alanlarının açılan listesinden AD etki alanını seçin.

- Kapsam belirleme filtreleri kullanıyorsanız, hesabın yanlışlıkla devre dışı bırakılmasını önlemek için kapsam dışı silmeler bayrağını yapılandırın.

Dağıtım topolojisi iki: Bulut İk'dan tek şirket içi Active Directory etki alanına ayrı kullanıcı kümeleri sağlamak için uygulamaları ayırın

Bu topoloji, öznitelik eşleme ve sağlama mantığının kullanıcı türüne (çalışan/yüklenici), kullanıcı konumuna veya kullanıcının iş birimine göre farklılık gösterdiği iş gereksinimlerini destekler. Bu topolojiyi, bölmeye veya ülkeye/bölgeye göre gelen kullanıcı sağlamanın yönetimine ve bakımına temsilci seçmek için de kullanabilirsiniz.

Etkili yapılandırma yönleri

- Yüksek kullanılabilirlik ve yük devretme için iki sağlama aracısı düğümü ayarlayın.

- Sağlamak istediğiniz her ayrı kullanıcı kümesi için bir HR2AD sağlama uygulaması oluşturun.

- Her uygulamayı işlayacak kullanıcıları tanımlamak için sağlama uygulamasında kapsam filtrelerini kullanın.

- Yönetici başvurularının farklı kullanıcı kümelerinde çözümlenmesi gereken senaryoda, ayrı bir HR2AD sağlama uygulaması oluşturun. Örneğin, çalışan yöneticilere raporlama yapan yükleniciler. Yalnızca yönetici özniteliğini güncelleştirmek için ayrı uygulamayı kullanın. Bu uygulamanın kapsamını tüm kullanıcılar olarak ayarlayın.

- Hesabın yanlışlıkla devre dışı bırakılmasını önlemek için kapsam silmeleri atlama bayrağını yapılandırın.

Not

Test AD etki alanınız yoksa ve AD'de test OU kapsayıcısı kullanıyorsanız, bu topolojiyi kullanarak iki ayrı uygulama HR2AD (Prod) ve HR2AD (Test) oluşturabilirsiniz. ÖZNITELIK eşleme değişikliklerinizi HR2AD (Prod) uygulamasına yükseltmeden önce test etmek için HR2AD (Test) uygulamasını kullanın.

Dağıtım topolojisi üç: Bulut İk'dan birden çok şirket içi Active Directory etki alanına ayrı kullanıcı kümeleri sağlamak için uygulamaları ayırın (etki alanları arası görünürlük yok)

Aynı ormana ait birden çok bağımsız alt AD etki alanını yönetmek için topoloji üç kullanın. Yöneticilerin her zaman kullanıcıyla aynı etki alanında bulunduğundan emin olun. Ayrıca userPrincipalName, samAccountName ve mail gibi öznitelikler için benzersiz kimlik oluşturma kurallarınızın orman genelinde arama gerektirmediğinden emin olun. Topoloji üç, her sağlama işinin yönetimini etki alanı sınırına göre devretme esnekliği sunar.

Örneğin: Diyagramda, sağlama uygulamaları her coğrafi bölge için ayarlanır: Kuzey Amerika (NA), Avrupa, Orta Doğu ve Afrika (EMEA) ve Asya Pasifik (APAC). Konuma bağlı olarak, kullanıcılar ilgili AD etki alanına sağlanır. EMEA yöneticilerinin EMEA bölgesine ait kullanıcıların sağlama yapılandırmasını bağımsız olarak yönetebilmesi için sağlama uygulamasının temsilci yönetimi mümkündür.

Etkili yapılandırma yönleri

- Yüksek kullanılabilirlik ve yük devretme için iki sağlama aracısı düğümü ayarlayın.

- Tüm alt AD etki alanlarını Microsoft Entra kiracınıza kaydetmek için sağlama aracısı yapılandırma sihirbazını kullanın.

- Her hedef etki alanı için ayrı bir HR2AD sağlama uygulaması oluşturun.

- Sağlama uygulamasını yapılandırırken, kullanılabilir AD etki alanlarının açılan listesinden ilgili alt AD etki alanını seçin.

- Her uygulamanın işlediği kullanıcıları tanımlamak için sağlama uygulamasında kapsam filtrelerini kullanın.

- Hesabın yanlışlıkla devre dışı bırakılmasını önlemek için kapsam silmeleri atlama bayrağını yapılandırın.

Dağıtım topolojisi dört: Bulut İk'dan birden çok şirket içi Active Directory etki alanına (etki alanları arası görünürlükle) ayrı kullanıcı kümeleri sağlamak için uygulamaları ayırın

Aynı ormana ait birden çok bağımsız alt AD etki alanını yönetmek için topoloji dört kullanın. Kullanıcının yöneticisi farklı bir etki alanında bulunabilir. Ayrıca userPrincipalName, samAccountName ve mail gibi öznitelikler için benzersiz kimlik oluşturma kurallarınız orman genelinde bir arama gerektirir.

Örneğin: Diyagramda, sağlama uygulamaları her coğrafi bölge için ayarlanır: Kuzey Amerika (NA), Avrupa, Orta Doğu ve Afrika (EMEA) ve Asya Pasifik (APAC). Konuma bağlı olarak, kullanıcılar ilgili AD etki alanına sağlanır. Etki alanları arası yönetici başvuruları ve orman genelinde arama, sağlama aracısı üzerinde başvuru izleme etkinleştirilerek işlenir.

Etkili yapılandırma yönleri

- Yüksek kullanılabilirlik ve yük devretme için iki sağlama aracısı düğümü ayarlayın.

- Sağlama aracısının başvuru izlemesini yapılandırın.

- Üst AD etki alanını ve tüm alt AD etki alanlarını Microsoft Entra kiracınıza kaydetmek için sağlama aracısı yapılandırma sihirbazını kullanın.

- Her hedef etki alanı için ayrı bir HR2AD sağlama uygulaması oluşturun.

- Her sağlama uygulamasını yapılandırırken, kullanılabilir AD etki alanlarının açılan listesinden üst AD etki alanını seçin. Üst etki alanı seçildiğinde userPrincipalName, samAccountName ve mail gibi öznitelikler için benzersiz değerler oluşturulurken orman genelinde arama yapılır.

- Doğru alt etki alanında ve OU kapsayıcısında dinamik olarak kullanıcı oluşturmak için ifade eşlemesi ile parentDistinguishedName kullanın.

- Her uygulamanın işlediği kullanıcıları tanımlamak için sağlama uygulamasında kapsam filtrelerini kullanın.

- Etki alanları arası yönetici başvurularını çözmek için, yalnızca yönetici özniteliğini güncelleştirmek için ayrı bir HR2AD sağlama uygulaması oluşturun. Bu uygulamanın kapsamını tüm kullanıcılar olarak ayarlayın.

- Hesabın yanlışlıkla devre dışı bırakılmasını önlemek için kapsam silmeleri atlama bayrağını yapılandırın.

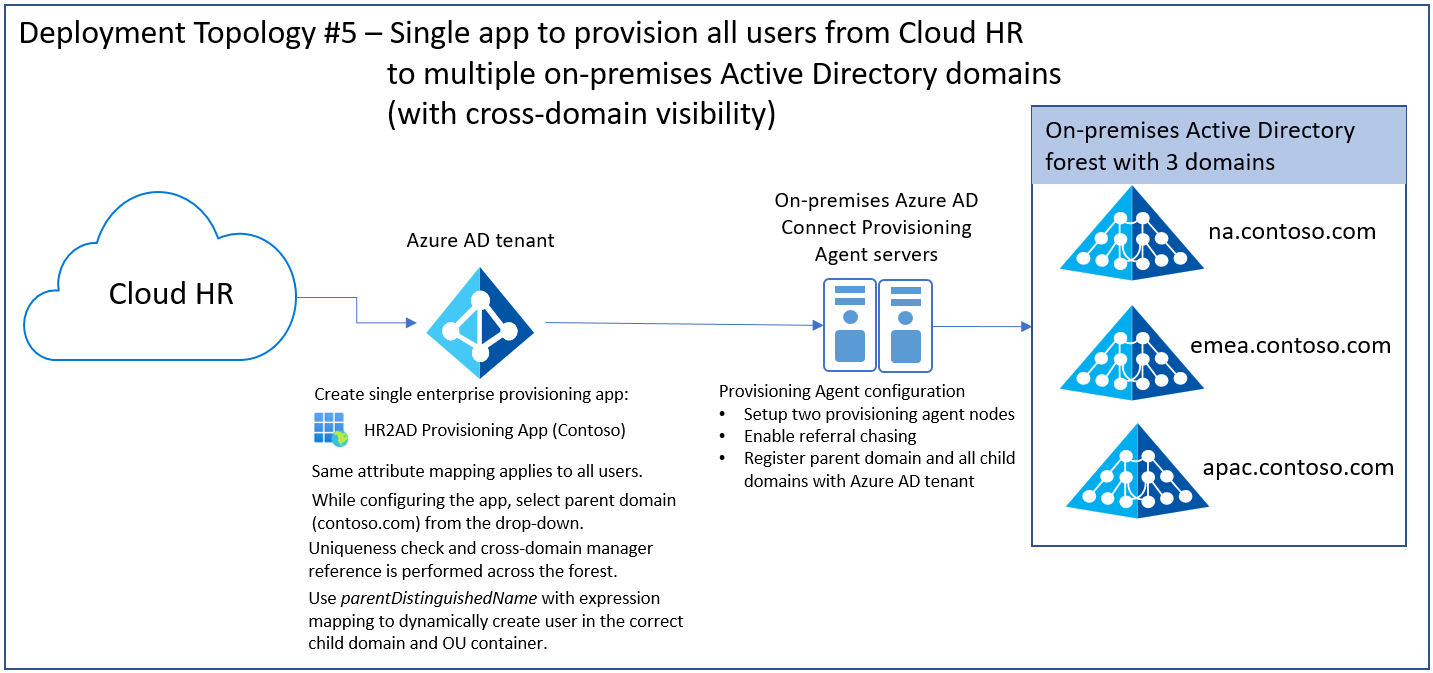

Dağıtım topolojisi 5: Bulut İk'dan birden çok şirket içi Active Directory etki alanına tüm kullanıcıları sağlamak için tek uygulama (etki alanları arası görünürlük ile)

Tüm üst ve alt AD etki alanlarınıza ait kullanıcıları yönetmek için tek bir sağlama uygulaması kullanmak istiyorsanız bu topolojiyi kullanın. Sağlama kuralları tüm etki alanlarında tutarlıysa ve sağlama işlerinin temsilci olarak yönetilmesine gerek yoksa bu topoloji önerilir. Bu topoloji, etki alanları arası yönetici başvurularını çözmeyi destekler ve orman genelinde benzersizlik denetimi gerçekleştirebilir.

Örneğin: Diyagramda, tek bir sağlama uygulaması bölgeye göre gruplandırılmış üç farklı alt etki alanında bulunan kullanıcıları yönetir: Kuzey Amerika (NA), Avrupa, Orta Doğu ve Afrika (EMEA) ve Asya Pasifik (APAC). parentDistinguishedName için öznitelik eşlemesi, uygun alt etki alanında dinamik olarak bir kullanıcı oluşturmak için kullanılır. Etki alanları arası yönetici başvuruları ve orman genelinde arama, sağlama aracısı üzerinde başvuru izleme etkinleştirilerek işlenir.

Etkili yapılandırma yönleri

- Yüksek kullanılabilirlik ve yük devretme için iki sağlama aracısı düğümü ayarlayın.

- Sağlama aracısının başvuru izlemesini yapılandırın.

- Üst AD etki alanını ve tüm alt AD etki alanlarını Microsoft Entra kiracınıza kaydetmek için sağlama aracısı yapılandırma sihirbazını kullanın.

- Tüm orman için tek bir HR2AD sağlama uygulaması oluşturun.

- Sağlama uygulamasını yapılandırırken, kullanılabilir AD etki alanlarının açılan listesinden üst AD etki alanını seçin. Üst etki alanı seçildiğinde userPrincipalName, samAccountName ve mail gibi öznitelikler için benzersiz değerler oluşturulurken orman genelinde arama yapılır.

- Doğru alt etki alanında ve OU kapsayıcısında dinamik olarak kullanıcı oluşturmak için ifade eşlemesi ile parentDistinguishedName kullanın.

- Kapsam belirleme filtreleri kullanıyorsanız, hesabın yanlışlıkla devre dışı bırakılmasını önlemek için kapsam dışı silmeler bayrağını yapılandırın.

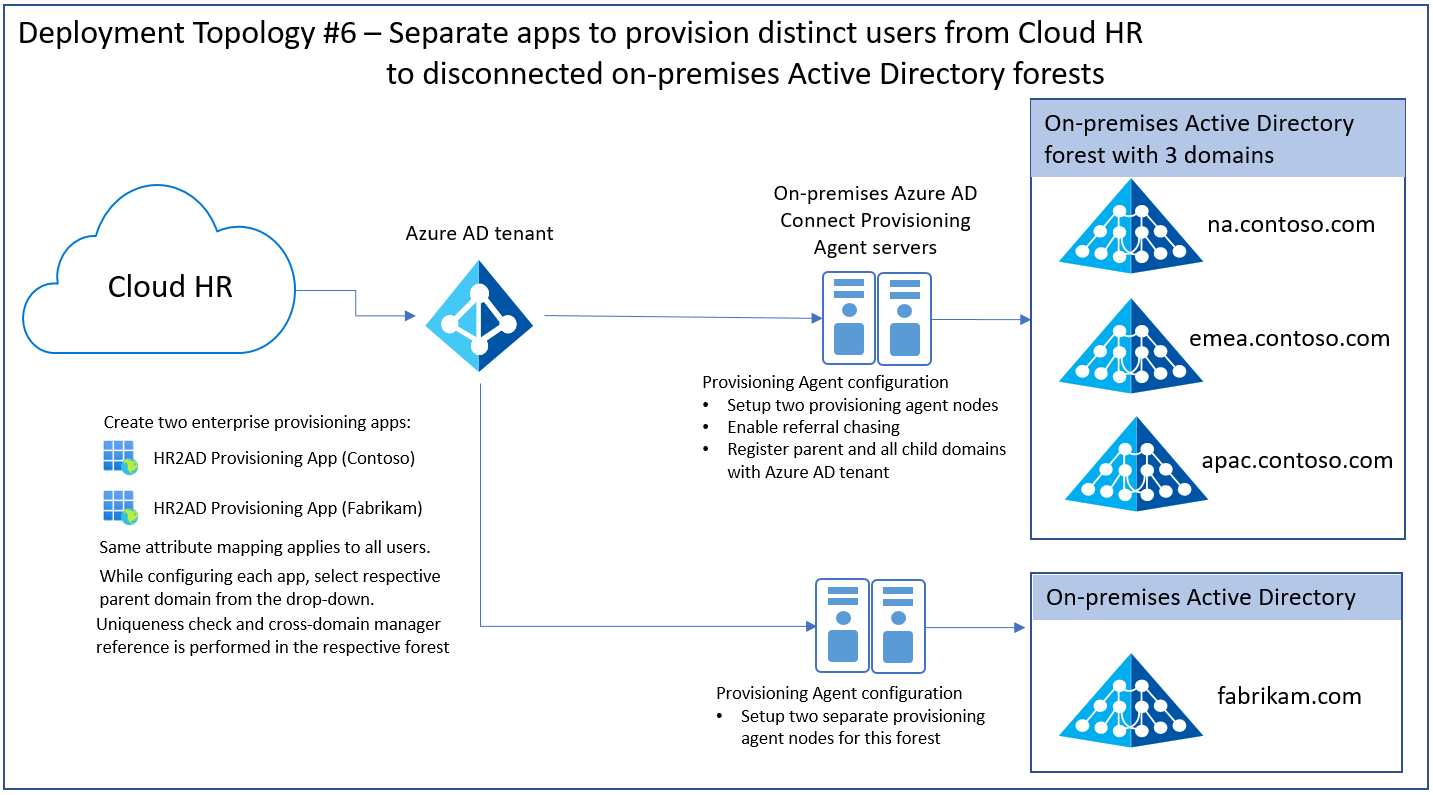

Dağıtım topolojisi 6: Bulut İk'dan bağlantısı kesilmiş şirket içi Active Directory ormanlara ayrı kullanıcılar sağlamak için uygulamaları ayırın

BT altyapınızın bağlantısı kesilmiş/kopuk AD ormanları varsa ve kullanıcıları iş ilişkisine göre farklı ormanlara hazırlamanız gerekiyorsa bu topolojiyi kullanın. Örneğin: Contoso yan kuruluşu için çalışan kullanıcıların contoso.com etki alanına sağlanması gerekirken fabrikam yan kuruluşu için çalışan kullanıcıların fabrikam.com etki alanına sağlanması gerekir.

Etkili yapılandırma yönleri

- Yüksek kullanılabilirlik ve yük devretme için her orman için bir tane olacak şekilde iki farklı sağlama aracısı kümesi ayarlayın.

- Her orman için bir tane olacak şekilde iki farklı sağlama uygulaması oluşturun.

- Ormandaki etki alanları arası başvuruları çözümlemeniz gerekiyorsa, sağlama aracısı üzerinde başvuru izleme özelliğini etkinleştirin.

- Bağlantısı kesilmiş her orman için ayrı bir HR2AD sağlama uygulaması oluşturun.

- Her sağlama uygulamasını yapılandırırken, kullanılabilir AD etki alanı adlarının açılan listesinden uygun üst AD etki alanını seçin.

- Hesabın yanlışlıkla devre dışı bırakılmasını önlemek için kapsam silmeleri atlama bayrağını yapılandırın.

Dağıtım topolojisi 7: Birden çok Bulut İk'dan bağlantısı kesilmiş şirket içi Active Directory ormanlara ayrı kullanıcılar sağlamak için uygulamaları ayırın

Büyük kuruluşlarda birden çok İk sistemi olması yaygın bir durum değildir. İş M&A (birleştirmeler ve satın almalar) senaryoları sırasında, şirket içi Active Directory birden çok İk kaynağına bağlamanız gerekebilir. Birden çok İk kaynağınız varsa ve bu İk kaynaklarından gelen kimlik verilerini aynı veya farklı şirket içi Active Directory etki alanlarına yönlendirmek istiyorsanız topolojiyi öneririz.

Etkili yapılandırma yönleri

- Yüksek kullanılabilirlik ve yük devretme için her orman için bir tane olacak şekilde iki farklı sağlama aracısı kümesi ayarlayın.

- Ormandaki etki alanları arası başvuruları çözümlemeniz gerekiyorsa, sağlama aracısı üzerinde başvuru izleme özelliğini etkinleştirin.

- Her İk sistemi ve şirket içi Active Directory birleşimi için ayrı bir HR2AD sağlama uygulaması oluşturun.

- Her sağlama uygulamasını yapılandırırken, kullanılabilir AD etki alanı adlarının açılan listesinden uygun üst AD etki alanını seçin.

- Hesabın yanlışlıkla devre dışı bırakılmasını önlemek için kapsam silmeleri atlama bayrağını yapılandırın.

Kapsam belirleme filtrelerini ve öznitelik eşlemesini planlama

Bulut İk uygulamasından Active Directory'ye veya Microsoft Entra Id'ye sağlamayı etkinleştirdiğinizde, Azure portalı öznitelik değerlerini öznitelik eşlemesi aracılığıyla denetler.

Kapsam filtrelerini tanımlama

Bulut İk uygulamasından Active Directory'ye veya Microsoft Entra Id'ye hangi kullanıcıların sağlanması gerektiğini belirleyen öznitelik tabanlı kuralları tanımlamak için kapsam belirleme filtrelerini kullanın.

Joiners işlemini başlattığınızda aşağıdaki gereksinimleri toplayın:

- Bulut İk uygulaması hem çalışanları hem de bağlı çalışanları devreye almak için kullanılıyor mu?

- Bulut İk uygulamasını hem çalışanları hem de birlikçi çalışanları yönetmek için Microsoft Entra kullanıcı sağlama için kullanmayı planlıyor musunuz?

- Bulut İk uygulamasını yalnızca bulut İk uygulaması kullanıcılarının bir alt kümesi için Microsoft Entra kullanıcı sağlama hizmetine dağıtmayı planlıyor musunuz? Örnek olarak yalnızca çalışanlar gösterilebilir.

Gereksinimlerinize bağlı olarak, öznitelik eşlemelerini yapılandırırken Kaynak Nesne Kapsamı alanını, bulut İk uygulamasında Active Directory'ye sağlama kapsamında olması gereken kullanıcı kümelerini seçmek üzere ayarlayabilirsiniz. Daha fazla bilgi için yaygın olarak kullanılan kapsam filtreleri için bulut İk uygulaması öğreticisine bakın.

Eşleşen öznitelikleri belirleme

Sağlama ile, kaynak ve hedef sistem arasındaki mevcut hesapları eşleştirme olanağına sahip olursunuz. Bulut İk uygulamasını Microsoft Entra sağlama hizmetiyle tümleştirdiğinizde, bulut İk uygulamasından Active Directory'ye veya Microsoft Entra Id'ye hangi kullanıcı verilerinin akması gerektiğini belirlemek için öznitelik eşlemesini yapılandırabilirsiniz.

Joiners işlemini başlattığınızda aşağıdaki gereksinimleri toplayın:

- Bu bulut İk uygulamasında her kullanıcıyı tanımlamak için kullanılan benzersiz kimlik nedir?

- Kimlik yaşam döngüsü açısından bakıldığında, yeniden kullanımları nasıl ele alırsınız? Yeniden çalışanlar eski çalışan kimliklerini saklar mı?

- Gelecekteki tarihli işe alımları işleyip bunlar için önceden Active Directory hesapları mı oluşturuyorsunuz?

- Kimlik yaşam döngüsü perspektifinden bakıldığında, çalışanı birliğe bağlı çalışan dönüştürmeye veya başka bir şekilde nasıl işleyebilirsiniz?

- Dönüştürülen kullanıcılar eski Active Directory hesaplarını mı tutuyor yoksa yenilerini mi ediniyorlar?

Gereksinimlerinize bağlı olarak, Microsoft Entra ID sabit değerler sağlayarak veya öznitelik eşlemeleri için ifadeler yazarak doğrudan öznitelikler arası eşlemeyi destekler. Bu esneklik, hedeflenen uygulama özniteliğinde nelerin doldurulanları nihai olarak denetlemenizi sağlar. Kullanıcı sağlama öznitelik eşlemelerinizi ve şemanızı bir JSON dosyasına dışarı aktarmak ve Microsoft Entra Id'ye geri aktarmak için Microsoft Graph API'sini ve Graph Gezgini'ni kullanabilirsiniz.

Varsayılan olarak, bulut İk uygulamasındaki benzersiz çalışan kimliğini temsil eden öznitelik, Active Directory'deki benzersiz özniteliğe eşlenen eşleşen öznitelik olarak kullanılır. Örneğin, Workday uygulama senaryosunda Workday WorkerID özniteliği Active Directory employeeID özniteliğine eşlenir.

Birden çok eşleşen öznitelik ayarlayabilir ve eşleşen öncelik atayabilirsiniz. Bunlar, eşleşen önceliğe göre değerlendirilir. Eşleşme bulunur bulunmaz, başka eşleşen öznitelikler değerlendirilmez.

Ayrıca , var olan öznitelik eşlemelerini değiştirme veya silme gibi varsayılan öznitelik eşlemelerini özelleştirebilirsiniz. İş gereksinimlerinize göre yeni öznitelik eşlemeleri de oluşturabilirsiniz. Daha fazla bilgi için eşlemek üzere özel özniteliklerin listesi için bulut İk uygulaması öğreticisine (Workday gibi) bakın.

Kullanıcı hesabı durumunu belirleme

Sağlama bağlayıcısı uygulaması varsayılan olarak İk kullanıcı profili durumunu kullanıcı hesabı durumuyla eşler. Durum, kullanıcı hesabının etkinleştirilip etkinleştirilmeyeceğini veya devre dışı bırakılıp bırakılmayacağını belirlemek için kullanılır.

Joiners-Leavers işlemini başlattığınızda aşağıdaki gereksinimleri toplayın.

| İşlem | Gereksinimler |

|---|---|

| Birleştiriciler | Kimlik yaşam döngüsü açısından bakıldığında, yeniden kullanımları nasıl ele alırsınız? Yeniden çalışanlar eski çalışan kimliklerini saklar mı? |

| Gelecekteki tarihli işe alımları işleyip bunlar için önceden Active Directory hesapları mı oluşturuyorsunuz? Bu hesaplar etkin veya devre dışı durumda mı oluşturuldu? | |

| Kimlik yaşam döngüsü perspektifinden bakıldığında, çalışanı birliğe bağlı çalışan dönüştürmeye veya başka bir şekilde nasıl işleyebilirsiniz? | |

| Dönüştürülen kullanıcılar eski Active Directory hesaplarını mı tutuyor yoksa yenilerini mi ediniyorlar? | |

| Ayrılanlar | Sonlandırmalar Active Directory'deki çalışanlar ve bağlı çalışanlar için farklı mı işleniyor? |

| Kullanıcı sonlandırma işlemi için hangi geçerlilik tarihleri dikkate alınır? | |

| Çalışan ve bağlı çalışan dönüştürmeleri mevcut Active Directory hesaplarını nasıl etkiler? | |

| Active Directory'de Rescind işlemini nasıl işlersiniz? Birleştirme işleminin bir parçası olarak Active Directory'de gelecekteki tarihli işe alımlar oluşturulduysa, geri alma işlemlerinin işlenmesi gerekir. |

Gereksinimlerinize bağlı olarak, Microsoft Entra ifadelerini kullanarak eşleme mantığını özelleştirerek Active Directory hesabının veri noktalarının bir bileşimine göre etkinleştirilmesini veya devre dışı bırakıldığını belirtebilirsiniz.

Bulut İk uygulamasını Active Directory kullanıcı öznitelikleriyle eşleme

Her bulut İk uygulaması, varsayılan bulut İk uygulamasıyla Active Directory eşlemelerine eklenir.

Joiners-Movers-Leavers işlemini başlattığınızda aşağıdaki gereksinimleri toplayın.

| İşlem | Gereksinimler |

|---|---|

| Birleştiriciler | Active Directory hesabı oluşturma işlemi el ile mi, otomatik mi yoksa kısmen otomatik mi? |

| Özel öznitelikleri bulut İk uygulamasından Active Directory'ye yaymak mı istiyorsunuz? | |

| Movers | Bulut İk uygulamasında bir Movers işlemi gerçekleştiğinde hangi öznitelikleri işlemek istiyorsunuz? |

| Kullanıcı güncelleştirmeleri sırasında belirli öznitelik doğrulamaları yapıyor musunuz? Evet ise ayrıntıları belirtin. | |

| Ayrılanlar | Sonlandırmalar Active Directory'deki çalışanlar ve bağlı çalışanlar için farklı mı işleniyor? |

| Kullanıcı sonlandırma işlemi için hangi geçerlilik tarihleri dikkate alınır? | |

| Çalışan ve bağlı çalışan dönüştürmeleri mevcut Active Directory hesaplarını nasıl etkiler? |

Gereksinimlerinize bağlı olarak eşlemeleri tümleştirme hedeflerinizi karşılayacak şekilde değiştirebilirsiniz. Daha fazla bilgi için eşleme için özel özniteliklerin listesi için belirli bulut İk uygulaması öğreticisine (Workday gibi) bakın.

Benzersiz bir öznitelik değeri oluşturma

CN, samAccountName ve UPN gibi özniteliklerin benzersiz kısıtlamaları vardır. Joiners işlemini başlatırken benzersiz öznitelik değerleri oluşturmanız gerekebilir.

SelectUniqueValues Microsoft Entra ID işlevi her kuralı değerlendirir ve ardından hedef sistemde benzersizlik için oluşturulan değeri denetler. Örnek için bkz . userPrincipalName (UPN) özniteliği için benzersiz değer oluşturma.

Not

Bu işlev şu anda yalnızca Workday'den Active Directory'ye ve SAP SuccessFactors'den Active Directory'ye kullanıcı sağlama için desteklenmektedir. Diğer sağlama uygulamalarıyla kullanılamaz.

Active Directory OU kapsayıcı atamayı yapılandırma

Active Directory kullanıcı hesaplarını iş birimlerine, konumlara ve departmanlara göre kapsayıcılara yerleştirmek yaygın bir gereksinimdir. Bir Taşıyıcılar işlemi başlattığınızda ve bir denetleyici kuruluş değişikliği varsa, kullanıcıyı Active Directory'de bir OU'dan diğerine taşımanız gerekebilir.

OU atamasının iş mantığını yapılandırmak için Switch() işlevini kullanın ve bunu parentDistinguishedName Active Directory özniteliğiyle eşleyin.

Örneğin, İk Belediyesi özniteliğini temel alarak OU'da kullanıcı oluşturmak istiyorsanız aşağıdaki ifadeyi kullanabilirsiniz:

Switch([Municipality], "OU=Default,OU=Users,DC=contoso,DC=com", "Dallas", "OU=Dallas,OU=Users,DC=contoso,DC=com", "Austin", "OU=Austin,OU=Users,DC=contoso,DC=com", "Seattle", "OU=Seattle,OU=Users,DC=contoso,DC=com", "London", "OU=London,OU=Users,DC=contoso,DC=com")

Bu ifadeyle, Belediye değeri Dallas, Austin, Seattle veya Londra ise, kullanıcı hesabı ilgili OU'da oluşturulur. Eşleşme yoksa, hesap varsayılan OU'da oluşturulur.

Yeni kullanıcı hesaplarının parola teslimini planlama

Joiners işlemini başlattığınızda, yeni kullanıcı hesaplarının geçici parolasını ayarlamanız ve teslim etmeniz gerekir. Bulut İk'yı Microsoft Entra kullanıcısına sağlama ile, kullanıcı için Microsoft Entra Id self servis parola sıfırlama (SSPR) özelliğini ilk gün dağıtabilirsiniz.

SSPR, BT yöneticilerinin kullanıcıların parolalarını sıfırlamasına veya hesaplarının kilidini açmasına olanak tanımak için basit bir araçtır. Mobil Numara özniteliğini bulut İk uygulamasından Active Directory'ye sağlayabilir ve Microsoft Entra Id ile eşitleyebilirsiniz. Cep Telefonu Numarası özniteliği Microsoft Entra Id'ye geldikten sonra, kullanıcının hesabı için SSPR'yi etkinleştirebilirsiniz. Daha sonra, yeni kullanıcı kimlik doğrulaması için kayıtlı ve doğrulanmış cep telefonu numarasını kullanabilir. Kimlik doğrulaması iletişim bilgilerini önceden doldurma hakkında ayrıntılı bilgi için SSPR belgelerine bakın.

İlk döngü için planlama

Microsoft Entra sağlama hizmeti ilk kez çalıştığında, bulut İk uygulamasındaki tüm kullanıcı nesnelerinin anlık görüntüsünü oluşturmak için bulut İk uygulamasına karşı bir ilk döngü gerçekleştirir. İlk döngüler için geçen süre, kaynak sistemde kaç kullanıcının mevcut olduğuna doğrudan bağlıdır. 100.000'den fazla kullanıcısı olan bazı bulut İk uygulaması kiracılarının başlangıç döngüsü uzun sürebilir.

Büyük bulut İk uygulaması kiracıları (>30.000 kullanıcı) için ilk döngüyü aşamalı aşamalarda çalıştırın. Artımlı güncelleştirmeleri yalnızca farklı kullanıcı sağlama senaryoları için Active Directory'de doğru özniteliklerin ayarlandığını doğruladıktan sonra başlatın. Buradaki siparişi takip edin.

- Kapsam filtresini ayarlayarak ilk döngüyü yalnızca sınırlı bir kullanıcı kümesi için çalıştırın.

- active Directory hesabı sağlamayı ve ilk çalıştırma için seçilen kullanıcılar için ayarlanan öznitelik değerlerini doğrulayın. Sonuç beklentilerinizi karşılıyorsa, aşamalı olarak daha fazla kullanıcı eklemek için kapsam filtresini genişletin ve ikinci çalıştırmanın sonuçlarını doğrulayın.

Test kullanıcıları için ilk döngünün sonuçlarından memnun olduktan sonra artımlı güncelleştirmeleri başlatın.

Test ve güvenlik planlama

Dağıtım, ilk pilottan kullanıcı sağlamayı etkinleştirmeye kadar çeşitli aşamalardan oluşur. Her aşamada, beklenen sonuçları test ettiğinizden emin olun. Ayrıca sağlama döngülerini de kontrol edin.

Test planlama

Bulut İk uygulamasını Microsoft Entra kullanıcı sağlama için yapılandırdıktan sonra, bu çözümün kuruluşunuzun gereksinimlerini karşılayıp karşılamadığını doğrulamak için test çalışmalarını çalıştırın.

| Senaryolar | Beklenen sonuçlar |

|---|---|

| Yeni çalışan bulut İk uygulamasında işe alınır. | - Kullanıcı hesabı Active Directory'de sağlanır.- Kullanıcı Active Directory etki alanı uygulamalarında oturum açabilir ve istenen eylemleri gerçekleştirebilir.- Microsoft Entra Bağlan Sync yapılandırılmışsa, kullanıcı hesabı Microsoft Entra Id'de de oluşturulur. |

| Kullanıcı bulut İk uygulamasında sonlandırılır. | - Kullanıcı hesabı Active Directory'de devre dışı bırakıldı.- Kullanıcı, Active Directory tarafından korunan hiçbir kurumsal uygulamada oturum açamaz. |

| Kullanıcı gözetmenliği kuruluşu bulut İk uygulamasında güncelleştirilir. | Öznitelik eşlemesine bağlı olarak, kullanıcı hesabı Active Directory'de bir OU'dan diğerine geçer. |

| İk, bulut İk uygulamasında kullanıcının yöneticisini güncelleştirir. | Active Directory'deki yönetici alanı, yeni yöneticinin adını yansıtacak şekilde güncelleştirilir. |

| İk, bir çalışanı yeni bir role yeniden alır. | Davranış, bulut İk uygulamasının çalışan kimlikleri oluşturmak için nasıl yapılandırıldığına bağlıdır. Eski çalışan kimliği yeniden işe alınan bir çalışan için kullanılıyorsa bağlayıcı, kullanıcı için mevcut Active Directory hesabını etkinleştirir. Yeniden işe alınan çalışan yeni bir çalışan kimliği alırsa bağlayıcı, kullanıcı için yeni bir Active Directory hesabı oluşturur. |

| İk, çalışanı sözleşmeli çalışana dönüştürür veya tam tersidir. | Yeni kişi için yeni bir Active Directory hesabı oluşturulur ve eski hesap dönüştürme geçerlilik tarihinde devre dışı bırakılır. |

Otomatik kullanıcı sağlama uygulamanızı, yerleşik zaman çizelgelerinize göre üretime nasıl geçirileceğini belirlemek için önceki sonuçları kullanın.

İpucu

Gizlilik ve güvenlik standartlarına uygun hassas kişisel verileri kaldırmak veya maskelemek için test ortamını üretim verileriyle yenilerken veri azaltma ve veri temizleme gibi teknikleri kullanın.

Güvenliği planlama

Yeni bir hizmetin dağıtımının bir parçası olarak güvenlik gözden geçirmesinin gerekli olması yaygındır. Güvenlik incelemesi gerekiyorsa veya yapılmadıysa hizmet olarak kimliğe genel bakış sağlayan birçok Microsoft Entra ID teknik incelemesine bakın.

Planı geri alma

Bulut İk kullanıcı sağlama uygulaması üretim ortamında istenen şekilde çalışmayabilir. Bu durumda, aşağıdaki geri alma adımları önceki bilinen iyi duruma geri dönmenize yardımcı olabilir.

- Etkilenen kullanıcılarda veya gruplarda hangi yanlış işlemlerin gerçekleştirildiğini belirlemek için sağlama günlüklerini gözden geçirin. Sağlama özeti raporu ve günlükleri hakkında daha fazla bilgi için bkz . Bulut İk uygulaması kullanıcı sağlamayı yönetme.

- Etkilenen kullanıcıların veya grupların bilinen son iyi durumu, sağlama denetim günlükleri aracılığıyla veya hedef sistemler (Microsoft Entra Id veya Active Directory) gözden geçirilerek belirlenebilir.

- Bilinen son iyi durum değerlerini kullanarak doğrudan uygulamadan etkilenen kullanıcıları veya grupları güncelleştirmek için uygulama sahibiyle birlikte çalışın.

Bulut İk uygulamasını dağıtma

Çözüm gereksinimlerinize uygun bulut İk uygulamasını seçin.

Workday: Çalışan profillerini Workday'den Active Directory'ye ve Microsoft Entra Id'ye aktarmak için bkz . Öğretici: Workday'i otomatik kullanıcı sağlama için yapılandırma. İsteğe bağlı olarak, e-posta adresini, kullanıcı adını ve telefon numarasını Workday'e geri yazabilirsiniz.

SAP SuccessFactors: Çalışan profillerini SuccessFactors'tan Active Directory'ye ve Microsoft Entra Id'ye aktarmak için bkz . Öğretici: Otomatik kullanıcı sağlama için SAP SuccessFactors'ı yapılandırma. İsteğe bağlı olarak, e-posta adresini ve kullanıcı adını SuccessFactors'a geri yazabilirsiniz.

Yapılandırmanızı yönetme

Microsoft Entra Id, denetim günlükleri ve raporları aracılığıyla kuruluşunuzun kullanıcı sağlama kullanımı ve işletim durumu hakkında daha fazla içgörü sağlayabilir.

Raporlardan ve günlüklerden içgörüler elde edin

Başarılı bir ilk döngüden sonra Microsoft Entra sağlama hizmeti, aşağıdaki olaylardan biri gerçekleşene kadar her uygulamaya özgü öğreticilerde tanımlanan aralıklarla süresiz olarak arka arkaya artımlı güncelleştirmeler çalıştırmaya devam eder:

- Hizmet el ile durdurulur. Microsoft Entra yönetim merkezi veya uygun Microsoft Graph API komutu kullanılarak yeni bir başlangıç döngüsü tetikleniyor.

- Öznitelik eşlemelerinde veya kapsam filtrelerinde değişiklik olması nedeniyle yeni bir başlangıç döngüsü tetiklenir.

- Sağlama işlemi, yüksek hata oranı nedeniyle karantinaya alınır. Dört haftadan uzun süre karantinada kalır ve bu süre boyunca otomatik olarak devre dışı bırakılır.

Sağlama hizmeti tarafından gerçekleştirilen bu olayları ve diğer tüm etkinlikleri gözden geçirmek için günlükleri gözden geçirmeyi ve sağlama etkinliğiyle ilgili raporlar almayı öğrenin.

Azure İzleyici günlükleri

Sağlama hizmeti tarafından gerçekleştirilen tüm etkinlikler Microsoft Entra denetim günlüklerine kaydedilir. Daha fazla analiz için Microsoft Entra denetim günlüklerini Azure İzleyici günlüklerine yönlendirebilirsiniz. Azure İzleyici günlükleri (Log Analytics çalışma alanı olarak da bilinir) ile olayları bulmak, eğilimleri analiz etmek ve çeşitli veri kaynakları arasında bağıntı gerçekleştirmek için verileri sorgulayabilirsiniz. Pratik kullanıcı senaryolarında Microsoft Entra günlükleri için Azure İzleyici günlüklerini kullanmanın avantajlarını öğrenmek için bu videoyu izleyin.

Ortamınızdaki sağlama olaylarıyla ilgili önceden oluşturulmuş raporlara erişmek için Microsoft Entra etkinlik günlükleri için günlük analizi görünümlerini yükleyin.

Daha fazla bilgi için bkz. Azure İzleyici günlüklerinizle Microsoft Entra etkinlik günlüklerini analiz etme.

Kişisel verileri yönetme

Windows sunucusuna yüklenen Microsoft Entra Bağlan sağlama aracısı, Windows olay günlüğünde bulut İk uygulamanıza bağlı olarak Active Directory öznitelik eşlemelerine bağlı olarak kişisel veriler içerebilecek günlükler oluşturur. Kullanıcı gizliliği yükümlülüklerine uymak için, olay günlüğünü temizlemek ve 48 saatten fazla veri tutulmadığından emin olmak için Windows zamanlanmış bir görev ayarlayın.

Microsoft Entra sağlama hizmeti rapor oluşturmaz, analiz gerçekleştirmez veya 30 günden fazla içgörü sağlamaz, çünkü hizmet 30 günden fazla veri depolamaz, işlemez veya tutmaz.

Sorun giderme

Sağlama sırasında ortaya çıkabilecek sorunları gidermek için aşağıdaki makalelere bakın:

- Microsoft Entra Gallery uygulamasına kullanıcı sağlamayı yapılandırma sorunu

- Bir uygulamaya sağlamak için şirket içi Active Directory microsoft entra id ile bir özniteliği eşitleme

- Microsoft Entra Gallery uygulamasına kullanıcı sağlamayı yapılandırırken yönetici kimlik bilgilerini kaydetme sorunu

- Microsoft Entra Gallery uygulamasına kullanıcı sağlanmıyor

- Microsoft Entra Gallery uygulamasına yanlış kullanıcı kümesi sağlanıyor

- Aracı sorun giderme için Windows Olay Görüntüleyicisi ayarlama

- Hizmet sorunlarını gidermek için Denetim Günlüklerini ayarlama

- AD Kullanıcı Hesabı oluşturma işlemlerinin günlüklerini anlama

- Yönetici güncelleştirme işlemleri için günlükleri anlama

- Sık karşılaşılan hataları çözme