Uygulama parolalarını kullanarak eski uygulamalarla Microsoft Entra çok faktörlü kimlik doğrulamasını zorunlu kılma

Office 2010 veya önceki sürümleri ve iOS 11 öncesi Apple Mail gibi tarayıcı dışı bazı uygulamalar, kimlik doğrulama işlemindeki duraklamaları veya kesmeleri anlamaz. Bu eski, tarayıcı olmayan uygulamalardan birinde oturum açmaya çalışan bir Microsoft Entra çok faktörlü kimlik doğrulaması (Microsoft Entra çok faktörlü kimlik doğrulaması) kullanıcısı başarıyla kimlik doğrulaması yapamaz. Kullanıcı hesapları için zorunlu kılınan Microsoft Entra çok faktörlü kimlik doğrulaması ile bu uygulamaları güvenli bir şekilde kullanmak için uygulama parolalarını kullanabilirsiniz. Bu uygulama parolaları, bir uygulamanın çok faktörlü kimlik doğrulamasını atlamasına ve düzgün çalışmasına izin vermek için geleneksel parolanızın yerini aldı.

Modern kimlik doğrulaması, Microsoft Office 2013 istemcileri ve üzeri için desteklenir. Outlook da dahil olmak üzere Office 2013 istemcileri modern kimlik doğrulama protokollerini destekler ve iki aşamalı doğrulama ile çalışabilir. Microsoft Entra çok faktörlü kimlik doğrulaması zorunlu kılındıktan sonra, istemci için uygulama parolaları gerekli değildir.

Bu makalede, çok faktörlü kimlik doğrulama istemlerini desteklemeyen eski uygulamalar için uygulama parolalarının nasıl kullanılacağı gösterilmektedir.

Dekont

Uygulama parolaları, modern kimlik doğrulaması kullanması gereken hesaplarda çalışmaz.

Genel bakış ve dikkat edilmesi gerekenler

Microsoft Entra çok faktörlü kimlik doğrulaması için bir kullanıcı hesabı zorunlu kılındığında, normal oturum açma istemi ek doğrulama isteğiyle kesilir. Bazı eski uygulamalar oturum açma işlemindeki bu kesmeyi anlamadığından kimlik doğrulaması başarısız olur. Kullanıcı hesabı güvenliğini korumak ve Microsoft Entra çok faktörlü kimlik doğrulamasını zorunlu tutmak için, kullanıcının normal kullanıcı adı ve parolası yerine uygulama parolaları kullanılabilir. Oturum açma sırasında kullanılan bir uygulama parolası ek doğrulama istemi olmadığından kimlik doğrulaması başarılı olur.

Uygulama parolaları otomatik olarak oluşturulur, kullanıcı tarafından belirtilmez. Bu otomatik olarak oluşturulan parola, bir saldırganın tahmin etmelerini zorlaştırır, bu nedenle daha güvenlidir. Uygulama parolaları uygulama başına yalnızca bir kez girildiğinden, kullanıcıların parolaları izlemesi veya her seferinde girmesi gerekmez.

Uygulama parolalarını kullandığınızda, aşağıdaki noktalar geçerlidir:

- Kullanıcı başına 40 uygulama parolası sınırı vardır.

- Parolaları önbelleğe alan ve şirket içi senaryolarda kullanan uygulamalar, uygulama parolası iş veya okul hesabı dışında bilinmediğinden başarısız olabilir. Bu senaryoya örnek olarak şirket içi exchange e-postaları verilmiştir, ancak arşivlenen posta buluttadır. Bu senaryoda, aynı parola çalışmaz.

- Bir kullanıcının hesabında Microsoft Entra çok faktörlü kimlik doğrulaması zorunlu kılındıktan sonra, uygulama parolaları Outlook ve Microsoft Skype Kurumsal gibi tarayıcı dışı istemcilerin çoğuyla kullanılabilir. Ancak, Windows PowerShell gibi tarayıcı dışı uygulamalar aracılığıyla uygulama parolaları kullanılarak yönetim eylemleri gerçekleştirilemez. Kullanıcının bir yönetim hesabı olsa bile eylemler gerçekleştirilemez.

- PowerShell betiklerini çalıştırmak için güçlü bir parolayla bir hizmet hesabı oluşturun ve hesabı iki aşamalı doğrulama için zorlamayın.

- Bir kullanıcı hesabının gizliliğinin ihlal edilmiş olduğundan şüpheleniyorsanız ve hesap parolasını iptal edip sıfırlarsanız, uygulama parolaları da güncelleştirilmelidir. Kullanıcı hesabı parolası iptal edildiğinde /sıfırlandığında uygulama parolaları otomatik olarak iptal edilir. Kullanıcının mevcut uygulama parolalarını silip yenilerini oluşturması gerekir.

- Daha fazla bilgi için Ek güvenlik doğrulaması sayfasında uygulama parolaları oluşturma ve silme bölümüne bakın.

Uyarı

Uygulama parolaları, istemcilerin hem şirket içi hem de bulut otomatik bulma uç noktalarıyla iletişim kurduğu karma ortamlarda çalışmaz. Şirket içinde kimlik doğrulaması yapmak için etki alanı parolaları gereklidir. Bulutta kimlik doğrulaması yapmak için uygulama parolaları gerekir.

Uygulama parola adları

Uygulama parola adları, kullanıldıkları cihazı yansıtmalıdır. Outlook, Word ve Excel gibi tarayıcı dışı uygulamaları olan bir dizüstü bilgisayarınız varsa, bu uygulamalar için Laptop adlı bir uygulama parolası oluşturun. Masaüstü bilgisayarınızda çalışan uygulamalar için Desktop adlı başka bir uygulama parolası oluşturun.

Uygulama başına bir uygulama parolası yerine cihaz başına bir uygulama parolası oluşturmanız önerilir.

Federasyon veya çoklu oturum açma uygulaması parolaları

Microsoft Entra ID, şirket içi Active Directory Etki Alanı Hizmetleri (AD DS) ile federasyon veya çoklu oturum açmayı (SSO) destekler. Kuruluşunuz Microsoft Entra Id ile birleştirilmişse ve Microsoft Entra çok faktörlü kimlik doğrulamasını kullanıyorsanız, aşağıdaki uygulama parolası konuları geçerlidir:

Dekont

Aşağıdaki noktalar yalnızca federasyon (SSO) müşterileri için geçerlidir.

- Uygulama parolaları Microsoft Entra Id ile doğrulanır ve bu nedenle federasyonu atlar. Federasyon yalnızca uygulama parolaları ayarlanırken etkin olarak kullanılır.

- Pasif akışın aksine, federasyon (SSO) kullanıcıları için Kimlik Sağlayıcısı (IdP) ile bağlantı kurulmuyor. Uygulama parolaları iş veya okul hesabında depolanır. Kullanıcı şirketten ayrılırsa, kullanıcının bilgileri DirSync'i gerçek zamanlı olarak kullanarak iş veya okul hesabına akar. Hesabın devre dışı bırakılması / silinmesinin eşitlenmesi üç saate kadar sürebilir, bu da Microsoft Entra Id'de uygulama parolasının devre dışı bırakılması/ silinmesini geciktirebilir.

- Şirket içi istemci Erişim Denetimi ayarları, uygulama parolaları özelliği tarafından kabul edilmez.

- Uygulama parolaları özelliğiyle şirket içi kimlik doğrulaması günlüğü veya denetim özelliği kullanılamaz.

Bazı gelişmiş mimariler, istemcilerle çok faktörlü kimlik doğrulaması için kimlik bilgilerinin bir bileşimini gerektirir. Bu kimlik bilgileri, iş veya okul hesabı kullanıcı adı ve parolaları ile uygulama parolalarını içerebilir. Gereksinimler, kimlik doğrulamasının nasıl gerçekleştirildiğine bağlıdır. Şirket içi altyapıda kimlik doğrulamasında bulunan istemciler için, bir iş veya okul hesabı kullanıcı adı ve parolası gereklidir. Microsoft Entra Kimliği'ne göre kimlik doğrulaması yapılan istemciler için bir uygulama parolası gereklidir.

Örneğin, aşağıdaki mimariye sahip olduğunuzu varsayalım:

- Şirket içi Active Directory örneğiniz Microsoft Entra Id ile birleştirilir.

- Exchange online kullanırsınız.

- şirket içinde Skype Kurumsal kullanırsınız.

- Microsoft Entra çok faktörlü kimlik doğrulamasını kullanırsınız.

Bu senaryoda, aşağıdaki kimlik bilgilerini kullanırsınız:

- Skype Kurumsal oturum açmak için iş veya okul hesabı kullanıcı adınızı ve parolanızı kullanın.

- Exchange Online'a bağlanan bir Outlook istemcisinden adres defterine erişmek için bir uygulama parolası kullanın.

Kullanıcıların uygulama parolaları oluşturmasına izin ver

Bahşiş

Bu makaledeki adımlar, başladığınız portala göre biraz değişiklik gösterebilir.

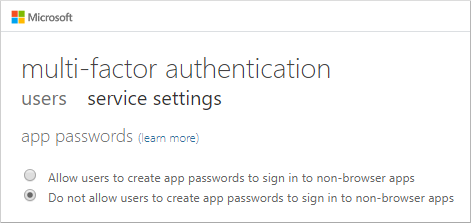

Varsayılan olarak, kullanıcılar uygulama parolaları oluşturamaz. Kullanıcıların kullanabilmesi için uygulama parolaları özelliğinin etkinleştirilmesi gerekir. Kullanıcılara uygulama parolaları oluşturma olanağı sağlamak için yöneticinin aşağıdaki adımları tamamlaması gerekir :

Microsoft Entra yönetim merkezinde en azından Kimlik Doğrulama İlkesi Yönetici istratörü olarak oturum açın.

Koşullu Erişim>Adlandırılmış konumlarına göz atın.

Koşullu Erişim'in üst kısmındaki çubukta "MFA güvenilen IP'lerini yapılandır" seçeneğine tıklayın | Adlandırılmış Konumlar penceresi.

Çok faktörlü kimlik doğrulaması sayfasında, Kullanıcıların tarayıcı dışı uygulamalarda oturum açmak için uygulama parolaları oluşturmasına izin ver seçeneğini belirleyin.

Dekont

Kullanıcıların uygulama parolaları oluşturma özelliğini devre dışı bırakdığınızda, mevcut uygulama parolaları çalışmaya devam ediyor. Ancak, bu özelliği devre dışı bırakdığınızda kullanıcılar mevcut uygulama parolalarını yönetemez veya silemez.

Uygulama parolaları oluşturma özelliğini devre dışı bıraktığınızda, eski kimlik doğrulamasının kullanımını devre dışı bırakmak için bir Koşullu Erişim ilkesi oluşturmanız da önerilir. Bu yaklaşım, mevcut uygulama parolalarının çalışmasını engeller ve modern kimlik doğrulama yöntemlerinin kullanılmasını zorlar.

Uygulama parolası oluşturma

Kullanıcılar Microsoft Entra çok faktörlü kimlik doğrulaması için ilk kayıtlarını tamamladığında, kayıt işleminin sonunda uygulama parolaları oluşturma seçeneği vardır.

Kullanıcılar ayrıca kayıt sonrasında uygulama parolaları da oluşturabilir. Kullanıcılarınız için daha fazla bilgi ve ayrıntılı adımlar için aşağıdaki kaynağa bakın:

Sonraki adımlar

- Kullanıcıların Microsoft Entra çok faktörlü kimlik doğrulamasına hızlı bir şekilde kaydolmasına izin verme hakkında daha fazla bilgi için bkz . Birleşik güvenlik bilgileri kaydına genel bakış.

- Microsoft Entra çok faktörlü kimlik doğrulaması için etkin ve zorunlu kullanıcı durumları hakkında daha fazla bilgi için bkz . Oturum açma olaylarının güvenliğini sağlamak için kullanıcı başına Microsoft Entra çok faktörlü kimlik doğrulamasını etkinleştirme