Oturum açma olaylarının güvenliğini sağlamak için kullanıcı başına Microsoft Entra çok faktörlü kimlik doğrulamasını etkinleştirme

Microsoft Entra ID'de kullanıcı oturum açma olaylarının güvenliğini sağlamak için çok faktörlü kimlik doğrulaması gerektirebilirsiniz. Koşullu Erişim ilkelerini kullanarak Microsoft Entra çok faktörlü kimlik doğrulamasını etkinleştirmek, kullanıcıları korumak için önerilen yaklaşımdır. Koşullu Erişim, belirli senaryolarda gerektiğinde MFA gerektirmek için kurallar uygulamanıza olanak tanıyan bir Microsoft Entra ID P1 veya P2 özelliğidir. Koşullu Erişim'i kullanmaya başlamak için bkz . Öğretici: Microsoft Entra çok faktörlü kimlik doğrulaması ile kullanıcı oturum açma olaylarının güvenliğini sağlama.

Koşullu Erişim içermeyen Microsoft Entra ID Ücretsiz kiracılarında, kullanıcıları korumak için güvenlik varsayılanlarını kullanabilirsiniz. Kullanıcılardan gerektiğinde MFA istenir, ancak davranışı denetlemek için kendi kurallarınızı tanımlayamazsınız.

Gerekirse, her hesabı kullanıcı başına Microsoft Entra çok faktörlü kimlik doğrulaması için etkinleştirebilirsiniz. Kullanıcılar tek tek etkinleştirildiğinde, her oturum açtıklarında (güvenilen IP adreslerinden oturum açtıklarında veya güvenilen cihazlarda MFA'yı anımsa özelliğinin açık olması gibi bazı özel durumlarla birlikte) çok faktörlü kimlik doğrulaması gerçekleştirirler.

Microsoft Entra ID lisanslarınız Koşullu Erişim içermiyorsa ve güvenlik varsayılanlarını kullanmak istemiyorsanız kullanıcı durumlarının değiştirilmesi önerilmez. MFA'yı etkinleştirmenin farklı yolları hakkında daha fazla bilgi için bkz . Microsoft Entra çok faktörlü kimlik doğrulaması için özellikler ve lisanslar.

Önemli

Bu makalede, kullanıcı başına Microsoft Entra çok faktörlü kimlik doğrulamasının durumunu görüntüleme ve değiştirme işlemleri ayrıntılı olarak açıklanmaktadır. Koşullu Erişim veya güvenlik varsayılanlarını kullanıyorsanız, bu adımları kullanarak kullanıcı hesaplarını gözden geçirmez veya etkinleştirmezsiniz.

Koşullu Erişim ilkesi aracılığıyla Microsoft Entra çok faktörlü kimlik doğrulamasını etkinleştirmek kullanıcının durumunu değiştirmez. Kullanıcılar devre dışı görünüyorsa alarma alınmayın. Koşullu Erişim durumu değiştirmez.

Koşullu Erişim ilkeleri kullanıyorsanız kullanıcı başına Microsoft Entra çok faktörlü kimlik doğrulamasını etkinleştirmeyin veya uygulamayın.

Microsoft Entra çok faktörlü kimlik doğrulaması kullanıcı durumları

Kullanıcının durumu, bir yöneticinin bunları kullanıcı başına Microsoft Entra çok faktörlü kimlik doğrulamasına kaydedip kaydetmediğini yansıtır. Microsoft Entra çok faktörlü kimlik doğrulamasındaki kullanıcı hesaplarının aşağıdaki üç ayrı durumu vardır:

| Durum | Açıklama | Etkilenen eski kimlik doğrulaması | Etkilenen tarayıcı uygulamaları | Etkilenen modern kimlik doğrulaması |

|---|---|---|---|---|

| Devre dışı | Kullanıcı başına Microsoft Entra çok faktörlü kimlik doğrulamasına kayıtlı olmayan bir kullanıcının varsayılan durumu. | Hayır | Hayır | Hayır |

| Etkin | Kullanıcı, kullanıcı başına Microsoft Entra çok faktörlü kimlik doğrulamasına kaydedilir, ancak eski kimlik doğrulaması için parolasını kullanmaya devam edebilir. Kullanıcı henüz MFA kimlik doğrulama yöntemlerini kaydetmediyse, modern kimlik doğrulaması kullanarak (örneğin bir web tarayıcısı aracılığıyla) bir sonraki oturum açışında kaydolma istemi alır. | Hayır Kayıt işlemi tamamlanana kadar eski kimlik doğrulaması çalışmaya devam eder. | Evet. Oturumun süresi dolduktan sonra Microsoft Entra çok faktörlü kimlik doğrulaması kaydı gereklidir. | Evet. Erişim belirtecinin süresi dolduktan sonra Microsoft Entra çok faktörlü kimlik doğrulaması kaydı gerekir. |

| Zorunlu | Kullanıcı, Microsoft Entra çok faktörlü kimlik doğrulamasına kullanıcı başına kaydedilir. Kullanıcı henüz kimlik doğrulama yöntemlerini kaydetmediyse, modern kimlik doğrulaması kullanarak (örneğin bir web tarayıcısı aracılığıyla) bir sonraki oturum açışında kaydolma istemi alır. Etkin durumundayken kaydı tamamlayan kullanıcılar otomatik olarak Zorunlu duruma taşınır. | Evet. Uygulamalar için uygulama parolaları gerekir. | Evet. Oturum açma sırasında Microsoft Entra çok faktörlü kimlik doğrulaması gereklidir. | Evet. Oturum açma sırasında Microsoft Entra çok faktörlü kimlik doğrulaması gereklidir. |

Tüm kullanıcılar Devre Dışı olarak başlar. Kullanıcıları kullanıcı başına Microsoft Entra çok faktörlü kimlik doğrulamasına kaydettiğinizde, durumları Etkin olarak değişir. Etkinleştirilen kullanıcılar oturum açıp kayıt işlemini tamamladığında durumları Zorlandı olarak değişir. Yöneticiler, kullanıcıları Zorunlu'dan Etkin veya Devre Dışı'na kadar olan durumlar arasında taşıyabilir.

Not

Kullanıcı başına MFA bir kullanıcı üzerinde yeniden etkinleştirilirse ve kullanıcı yeniden kaydolmazsa, MFA durumu MFA yönetim kullanıcı arabiriminde Etkin'den Zorlanan'a geçiş yapmaz. Yöneticinin kullanıcıyı doğrudan Zorlanan'a taşıması gerekir.

Kullanıcı durumunu görüntüleme

Kullanıcı durumlarını görüntülemek ve yönetmek için aşağıdaki adımları tamamlayın:

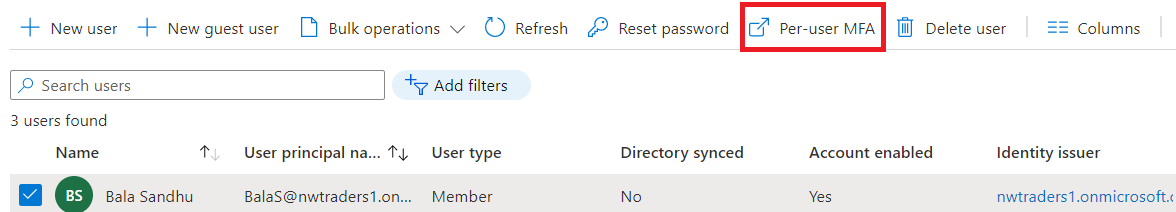

- Microsoft Entra yönetim merkezinde en azından Kimlik Doğrulama Yöneticisi olarak oturum açın.

- Kimlik>Kullanıcılar>Tüm kullanıcılar seçeneğine gidin.

- Kullanıcı başına MFA'yı seçin.

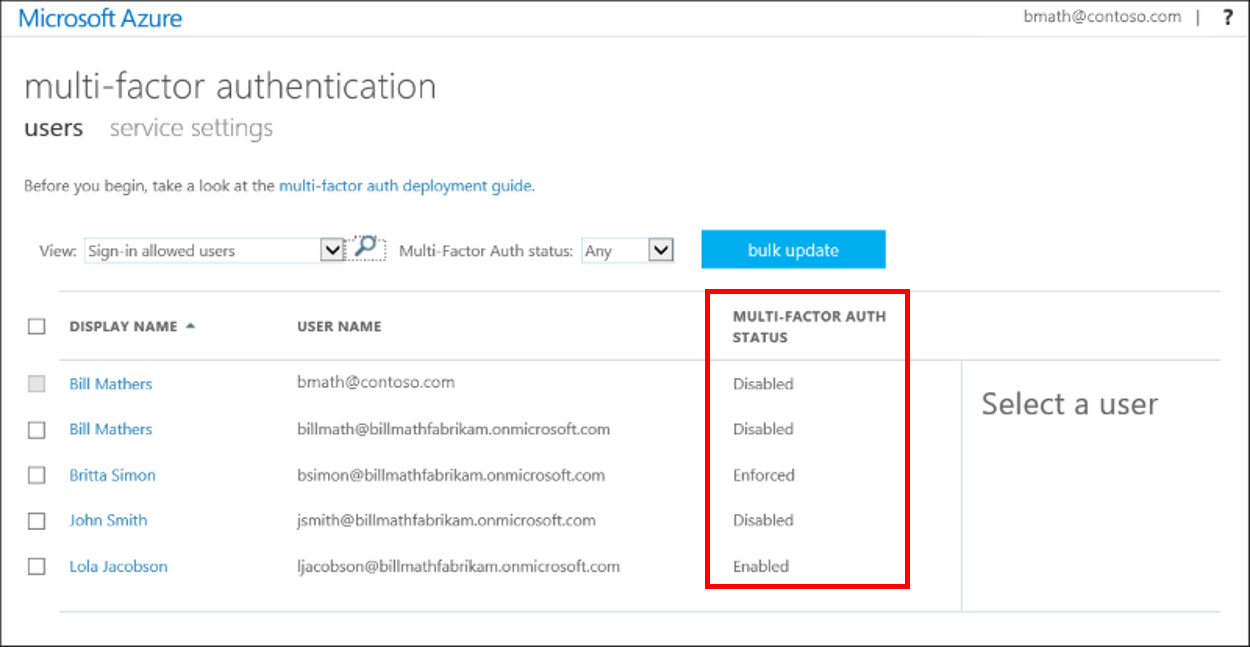

- Aşağıdaki örnekte gösterildiği gibi kullanıcı durumunu görüntüleyen yeni bir sayfa açılır.

Kullanıcının durumunu değiştirme

Bir kullanıcının kullanıcı başına Microsoft Entra çok faktörlü kimlik doğrulama durumunu değiştirmek için aşağıdaki adımları tamamlayın:

Bir kullanıcının Microsoft Entra çok faktörlü kimlik doğrulaması kullanıcıları sayfasına ulaşacak durumunu görüntülemek için önceki adımları kullanın.

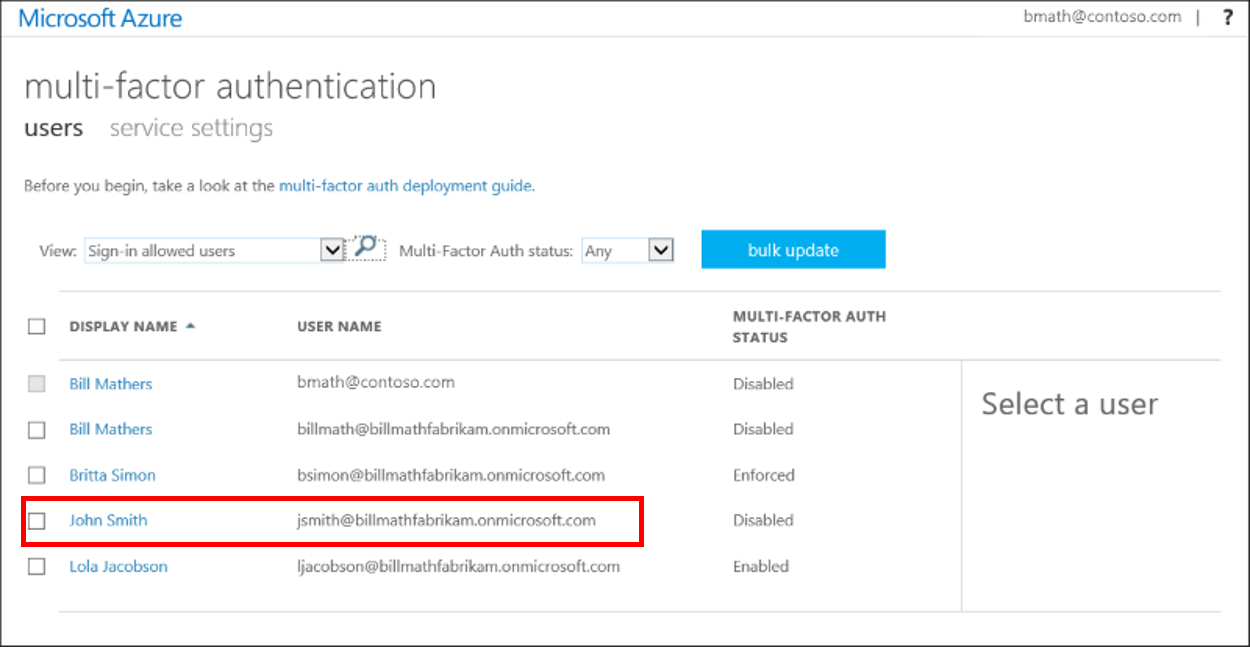

Kullanıcı başına Microsoft Entra çok faktörlü kimlik doğrulaması için etkinleştirmek istediğiniz kullanıcıyı bulun. Üstteki görünümü kullanıcılarla değiştirmeniz gerekebilir.

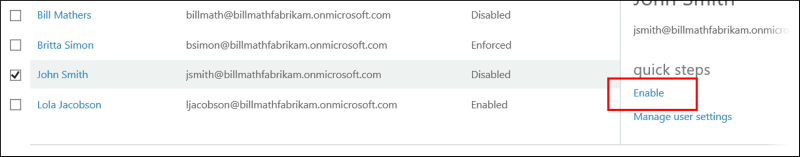

Durumunu değiştirmek için kullanıcı adlarının yanındaki kutuyu işaretleyin.

Sağ taraftaki hızlı adımlar'ın altında Etkinleştir veya Devre Dışı Bırak'ı seçin. Aşağıdaki örnekte John Smith kullanıcısının adının yanında bir denetim vardır ve kullanım için etkinleştirilmiştir:

İpucu

Etkin kullanıcılar, Microsoft Entra çok faktörlü kimlik doğrulamasına kaydolduğunda otomatik olarak Zorlandı'ya geçer. Kullanıcı zaten kayıtlı değilse veya kullanıcının eski kimlik doğrulama protokolleriyle bağlantılarda kesinti yaşaması kabul edilebilir değilse, kullanıcı durumunu el ile Zorlandı olarak değiştirmeyin.

Açılan penceredeki seçiminizi onaylayın.

Kullanıcıları etkinleştirdikten sonra e-posta ile bilgilendirin. Kullanıcılara, bir sonraki oturum açışında kaydolmalarını istemek için bir istem görüntülendiğini söyleyin. Ayrıca, kuruluşunuz modern kimlik doğrulamasını desteklemeyen tarayıcı dışı uygulamalar kullanıyorsa uygulama parolaları oluşturması gerekir. Daha fazla bilgi için, kullanmaya başlamalarına yardımcı olmak için Microsoft Entra çok faktörlü kimlik doğrulaması son kullanıcı kılavuzuna bakın.

Kullanıcı başına MFA'yi yönetmek için Microsoft Graph kullanma

Microsoft Graph REST API Beta'sını kullanarak kullanıcı başına MFA ayarlarını yönetebilirsiniz. Kullanıcıların kimlik doğrulama yöntemi durumlarını kullanıma açmak için kimlik doğrulama kaynak türünü kullanabilirsiniz.

Kullanıcı başına MFA'yı yönetmek için users/id/authentication/requirements içindeki perUserMfaState özelliğini kullanın. Daha fazla bilgi için bkz . strongAuthenticationRequirements kaynak türü.

Kullanıcı başına MFA durumunu görüntüleme

Bir kullanıcının kullanıcı başına çok faktörlü kimlik doğrulama durumunu almak için:

GET /users/{id | userPrincipalName}/authentication/requirements

Örneğin:

GET https://graph.microsoft.com/beta/users/071cc716-8147-4397-a5ba-b2105951cc0b/authentication/requirements

Kullanıcı kullanıcı başına MFA için etkinleştirildiyse yanıt şu şekildedir:

HTTP/1.1 200 OK

Content-Type: application/json

{

"perUserMfaState": "enforced"

}

Daha fazla bilgi için bkz . Kimlik doğrulama yöntemi durumlarını alma.

Kullanıcının MFA durumunu değiştirme

Kullanıcının çok faktörlü kimlik doğrulama durumunu değiştirmek için kullanıcının strongAuthenticationRequirements komutunu kullanın. Örneğin:

PATCH https://graph.microsoft.com/beta/users/071cc716-8147-4397-a5ba-b2105951cc0b/authentication/requirements

Content-Type: application/json

{

"perUserMfaState": "disabled"

}

Başarılı olursa yanıt:

HTTP/1.1 204 No Content

Daha fazla bilgi için bkz . Kimlik doğrulama yöntemi durumlarını güncelleştirme.

Sonraki adımlar

Microsoft Entra çok faktörlü kimlik doğrulama ayarlarını yapılandırmak için bkz . Microsoft Entra çok faktörlü kimlik doğrulama ayarlarını yapılandırma.

Microsoft Entra çok faktörlü kimlik doğrulaması için kullanıcı ayarlarını yönetmek için bkz . Microsoft Entra çok faktörlü kimlik doğrulaması ile kullanıcı ayarlarını yönetme.

Bir kullanıcıdan neden MFA gerçekleştirmesi istendiğini veya istenmediğini anlamak için bkz . Microsoft Entra çok faktörlü kimlik doğrulama raporları.

Geri Bildirim

Çok yakında: 2024 boyunca, içerik için geri bildirim mekanizması olarak GitHub Sorunları’nı kullanımdan kaldıracak ve yeni bir geri bildirim sistemiyle değiştireceğiz. Daha fazla bilgi için bkz. https://aka.ms/ContentUserFeedback.

Gönderin ve geri bildirimi görüntüleyin