Koşullu Erişim ilkesi oluşturma

Koşullu Erişim nedir makalesinde açıklandığı gibi, Koşullu Erişim ilkesi, Atamalar ve Erişim denetimlerinin if-then deyimidir. Koşullu Erişim ilkesi, kararlar almak ve kuruluş ilkelerini zorunlu kılmak için sinyalleri bir araya getirir.

Bir kuruluş bu ilkeleri nasıl oluşturur? Ne gereklidir? Bunlar nasıl uygulanır?

Tek bir kullanıcıya her zaman birden çok Koşullu Erişim ilkesi uygulanabilir. Bu durumda, uygulanan tüm ilkeler karşılanmalıdır. Örneğin, bir ilke çok faktörlü kimlik doğrulaması gerektiriyorsa ve diğeri uyumlu bir cihaz gerektiriyorsa, MFA'yı tamamlamanız ve uyumlu bir cihaz kullanmanız gerekir. Tüm atamalar mantıksal olarak ANDed'tir. Birden fazla atama yapılandırdıysanız, bir ilkeyi tetikleyebilmek için tüm atamaların karşılanması gerekir.

"Seçili denetimlerden birini gerektir" seçeneğinin belirlendiği bir ilke seçilirse, ilke gereksinimleri karşılandığında erişim verilir.

Tüm ilkeler iki aşamada uygulanır:

- 1. Aşama: Oturum ayrıntılarını toplama

- İlke değerlendirmesi için gereken ağ konumu ve cihaz kimliği gibi oturum ayrıntılarını toplayın.

- İlke değerlendirmesinin 1. aşaması, yalnızca rapor modunda etkin ilkeler ve ilkeler için gerçekleşir.

- 2. Aşama: Zorlama

- Karşılanmayan gereksinimleri belirlemek için 1. aşamada toplanan oturum ayrıntılarını kullanın.

- Engelleme izni denetimiyle yapılandırılmış bir ilke varsa, zorlama burada durur ve kullanıcı engellenir.

- İlke karşılanana kadar kullanıcıdan 1. aşamada karşılanmamış olan daha fazla verme denetimi gereksinimlerini aşağıdaki sırayla tamamlaması istenir:

- Tüm izin denetimleri karşılandıktan sonra oturum denetimlerini uygulayın (Uygulama Zorunlu, Bulut için Microsoft Defender Uygulamalar ve belirteç Ömrü)

- İlke değerlendirmesinin 2. aşaması tüm etkin ilkeler için gerçekleşir.

Atamalar

Atamalar bölümü, Koşullu Erişim ilkesinin kim, ne ve nerede olduğunu denetler.

Kullanıcılar ve gruplar

Kullanıcılar ve gruplar , uygulandığında ilkeyi dahil eden veya dışlayan kişileri atar. Bu atama tüm kullanıcıları, belirli kullanıcı gruplarını, dizin rollerini veya dış konuk kullanıcıları içerebilir.

Hedef kaynaklar

Hedef kaynaklar , ilkeye tabi olan bulut uygulamalarını, kullanıcı eylemlerini veya kimlik doğrulama bağlamlarını içerebilir veya dışlayabilir.

Ağ

Ağ , IP adreslerini, coğrafyaları ve Genel Güvenli Erişim'in Koşullu Erişim ilkesi kararları ile uyumlu ağını içerir. Yönetici istrator'lar konumları tanımlamayı ve bazılarını kuruluşlarının birincil ağ konumları gibi güvenilir olarak işaretlemeyi seçebilir.

Koşullar

İlke birden çok koşul içerebilir.

Oturum açma riski

Microsoft Entra Kimlik Koruması olan kuruluşlarda, burada oluşturulan risk algılamaları Koşullu Erişim ilkelerinizi etkileyebilir.

Cihaz platformları

Birden çok cihaz işletim sistemi platformuna sahip kuruluşlar farklı platformlarda belirli ilkeleri zorunlu kabilir.

Cihaz platformunu hesaplamak için kullanılan bilgiler, değiştirilebilen kullanıcı aracısı dizeleri gibi onaylanmamış kaynaklardan gelir.

İstemci uygulamaları

Kullanıcının bulut uygulamasına erişmek için kullanmakta olduğu yazılım. Örneğin, 'Tarayıcı' ve 'Mobil uygulamalar ve masaüstü istemcileri'. Varsayılan olarak, yeni oluşturulan tüm Koşullu Erişim ilkeleri, istemci uygulamaları koşulu yapılandırılmamış olsa bile tüm istemci uygulama türleri için geçerlidir.

Cihazlar için filtreleme

Bu denetim, belirli cihazların bir ilkedeki özniteliklerine göre hedeflenmesine olanak tanır.

Erişim denetimleri

Koşullu Erişim ilkesinin erişim denetimleri bölümü, bir ilkenin nasıl zorunlu kılınmasını denetler.

İzin ver

Grant , yöneticilere erişimi engelleyecekleri veya verebilecekleri bir ilke uygulama aracı sağlar.

Erişimi engelle

Erişimi engelle yalnızca bunu yapar, belirtilen atamalar altında erişimi engeller. Blok denetimi güçlüdür ve uygun bilgiyle kullanılmalıdır.

Erişim verme

Verme denetimi, bir veya daha fazla denetimin uygulanmasını tetikleyebilir.

- Çok faktörlü kimlik doğrulaması gerektir

- Cihazın uyumlu olarak işaretlenmesini gerektir (Intune)

- Microsoft Entra karma birleştirilmiş cihazı gerektir

- Onaylı istemci uygulaması gerektir

- Uygulama koruma ilkesi gerektir

- Parola değişikliği gerektir

- Kullanım koşullarını gerekli kılma

Yönetici istrator'lar aşağıdaki seçenekleri kullanarak önceki denetimlerden birini veya seçilen tüm denetimleri zorunlu kılabilir. Birden çok denetim için varsayılan değer tümünün gerekli olmasıdır.

- Seçili tüm denetimleri zorunlu k (denetim ve denetim)

- Seçili denetimlerden birini iste (denetim veya denetim)

Oturum

Oturum denetimleri kullanıcıların deneyimini sınırlayabilir.

- Uygulama tarafından zorlanan kısıtlamaları kullanın:

- Şu anda yalnızca Exchange Online ve SharePoint Online ile çalışır.

- Tam veya sınırlı erişim verme deneyiminin denetlenebilmesi için cihaz bilgilerini geçirir.

- Koşullu Erişim Uygulama Denetimi'ni kullanın:

- Bulut için Microsoft Defender Uygulamalarından gelen sinyalleri kullanarak aşağıdaki gibi işlemler yapar:

- Hassas belgelerin indirilmesini, kesilmesini, kopyalanmasını ve yazdırilmesini engelleyin.

- Riskli oturum davranışını izleyin.

- Hassas dosyaların etiketlenmesi gerekir.

- Bulut için Microsoft Defender Uygulamalarından gelen sinyalleri kullanarak aşağıdaki gibi işlemler yapar:

- Oturum açma sıklığı:

- Modern kimlik doğrulaması için varsayılan oturum açma sıklığını değiştirme olanağı.

- Kalıcı tarayıcı oturumu:

- Kullanıcıların tarayıcı pencerelerini kapatıp yeniden açtıktan sonra oturum açmış durumda kalmasına izin verir.

- Sürekli erişim değerlendirmesini özelleştirme

- Dayanıklılık varsayılanlarını devre dışı bırakma

Basit ilkeler

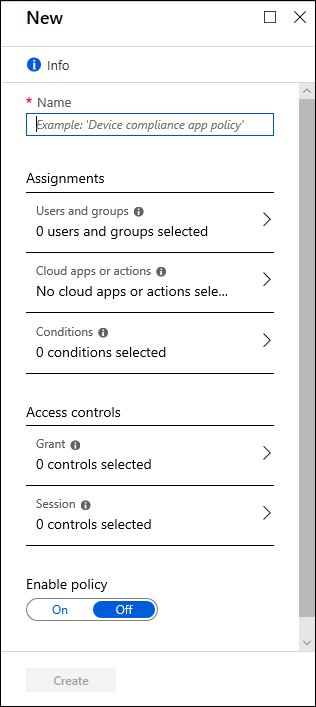

Koşullu Erişim ilkesinin zorunlu kılınması için en azından aşağıdakileri içermesi gerekir:

- İlkenin adı .

- Atamalar

- İlkenin uygulanacağı kullanıcılar ve/veya gruplar .

- bulut uygulamaları veya ilkenin uygulanacağı eylemler .

- Erişim denetimleri

- Denetim verme veya engelleme

Yaygın Koşullu Erişim ilkeleri makalesi, çoğu kuruluş için yararlı olacağını düşündüğümüz bazı ilkeler içerir.

İlgili içerik

Geri Bildirim

Çok yakında: 2024 boyunca, içerik için geri bildirim mekanizması olarak GitHub Sorunları’nı kullanımdan kaldıracak ve yeni bir geri bildirim sistemiyle değiştireceğiz. Daha fazla bilgi için bkz. https://aka.ms/ContentUserFeedback.

Gönderin ve geri bildirimi görüntüleyin