Kaynaklara erişebilen bir Microsoft Entra uygulaması ve hizmet sorumlusu oluşturma

Bu makalede rol tabanlı erişim denetimiyle kullanılabilecek bir Microsoft Entra uygulaması ve hizmet sorumlusu oluşturmayı öğreneceksiniz. Yeni bir uygulamayı Microsoft Entra Id'ye kaydettiğinizde, uygulama kaydı için otomatik olarak bir hizmet sorumlusu oluşturulur. Hizmet sorumlusu, uygulamanın Microsoft Entra kiracısında kimliğidir. Kaynaklara erişim, hizmet sorumlusuna atanan rollerle kısıtlanır ve hangi kaynaklara ve hangi düzeyde erişilebileceğini denetlemenizi sağlar. Güvenlik nedeniyle, hizmet sorumlularının kullanıcı kimliğiyle oturum açmalarına izin vermek yerine otomatik araçlarla kullanılması her zaman önerilir.

Bu makalede, Azure portalında tek bir kiracı uygulaması oluşturacaksınız. Bu örnek, tek bir kuruluşta kullanılan iş kolu uygulamaları için geçerlidir. Hizmet sorumlusu oluşturmak için Azure PowerShell'i veya Azure CLI'yi de kullanabilirsiniz.

Önemli

Hizmet sorumlusu oluşturmak yerine, uygulama kimliğiniz için Azure kaynakları için yönetilen kimlikleri kullanmayı göz önünde bulundurun. Kodunuz yönetilen kimlikleri destekleyen ve Microsoft Entra kimlik doğrulamasını destekleyen kaynaklara erişen bir hizmette çalışıyorsa, yönetilen kimlikler sizin için daha iyi bir seçenektir. Şu anda hangi hizmetlerin desteklediği de dahil olmak üzere Azure kaynakları için yönetilen kimlikler hakkında daha fazla bilgi edinmek için bkz . Azure kaynakları için yönetilen kimlikler nedir?.

Uygulama kaydı, uygulama nesneleri ve hizmet sorumluları arasındaki ilişki hakkında daha fazla bilgi için Bkz . Microsoft Entra Id'de uygulama ve hizmet sorumlusu nesneleri.

Önkoşullar

Bir uygulamayı Microsoft Entra kiracınıza kaydetmek için şunları yapmanız gerekir:

- Microsoft Entra kullanıcı hesabı. Henüz bir hesabınız yoksa ücretsiz olarak bir hesap oluşturabilirsiniz.

Uygulamayı kaydetmek için gereken izinler

Bir uygulamayı Microsoft Entra kiracınıza kaydetmek ve uygulamaya Azure aboneliğinizde bir rol atamak için yeterli izinlere sahip olmanız gerekir. Bu görevleri tamamlamak için izin gerekir Application.ReadWrite.All.

Bir uygulamayı Microsoft Entra Id ile kaydetme ve hizmet sorumlusu oluşturma

Bahşiş

Bu makaledeki adımlar, başladığınız portala göre biraz değişiklik gösterebilir.

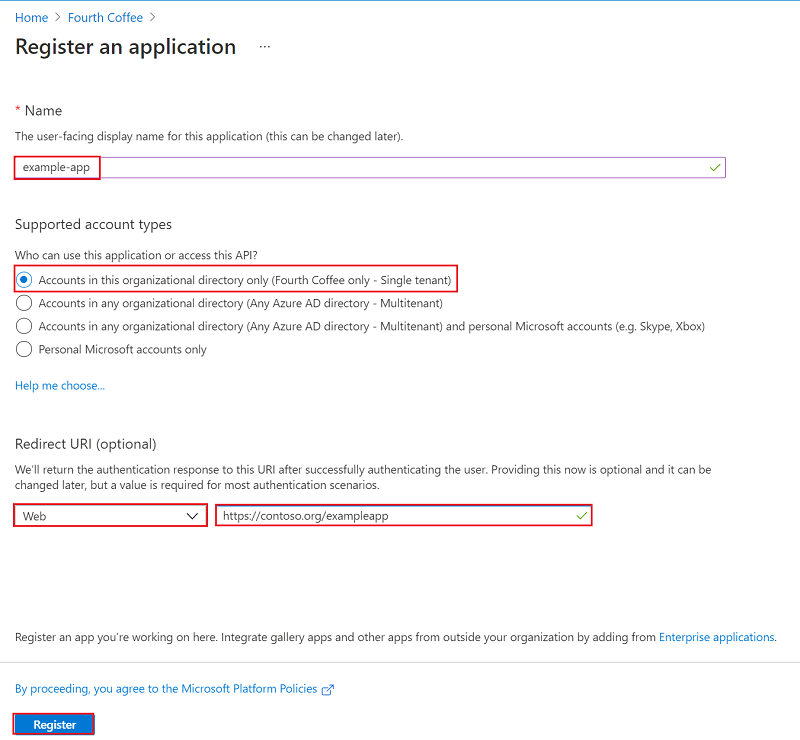

Microsoft Entra yönetim merkezinde en az Bulut Uygulaması Yönetici istrator olarak oturum açın.

Kimlik>Uygulamaları'na> göz atın Uygulama kayıtları ardından Yeni kayıt'ı seçin.

Uygulamaya "example-app" gibi bir ad verin.

Uygulamayı kimlerin kullanabileceğini belirleyen desteklenen bir hesap türü seçin.

Yeniden Yönlendirme URI'sinin altında, oluşturmak istediğiniz uygulama türü için Web'i seçin. Erişim belirtecinin gönderildiği URI'yi girin.

Kaydet'i seçin.

Microsoft Entra uygulamanızı ve hizmet sorumlunuzu oluşturdunuz.

Uygulamaya rol atama

Aboneliğinizdeki kaynaklara erişmek için uygulamaya bir rol atamanız gerekir. Hangi rolün uygulama için doğru izinleri sunduğuna karar verin. Kullanılabilir roller hakkında bilgi edinmek için bkz . Azure yerleşik rolleri.

Kapsamı abonelik, kaynak grubu veya kaynak düzeyinde ayarlayabilirsiniz. İzinler daha düşük kapsam düzeylerine devralınır.

Azure Portal oturum açın.

Uygulamayı atamak istediğiniz kapsam düzeyini seçin. Örneğin, abonelik kapsamında bir rol atamak için Abonelikler'i arayın ve seçin. Aradığınız aboneliği görmüyorsanız genel abonelikler filtresi'ni seçin. Kiracı için istediğiniz aboneliğin seçildiğinden emin olun.

Erişim denetimi (IAM) öğesini seçin.

Ekle'yi ve ardından Rol ataması ekle'yi seçin.

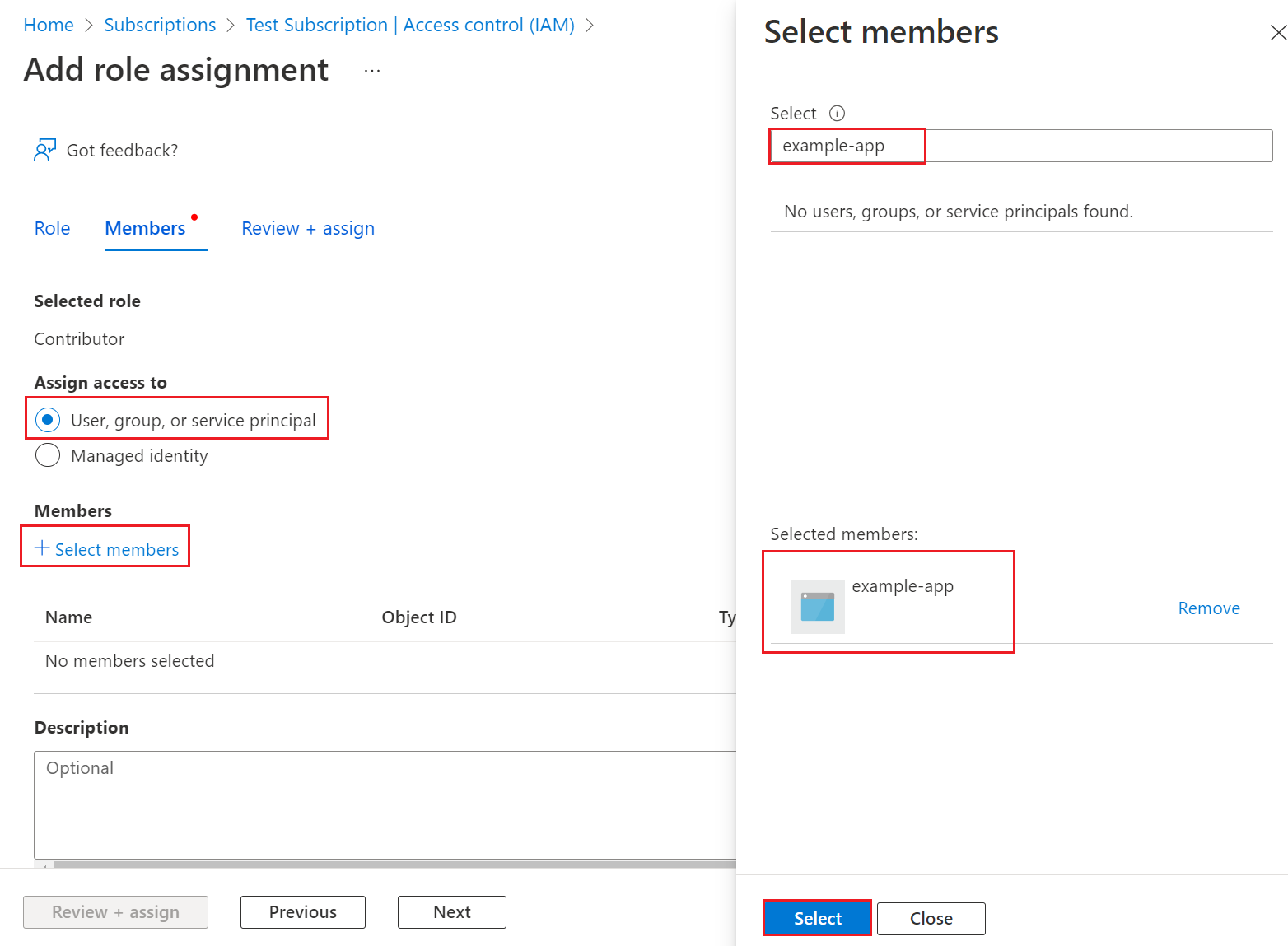

Rol sekmesinde, listeden uygulamaya atamak istediğiniz rolü seçin. Örneğin, uygulamanın yeniden başlatma, başlatma ve durdurma örnekleri gibi eylemleri yürütmesine izin vermek için Katkıda Bulunan rolünü seçin.

İleri'yi seçin.

Üyeler sekmesinde Erişim ata'yı ve ardından Kullanıcı, grup veya hizmet sorumlusu'na tıklayın.

Üyeleri seç öğesini seçin. Varsayılan olarak, Microsoft Entra uygulamaları kullanılabilir seçeneklerde görüntülenmez. Uygulamanızı bulmak için adına göre arayın.

Seç düğmesini ve ardından Gözden geçir ve ata'yı seçin.

Hizmet sorumlunuz ayarlandı. Betiklerinizi veya uygulamalarınızı çalıştırmak için kullanmaya başlayabilirsiniz. Hizmet sorumlunuzu yönetmek için (izinler, kullanıcı tarafından onaylanan izinler, hangi kullanıcıların onayladığına bakın, izinleri gözden geçirin, oturum açma bilgilerine bakın ve daha fazlası), Kurumsal uygulamalar'a gidin.

Sonraki bölümde, program aracılığıyla oturum açarken gereken değerlerin nasıl alındığını gösterir.

Uygulamada oturum açma

Program aracılığıyla oturum açarken, kimlik doğrulama isteğinizde kiracı kimliğini ve uygulama kimliğini geçirin. Ayrıca bir sertifikaya veya kimlik doğrulama anahtarına da ihtiyacınız vardır. Dizin (kiracı) kimliğini ve uygulama kimliğini almak için:

- Kimlik>Uygulamaları'na> göz atın Uygulama kayıtları ardından uygulamanızı seçin.

- Uygulamanın genel bakış sayfasında Dizin (kiracı) kimliği değerini kopyalayın ve uygulama kodunuzda depolayın.

- Uygulama (istemci) Kimliği değerini kopyalayın ve uygulama kodunuzda depolayın.

Kimlik doğrulaması kurulumu

Hizmet sorumluları için iki tür kimlik doğrulaması kullanılabilir: parola tabanlı kimlik doğrulaması (uygulama gizli dizisi) ve sertifika tabanlı kimlik doğrulaması. Sertifika yetkilisi tarafından verilen güvenilir bir sertifika kullanmanızı öneririz, ancak test için bir uygulama gizli dizisi veya otomatik olarak imzalanan bir sertifika da oluşturabilirsiniz.

Seçenek 1 (önerilir): Sertifika yetkilisi tarafından verilen güvenilen bir sertifikayı karşıya yükleme

Sertifika dosyasını karşıya yüklemek için:

- Kimlik>Uygulamaları'na> göz atın Uygulama kayıtları ardından uygulamanızı seçin.

- Sertifikalar ve gizli diziler'i seçin.

- Sertifikalar'ı, ardından Sertifikayı karşıya yükle'yi ve ardından karşıya yüklenecek sertifika dosyasını seçin.

- Ekle'yi seçin. Sertifika karşıya yüklendikten sonra parmak izi, başlangıç tarihi ve süre sonu değerleri görüntülenir.

Sertifikayı uygulama kayıt portalında uygulamanıza kaydettikten sonra, gizli istemci uygulama kodunun sertifikayı kullanmasını etkinleştirin.

Seçenek 2: Yalnızca test etme- otomatik olarak imzalanan sertifika oluşturma ve karşıya yükleme

İsteğe bağlı olarak, yalnızca test amacıyla otomatik olarak imzalanan bir sertifika oluşturabilirsiniz. Otomatik olarak imzalanan bir sertifika oluşturmak için Windows PowerShell'i açın ve aşağıdaki parametrelerle New-SelfSignedCertificate komutunu çalıştırarak sertifikayı bilgisayarınızdaki kullanıcı sertifika deposunda oluşturun:

$cert=New-SelfSignedCertificate -Subject "CN=DaemonConsoleCert" -CertStoreLocation "Cert:\CurrentUser\My" -KeyExportPolicy Exportable -KeySpec Signature

Windows Denetim Masası'dan erişilebilen Kullanıcı Sertifikasını Yönet MMC ek bileşenini kullanarak bu sertifikayı bir dosyaya aktarın.

- Başlat menüsünde Çalıştır'ı seçin ve certmgr.msc girin. Geçerli kullanıcının Sertifika Yöneticisi aracı görüntülenir.

- Sertifikalarınızı görüntülemek için sol bölmedeki Sertifikalar - Geçerli Kullanıcı'nın altında Kişisel dizinini genişletin.

- Oluşturduğunuz sertifikaya sağ tıklayın, Tüm görevler-Dışarı> Aktar'ı seçin.

- Sertifika Dışarı Aktarma sihirbazını izleyin.

Sertifikayı karşıya yüklemek için:

- Kimlik>Uygulamaları'na> göz atın Uygulama kayıtları ardından uygulamanızı seçin.

- Sertifikalar ve gizli diziler'i seçin.

- Sertifikalar'ı, ardından Sertifikayı karşıya yükle'yi ve ardından sertifikayı (var olan bir sertifika veya dışarı aktardığınız otomatik olarak imzalanan sertifika) seçin.

- Ekle'yi seçin.

Sertifikayı uygulama kayıt portalında uygulamanıza kaydettikten sonra, gizli istemci uygulama kodunun sertifikayı kullanmasını etkinleştirin.

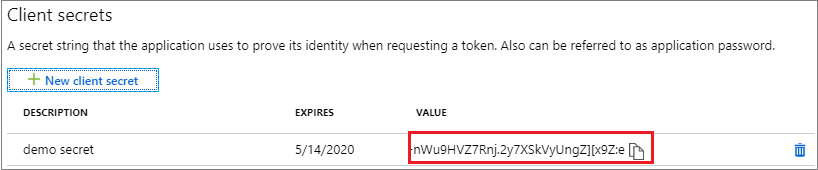

3. Seçenek: Yeni bir istemci gizli dizisi oluşturma

Sertifika kullanmamayı seçerseniz yeni bir istemci gizli dizisi oluşturabilirsiniz.

- Kimlik>Uygulamaları'na> göz atın Uygulama kayıtları ardından uygulamanızı seçin.

- Sertifikalar ve gizli diziler'i seçin.

- İstemci gizli dizileri'ni ve ardından Yeni istemci gizli dizisi'ni seçin.

- Gizli dizinin açıklamasını ve süresini belirtin.

- Ekle'yi seçin.

İstemci gizli dizisini kaydettikten sonra, istemci gizli dizisinin değeri görüntülenir. Bu yalnızca bir kez görüntülenir, bu nedenle bu değeri kopyalayın ve uygulamanızın bu değeri alabildiği bir yerde depolayın; genellikle uygulamanızın gibi clientIdauthoruty değerleri veya kaynak kodunda tuttuğu yerde depolayın. Gizli dizi değerini ve uygulama olarak oturum açmak için uygulamanın istemci kimliğini sağlayacaksınız.

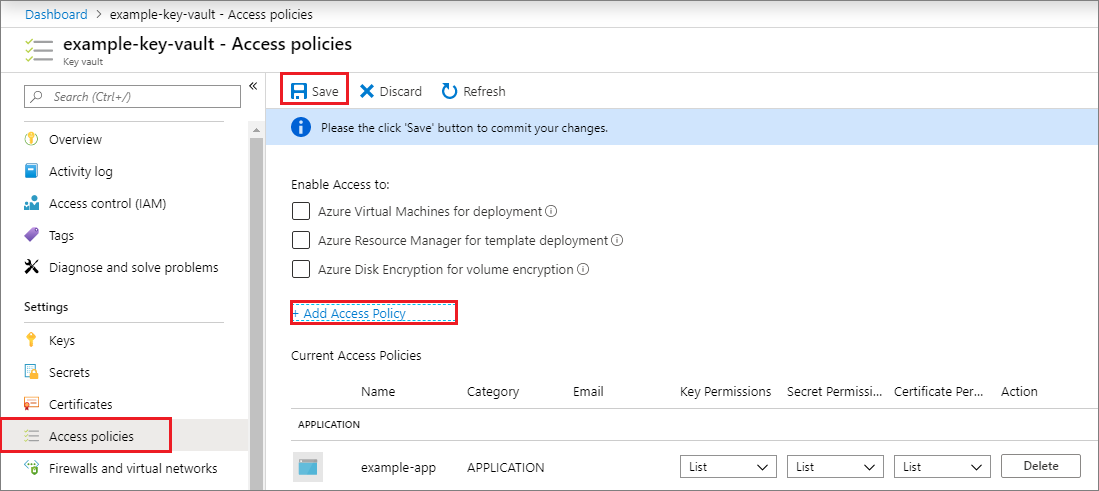

Kaynaklarda erişim ilkelerini yapılandırma

Uygulamanızın erişmesi gereken kaynaklar üzerinde ek izinler yapılandırmanız gerekebilir. Örneğin, uygulamanızın anahtarlara, gizli dizilere veya sertifikalara erişmesini sağlamak için bir anahtar kasasının erişim ilkelerini de güncelleştirmeniz gerekir.

Erişim ilkelerini yapılandırmak için:

Azure Portal oturum açın.

Anahtar kasanızı seçin ve Erişim ilkeleri'ni seçin.

Erişim ilkesi ekle'yi ve ardından uygulamanıza vermek istediğiniz anahtar, gizli dizi ve sertifika izinlerini seçin. Daha önce oluşturduğunuz hizmet sorumlusunu seçin.

Erişim ilkesini eklemek için Ekle'yi seçin.

Save.

Sonraki adımlar

- Hizmet sorumlusu oluşturmak için Azure PowerShell veya Azure CLI kullanmayı öğrenin.

- Güvenlik ilkelerini belirtme hakkında bilgi edinmek için bkz . Azure rol tabanlı erişim denetimi (Azure RBAC).

- Kullanıcılara verilebilecek veya reddedilebilen kullanılabilir eylemlerin listesi için bkz . Azure Resource Manager Kaynak Sağlayıcısı işlemleri.

- Microsoft Graph kullanarak uygulama kayıtlarıyla çalışma hakkında bilgi için Bkz. Uygulamalar API başvurusu.