Önemli

Privileged Identity Management ile Azure rol ataması tümleştirmesi şu anda ÖNİzLEME aşamasındadır.

Beta veya önizleme aşamasında olan ya da başka bir şekilde henüz genel kullanıma sunulmamış olan Azure özelliklerinde geçerli olan yasal koşullar için bkz. Microsoft Azure Önizlemeleri için Ek Kullanım Koşulları.

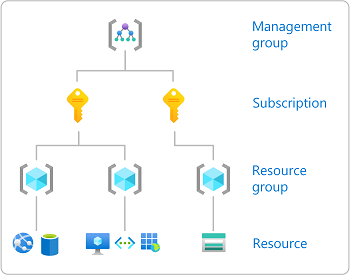

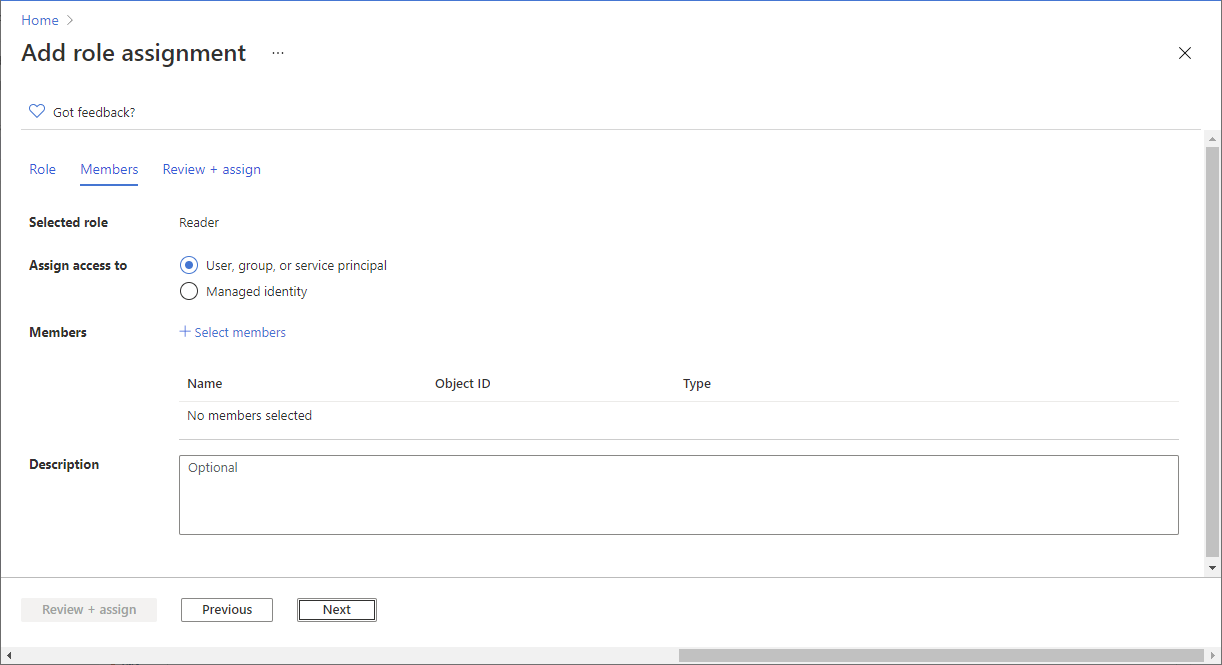

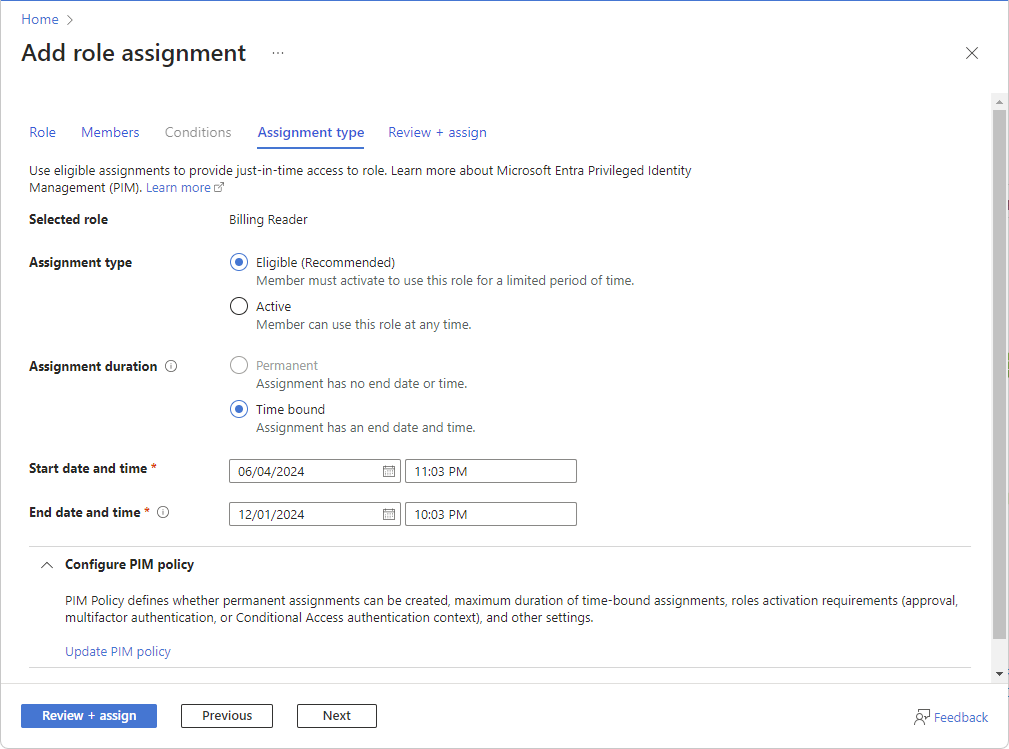

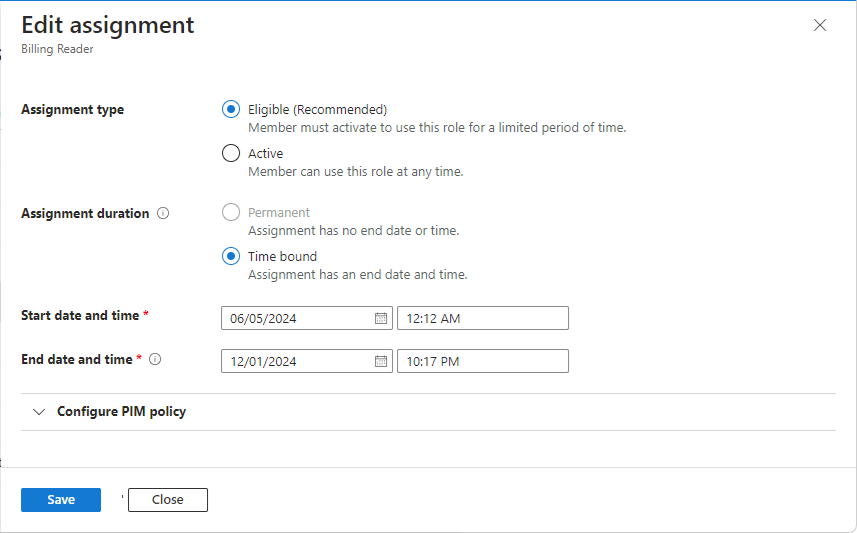

Microsoft Entra Id P2 veya Microsoft Entra Kimlik Yönetimi lisansınız varsa yönetim grubu, abonelik ve kaynak grubu kapsamları için atama türü sekmesi görüntülenir. Bir role tam zamanında erişim sağlamak için uygun atamaları kullanın. Bu özellik aşamalı olarak dağıtıldığı için kiracınızda henüz kullanılamayabilir veya arabiriminiz farklı görünebilir. Daha fazla bilgi için bkz . Privileged Identity Management (Önizleme) ile Tümleştirme.

PIM işlevini kullanmak istemiyorsanız Etkin atama türü ve Kalıcı atama süresi seçeneklerini belirleyin. Bu ayarlar, sorumlunun rolde her zaman izinlere sahip olduğu bir rol ataması oluşturur.