Nasıl yapılır: Microsoft Entra katılım uygulamanızı planlama

Kullanıcılarınızın üretken ve güvenli olmasını sağlarken şirket içi Active Directory katılmanıza gerek kalmadan cihazları doğrudan Microsoft Entra ID'ye ekleyebilirsiniz. Microsoft Entra join, hem ölçekli hem de kapsamlı dağıtımlar için kurumsal kullanıma hazırdır. Şirket içi kaynaklara çoklu oturum açma (SSO) erişimi, Microsoft Entra'ya katılmış cihazlar için de kullanılabilir. Daha fazla bilgi için bkz . Şirket içi kaynaklara yönelik SSO, Microsoft Entra'ya katılmış cihazlarda nasıl çalışır?

Bu makale, Microsoft Entra katılım uygulamanızı planlamak için ihtiyacınız olan bilgileri sağlar.

Önkoşullar

Bu makalede, Microsoft Entra Id'de cihaz yönetimine giriş hakkında bilgi sahibi olduğunuz varsayılır.

Uygulamanızı planlama

Microsoft Entra katılım uygulamanızı planlamak için şunları tanımanız gerekir:

- Senaryolarınızı gözden geçirin

- Kimlik altyapınızı gözden geçirme

- Cihaz yönetiminizi değerlendirme

- Uygulamalar ve kaynaklar için dikkat edilmesi gereken noktaları anlama

- Sağlama seçeneklerinizi anlama

- Kurumsal durum dolaşımını yapılandırma

- Koşullu Erişimi Yapılandırma

Senaryolarınızı gözden geçirin

Microsoft Entra join, Windows ile bulut öncelikli bir modele geçmenizi sağlar. Cihaz yönetiminizi modernleştirmeyi ve cihazla ilgili BT maliyetlerini azaltmayı planlıyorsanız, Microsoft Entra join bu hedeflere ulaşmak için harika bir temel sağlar.

Hedefleriniz aşağıdaki ölçütlerle uyumluysa Microsoft Entra katılımını göz önünde bulundurun:

- Microsoft 365'i kullanıcılarınız için üretkenlik paketi olarak benimsersiniz.

- Cihazları bir bulut cihaz yönetimi çözümüyle yönetmek istiyorsunuz.

- Coğrafi olarak dağıtılmış kullanıcılar için cihaz sağlamayı basitleştirmek istiyorsunuz.

- Uygulama altyapınızı modernleştirmeyi planlıyorsunuz.

Kimlik altyapınızı gözden geçirme

Microsoft Entra join yönetilen ve federasyon ortamlarında çalışır. Çoğu kuruluş yönetilen etki alanlarını dağıtır. Yönetilen etki alanı senaryoları, Active Directory Federasyon Hizmetleri (AD FS) (AD FS) gibi bir federasyon sunucusunun yapılandırılmasını ve yönetilmesini gerektirmez.

Yönetilen ortam

Yönetilen bir ortam, Parola Karması Eşitleme veya Sorunsuz çoklu oturum açma ile Geçiş Kimlik Doğrulaması aracılığıyla dağıtılabilir.

Federasyon ortamı

Federasyon ortamında hem WS-Trust hem de WS-Fed protokollerini destekleyen bir kimlik sağlayıcısı olmalıdır:

- WS-Fed: Bu protokol, bir cihazı Microsoft Entra Id'ye katmak için gereklidir.

- WS-Trust: Bu protokol, Microsoft Entra'ya katılmış bir cihazda oturum açmak için gereklidir.

AD FS kullanırken aşağıdaki WS-Trust uç noktalarını etkinleştirmeniz gerekir: /adfs/services/trust/2005/usernamemixed/adfs/services/trust/13/usernamemixed/adfs/services/trust/2005/certificatemixed/adfs/services/trust/13/certificatemixed

Kimlik sağlayıcınız bu protokolleri desteklemiyorsa Microsoft Entra join yerel olarak çalışmaz.

Not

Şu anda Microsoft Entra katılımı, birincil kimlik doğrulama yöntemi olarak dış kimlik doğrulama sağlayıcılarıyla yapılandırılmış AD FS 2019 ile çalışmıyor. Microsoft Entra join varsayılan olarak birincil yöntem olarak parola kimlik doğrulamasını kullanır ve bu da bu senaryoda kimlik doğrulaması hatalarına neden olur

Kullanıcı yapılandırması

Kullanıcıları aşağıdakiler içinde oluşturursanız:

- Şirket içi Active Directory'de, bunları Microsoft Entra Connect kullanarak Microsoft Entra Id ile eşitlemeniz gerekir.

- Microsoft Entra Id, ek kurulum gerekmez.

Microsoft Entra UPN'lerinden farklı olan şirket içi kullanıcı asıl adları (UPN'ler), Microsoft Entra'ya katılmış cihazlarda desteklenmez. Kullanıcılarınız şirket içi UPN kullanıyorsa, Microsoft Entra Id'de birincil UPN'lerini kullanmaya geçmeyi planlamalısınız.

UPN değişiklikleri yalnızca Windows 10 2004 güncelleştirmesi başlatılırken desteklenir. Bu güncelleştirmeye sahip cihazlardaki kullanıcılar, UPN'lerini değiştirdikten sonra herhangi bir sorunla karşılaşmayacak. Windows 10 2004 güncelleştirmesi öncesinde cihazlar için kullanıcıların cihazlarında SSO ve Koşullu Erişim sorunları olacaktır. Bu sorunu çözmek için yeni UPN'lerini kullanarak "Diğer kullanıcı" kutucuğu aracılığıyla Windows'ta oturum açmaları gerekir.

Cihaz yönetiminizi değerlendirme

Desteklenen cihazlar

Microsoft Entra join:

- Windows 10 ve Windows 11 cihazlarını destekler.

- Önceki Windows sürümlerinde veya diğer işletim sistemlerinde desteklenmez. Windows 7/8.1 cihazlarınız varsa, Microsoft Entra katılımını dağıtmak için en az Windows 10'a yükseltmeniz gerekir.

- Federal Bilgi İşleme Standardı (FIPS) uyumlu Güvenilir Platform Modülü (TPM) 2.0 için desteklenir, ancak TPM 1.2 için desteklenmez. Cihazlarınızda FIPS uyumlu TPM 1.2 varsa, Microsoft Entra join ile devam etmeden önce bunları devre dışı bırakmanız gerekir. Microsoft, TPM üreticisine bağlı olduğundan TPM'ler için FIPS modunu devre dışı bırakmak için herhangi bir araç sağlamaz. Destek için donanım OEM'inize başvurun.

Öneri: Güncelleştirilmiş özelliklerden yararlanmak için her zaman en son Windows sürümünü kullanın.

Yönetim platformu

Microsoft Entra'ya katılmış cihazlar için cihaz yönetimi, Intune ve MDM CSP'leri gibi bir mobil cihaz yönetimi (MDM) platformuna dayanır. Windows 10'dan başlayarak tüm uyumlu MDM çözümleriyle çalışan yerleşik bir MDM aracısı vardır.

Not

Grup ilkeleri, şirket içi Active Directory bağlı olmadığından Microsoft Entra'ya katılmış cihazlarda desteklenmez. Microsoft Entra'ya katılmış cihazların yönetimi yalnızca MDM aracılığıyla mümkündür

Microsoft Entra'ya katılmış cihazları yönetmek için iki yaklaşım vardır:

- Yalnızca MDM - Cihaz yalnızca Intune gibi bir MDM sağlayıcısı tarafından yönetilir. Tüm ilkeler MDM kayıt işleminin bir parçası olarak teslim edilir. Microsoft Entra Id P1 veya P2 veya EMS müşterileri için MDM kaydı, Microsoft Entra katılımının bir parçası olan otomatik bir adımdır.

- Ortak yönetim - Cihaz bir MDM sağlayıcısı ve Microsoft Configuration Manager tarafından yönetilir. Bu yaklaşımda, Microsoft Configuration Manager aracısı belirli yönleri yönetmek için MDM tarafından yönetilen bir cihaza yüklenir.

Grup İlkeleri kullanıyorsanız, Microsoft Intune'da Grup İlkesi analizini kullanarak Grup İlkesi Nesnesi (GPO) ve MDM ilke eşlikinizi değerlendirin.

Grup ilkeleri yerine bir MDM çözümü kullanıp kullanamayacağınızı belirlemek için desteklenen ve desteklenmeyen ilkeleri gözden geçirin. Desteklenmeyen ilkeler için aşağıdaki soruları göz önünde bulundurun:

- Desteklenmeyen ilkeler Microsoft Entra'ya katılmış cihazlar veya kullanıcılar için gerekli mi?

- Desteklenmeyen ilkeler bulut tabanlı bir dağıtımda geçerli mi?

MDM çözümünüz Microsoft Entra uygulama galerisi aracılığıyla kullanılamıyorsa, MDM ile Microsoft Entra tümleştirmesi bölümünde açıklanan işlemi izleyerek bunu ekleyebilirsiniz.

Ortak yönetim aracılığıyla, ilkeler MDM platformunuz aracılığıyla teslim edilirken cihazlarınızın belirli yönlerini yönetmek için Microsoft Configuration Manager'ı kullanabilirsiniz. Microsoft Intune, Microsoft Configuration Manager ile birlikte yönetimi etkinleştirir. Windows 10 veya daha yeni cihazlar için ortak yönetim hakkında daha fazla bilgi için bkz . Ortak yönetim nedir?. Intune dışında bir MDM ürünü kullanıyorsanız ilgili ortak yönetim senaryoları hakkında MDM sağlayıcınıza başvurun.

Öneri: Microsoft Entra'ya katılmış cihazlar için yalnızca MDM yönetimini göz önünde bulundurun.

Uygulamalar ve kaynaklar için dikkat edilmesi gereken noktaları anlama

Daha iyi bir kullanıcı deneyimi ve erişim denetimi için uygulamaları şirket içinden buluta geçirmenizi öneririz. Microsoft Entra'ya katılmış cihazlar hem şirket içi hem de bulut uygulamalarına sorunsuz bir şekilde erişim sağlayabilir. Daha fazla bilgi için bkz . Şirket içi kaynaklara yönelik SSO, Microsoft Entra'ya katılmış cihazlarda nasıl çalışır?

Aşağıdaki bölümlerde farklı uygulama ve kaynak türleri için dikkat edilmesi gerekenler listelenmiştir.

Bulut tabanlı uygulamalar

Bir uygulama Microsoft Entra uygulama galerisine eklenirse, kullanıcılar Microsoft Entra'ya katılmış cihazlar aracılığıyla SSO alır. Başka yapılandırma gerekmez. Kullanıcılar hem Microsoft Edge hem de Chrome tarayıcılarında SSO alır. Chrome için Windows 10 Hesapları uzantısını dağıtmanız gerekir.

Şu tüm Win32 uygulamaları:

- Belirteç istekleri için Web Hesabı Yöneticisi'ne (WAM) güvenmek, Microsoft Entra'ya katılmış cihazlarda da SSO alır.

- WAM'ye güvenmeyin, kullanıcılardan kimlik doğrulaması isteyebilir.

Şirket içi web uygulamaları

Uygulamalarınız özel olarak oluşturulmuşsa veya şirket içinde barındırılıyorsa, bunları tarayıcınızın güvenilen sitelerine eklemeniz gerekir:

- Windows tümleşik kimlik doğrulamasını etkinleştirmek için

- Kullanıcılara istemsiz bir SSO deneyimi sağlayın.

AD FS kullanıyorsanız bkz . AD FS ile çoklu oturum açmayı doğrulama ve yönetme.

Öneri: Daha iyi bir deneyim için bulutta (örneğin Azure) barındırmayı ve Microsoft Entra ID ile tümleştirmeyi göz önünde bulundurun.

Eski protokolleri kullanan şirket içi uygulamalar

Kullanıcılar, cihazın bir etki alanı denetleyicisine erişimi varsa Microsoft Entra'ya katılmış cihazlardan SSO alır.

Not

Microsoft Entra'ya katılmış cihazlar hem şirket içi hem de bulut uygulamalarına sorunsuz bir şekilde erişim sağlayabilir. Daha fazla bilgi için bkz . Şirket içi kaynaklara yönelik SSO, Microsoft Entra'ya katılmış cihazlarda nasıl çalışır?

Öneri: Bu uygulamalar için güvenli erişim sağlamak için Microsoft Entra uygulama ara sunucusunu dağıtın.

Şirket içi ağ paylaşımları

Bir cihazın şirket içi etki alanı denetleyicisine erişimi olduğunda kullanıcılarınız Microsoft Entra'ya katılmış cihazlardan SSO'ya sahip olur. Bunun nasıl çalıştığını öğrenin

Yazıcı

Şirket içi bağımlılıkları olmayan bulut tabanlı bir yazdırma yönetimi çözümüne sahip olmak için Evrensel Yazdırma'nın dağıtılması önerilir.

Makine kimlik doğrulaması kullanan şirket içi uygulamalar

Microsoft Entra'ya katılmış cihazlar, makine kimlik doğrulaması kullanan şirket içi uygulamaları desteklemez.

Öneri: Bu uygulamaları kullanımdan kaldırmayı ve modern alternatiflerine geçmeyi göz önünde bulundurun.

Uzak Masaüstü Hizmetleri

Microsoft Entra'ya katılmış cihazlara uzak masaüstü bağlantısı, konak makinenin Microsoft Entra'ya katılmış veya Microsoft Entra karmasına katılmış olmasını gerektirir. Bağlı olmayan veya Windows olmayan bir cihazdan uzak masaüstü desteklenmez. Daha fazla bilgi için bkz . Uzak Microsoft Entra'ya katılmış bilgisayara bağlanma

Windows 10 2004 güncelleştirmesinden sonra, kullanıcılar Microsoft Entra kayıtlı bir Windows 10 veya daha yeni bir cihazdan microsoft Entra'ya katılmış başka bir cihaza uzak masaüstü kullanabilir.

RADIUS ve Wi-Fi kimlik doğrulaması

Şu anda, Radius bu senaryoda şirket içi bir bilgisayar nesnesinin varlığına bağlı olduğundan, Microsoft Entra'ya katılmış cihazlar Wi-Fi erişim noktalarına bağlanmak için şirket içi bilgisayar nesnesi ve sertifikası kullanarak RADIUS kimlik doğrulamasını desteklememektedir. Alternatif olarak, Wi-Fi'da kimlik doğrulaması yapmak için Intune veya kullanıcı kimlik bilgileri aracılığıyla gönderilen sertifikaları kullanabilirsiniz.

Sağlama seçeneklerinizi anlama

Not

Microsoft Entra'ya katılmış cihazlar Sistem Hazırlama Aracı (Sysprep) veya benzer görüntüleme araçları kullanılarak dağıtılamaz.

Microsoft Entra'ya katılmış cihazları aşağıdaki yaklaşımları kullanarak sağlayabilirsiniz:

- OOBE/Ayarlar'da self servis - Self servis modunda kullanıcılar, Windows İlk Çalıştırma Deneyimi (OOBE) sırasında veya Windows Ayarları'ndan Microsoft Entra katılma işlemini geçirir. Daha fazla bilgi için bkz . İş cihazınızı kuruluşunuzun ağına ekleme.

- Windows Autopilot - Windows Autopilot, OOBE'de daha sorunsuz bir Microsoft Entra katılım deneyimi için cihazların önceden yapılandırılmasını sağlar. Daha fazla bilgi için bkz . Windows Autopilot'a Genel Bakış.

- Toplu kayıt - Toplu kayıt, cihazları yapılandırmak için bir toplu sağlama aracı kullanarak yönetici temelli Bir Microsoft Entra katılımı sağlar. Daha fazla bilgi için bkz . Windows cihazları için toplu kayıt.

Bu üç yaklaşımın karşılaştırması aşağıdadır

| Öğe | Self servis kurulum | Windows Autopilot | Toplu kayıt |

|---|---|---|---|

| Ayarlamak için kullanıcı etkileşimi gerektir | Evet | Evet | Hayır |

| BT çabası gerektir | Hayır | Evet | Evet |

| Geçerli akışlar | OOBE & Ayarlar | Yalnızca OOBE | Yalnızca OOBE |

| Birincil kullanıcıya yerel yönetici hakları | Evet, varsayılan olarak | Yapılandırılabilir | Hayır |

| Cihaz OEM desteği gerektir | Hayır | Evet | Hayır |

| Desteklenen sürümler | 1511+ | 1709+ | 1703+ |

Önceki tabloyu gözden geçirerek ve iki yaklaşımdan birini benimsemek için aşağıdaki noktaları gözden geçirerek dağıtım yaklaşımınızı veya yaklaşımlarınızı seçin:

- Kullanıcılarınız kurulumu kendileri yapmak için deneyimli mi?

- Self servis bu kullanıcılar için en iyi şekilde kullanılabilir. Kullanıcı deneyimini geliştirmek için Windows Autopilot'ı göz önünde bulundurun.

- Kullanıcılarınız uzak mı yoksa şirket içinde mi?

- Self servis veya Autopilot, sorunsuz bir kurulum için uzak kullanıcılar için en iyi şekilde çalışır.

- Kullanıcı temelli yapılandırmayı mı yoksa yönetici tarafından yönetilen yapılandırmayı mı tercih ediyorsunuz?

- Toplu kayıt, kullanıcılara teslim etmeden önce cihazları ayarlamak için yönetici temelli dağıtımda daha iyi çalışır.

- 1-2 OEM'den cihaz satın mı kullanıyorsunuz yoksa OEM cihazlarının geniş bir dağıtımına mı sahipsiniz?

- Autopilot'ı da destekleyen sınırlı OEM'lerden satın alırsanız, Autopilot ile daha sıkı tümleştirmeden yararlanabilirsiniz.

Cihaz ayarlarınızı yapılandırma

Microsoft Entra yönetim merkezi, kuruluşunuzda Microsoft Entra'ya katılmış cihazların dağıtımını denetlemenize olanak tanır. İlgili ayarları yapılandırmak için Kimlik>Cihazları>Tüm cihazlar Cihaz>ayarları'na gidin. Daha fazla bilgi edinin

Kullanıcılar cihazları Microsoft Entra Id'ye katabilir

Dağıtımınızın kapsamına ve Microsoft Entra'ya katılmış bir cihazı ayarlamak istediğiniz kişilere göre bu seçeneği Tümü veya Seçili olarak ayarlayın.

Microsoft Entra'ya katılmış cihazlarda ek yerel yöneticiler

Seçili'yi seçin ve tüm Microsoft Entra'ya katılmış cihazlarda yerel yöneticiler grubuna eklemek istediğiniz kullanıcıları seçer.

Cihazlara katılmak için çok faktörlü kimlik doğrulaması (MFA) iste

"Kullanıcıların cihazları Microsoft Entra Id'ye eklerken MFA gerçekleştirmesini istiyorsanız Evet'i seçin.

Öneri: Cihazlara katılmak için MFA'nın zorunlu tutması için Koşullu Erişim'de cihazları kaydetme veya birleştirme kullanıcı eylemini kullanın.

Mobilite ayarlarınızı yapılandırma

Mobilite ayarlarınızı yapılandırabilmeniz için önce bir MDM sağlayıcısı eklemeniz gerekebilir.

MDM sağlayıcısı eklemek için:

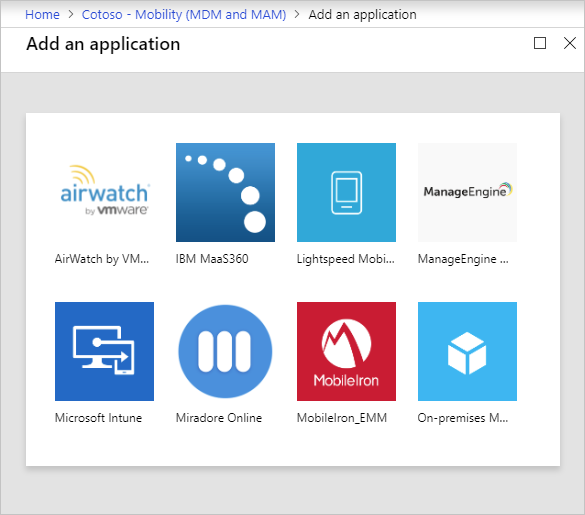

Microsoft Entra Id sayfasının Yönet bölümünde öğesini seçin

Mobility (MDM and MAM).Uygulama ekle'yi seçin.

Listeden MDM sağlayıcınızı seçin.

İlgili ayarları yapılandırmak için MDM sağlayıcınızı seçin.

MDM kullanıcı kapsamı

Dağıtımınızın kapsamına göre Bazıları veya Tümü'ne tıklayın.

Kapsamınıza bağlı olarak aşağıdakilerden biri gerçekleşir:

- Kullanıcı MDM kapsamında: Microsoft Entra ID P1 veya P2 aboneliğiniz varsa, MDM kaydı Microsoft Entra katılımı ile birlikte otomatikleştirilmiştir. Kapsamı belirlenmiş tüm kullanıcıların MDM'niz için uygun bir lisansı olmalıdır. MDM kaydı bu senaryoda başarısız olursa Microsoft Entra katılımı geri alınır.

- Kullanıcı MDM kapsamında değil: Kullanıcılar MDM kapsamında değilse, Microsoft Entra katılımı herhangi bir MDM kaydı olmadan tamamlanır. Bu kapsam yönetilmeyen bir cihaza neden olur.

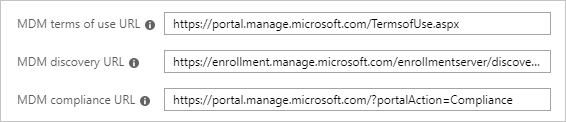

MDM URL'leri

MDM yapılandırmanızla ilgili üç URL vardır:

- MDM kullanım koşulları URL'si

- MDM bulma URL'si

- MDM uyumluluk URL'si

Her URL'nin önceden tanımlanmış bir varsayılan değeri vardır. Bu alanlar boşsa daha fazla bilgi için MDM sağlayıcınıza başvurun.

MAM ayarları

Mobil Uygulama Yönetimi (MAM), Microsoft Entra katılımı için geçerli değildir.

Kurumsal durum dolaşımını yapılandırma

Kullanıcıların ayarlarını cihazlar arasında eşitleyebilmesi için Microsoft Entra Id'de durum dolaşımını etkinleştirmek istiyorsanız bkz . Microsoft Entra Id'de Kurumsal Durum Dolaşımını Etkinleştirme.

Öneri: Microsoft Entra karma katılmış cihazlar için bile bu ayarı etkinleştirin.

Koşullu Erişimi Yapılandırma

Microsoft Entra'ya katılmış cihazlarınız için yapılandırılmış bir MDM sağlayıcınız varsa sağlayıcı, cihaz yönetim altında olduğunda cihazı uyumlu olarak işaretler.

Koşullu Erişim ile bulut uygulaması erişimi için yönetilen cihazlar gerektirmek için bu uygulamayı kullanabilirsiniz.