Genel Bakış: Microsoft Entra Dış Kimlik ile kiracılar arası erişim

Microsoft Entra kuruluşları, B2B işbirliği ve B2B doğrudan bağlantı aracılığıyla diğer Microsoft Entra kuruluşları ve diğer Microsoft Azure bulutlarıyla nasıl işbirliği yaptıklarını yönetmek için Dış Kimlik kiracılar arası erişim ayarlarını kullanabilir. Kiracılar arası erişim ayarları , dış Microsoft Entra kuruluşlarının sizinle nasıl işbirliği yaptığını (gelen erişim) ve kullanıcılarınızın dış Microsoft Entra kuruluşlarıyla (giden erişim) nasıl işbirliği yaptığını ayrıntılı olarak denetlemenizi sağlar. Bu ayarlar, diğer Microsoft Entra kuruluşlarından çok faktörlü kimlik doğrulaması (MFA) ve cihaz taleplerine (uyumlu talepler ve Microsoft Entra karma katılmış talepler) güvenmenizi de sağlar.

Bu makalede, B2B işbirliğini yönetmek ve B2B'nin Microsoft bulutları dahil olmak üzere dış Microsoft Entra kuruluşlarıyla doğrudan bağlantı kurmak için kullanılan kiracılar arası erişim ayarları açıklanmaktadır. Microsoft Dışı Entra kimlikleriyle (örneğin, sosyal kimlikler veya BT tarafından yönetilmeyen dış hesaplar) B2B işbirliği için daha fazla ayar sağlanır. Bu dış işbirliği ayarları konuk kullanıcı erişimini kısıtlama, konuk davet eden kişileri belirtme ve etki alanlarına izin verme veya engelleme seçeneklerini içerir.

Önemli

Microsoft, kiracılar arası erişim ayarlarını kullanarak müşterileri 30 Ağustos 2023'te yeni bir depolama modeline taşımaya başladı. Otomatik görev ayarlarınızı geçirirken, denetim günlüklerinizde kiracılar arası erişim ayarlarınızın güncelleştirildiğini bildiren bir giriş fark edebilirsiniz. Geçiş işlemi sırasında kısa bir süre için ayarlarınızda değişiklik yapamazsınız. Değişiklik yapamıyorsanız, birkaç dakika bekleyin ve değişikliği yeniden deneyin. Geçiş tamamlandıktan sonra artık 25 kb depolama alanıyla eşlenmezsiniz ve ekleyebileceğiniz iş ortağı sayısıyla ilgili sınır kalmaz.

Gelen ve giden ayarlarıyla dış erişimi yönetme

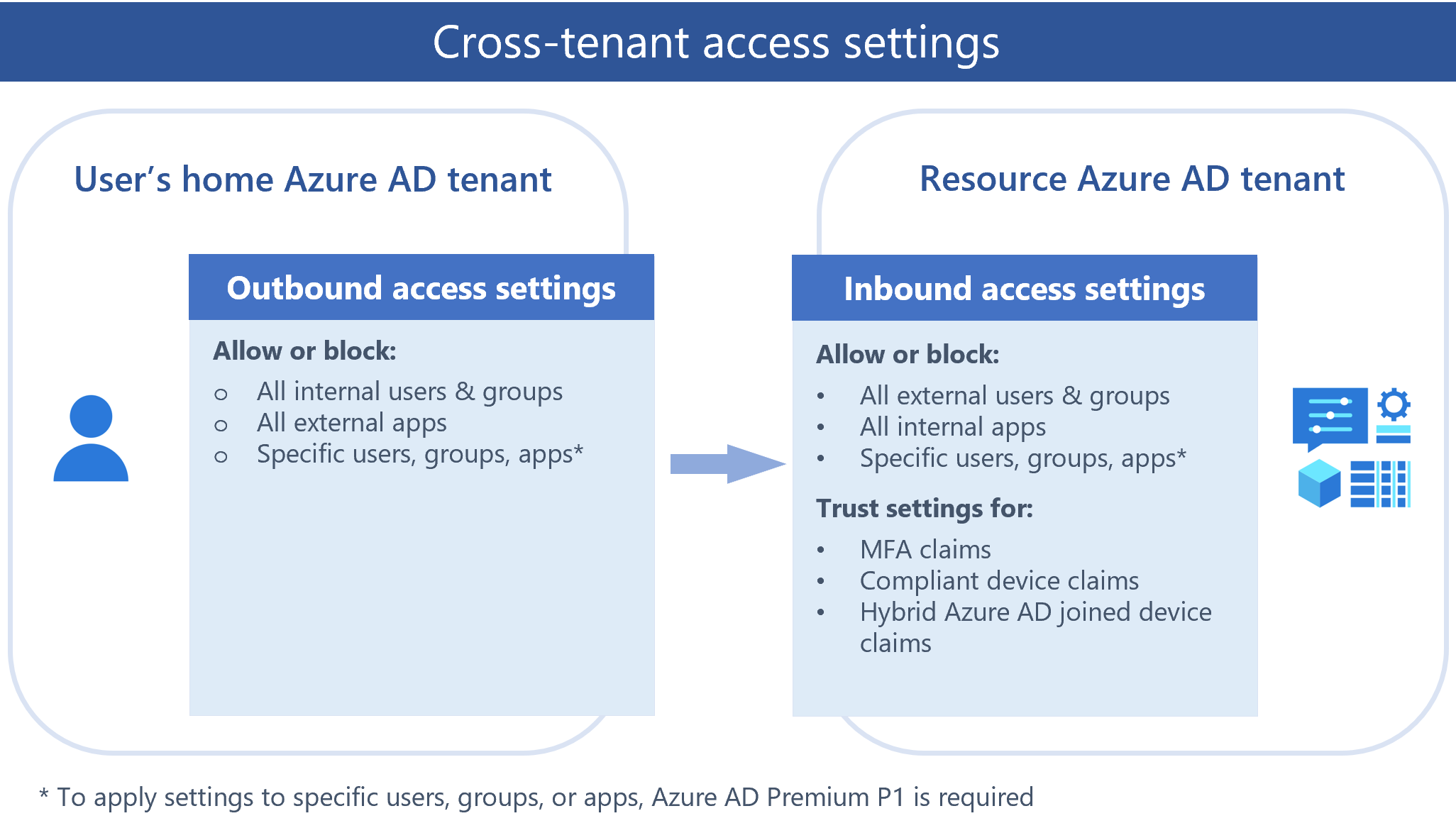

Dış kimlikler kiracılar arası erişim ayarları, diğer Microsoft Entra kuruluşlarıyla işbirliği yapma yönteminizi yönetir. Bu ayarlar hem dış Microsoft Entra kuruluşlarındaki kullanıcıların kaynaklarınıza sahip olduğu gelen erişim düzeyini hem de kullanıcılarınızın dış kuruluşlara yönelik giden erişim düzeyini belirler.

Aşağıdaki diyagramda kiracılar arası erişim gelen ve giden ayarları gösterilmektedir. Kaynak Microsoft Entra kiracısı, paylaşılacak kaynakları içeren kiracıdır. B2B işbirliği söz konusu olduğunda, kaynak kiracı davet eden kiracıdır (örneğin, dış kullanıcıları davet etmek istediğiniz şirket kiracınız). Kullanıcının ev Microsoft Entra kiracısı , dış kullanıcıların yönetildiği kiracıdır.

Varsayılan olarak, diğer Microsoft Entra kuruluşlarıyla B2B işbirliği etkinleştirilir ve B2B doğrudan bağlantı engellenir. Ancak aşağıdaki kapsamlı yönetici ayarları bu özelliklerin ikisini de yönetmenize olanak sağlar.

Giden erişim ayarları , kullanıcılarınızın dış kuruluştaki kaynaklara erişip erişemeyeceğini denetler. Bu ayarları herkese uygulayabilir veya tek tek kullanıcıları, grupları ve uygulamaları belirtebilirsiniz.

Gelen erişim ayarları , dış Microsoft Entra kuruluşlarının kullanıcılarının kuruluşunuzdaki kaynaklara erişip erişemeyeceğini denetler. Bu ayarları herkese uygulayabilir veya tek tek kullanıcıları, grupları ve uygulamaları belirtebilirsiniz.

Güven ayarları (gelen), Koşullu Erişim ilkelerinizin çok faktörlü kimlik doğrulamasına (MFA), uyumlu cihaza ve kullanıcıları ev kiracılarında bu gereksinimleri zaten karşılamışsa dış kuruluştan gelen Microsoft Entra karma katılmış cihaz taleplerine güvenip güvenmeyeceğini belirler. Örneğin, MFA'ya güvenmek için güven ayarlarınızı yapılandırdığınızda, MFA ilkeleriniz dış kullanıcılara uygulanmaya devam eder, ancak ev kiracılarında MFA'yı zaten tamamlamış olan kullanıcıların kiracınızda MFA'yı yeniden tamamlaması gerekmez.

Varsayılan ayarlar

Varsayılan kiracılar arası erişim ayarları, kuruluş ayarlarını yapılandırdığınız durumlar dışında kiracınızın dışındaki tüm Microsoft Entra kuruluşları için geçerlidir. Varsayılan ayarlarınızı değiştirebilirsiniz, ancak B2B işbirliği ve B2B doğrudan bağlantı için ilk varsayılan ayarlar aşağıdaki gibidir:

B2B işbirliği: Tüm iç kullanıcılarınız varsayılan olarak B2B işbirliği için etkinleştirilir. Bu ayar, kullanıcılarınızın kaynaklarınıza erişmek için dış konukları davet edip dış kuruluşlara konuk olarak davet edilebileceği anlamına gelir. Diğer Microsoft Entra kuruluşlarının MFA ve cihaz taleplerine güvenilmez.

B2B doğrudan bağlantı: Varsayılan olarak B2B doğrudan bağlantı güven ilişkisi kurulmamıştır. Microsoft Entra Id, tüm dış Microsoft Entra kiracıları için tüm gelen ve giden B2B doğrudan bağlantı özelliklerini engeller.

Kuruluş ayarları: Kuruluş ayarlarınıza varsayılan olarak hiçbir kuruluş eklenmez. Bu, tüm dış Microsoft Entra kuruluşlarının kuruluşunuzla B2B işbirliği için etkinleştirildiği anlamına gelir.

Kiracılar arası eşitleme: Kiracılar arası eşitleme ile diğer kiracılardan hiçbir kullanıcı kiracınıza eşitlenmez.

Yukarıda açıklanan davranışlar, aynı Microsoft Azure bulutundaki diğer Microsoft Entra kiracılarıyla B2B işbirliği için geçerlidir. Bulutlar arası senaryolarda varsayılan ayarlar biraz farklı çalışır. Bu makalenin devamında Yer alan Microsoft bulut ayarları bölümüne bakın.

Kuruluş ayarları

Kuruluş ekleyerek ve bu kuruluş için gelen ve giden ayarlarını değiştirerek kuruluşa özgü ayarları yapılandırabilirsiniz. Kuruluş ayarları varsayılan ayarlardan önceliklidir.

B2B işbirliği: Diğer Microsoft Entra kuruluşlarıyla B2B işbirliği için, belirli kullanıcılara, gruplara ve uygulamalara gelen ve giden B2B işbirliğini ve kapsam erişimini yönetmek için kiracılar arası erişim ayarlarını kullanın. Tüm dış kuruluşlar için geçerli olan bir varsayılan yapılandırma ayarlayabilir ve sonra gerektiğinde tek tek, kuruluşa özgü ayarlar oluşturabilirsiniz. Kiracılar arası erişim ayarlarını kullanarak, diğer Microsoft Entra kuruluşlarının çok faktörlü (MFA) ve cihaz taleplerine (uyumlu talepler ve Microsoft Entra karma katılmış talepler) de güvenebilirsiniz.

İpucu

Dış kullanıcılar için MFA'ya güvenecekseniz, dış kullanıcıları Kimlik Koruması MFA kayıt ilkesinden dışlamanızı öneririz. Her iki ilke de mevcut olduğunda dış kullanıcılar erişim gereksinimlerini karşılayamaz.

B2B doğrudan bağlantı: B2B doğrudan bağlantı için kuruluş ayarlarını kullanarak başka bir Microsoft Entra kuruluşuyla karşılıklı güven ilişkisi kurun. Hem kuruluşunuzun hem de dış kuruluşunuzun, gelen ve giden kiracılar arası erişim ayarlarını yapılandırarak B2B doğrudan bağlantısını karşılıklı olarak etkinleştirmesi gerekir.

Dış işbirliği ayarlarını kullanarak dış kullanıcıları davet eden kişileri sınırlandırabilir, B2B'ye özgü etki alanlarına izin verebilir veya engelleyebilir ve dizininize konuk kullanıcı erişimine yönelik kısıtlamalar ayarlayabilirsiniz.

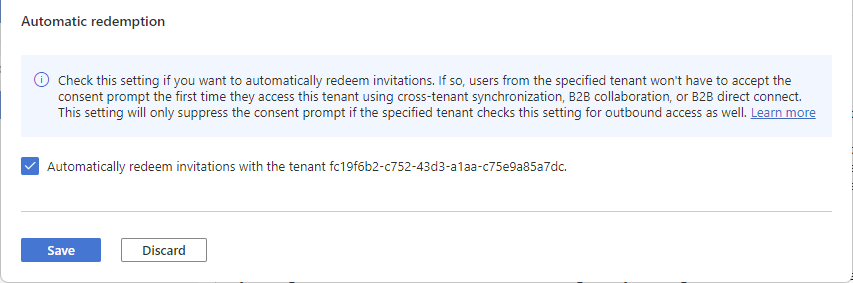

Otomatik kullanım ayarı

Otomatik kullanım ayarı, kullanıcıların kaynağa/hedef kiracıya ilk erişişinde onay istemini kabul etmemesi için davetleri otomatik olarak kullanan bir gelen ve giden kuruluş güveni ayarıdır. Bu ayar, aşağıdaki ada sahip bir onay kutusudur:

- Kiracı<kiracısıyla davetleri otomatik olarak kullanma>

Farklı senaryolar için karşılaştırma ayarı

Otomatik kullanım ayarı, aşağıdaki durumlarda kiracılar arası eşitleme, B2B işbirliği ve B2B doğrudan bağlantı için geçerlidir:

- Kullanıcılar, kiracılar arası eşitleme kullanılarak hedef kiracıda oluşturulduğunda.

- Kullanıcılar B2B işbirliği kullanılarak bir kaynak kiracısına eklendiğinde.

- Kullanıcılar B2B doğrudan bağlantı kullanarak kaynak kiracısında kaynaklara eriştiğinde.

Aşağıdaki tabloda, bu senaryolar için etkinleştirildiğinde bu ayarın nasıl karşılaştırılması gösterilmektedir:

| Kalem | Kiracılar arası eşitleme | B2B iş birliği | B2B doğrudan bağlantı |

|---|---|---|---|

| Otomatik kullanım ayarı | Zorunlu | İsteğe bağlı | İsteğe bağlı |

| Kullanıcılara B2B işbirliği daveti e-postası gönderilir | Hayır | Hayır | YOK |

| Kullanıcıların onay istemini kabul etmesi gerekir | Hayır | Hayır | Hayır |

| Kullanıcılar B2B işbirliği bildirimi e-postası alır | Hayır | Evet | Yok |

Bu ayar uygulama onayı deneyimlerini etkilemez. Daha fazla bilgi için bkz . Microsoft Entra Id'de uygulamalar için onay deneyimi. Bu ayar, Azure ticari ve Azure Kamu gibi farklı Microsoft bulut ortamları genelindeki kuruluşlar için desteklenmez.

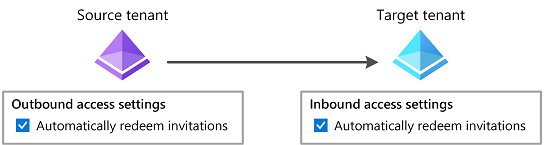

Onay istemi ne zaman gizlensin?

Otomatik kullanım ayarı yalnızca hem giriş/kaynak kiracısı (giden) hem de kaynak/hedef kiracı (gelen) bu ayarı denetlediğinde onay istemini ve davet e-postasını gizler.

Aşağıdaki tabloda, otomatik kullanım ayarı farklı kiracılar arası erişim ayarı bileşimleri için denetlendiğinde kaynak kiracı kullanıcıları için onay istemi davranışı gösterilmektedir.

| Giriş/kaynak kiracısı | Kaynak/hedef kiracı | Onay istemi davranışı kaynak kiracı kullanıcıları için |

|---|---|---|

| Giden | Gelen | |

| Bastırılmış | ||

| Gizlenmedi | ||

| Gizlenmedi | ||

| Gizlenmedi | ||

| Gelen | Giden | |

| Gizlenmedi | ||

| Gizlenmedi | ||

| Gizlenmedi | ||

| Gizlenmedi |

Bu ayarı Microsoft Graph kullanarak yapılandırmak için bkz . CrossTenantAccessPolicyConfigurationPartner API'sini güncelleştirme. Kendi ekleme deneyiminizi oluşturma hakkında bilgi için bkz . B2B işbirliği davet yöneticisi.

Daha fazla bilgi için bkz . Kiracılar arası eşitlemeyi yapılandırma, B2B işbirliği için kiracılar arası erişim ayarlarını yapılandırma ve B2B doğrudan bağlantı için kiracılar arası erişim ayarlarını yapılandırma.

Yapılandırılabilir kullanım

Yapılandırılabilir kullanım sayesinde konuk kullanıcılarınızın davetinizi kabul ettiğinde oturum açabileceği kimlik sağlayıcılarının sırasını özelleştirebilirsiniz. Özelliği etkinleştirebilir ve Kullanım sırası sekmesinin altında kullanım sırasını belirtebilirsiniz.

Konuk kullanıcı davet e-postasında Daveti kabul et bağlantısını seçtiğinde, Microsoft Entra Id varsayılan kullanım siparişine göre daveti otomatik olarak kullanır. Yeni Kullanım siparişi sekmesinde kimlik sağlayıcısı sırasını değiştirdiğinizde, yeni sipariş varsayılan kullanım sırasını geçersiz kılar.

Hem birincil kimlik sağlayıcılarını hem de geri dönüş kimlik sağlayıcılarını Kullanım sırası sekmesinde bulabilirsiniz.

Birincil kimlik sağlayıcıları, diğer kimlik doğrulama kaynaklarıyla federasyonları olanlardır. Geri dönüş kimlik sağlayıcıları, bir kullanıcı birincil kimlik sağlayıcısıyla eşleşmediğinde kullanılanlardır.

Geri dönüş kimlik sağlayıcıları Microsoft hesabı (MSA), tek seferlik e-posta geçiş kodu veya her ikisi de olabilir. Her iki geri dönüş kimlik sağlayıcısını da devre dışı bırakamazsınız, ancak tüm birincil kimlik sağlayıcılarını devre dışı bırakabilir ve yalnızca geri dönüş kimlik sağlayıcılarını kullanım seçenekleri için kullanabilirsiniz.

Özellikte bilinen sınırlamalar aşağıdadır:

Mevcut çoklu oturum açma (SSO) oturumu olan bir Microsoft Entra ID kullanıcısı, tek seferlik e-posta geçiş kodu (OTP) kullanarak kimlik doğrulaması gerçekleştiriyorsa, Başka bir hesap kullan'ı seçip OTP akışını tetiklemek için kullanıcı adını yeniden kullanması gerekir. Aksi takdirde kullanıcı, hesabının kaynak kiracısında mevcut olmadığını belirten bir hata alır.

Konuk kullanıcılarınız daveti kullanmak için e-posta geçiş kodunu yalnızca bir kez kullanabiliyorsa, şu anda SharePoint kullanmaları engellenir. Bu, OTP aracılığıyla kullanan Microsoft Entra ID kullanıcılarına özgüdür. Diğer tüm kullanıcılar etkilenmez.

Bir kullanıcının hem Microsoft Entra Kimliği'nde hem de Microsoft hesaplarında aynı e-postaya sahip olduğu senaryolarda, yönetici microsoft hesabını kullanım yöntemi olarak devre dışı bıraksa bile kullanıcıdan Microsoft Entra Kimliğini veya Microsoft hesabını kullanma arasında seçim yapması istenir. Microsoft hesabı seçerse, devre dışı bırakılsa bile kullanım seçeneği olarak bu seçeneğe izin verilir.

Microsoft Entra Kimliği doğrulanmış etki alanları için doğrudan federasyon

SAML/WS-Fed kimlik sağlayıcısı federasyonu (Doğrudan federasyon) artık Microsoft Entra ID doğrulanmış etki alanları için desteklenmektedir. Bu özellik, Microsoft Entra'da doğrulanmış bir etki alanı için dış kimlik sağlayıcısıyla Doğrudan federasyon ayarlamanıza olanak tanır.

Not

Etki alanının, Doğrudan federasyon yapılandırmasını ayarlamaya çalıştığınız kiracıda doğrulanmadığından emin olun. Doğrudan federasyon ayarladıktan sonra kiracının kullanım tercihini yapılandırabilir ve SAML/WS-Fed kimlik sağlayıcısını Microsoft Entra ID üzerinden yeni yapılandırılabilir kullanım kiracılar arası erişim ayarları aracılığıyla taşıyabilirsiniz.

Konuk kullanıcı daveti kullanırken geleneksel bir onay ekranı görür ve ardından Uygulamalarım sayfasına yönlendirilir. Kaynak kiracısında bu Doğrudan federasyon kullanıcısının kullanıcı profiline giderseniz, kullanıcının artık veren dış federasyon olarak kullanıldığını fark edersiniz.

B2B kullanıcılarınızın Microsoft hesaplarını kullanarak davet kullanmasını engelleme

Artık B2B konuk kullanıcılarınızın Microsoft hesaplarını kullanarak davetlerini kullanmasını engelleyebilirsiniz. Bu, yeni B2B konuk kullanıcılarının geri dönüş kimlik sağlayıcısı olarak e-posta tek seferlik geçiş kodu kullanacağı ve mevcut Microsoft hesaplarını kullanarak davet kullanamayacağı veya yeni bir Microsoft hesabı oluşturması istenmeyeceği anlamına gelir. Bunu, kullanım siparişi ayarınızın geri dönüş kimliği sağlayıcılarında Microsoft hesaplarını devre dışı bırakarak yapabilirsiniz.

Herhangi bir zamanda bir geri dönüş kimlik sağlayıcısının etkinleştirilmesi gerektiğini unutmayın. Başka bir deyişle, Microsoft hesaplarını devre dışı bırakmak istiyorsanız e-postayı tek seferlik geçiş kodunu etkinleştirmeniz gerekir. Microsoft hesaplarıyla oturum açan mevcut tüm konuk kullanıcılar, sonraki oturum açma işlemleri sırasında bu hesabı kullanmaya devam eder. Bu ayarın geçerli olması için kullanım durumlarını sıfırlamanız gerekir.

Kiracılar arası eşitleme ayarı

Kiracılar arası eşitleme ayarı, kaynak kiracı yöneticisinin kullanıcıları hedef kiracıya eşitlemesine izin veren yalnızca gelen bir kuruluş ayarıdır. Bu ayar, Kullanıcıların hedef kiracıda belirtilen bu kiracıyla eşitlenmesine izin ver adlı bir onay kutusudur. Bu ayar, el ile davet veya Microsoft Entra yetkilendirme yönetimi gibi diğer işlemler aracılığıyla oluşturulan B2B davetlerini etkilemez.

Bu ayarı Microsoft Graph kullanarak yapılandırmak için bkz . crossTenantIdentitySyncPolicyPartner API'sini güncelleştirme. Daha fazla bilgi için bkz . Kiracılar arası eşitlemeyi yapılandırma.

Kiracı kısıtlamaları

Kiracı Kısıtlamaları ayarlarıyla, kullanıcılarınızın yönettiğiniz cihazlarda kullanabileceği dış hesap türlerini denetleyebilirsiniz; örneğin:

- Kullanıcılarınızın bilinmeyen kiracılarda oluşturduğu hesaplar.

- Dış kuruluşların, bu kuruluşun kaynaklarına erişebilmeleri için kullanıcılarınıza verdiği hesaplar.

Bu tür dış hesaplara izin vermek ve bunun yerine B2B işbirliğini kullanmak için kiracı kısıtlamalarınızı yapılandırmanızı öneririz. B2B işbirliği aşağıdakileri yapabilmenizi sağlar:

- Koşullu Erişim'i kullanın ve B2B işbirliği kullanıcıları için çok faktörlü kimlik doğrulamasını zorlar.

- Gelen ve giden erişimi yönetin.

- B2B işbirliği kullanıcılarının çalışma durumu değiştiğinde veya kimlik bilgileri ihlal edildiğinde oturumları ve kimlik bilgilerini sonlandırın.

- B2B işbirliği kullanıcısı hakkındaki ayrıntıları görüntülemek için oturum açma günlüklerini kullanın.

Kiracı kısıtlamaları diğer kiracılar arası erişim ayarlarından bağımsızdır, dolayısıyla yapılandırdığınız gelen, giden veya güven ayarları kiracı kısıtlamalarını etkilemez. Kiracı kısıtlamalarını yapılandırma hakkında ayrıntılı bilgi için bkz . Kiracı kısıtlamalarını ayarlama V2.

Microsoft bulut ayarları

Microsoft bulut ayarları, farklı Microsoft Azure bulutlarından kuruluşlarla işbirliği yapmanızı sağlar. Microsoft bulut ayarları ile aşağıdaki bulutlar arasında karşılıklı B2B işbirliği oluşturabilirsiniz:

- Microsoft Azure ticari bulutu ve Microsoft Azure Kamu

- Microsoft Azure ticari bulutu ve 21Vianet tarafından sağlanan Microsoft Azure (21Vianet tarafından işletilmektedir)

Not

Microsoft Azure Kamu, Office GCC-High ve DoD bulutlarını içerir.

B2B işbirliğini ayarlamak için her iki kuruluş da Microsoft bulut ayarlarını iş ortağının bulutunu etkinleştirecek şekilde yapılandırmış olur. Ardından her kuruluş, iş ortağını bulmak ve kuruluş ayarlarına eklemek için iş ortağının kiracı kimliğini kullanır. Buradan, her kuruluş varsayılan kiracılar arası erişim ayarlarının iş ortağına uygulanmasına izin verebilir veya iş ortağına özgü gelen ve giden ayarları yapılandırabilir. B2B işbirliğini başka bir buluttaki bir iş ortağıyla oluşturduktan sonra şunları yapabileceksiniz:

- İş ortağı kiracısında bulunan bir kullanıcıyı kuruluşunuzdaki web iş kolu uygulamaları, SaaS uygulamaları ve SharePoint Online siteleri, belgeleri ve dosyaları gibi kaynaklara erişmeye davet etmek için B2B işbirliğini kullanın.

- Power BI içeriğini iş ortağı kiracısında bir kullanıcıyla paylaşmak için B2B işbirliği kullanın.

- B2B işbirliği kullanıcısına Koşullu Erişim ilkeleri uygulayın ve kullanıcının ev kiracısından çok faktörlü kimlik doğrulamasına veya cihaz taleplerine (uyumlu talepler ve Microsoft Entra karma katılmış talepler) güvenmeyi tercih edin.

Not

B2B doğrudan bağlantı, farklı bir Microsoft bulutunda Microsoft Entra kiracılarıyla işbirliği için desteklenmez.

Yapılandırma adımları için bkz . B2B işbirliği için Microsoft bulut ayarlarını yapılandırma.

Bulutlar arası senaryolarda varsayılan ayarlar

Farklı bir Microsoft Azure bulutunda iş ortağı kiracısıyla işbirliği yapmak için her iki kuruluşun da birbirleriyle B2B işbirliğini karşılıklı olarak etkinleştirmesi gerekir. İlk adım, kiracılar arası ayarlarınızda iş ortağının bulutunu etkinleştirmektir. Başka bir bulutu ilk kez etkinleştirdiğinizde, B2B işbirliği söz konusu buluttaki tüm kiracılar için engellenir. İşbirliği yapmak istediğiniz kiracıyı Kuruluş ayarlarınıza eklemeniz gerekir ve bu noktada varsayılan ayarlarınız yalnızca bu kiracı için geçerli olur. Varsayılan ayarların etkin kalmasına izin verebilir veya kiracının kuruluş ayarlarını değiştirebilirsiniz.

Dikkat edilmesi gereken önemli hususlar

Önemli

Erişimi engellemek için varsayılan gelen veya giden ayarlarının değiştirilmesi, kuruluşunuzdaki veya iş ortağı kuruluşlarınızdaki uygulamalara iş açısından kritik olan mevcut erişimi engelleyebilir. Bu makalede açıklanan araçları kullandığınızdan emin olun ve gerekli erişimi belirlemek için iş paydaşlarınıza danışın.

Azure portalında kiracılar arası erişim ayarlarını yapılandırmak için Genel Yönetici, Güvenlik Yönetici veya tanımladığınız özel bir role sahip bir hesaba ihtiyacınız vardır.

Güven ayarlarını yapılandırmak veya belirli kullanıcılara, gruplara veya uygulamalara erişim ayarları uygulamak için bir Microsoft Entra ID P1 lisansına sahip olmanız gerekir. Lisans, yapılandırdığınız kiracıda gereklidir. Başka bir Microsoft Entra kuruluşuyla karşılıklı güven ilişkisinin gerekli olduğu B2B doğrudan bağlantı için her iki kiracıda da bir Microsoft Entra Id P1 lisansı gerekir.

Kiracılar arası erişim ayarları, B2B işbirliğini ve B2B'nin diğer Microsoft Entra kuruluşlarıyla doğrudan bağlantısını yönetmek için kullanılır. Microsoft dışı Entra kimlikleriyle (örneğin, sosyal kimlikler veya BT tarafından yönetilmeyen dış hesaplar) B2B işbirliği için dış işbirliği ayarlarını kullanın. Dış işbirliği ayarları, konuk kullanıcı erişimini kısıtlamaya, konuk davet eden kişileri belirtmeye ve etki alanlarına izin verme veya engellemeye yönelik B2B işbirliği seçeneklerini içerir.

Dış kuruluştaki belirli kullanıcılara, gruplara veya uygulamalara erişim ayarları uygulamak istiyorsanız, ayarlarınızı yapılandırmadan önce bilgi için kuruluşa başvurmanız gerekir. Ayarlarınızı doğru şekilde hedeflemek için kullanıcı nesne kimliklerini, grup nesne kimliklerini veya uygulama kimliklerini (istemci uygulama kimlikleri veya kaynak uygulama kimlikleri) alın.

İpucu

Oturum açma günlüklerinizi denetleyerek dış kuruluşlardaki uygulamaların uygulama kimliklerini bulabilirsiniz. Gelen ve giden oturum açmaları tanımlama bölümüne bakın.

Kullanıcılar ve gruplar için yapılandırdığınız erişim ayarları, uygulamaların erişim ayarlarıyla eşleşmelidir. Çakışan ayarlara izin verilmez ve yapılandırmaya çalışırsanız uyarı iletileri görürsünüz.

Örnek 1: Tüm dış kullanıcılar ve gruplar için gelen erişimi engellerseniz, tüm uygulamalarınıza erişim de engellenmelidir.

Örnek 2: Tüm kullanıcılarınız (veya belirli kullanıcılar veya gruplar) için giden erişime izin verirseniz, dış uygulamalara tüm erişimi engellemeniz engellenir; en az bir uygulamaya erişime izin verilmelidir.

B2B'nin bir dış kuruluşla doğrudan bağlanmasına izin vermek istiyorsanız ve Koşullu Erişim ilkeleriniz MFA gerektiriyorsa, Koşullu Erişim ilkelerinizin dış kuruluştan gelen MFA taleplerini kabul etmesi için güven ayarlarınızı yapılandırmanız gerekir.

Varsayılan olarak tüm uygulamalara erişimi engellerseniz, kullanıcılar Microsoft Rights Management Service (Office 365 İleti Şifrelemesi veya OME olarak da bilinir) ile şifrelenmiş e-postaları okuyamaz. Bu sorunu önlemek için, kullanıcılarınızın bu uygulama kimliğine erişmesine izin vermek için giden ayarlarınızı yapılandırmanızı öneririz: 00000012-0000-0000-c000-000000000000. İzin verdiğiniz tek uygulama buysa, diğer tüm uygulamalara erişim varsayılan olarak engellenir.

Kiracılar arası erişim ayarlarını yönetmek için özel roller

Kiracılar arası erişim ayarları, kuruluşunuz tarafından tanımlanan özel rollerle yönetilebilir. Bu, yönetim için yerleşik rollerden birini kullanmak yerine kiracılar arası erişim ayarlarını yönetmek için kendi ayrıntılı rollerinizi tanımlamanızı sağlar. Kuruluşunuz, kiracılar arası erişim ayarlarını yönetmek için özel roller tanımlayabilir. Bu, yönetim için yerleşik rolleri kullanmak yerine kiracılar arası erişim ayarlarını yönetmek için kendi ayrıntılı rollerinizi oluşturmanıza olanak tanır.

Önerilen özel roller

Kiracılar arası erişim yöneticisi

Bu rol, varsayılan ve kuruluş tabanlı ayarlar dahil olmak üzere kiracılar arası erişim ayarlarındaki her şeyi yönetebilir. Bu rol, kiracılar arası erişim ayarlarında tüm ayarları yönetmesi gereken kullanıcılara atanmalıdır.

Bu rol için önerilen eylemlerin listesini aşağıda bulabilirsiniz.

| Eylemler |

|---|

| microsoft.directory.tenantRelationships/standard/read |

| microsoft.directory/crossTenantAccessPolicy/standard/read |

| microsoft.directory/crossTenantAccessPolicy/allowedCloudEndpoints/update |

| microsoft.directory/crossTenantAccessPolicy/basic/update |

| microsoft.directory/crossTenantAccessPolicy/default/b2bCollaboration/update |

| microsoft.directory/crossTenantAccessPolicy/default/b2bDirect Bağlan/update |

| microsoft.directory/crossTenantAccessPolicy/default/crossCloudMeetings/update |

| microsoft.directory/crossTenantAccessPolicy/default/standard/read |

| microsoft.directory/crossTenantAccessPolicy/default/tenantRestrictions/update |

| microsoft.directory/crossTenantAccessPolicy/partners/b2bCollaboration/update |

| microsoft.directory/crossTenantAccessPolicy/partners/b2bDirect Bağlan/update |

| microsoft.directory/crossTenantAccessPolicy/partners/create |

| microsoft.directory/crossTenantAccessPolicy/partners/crossCloudMeetings/update |

| microsoft.directory/crossTenantAccessPolicy/partners/delete |

| microsoft.directory/crossTenantAccessPolicy/partners/identitySynchronization/basic/update |

| microsoft.directory/crossTenantAccessPolicy/partners/identitySynchronization/create |

| microsoft.directory/crossTenantAccessPolicy/partners/identitySynchronization/standard/read |

| microsoft.directory/crossTenantAccessPolicy/partners/standard/read |

| microsoft.directory/crossTenantAccessPolicy/partners/tenantRestrictions/update |

Kiracılar arası erişim okuyucusu

Bu rol, varsayılan ve kuruluş tabanlı ayarlar dahil olmak üzere kiracılar arası erişim ayarlarındaki her şeyi okuyabilir. Bu rol, yalnızca kiracılar arası erişim ayarlarında ayarları gözden geçirmesi gereken, ancak bunları yönetmeyen kullanıcılara atanmalıdır.

Bu rol için önerilen eylemlerin listesini aşağıda bulabilirsiniz.

| Eylemler |

|---|

| microsoft.directory.tenantRelationships/standard/read |

| microsoft.directory/crossTenantAccessPolicy/standard/read |

| microsoft.directory/crossTenantAccessPolicy/default/standard/read |

| microsoft.directory/crossTenantAccessPolicy/partners/identitySynchronization/standard/read |

| microsoft.directory/crossTenantAccessPolicy/partners/standard/read |

Kiracılar arası erişim iş ortağı yöneticisi

Bu rol, iş ortakları ile ilgili her şeyi yönetebilir ve varsayılan ayarları okuyabilir. Bu rol, kuruluş tabanlı ayarları yönetmesi gereken ancak varsayılan ayarları değiştiremeyen kullanıcılara atanmalıdır.

Bu rol için önerilen eylemlerin listesini aşağıda bulabilirsiniz.

| Eylemler |

|---|

| microsoft.directory.tenantRelationships/standard/read |

| microsoft.directory/crossTenantAccessPolicy/standard/read |

| microsoft.directory/crossTenantAccessPolicy/basic/update |

| microsoft.directory/crossTenantAccessPolicy/default/standard/read |

| microsoft.directory/crossTenantAccessPolicy/partners/b2bCollaboration/update |

| microsoft.directory/crossTenantAccessPolicy/partners/b2bDirect Bağlan/update |

| microsoft.directory/crossTenantAccessPolicy/partners/create |

| microsoft.directory/crossTenantAccessPolicy/partners/crossCloudMeetings/update |

| microsoft.directory/crossTenantAccessPolicy/partners/delete |

| microsoft.directory/crossTenantAccessPolicy/partners/identitySynchronization/basic/update |

| microsoft.directory/crossTenantAccessPolicy/partners/identitySynchronization/create |

| microsoft.directory/crossTenantAccessPolicy/partners/identitySynchronization/standard/read |

| microsoft.directory/crossTenantAccessPolicy/partners/standard/read |

| microsoft.directory/crossTenantAccessPolicy/partners/tenantRestrictions/update |

Kiracılar arası erişim yönetim eylemlerini koruma

Kiracılar arası erişim ayarlarını değiştiren tüm eylemler korumalı eylemler olarak kabul edilir ve koşullu erişim ilkeleriyle de korunabilir. Daha fazla bilgi ve yapılandırma adımları için bkz . korumalı eylemler.

Gelen ve giden oturum açmaları tanımlama

Gelen ve giden erişim ayarlarını ayarlamadan önce kullanıcılarınızın ve iş ortaklarınızın ihtiyaç duyduğu erişimi belirlemenize yardımcı olacak çeşitli araçlar mevcuttur. Kullanıcılarınızın ve iş ortaklarınızın ihtiyaç duyduğu erişimi kaldırmadığınızdan emin olmak için geçerli oturum açma davranışını incelemeniz gerekir. Bu ön adımın alınması, son kullanıcılarınız ve iş ortağı kullanıcılarınız için istenen erişimin kaybını önlemeye yardımcı olur. Ancak bazı durumlarda bu günlükler yalnızca 30 gün boyunca saklanır, bu nedenle gerekli erişimin kaybolmaması için iş paydaşlarınızla görüşmenizi kesinlikle öneririz.

Kiracılar arası oturum açma etkinliği PowerShell betiği

Dış kuruluşlarla ilişkili kullanıcı oturum açma etkinliğini gözden geçirmek için kiracılar arası kullanıcı oturum açma etkinliği PowerShell betiğini kullanın. Örneğin, gelen etkinlik (yerel kiracıdaki kaynaklara erişen dış kullanıcılar) ve giden etkinlik (dış kuruluştaki kaynaklara erişen yerel kullanıcılar) için tüm kullanılabilir oturum açma olaylarını görüntülemek için aşağıdaki komutu çalıştırın:

Get-MSIDCrossTenantAccessActivity -SummaryStats -ResolveTenantId

Çıkış, dış kuruluş kimliği ve dış kuruluş adına göre listelenen, gelen ve giden etkinlik için tüm kullanılabilir oturum açma olaylarının özetidir.

Oturum açma günlükleri PowerShell betiği

Kullanıcılarınızın dış Microsoft Entra kuruluşlarına erişimini belirlemek için Microsoft Graph PowerShell SDK'sında Get-MgAuditLogSignIn cmdlet'ini kullanarak son 30 güne ait oturum açma günlüklerinizdeki verileri görüntüleyin. Örneğin, aşağıdaki komutu çalıştırın:

#Initial connection

Connect-MgGraph -Scopes "AuditLog.Read.All"

Select-MgProfile -Name "beta"

#Get external access

$TenantId = "<replace-with-your-tenant-ID>"

Get-MgAuditLogSignIn -Filter "ResourceTenantId ne '$TenantID'" -All:$True |

Group-Object ResourceTenantId,AppDisplayName,UserPrincipalName |

Select-Object count,@{n='Ext TenantID/App User Pair';e={$_.name}}

Çıkış, kullanıcılarınız tarafından dış kuruluşlardaki uygulamalara başlatılan giden oturum açma işlemleri listesidir.

Azure İzleyici

Kuruluşunuz Azure İzleyici hizmetine aboneyse, daha uzun süreler için gelen ve giden oturum açmaları görsel olarak keşfetmek için Kiracılar arası erişim etkinliği çalışma kitabını (Azure portalındaki İzleme çalışma kitapları galerisinde bulunur) kullanın.

Güvenlik Bilgileri ve Olay Yönetimi (SIEM) Sistemleri

Kuruluşunuz oturum açma günlüklerini bir Güvenlik Bilgileri ve Olay Yönetimi (SIEM) sistemine aktarıyorsa, gerekli bilgileri SIEM sisteminizden alabilirsiniz.

Kiracılar arası erişim ayarlarında yapılan değişiklikleri tanımlama

Microsoft Entra denetim günlükleri, kiracılar arası erişim ayarı değişiklikleri ve etkinliğiyle ilgili tüm etkinlikleri yakalar. Kiracılar arası erişim ayarlarınızdaki değişiklikleri denetlemek için CrossTenantAccess Ayarlar kategorisini kullanarak tüm etkinlikleri kiracılar arası erişim ayarlarında yapılan değişiklikleri gösterecek şekilde filtreleyin.

Sonraki adımlar

B2B işbirliğiiçin kiracılar arası erişim ayarlarını yapılandırma B2B doğrudan bağlantı için kiracılar arası erişim ayarlarını yapılandırma