Microsoft Entra B2B iş birliği davetini kullanma

Bu makalede konuk kullanıcıların kaynaklarınıza erişme yolları ve karşılaşacakları onay işlemi açıklanmaktadır. Konuka davet e-postası gönderirseniz, davette konuğun uygulamanıza veya portalınıza erişmek için kullanabileceği bir bağlantı bulunur. Davet e-postası, konukların kaynaklarınıza erişme yollarından yalnızca biridir. Alternatif olarak, dizininize konuk ekleyebilir ve paylaşmak istediğiniz portalın veya uygulamanın doğrudan bağlantısını verebilirsiniz. Kullandıkları yöntem ne olursa olsun, konuklara ilk kez onay süreci boyunca yol gösterilir. Bu işlem, konuklarınızın gizlilik koşullarını kabul etmesini ve ayarladığınız kullanım koşullarını kabul etmesini sağlar.

Dizininize konuk kullanıcı eklediğinizde, konuk kullanıcı hesabının başlangıçta PendingAcceptance olarak ayarlanmış bir onay durumu (PowerShell'de görüntülenebilir) vardır. Bu ayar, konuk davetinizi kabul edene ve gizlilik ilkenizi ve kullanım koşullarınızı kabul edene kadar kalır. Bundan sonra, onay durumu Kabul Edildi olarak değişir ve onay sayfaları artık konukta sunulmaz.

Önemli

- 12 Temmuz 2021'den itibaren, Microsoft Entra B2B müşterileri özel veya iş kolu uygulamaları için self servis kaydolma ile kullanılmak üzere yeni Google tümleştirmeleri ayarlarsa, kimlik doğrulamaları sistem web görünümlerine taşınana kadar Google kimlikleriyle kimlik doğrulaması çalışmaz. Daha fazla bilgi edinin.

- Google, 30 Eylül 2021'den itibaren tümleşik web görünümü oturum açma desteğini kullanımdan kaldırıyor. Uygulamalarınız ekli web görünümüyle kullanıcıların kimliğini doğrularsa ve dış kullanıcı davetleri veya self servis kaydolma için Azure AD B2C veya Microsoft Entra B2B ile Google federasyonu kullanıyorsanız, Google Gmail kullanıcıları kimlik doğrulaması yapamaz. Daha fazla bilgi edinin.

- Tek seferlik e-posta geçiş kodu özelliği artık tüm yeni kiracılar ve açıkça kapatmadığınız mevcut kiracılar için varsayılan olarak açıktır. Bu özellik kapatıldığında, geri dönüş kimlik doğrulama yöntemi davetlilerin bir Microsoft hesabı oluşturmasını istetmektir.

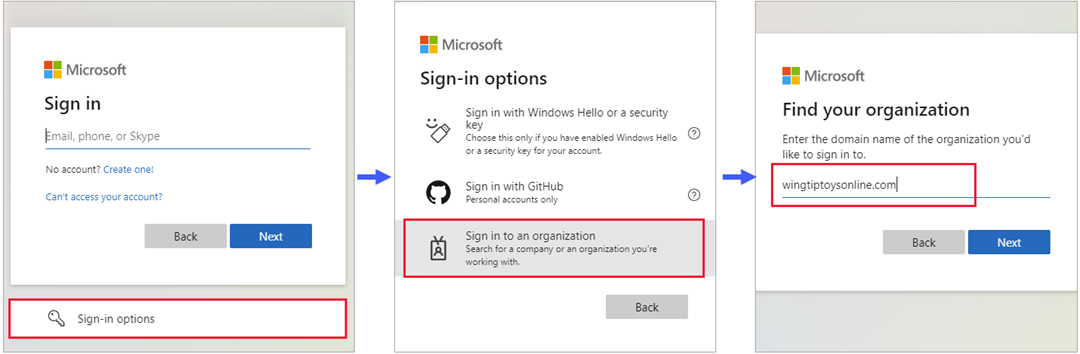

Ortak bir uç nokta üzerinden kullanım işlemi ve oturum açma

Konuk kullanıcılar artık ortak bir uç nokta (URL) aracılığıyla çok kiracılı veya Microsoft birinci taraf uygulamalarınızda oturum açabilir. Örneğin https://myapps.microsoft.com. Daha önce ortak bir URL, konuk kullanıcıyı kimlik doğrulaması için kaynak kiracınız yerine kendi ev kiracısına yönlendireceğinden kiracıya özgü bir bağlantı gerekiyordu (örneğin https://myapps.microsoft.com/?tenantid=<tenant id>). Artık konuk kullanıcı uygulamanın ortak URL'sine gidebilir, Oturum açma seçenekleri'ni ve ardından Kuruluşta oturum aç'ı seçebilir. Kullanıcı daha sonra kuruluşunuzun etki alanı adını yazın.

Kullanıcı daha sonra kiracıya özgü uç noktanıza yönlendirilir ve burada e-posta adresiyle oturum açabilir veya yapılandırdığınız bir kimlik sağlayıcısını seçebilir.

Doğrudan bağlantı aracılığıyla kullanım işlemi

Davet e-postasına veya uygulamanın ortak URL'sine alternatif olarak, bir konuğunuza uygulamanızın veya portalınızın doğrudan bağlantısını verebilirsiniz. Öncelikle Microsoft Entra yönetim merkezi veya PowerShell aracılığıyla konuk kullanıcıyı dizininize eklemeniz gerekir. Ardından, doğrudan oturum açma bağlantıları da dahil olmak üzere uygulamaları kullanıcılara dağıtmak için özelleştirilebilir yollardan herhangi birini kullanabilirsiniz. Konuk davet e-postası yerine doğrudan bağlantı kullandığında, ilk kez onay deneyiminde bu kişilere yol gösterilir.

Not

Doğrudan bağlantı kiracıya özgüdür. Başka bir deyişle, paylaşılan uygulamanın bulunduğu kiracınızda konuğun kimliğinin doğrulanabilmesi için bir kiracı kimliği veya doğrulanmış etki alanı içerir. Kiracı bağlamı ile doğrudan bağlantı örnekleri aşağıda verilmiştir:

- Uygulamalar erişim paneli:

https://myapps.microsoft.com/?tenantid=<tenant id> - Doğrulanmış bir etki alanı için uygulamalar erişim paneli:

https://myapps.microsoft.com/<;verified domain> - Microsoft Entra yönetim merkezi:

https://entra.microsoft.com/<tenant id> - Tek tek uygulama: Doğrudan oturum açma bağlantısının nasıl kullanıldığını görün

Davet e-postasının doğrudan bağlantı üzerinden önerildiği bazı durumlar vardır. Bu özel durumlar kuruluşunuz için önemliyse, davet e-postasını göndermeye devam eden yöntemleri kullanarak kullanıcıları davet etmenizi öneririz:

- Bazen bir kişi nesnesiyle (örneğin, outlook kişi nesnesi) çakışması nedeniyle davet edilen kullanıcı nesnesinin e-posta adresi olmayabilir. Bu durumda, kullanıcının davet e-postasında kullanım URL'sini seçmesi gerekir.

- Kullanıcı davet edilen e-posta adresinin diğer adıyla oturum açabilir. (Diğer ad, e-posta hesabıyla ilişkilendirilmiş başka bir e-posta adresidir.) Bu durumda, kullanıcının davet e-postasında kullanım URL'sini seçmesi gerekir.

Davet e-postası aracılığıyla kullanım işlemi

Microsoft Entra yönetim merkezini kullanarak dizininize konuk kullanıcı eklediğinizde, bu süreçte konuk için bir davet e-postası gönderilir. Dizininize konuk kullanıcılar eklemek için PowerShell kullanırken davet e-postaları göndermeyi de seçebilirsiniz. E-postadaki bağlantıyı kullandıklarında konuğun deneyiminin açıklaması aşağıdadır.

- Konuk, Microsoft Davetleri'nden gönderilen bir davet e-postası alır.

- Konuk, e-postada Daveti kabul et'i seçer.

- Konuk, dizininizde oturum açmak için kendi kimlik bilgilerini kullanır. Konuğun dizininize federasyon oluşturabilecek bir hesabı yoksa ve tek seferlik e-posta geçiş kodu (OTP) özelliği etkin değilse, konuk tarafından kişisel bir MSA oluşturması istenir. Ayrıntılar için davet kullanım akışına bakın.

- Konuk, aşağıda açıklanan onay deneyiminde yönlendirilir.

Çakışan Contact nesnesiyle kullanım işlemi sınırlaması

Bazen davet edilen dış konuk kullanıcının e-postası mevcut bir Kişi nesnesiyle çakışabilir ve konuk kullanıcının proxyAddress olmadan oluşturulmasına neden olabilir. Bu, konuk kullanıcıların SAML/WS-Fed IdP, MSAs, Google Federation veya E-posta Tek Seferlik Geçiş Kodu hesaplarını kullanarak doğrudan bağlantı üzerinden davet kullanmasını engelleyen bilinen bir sınırlamadır.

Ancak aşağıdaki senaryolar çalışmaya devam etmelidir:

- SAML/WS-Fed IdP, Tek Seferlik E-posta Geçiş Kodu ve Google Federasyon hesaplarını kullanarak davet e-posta kullanım bağlantısı aracılığıyla davet kullanma.

- SAML/WS-Fed IdP, Tek Seferlik E-posta Geçiş Kodu ve Google Federasyon hesaplarını kullanarak kullanım işleminden sonra uygulamada yeniden oturum açma.

Çakışan Kişi nesnesi nedeniyle davet kullanamayan kullanıcıların engelini kaldırmak için şu adımları izleyin:

- Çakışan Contact nesnesini silin.

- Microsoft Entra yönetim merkezinde konuk kullanıcıyı silin (kullanıcının "Davet kabul edildi" özelliği bekleme durumunda olmalıdır).

- Konuk kullanıcıyı yeniden davet edin.

- Kullanıcının daveti kullanmasını bekleyin.

- Kullanıcının Kişi e-postasını Exchange'e ve parçası olması gereken TÜM DLL'lere geri ekleyin.

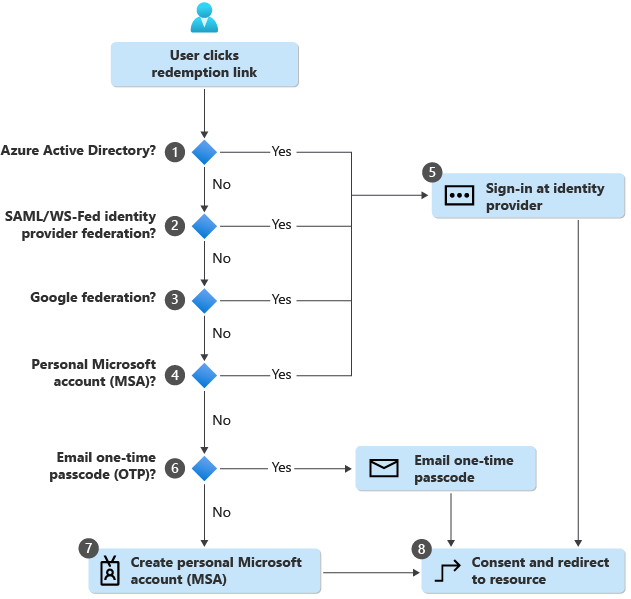

Davet kullanım akışı

Kullanıcı davet e-postasında Daveti kabul et bağlantısını seçtiğinde, Microsoft Entra Id aşağıda gösterilen varsayılan kullanım sırasına göre daveti otomatik olarak kullanır:

Microsoft Entra Id, kullanıcının yönetilen bir Microsoft Entra kiracısında zaten var olup olmadığını belirlemek için kullanıcı tabanlı bulma gerçekleştirir. (Yönetilmeyen Microsoft Entra hesapları artık kullanım akışı için kullanılamaz.) Kullanıcının Kullanıcı Asıl Adı (UPN) hem mevcut bir Microsoft Entra hesabı hem de kişisel bir MSA ile eşleşiyorsa, kullanıcıdan hangi hesapla kullanmak istediğini seçmesi istenir.

Yönetici SAML/WS-Fed IdP federasyonu etkinleştirdiyse, Microsoft Entra ID kullanıcının etki alanı sonekinin yapılandırılmış bir SAML/WS-Fed kimlik sağlayıcısının etki alanıyla eşleşip eşleşmediğini denetler ve kullanıcıyı önceden yapılandırılmış kimlik sağlayıcısına yönlendirir.

Bir yönetici Google federasyonu etkinleştirdiyse, Microsoft Entra ID kullanıcının etki alanı soneki gmail.com olup olmadığını denetler veya googlemail.com ve kullanıcıyı Google'a yönlendirir.

Kullanım işlemi, kullanıcının mevcut bir kişisel MSA'sı olup olmadığını denetler. Kullanıcının zaten bir MSA'sı varsa, mevcut MSA'sı ile oturum açar.

Kullanıcının giriş dizini belirlendikten sonra, kullanıcı oturum açmak için ilgili kimlik sağlayıcısına gönderilir.

Giriş dizini bulunamazsa ve konuklar için tek seferlik e-posta geçiş kodu özelliği etkinleştirilirse , davet edilen e-posta aracılığıyla kullanıcıya bir geçiş kodu gönderilir . Kullanıcı bu geçiş kodunu alır ve Microsoft Entra oturum açma sayfasına girer.

Giriş dizini bulunmazsa ve konuklar için tek seferlik geçiş kodu devre dışı bırakılırsa, kullanıcıdan davet edilen e-posta ile bir tüketici MSA'sı oluşturması istenir. Microsoft Entra Id'de doğrulanmamış etki alanlarında iş e-postalarıyla MSA oluşturmayı destekliyoruz.

Doğru kimlik sağlayıcısında kimlik doğrulaması yaptıktan sonra kullanıcı, onay deneyimini tamamlamak için Microsoft Entra Id'ye yönlendirilir.

Yapılandırılabilir kullanım

Yapılandırılabilir kullanım , davetlerinizi kullandıklarında konuklara sunulan kimlik sağlayıcılarının sırasını özelleştirmenizi sağlar. Bir konuk Daveti kabul et bağlantısını seçtiğinde, Microsoft Entra Id daveti varsayılan siparişe göre otomatik olarak kullanır. Kiracılar arası erişim ayarlarınızdaki kimlik sağlayıcısı kullanım sırasını değiştirerek bunu geçersiz kılabilirsiniz.

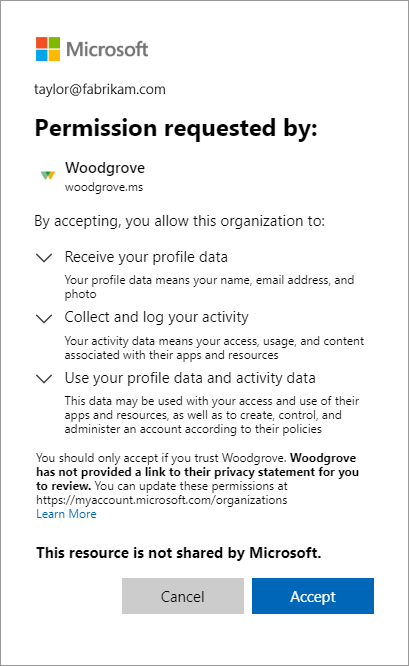

Konuk için onay deneyimi

Bir konuk, iş ortağı kuruluştaki bir kaynakta ilk kez oturum açtığında, aşağıdaki onay deneyimi sunulur. Bu onay sayfaları konuk için yalnızca oturum açtıktan sonra gösterilir ve kullanıcı bunları zaten kabul etmişse hiç görüntülenmez.

Konuk, davet eden kuruluşun gizlilik bildirimini açıklayan İzinleri gözden geçir sayfasını gözden geçirir. Kullanıcının devam etmek için davet eden kuruluşun gizlilik ilkelerine uygun olarak bilgilerinin kullanımını kabul etmesi gerekir.

Bu onay istemini kabul ederek hesabınızın belirli öğelerinin paylaşılacağını kabul etmiş olursunuz. Bunlar adınızı, fotoğrafınızı ve e-posta adresinizin yanı sıra diğer kuruluş tarafından hesabınızı daha iyi yönetmek ve kuruluşlar arası deneyiminizi geliştirmek için kullanılabilecek dizin tanımlayıcılarını içerir.

Not

Kiracı yöneticisi olarak kuruluşunuzun gizlilik bildirimine nasıl bağlanabileceğiniz hakkında bilgi için bkz . Nasıl yapılır: Microsoft Entra Id'de kuruluşunuzun gizlilik bilgilerini ekleme.

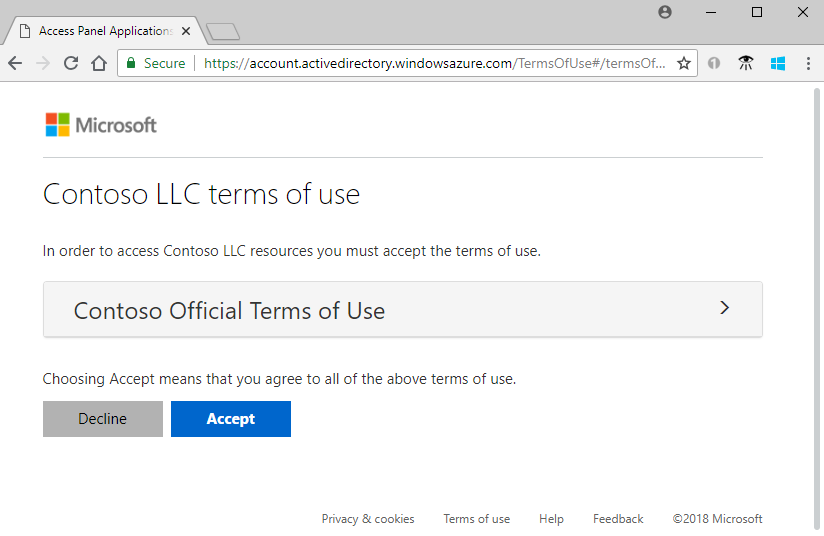

Kullanım koşulları yapılandırılırsa konuk açılır ve kullanım koşullarını gözden geçirip Kabul Et'i seçer.

Kullanım koşullarını Dış Kimlikler>Kullanım Koşulları'nda yapılandırabilirsiniz.

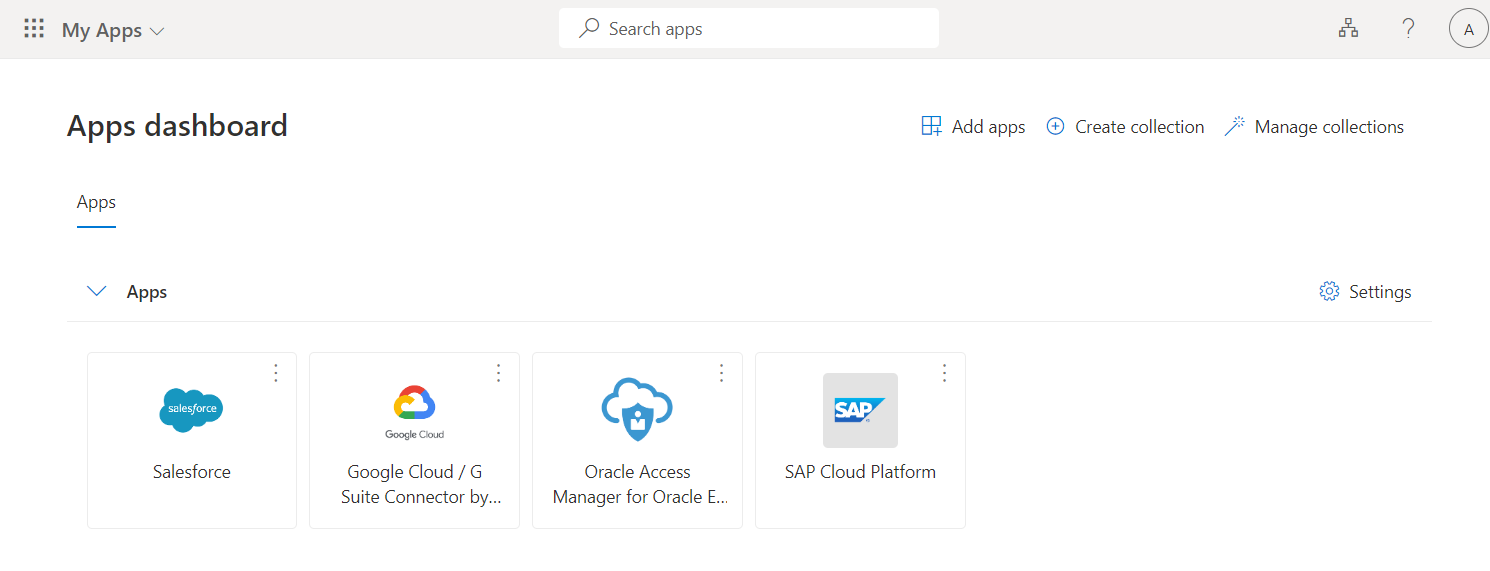

Aksi belirtilmediği sürece konuk, konuğun erişebileceği uygulamaları listeleyen Uygulamalar erişim paneline yönlendirilir.

Dizininizde konuğun Davet kabul edilen değeri Evet olarak değişir. MSA oluşturulduysa, konuğun Kaynağı Microsoft Hesabı'nı gösterir. Konuk kullanıcı hesabı özellikleri hakkında daha fazla bilgi için bkz . Microsoft Entra B2B işbirliği kullanıcısının özellikleri. Bir uygulamaya erişirken yönetici onayı gerektiren bir hata görürseniz, uygulamalara yönetici onayı verme bölümüne bakın.

Otomatik kullanım işlemi ayarı

Kullanıcıların B2B işbirliği için başka bir kiracıya eklendiğinde onay istemini kabul etmemesi için davetleri otomatik olarak kullanmak isteyebilirsiniz. Yapılandırıldığında, B2B işbirliği kullanıcısına kullanıcıdan eylem gerektirmeyen bir bildirim e-postası gönderilir. Kullanıcılara doğrudan bildirim e-postası gönderilir ve e-postayı almadan önce kiracıya erişmeleri gerekmez.

Davetleri otomatik olarak kullanma hakkında bilgi için bkz . Kiracılar arası erişime genel bakış ve B2B işbirliği için kiracılar arası erişim ayarlarını yapılandırma.