Kullanıcıların uygulamaya erişiminin erişim gözden geçirmesine hazırlanma

Microsoft Entra Kimlik Yönetimi, kuruluşunuzun güvenlik ve çalışan üretkenliği gereksinimini doğru süreçler ve görünürlükle dengelemenizi sağlar. Doğru kişilerin doğru kaynaklara doğru erişime sahip olduğundan emin olmak için size özellikler sağlar.

Uyumluluk gereksinimleri veya risk yönetimi planları olan kuruluşların hassas veya iş açısından kritik uygulamaları vardır. Uygulama duyarlılığı, amacına veya finansal bilgiler veya kuruluşun müşterilerinin kişisel bilgileri gibi içerdiği verilere dayalı olabilir. Bu uygulamalar için, kuruluştaki tüm kullanıcıların yalnızca bir alt kümesine erişim izni verilir ve yalnızca belgelenmiş iş gereksinimlerine göre erişime izin verilmelidir. Microsoft Entra Id, standart protokol ve API arabirimleri kullanılarak birçok popüler SaaS uygulaması, şirket içi uygulama ve kuruluşunuzun geliştirdiği uygulamalarla tümleştirilebilir. Bu arabirimler aracılığıyla Microsoft Entra ID, bu uygulamalara kimlerin erişebileceğini denetleyen yetkili bir kaynak olabilir. Uygulamalarınızı Microsoft Entra ID ile tümleştirirken, bu uygulamalara erişimi olan kullanıcıları yeniden onaylamak ve artık erişime ihtiyacı olmayan kullanıcıların erişimini kaldırmak için erişim gözden geçirmelerini kullanabilirsiniz. Ayrıca, ortamınızdaki uygulamalara erişimi idare etme konusunda açıklandığı gibi uygulamalara erişimi idare etmek için kullanım koşulları, Koşullu Erişim ve yetkilendirme yönetimi gibi diğer özellikleri de kullanabilirsiniz.

Erişimi gözden geçirme önkoşulları

Bir uygulamaya erişimin erişim gözden geçirmesi için Microsoft Entra Id'yi kullanmak için kiracınızda aşağıdaki lisanslardan birine sahip olmanız gerekir:

- Microsoft Entra Id P2 veya Microsoft Entra Kimlik Yönetimi

- Enterprise Mobility + Security (EMS) E5 lisansı

Erişim gözden geçirmeleri özelliğini kullanmak için kullanıcıların bu lisanslara bu lisansların atanması gerekmez ancak yeterli lisanslara sahip olmanız gerekir. Daha fazla bilgi için bkz . Erişim gözden geçirmeleri için örnek lisans senaryoları.

Ayrıca, bir uygulamaya erişimi gözden geçirmek için gerekli olmasa da, diğer kullanıcıların tüm uygulamalara erişimini denetleme özelliğine sahip ayrıcalıklı dizin rollerinin üyeliğini düzenli olarak gözden geçirmenizi öneririz. , , Identity Governance Administrator, Cloud Application AdministratorApplication AdministratorUser Administratorve Privileged Role Administrator içindeki Global AdministratorYönetici istrator'lar kullanıcılarda ve uygulama rolü atamalarında değişiklik yapabilir, bu nedenle bu dizin rollerinin erişim gözden geçirmesinin zamanlanmış olduğundan emin olun.

Uygulamanın Microsoft Entra ID ile nasıl tümleştirileceğini belirleme

Erişim gözden geçirmelerinin bir uygulama için kullanılabilmesi için, uygulamanın önce Microsoft Entra Id ile tümleştirilmesi ve dizininizde temsil edilmesi gerekir. Microsoft Entra Id ile tümleştirilen bir uygulama, iki gereksinimden birinin karşılanması gerektiği anlamına gelir:

- Uygulama, federasyon SSO için Microsoft Entra Kimliği'ne dayanır ve Microsoft Entra Id kimlik doğrulama belirteci verme işlemini denetler. Uygulama için tek kimlik sağlayıcısı Microsoft Entra Id ise, yalnızca Microsoft Entra ID'de uygulamanın rollerinden birine atanan kullanıcılar uygulamada oturum açabilir. Gözden geçirme tarafından reddedilen kullanıcılar uygulama rol atamalarını kaybeder ve artık uygulamada oturum açmak için yeni bir belirteç alamazlar.

- Uygulama, Microsoft Entra Id tarafından uygulamaya sağlanan kullanıcı veya grup listelerine dayanır. Bu gerçekleştirme, Microsoft Graph aracılığıyla Microsoft Entra Kimliğini sorgulayan uygulama, Microsoft Entra sağlama kullanıcılarını uygulamanın veritabanına veya AD DS'ye yazılan gruplara sorgulayan uygulama tarafından, Etki Alanları Arası Kimlik Yönetimi (SCIM) için Sistem gibi bir sağlama protokolü aracılığıyla gerçekleştirilebilir. Gözden geçirme tarafından reddedilen kullanıcılar, uygulama rol atamalarını veya grup üyeliklerini kaybeder ve bu değişiklikler uygulamada kullanıma sunulduğunda reddedilen kullanıcıların artık erişimi olmaz.

Bir uygulama için bu ölçütlerden hiçbiri karşılanmazsa, uygulama Microsoft Entra Kimliği'ne bağlı olmadığından erişim gözden geçirmeleri kullanılabilir, ancak bazı sınırlamalar olacaktır. Microsoft Entra Kimliğinizde olmayan veya Microsoft Entra Id'de uygulama rollerine atanmamış kullanıcılar incelemeye dahil edilmeyecektir. Ayrıca, uygulamanın desteklediği bir sağlama protokolü yoksa, kaldırmaya yönelik değişiklikler reddedildi olarak uygulamaya otomatik olarak gönderilemiyor. Kuruluş bunun yerine tamamlanmış bir gözden geçirmenin sonuçlarını uygulamaya gönderme işlemine sahip olmalıdır.

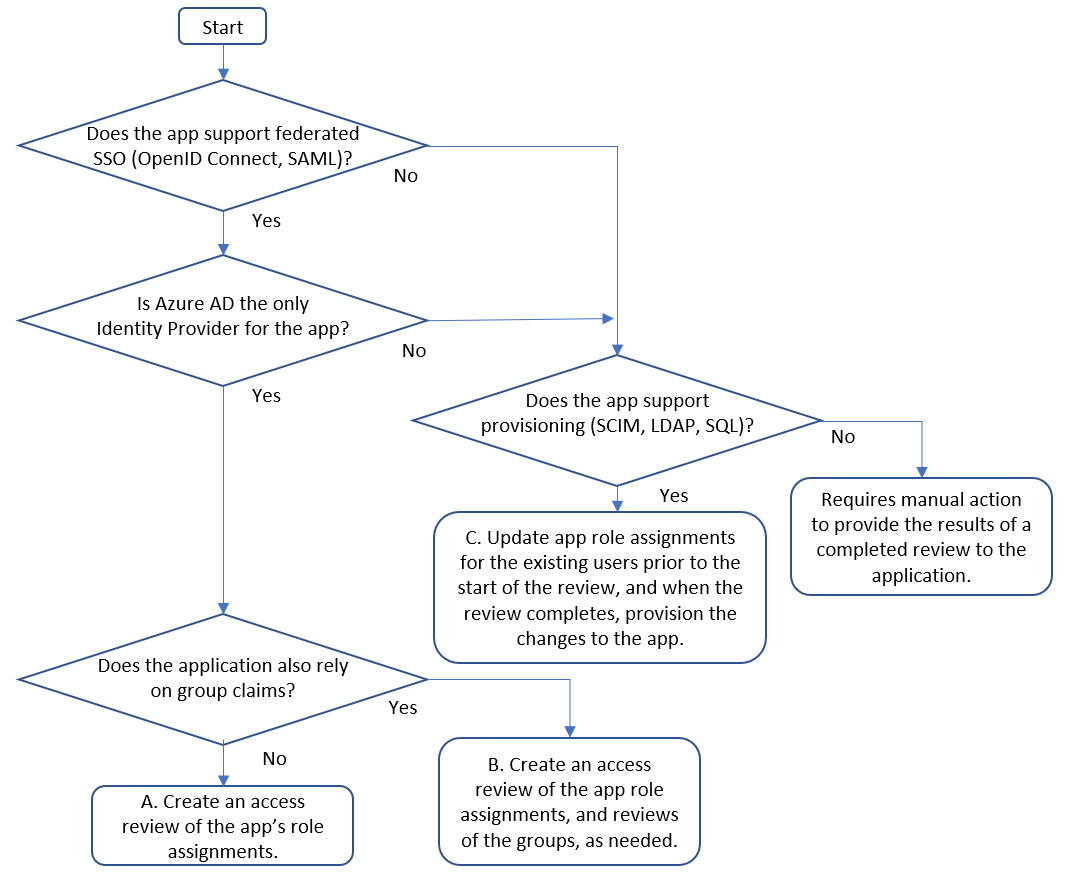

Çok çeşitli uygulamaların ve BT gereksinimlerinin Microsoft Entra ID ile ele alınmasına izin vermek için, bir uygulamanın Microsoft Entra ID ile nasıl tümleştirilebileceğine yönelik birden çok desen vardır. Her desen farklı Microsoft Entra yapıtlarını kullanır. Aşağıdaki akış çizelgesinde, kimlik idaresi ile kullanılmak üzere uygulamalara uygun üç tümleştirme deseni A, B ve C arasından nasıl seçim yapılacağını gösterilmektedir. Belirli bir uygulama için hangi desenin kullanıldığını bilmek, Microsoft Entra Id'deki uygun kaynakları erişim gözden geçirmesine hazır olacak şekilde yapılandırmanıza yardımcı olur.

| Desen | Uygulama tümleştirme düzeni | Erişim gözden geçirmesine hazırlanma adımları |

|---|---|---|

| A | Uygulama federasyon SSO'sunu destekler, tek kimlik sağlayıcısı Microsoft Entra Id'dir ve uygulama grup veya rol taleplerine güvenmez. | Bu düzende, uygulamanın tek tek uygulama rolü atamaları gerektirdiğini ve kullanıcıların uygulamaya atandığını yapılandırırsınız. Ardından gözden geçirmeyi gerçekleştirmek için, bu uygulama rolüne atanan kullanıcıların uygulama için tek bir erişim gözden geçirmesi oluşturursunuz. Gözden geçirme tamamlandığında, bir kullanıcı reddedildiyse uygulama rolünden kaldırılır. Microsoft Entra Id bundan sonra federasyon belirteçleri olan bir kullanıcıyla ilgili bir sorun oluşturmaz ve kullanıcı bu uygulamada oturum açamaz. |

| K | Uygulama, uygulama rolü atamalarına ek olarak grup talepleri kullanıyorsa. | Bir uygulama, daha ayrıntılı erişimi ifade etmek için uygulama rollerinden ayrı olarak Active Directory veya Microsoft Entra grup üyeliği kullanabilir. Burada, uygulama rolü atamaları olan kullanıcıların gözden geçirilmesini veya grup üyelikleri olan kullanıcıları gözden geçirmeyi iş gereksinimlerinize göre seçebilirsiniz. Gruplar kapsamlı erişim kapsamı sağlamazsa, özellikle de kullanıcılar bu grupların üyesi olmasalar bile uygulamaya erişebilirse, önceki A deseninde olduğu gibi uygulama rolü atamalarını gözden geçirmenizi öneririz. |

| C | Uygulama yalnızca federasyon SSO için Microsoft Entra ID'ye bağlı değilse, ancak scim aracılığıyla, bir SQL kullanıcı tablosu güncelleştirmeleri aracılığıyla sağlamayı destekliyorsa, AD olmayan bir LDAP dizinine sahipse veya SOAP veya REST sağlama protokollerini destekliyorsa. | Bu düzende, Microsoft Entra Id'yi kullanıcılara uygulamanın veritabanı veya dizinine uygulama rolü atamaları sağlamak, Microsoft Entra ID'deki uygulama rolü atamalarını şu anda erişimi olan kullanıcıların listesiyle güncelleştirmek ve ardından uygulama rolü atamaları için tek bir erişim gözden geçirmesi oluşturmak üzere yapılandırırsınız. Daha fazla bilgi için bkz . Microsoft Entra Id'de uygulama rolü atamalarını güncelleştirmek için uygulamanın mevcut kullanıcılarını yönetme. |

Diğer seçenekler

Önceki bölümde listelenen tümleştirme desenleri, üçüncü taraf SaaS uygulamaları veya kuruluşunuz tarafından geliştirilen uygulamalar için geçerlidir.

- Exchange Online gibi bazı Microsoft Online Hizmetleri lisansları kullanır. Kullanıcının lisansları doğrudan gözden geçirilemiyor olsa da, grup tabanlı lisans atamaları kullanıyorsanız ve atanmış kullanıcılara sahip gruplar varsa, bunun yerine bu grupların üyeliklerini gözden geçirebilirsiniz.

- Bazı uygulamalar, Microsoft Graph veya diğer kaynaklara erişimi denetlemek için temsilci kullanıcı onayı kullanır. Her kullanıcının onayları bir onay süreci tarafından denetlenmiyorsa, onaylar içinde gözden geçirilemez. Bunun yerine, uygulama rolü atamalarını veya grup üyeliklerini temel alan Koşullu Erişim ilkeleri aracılığıyla kimlerin uygulamaya bağlanabileceğini gözden geçirebilirsiniz.

- Uygulama federasyon veya sağlama protokollerini desteklemiyorsa, gözden geçirme tamamlandığında sonuçları el ile uygulamak için bir işleme ihtiyacınız vardır. Yalnızca parola SSO tümleştirmesini destekleyen bir uygulama için, gözden geçirme tamamlandığında uygulama ataması kaldırılırsa uygulama kullanıcının myapps sayfasında gösterilmez, ancak parolayı zaten bilen bir kullanıcının uygulamada oturum açmaya devam etmesini engellemez. Şirket içi uygulamalarınız için bkz . Sağlamayı desteklemeyen bir uygulamanın kullanıcılarını yönetme. SaaS uygulamaları için lütfen SaaS satıcısını standart protokolü destekleyecek şekilde güncelleştirerek federasyon veya sağlama için uygulama galerisine eklemesini isteyin.

Uygulamanın gözden geçirme için hazır olup olmadığını denetleyin

Uygulama için tümleştirme desenini tanımladığınıza göre, uygulamayı Microsoft Entra Id'de gösterildiği gibi gözden geçirmeye hazır olduğunu denetleyin.

Microsoft Entra Yönetici Center'da en azından Kimlik İdaresi Yönetici istrator olarak oturum açın.

Kimlik>Uygulamaları Kurumsal Uygulamaları'na>> göz atın.

Burada uygulamanızın kiracınızdaki kurumsal uygulamalar listesinde olup olmadığını kontrol edebilirsiniz.

Uygulama henüz listelenmemişse, uygulamanın federasyon SSO'sunun veya sağlamanın tümleştirilebileceği uygulamalar için uygulama galerisinin kullanılabilir olup olmadığını denetleyin. Galerideyse, uygulamayı federasyon için yapılandırmak için öğreticileri kullanın ve sağlamayı destekliyorsa, uygulamayı sağlama için de yapılandırın.

Uygulama henüz listelenmemişse, ancak AD güvenlik gruplarını kullanıyorsa ve bir web uygulamasıysa ve uygulamanın yapılandırması AD'de farklı güvenlik gruplarını aramak için değiştirilebilir, ardından uygulamayı Uygulama Ara Sunucusu aracılığıyla uzaktan erişim için ekleyebilir, mevcut AD güvenlik gruplarının üyeliğini yeni Microsoft Entra gruplarına taşıyabilir ve grup geri yazmayı AD'ye yapılandırabilirsiniz. Ardından, şirket içi Active Directory tabanlı uygulamalar (Kerberos) idaresinde açıklandığı gibi, grup geri yazma tarafından oluşturulan yeni AD gruplarını denetlemek için uygulamayı güncelleştirin.

Uygulama henüz listelenmemişse, ancak AD güvenlik gruplarını kullanıyorsa ve bir web uygulamasıysa ve uygulamanın yapılandırması AD'de farklı güvenlik grupları aramak için değiştirilemezse, Uygulama Ara Sunucusu aracılığıyla uzaktan erişim için uygulamayı ekleyin, mevcut AD güvenlik gruplarının üyeliğini yeni Microsoft Entra gruplarına taşıyın ve ad'ye grup geri yazmayı yapılandırın. Ardından, uygulamanın denetlediği mevcut AD güvenlik gruplarını, yönetim şirket içi Active Directory tabanlı uygulamalar (Kerberos) bölümünde açıklandığı gibi yeni grupları üye olarak içerecek şekilde güncelleştirin.

Uygulama henüz listelenmemişse, AD güvenlik gruplarını kullanıyorsa ve bir web uygulaması değilse ve uygulamanın yapılandırması AD'de farklı güvenlik grupları aramak için değiştirilebilir, ardından mevcut AD güvenlik gruplarının üyeliğini yeni Microsoft Entra gruplarına taşıyabilir ve ad için grup geri yazmayı yapılandırabilir. Ardından, şirket içi Active Directory tabanlı uygulamaları (Kerberos) idare etme bölümünde açıklandığı gibi, grup geri yazma tarafından oluşturulan yeni AD gruplarını denetlemek için uygulamayı güncelleştirin. Ardından sonraki bölümde devam edin.

Uygulama henüz listelenmemişse, AD güvenlik gruplarını kullanıyorsa ve bir web uygulaması değilse ve uygulamanın yapılandırması AD'de farklı güvenlik grupları aramak için değiştirilemez, ardından mevcut AD güvenlik gruplarının üyeliğini yeni Microsoft Entra gruplarına taşıyın ve AD'ye grup geri yazmayı yapılandırın. Ardından, uygulamanın denetlediği mevcut AD güvenlik gruplarını, yönetim şirket içi Active Directory tabanlı uygulamalar (Kerberos) bölümünde açıklandığı gibi yeni grupları üye olarak içerecek şekilde güncelleştirin. Ardından sonraki bölümde devam edin.

Uygulama kiracınızdaki kurumsal uygulamalar listesine girdikten sonra listeden uygulamayı seçin.

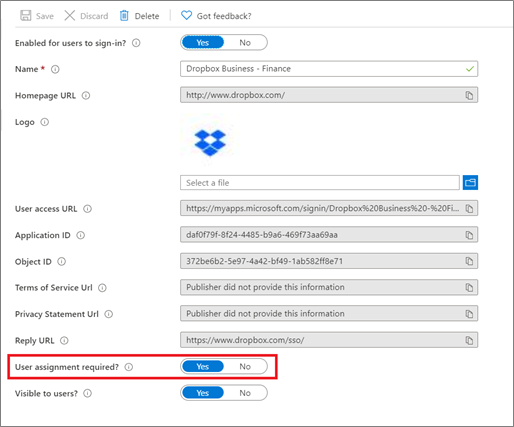

Özellikler sekmesine geçin. Kullanıcı ataması gerekli mi? seçeneğinin Evet olarak ayarlandığını doğrulayın. Hayır olarak ayarlanırsa, dış kimlikler dahil olmak üzere dizininizdeki tüm kullanıcılar uygulamaya erişebilir ve uygulamaya erişimi gözden geçiremezsiniz.

Roller ve yöneticiler sekmesine geçin. Bu sekme, uygulamadaki erişim haklarını değil, Microsoft Entra Kimliği'nde uygulamanın temsilini denetleme hakları veren yönetim rollerini görüntüler. Uygulama tümleştirmesini veya atamalarını değiştirmeye izin verme izinleri olan ve bu yönetici rolüne ataması olan her yönetim rolü için, bu rolde yalnızca yetkili kullanıcıların olduğundan emin olun.

Sağlama sekmesine geçin. Otomatik sağlama yapılandırılmadıysa, durdurulduysa veya karantinadaysa, gözden geçirme sırasında erişim reddedilirse kullanıcının erişimi kaldırıldığında Microsoft Entra Id'nin uygulamaya bildirimde bulunamayacaktır. Uygulama federasyona bağlıysa ve kimlik sağlayıcısı olarak yalnızca Microsoft Entra Id kullanıyorsa veya uygulama AD DS gruplarını kullanıyorsa, bazı tümleştirme desenleri için sağlama gerekli olmayabilir. Ancak, uygulama tümleştirmeniz C deseniyse ve uygulama tek kimlik sağlayıcısı olarak Microsoft Entra Kimliği ile federasyon SSO'sunu desteklemiyorsa, Microsoft Entra Kimliği'nden uygulamaya sağlamayı yapılandırmanız gerekir. Sağlama, gözden geçirme tamamlandığında Microsoft Entra Id'nin gözden geçirilmiş kullanıcıları uygulamadan otomatik olarak kaldırabilmesi için gereklidir ve bu kaldırma adımı ScIM, LDAP, SQL, SOAP veya REST aracılığıyla Microsoft Entra ID'den uygulamaya gönderilen bir değişiklikle yapılabilir.

- Bu uygulama sağlamayı destekleyen bir galeri uygulamasıysa, uygulamayı sağlama için yapılandırın.

- Uygulama bir bulut uygulamasıysa ve SCIM'yi destekliyorsa SCIM ile kullanıcı sağlamayı yapılandırın.

- Uygulama şirket içi bir uygulamaysa ve SCIM'yi destekliyorsa, şirket içi SCIM tabanlı uygulamalar için sağlama aracısı ile bir uygulama yapılandırın.

- Uygulama bir SQL veritabanına dayanıyorsa, şirket içi SQL tabanlı uygulamalar için sağlama aracısı ile bir uygulama yapılandırın.

- Uygulama başka bir LDAP dizinine bağlıysa, şirket içi LDAP tabanlı uygulamalar için sağlama aracısı ile bir uygulama yapılandırın.

- Uygulamanın SOAP veya REST API aracılığıyla yönetilen yerel kullanıcı hesapları varsa, web hizmetleri bağlayıcısı ile sağlama aracısı ile bir uygulama yapılandırın.

- Uygulamanın MIM bağlayıcısı aracılığıyla yönetilen yerel kullanıcı hesapları varsa, özel bağlayıcı ile sağlama aracısı ile bir uygulama yapılandırın.

- Uygulama NetWeaver AS ABAP 7.0 veya üzeri sürümlere sahip SAP ECC ise, SAP ECC yapılandırılmış web hizmetleri bağlayıcısı ile sağlama aracısı ile bir uygulama yapılandırın.

Daha fazla bilgi için bkz . Uygulamaları Microsoft Entra ID ile tümleştirme.

Sağlama yapılandırıldıysa Öznitelik Eşlemelerini Düzenle'yi seçin, Eşleme bölümünü genişletin ve Microsoft Entra kullanıcılarını sağla'yı seçin. Öznitelik eşlemeleri listesinde, kullanıcının erişimini kaybettiğinde Microsoft Entra Id değerinin false olarak ayarlanmasını istediğiniz uygulamanın veri deposunda özniteliğine

isSoftDeletedyönelik bir eşleme olup olmadığını denetleyin. Bu eşleme yoksa, sağlamanın nasıl çalıştığı konusunda açıklandığı gibi, kullanıcı kapsam dışına çıktığında Microsoft Entra Kimliği uygulamaya bildirimde bulunmaz.Uygulama federasyon SSO'sunu destekliyorsa Koşullu Erişim sekmesine geçin. Bu uygulama için etkinleştirilmiş ilkeleri inceleyin. Etkinleştirilen, erişimi engelleyen, kullanıcılar ilkelere atanmış ancak başka koşul olmayan ilkeler varsa, bu kullanıcıların uygulamaya federasyon SSO'sunu alabilmeleri zaten engellenmiş olabilir.

Kullanıcılar ve gruplar sekmesine geçin. Bu liste, Microsoft Entra Id'de uygulamaya atanan tüm kullanıcıları içerir. Liste boşsa, gözden geçirenin gözden geçirmesi için herhangi bir erişim olmadığından uygulamanın gözden geçirmesi hemen tamamlanır.

Uygulamanız C deseniyle tümleştirilmişse, incelemeye başlamadan önce bu listedeki kullanıcıların uygulamaların iç veri deposundakilerle aynı olduğunu onaylamanız gerekir. Microsoft Entra Id, kullanıcıları veya uygulamadan erişim haklarını otomatik olarak içeri aktarmaz, ancak PowerShell aracılığıyla kullanıcıları bir uygulama rolüne atayabilirsiniz. Farklı uygulama veri depolarındaki kullanıcıları Microsoft Entra Id'ye getirme ve bir uygulama rolüne atama için bkz . Uygulamanın mevcut kullanıcılarını yönetme.

Tüm kullanıcıların Kullanıcı gibi aynı uygulama rolüne atanıp atanmadığını denetleyin. Kullanıcılar birden çok rollere atanırsa, uygulamanın erişim gözden geçirmesini oluşturursanız, uygulamanın tüm rollerine yapılan tüm atamalar birlikte gözden geçirilir.

Uygulama rollerine atanmış grup olmadığını onaylamak için rollere atanan dizin nesnelerinin listesini denetleyin. Bir role atanmış bir grup varsa bu uygulamayı gözden geçirmek mümkündür; ancak, role atanan grubun üyesi olan ve erişimi reddedilen bir kullanıcı gruptan otomatik olarak kaldırılmaz. Uygulamanın kendisi gruplara bağlı değilse, erişim gözden geçirmesi sırasında erişimi reddedilen bir kullanıcının uygulama rol atamasını otomatik olarak kaldırabilmesi için önce uygulamayı grupların üyeleri yerine doğrudan kullanıcı atamalarına sahip olacak şekilde dönüştürmenizi öneririz. Uygulama grupları kullanıyorsa ve uygulamanın tüm grupları aynı uygulama rolüne atanmışsa, uygulama atamalarını gözden geçirmek yerine grup üyeliklerini gözden geçirirsiniz.

Grupların gözden geçirme için hazır olup olmadığını denetleyin

Uygulamanız gruplara bağlı değilse sonraki bölüme atlayın. Aksi takdirde, uygulama tümleştirmesi B deseninde açıklandığı gibi bir veya daha fazla grubun da gözden geçirilmesini gerektiriyorsa, her grubun gözden geçirilmeye hazır olup olmadığını denetleyin.

- Microsoft Entra Yönetici Center'da en azından Kimlik İdaresi Yönetici istrator olarak oturum açın.

- Gruplar'a >göz atın.

- Listeden her grubu arayın ve seçin.

- Genel Bakış sekmesinde Üyelik türününAtanan ve Kaynak'ın Bulut olduğunu doğrulayın. Uygulama dinamik bir grup veya şirket içinden eşitlenmiş bir grup kullanıyorsa, bu grup üyelikleri Microsoft Entra Id'de değiştirilemez. Uygulamayı atanmış üyeliklerle Microsoft Entra Id'de oluşturulan gruplara dönüştürmenizi ve ardından üye kullanıcıları bu yeni gruba kopyalamanızı öneririz.

- Roller ve yöneticiler sekmesine geçin. Bu sekme, uygulamadaki erişim haklarını değil, Grubun Microsoft Entra Kimliği'nde temsilini denetleme hakları veren yönetim rollerini görüntüler. Grup üyeliğinin değiştirilmesine izin veren ve bu yönetim rolünde kullanıcıları olan her yönetim rolü için bu rolde yalnızca yetkili kullanıcıların olduğundan emin olun.

- Üyeler sekmesine geçin. Grubun üyelerinin kullanıcı olduğunu ve kullanıcı dışı üye veya iç içe grup olmadığını doğrulayın. Gözden geçirme başladığında bir grubun üyesi yoksa, söz konusu grubun gözden geçirmesi hemen tamamlar.

- Sahipler sekmesine geçin. Yetkisiz kullanıcıların sahip olarak gösterilmediğinden emin olun. Grup sahiplerinden bir grubun erişim gözden geçirmesini gerçekleştirmesini istiyorsanız, grubun bir veya daha fazla sahibi olduğunu onaylayın.

Uygun gözden geçirenleri seçin

Her erişim gözden geçirmesini oluşturduğunuzda, yöneticiler bir veya daha fazla gözden geçiren seçebilir. Gözden geçirenler, bir kaynağa sürekli erişim için kullanıcıları seçerek veya bunları kaldırarak bir gözden geçirme gerçekleştirebilir.

Genellikle bir kaynak sahibi gözden geçirme gerçekleştirmekle sorumludur. B deseni ile tümleştirilmiş bir uygulamanın erişimini gözden geçirmenin bir parçası olarak bir grubun gözden geçirmesini oluşturuyorsanız, grup sahiplerini gözden geçiren olarak seçebilirsiniz. Microsoft Entra Id'deki uygulamaların mutlaka sahibi olmadığından, uygulama sahibini gözden geçiren olarak seçme seçeneği mümkün değildir. Bunun yerine, gözden geçirmeyi oluştururken, gözden geçirenler olmak üzere uygulama sahiplerinin adlarını sağlayabilirsiniz.

Ayrıca, bir grup veya uygulamanın gözden geçirmesini oluştururken çok aşamalı bir gözden geçirme yapmayı da seçebilirsiniz. Örneğin, atanan her kullanıcının yöneticisinin incelemenin ilk aşamasını, kaynak sahibinin de ikinci aşamayı gerçekleştirmesini seçebilirsiniz. Bu şekilde kaynak sahibi, yöneticisi tarafından onaylanmış kullanıcılara odaklanabilir.

İncelemeleri oluşturmadan önce kiracınızda yeterli Microsoft Entra ID P2 veya Microsoft Entra Kimlik Yönetimi SKU lisansına sahip olup olmadığınızı denetleyin. Ayrıca, tüm gözden geçirenlerin e-posta adresleri olan etkin kullanıcılar olup olmadığını denetleyin. Erişim gözden geçirmeleri başladığında, her bir kullanıcı Microsoft Entra Id'den bir e-postayı gözden geçirir. Gözden geçirenin posta kutusu yoksa, gözden geçirme başladığında e-postayı veya e-posta anımsatıcısını almaz. Ayrıca, Microsoft Entra Id'de oturum açabilmeleri engellenirse gözden geçirmeyi gerçekleştiremezler.

İncelemeleri oluşturma

Kaynakları, uygulamayı ve isteğe bağlı olarak tümleştirme düzenine ve gözden geçirenlerin kim olması gerektiğini temel alan bir veya daha fazla grup belirledikten sonra, gözden geçirmeleri başlatmak için Microsoft Entra Id'yi yapılandırabilirsiniz.

Bu adım için veya

Identity Governance administratorrolündeGlobal administratorolmanız gerekir.A ve C desenlerinde, uygulamayı seçerek tek bir erişim gözden geçirmesi oluşturursunuz. Uygulama rol atamalarının gözden geçirilmesini oluşturmak için gruplar veya uygulamalar için erişim gözden geçirmesi oluşturma kılavuzundaki yönergeleri izleyin.

Uygulamanız B deseniyle tümleştirilmişse, grupların her biri için ek erişim gözden geçirmeleri oluşturmak için aynı kılavuzu kullanın.

Not

Erişim gözden geçirmesi oluşturur ve gözden geçirme kararı yardımcılarını etkinleştirirseniz, karar yardımcısı gözden geçirilmekte olan kaynağa bağlı olarak değişir. Kaynak bir uygulamaysa, öneriler kullanıcının uygulamada en son ne zaman oturum açtığına bağlı olarak 30 günlük aralığı temel alır. Kaynak bir grupsa, öneriler yalnızca bu grupları kullanan uygulamada değil, kullanıcının kiracıdaki herhangi bir uygulamada en son oturum açtığı aralığı temel alır.

Erişim gözden geçirmeleri başladığında gözden geçirenlerden giriş yapmasını isteyin. Varsayılan olarak, her kullanıcı Microsoft Entra Id'den gruplardaki üyeliği veya uygulamaya erişimi gözden geçirdikleri erişim panelinin bağlantısını içeren bir e-posta alır.

İncelemeler tamamlandığında güncelleştirilen ödevleri görüntüleme

İncelemeler başladıktan sonra, ilerleme durumunu izleyebilir ve gerekirse gözden geçirme tamamlanana kadar onaylayanları güncelleştirebilirsiniz. Daha sonra, gözden geçirenler tarafından erişimi reddedilen kullanıcıların uygulamadan erişimlerinin kaldırıldığını onaylayabilirsiniz.

Erişim gözden geçirmelerini izleyerek, gözden geçirenlerin erişim gözden geçirmesi tamamlanana kadar kullanıcının devam eden erişim gereksinimini onaylamak veya reddetmek için seçimler yapmasını sağlayın.

Gözden geçirme oluşturulduğunda otomatik uygulama seçilmediyse, tamamlandığında gözden geçirme sonuçlarını uygulamanız gerekir.

Gözden geçirmenin durumunun Sonuç uygulandı olarak değişmesini bekleyin. Reddedilen kullanıcıların (varsa) birkaç dakika içinde grup üyeliğinden veya uygulama atamasından kaldırıldığını görmeyi beklemeniz gerekir.

Daha önce uygulamaya kullanıcı sağlamayı yapılandırdıysanız, sonuçlar uygulandığında Microsoft Entra Kimliği reddedilen kullanıcıların uygulamadan sağlamasını kaldırmaya başlar. Kullanıcıların sağlamasını kaldırma işlemini izleyebilirsiniz. Sağlama uygulamayla ilgili bir hata gösteriyorsa, uygulamayla ilgili bir sorun olup olmadığını araştırmak için sağlama günlüğünü indirebilirsiniz.

Gözden geçirilen gruplar için grup geri yazmayı yapılandırdıysanız, Microsoft Entra Cloud Sync'te grup geri yazma işlemi tamamlanana ve değişiklikler tüm etki alanı denetleyicilerine yayılana kadar bekleyin.

Sağlama uygulamanız için yapılandırılmadıysa reddedilen kullanıcıların listesini uygulamaya ayrı olarak kopyalamanız gerekir. Örneğin, Windows Server AD tarafından yönetilen bir grubun erişim gözden geçirmelerinde bu PowerShell örnek betiğini kullanın. Betik, gerekli Microsoft Graph çağrılarını özetler ve değişiklikleri gerçekleştirmek için Windows Server AD PowerShell cmdlet'lerini dışarı aktarır.

dilerseniz tamamlanmış incelemelerin gözden geçirme geçmişi raporunu da indirebilirsiniz.

Erişimi reddedilen bir kullanıcının federasyon uygulamasını kullanmaya ne kadar süre devam edebilmesi, uygulamanın kendi oturum ömrüne ve erişim belirteci ömrüne bağlıdır. Uygulamalar Kerberos kullandıysa, Kerberos bir etki alanında oturum açtıklarında kullanıcının grup üyeliklerini önbelleğe alırsa, kullanıcılar Kerberos biletlerinin süresi dolana kadar erişime sahip olabilir. Erişim belirteçlerinin kullanım ömrünü denetleme hakkında daha fazla bilgi edinmek için bkz . Yapılandırılabilir belirteç ömrü.