Kullanıcı tarafından atanmış yönetilen kimlikleri yönetme

Azure kaynakları için yönetilen kimlikler, koddaki kimlik bilgilerini yönetme gereksinimini ortadan kaldırır. Uygulamalarınız için bir Microsoft Entra belirteci almak için bunları kullanabilirsiniz. Uygulamalar, Microsoft Entra kimlik doğrulamasını destekleyen kaynaklara erişirken belirteci kullanabilir. Azure, kimliğinizi yönetir, böylece sizin yönetmenize gerek yoktur.

İki tür yönetilen kimlik vardır: sistem tarafından atanan ve kullanıcı tarafından atanan. Sistem tarafından atanan yönetilen kimliklerin yaşam döngüleri onları oluşturan kaynağa bağlıdır. Bu kimlik yalnızca bir kaynakla sınırlıdır ve Azure rol tabanlı erişim denetimi (RBAC) kullanarak yönetilen kimliğe izin vekleyebilirsiniz. Kullanıcı tarafından atanan yönetilen kimlikler birden çok kaynakta kullanılabilir. Yönetilen kimlikler hakkında daha fazla bilgi edinmek için bkz . Azure kaynakları için yönetilen kimlikler nelerdir?.

Bu makalede, Azure portalını kullanarak kullanıcı tarafından atanan yönetilen kimliğe rol oluşturmayı, listelemeyi, silmeyi veya atamayı öğreneceksiniz.

Önkoşullar

- Azure kaynakları için yönetilen kimlikleri bilmiyorsanız genel bakış bölümüne göz atın. Sistem tarafından atanan ve kullanıcı tarafından atanan yönetilen kimlik arasındaki farkı gözden geçirmeyi unutmayın.

- Henüz bir Azure hesabınız yoksa devam etmeden önce ücretsiz bir hesaba kaydolun.

Kullanıcı tarafından atanan yönetilen kimlik oluşturma

İpucu

Bu makaledeki adımlar, başladığınız portala göre biraz değişiklik gösterebilir.

Kullanıcı tarafından atanan yönetilen kimlik oluşturmak için hesabınızın Yönetilen Kimlik Katkıda Bulunanı rol atamasına ihtiyacı vardır.

Azure Portal’ında oturum açın.

Arama kutusuna Yönetilen Kimlikler yazın. Hizmetler'in altında Yönetilen Kimlikler'i seçin.

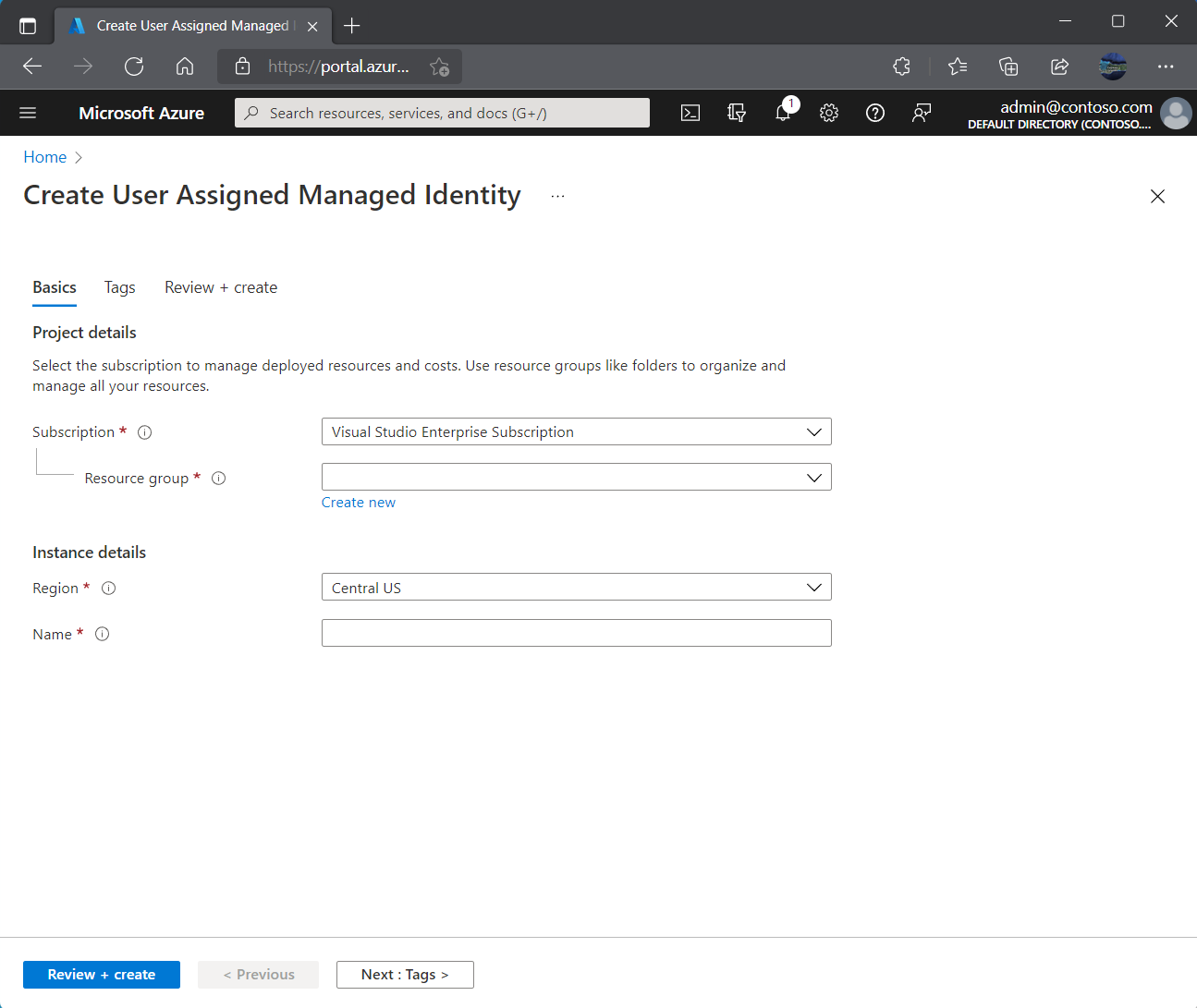

Ekle'yi seçin ve Kullanıcı Tarafından Atanan Yönetilen Kimlik Oluştur bölmesindeki aşağıdaki kutulara değerleri girin:

- Abonelik: Kullanıcı tarafından atanan yönetilen kimliğin oluşturulacağı aboneliği seçin.

- Kaynak grubu: içinde kullanıcı tarafından atanan yönetilen kimliği oluşturmak için bir kaynak grubu seçin veya yeni bir kaynak grubu oluşturmak için Yeni oluştur'u seçin.

- Bölge: Kullanıcı tarafından atanan yönetilen kimliği dağıtmak için batı ABD gibi bir bölge seçin.

- Ad: Kullanıcı tarafından atanan yönetilen kimliğinizin adını (örneğin, UAI1) girin.

Önemli

Kullanıcı tarafından atanan yönetilen kimlikler oluşturduğunuzda, ad bir harf veya sayı ile başlamalıdır ve alfasayısal karakterler, kısa çizgi (-) ve alt çizgi (_) birleşimini içerebilir. Bir sanal makineye veya sanal makine ölçek kümesine atamanın düzgün çalışması için ad 24 karakterle sınırlıdır. Daha fazla bilgi için bkz. SSS ve bilinen sorunlar.

Değişiklikleri gözden geçirmek için Gözden Geçir + oluştur'u seçin.

Oluştur'u belirleyin.

Kullanıcı tarafından atanan yönetilen kimlikleri listeleme

Kullanıcı tarafından atanan yönetilen kimliği listelemek veya okumak için hesabınızın Yönetilen Kimlik Operatörü veya Yönetilen Kimlik Katkıda Bulunanı rol atamalarına sahip olması gerekir.

Azure Portal’ında oturum açın.

Arama kutusuna Yönetilen Kimlikler yazın. Hizmetler'in altında Yönetilen Kimlikler'i seçin.

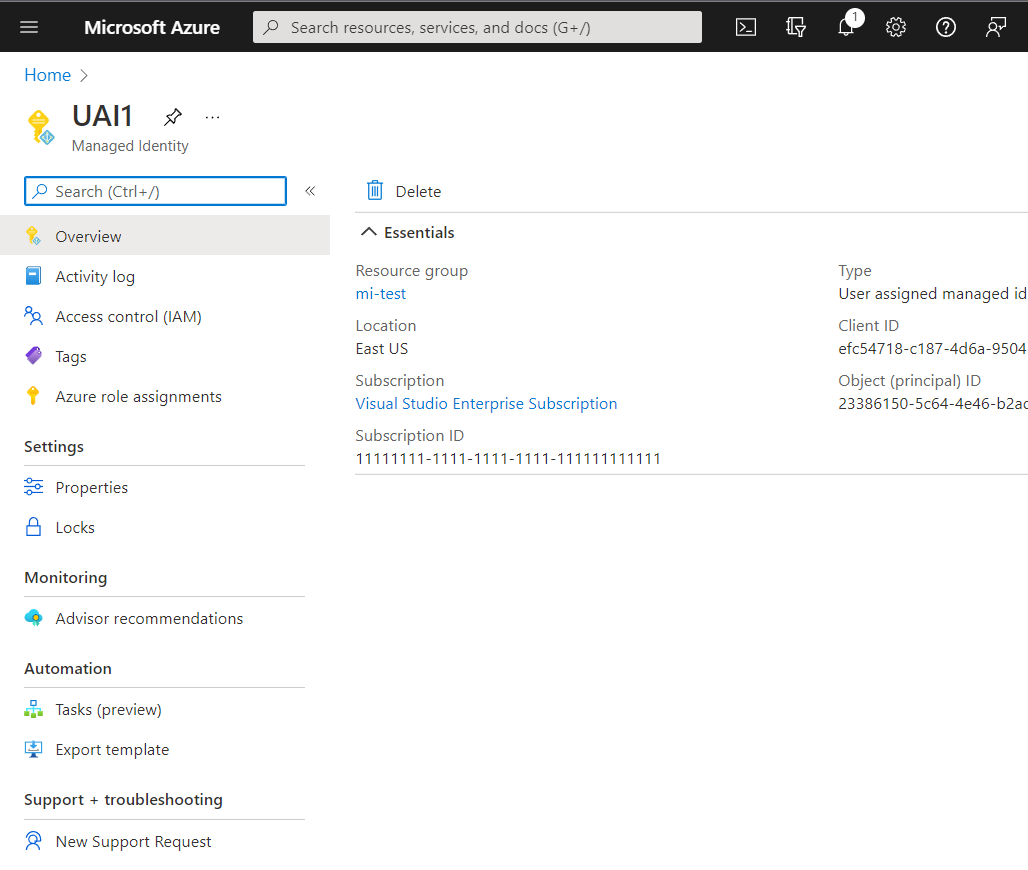

Aboneliğiniz için kullanıcı tarafından atanan yönetilen kimliklerin listesi döndürülür. Kullanıcı tarafından atanan yönetilen kimliğin ayrıntılarını görmek için adını seçin.

Artık görüntüde gösterildiği gibi yönetilen kimlikle ilgili ayrıntıları görüntüleyebilirsiniz.

Kullanıcı tarafından atanan yönetilen kimliği silme

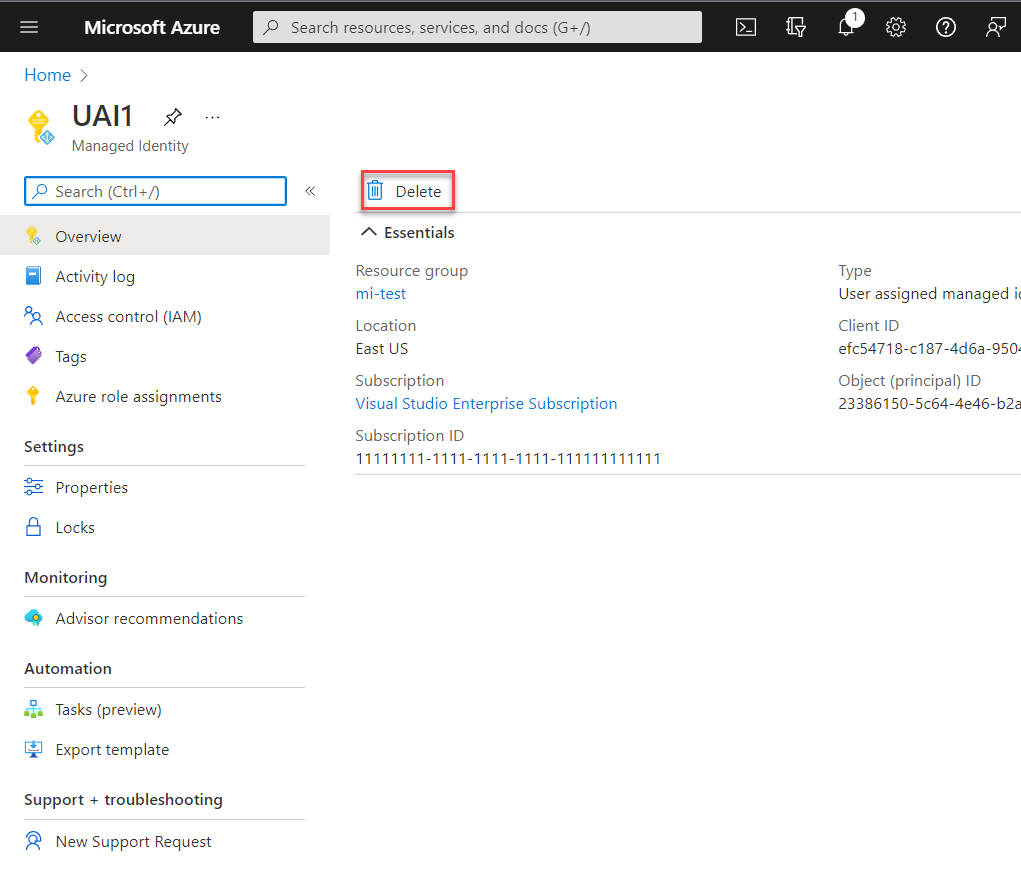

Kullanıcı tarafından atanan yönetilen kimliği silmek için hesabınızın Yönetilen Kimlik Katkıda Bulunanı rol atamasına ihtiyacı vardır.

Kullanıcı tarafından atanan bir kimliğin silinmesi, kimliğin atandığı VM'den veya kaynaktan kaldırılmasına neden olmaz. Vm'den kullanıcı tarafından atanan kimliği kaldırmak için bkz . Vm'den kullanıcı tarafından atanan yönetilen kimliği kaldırma.

Azure Portal’ında oturum açın.

Kullanıcı tarafından atanan yönetilen kimliği seçin ve Sil'i seçin.

Onay kutusunun altında Evet'i seçin.

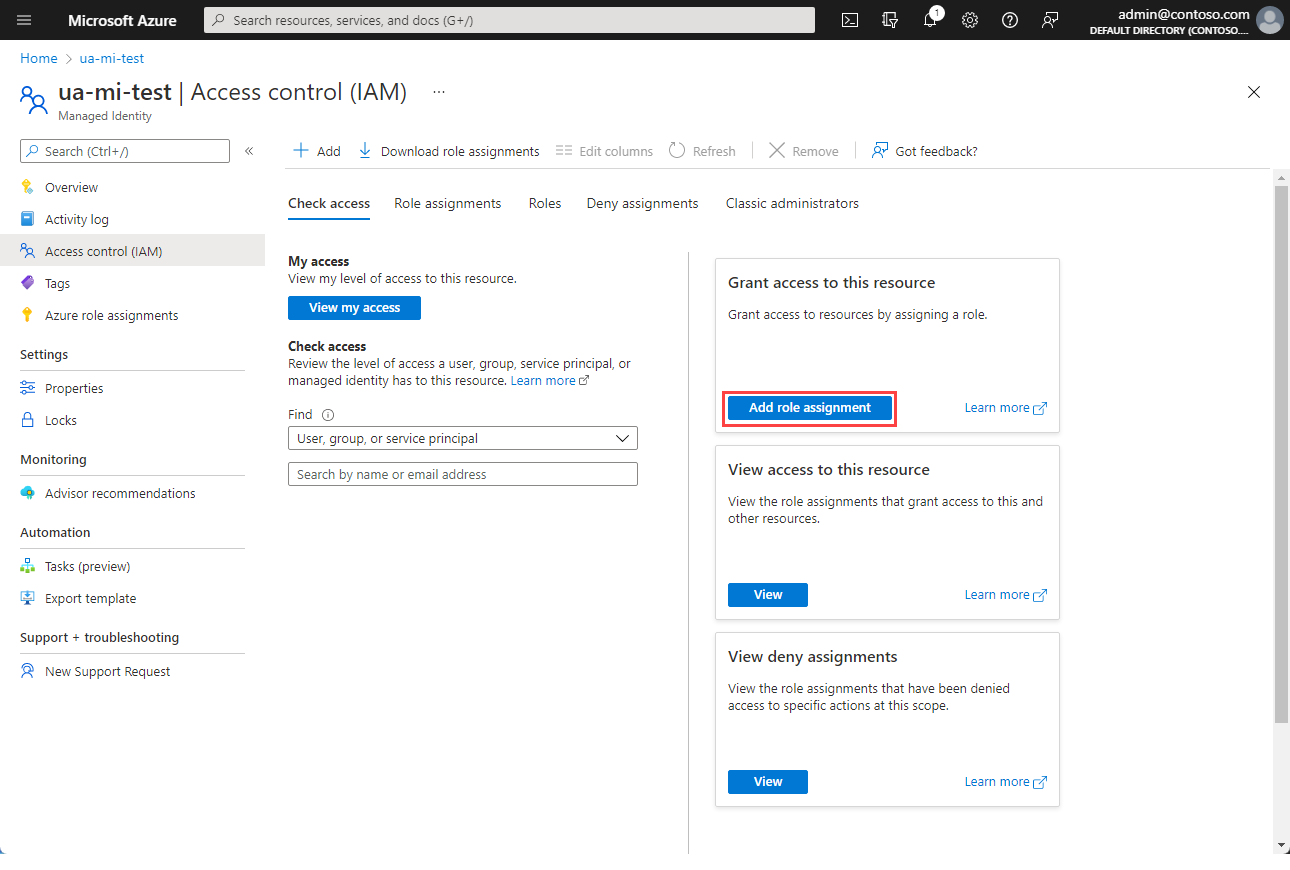

Kullanıcı tarafından atanan yönetilen kimliklere erişimi yönetme

Bazı ortamlarda yöneticiler, kullanıcı tarafından atanan yönetilen kimlikleri yönetebilecek kişileri sınırlamayı seçer. Yöneticiler yerleşik RBAC rollerini kullanarak bu sınırlamayı uygulayabilir. Kuruluşunuzdaki bir kullanıcıya veya gruba kullanıcı tarafından atanan yönetilen kimlik üzerinde haklar vermek için bu rolleri kullanabilirsiniz.

Azure Portal’ında oturum açın.

Arama kutusuna Yönetilen Kimlikler yazın. Hizmetler'in altında Yönetilen Kimlikler'i seçin.

Aboneliğiniz için kullanıcı tarafından atanan yönetilen kimliklerin listesi döndürülür. Yönetmek istediğiniz kullanıcı tarafından atanan yönetilen kimliği seçin.

Erişim denetimi (IAM) öğesini seçin.

Rol ataması ekle'yi seçin.

Rol ataması ekle bölmesinde, atanacak rolü seçin ve İleri'yi seçin.

Rolün atanması gereken kişileri seçin.

Not

Azure portalını kullanarak yönetilen kimlik erişimi atama bölümünde yönetilen kimliklere rol atama hakkında bilgi bulabilirsiniz

Bu makalede, Azure CLI kullanarak kullanıcı tarafından atanan yönetilen kimliğe rol oluşturmayı, listelemeyi, silmeyi veya atamayı öğreneceksiniz.

Önkoşullar

- Azure kaynakları için yönetilen kimlikleri bilmiyorsanız genel bakış bölümüne göz atın. Sistem tarafından atanan ve kullanıcı tarafından atanan yönetilen kimlik arasındaki farkı gözden geçirmeyi unutmayın.

- Henüz bir Azure hesabınız yoksa devam etmeden önce ücretsiz bir hesaba kaydolun.

Azure Cloud Shell'de Bash ortamını kullanın. Daha fazla bilgi için bkz . Azure Cloud Shell'de Bash için hızlı başlangıç.

CLI başvuru komutlarını yerel olarak çalıştırmayı tercih ediyorsanız Azure CLI'yı yükleyin . Windows veya macOS üzerinde çalışıyorsanız Azure CLI’yi bir Docker kapsayıcısında çalıştırmayı değerlendirin. Daha fazla bilgi için bkz . Docker kapsayıcısında Azure CLI'yi çalıştırma.

Yerel yükleme kullanıyorsanız az login komutunu kullanarak Azure CLI ile oturum açın. Kimlik doğrulama işlemini tamamlamak için terminalinizde görüntülenen adımları izleyin. Diğer oturum açma seçenekleri için bkz . Azure CLI ile oturum açma.

İstendiğinde, ilk kullanımda Azure CLI uzantısını yükleyin. Uzantılar hakkında daha fazla bilgi için bkz. Azure CLI ile uzantıları kullanma.

Yüklü sürümü ve bağımlı kitaplıkları bulmak için az version komutunu çalıştırın. En son sürüme yükseltmek için az upgrade komutunu çalıştırın.

Önemli

CLI kullanarak bir uygulama hizmeti sorumlusunu kullanırken kullanıcı izinlerini değiştirmek için, CLI'nin bazı bölümleri Graph API'sine karşı GET istekleri gerçekleştirdiğinden hizmet sorumlusuna Azure Active Directory Graph API'sinde daha fazla izin sağlamanız gerekir. Aksi takdirde, "İşlemi tamamlamak için ayrıcalıklar yetersiz" iletisini alabilirsiniz. Bu adımı gerçekleştirmek için Microsoft Entra Id'de Uygulama kaydı'na gidin, uygulamanızı seçin, API izinleri'ni seçin ve aşağı kaydırın ve Azure Active Directory Graph'ı seçin. Buradan Uygulama izinleri'ni seçin ve uygun izinleri ekleyin.

Kullanıcı tarafından atanan yönetilen kimlik oluşturma

Kullanıcı tarafından atanan yönetilen kimlik oluşturmak için hesabınızın Yönetilen Kimlik Katkıda Bulunanı rol atamasına ihtiyacı vardır.

Kullanıcı tarafından atanan yönetilen kimlik oluşturmak için az identity create komutunu kullanın. parametresi, -g kullanıcı tarafından atanan yönetilen kimliğin oluşturulacağı kaynak grubunu belirtir. -n parametresi adını belirtir. <RESOURCE GROUP> ve <USER ASSIGNED IDENTITY NAME> parametre değerlerini kendi değerlerinizle değiştirin.

Önemli

Kullanıcı tarafından atanan yönetilen kimlikler oluşturduğunuzda, ad bir harf veya sayı ile başlamalıdır ve alfasayısal karakterler, kısa çizgi (-) ve alt çizgi (_) birleşimini içerebilir. Bir sanal makineye veya sanal makine ölçek kümesine atamanın düzgün çalışması için ad 24 karakterle sınırlıdır. Daha fazla bilgi için bkz. SSS ve bilinen sorunlar.

az identity create -g <RESOURCE GROUP> -n <USER ASSIGNED IDENTITY NAME>

Kullanıcı tarafından atanan yönetilen kimlikleri listeleme

Kullanıcı tarafından atanan yönetilen kimliği listelemek veya okumak için hesabınızın Yönetilen Kimlik operatörüne veya Yönetilen Kimlik Katkıda Bulunanı rol atamasına ihtiyacı vardır.

Kullanıcı tarafından atanan yönetilen kimlikleri listelemek için az identity list komutunu kullanın. <RESOURCE GROUP> değerini kendi değerinizle değiştirin.

az identity list -g <RESOURCE GROUP>

JSON yanıtında, kullanıcı tarafından atanan yönetilen kimlikler anahtarı typeiçin döndürülen değere sahiptir"Microsoft.ManagedIdentity/userAssignedIdentities".

"type": "Microsoft.ManagedIdentity/userAssignedIdentities"

Kullanıcı tarafından atanan yönetilen kimliği silme

Kullanıcı tarafından atanan yönetilen kimliği silmek için hesabınızın Yönetilen Kimlik Katkıda Bulunanı rol atamasına ihtiyacı vardır.

Kullanıcı tarafından atanan yönetilen kimliği silmek için az identity delete komutunu kullanın. -n parametresi adını belirtir. -g parametresi, kullanıcı tarafından atanan yönetilen kimliğin oluşturulduğu kaynak grubunu belirtir. <USER ASSIGNED IDENTITY NAME> ve <RESOURCE GROUP> parametre değerlerini kendi değerlerinizle değiştirin.

az identity delete -n <USER ASSIGNED IDENTITY NAME> -g <RESOURCE GROUP>

Not

Kullanıcı tarafından atanan yönetilen kimliğin silinmesi, atandığı hiçbir kaynaktan başvuruyu kaldırmaz. komutunu kullanarak az vm/vmss identity remove vm veya sanal makine ölçek kümesinden bunları kaldırın.

Sonraki adımlar

Azure CLI kimlik komutlarının tam listesi için bkz . az identity.

Azure VM'ye kullanıcı tarafından atanan yönetilen kimlik atama hakkında bilgi için bkz . Azure CLI kullanarak Azure VM'de Azure kaynakları için yönetilen kimlikleri yapılandırma.

Gizli dizileri yönetmeden Microsoft Entra korumalı kaynaklara erişmek için yönetilen kimlikler için iş yükü kimlik federasyonu kullanmayı öğrenin.

Bu makalede, PowerShell'i kullanarak kullanıcı tarafından atanan yönetilen kimliğe rol oluşturmayı, listelemeyi, silmeyi veya atamayı öğreneceksiniz.

Önkoşullar

- Azure kaynakları için yönetilen kimlikleri bilmiyorsanız genel bakış bölümüne göz atın. Sistem tarafından atanan ve kullanıcı tarafından atanan yönetilen kimlik arasındaki farkı gözden geçirmeyi unutmayın.

- Henüz bir Azure hesabınız yoksa devam etmeden önce ücretsiz bir hesaba kaydolun.

- Örnek betikleri çalıştırmak için iki seçeneğiniz vardır:

- Kod bloklarının sağ üst köşesindeki Deneyin düğmesini kullanarak açabileceğiniz Azure Cloud Shell'i kullanın.

- Sonraki bölümde açıklandığı gibi betikleri Azure PowerShell ile yerel olarak çalıştırın.

Bu makalede, PowerShell kullanarak kullanıcı tarafından atanan yönetilen kimliği oluşturmayı, listelemeyi ve silmeyi öğreneceksiniz.

Azure PowerShell'i yerel olarak yapılandırma

Cloud Shell kullanmak yerine bu makalede Azure PowerShell'i yerel olarak kullanmak için:

Henüz yüklemediyseniz Azure PowerShell'in en son sürümünü yükleyin.

Azure'da oturum açın.

Connect-AzAccountPowerShellGet'in en son sürümünü yükleyin.

Install-Module -Name PowerShellGet -AllowPrereleaseSonraki adım için

Exitbu komutu çalıştırdıktan sonra geçerli PowerShell oturumunu kapatmanız gerekebilir.Bu makalede kullanıcı tarafından atanan yönetilen kimlik işlemlerini gerçekleştirmek için modülün yayın öncesi sürümünü

Az.ManagedServiceIdentityyükleyin.Install-Module -Name Az.ManagedServiceIdentity -AllowPrerelease

Kullanıcı tarafından atanan yönetilen kimlik oluşturma

Kullanıcı tarafından atanan yönetilen kimlik oluşturmak için hesabınızın Yönetilen Kimlik Katkıda Bulunanı rol atamasına ihtiyacı vardır.

Kullanıcı tarafından atanan yönetilen kimlik oluşturmak için komutunu kullanın New-AzUserAssignedIdentity . parametresi, ResourceGroupName kullanıcı tarafından atanan yönetilen kimliğin oluşturulacağı kaynak grubunu belirtir. -Name parametresi adını belirtir. <RESOURCE GROUP> ve <USER ASSIGNED IDENTITY NAME> parametre değerlerini kendi değerlerinizle değiştirin.

Önemli

Kullanıcı tarafından atanan yönetilen kimlikler oluşturduğunuzda, ad bir harf veya sayı ile başlamalıdır ve alfasayısal karakterler, kısa çizgi (-) ve alt çizgi (_) birleşimini içerebilir. Bir sanal makineye veya sanal makine ölçek kümesine atamanın düzgün çalışması için ad 24 karakterle sınırlıdır. Daha fazla bilgi için bkz. SSS ve bilinen sorunlar.

New-AzUserAssignedIdentity -ResourceGroupName <RESOURCEGROUP> -Name <USER ASSIGNED IDENTITY NAME>

Kullanıcı tarafından atanan yönetilen kimlikleri listeleme

Kullanıcı tarafından atanan yönetilen kimliği listelemek veya okumak için hesabınızın Yönetilen Kimlik operatörüne veya Yönetilen Kimlik Katkıda Bulunanı rol atamasına ihtiyacı vardır.

Kullanıcı tarafından atanan yönetilen kimlikleri listelemek için [Get-AzUserAssigned] komutunu kullanın. parametresi, -ResourceGroupName kullanıcı tarafından atanan yönetilen kimliğin oluşturulduğu kaynak grubunu belirtir. <RESOURCE GROUP> değerini kendi değerinizle değiştirin.

Get-AzUserAssignedIdentity -ResourceGroupName <RESOURCE GROUP>

Yanıtta, kullanıcı tarafından atanan yönetilen kimlikler anahtarı Typeiçin döndürülen değere sahiptir"Microsoft.ManagedIdentity/userAssignedIdentities".

Type :Microsoft.ManagedIdentity/userAssignedIdentities

Kullanıcı tarafından atanan yönetilen kimliği silme

Kullanıcı tarafından atanan yönetilen kimliği silmek için hesabınızın Yönetilen Kimlik Katkıda Bulunanı rol atamasına ihtiyacı vardır.

Kullanıcı tarafından atanan yönetilen kimliği silmek için komutunu kullanın Remove-AzUserAssignedIdentity . -ResourceGroupName parametresi, kullanıcı tarafından atanan kimliğin oluşturulduğu kaynak grubunu belirtir. -Name parametresi adını belirtir. <RESOURCE GROUP> ve <USER ASSIGNED IDENTITY NAME> parametresi değerlerini kendi değerlerinizle değiştirin.

Remove-AzUserAssignedIdentity -ResourceGroupName <RESOURCE GROUP> -Name <USER ASSIGNED IDENTITY NAME>

Not

Kullanıcı tarafından atanan yönetilen kimliğin silinmesi, atandığı hiçbir kaynaktan başvuruyu kaldırmaz. Kimlik atamaları ayrı olarak kaldırılmalıdır.

Sonraki adımlar

Azure kaynakları için Azure PowerShell yönetilen kimliklerinin tam listesi ve diğer ayrıntıları için bkz . Az.ManagedServiceIdentity.

Gizli dizileri yönetmeden Microsoft Entra korumalı kaynaklara erişmek için yönetilen kimlikler için iş yükü kimlik federasyonu kullanmayı öğrenin.

Bu makalede, Azure Resource Manager'ı kullanarak kullanıcı tarafından atanan bir yönetilen kimlik oluşturacaksınız.

Önkoşullar

- Azure kaynakları için yönetilen kimlikleri bilmiyorsanız genel bakış bölümüne göz atın. Sistem tarafından atanan ve kullanıcı tarafından atanan yönetilen kimlik arasındaki farkı gözden geçirmeyi unutmayın.

- Henüz bir Azure hesabınız yoksa devam etmeden önce ücretsiz bir hesaba kaydolun.

Resource Manager şablonu kullanarak kullanıcı tarafından atanan yönetilen kimliği listeleyemez ve silemezsiniz. Kullanıcı tarafından atanan yönetilen kimliği oluşturmak ve listelemek için aşağıdaki makalelere bakın:

- Kullanıcı tarafından atanan yönetilen kimliği listeleme

- Kullanıcı tarafından atanan yönetilen kimliği silme

Şablon oluşturma ve düzenleme

Resource Manager şablonları, bir Azure kaynak grubu tarafından tanımlanan yeni veya değiştirilmiş kaynakları dağıtmanıza yardımcı olur. Şablon düzenleme ve dağıtım için hem yerel hem de portal tabanlı çeşitli seçenekler sağlanır. Şunları yapabilirsiniz:

- Sıfırdan şablon oluşturmak veya mevcut ortak veya hızlı başlangıç şablonunu temel almak için Azure Market özel bir şablon kullanın.

- Şablonu dışarı aktararak var olan bir kaynak grubundan türetme. Bunları özgün dağıtımdan veya dağıtımın geçerli durumundan dışarı aktarabilirsiniz.

- Yerel bir JSON düzenleyicisi (VS Code gibi) kullanın ve ardından PowerShell veya Azure CLI kullanarak karşıya yükleyip dağıtın.

- Şablon oluşturmak ve dağıtmak için Visual Studio Azure Kaynak Grubu projesini kullanın.

Kullanıcı tarafından atanan yönetilen kimlik oluşturma

Kullanıcı tarafından atanan yönetilen kimlik oluşturmak için hesabınızın Yönetilen Kimlik Katkıda Bulunanı rol atamasına ihtiyacı vardır.

Kullanıcı tarafından atanan bir yönetilen kimlik oluşturmak için aşağıdaki şablonu kullanın. <USER ASSIGNED IDENTITY NAME> değerini kendi değerlerinizle değiştirin.

Önemli

Kullanıcı tarafından atanan yönetilen kimlikler oluşturduğunuzda, ad bir harf veya sayı ile başlamalıdır ve alfasayısal karakterler, kısa çizgi (-) ve alt çizgi (_) birleşimini içerebilir. Bir sanal makineye veya sanal makine ölçek kümesine atamanın düzgün çalışması için ad 24 karakterle sınırlıdır. Daha fazla bilgi için bkz. SSS ve bilinen sorunlar.

{

"$schema": "https://schema.management.azure.com/schemas/2015-01-01/deploymentTemplate.json#",

"contentVersion": "1.0.0.0",

"parameters": {

"resourceName": {

"type": "string",

"metadata": {

"description": "<USER ASSIGNED IDENTITY NAME>"

}

}

},

"resources": [

{

"type": "Microsoft.ManagedIdentity/userAssignedIdentities",

"name": "[parameters('resourceName')]",

"apiVersion": "2018-11-30",

"location": "[resourceGroup().location]"

}

],

"outputs": {

"identityName": {

"type": "string",

"value": "[parameters('resourceName')]"

}

}

}

Sonraki adımlar

Resource Manager şablonu kullanarak Azure VM'ye kullanıcı tarafından atanan yönetilen kimlik atamak için bkz . Şablon kullanarak Azure VM'de Azure kaynakları için yönetilen kimlikleri yapılandırma.

Gizli dizileri yönetmeden Microsoft Entra korumalı kaynaklara erişmek için yönetilen kimlikler için iş yükü kimlik federasyonu kullanmayı öğrenin.

Bu makalede, REST kullanarak kullanıcı tarafından atanan yönetilen kimliği oluşturmayı, listelemeyi ve silmeyi öğreneceksiniz.

Önkoşullar

- Azure kaynakları için yönetilen kimlikleri bilmiyorsanız genel bakış bölümüne göz atın. Sistem tarafından atanan ve kullanıcı tarafından atanan yönetilen kimlik arasındaki farkı gözden geçirmeyi unutmayın.

- Henüz bir Azure hesabınız yoksa devam etmeden önce ücretsiz bir hesaba kaydolun.

- Bu makaledeki tüm komutları bulutta veya yerel olarak çalıştırabilirsiniz:

- Bulutta çalıştırmak için Azure Cloud Shell'i kullanın.

- Yerel olarak çalıştırmak için curl ve Azure CLI'yı yükleyin.

Bu makalede, REST API çağrıları yapmak için CURL kullanarak kullanıcı tarafından atanan yönetilen kimliği oluşturmayı, listelemeyi ve silmeyi öğreneceksiniz.

Taşıyıcı erişim belirteci alma

Yerel olarak çalıştırıyorsanız Azure CLI aracılığıyla Azure'da oturum açın.

az loginaz account get-access-token komutunu kullanarak erişim belirteci alın.

az account get-access-token

Kullanıcı tarafından atanan yönetilen kimlik oluşturma

Kullanıcı tarafından atanan yönetilen kimlik oluşturmak için hesabınızın Yönetilen Kimlik Katkıda Bulunanı rol atamasına ihtiyacı vardır.

Önemli

Kullanıcı tarafından atanan yönetilen kimlikler oluşturduğunuzda, ad bir harf veya sayı ile başlamalıdır ve alfasayısal karakterler, kısa çizgi (-) ve alt çizgi (_) birleşimini içerebilir. Bir sanal makineye veya sanal makine ölçek kümesine atamanın düzgün çalışması için ad 24 karakterle sınırlıdır. Daha fazla bilgi için bkz. SSS ve bilinen sorunlar.

curl 'https://management.azure.com/subscriptions/<SUBSCRIPTION ID>/resourceGroup

s/<RESOURCE GROUP>/providers/Microsoft.ManagedIdentity/userAssignedIdentities/<USER ASSIGNED IDENTITY NAME>?api-version=2015-08-31-preview' -X PUT -d '{"loc

ation": "<LOCATION>"}' -H "Content-Type: application/json" -H "Authorization: Bearer <ACCESS TOKEN>"

PUT https://management.azure.com/subscriptions/<SUBSCRIPTION ID>/resourceGroup

s/<RESOURCE GROUP>/providers/Microsoft.ManagedIdentity/userAssignedIdentities/<USER ASSIGNED IDENTITY NAME>?api-version=2015-08-31-preview HTTP/1.1

İstek üst bilgileri

| İstek üst bilgisi | Açıklama |

|---|---|

| İçerik Türü | Gerekli. application/json olarak ayarlayın. |

| Yetkilendirme | Gerekli. Geçerli Bearer bir erişim belirteci olarak ayarlayın. |

İstek gövdesi

| Veri Akışı Adı | Açıklama |

|---|---|

| Konum | Gerekli. Kaynak konumu. |

Kullanıcı tarafından atanan yönetilen kimlikleri listeleme

Kullanıcı tarafından atanan yönetilen kimliği listelemek veya okumak için hesabınızın Yönetilen Kimlik operatörüne veya Yönetilen Kimlik Katkıda Bulunanı rol atamasına ihtiyacı vardır.

curl 'https://management.azure.com/subscriptions/<SUBSCRIPTION ID>/resourceGroups/<RESOURCE GROUP>/providers/Microsoft.ManagedIdentity/userAssignedIdentities?api-version=2015-08-31-preview' -H "Authorization: Bearer <ACCESS TOKEN>"

GET https://management.azure.com/subscriptions/<SUBSCRIPTION ID>/resourceGroups/<RESOURCE GROUP>/providers/Microsoft.ManagedIdentity/userAssignedIdentities?api-version=2015-08-31-preview HTTP/1.1

| İstek üst bilgisi | Açıklama |

|---|---|

| İçerik Türü | Gerekli. application/json olarak ayarlayın. |

| Yetkilendirme | Gerekli. Geçerli Bearer bir erişim belirteci olarak ayarlayın. |

Kullanıcı tarafından atanan yönetilen kimliği silme

Kullanıcı tarafından atanan yönetilen kimliği silmek için hesabınızın Yönetilen Kimlik Katkıda Bulunanı rol atamasına ihtiyacı vardır.

Not

Kullanıcı tarafından atanan yönetilen kimliğin silinmesi, atandığı hiçbir kaynaktan başvuruyu kaldırmaz. CURL kullanarak vm'den kullanıcı tarafından atanan yönetilen kimliği kaldırmak için bkz . Azure VM'den kullanıcı tarafından atanan kimliği kaldırma.

curl 'https://management.azure.com/subscriptions/<SUBSCRIPTION ID>/resourceGroup

s/<RESOURCE GROUP>/providers/Microsoft.ManagedIdentity/userAssignedIdentities/<USER ASSIGNED IDENTITY NAME>?api-version=2015-08-31-preview' -X DELETE -H "Authorization: Bearer <ACCESS TOKEN>"

DELETE https://management.azure.com/subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/resourceGroups/TestRG/providers/Microsoft.ManagedIdentity/userAssignedIdentities/<USER ASSIGNED IDENTITY NAME>?api-version=2015-08-31-preview HTTP/1.1

| İstek üst bilgisi | Açıklama |

|---|---|

| İçerik Türü | Gerekli. application/json olarak ayarlayın. |

| Yetkilendirme | Gerekli. Geçerli Bearer bir erişim belirteci olarak ayarlayın. |

Sonraki adımlar

CURL kullanarak Azure VM'ye veya sanal makine ölçek kümesine kullanıcı tarafından atanan yönetilen kimlik atama hakkında bilgi için bkz:

- REST API çağrılarını kullanarak Azure VM'de Azure kaynakları için yönetilen kimlikleri yapılandırma

- REST API çağrılarını kullanarak sanal makine ölçek kümesinde Azure kaynakları için yönetilen kimlikleri yapılandırma

Gizli dizileri yönetmeden Microsoft Entra korumalı kaynaklara erişmek için yönetilen kimlikler için iş yükü kimlik federasyonu kullanmayı öğrenin.