Microsoft Entra ID'de rol tabanlı erişim denetimine genel bakış

Bu makalede, Microsoft Entra rol tabanlı erişim denetiminin nasıl anlaşıldığı açıklanır. Microsoft Entra rolleri, yöneticilerinize en az ayrıcalık ilkesine uygun ayrıntılı izinler vermenizi sağlar. Microsoft Entra yerleşik ve özel rolleri, Azure kaynakları (Azure rolleri) için rol tabanlı erişim denetim sisteminde bulduğunuz kavramlara benzer kavramlar üzerinde çalışır. Bu iki rol tabanlı erişim denetimi sistemi arasındaki fark şunlardır:

- Microsoft Entra rolleri, Microsoft Graph API'sini kullanarak kullanıcılar, gruplar ve uygulamalar gibi Microsoft Entra kaynaklarına erişimi denetler

- Azure rolleri, Azure Kaynak Yönetimi'ni kullanarak sanal makineler veya depolama gibi Azure kaynaklarına erişimi denetler

Her iki sistem de benzer şekilde kullanılan rol tanımları ve rol atamaları içerir. Ancak Microsoft Entra rol izinleri Azure özel rollerinde kullanılamaz ve tam tersi de geçerlidir.

Microsoft Entra rol tabanlı erişim denetimini anlama

Microsoft Entra ID iki tür rol tanımını destekler:

Yerleşik roller, sabit bir izin kümesine sahip hazır rollerdir. Bu rol tanımları değiştirilemez. Microsoft Entra ID'nin desteklediği birçok yerleşik rol vardır ve liste büyüyor. Microsoft Entra ID, kenarları yuvarlayıp karmaşık gereksinimlerinizi karşılamak için özel rolleri de destekler. Microsoft Entra özel rollerini kullanarak izin vermek, özel rol tanımı oluşturmayı ve ardından rol ataması kullanarak atamayı içeren iki adımlı bir işlemdir. Özel rol tanımı, önceden ayarlanmış bir listeden eklediğiniz izin koleksiyonudur. Bu izinler, yerleşik rollerde kullanılan izinlerle aynıdır.

Özel rol tanımınızı oluşturduktan (veya yerleşik bir rolü kullandıktan) sonra rol ataması oluşturarak bir kullanıcıya atayabilirsiniz. Rol ataması, kullanıcıya belirtilen kapsamdaki bir rol tanımında yer alan izinleri verir. Bu iki adımlı işlem, tek bir rol tanımı oluşturmanıza ve bunu farklı kapsamlarda birçok kez atamanıza olanak tanır. Kapsam, rol üyesinin erişimi olan Microsoft Entra kaynakları kümesini tanımlar. En yaygın kapsam kuruluş geneli (org-wide) kapsamıdır. Kuruluş genelinde özel bir rol atanabilir ve bu da rol üyesinin kuruluştaki tüm kaynaklar üzerinde rol izinlerine sahip olmasını sağlar. Özel roller nesne kapsamında da atanabilir. Nesne kapsamı örneği tek bir uygulama olabilir. Aynı rol, kuruluştaki tüm uygulamalar üzerinde bir kullanıcıya ve ardından yalnızca Contoso Expense Reports uygulamasının kapsamına sahip başka bir kullanıcıya atanabilir.

Microsoft Entra Id kullanıcının kaynağa erişimi olup olmadığını nasıl belirler?

Aşağıda, Microsoft Entra Id'nin bir yönetim kaynağına erişiminiz olup olmadığını belirlemek için kullandığı üst düzey adımlar yer alır. Erişim sorunlarını gidermek için bu bilgileri kullanın.

- Bir kullanıcı (veya hizmet sorumlusu) Microsoft Graph uç noktasına bir belirteç alır.

- Kullanıcı, verilen belirteci kullanarak Microsoft Graph aracılığıyla Microsoft Entra Id'ye bir API çağrısı yapar.

- Duruma bağlı olarak, Microsoft Entra Id aşağıdaki eylemlerden birini gerçekleştirir:

- Kullanıcının rol üyeliklerini, kullanıcının erişim belirtecindeki wids talebine göre değerlendirir.

- Eylem gerçekleştirilmekte olan kaynağa doğrudan veya grup üyeliği aracılığıyla kullanıcı için geçerli olan tüm rol atamalarını alır.

- Microsoft Entra Id, API çağrısındaki eylemin kullanıcının bu kaynak için sahip olduğu rollere eklenip eklenmediğini belirler.

- Kullanıcının istenen kapsamda eylemle bir rolü yoksa erişim verilmez. Aksi takdirde erişim izni verilir.

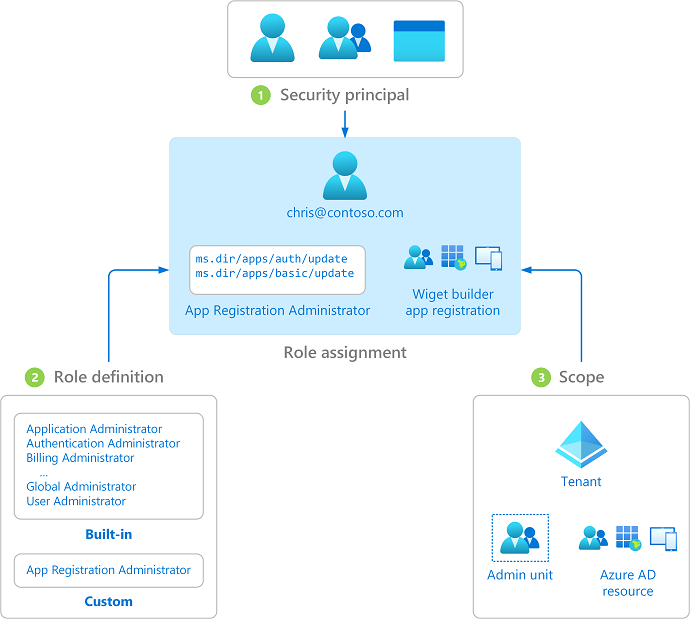

Rol ataması

Rol ataması, Microsoft Entra kaynaklarına erişim vermek için belirli bir kapsamdaki bir güvenlik sorumlusuna rol tanımı ekleyen bir Microsoft Entra kaynağıdır. Erişim, rol ataması oluşturularak sağlanır ve rol ataması kaldırıldığında iptal edilir. Temel olarak, bir rol ataması üç öğeden oluşur:

- Güvenlik sorumlusu - İzinleri alan bir kimlik. Kullanıcı, grup veya hizmet sorumlusu olabilir.

- Rol tanımı - İzin koleksiyonu.

- Kapsam - Bu izinlerin geçerli olduğu yerleri kısıtlamanın bir yolu.

Microsoft Entra yönetim merkezini, Microsoft Graph PowerShell'i veya Microsoft Graph API'sini kullanarak rol atamaları oluşturabilir ve rol atamalarını listeleyebilirsiniz. Azure CLI, Microsoft Entra rol atamaları için desteklenmez.

Aşağıdaki diyagramda rol ataması örneği gösterilmektedir. Bu örnekte, Chris'e Contoso Pencere Öğesi Oluşturucusu uygulama kaydı kapsamında Uygulama Kaydı Yönetici istrator özel rolü atanmıştır. Atama, Chris'e yalnızca bu uygulama kaydı için Uygulama Kaydı Yönetici istrator rolünün izinlerini verir.

Güvenlik sorumlusu

Güvenlik sorumlusu, Microsoft Entra kaynaklarına erişim atanmış bir kullanıcı, grup veya hizmet sorumlusunu temsil eder. Kullanıcı, Microsoft Entra Id'de kullanıcı profili olan bir kişidir. Grup, rol atanabilir grup olarak ayarlanmış yeni bir Microsoft 365 veya güvenlik grubudur. Hizmet sorumlusu, Microsoft Entra kaynaklarına erişmek için uygulamalar, barındırılan hizmetler ve otomatik araçlarla kullanılmak üzere oluşturulmuş bir kimliktir.

Rol tanımı

Rol tanımı veya rol, bir izin koleksiyonudur. Rol tanımı oluşturma, okuma, güncelleştirme ve silme gibi Microsoft Entra kaynaklarında gerçekleştirilebilecek işlemleri listeler. Microsoft Entra Id'de iki tür rol vardır:

- Microsoft tarafından oluşturulan ve değiştirilmeyecek yerleşik roller.

- Kuruluşunuz tarafından oluşturulan ve yönetilen özel roller.

Kapsam

Kapsam, rol atamasının bir parçası olarak izin verilen eylemleri belirli bir kaynak kümesiyle sınırlamanın bir yoludur. Örneğin, bir geliştiriciye özel rol atamak, ancak yalnızca belirli bir uygulama kaydını yönetmek istiyorsanız, belirli uygulama kaydını rol atamasına kapsam olarak ekleyebilirsiniz.

Bir rol atadığınızda, aşağıdaki kapsam türlerinden birini belirtirsiniz:

- Kiracı

- Yönetici istrative birim

- Microsoft Entra kaynağı

Kapsam olarak bir Microsoft Entra kaynağı belirtirseniz, aşağıdakilerden biri olabilir:

- Microsoft Entra grupları

- Kurumsal uygulamalar

- Uygulama kayıtları

Kiracı veya Yönetici istrative Unit gibi bir kapsayıcı kapsamı üzerinden bir rol atandığında, kapsayıcının kendisinde değil, içerdikleri nesneler üzerinde izinler verir. Tam tersine, bir rol bir kaynak kapsamı üzerinden atandığında, kaynağın kendisi üzerinde izinler verir, ancak bunun ötesine geçmez (özellikle, bir Microsoft Entra grubunun üyelerine genişletilmez).

Daha fazla bilgi için bkz . Farklı kapsamlarda Microsoft Entra rolleri atama.

Rol atama seçenekleri

Microsoft Entra Id rol atamak için birden çok seçenek sağlar:

- Doğrudan kullanıcılara rol atayabilirsiniz. Bu, rolleri atamanın varsayılan yoludur. Hem yerleşik hem de özel Microsoft Entra rolleri, erişim gereksinimlerine göre kullanıcılara atanabilir. Daha fazla bilgi için bkz . Kullanıcılara Microsoft Entra rolleri atama.

- Microsoft Entra ID P1 ile rol atanabilir gruplar oluşturabilir ve bu gruplara roller atayabilirsiniz. Bir gruba kişiler yerine roller atamak, kullanıcıların bir rolden kolayca eklenmesini veya kaldırılmasını sağlar ve grubun tüm üyeleri için tutarlı izinler oluşturur. Daha fazla bilgi için bkz . Microsoft Entra rollerini gruplara atama.

- Microsoft Entra Id P2 ile, rollere tam zamanında erişim sağlamak için Microsoft Entra Privileged Identity Management'ı (Microsoft Entra PIM) kullanabilirsiniz. Bu özellik, bir role kalıcı erişim vermek yerine ihtiyacı olan kullanıcılara zaman sınırlı erişim vermenizi sağlar. Ayrıca ayrıntılı raporlama ve denetim özellikleri sağlar. Daha fazla bilgi için bkz . Privileged Identity Management'ta Microsoft Entra rollerini atama.

Lisans gereksinimleri

Microsoft Entra ID'de yerleşik rolleri kullanmak ücretsizdir. Özel rollerin kullanılması, özel rol ataması olan her kullanıcı için bir Microsoft Entra Id P1 lisansı gerektirir. Gereksinimleriniz için doğru lisansı bulmak için bkz . Ücretsiz ve Premium sürümlerin genel kullanıma sunulan özelliklerini karşılaştırma.