Nasıl yapılır: Farklı veri kaynaklarını bağlama

Önemli

20 Eylül 2023 tarihinden itibaren yeni Ölçüm Danışmanı kaynakları oluşturamayacaksınız. Ölçüm Danışmanı hizmeti 1 Ekim 2026'da kullanımdan kaldırılıyor.

Önemli

Microsoft, kullanılabilir en güvenli kimlik doğrulama akışını kullanmanızı önerir. Bu makalede açıklanan kimlik doğrulama akışlarından bazıları uygulamada çok yüksek düzeyde güven gerektirir ve diğer daha güvenli akışlarda mevcut olmayan riskleri taşır. Bu akışı yalnızca yönetilen kimlikler gibi diğer daha güvenli akışlar uygun olmadığında kullanmalısınız.

Farklı veri kaynağı türlerini Azure AI Ölçüm Danışmanı'na bağlamaya yönelik ayarları ve gereksinimleri bulmak için bu makaleyi kullanın. Ölçüm Danışmanı ile verilerinizi kullanma hakkında bilgi edinmek için bkz . Verilerinizi ekleme.

Desteklenen kimlik doğrulama türleri

| Kimlik doğrulama türleri | Açıklama |

|---|---|

| Temel | Veri kaynaklarına erişmek için temel parametreler sağlamanız gerekir. Örneğin, bağlantı dizesi veya parola kullanabilirsiniz. Veri akışı yöneticileri bu kimlik bilgilerini görüntüleyebilir. |

| Azure yönetilen kimliği | Azure kaynakları için yönetilen kimlikler , Microsoft Entra Id'nin bir özelliğidir. Azure hizmetlerine Microsoft Entra Id'de otomatik olarak yönetilen bir kimlik sağlar. Microsoft Entra kimlik doğrulamasını destekleyen herhangi bir hizmette kimlik doğrulaması yapmak için bu kimliği kullanabilirsiniz. |

| Azure SQL bağlantı dizesi | Azure SQL bağlantı dizesi Ölçüm Danışmanı'nda bir kimlik bilgisi varlığı olarak depolayın ve ölçüm verilerini her içeri aktardığınızda doğrudan kullanın. Yalnızca kimlik bilgisi varlığının yöneticileri bu kimlik bilgilerini görüntüleyebilir, ancak yetkili görüntüleyiciler kimlik bilgilerinin ayrıntılarını bilmeye gerek kalmadan veri akışları oluşturabilir. |

| Paylaşılan anahtarı Azure Data Lake Storage 2. Nesil | Data Lake hesap anahtarınızı Ölçüm Danışmanı'nda bir kimlik bilgisi varlığı olarak depolayın ve ölçüm verilerini her içeri aktardığınızda doğrudan kullanın. Yalnızca kimlik bilgisi varlığının yöneticileri bu kimlik bilgilerini görüntüleyebilir, ancak yetkili görüntüleyiciler kimlik bilgilerinin ayrıntılarını bilmeye gerek kalmadan veri akışları oluşturabilir. |

| Hizmet sorumlusu | Hizmet sorumlunuzu Ölçüm Danışmanı'nda bir kimlik bilgisi varlığı olarak depolayın ve ölçüm verilerini her içeri aktardığınızda doğrudan kullanın. Kimlik bilgilerini yalnızca kimlik bilgisi varlığının yöneticileri görüntüleyebilir, ancak yetkili görüntüleyiciler kimlik bilgilerinin ayrıntılarını bilmeye gerek kalmadan veri akışları oluşturabilir. |

| Anahtar kasasından hizmet sorumlusu | Hizmet sorumlunuzu bir anahtar kasasında Ölçüm Danışmanı'nda kimlik bilgisi varlığı olarak depolayın ve ölçüm verilerini her içeri aktardığınızda doğrudan kullanın. Yalnızca bir kimlik bilgisi varlığının yöneticileri kimlik bilgilerini görüntüleyebilir, ancak görüntüleyiciler kimlik bilgilerinin ayrıntılarını bilmeye gerek kalmadan veri akışları oluşturabilir. |

Veri kaynakları ve ilgili kimlik doğrulama türleri

| Veri kaynakları | Kimlik doğrulama türleri |

|---|---|

| Application Insights | Temel |

| Azure Blob Depolama (JSON) | Temel Yönetilen kimlik |

| Azure Cosmos DB (SQL) | Temel |

| Azure Veri Gezgini (Kusto) | Temel Yönetilen kimlik Hizmet sorumlusu Anahtar kasasından hizmet sorumlusu |

| Azure Data Lake Storage 2. Nesil | Temel Paylaşılan anahtarı Data Lake Storage 2. Nesil Hizmet sorumlusu Anahtar kasasından hizmet sorumlusu |

| Azure Event Hubs | Temel |

| Azure İzleyici Günlükleri | Temel Hizmet sorumlusu Anahtar kasasından hizmet sorumlusu |

| Azure SQL Veritabanı / SQL Server | Temel Yönetilen kimlik Hizmet sorumlusu Anahtar kasasından hizmet sorumlusu Azure SQL bağlantı dizesi |

| Azure Tablo Depolaması | Temel |

| InfluxDB (InfluxQL) | Temel |

| MongoDB | Temel |

| MySQL | Temel |

| PostgreSQL | Temel |

Aşağıdaki bölümlerde, farklı veri kaynağı senaryolarında tüm kimlik doğrulama türleri için gereken parametreler belirtilir.

Application Insights

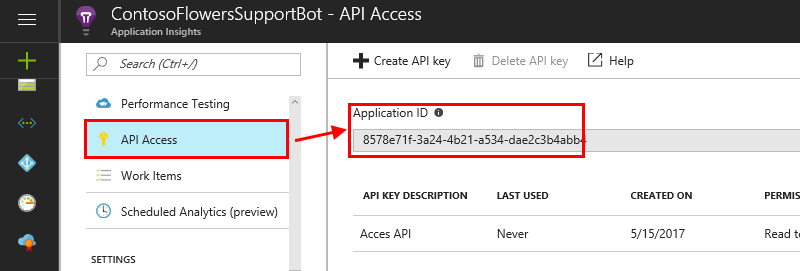

Uygulama Kimliği: Application Insights API'sini kullanırken bu uygulamayı tanımlamak için kullanılır. Uygulama kimliğini almak için şu adımları izleyin:

Application Insights kaynağınızdan API Erişimi'ni seçin.

Oluşturulan uygulama kimliğini Ölçüm Danışmanı'ndaki Uygulama Kimliği alanına kopyalayın.

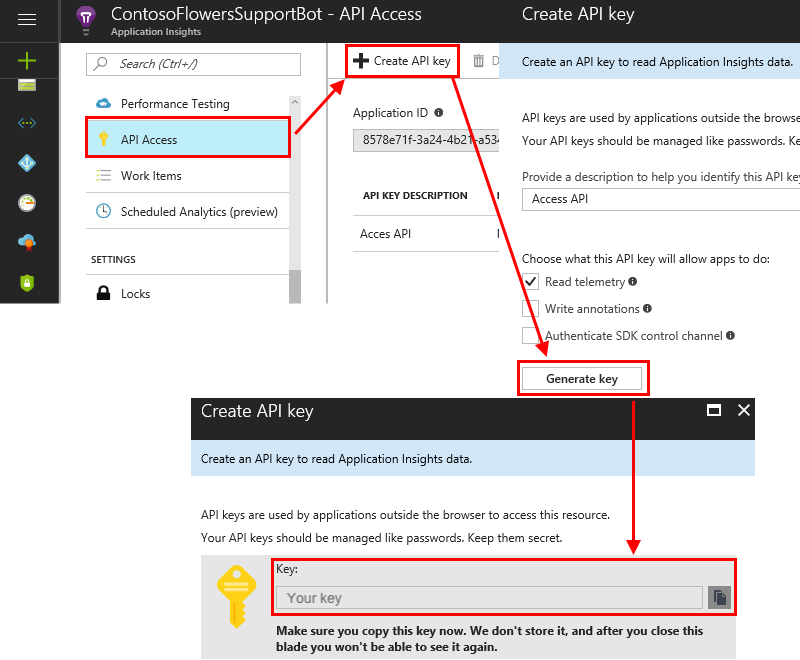

API anahtarı: API anahtarları, tarayıcı dışındaki uygulamalar tarafından bu kaynağa erişmek için kullanılır. API anahtarını almak için şu adımları izleyin:

Application Insights kaynağından API Erişimi'ni seçin.

API anahtarı oluştur'u seçin.

Kısa bir açıklama girin, Telemetriyi oku seçeneğini belirleyin ve Anahtar oluştur'a tıklayın.

Önemli

Bu API anahtarını kopyalayın ve kaydedin. Bir daha size gösterilmez. Bu anahtarı kaybederseniz yeni bir anahtar oluşturmanız gerekir.

API anahtarını Ölçüm Danışmanı'ndaki API anahtarı alanına kopyalayın.

Sorgu: Application Insights günlükleri Azure Veri Gezgini üzerinde oluşturulur ve Azure İzleyici günlük sorguları aynı Kusto sorgu dilinin bir sürümünü kullanır. Kusto sorgu dili belgeleri, Application Insights'a karşı sorgu yazmak için birincil kaynağınız olmalıdır.

Örnek sorgu:

[TableName] | where [TimestampColumn] >= datetime(@IntervalStart) and [TimestampColumn] < datetime(@IntervalEnd);Öğretici: Daha belirli örnekler için geçerli bir sorgu yazma bölümüne de başvurabilirsiniz.

Azure Blob Depolama (JSON)

Bağlantı dizesi: Azure Blob Depolama (JSON) için iki kimlik doğrulama türü vardır:

Temel: Bu dizeyi alma hakkında bilgi için bkz. Azure Depolama bağlantı dizesi yapılandırma. Ayrıca, Azure Blob Depolama kaynağınız için Azure portalını ziyaret edebilir ve bağlantı dizesi doğrudan Ayarlar>Erişim anahtarları'nda bulabilirsiniz.

Yönetilen kimlik: Azure kaynakları için yönetilen kimlikler blob ve kuyruk verilerine erişim yetkisi verebilir. Bu özellik, Azure sanal makinelerinde (VM' ler), işlev uygulamalarında, sanal makine ölçek kümelerinde ve diğer hizmetlerde çalışan uygulamalardan Microsoft Entra kimlik bilgilerini kullanır.

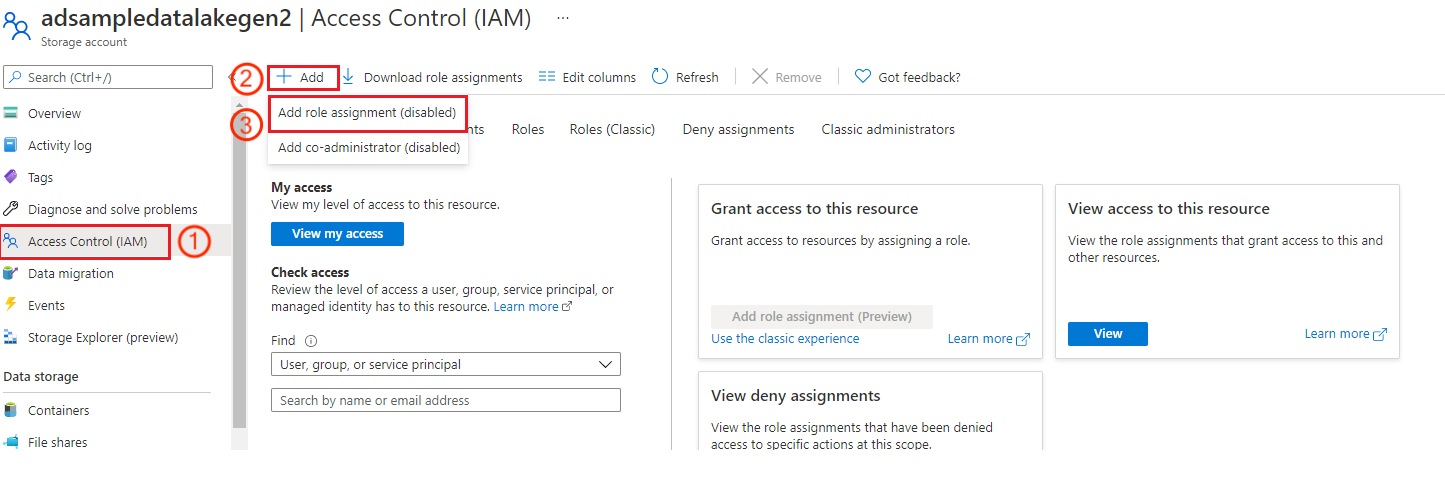

Azure portalında Azure Blob Depolama kaynağınız için yönetilen kimlik oluşturabilirsiniz. Erişim Denetimi'nde (IAM) Rol atamaları'nın ardından Ekle'yi seçin. Önerilen rol türü: Depolama Blobu Veri Okuyucusu. Diğer ayrıntılar için bkz. Azure Depolama'ya erişmek için yönetilen kimliği kullanma.

Kapsayıcı: Ölçüm Danışmanı, zaman serisi verilerinin tek bir kapsayıcı altında blob dosyaları (zaman damgası başına bir blob) olarak depolanmasını bekler. Bu, kapsayıcı adı alanıdır.

Blob şablonu: Ölçüm Danışmanı, Blob Depolama'da JSON dosyasını bulmak için bir yol kullanır. Bu, Blob Depolama'da JSON dosyasını bulmak için kullanılan bir blob dosyası şablonu örneğidir:

%Y/%m/FileName_%Y-%m-%d-%h-%M.json.%Y/%myoludur ve%dyolunuz varsa, sonra ekleyebilirsiniz%m. JSON dosyanız tarihe göre adlandırılmışsa, komutunu da kullanabilirsiniz%Y-%m-%d-%h-%M.json.Aşağıdaki parametreler desteklenir:

%Y, olarakyyyybiçimlendirilmiş yıldır.%molarak biçimlendirilmişMMaydır.%dolarak biçimlendirilmişddgündür.%holarak biçimlendirilmişHHsaattir.%Mdakikadır ve olarakmmbiçimlendirilir.

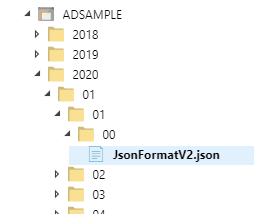

Örneğin, aşağıdaki veri kümesinde blob şablonu olmalıdır

%Y/%m/%d/00/JsonFormatV2.json.

JSON biçim sürümü: JSON dosyalarındaki veri şemasını tanımlar. Ölçüm Danışmanı aşağıdaki sürümleri destekler. Alanı doldurmak için birini seçebilirsiniz:

v1

Yalnızca Ad ve Değer ölçümleri kabul edilir. Örneğin:

{"count":11, "revenue":1.23}v2

Ölçüm Boyutları ve zaman damgası da kabul edilir. Örneğin:

[ {"date": "2018-01-01T00:00:00Z", "market":"en-us", "count":11, "revenue":1.23}, {"date": "2018-01-01T00:00:00Z", "market":"zh-cn", "count":22, "revenue":4.56} ]

JSON dosyası başına yalnızca bir zaman damgasına izin verilir.

Azure Cosmos DB (SQL)

Bağlantı dizesi: Azure Cosmos DB örneğine erişmek için bağlantı dizesi. Bu, Azure portalındaki Azure Cosmos DB kaynağında Anahtarlar'da bulunabilir. Daha fazla bilgi için bkz. Azure Cosmos DB'de verilere erişimin güvenliğini sağlama.

Veritabanı: Sorgu için veritabanı. Azure portalında, Kapsayıcılar'ın altında Gözat'a giderek veritabanını bulun.

Koleksiyon Kimliği: Sorgu için koleksiyon kimliği. Azure portalında, Kapsayıcılar'ın altında, koleksiyon kimliğini bulmak için Gözat'a gidin.

SQL sorgusu: Verileri almak ve çok boyutlu zaman serisi verilerine formüle etmek için bir SQL sorgusu. sorgunuzda ve

@IntervalEnddeğişkenlerini kullanabilirsiniz@IntervalStart. Bunlar şu şekilde biçimlendirilmelidir:yyyy-MM-ddTHH:mm:ssZ.Örnek sorgu:

SELECT [TimestampColumn], [DimensionColumn], [MetricColumn] FROM [TableName] WHERE [TimestampColumn] >= @IntervalStart and [TimestampColumn] < @IntervalEndDaha fazla bilgi için geçerli bir sorgu yazma öğreticisine bakın.

Azure Veri Gezgini (Kusto)

Bağlantı dizesi: Azure Veri Gezgini (Kusto) için dört kimlik doğrulama türü vardır: temel, hizmet sorumlusu, anahtar kasasından hizmet sorumlusu ve yönetilen kimlik. bağlantı dizesi veri kaynağı URI biçiminde olmalıdır ("https" ile başlar). URI'yi Azure portalında bulabilirsiniz.

Temel: Ölçüm Danışmanı, Microsoft Entra uygulama kimlik doğrulaması kullanarak Azure Veri Gezgini (Kusto) erişimini destekler. Bir Microsoft Entra uygulaması oluşturup kaydetmeniz ve ardından bir Azure Veri Gezgini veritabanına erişmek için yetkilendirmeniz gerekir. Daha fazla bilgi için bkz. Azure Veri Gezgini'da Microsoft Entra uygulama kaydı oluşturma. aşağıda bir bağlantı dizesi örneği verilmişti:

Data Source=<URI Server>;Initial Catalog=<Database>;AAD Federated Security=True;Application Client ID=<Application Client ID>;Application Key=<Application Key>;Authority ID=<Tenant ID>Hizmet sorumlusu: Hizmet sorumlusu, uygulama nesnesinden oluşturulan somut bir örnektir. Hizmet sorumlusu belirli özellikleri bu uygulama nesnesinden devralır. Hizmet sorumlusu nesnesi, uygulamanın belirli bir kiracıda gerçekte neler yapabileceğini, uygulamaya kimlerin erişebileceğini ve uygulamanın erişebileceği kaynakları tanımlar. Ölçüm Danışmanı'nda hizmet sorumlusu kullanmak için:

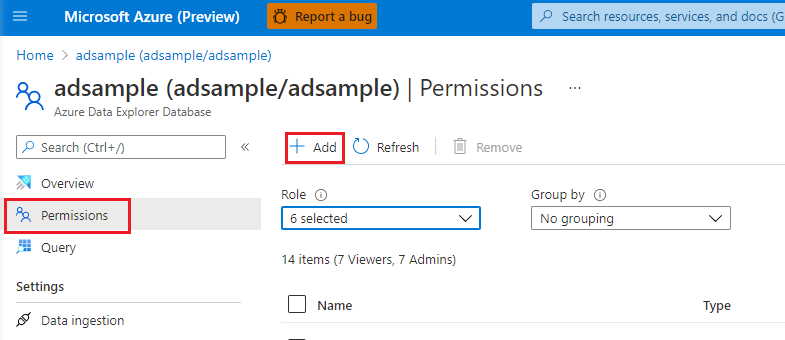

Microsoft Entra uygulama kaydını oluşturun. Daha fazla bilgi için bkz. Azure Veri Gezgini'da Microsoft Entra uygulama kaydı oluşturma.

Azure Veri Gezgini veritabanı izinlerini yönetme. Daha fazla bilgi için bkz. Azure Veri Gezgini veritabanı izinlerini yönetme.

Ölçüm Danışmanı'nda bir kimlik bilgisi varlığı oluşturun. Hizmet sorumlusu kimlik doğrulama türü için veri akışı eklerken bu varlığı seçebilmeniz için Ölçüm Danışmanı'nda kimlik bilgisi varlığı oluşturmayı öğrenin.

aşağıda bir bağlantı dizesi örneği verilmişti:

Data Source=<URI Server>;Initial Catalog=<Database>Anahtar kasasından hizmet sorumlusu: Azure Key Vault, bulut uygulamalarının ve hizmetlerinin kullandığı şifreleme anahtarlarının ve gizli dizi değerlerinin korunmasına yardımcı olur. Key Vault kullanarak anahtarları ve gizli dizi değerlerini şifreleyebilirsiniz. Önce bir hizmet sorumlusu oluşturmanız ve ardından hizmet sorumlusunu Key Vault'ta depolamanız gerekir. Daha fazla bilgi için bkz . Key Vault'tan hizmet sorumlusu için kimlik bilgisi varlığı oluşturma ve key vault'tan hizmet sorumlusunu ayarlamaya yönelik ayrıntılı yordamı izleme. aşağıda bir bağlantı dizesi örneği verilmişti:

Data Source=<URI Server>;Initial Catalog=<Database>Yönetilen kimlik: Azure kaynakları için yönetilen kimlik, blob ve kuyruk verilerine erişim yetkisi verebilir. Yönetilen kimlik, Azure sanal makinelerinde, işlev uygulamalarında, sanal makine ölçek kümelerinde ve diğer hizmetlerde çalışan uygulamalardan Microsoft Entra kimlik bilgilerini kullanır. Azure kaynakları ve Microsoft Entra kimlik doğrulaması için yönetilen kimlik kullanarak kimlik bilgilerini bulutta çalışan uygulamalarınızla birlikte depolamaktan kaçınabilirsiniz. Yönetilen kimlikle yetkilendirmeyi öğrenin.

Azure portalında Azure Veri Gezgini (Kusto) için yönetilen kimlik oluşturabilirsiniz. İzin Ekle'yi> seçin. Önerilen rol türü: admin /viewer.

aşağıda bir bağlantı dizesi örneği verilmişti:

Data Source=<URI Server>;Initial Catalog=<Database>

Sorgu: Verileri çok boyutlu zaman serisi verilerine almak ve formüle etmek için bkz. Kusto Sorgu Dili. sorgunuzda ve

@IntervalEnddeğişkenlerini kullanabilirsiniz@IntervalStart. Bunlar şu şekilde biçimlendirilmelidir:yyyy-MM-ddTHH:mm:ssZ.Örnek sorgu:

[TableName] | where [TimestampColumn] >= datetime(@IntervalStart) and [TimestampColumn] < datetime(@IntervalEnd);Daha fazla bilgi için geçerli bir sorgu yazma öğreticisine bakın.

Azure Data Lake Storage 2. Nesil

Hesap Adı: Azure Data Lake Storage 2. Nesil kimlik doğrulama türleri temel, Azure Data Lake Storage 2. Nesil key Vault'tan paylaşılan anahtar, hizmet sorumlusu ve hizmet sorumlusu'dır.

Temel: Azure Data Lake Storage 2. Nesil hesap adı. Bunu Azure depolama hesabı (Azure Data Lake Storage 2. Nesil) kaynağınızda, Erişim anahtarları'nda bulabilirsiniz.

paylaşılan anahtar Azure Data Lake Storage 2. Nesil: İlk olarak, Azure Data Lake Storage 2. Nesil erişmek için hesap anahtarını belirtirsiniz (bu, temel kimlik doğrulama türündeki hesap anahtarıyla aynıdır). Bunu Azure depolama hesabı (Azure Data Lake Storage 2. Nesil) kaynağınızda, Erişim anahtarları'nda bulabilirsiniz. Ardından, paylaşılan anahtar türü Azure Data Lake Storage 2. Nesil için bir kimlik bilgisi varlığı oluşturur ve hesap anahtarını doldurursunuz.

Hesap adı, temel kimlik doğrulama türüyle aynıdır.

Hizmet sorumlusu: Hizmet sorumlusu , uygulama nesnesinden oluşturulmuş somut bir örnektir ve belirli özellikleri bu uygulama nesnesinden devralır. Uygulamanın kullanıldığı her kiracıda bir hizmet sorumlusu oluşturulur ve genel olarak benzersiz uygulama nesnesine başvurur. Hizmet sorumlusu nesnesi, uygulamanın belirli bir kiracıda gerçekte neler yapabileceğini, uygulamaya kimlerin erişebileceğini ve uygulamanın erişebileceği kaynakları tanımlar.

Hesap adı, temel kimlik doğrulama türüyle aynıdır.

1. Adım: Bir Microsoft Entra uygulaması oluşturup kaydedin ve veritabanına erişmek için yetkileyin. Daha fazla bilgi için bkz . Microsoft Entra uygulama kaydı oluşturma.

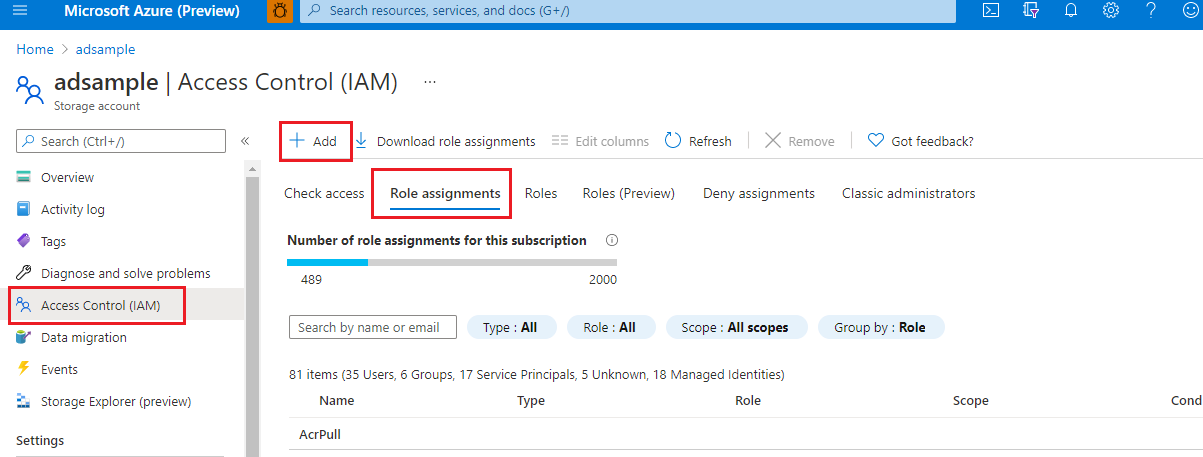

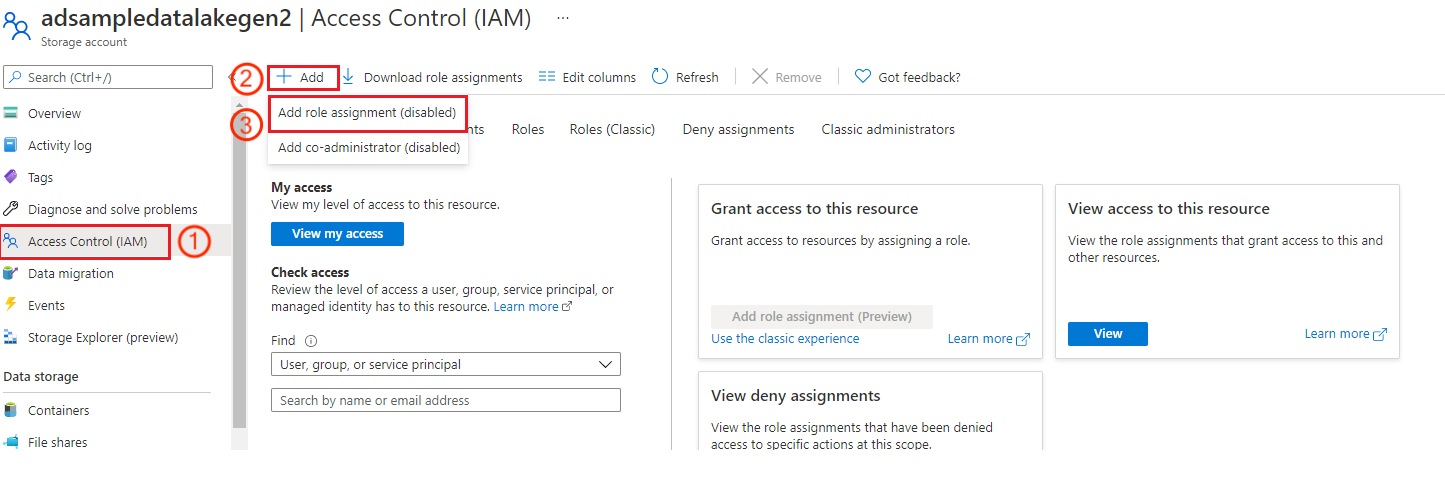

2. Adım: Rol atama.

Azure portalında Depolama hesapları hizmetine gidin.

Bu uygulama kaydıyla kullanılacak Azure Data Lake Storage 2. Nesil hesabını seçin.

Erişim Denetimi (IAM) öğesini seçin.

+ Ekle'yi seçin ve menüden Rol ataması ekle'yi seçin.

Select alanını Microsoft Entra uygulama adı olarak ayarlayın ve rolü Depolama Blob Verileri Katkıda Bulunanı olarak ayarlayın. Ardından Kaydet'i seçin.

3. Adım: Hizmet sorumlusu kimlik doğrulama türü için bir veri akışı eklerken bu varlığı seçebilmeniz için Ölçüm Danışmanı'nda bir kimlik bilgisi varlığı oluşturun.

Key Vault hizmet sorumlusu: Key Vault, bulut uygulamalarının ve hizmetlerinin kullandığı şifreleme anahtarlarının ve gizli dizi değerlerinin korunmasına yardımcı olur. Key Vault kullanarak anahtarları ve gizli dizi değerlerini şifreleyebilirsiniz. Önce bir hizmet sorumlusu oluşturun ve ardından hizmet sorumlusunu bir anahtar kasası içinde depolayın. Diğer ayrıntılar için bkz . Key Vault'tan hizmet sorumlusu için kimlik bilgisi varlığı oluşturma. Hesap adı, temel kimlik doğrulama türüyle aynıdır.

Hesap Anahtarı (yalnızca temel kimlik doğrulama türü için gereklidir): Azure Data Lake Storage 2. Nesil erişmek için hesap anahtarını belirtin. Bunu Azure depolama hesabı (Azure Data Lake Storage 2. Nesil) kaynağınızda, Erişim anahtarları'nda bulabilirsiniz.

Dosya Sistemi Adı (Kapsayıcı):Ölçüm Danışmanı için zaman serisi verilerinizi tek bir kapsayıcı altında blob dosyaları (zaman damgası başına bir blob) olarak depolarsınız. Bu, kapsayıcı adı alanıdır. Bunu Azure depolama hesabı (Azure Data Lake Storage 2. Nesil) örneğinizde bulabilirsiniz. Data Lake Storage'da Kapsayıcılar'ı seçin ve kapsayıcı adını görürsünüz.

Dizin Şablonu: Bu, blob dosyasının dizin şablonudur. Aşağıdaki parametreler desteklenir:

%Y, olarakyyyybiçimlendirilmiş yıldır.%molarak biçimlendirilmişMMaydır.%dolarak biçimlendirilmişddgündür.%holarak biçimlendirilmişHHsaattir.%Mdakikadır ve olarakmmbiçimlendirilir.

Günlük ölçüm için sorgu örneği:

%Y/%m/%d.Saatlik ölçüm için sorgu örneği:

%Y/%m/%d/%h.Dosya Şablonu: Ölçüm Danışmanı, Blob Depolama'da JSON dosyasını bulmak için bir yol kullanır. Aşağıda, Blob Depolama'da JSON dosyasını bulmak için kullanılan bir blob dosyası şablonu örneği verilmiştir:

%Y/%m/FileName_%Y-%m-%d-%h-%M.json.%Y/%myoludur ve%dyolunuz varsa, sonra ekleyebilirsiniz%m.Aşağıdaki parametreler desteklenir:

%Y, olarakyyyybiçimlendirilmiş yıldır.%molarak biçimlendirilmişMMaydır.%dolarak biçimlendirilmişddgündür.%holarak biçimlendirilmişHHsaattir.%Mdakikadır ve olarakmmbiçimlendirilir.

Ölçüm Danışmanı, aşağıdaki örnekte olduğu gibi JSON dosyalarındaki veri şemasını destekler:

[ {"date": "2018-01-01T00:00:00Z", "market":"en-us", "count":11, "revenue":1.23}, {"date": "2018-01-01T00:00:00Z", "market":"zh-cn", "count":22, "revenue":4.56} ]

Azure Event Hubs

Sınırlamalar: Tümleştirme ile ilgili aşağıdaki sınırlamalara dikkat edin.

Event Hubs ile Ölçüm Danışmanı tümleştirmesi şu anda genel önizlemede bir Ölçüm Danışmanı örneğinde üçten fazla etkin veri akışını desteklememektedir.

Ölçüm Danışmanı, duraklatılmış bir veri akışını yeniden etkinleştirme de dahil olmak üzere her zaman en son uzaklıkta bulunan iletileri kullanmaya başlar.

- Veri akışı duraklatma süresindeki iletiler kaybolur.

- Veri akışı alma başlangıç zamanı, veri akışı oluşturulduğunda otomatik olarak geçerli Eşgüdümlü Evrensel Saat zaman damgasına ayarlanır. Bu süre yalnızca başvuru amaçlıdır.

Tüketici grubu başına yalnızca bir veri akışı kullanılabilir. Bir tüketici grubunu başka bir silinen veri akışından yeniden kullanmak için, silme işleminden sonra en az on dakika beklemeniz gerekir.

veri akışı oluşturulduktan sonra bağlantı dizesi ve tüketici grubu değiştirilemez.

Event Hubs iletileri için yalnızca JSON desteklenir ve JSON değerleri iç içe JSON nesnesi olamaz. En üst düzey öğe bir JSON nesnesi veya JSON dizisi olabilir.

Geçerli iletiler şunlardır:

Tek JSON nesnesi:

{ "metric_1": 234, "metric_2": 344, "dimension_1": "name_1", "dimension_2": "name_2" }JSON dizisi:

[ { "timestamp": "2020-12-12T12:00:00", "temperature": 12.4, "location": "outdoor" }, { "timestamp": "2020-12-12T12:00:00", "temperature": 24.8, "location": "indoor" } ]

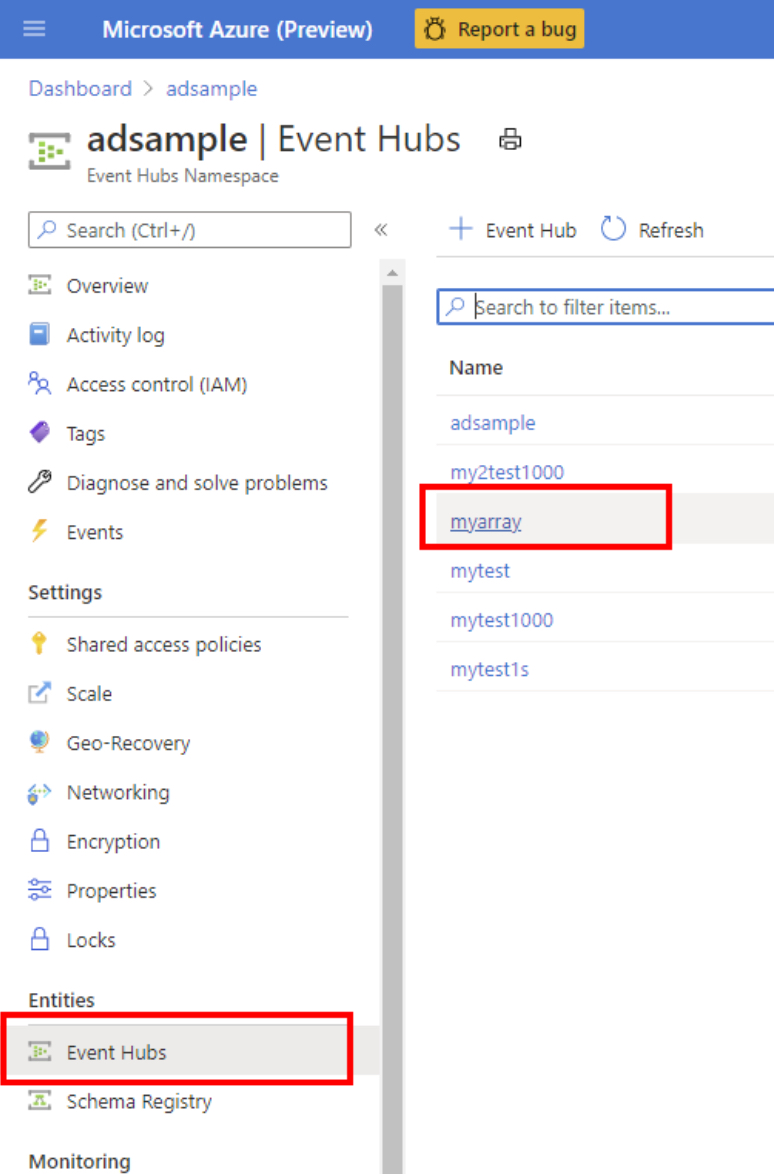

Bağlantı Dizesi: Event Hubs örneğine gidin. Ardından yeni bir ilke ekleyin veya mevcut paylaşılan erişim ilkesini seçin. Açılır paneldeki bağlantı dizesi kopyalayın.

aşağıda bir bağlantı dizesi örneği verilmişti:

Endpoint=<Server>;SharedAccessKeyName=<SharedAccessKeyName>;SharedAccessKey=<SharedAccess Key>;EntityPath=<EntityPath>Tüketici Grubu: Tüketici grubu, olay hub'ının tamamının görünümüdür (durum, konum veya uzaklık). Bunu Azure Event Hubs örneğinin Tüketici Grupları menüsünde bulabilirsiniz. Tüketici grubu yalnızca bir veri akışına hizmet verebilir. Her veri akışı için yeni bir tüketici grubu oluşturun.

Zaman damgası (isteğe bağlı): Ölçüm Danışmanı, kullanıcı veri kaynağı bir zaman damgası alanı içermiyorsa olay zaman damgası olarak Event Hubs zaman damgasını kullanır. Zaman damgası alanı isteğe bağlıdır. Zaman damgası sütunu seçilmezse, hizmet zaman damgası olarak sıralanan saati kullanır.

Zaman damgası alanı şu iki biçimden biriyle eşleşmelidir:

YYYY-MM-DDTHH:MM:SSZ- döneminin

1970-01-01T00:00:00Zsaniye veya milisaniye sayısı.

Zaman damgası, ayrıntı düzeyine sola hizalanır. Örneğin, zaman damgası

2019-01-01T00:03:00Zise ayrıntı düzeyi 5 dakikadır ve Ölçüm Danışmanı zaman damgasını ile2019-01-01T00:00:00Zhizalar. Olay zaman damgası ise2019-01-01T00:10:00ZÖlçüm Danışmanı herhangi bir hizalama olmadan zaman damgasını doğrudan kullanır.

Azure İzleyici Günlükleri

Azure İzleyici Günlükleri aşağıdaki kimlik doğrulama türlerine sahiptir: temel, hizmet sorumlusu ve Key Vault hizmet sorumlusu.

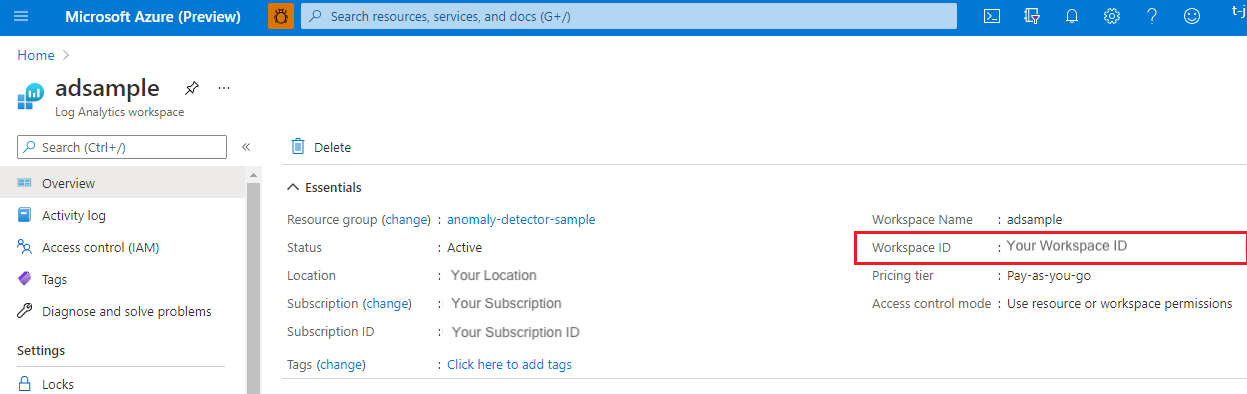

Temel: Kiracı Kimliği, İstemci Kimliği, İstemci Gizli Anahtarı ve Çalışma Alanı Kimliğini doldurmanız gerekir. Kiracı Kimliği, İstemci Kimliği ve İstemci Gizli Anahtarı almak için bkz. Uygulama veya web API'sini kaydetme. Çalışma Alanı Kimliğini Azure portalında bulabilirsiniz.

Hizmet sorumlusu: Hizmet sorumlusu, uygulama nesnesinden oluşturulmuş somut bir örnektir ve belirli özellikleri bu uygulama nesnesinden devralır. Uygulamanın kullanıldığı her kiracıda bir hizmet sorumlusu oluşturulur ve genel olarak benzersiz uygulama nesnesine başvurur. Hizmet sorumlusu nesnesi, uygulamanın belirli bir kiracıda gerçekte neler yapabileceğini, uygulamaya kimlerin erişebileceğini ve uygulamanın erişebileceği kaynakları tanımlar.

1. Adım: Bir Microsoft Entra uygulaması oluşturup kaydedin ve veritabanına erişmek için yetkileyin. Daha fazla bilgi için bkz . Microsoft Entra uygulama kaydı oluşturma.

2. Adım: Rol atama.

Azure portalında Depolama hesapları hizmetine gidin.

Erişim Denetimi (IAM) öğesini seçin.

+ Ekle'yi ve ardından menüden Rol ataması ekle'yi seçin.

Select alanını Microsoft Entra uygulama adı olarak ayarlayın ve rolü Depolama Blob Verileri Katkıda Bulunanı olarak ayarlayın. Ardından Kaydet'i seçin.

3. Adım: Hizmet sorumlusu kimlik doğrulama türü için bir veri akışı eklerken bu varlığı seçebilmeniz için Ölçüm Danışmanı'nda bir kimlik bilgisi varlığı oluşturun.

Key Vault hizmet sorumlusu: Key Vault, bulut uygulamalarının ve hizmetlerinin kullandığı şifreleme anahtarlarının ve gizli dizi değerlerinin korunmasına yardımcı olur. Key Vault kullanarak anahtarları ve gizli dizi değerlerini şifreleyebilirsiniz. Önce bir hizmet sorumlusu oluşturun ve ardından hizmet sorumlusunu bir anahtar kasası içinde depolayın. Diğer ayrıntılar için bkz . Key Vault'tan hizmet sorumlusu için kimlik bilgisi varlığı oluşturma.

Sorgu: Sorguyu belirtin. Daha fazla bilgi için bkz . Azure İzleyici'de günlük sorguları.

Örnek sorgu:

[TableName] | where [TimestampColumn] >= datetime(@IntervalStart) and [TimestampColumn] < datetime(@IntervalEnd) | summarize [count_per_dimension]=count() by [Dimension]Daha fazla bilgi için geçerli bir sorgu yazma öğreticisine bakın.

Azure SQL Veritabanı | SQL Server

Bağlantı Dizesi: Azure SQL Veritabanı ve SQL Server için kimlik doğrulama türleri temel, yönetilen kimlik, Azure SQL bağlantı dizesi, hizmet sorumlusu ve anahtar kasasından hizmet sorumlusu' dır.

Temel: Ölçüm Danışmanı, SQL Server veri kaynağı için ADO.NET stili bağlantı dizesi kabul eder. aşağıda bir bağlantı dizesi örneği verilmişti:

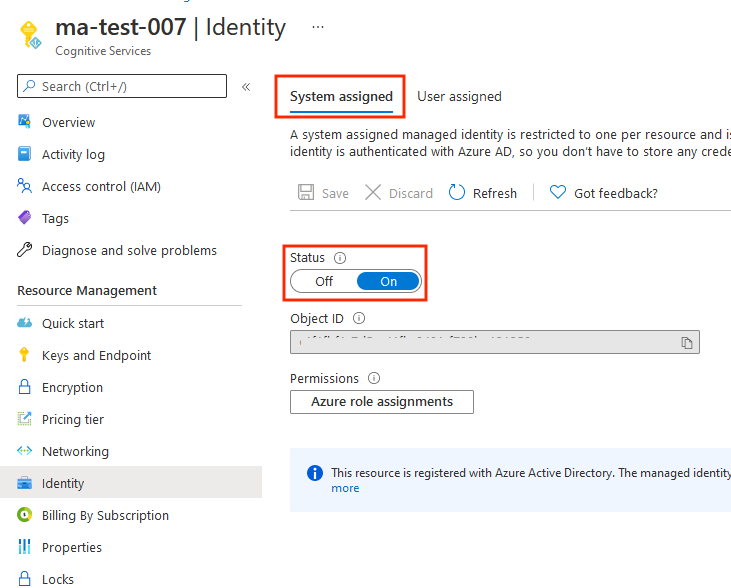

Data Source=<Server>;Initial Catalog=<db-name>;User ID=<user-name>;Password=<password>Yönetilen kimlik: Azure kaynakları için yönetilen kimlik, blob ve kuyruk verilerine erişim yetkisi verebilir. Bunu azure sanal makinelerinde, işlev uygulamalarında, sanal makine ölçek kümelerinde ve diğer hizmetlerde çalışan uygulamalardan Microsoft Entra kimlik bilgilerini kullanarak yapar. Azure kaynakları ve Microsoft Entra kimlik doğrulaması için yönetilen kimlik kullanarak kimlik bilgilerini bulutta çalışan uygulamalarınızla birlikte depolamaktan kaçınabilirsiniz. Yönetilen varlığınızı etkinleştirmek için şu adımları izleyin:

Sistem tarafından atanan yönetilen kimliği etkinleştirmek tek tıklamayla yapılan bir deneyimdir. Azure portalında Ölçüm Danışmanı çalışma alanınız için Ayarlar>Kimlik>Sistemi atanan bölümüne gidin. Ardından durumu açık olarak ayarlayın.

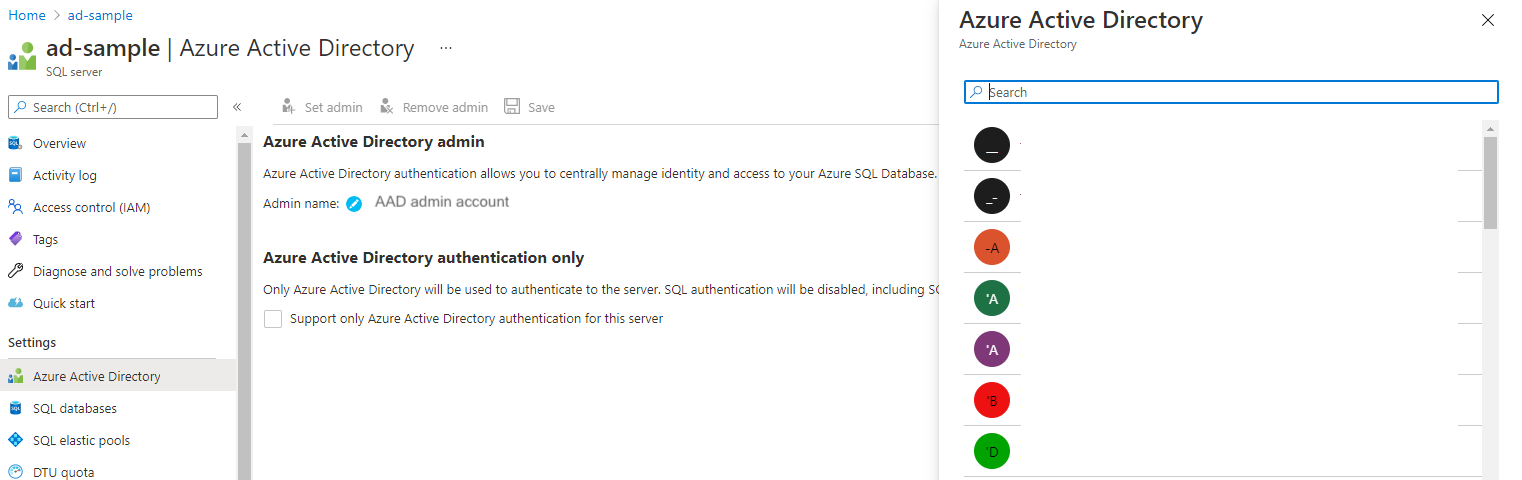

Microsoft Entra kimlik doğrulamasını etkinleştirin. Azure portalında, veri kaynağınız için Ayarlar>Active Directory yöneticisi'ne gidin. Yöneticiyi ayarla'yı seçin ve sunucunun yöneticisi yapılacak Microsoft Entra kullanıcı hesabını seçin. Ardından Seç'i seçin.

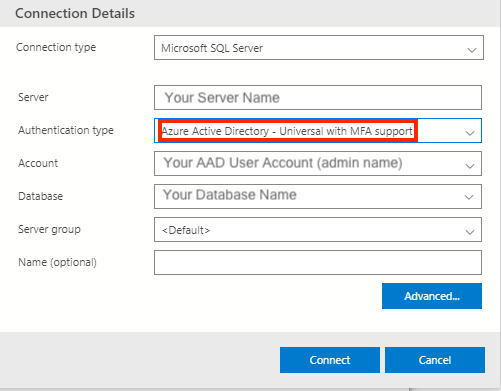

Ölçüm Danışmanı'nda yönetilen kimliği etkinleştirin. Sorguyu veritabanı yönetim aracında veya Azure portalında düzenleyebilirsiniz.

Yönetim aracı: Veritabanı yönetim aracınızda, kimlik doğrulama alanında Active Directory - MFA desteğiyle Evrensel'i seçin. Kullanıcı adı alanına, 2. adımda sunucu yöneticisi olarak ayarladığınız Microsoft Entra hesabının adını girin. Örneğin, bu olabilir

test@contoso.com.

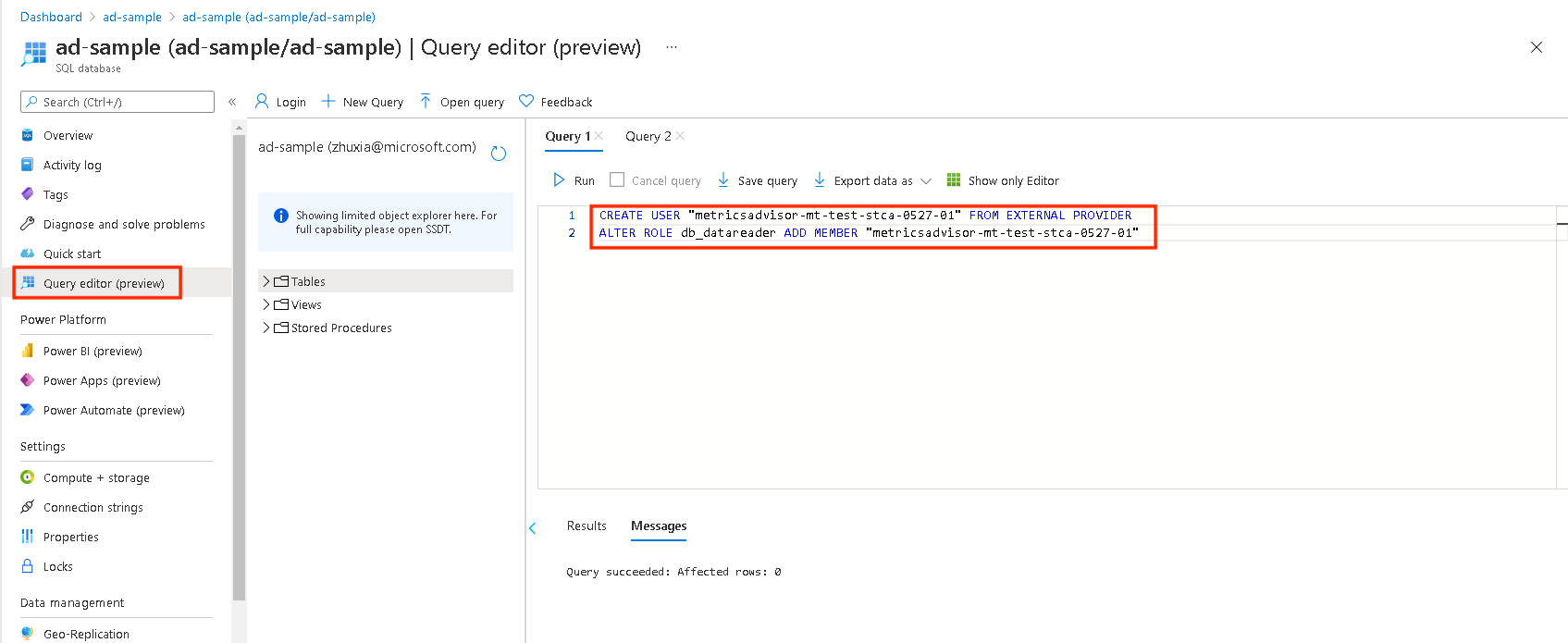

Azure portalı: SQL veritabanınızda Sorgu düzenleyicisi'ni seçin ve yönetici hesabında oturum açın.

Ardından sorgu penceresinde aşağıdakileri çalıştırın (bunun yönetim aracı yöntemi için de aynı olduğunu unutmayın):

CREATE USER [MI Name] FROM EXTERNAL PROVIDER ALTER ROLE db_datareader ADD MEMBER [MI Name]Not

MI Name, Ölçüm Danışmanı'ndaki yönetilen kimlik adıdır (hizmet sorumlusu için hizmet asıl adıyla değiştirilmelidir). Daha fazla bilgi için bkz . Yönetilen kimlikle yetkilendirme.aşağıda bir bağlantı dizesi örneği verilmişti:

Data Source=<Server>;Initial Catalog=<Database>

Azure SQL bağlantı dizesi:

aşağıda bir bağlantı dizesi örneği verilmişti:

Data Source=<Server>;Initial Catalog=<Database>;User ID=<user-name>;Password=<password>Hizmet sorumlusu: Hizmet sorumlusu, uygulama nesnesinden oluşturulmuş somut bir örnektir ve belirli özellikleri bu uygulama nesnesinden devralır. Uygulamanın kullanıldığı her kiracıda bir hizmet sorumlusu oluşturulur ve genel olarak benzersiz uygulama nesnesine başvurur. Hizmet sorumlusu nesnesi, uygulamanın belirli bir kiracıda gerçekte neler yapabileceğini, uygulamaya kimlerin erişebileceğini ve uygulamanın erişebileceği kaynakları tanımlar.

1. Adım: Bir Microsoft Entra uygulaması oluşturup kaydedin ve veritabanına erişmek için yetkileyin. Daha fazla bilgi için bkz . Microsoft Entra uygulama kaydı oluşturma.

2. Adım: SQL Server'da yönetilen kimlikte daha önce belgelenen adımları izleyin.

3. Adım: Hizmet sorumlusu kimlik doğrulama türü için bir veri akışı eklerken bu varlığı seçebilmeniz için Ölçüm Danışmanı'nda bir kimlik bilgisi varlığı oluşturun.

aşağıda bir bağlantı dizesi örneği verilmişti:

Data Source=<Server>;Initial Catalog=<Database>Key Vault hizmet sorumlusu: Key Vault, bulut uygulamalarının ve hizmetlerinin kullandığı şifreleme anahtarlarının ve gizli dizi değerlerinin korunmasına yardımcı olur. Key Vault kullanarak anahtarları ve gizli dizi değerlerini şifreleyebilirsiniz. Önce bir hizmet sorumlusu oluşturun ve ardından hizmet sorumlusunu bir anahtar kasası içinde depolayın. Diğer ayrıntılar için bkz . Key Vault'tan hizmet sorumlusu için kimlik bilgisi varlığı oluşturma. bağlantı dizesi Azure SQL Server kaynağınızda Ayarlar>Bağlantı dizeleri bölümünde de bulabilirsiniz.

aşağıda bir bağlantı dizesi örneği verilmişti:

Data Source=<Server>;Initial Catalog=<Database>

Sorgu: Verileri almak ve çok boyutlu zaman serisi verilerine formüle etmek için SQL sorgusu kullanın. Bir aralıkta beklenen ölçüm değerini almaya yardımcı olması için sorgunuzda ve

@IntervalEndkullanabilirsiniz@IntervalStart. Bunlar şu şekilde biçimlendirilmelidir:yyyy-MM-ddTHH:mm:ssZ.Örnek sorgu:

SELECT [TimestampColumn], [DimensionColumn], [MetricColumn] FROM [TableName] WHERE [TimestampColumn] >= @IntervalStart and [TimestampColumn] < @IntervalEnd

Azure Tablo Depolaması

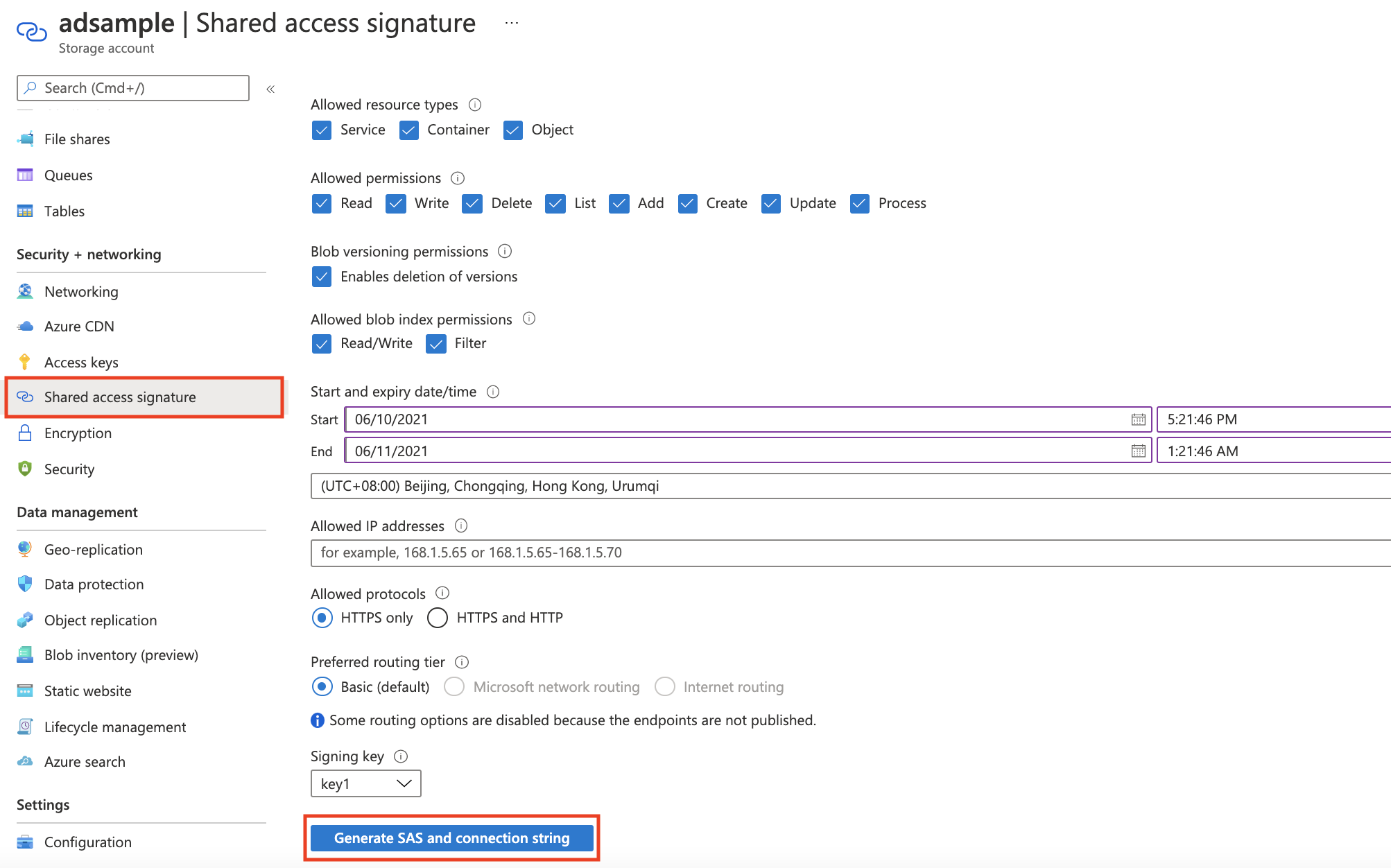

Bağlantı Dizesi: Paylaşılan erişim imzası (SAS) URL'si oluşturun ve buraya doldurun. SAS URL'si oluşturmanın en kolay yolu Azure portalını kullanmaktır. İlk olarak, Ayarlar'ın altında, erişmek istediğiniz depolama hesabına gidin. Ardından Paylaşılan erişim imzası'ni seçin. Tablo ve Nesne onay kutularını seçin ve sas oluştur ve bağlantı dizesi'ı seçin. Ölçüm Danışmanı çalışma alanında Tablo hizmeti SAS URL'sini kopyalayıp metin kutusuna yapıştırın.

Tablo Adı: Sorgu için bir tablo belirtin. Bunu Azure depolama hesabı örneğinizde bulabilirsiniz. Tablo Hizmeti bölümünde Tablolar'ı seçin.

Sorgu: Bir aralıkta beklenen ölçüm değerini almaya yardımcı olması için sorgunuzda ve

@IntervalEndkullanabilirsiniz@IntervalStart. Bunlar şu şekilde biçimlendirilmelidir:yyyy-MM-ddTHH:mm:ssZ.Örnek sorgu:

PartitionKey ge '@IntervalStart' and PartitionKey lt '@IntervalEnd'Daha fazla bilgi için geçerli bir sorgu yazma öğreticisine bakın.

InfluxDB (InfluxQL)

Bağlantı Dizesi: InfluxDB'ye erişmek için bağlantı dizesi.

Veritabanı: Sorgu için veritabanı.

Sorgu: Veri almak ve veri alımı için çok boyutlu zaman serisi verilerine formüle etmek için bir sorgu.

Örnek sorgu:

SELECT [TimestampColumn], [DimensionColumn], [MetricColumn] FROM [TableName] WHERE [TimestampColumn] >= @IntervalStart and [TimestampColumn] < @IntervalEnd

Daha fazla bilgi için geçerli bir sorgu yazma öğreticisine bakın.

- Kullanıcı adı: Kimlik doğrulaması için isteğe bağlıdır.

- Parola: Kimlik doğrulaması için isteğe bağlıdır.

MongoDB

Bağlantı Dizesi: MongoDB'ye erişmek için bağlantı dizesi.

Veritabanı: Sorgu için veritabanı.

Sorgu: Veri almak ve veri alımı için çok boyutlu zaman serisi verilerine formüle etmek için kullanılan bir komut. db.runCommand() üzerindeki komutu doğrulayın.

Örnek sorgu:

{"find": "[TableName]","filter": { [Timestamp]: { $gte: ISODate(@IntervalStart) , $lt: ISODate(@IntervalEnd) }},"singleBatch": true}

MySQL

Bağlantı Dizesi: MySQL DB'ye erişmek için bağlantı dizesi.

Sorgu: Veri almak ve veri alımı için çok boyutlu zaman serisi verilerine formüle etmek için bir sorgu.

Örnek sorgu:

SELECT [TimestampColumn], [DimensionColumn], [MetricColumn] FROM [TableName] WHERE [TimestampColumn] >= @IntervalStart and [TimestampColumn]< @IntervalEndDaha fazla bilgi için geçerli bir sorgu yazma öğreticisine bakın.

PostgreSQL

Bağlantı Dizesi: PostgreSQL DB'ye erişmek için bağlantı dizesi.

Sorgu: Veri almak ve veri alımı için çok boyutlu zaman serisi verilerine formüle etmek için bir sorgu.

Örnek sorgu:

SELECT [TimestampColumn], [DimensionColumn], [MetricColumn] FROM [TableName] WHERE [TimestampColumn] >= @IntervalStart and [TimestampColumn] < @IntervalEndDaha fazla bilgi için geçerli bir sorgu yazma öğreticisine bakın.

Sonraki adımlar

- Ölçüm verilerinizin sisteme alınmasını beklerken veri akışı yapılandırmalarını yönetme hakkında bilgi edinin.

- Ölçüm verileriniz alındığında ölçümleri yapılandırabilir ve hassas ayar algılama yapılandırması yapabilirsiniz.