Not

Bu sayfaya erişim yetkilendirme gerektiriyor. Oturum açmayı veya dizinleri değiştirmeyi deneyebilirsiniz.

Bu sayfaya erişim yetkilendirme gerektiriyor. Dizinleri değiştirmeyi deneyebilirsiniz.

Bu makalede kullanıcı ad alanları, AppArmor ve seccomp yerleşik Linux güvenlik özelliklerini kullanarak Azure Kubernetes Service (AKS) iş yükleriniz için kaynaklara kapsayıcı erişiminin güvenliğini sağlamayı öğreneceksiniz.

Kapsayıcı erişim güvenliğine genel bakış

Kullanıcılara veya gruplara gereken en düşük ayrıcalıkları vermeniz gerektiği gibi, kapsayıcıları yalnızca gerekli eylem ve işlemlerle de sınırlamanız gerekir. Saldırı riskini en aza indirmek için, yükseltilmiş ayrıcalıklar veya kök erişim gerektiren uygulamaları ve kapsayıcıları yapılandırmaktan kaçının.

Yerleşik Kubernetes pod güvenlik bağlamlarını kullanarak, hangi kullanıcı veya grup olarak çalıştırılacağını, açığa çıkarılacak Linux özelliklerini veya pod bildiriminde yapılacak ayarlamaları belirleyerek daha fazla izin tanımlayabilirsiniz. Daha fazla en iyi uygulama için bkz Kaynaklara pod erişiminin güvenliğini sağlama.

Linux'ta sunucu yalıtımını geliştirmek ve yanal hareketi azaltmak için kullanıcı ad alanları kullanabilirsiniz. Kapsayıcı eylemlerinin daha ayrıntılı denetimi için AppArmor ve seccomp gibi yerleşik Linux güvenlik özelliklerini kullanabilirsiniz. Bu özellikler, düğüm düzeyinde Linux güvenlik özellikleri tanımlayıp bunları bir pod bildirimi aracılığıyla uygulayarak kapsayıcıların gerçekleştirebileceği eylemleri sınırlamanıza yardımcı olur.

Yerleşik Linux güvenlik özellikleri yalnızca Linux düğümlerinde ve podlarda kullanılabilir.

Not

Şu anda Kubernetes ortamları saldırgan çok kiracılı kullanım için güvenli değildir. Kapsayıcılar için Microsoft Defender, AppArmor, seccomp, kullanıcı ad alanları, Pod Güvenlik Erişimi veya düğümler için Kubernetes Role-Based Erişim Denetimi (RBAC) gibi diğer güvenlik özellikleri, açıklardan yararlanmaları verimli bir şekilde engeller.

Saldırgan çok kiracılı iş yüklerini çalıştırırken gerçek güvenlik için yalnızca bir hiper yöneticiye güvenin. Kubernetes için güvenlik etki alanı tek bir düğüm değil tüm kümeye dönüşür.

Bu tür saldırgan çok kiracılı iş yükleri için fiziksel olarak yalıtılmış kümeler kullanmanız gerekir.

Kullanıcı ad alanları için önkoşullar

- Var olan bir AKS kümesi. Kümeniz yoksa Azure CLI, Azure PowerShell veya Azure portalını kullanarak bir küme oluşturun.

- Kontrol düzlemi ve çalışan düğümleri için en düşük Kubernetes sürüm 1.33. Kubernetes sürüm 1.33 veya üzerini kullanmıyorsanız Kubernetes sürümünüzü yükseltmeniz gerekir.

- Kullanıcı ad alanlarını etkinleştirmek için en düşük yığın gereksinimlerini karşıladığınızdan emin olmak için Azure Linux 3.0 veya Ubuntu 24.04 çalıştıran çalışan düğümleri. İşletim sistemi (OS) sürümünüzü yükseltmeniz gerekiyorsa bkz. İşletim sistemi sürümünüzü yükseltme.

Kullanıcı ad alanları için sınırlamalar

- Kullanıcı ad alanları özelliği Linux çekirdeği içindir ve Windows düğüm havuzları için desteklenmez.

- Diğer sınırlamalar için kullanıcı ad alanları için Kubernetes belgelerine bakın.

Kullanıcı ad alanlarına genel bakış

Linux podları varsayılan olarak birkaç ad alanı kullanarak çalışır: ağ kimliğini yalıtmak için ağ ad alanları ve işlemleri yalıtmak için bir PID ad alanı. Kullanıcı ad alanı (user_namespace), kapsayıcı içindeki kullanıcıları konak üzerindeki kullanıcılardan yalıtır. Ayrıca özelliklerin kapsamını ve podun sistemin geri kalanıyla etkileşimlerini sınırlar.

Konteynerin içindeki UID'ler ve GID'ler, konak üzerindeki ayrıcalıksız kullanıcılarla eşlenir, bu nedenle konaktaki tüm etkileşimler bu ayrıcalıksız UID ve GID olarak gerçekleşir. Örneğin, kapsayıcının içindeki kök (UID 0), ana makinedeki kullanıcı UID 65536'ya eşlenebilir. Kubernetes, eşlemeyi sistemdeki kullanıcı ad alanlarını kullanarak diğer podlarla çakışmaması için oluşturur.

Kubernetes uygulamasının bazı önemli avantajları vardır. Daha fazla bilgi edinmek için Kubernetes Kullanıcı Ad Alanları belgelerine bakın.

Kullanıcı ad alanlarını etkinleştirme

adlı

mypod.yamlbir dosya oluşturun ve aşağıdaki bildirimde kopyalayın. Kullanıcı ad alanlarını kullanmak için YAML'nin alanınahostUsers: falsesahip olması gerekir.apiVersion: v1 kind: Pod metadata: name: userns spec: hostUsers: false containers: - name: shell command: ["sleep", "infinity"] image: debiankomutunu kullanarak uygulamayı dağıtın

kubectl applyve YAML bildiriminizin adını belirtin.kubectl apply -f mypod.yamlkomutunu kullanarak

kubectl get podsdağıtılan podların durumunu denetleyin.kubectl get podskubectl execkomutunu kullanarak pod'a exec yapın.kubectl exec -ti userns -- bashPod içinde aşağıdaki komutu kullanarak denetleyin

/proc/self/uid_map:cat /proc/self/uid_mapÇıktının son sütununda 65536 olması gerekir. Örneğin:

0 833617920 65536Bu çıkış, kapsayıcı içindeki kökün (UID 0) ana makinede kullanıcı 65536 ile eşleştirildiğini gösterir.

Kullanıcı ad alanları tarafından azaltılan yaygın güvenlik açıkları ve açığa çıkarmalar (CVE' ler)

Aşağıdaki tabloda, user_namespaces kullanılarak kısmen veya tamamen azaltılan bazı yaygın güvenlik açıkları ve pozlamalar (CVE' ler) özetlenmiştir:

| CVE | Şiddet puanı | Önem derecesi |

|---|---|---|

| CVE-2019-5736 | 8.6 | High |

| CVE 2024-21262 | 8.6 | High |

| CVE 2022-0492 | 7,8 | High |

| CVE-2021-25741 | 8.1 / 8.8 | Yüksek / Yüksek |

| CVE-2017-1002101 | 9.6 / 8.8 | Kritik / Yüksek |

Bu listenin kapsamlı olmadığını unutmayın. Daha fazla bilgi edinmek için bkz. Kubernetes v1.33: Kullanıcı Ad Alanları varsayılan olarak etkindir.

AppArmor önkoşulları

- Var olan bir AKS kümesi. Kümeniz yoksa Azure CLI, Azure PowerShell veya Azure portalını kullanarak bir küme oluşturun.

Not

Azure Linux 3.0, 7 Kasım 2025 VHD sürümünden itibaren AppArmor'ı destekler.

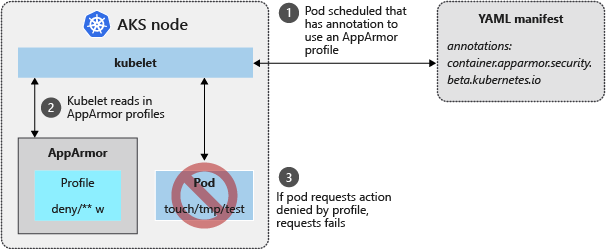

AppArmor'a genel bakış

Kapsayıcı eylemlerini sınırlamak için AppArmor Linux çekirdek güvenlik modülünü kullanabilirsiniz. AppArmor, temel alınan AKS düğümü işletim sisteminin (OS) bir parçası olarak kullanılabilir ve varsayılan olarak etkindir. Okuma, yazma veya yürütme eylemlerini veya dosya sistemlerini bağlama gibi sistem işlevlerini kısıtlayan AppArmor profilleri oluşturabilirsiniz. Varsayılan AppArmor profilleri, çeşitli /proc ve /sys konumlara erişimi kısıtlar ve kapsayıcıları temel düğümden mantıksal olarak izole etmek için bir araç sağlar. AppArmor yalnızca Kubernetes podları için değil Linux üzerinde çalışan tüm uygulamalar için çalışır.

Not

Kubernetes v1.30'undan önce AppArmor, ek açıklamalar aracılığıyla belirtildi. v1.30'dan itibaren AppArmor, pod tanımındaki securityContext alanı üzerinden belirtilir. Daha fazla bilgi için Kubernetes AppArmor belgelerine bakın.

AppArmor ile podların güvenliğini sağlama

AppArmor profillerini pod veya kapsayıcı düzeyinde belirtebilirsiniz. AppArmor kapsayıcı profili, pod AppArmor profilinden önceliklidir. Hiçbiri belirtilmezse, kapsayıcı sınırsız olarak çalışır. AppArmor profilleri hakkında daha fazla bilgi için AppArmor Kubernetes ile pod güvenliğini sağlama belgelerine bakın.

Özel bir AppArmor profili yapılandırma

Aşağıdaki örnek, bir kapsayıcının içinden dosyalara yazmayı engelleyen bir profil oluşturur.

deny-write.profile adlı bir dosya oluşturun ve aşağıdaki içeriğe yapıştırın:

#include <tunables/global> profile k8s-apparmor-example-deny-write flags=(attach_disconnected) { #include <abstractions/base> file, # Deny all file writes. deny /** w, }AppArmor profilini düğüme yükleyin.

# This example assumes that node names match host names, and are reachable via SSH. NODES=($( kubectl get node -o jsonpath='{.items[*].status.addresses[?(.type == "Hostname")].address}' )) for NODE in ${NODES[*]}; do ssh $NODE 'sudo apparmor_parser -q <<EOF #include <tunables/global> profile k8s-apparmor-example-deny-write flags=(attach_disconnected) { #include <abstractions/base> file, # Deny all file writes. deny /** w, } EOF' done

Özel AppArmor profiline sahip bir pod dağıtın

Deny-write profili kullanarak bir "Hello AppArmor" pod'u dağıtın.

apiVersion: v1 kind: Pod metadata: name: hello-apparmor spec: securityContext: appArmorProfile: type: Localhost localhostProfile: k8s-apparmor-example-deny-write containers: - name: hello image: busybox:1.28 command: [ "sh", "-c", "echo 'Hello AppArmor!' && sleep 1h" ]Pod bildirimini

kubectl applykomutunu kullanarak uygulayın.kubectl apply -f hello-apparmor.yamlPod'a gidin ve kapsayıcının AppArmor profiliyle çalıştığını doğrulayın.

kubectl exec hello-apparmor -- cat /proc/1/attr/currentÇıktı, kullanılmakta olan AppArmor profilini göstermelidir. Örneğin:

k8s-apparmor-example-deny-write (enforce)

Seccomp önkoşulları

- Var olan bir AKS kümesi. Kümeniz yoksa Azure CLI, Azure PowerShell veya Azure portalını kullanarak bir küme oluşturun.

- Düğüm havuzlarınızda varsayılan seccomp profillerini kullanmak için özellik bayrağını kaydetmeniz

KubeletDefaultSeccompProfilePreviewgerekir.

Özellik bayrağını KubeletDefaultSeccompProfilePreview kaydetme

Önemli

AKS önizleme özellikleri self servis ve kabul temelinde kullanılabilir. Önizlemeler "olduğu gibi" ve "kullanılabilir" olarak sağlanır ve hizmet düzeyi sözleşmelerinin ve sınırlı garantinin dışında tutulur. AKS önizlemeleri, müşteri desteği tarafından kısmen en iyi çaba temelinde ele alınmaktadır. Bu nedenle, bu özellikler üretim kullanımı için tasarlanmamıştır. Daha fazla bilgi için aşağıdaki destek makalelerine bakın:

KubeletDefaultSeccompProfilePreviewkomutunu kullanarakaz feature registerözellik bayrağını kaydedin.az feature register --namespace "Microsoft.ContainerService" --name "KubeletDefaultSeccompProfilePreview"Durumun Kayıtlı olarak gösterilmesi birkaç dakika sürer.

komutunu kullanarak

az feature showkayıt durumunu doğrulayın.az feature show --namespace "Microsoft.ContainerService" --name "KubeletDefaultSeccompProfilePreview"Durum Kayıtlı olarak yansıtıldığında,

az provider register --namespace Microsoft.ContainerService

Seccomp sınırlamaları

- AKS yalnızca varsayılan sekcomp profillerini (

RuntimeDefaultveUnconfined) destekler. Özel seccomp profilleri desteklenmez. -

SeccompDefault, Windows düğüm havuzları için desteklenen bir parametre değildir.

Varsayılan sekcomp profillerine genel bakış (önizleme)

AppArmor herhangi bir Linux uygulaması için çalışırken, seccomp (veya güvenli bilgi işlem) işlem düzeyinde çalışır. Seccomp aynı zamanda bir Linux çekirdek güvenlik modülüdür.

containerd AKS düğümleri tarafından kullanılan çalışma zamanı, seccomp için yerel destek sağlar. Seccomp ile kapsayıcının sistem çağrılarını sınırlayabilirsiniz. Seccomp, kötü amaçlı aktörler tarafından kötüye kullanılan yaygın sistem çağrısı güvenlik açıklarına karşı ek bir koruma katmanı oluşturur ve düğümdeki tüm iş yükleri için varsayılan bir profil belirtmenize olanak tanır.

Yeni bir Linux düğüm havuzu oluştururken özel düğüm yapılandırmalarını kullanarak varsayılan seccomp profillerini uygulayabilirsiniz. AKS, RuntimeDefault ve Unconfined değerlerini destekler. Bazı iş yükleri diğerlerinden daha az sayıda syscall kısıtlaması gerektirebilir. Bu, RuntimeDefault profilinde çalışma zamanı sırasında başarısız olabilecekleri anlamına gelir. Böyle bir hatayı azaltmak için profili belirtebilirsiniz Unconfined . İş yükünüz özel bir profil gerektiriyorsa, Özel bir sekcomp profili yapılandırma bölümüne bakın.

Kapsayıcı sistemi çağrılarını seccomp ile kısıtlama

-

kubelet yapılandırmanızda bir seccomp profilini belirtip uygulamak için adımları izleyin.

"seccompDefault": "RuntimeDefault" - Konağa bağlanın.

- Yapılandırmanın düğümlere uygulandığını doğrulayın.

seccomp ile iş yükü hatalarını çözme

Etkinleştirildiğinde SeccompDefault , kapsayıcı çalışma zamanı varsayılan seccomp profili düğümde zamanlanan tüm iş yükleri için varsayılan olarak kullanılır ve bu da engellenen syscall'lar nedeniyle iş yüklerinin başarısız olmasına neden olabilir. bir iş yükü hatası oluşursa aşağıdaki gibi hatalar görebilirsiniz:

- Özellik etkinleştirildikten sonra "izin reddedildi" hatasıyla iş yükü beklenmedik bir şekilde çıkıyor.

- Seccomp hata iletileri, varsayılan profilde SCMP_ACT_ERRNO yerine SCMP_ACT_LOG değiştirilerek auditd veya syslog'da da görülebilir.

Bu hatalarla karşılaşırsanız, sekcomp profilinizi olarak Unconfineddeğiştirmenizi öneririz.

Unconfined syscalls üzerinde hiçbir kısıtlamaya neden olmaz ve tüm sistem çağrılarının yürütülmesine izin verir.

Özel sekcomp profillerine genel bakış

Özel bir seccomp profiliyle kapsayıcılarınız için kısıtlı syscall'lar üzerinde daha ayrıntılı denetime sahip olursunuz. Kendi seccomp profillerinizi şu şekilde oluşturabilirsiniz:

- İzin verecek veya reddedecek eylemleri belirtmek için filtreleri kullanma.

- Bir pod YAML manifestosunda, seccomp filtresiyle ilişkilendirmek için ek açıklama yapmak.

Not

Seccomp profilinizin sorunlarını giderme konusunda yardım için bkz. Azure Kubernetes Service'te (AKS) seccomp profil yapılandırması sorunlarını giderme.

Özel bir seccomp profili yapılandırma

Seccomp'ın çalıştığını görmek için, dosya üzerindeki izinlerin değiştirilmesini engelleyen bir filtre oluşturun.

/var/lib/kubelet/seccomp/prevent-chmod adlı bir seccomp filtresi oluşturun.

Aşağıdaki içeriği kopyalayıp yapıştırın:

{ "defaultAction": "SCMP_ACT_ALLOW", "syscalls": [ { "name": "chmod", "action": "SCMP_ACT_ERRNO" }, { "name": "fchmodat", "action": "SCMP_ACT_ERRNO" }, { "name": "chmodat", "action": "SCMP_ACT_ERRNO" } ] }Sürüm 1.19 ve sonraki sürümlerde şunları yapılandırmanız gerekir:

{ "defaultAction": "SCMP_ACT_ALLOW", "syscalls": [ { "names": ["chmod","fchmodat","chmodat"], "action": "SCMP_ACT_ERRNO" } ] }Yerel makinenizden aks-seccomp.yaml adlı bir pod bildirimi oluşturun ve aşağıdaki içeriği yapıştırın. Bu manifest,

seccomp.security.alpha.kubernetes.ioiçin bir ek açıklama tanımlar ve mevcut prevent-chmod filtresini referans alır.apiVersion: v1 kind: Pod metadata: name: chmod-prevented annotations: seccomp.security.alpha.kubernetes.io/pod: localhost/prevent-chmod spec: containers: - name: chmod image: mcr.microsoft.com/dotnet/runtime-deps:6.0 command: - "chmod" args: - "777" - /etc/hostname restartPolicy: NeverSürüm 1.19 ve sonraki sürümlerde şunları yapılandırmanız gerekir:

apiVersion: v1 kind: Pod metadata: name: chmod-prevented spec: securityContext: seccompProfile: type: Localhost localhostProfile: prevent-chmod containers: - name: chmod image: mcr.microsoft.com/dotnet/runtime-deps:6.0 command: - "chmod" args: - "777" - /etc/hostname restartPolicy: NeverÖrnek podu dağıtmak için

kubectl applykomutunu kullanın:kubectl apply -f ./aks-seccomp.yamlkomutunu kullanarak

kubectl get podspod durumunu görüntüleyin.kubectl get podsÇıktıda pod'un bir hata bildirdiğini görmeniz gerekir. Komutun

chmodörnek çıktıda gösterildiği gibi seccomp filtresi tarafından çalıştırılması engellenir:NAME READY STATUS RESTARTS AGE chmod-prevented 0/1 Error 0 7s

Seccomp güvenlik profili seçenekleri

Seccomp güvenlik profilleri, izin verilen veya kısıtlanan tanımlı bir syscall kümesidir. Çoğu kapsayıcı çalışma zamanı, Docker'ın kullandığı profille aynı değilse benzer bir varsayılan seccomp profiline sahiptir. Kullanılabilir profiller hakkında daha fazla bilgi için bkz. Docker veya kapsayıcılı varsayılan seccomp profilleri.

AKS, containerd varsayılan seccomp profilini, özel düğüm yapılandırmasını kullanarak seccomp'ı yapılandırdığınızda RuntimeDefault kullanır.

Varsayılan profil tarafından engellenen önemli syscall'lar

Hem Docker hem de containerd, güvenli sistem çağrılarının listelerine sahiptir. Docker'da ve kapsayıcıda değişiklik yapıldığında AKS, varsayılan yapılandırmayı eşleşecek şekilde güncelleştirir. Bu listede yapılan güncelleştirmeler iş yükü hatasına neden olabilir. Sürüm güncelleştirmeleri için bkz . AKS sürüm notları.

Aşağıdaki tabloda, izin verme listesinde olmadıkları için etkin bir şekilde engellenen önemli syscall'lar listelenmiştir. Bu liste kapsamlı değil. İş yükünüz engellenen syscall'lardan herhangi birini gerektiriyorsa, seccomp profilini kullanmayın RuntimeDefault .

| Engellenen sistem çağrısı | Açıklama |

|---|---|

acct |

Kapsayıcıların kendi kaynak sınırlarını veya işlem muhasebesini devre dışı bırakmasına olanak tanıyan hesaplama sistem çağrısı. Ayrıca CAP_SYS_PACCT tarafından kontrol edilir. |

add_key |

Kapsayıcıların ad alanına sahip olmayan çekirdek anahtar dizisini kullanmasını engelleyin. |

bpf |

Kalıcı olabilecek bpf programlarının çekirdeğe yüklenmesini reddet, zaten CAP_SYS_ADMIN tarafından geçitli. |

clock_adjtime |

Saat/tarih bir ad alanına ait değil. Ayrıca CAP_SYS_TIME tarafından kontrol edilir. |

clock_settime |

Saat/tarih bir ad alanına ait değil. Ayrıca CAP_SYS_TIME tarafından kontrol edilir. |

clone |

Yeni ad alanlarının kopyalanmaması. Ayrıca CAP_SYS_ADMIN for CLONE_* bayraklarıyla sınırlıdır, CLONE_NEWUSER hariç. |

create_module |

Çekirdek modüllerinde düzenlemeyi ve işlevleri reddedin. Kullanımdan kalktı. Ayrıca CAP_SYS_MODULE tarafından kontrol edilir. |

delete_module |

Çekirdek modüllerinde düzenlemeyi ve işlevleri reddedin. Ayrıca CAP_SYS_MODULE tarafından kontrol edilir. |

finit_module |

Çekirdek modüllerinde düzenlemeyi ve işlevleri reddedin. Ayrıca CAP_SYS_MODULE tarafından kontrol edilir. |

get_kernel_syms |

Dışarı aktarılan çekirdek ve modül simgelerinin alınmasını reddet. Kullanımdan kalktı. |

get_mempolicy |

Çekirdek belleğini ve NUMA ayarlarını değiştiren syscall. Zaten tarafından sınırlandırılmış CAP_SYS_NICE. |

init_module |

Çekirdek modüllerinde düzenlemeyi ve işlevleri reddedin. Ayrıca CAP_SYS_MODULE tarafından kontrol edilir. |

ioperm |

Kapsayıcıların çekirdek G/Ç ayrıcalık düzeylerini değiştirmesini engelleyin. Zaten tarafından sınırlandırılmış CAP_SYS_RAWIO. |

iopl |

Kapsayıcıların çekirdek G/Ç ayrıcalık düzeylerini değiştirmesini engelleyin. Zaten tarafından sınırlandırılmış CAP_SYS_RAWIO. |

kcmp |

CAP_SYS_PTRACE düşürülerek zaten engellenmiş olan işlem inceleme yeteneklerini kısıtlayın. |

kexec_file_load |

kexec_load'un benzer sistem çağrısı, aynı işi yapar, biraz farklı dış bağımsız değişkenlerle. Ayrıca CAP_SYS_BOOT tarafından kontrol edilir. |

kexec_load |

Yeni çekirdeğin daha sonra yürütülmesi için yüklenmesini reddeder. Ayrıca CAP_SYS_BOOT tarafından kontrol edilir. |

keyctl |

Kapsayıcıların ad alanına sahip olmayan çekirdek anahtar dizisini kullanmasını engelleyin. |

lookup_dcookie |

Ana bilgisayara bilgi sızdırabilecek syscall'ı izleme/profil oluşturma. Ayrıca CAP_SYS_ADMIN tarafından kontrol edilir. |

mbind |

Çekirdek belleğini ve NUMA ayarlarını değiştiren syscall. Zaten tarafından sınırlandırılmış CAP_SYS_NICE. |

mount |

Bağlamayı reddet, zaten CAP_SYS_ADMIN tarafından engellenmiş. |

move_pages |

Çekirdek belleğini ve NUMA ayarlarını değiştiren syscall. |

nfsservctl |

Çekirdek nfs daemon'u ile etkileşimi reddedin. Linux 3.1'den bu yana kullanımdan kaldırıldı. |

open_by_handle_at |

Eski bir konteynerin patlak vermesinin nedeni. Ayrıca CAP_DAC_READ_SEARCH tarafından kontrol edilir. |

perf_event_open |

Ana bilgisayara bilgi sızdırabilecek syscall'ı izleme/profil oluşturma. |

personality |

Kapsayıcının BSD öykünmesini etkinleştirmesini engelleyin. Doğası gereği tehlikeli değil, ancak zayıf test edilmiş, çekirdek açıkları olasılığı bulunuyor. |

pivot_root |

pivot_root yasaklanmalı, ayrıcalıklı bir işlem olmalıdır. |

process_vm_readv |

CAP_SYS_PTRACE düşürülerek zaten engellenmiş olan işlem inceleme yeteneklerini kısıtlayın. |

process_vm_writev |

CAP_SYS_PTRACE düşürülerek zaten engellenmiş olan işlem inceleme yeteneklerini kısıtlayın. |

ptrace |

Syscall'da izleme/profil oluşturma. Sekcomp atlamasını önlemek için 4.8'ten önceki Linux çekirdek sürümlerinde engellendi. rastgele işlemleri izleme/profil oluşturma, ana makinede bilgi sızdırabileceği için CAP_SYS_PTRACE devre dışı bırakılarak zaten engellenmektedir. |

query_module |

Çekirdek modüllerinde düzenlemeyi ve işlevleri reddedin. Kullanımdan kalktı. |

quotactl |

Kapsayıcıların kendi kaynak sınırlarını veya işlem hesaplamalarını devre dışı bırakmasına izin verebilecek syscall kotası. Ayrıca CAP_SYS_ADMIN tarafından kontrol edilir. |

reboot |

Kapsayıcıların sunucuyu yeniden başlatmasına izin vermeyin. Ayrıca CAP_SYS_BOOT tarafından kontrol edilir. |

request_key |

Kapsayıcıların ad alanına sahip olmayan çekirdek anahtar dizisini kullanmasını engelleyin. |

set_mempolicy |

Çekirdek belleğini ve NUMA ayarlarını değiştiren syscall. Zaten tarafından sınırlandırılmış CAP_SYS_NICE. |

setns |

bir iş parçacığını ad alanıyla ilişkilendirmeyi reddeder. Ayrıca CAP_SYS_ADMIN tarafından kontrol edilir. |

settimeofday |

Saat/tarih bir ad alanına ait değil. Ayrıca CAP_SYS_TIME tarafından kontrol edilir. |

stime |

Saat/tarih bir ad alanına ait değil. Ayrıca CAP_SYS_TIME tarafından kontrol edilir. |

swapon |

Dosya/cihaz değiştirme işleminin başlatılmasını/durdurulmasını reddedin. Ayrıca CAP_SYS_ADMIN tarafından kontrol edilir. |

swapoff |

Dosya/cihaz değiştirme işleminin başlatılmasını/durdurulmasını reddedin. Ayrıca CAP_SYS_ADMIN tarafından kontrol edilir. |

sysfs |

Kullanım dışı syscall. |

_sysctl |

Modası geçmiş, /proc/sys ile değiştirildi. |

umount |

Ayrıcalıklı bir işlem olmalıdır. Ayrıca CAP_SYS_ADMIN tarafından kontrol edilir. |

umount2 |

Ayrıcalıklı bir işlem olmalıdır. Ayrıca CAP_SYS_ADMIN tarafından kontrol edilir. |

unshare |

Yeni ad alanlarının işlemler için kopyalanmasına izin verme. Ayrıca CAP_SYS_ADMIN tarafından denetlenir (ancak unshare --user hariç). |

uselib |

Paylaşılan kütüphanelerle ilgili eski bir sistem çağrısı (syscall), uzun süredir kullanılmıyor. |

userfaultfd |

İşlem geçişi için büyük ölçüde gerekli olan kullanıcı alanı sayfası hata işleme. |

ustat |

Kullanım dışı syscall. |

vm86 |

Çekirdek x86 gerçek mod sanal makinesinde. Ayrıca CAP_SYS_ADMIN tarafından kontrol edilir. |

vm86old |

Çekirdek x86 gerçek mod sanal makinesinde. Ayrıca CAP_SYS_ADMIN tarafından kontrol edilir. |

İlgili içerik

AKS kümenizin güvenliğini sağlama hakkında daha fazla bilgi edinmek için aşağıdaki makalelere bakın: