Not

Bu sayfaya erişim yetkilendirme gerektiriyor. Oturum açmayı veya dizinleri değiştirmeyi deneyebilirsiniz.

Bu sayfaya erişim yetkilendirme gerektiriyor. Dizinleri değiştirmeyi deneyebilirsiniz.

App Service Ortamı, App Service uygulamalarını yüksek ölçekte güvenli bir şekilde çalıştırmak için tamamen yalıtılmış ve ayrılmış bir ortam sağlayan bir Azure Uygulaması Hizmeti özelliğidir. App Service Ortamı'nın varsayılan etki alanı soneki için DNS ayarları, uygulamalarınızın yalnızca bu adlarla erişilebilir olmasını kısıtlamaz. Özel etki alanı son eki, App Service Ortamınızdaki uygulamalara erişmek için kendi etki alanı son ekinizi kullanmanıza olanak tanıyan bir iç yük dengeleyici (ILB) App Service Ortamı özelliğidir.

App Service Ortamınız yoksa, App Service Ortamı v3 Nasıl Oluşturulur bölümüne bakın.

Özel etki alanı uzantısı, App Service Ortamı tarafından kullanılan bir kök etki alanını tanımlar. Azure App Service'in genel sürümünde, tüm web uygulamaları için varsayılan kök etki alanı azurewebsites.net'tir. ILB App Service Ortamı için varsayılan kök etki alanı appserviceenvironment.net. Ancak, bir ILB App Service Ortamı müşterinin sanal ağına dahili olduğundan, müşteriler bir şirketin iç sanal ağında kullanılmak üzere uygun olan varsayılan etki alanına ek olarak bir kök etki alanı kullanabilir. Örneğin, varsayımsal bir Contoso Corporation, yalnızca Contoso'nun sanal ağı içinde çözümlenebilir ve erişilebilir olması amaçlanan uygulamalar için varsayılan kök etki alanı internal.contoso.com kullanabilir. Bu sanal ağdaki bir uygulamaya APP-NAME.internal.contoso.com adresine erişilerek ulaşılabilir.

Özel etki alanı soneki App Service Ortamı içindir. Bu özellik, App Service'te özel etki alanı bağlamasından farklıdır. Özel etki alanı bağlamaları hakkında daha fazla bilgi için bkz. Mevcut bir özel DNS adını Azure Uygulama Hizmeti ile eşleme.

Özel etki alanı soneki için kullanılan sertifika *.scm.CUSTOM-DOMAIN için bir Konu Alternatif Adı (SAN) girdisi içeriyorsa, scm sitesine APP-NAME.scm.CUSTOM-DOMAIN'den de erişilebilir. Scm'ye yalnızca temel kimlik doğrulaması kullanarak özel etki alanı üzerinden erişebilirsiniz. Çoklu oturum açma yalnızca varsayılan kök etki alanıyla mümkündür.

Önceki sürümlerden farklı olarak, App Service Ortamı v3'lerinizdeki Uygulama Hizmetlerinizin FTPS uç noktalarına yalnızca varsayılan etki alanı soneki kullanılarak erişilebilir.

Özel etki alanı sonek uç noktasına bağlantının TLS tabanlı bağlantılar için Sunucu Adı Göstergesi'ni (SNI) kullanması gerekir.

Önkoşullar

- App Service Ortamı v3'ün ILB varyasyonu.

- Geçerli bir SSL/TLS sertifikası, .PFX formatında bir Azure Key Vault'ta depolanmalıdır. App Service ile sertifika kullanma hakkında daha fazla bilgi için Azure Uygulama Hizmeti'nde TLS/SSL sertifikası ekleme işlemi bölümüne bkz.

- Sertifika 20 kb'tan küçük olmalıdır.

Yönetilen kimlik

SSL/TLS sertifikasının depolandığı Azure Key Vault'ta kimlik doğrulaması yapmak için yönetilen kimlik kullanılır. Şu anda App Service Ortamı ile ilişkilendirilmiş bir yönetilen kimliğiniz yoksa, bir kimlik yapılandırmanız gerekir.

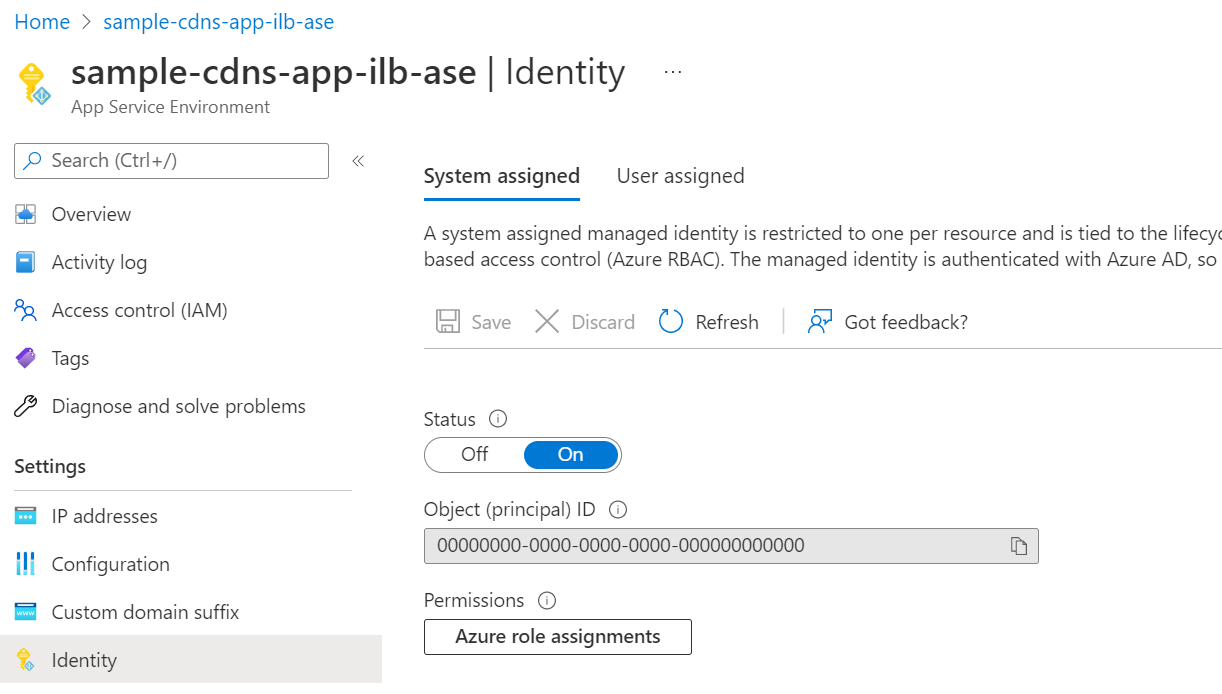

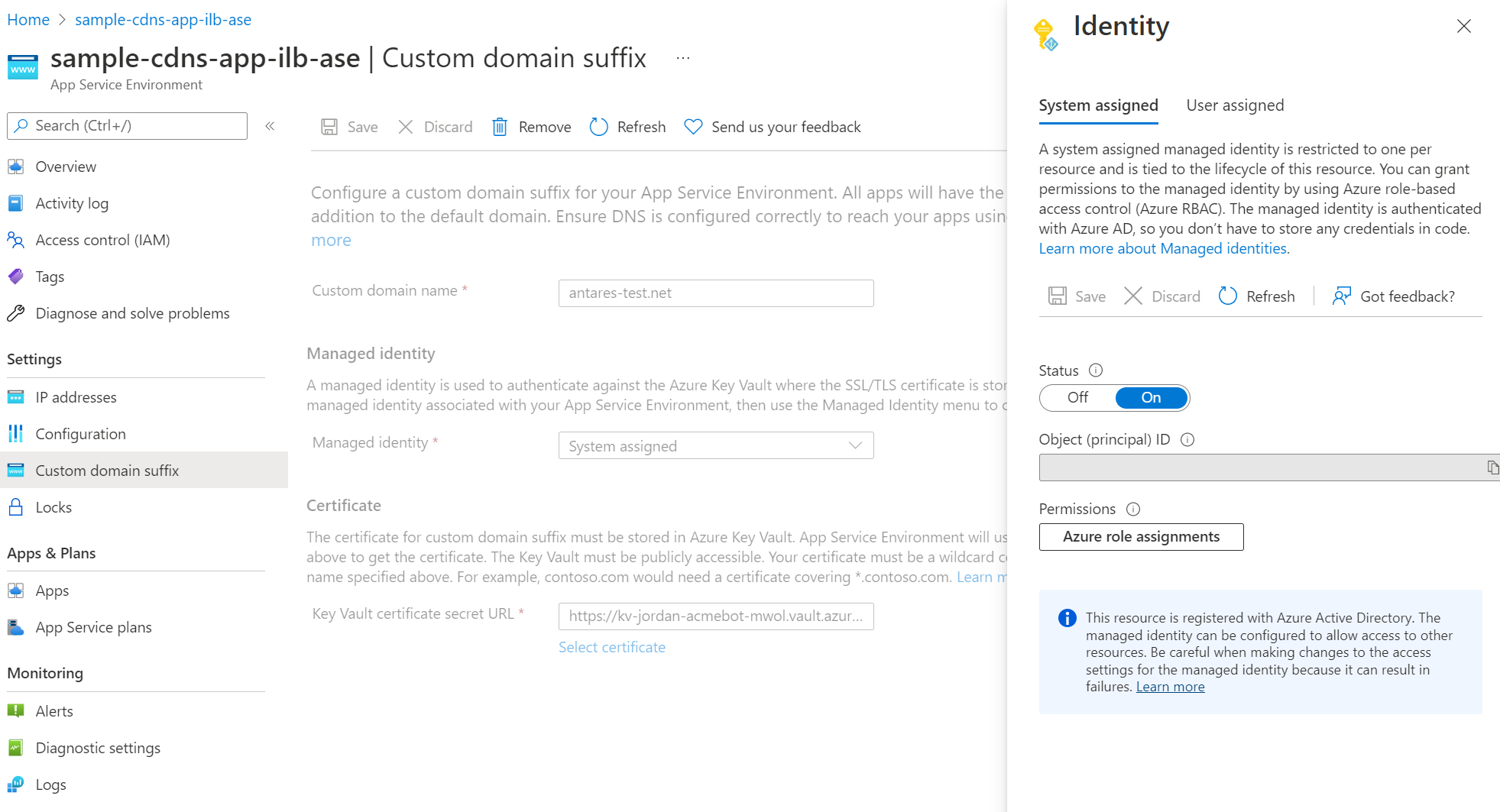

Sistem tarafından atanan veya kullanıcı tarafından atanan yönetilen kimliği kullanabilirsiniz. Kullanıcı tarafından atanan yönetilen kimlik oluşturmak için bkz Kullanıcı tarafından atanan yönetilen kimlikleri yönetme. Sistem tarafından atanan bir yönetilen kimlik kullanmak istiyorsanız ve App Service Ortamınıza henüz bir kimlik atanmadıysa, Özel etki alanı soneki portal deneyimi, oluşturma sürecinde size rehberlik eder. Alternatif olarak, App Service Ortamı için Kimlik sayfasına gidebilir ve yönetilen kimliklerinizi orada yapılandırabilir ve atayabilirsiniz.

Sistem tarafından atanan yönetilen kimliği etkinleştirmek için Durum ayarını Açık olarak ayarlayın.

Kullanıcı tarafından atanan yönetilen kimliği atamak için "Ekle" seçeneğine tıklayın ve kullanmak istediğiniz yönetilen kimliği bulun.

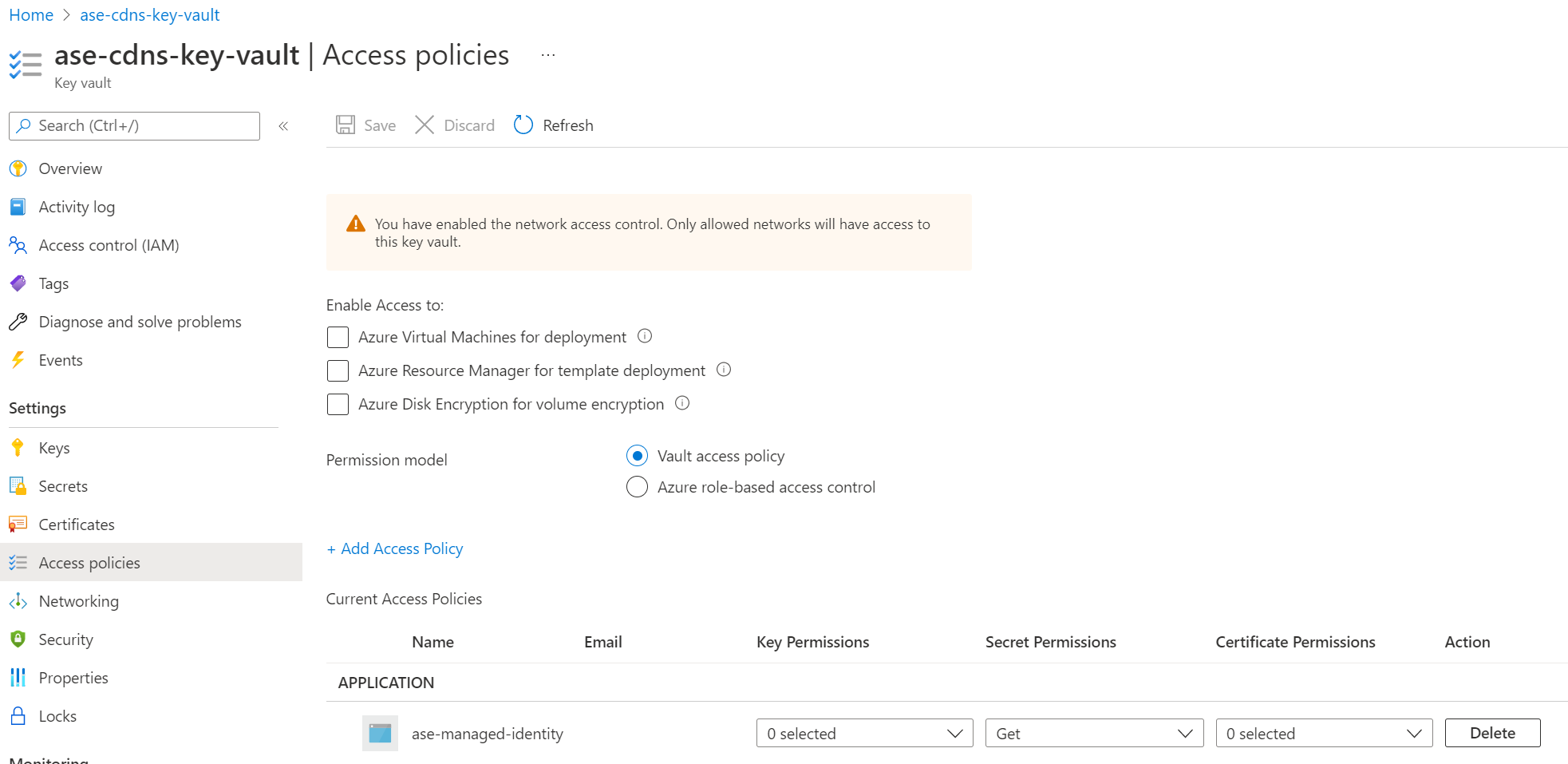

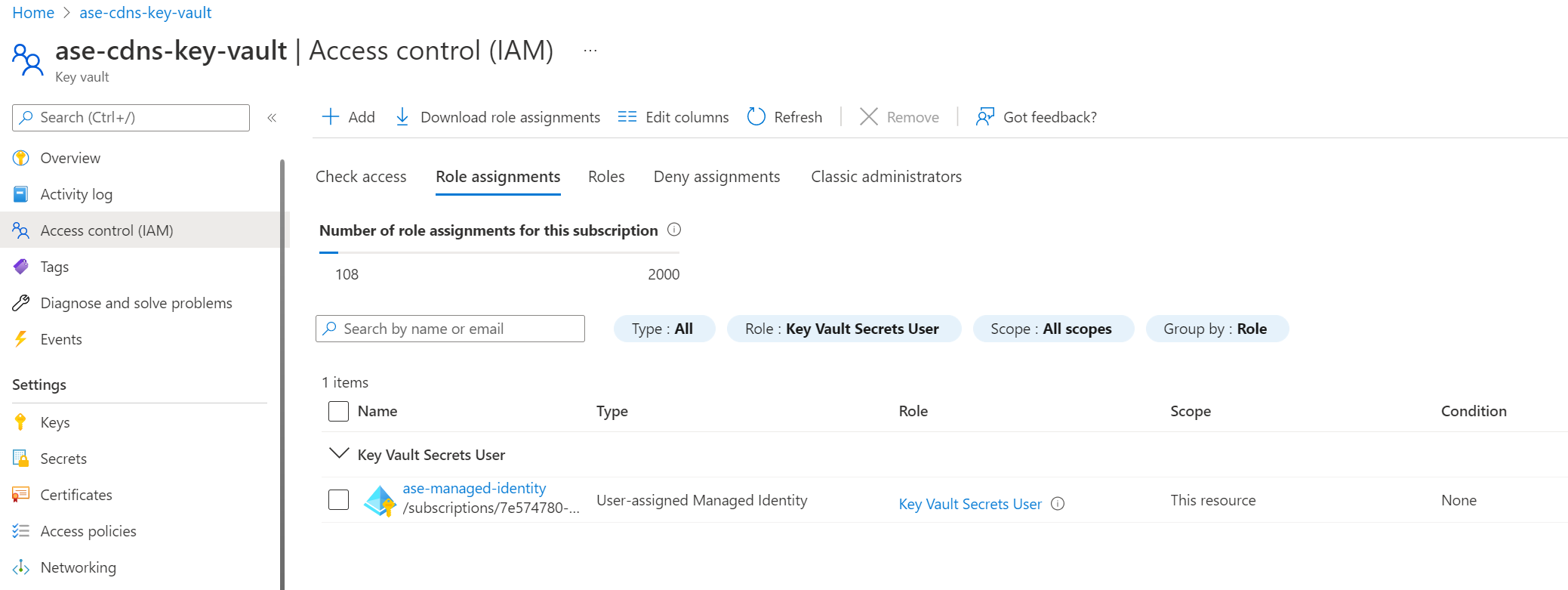

Yönetilen kimliği App Service Ortamı atadıktan sonra yönetilen kimliğin Azure Key Vault için yeterli izinlere sahip olduğundan emin olun. Ya kasa erişim ilkesini ya da Azure rol tabanlı erişim denetimini kullanabilirsiniz.

Anahtar kasası erişim ilkesi kullanıyorsanız, yönetilen kimliğin anahtar kasası için en azından "Get" sırları alma iznine ihtiyacı vardır.

Anahtar kasanıza erişimi yönetmek için Azure rol tabanlı erişim denetimini kullanmayı seçerseniz, yönetilen kimliğinize en az "Anahtar Kasası Sır Kullanıcısı" rolünü vermeniz gerekir.

Sertifika

Özel alan adı son eki için sertifika bir Azure Key Vault'ta depolanmalıdır. Sertifika, .PFX formatında olmalı ve 20 kb'tan küçük olmalıdır. .PEM biçimindeki sertifikalar şu anda desteklenmiyor. App Service Ortamı sertifikayı almak için seçtiğiniz yönetilen kimliği kullanır.

Sertifikanız, seçilen özel alan adı için bir joker karakter sertifikası olmalıdır. Örneğin, internal.contoso.com *.internal.contoso.com kapsayan bir sertifika gerekir. Özel etki alanı sonekiyle kullanılan sertifika, scm için bir Konu Alternatif Adı (SAN) girdisi içeriyorsa (örneğin, *.scm.internal.contoso.com), scm sitesi aynı zamanda özel etki alanı sonekini kullanarak erişilebilir.

Sertifikanızı Azure Key Vault'ta döndürürseniz, App Service Ortamı değişikliği 24 saat içinde alır.

Key Vault'a ağ erişimi

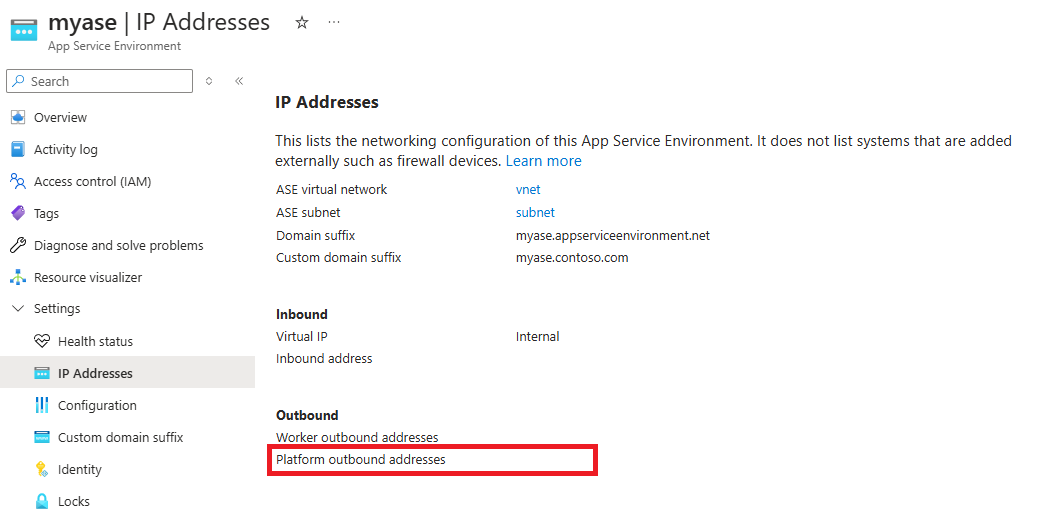

Anahtar kasasına herkese açık olarak veya App Service Ortamı'nın dağıtıldığı alt ağdan erişilebilen özel bir uç nokta üzerinden erişilebilir. Özel bir uç noktayı nasıl yapılandıracağınızı öğrenmek için Azure Özel Bağlantı ile Key Vault'u tümleştirme konusuna bakın. Genel erişimi kullanmanız durumunda, anahtar kasanızı yalnızca App Service Ortamının giden IP adresinden gelen trafiği kabul edecek şekilde güvence altına alabilirsiniz. App Service Ortamı, anahtar kasasına erişirken kaynak adres olarak platform tarafından sağlanan giden IP adresini kullanır. IP adresini Azure portalındaki IP Adresleri sayfasında bulabilirsiniz.

Özel etki alanı sonekini yapılandırmak için Azure portalını kullanın

- Azure portalından App Service Ortamı için Özel etki alanı son eki sayfasına gidin.

- Özel alan adınızı girin.

- App Service Ortamı için tanımladığınız yönetilen kimliği seçin. Sistem tarafından atanan veya kullanıcı tarafından atanan yönetilen kimliği kullanabilirsiniz. Henüz yapmadıysanız yönetilen kimliğinizi yapılandırabilirsiniz. Yönetilen kimlik seçim kutusundaki "Kimlik ekle" seçeneğini kullanarak yönetilen kimliği doğrudan özel etki alanı soneki sayfasından yapılandırabilirsiniz.

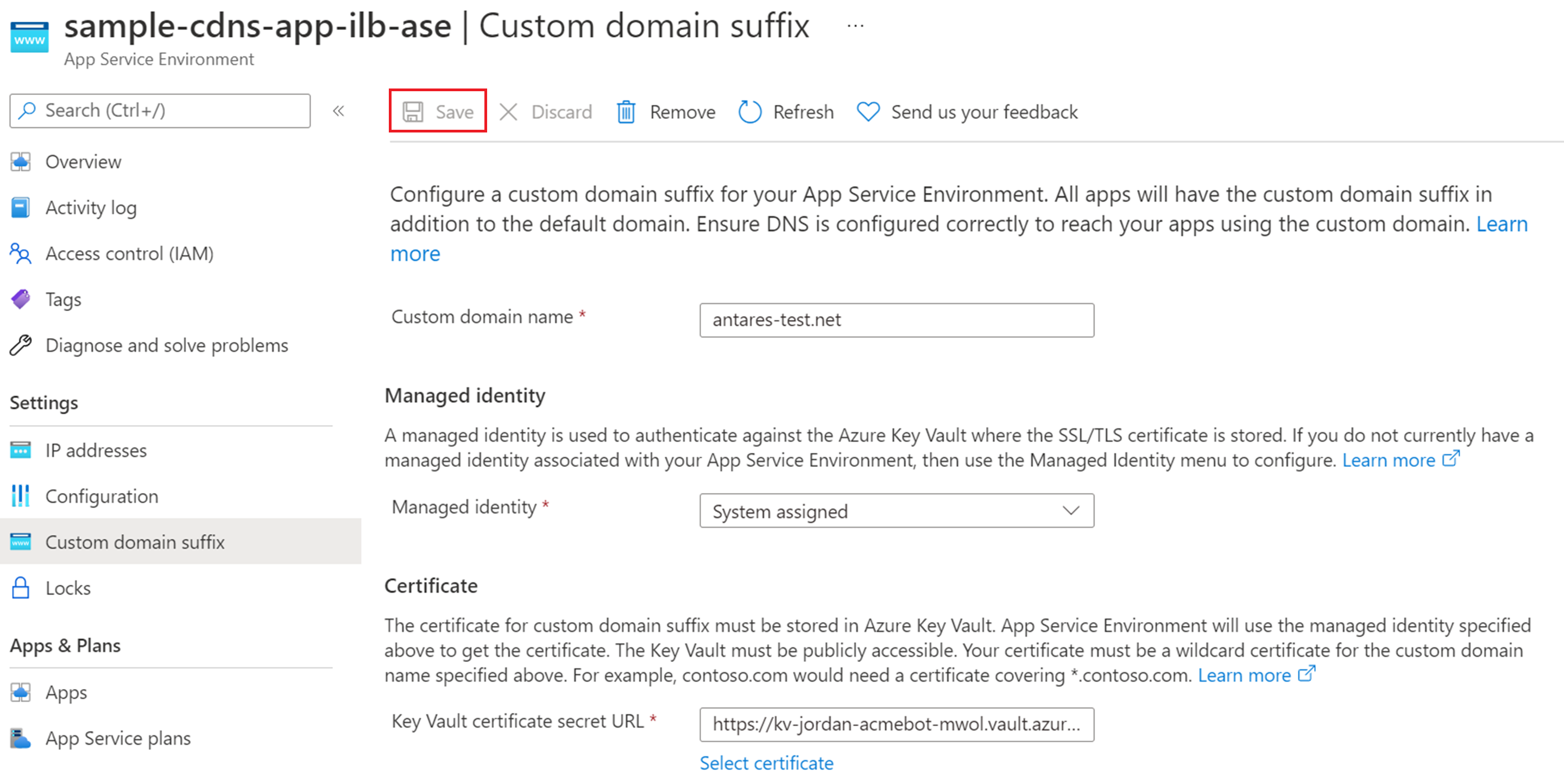

- Özel etki alanı soneki için sertifikayı seçin.

- Anahtar kasasına erişmek için özel uç nokta kullanıyorsanız, ağ erişimi özel uç noktayla sınırlı olduğundan, sertifikayı seçmek için portal arabirimini kullanamazsınız. Sertifika URL'sini el ile girmeniz gerekir.

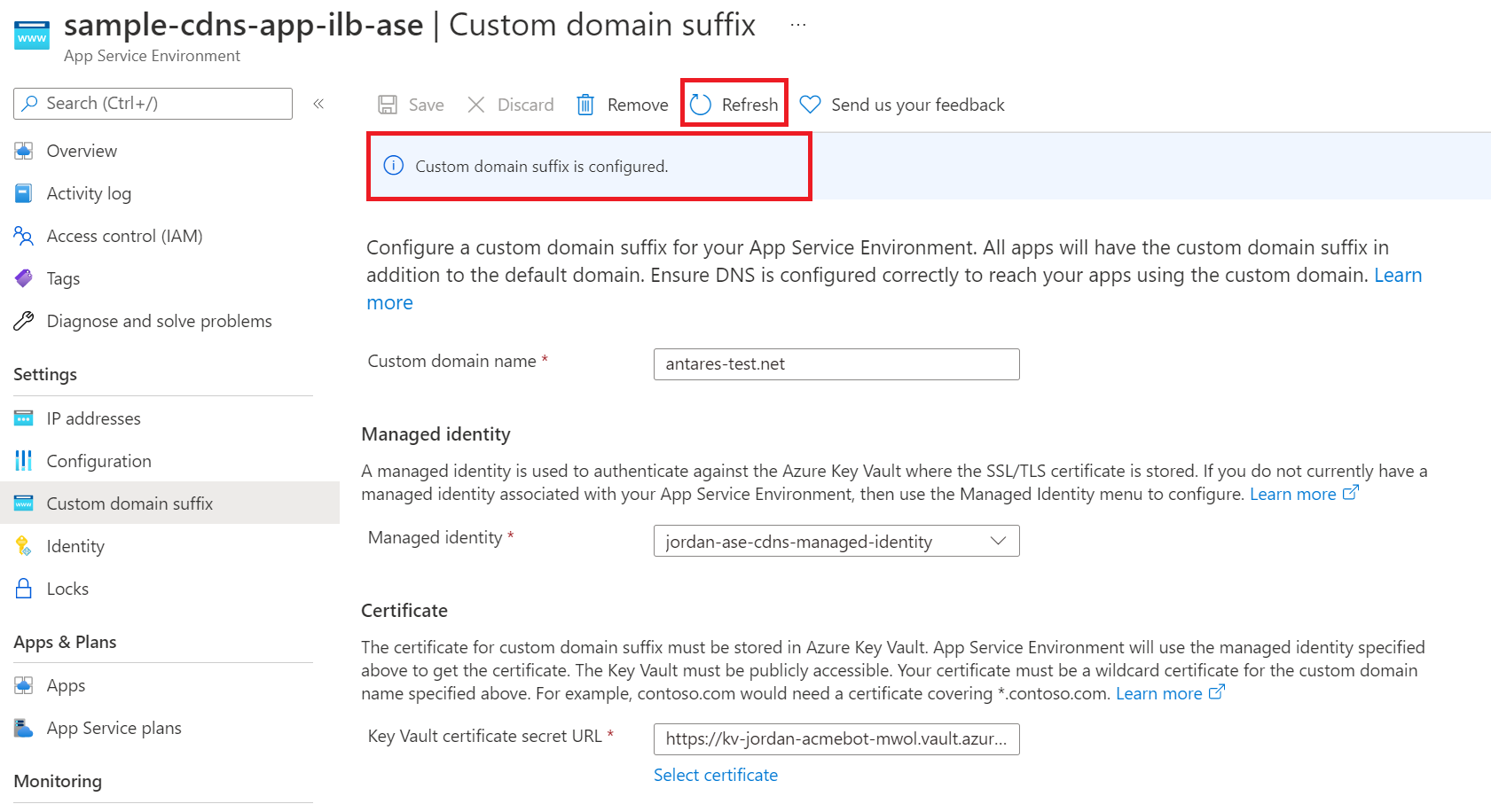

- Sayfanın üst kısmındaki "Kaydet"i seçin. En son yapılandırma güncelleştirmelerini görmek için sayfayı yenileyin.

- Özel etki alanı soneki yapılandırmasının ayarlanması birkaç dakika sürer. Sayfanın üst kısmındaki "Yenile" seçeneğini belirleyerek durumu denetleyin. Başlık, en son ilerleme durumuyla güncelleştirilir. Tamamlandıktan sonra başlıkta özel etki alanı son ekinin yapılandırıldığı belirtilir.

Azure Kaynak Yöneticisi ile özel alan adı son ekini yapılandırın

Azure Resource Manager şablonu kullanarak Uygulama Hizmeti Ortamı için özel bir etki alanı son eki yapılandırmak için aşağıdaki özellikleri eklemeniz gerekir. Önkoşulları karşıladığınızdan ve yönetilen kimliğinizin ve sertifikanızın erişilebilir olduğundan ve Azure Key Vault için uygun izinlere sahip olduğunuzdan emin olun.

Yönetilen kimliği yapılandırmanız ve şablonunuzda atamadan önce var olduğundan emin olmanız gerekir. Yönetilen kimlikler hakkında daha fazla bilgi için bkz. yönetilen kimliğe genel bakış.

Kullanıcı tarafından atanan yönetilen kimliği kullanma

"resources": [

{

"apiVersion": "2022-03-01",

"type": "Microsoft.Web/hostingEnvironments",

"name": ...,

"location": ...,

"identity": {

"type": "UserAssigned",

"userAssignedIdentities": {

"/subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/resourcegroups/asev3-cdns-rg/providers/Microsoft.ManagedIdentity/userAssignedIdentities/ase-cdns-managed-identity"

}

},

"properties": {

"customDnsSuffixConfiguration": {

"dnsSuffix": "antares-test.net",

"certificateUrl": "https://kv-sample-key-vault.vault.azure.net/secrets/wildcard-antares-test-net",

"keyVaultReferenceIdentity": "/subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/resourcegroups/asev3-cdns-rg/providers/Microsoft.ManagedIdentity/userAssignedIdentities/ase-cdns-managed-identity"

},

"internalLoadBalancingMode": "Web, Publishing",

etc...

}

}

Sistem tarafından atanan yönetilen kimliği kullanma

"resources": [

{

"apiVersion": "2022-03-01",

"type": "Microsoft.Web/hostingEnvironments",

"name": ...,

"location": ...,

"identity": {

"type": "SystemAssigned"

}

"properties": {

"customDnsSuffixConfiguration": {

"dnsSuffix": "antares-test.net",

"certificateUrl": "https://kv-sample-key-vault.vault.azure.net/secrets/wildcard-antares-test-net",

"keyVaultReferenceIdentity": "systemassigned"

},

"internalLoadBalancingMode": "Web, Publishing",

etc...

}

}

Özel etki alanı son ekini yapılandırmak için Azure Kaynak Gezgini'ni kullanma

Alternatif olarak, Azure Kaynak Gezgini'ne giderek mevcut ILB App Service Ortamı güncelleştirebilirsiniz.

- Kaynak Gezgini'nde App Service Ortamı düğümüne gidin (subscriptions>{your Subscription}>resourceGroups>{your Resource Group}>providers>Microsoft.Web>hostingEnvironments). Ardından güncelleştirmek istediğiniz belirli App Service Ortamı seçin.

- Kaynak Gezgini'nde etkileşimli düzenlemeye izin vermek için üst araç çubuğunda Oku/Yaz'ı seçin.

- Resource Manager şablonunu düzenlenebilir hale getirmek için Düzenle düğmesini seçin.

- Sağdaki bölmenin en altına kaydırın. customDnsSuffixConfiguration özniteliği en alttadır.

- dnsSuffix, certificateUrl ve keyVaultReferenceIdentity değerlerinizi girin.

- Kimlik özniteliğine gidin ve kullandığınız yönetilen kimlikle ilişkili ayrıntıları girin.

- App Service Ortamına değişikliği kaydetmek için üstteki PUT düğmesini seçin.

- customDnsSuffixConfiguration altındaki provisioningState, yapılandırma güncelleştirmesinde bir durum sağlar.

DNS yapılandırması

App Service Ortamınızdaki uygulamalara, özel etki alanı sonekini kullanarak erişmek için ya kendi DNS sunucunuzu yapılandırmanız ya da özel etki alanınız için bir Azure özel DNS bölgesinde DNS'i yapılandırmanız gerekir.

Kendi DNS sunucunuzu kullanmak istiyorsanız aşağıdaki kayıtları ekleyin:

- Özel etki alanınız için bir bölge oluşturun.

- Bu bölgede, * öğesini App Service Ortamı tarafından kullanılan gelen IP adresine işaret eden bir A kaydı oluşturun.

- Bu bölgede, @ öğesini Uygulama Hizmeti Ortamı tarafından kullanılan alıcı IP adresine yönlendiren bir A kaydı oluşturun.

- İsteğe bağlı olarak, * App Service Ortamı tarafından kullanılan gelen IP adresine işaret eden bir kayıtla scm alt etki alanı için bir bölge oluşturun

Azure DNS özel bölgelerinde DNS'yi yapılandırmak için:

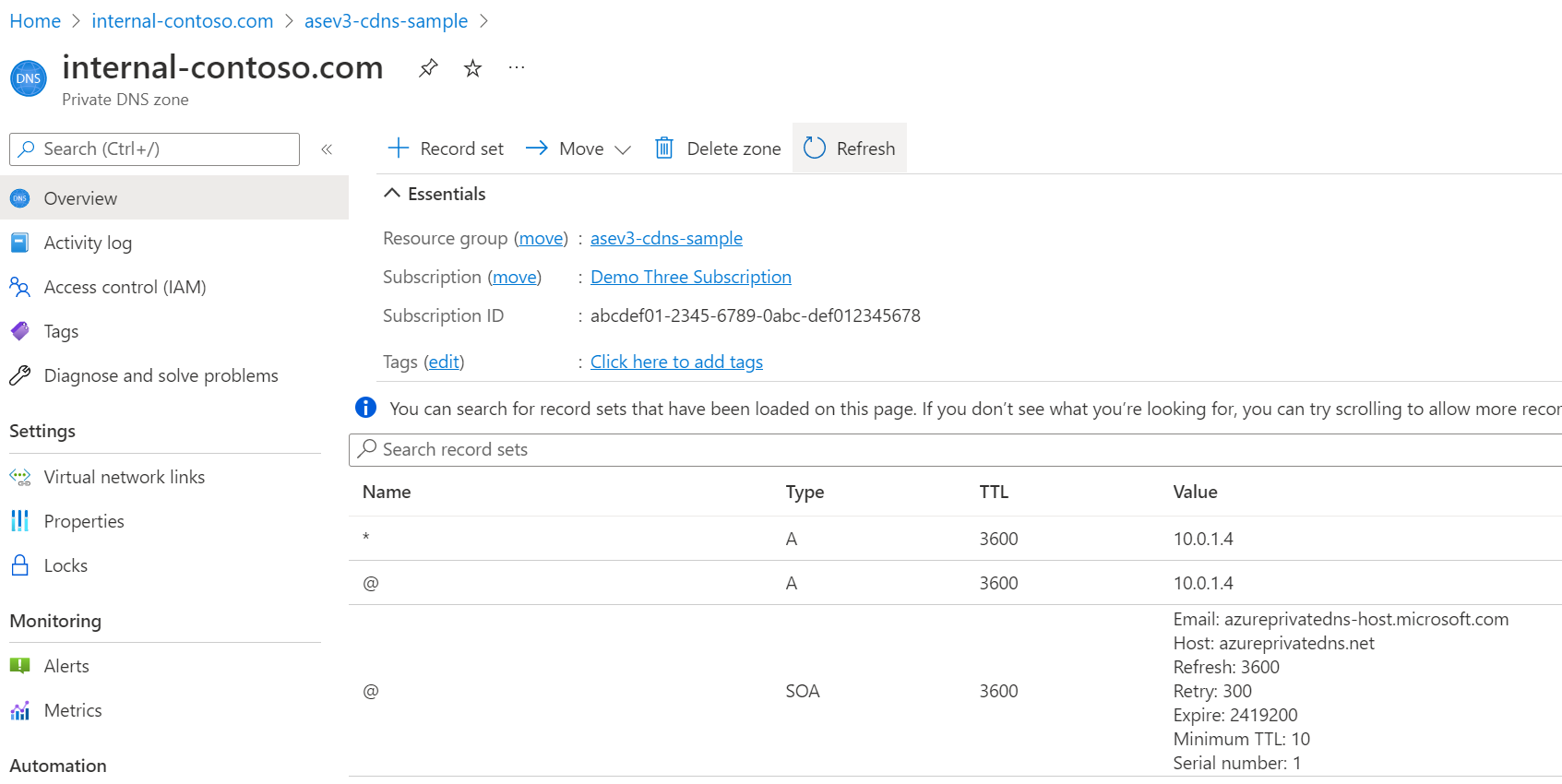

- Özel etki alanınız için adlı bir Azure DNS özel bölgesi oluşturun. Aşağıdaki örnekte özel etki alanı internal.contoso.com.

- Bu bölgede, App Service Ortamı'nın kullandığı gelen IP adresine işaret eden bir A kaydı oluşturun.

- Belirtilen bölgede, @ öğesini App Service Ortamı tarafından kullanılan gelen IP adresine işaret eden bir A kaydı oluşturun.

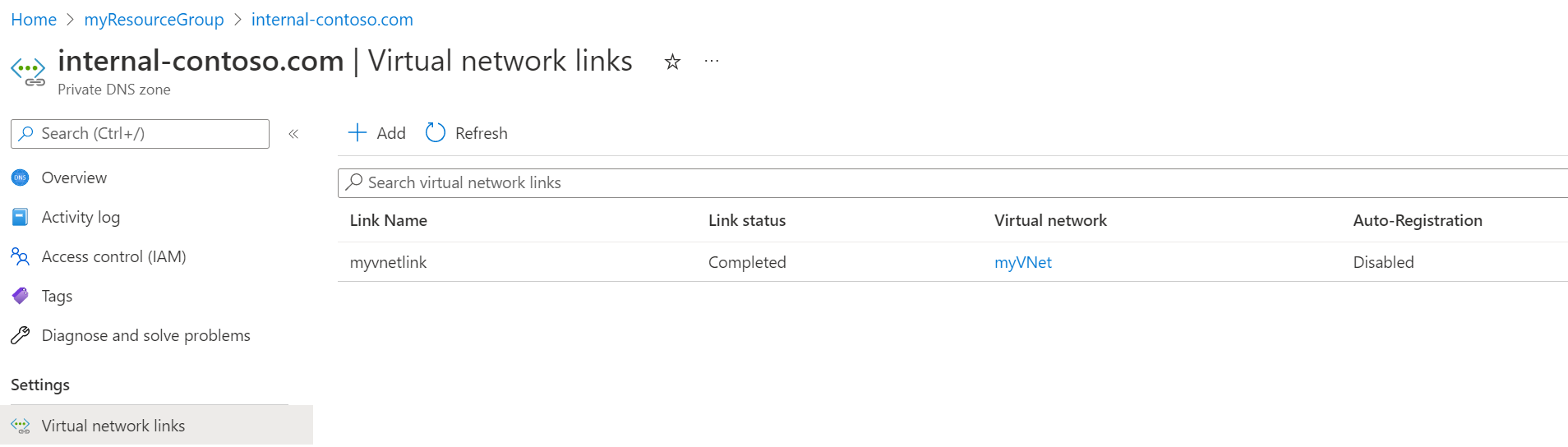

- Azure DNS özel bölgenizi App Service Ortamı sanal ağınıza bağlayın.

- İsteğe bağlı olarak, bu bölgede, *.scm'yi App Service Ortamı tarafından kullanılan gelen IP adresine yönlendiren bir A kaydı oluşturun.

Etki alanınız için DNS yapılandırma hakkında daha fazla bilgi için bkz App Service Ortamı Kullanma.

Not

Özel etki alanı sonekiniz için DNS yapılandırmaya ek olarak, tüm App Service özelliklerinin beklendiği gibi çalıştığından emin olmak için varsayılan etki alanı soneki için DNS yapılandırmayı da düşünmelisiniz.

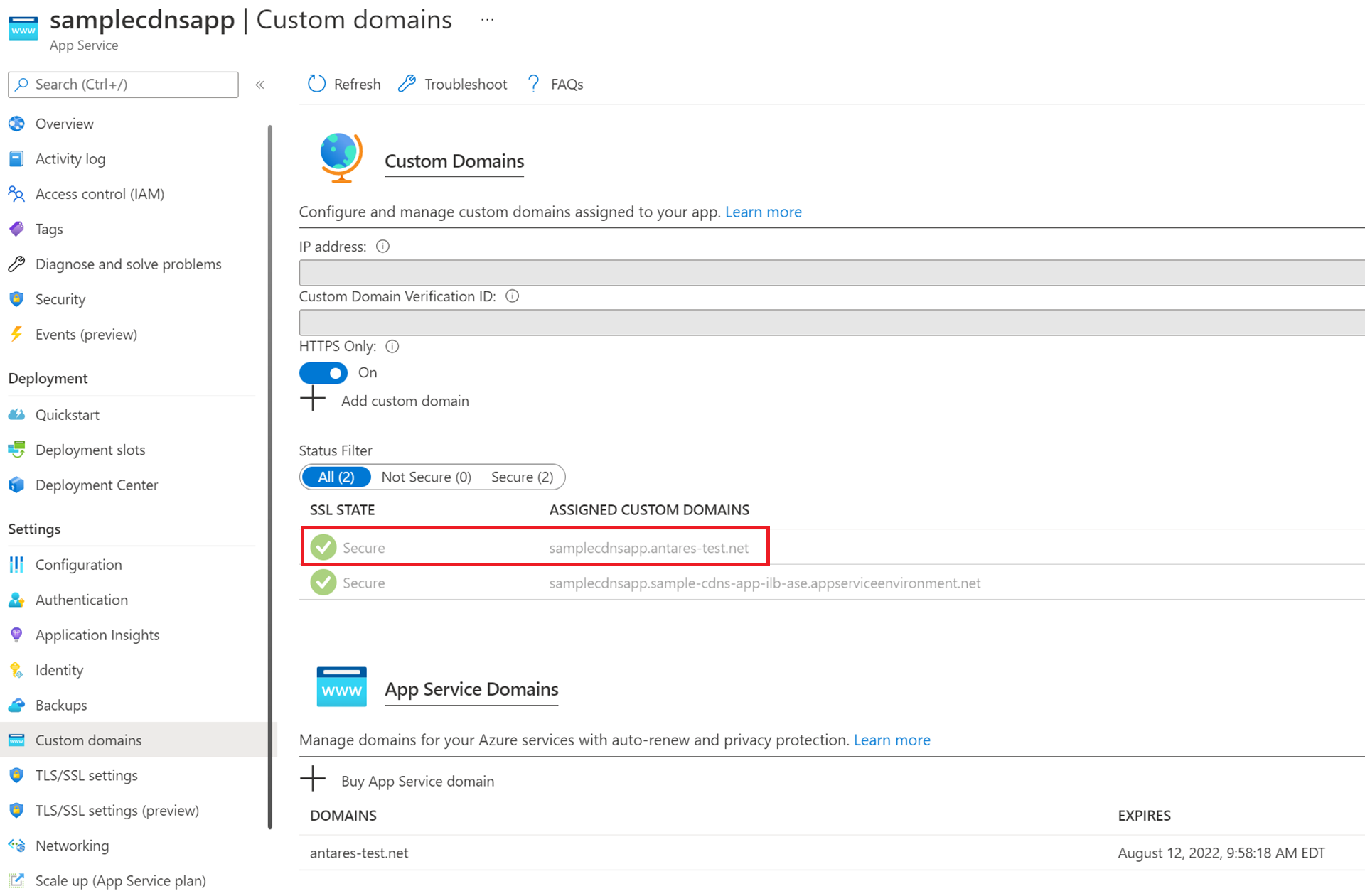

Uygulamalarınıza erişme

Özel etki alanı sonekini ve DNS'yi App Service Ortamı için yapılandırdıktan sonra, App Service Ortamı'ndaki App Service uygulamalarınızdan biri için Özel etki alanları sayfasına gidebilir ve uygulamaya atanan özel etki alanının eklenmesini onaylayabilirsiniz.

ILB App Service Ortamındaki uygulamalara, yapılandırdığınız özel etki alanı veya varsayılan etki alanı appserviceenvironment.net üzerinden HTTPS ile güvenli bir şekilde erişilebilir; önceki resimde olduğu gibi. Varsayılan App Service Ortamı etki alanını ve özel etki alanınızı kullanarak uygulamalarınıza erişebilme özelliği, yalnızca App Service Ortamı v3'te desteklenen benzersiz bir özelliktir.

Ancak, genel çok kiracılı hizmette çalışan uygulamalar gibi, tek tek uygulamalar için özel konak adları yapılandırabilir ve ardından tek tek uygulamalar için benzersiz SNI TLS/SSL sertifika bağlamaları yapılandırabilirsiniz.

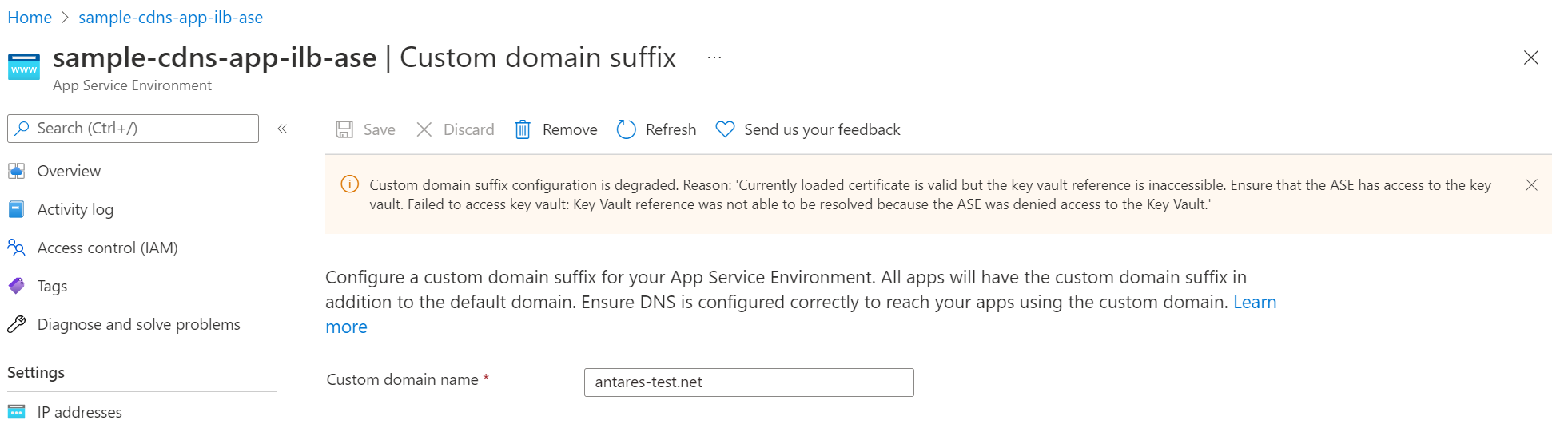

Sorun giderme

App Service platformu, App Service Ortamı anahtar kasanıza erişip erişemediğini ve sertifikanızın geçerli olup olmadığını düzenli aralıklarla denetler. Yönetilen kimliğiniz, anahtar kasanız veya App Service Ortamı için izinleriniz veya ağ ayarlarınız uygun şekilde ayarlanmamışsa veya son zamanlarda değiştirildiyse, özel bir etki alanı son eki yapılandıramazsınız. Ekran görüntüsünde gösterilen örneğe benzer bir hata alırsınız. Gerekli izinleri yapılandırdığınızdan emin olmak için önkoşulları gözden geçirin. App Service platformu sertifikanızın düşürüldüğünü veya süresinin dolduğunu algılarsa benzer bir hata iletisi de görürsünüz.