Özel Application Gateway dağıtımı (önizleme)

Giriş

Geçmişte Application Gateway v2 SKU'ları ve belirli bir ölçüde v1, hizmetin yönetimini etkinleştirmek için genel IP adresleme gerektirdi. Bu gereksinim, Ağ Güvenlik Grupları ve Yol Tablolarında ayrıntılı denetimlerin kullanılmasına çeşitli sınırlamalar getirmiştir. Özellikle, aşağıdaki zorluklar gözlemlenmiştir:

- Ağ Geçidi Yöneticisi hizmet etiketiyle iletişimi etkinleştirmek için tüm Application Gateways v2 dağıtımları genel kullanıma yönelik ön uç IP yapılandırması içermelidir.

- Ağ Güvenlik Grubu ilişkilendirmeleri, GatewayManager'dan gelen erişime ve İnternet'e giden erişime izin vermek için kurallar gerektirir.

- Trafiği İnternet dışında herhangi bir yere iletmek için varsayılan bir yol (0.0.0.0/0) kullanıma sunulurken ağ geçidinin ölçümleri, izlemesi ve güncelleştirmeleri başarısız duruma neden olur.

Application Gateway v2 artık veri sızdırma riskini ortadan kaldırmak ve sanal ağ içinden iletişim gizliliğini denetlemek için bu öğelerin her birini ele alabilir. Bu değişiklikler aşağıdaki özellikleri içerir:

- Özel IP adresi yalnızca ön uç IP yapılandırması

- Genel IP adresi kaynağı gerekmez

- Ağ Güvenlik Grubu aracılığıyla GatewayManager hizmet etiketinden gelen trafiğin ortadan kaldırılması

- İnternet'e giden trafiği kısıtlamak için Giden Tüm Ağ Güvenlik Grubunu Reddet (NSG) kuralı tanımlama olanağı

- Varsayılan İnternet yolunu geçersiz kılma özelliği (0.0.0.0/0)

- Sanal ağdaki tanımlı çözümleyiciler aracılığıyla DNS çözümlemesi Özel bağlantı özel DNS bölgeleri de dahil olmak üzere daha fazla bilgi edinin.

Bu özelliklerin her biri bağımsız olarak yapılandırılabilir. Örneğin, İnternet'ten gelen trafiğe izin vermek için bir genel IP adresi kullanılabilir ve veri sızdırmayı önlemek için ağ güvenlik grubu yapılandırmasında Tümünü Reddet giden kuralı tanımlayabilirsiniz.

Genel önizlemeye ekleme

Özel IP ön uç yapılandırmasının yeni denetimlerinin işlevselliği, NSG kuralları üzerinde denetim ve yol tabloları üzerinde denetim, şu anda genel önizleme aşamasındadır. Genel önizlemeye katılmak için Azure portalı, PowerShell, CLI veya REST API'yi kullanarak deneyimi kabul edebilirsiniz.

Önizlemeye katıldığınızda, tüm yeni Application Gateway'ler NSG, Yönlendirme Tablosu veya özel IP yapılandırma özelliklerinin herhangi bir bileşimini tanımlama özelliği sağlar. Yeni işlevselliği geri çevirmek ve Application Gateway'in genel kullanıma sunulan geçerli işlevselliğine dönmek isterseniz, önizleme kaydını kaldırarak bunu yapabilirsiniz.

Önizleme özellikleri hakkında daha fazla bilgi için bkz . Azure aboneliğinde önizleme özelliklerini ayarlama

Önizlemeye kaydolma

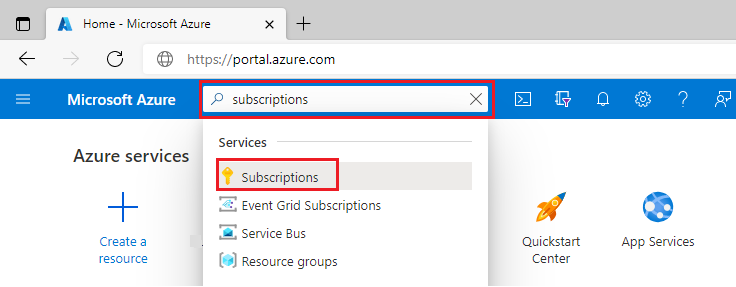

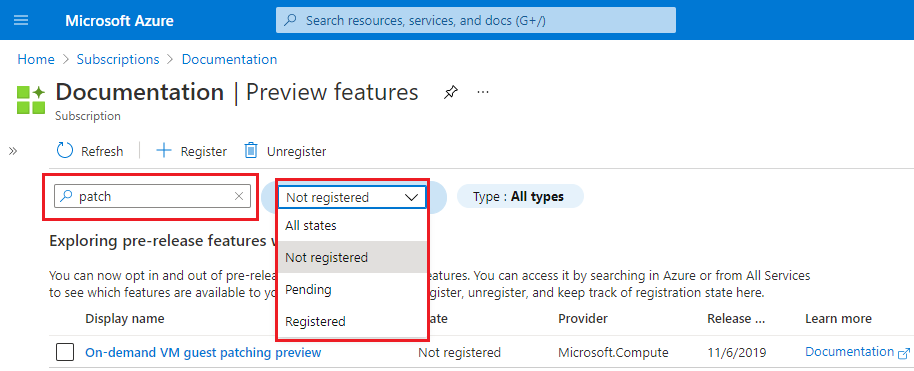

Azure portalı aracılığıyla gelişmiş Application Gateway ağ denetimleri için genel önizlemeye kaydolmak için aşağıdaki adımları kullanın:

Azure Portal’ında oturum açın.

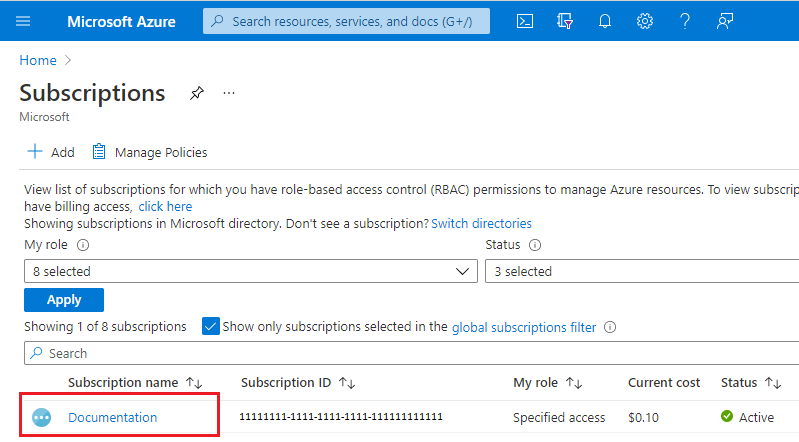

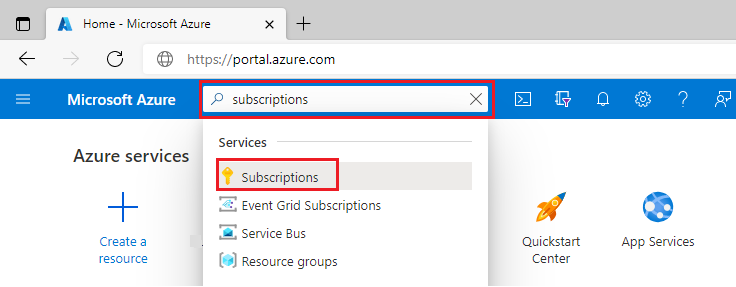

Arama kutusuna abonelikler yazın ve Abonelikler'i seçin.

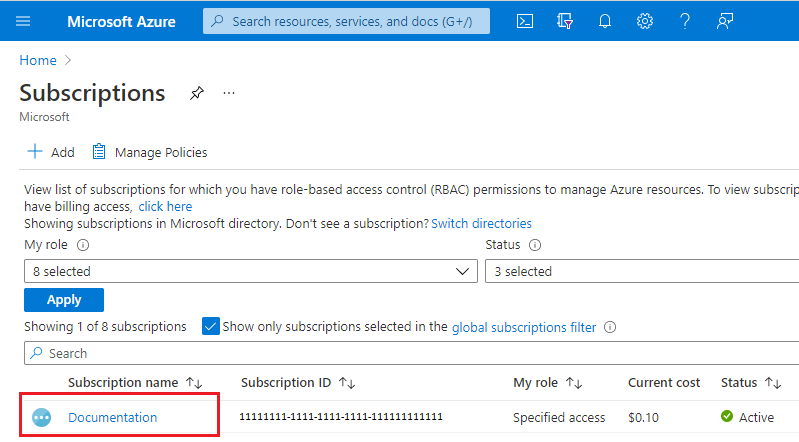

Aboneliğinizin adına ait bağlantıyı seçin.

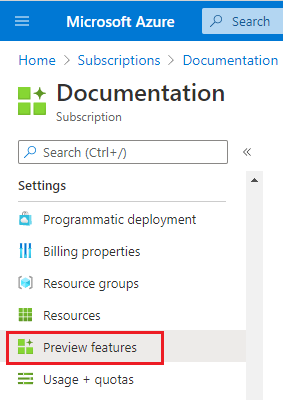

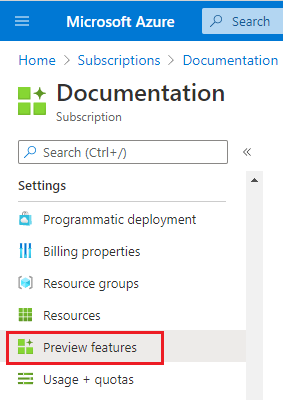

Soldaki menüden Ayarlar altında Önizleme özellikleri'ni seçin.

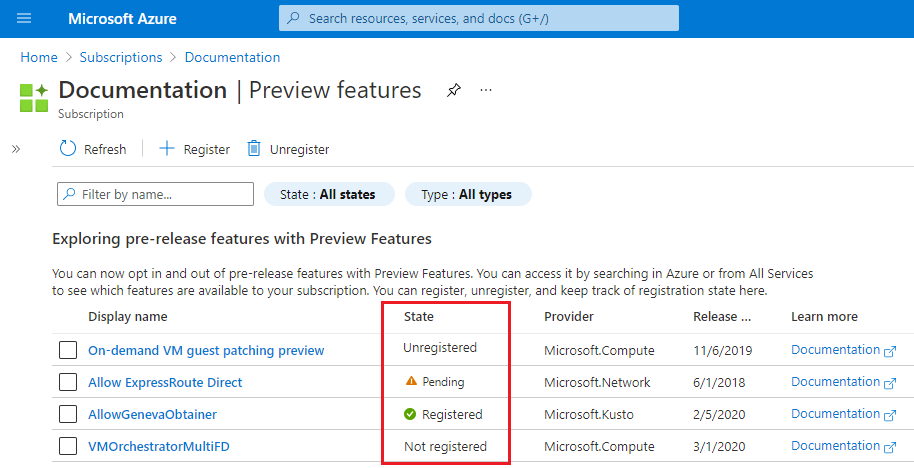

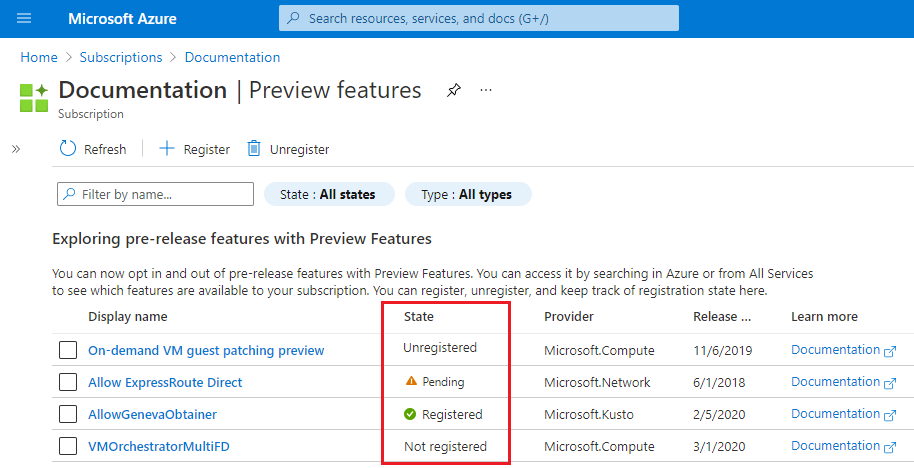

Kullanılabilir önizleme özelliklerinin listesini ve geçerli kayıt durumunuzu görürsünüz.

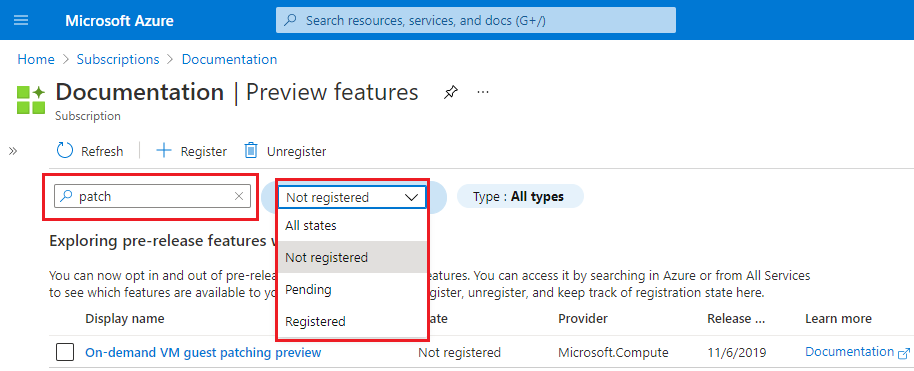

Önizleme özelliklerinden EnableApplicationGatewayNetworkIsolation filtre kutusuna yazın, özelliği işaretleyin ve Kaydet'e tıklayın.

Not

Özellik kaydının Kaydolma durumundan Kayıtlı durumuna geçmesi 30 dakika kadar sürebilir.

Önizleme özellikleri hakkında daha fazla bilgi için bkz . Azure aboneliğinde önizleme özelliklerini ayarlama

Önizleme kaydını kaldırma

Portal aracılığıyla gelişmiş Application Gateway ağ denetimlerinin genel önizlemesini geri çevirmek için aşağıdaki adımları kullanın:

Azure Portal’ında oturum açın.

Arama kutusuna abonelikler yazın ve Abonelikler'i seçin.

Aboneliğinizin adına ait bağlantıyı seçin.

Soldaki menüden Ayarlar altında Önizleme özellikleri'ni seçin.

Kullanılabilir önizleme özelliklerinin listesini ve geçerli kayıt durumunuzu görürsünüz.

Önizleme özelliklerinden EnableApplicationGatewayNetworkIsolation filtre kutusuna yazın, özelliği işaretleyin ve Kaydı Kaldır'a tıklayın.

Bölgeler ve kullanılabilirlik

Özel Application Gateway önizlemesi, Application Gateway v2 sku'sunun desteklendiği tüm genel bulut bölgelerinde kullanılabilir.

Ağ denetimlerinin yapılandırması

Genel önizlemeye kayıt olduktan sonra NSG, Yönlendirme Tablosu ve özel IP adresi ön uç yapılandırması herhangi bir yöntem kullanılarak gerçekleştirilebilir. Örneğin: REST API, ARM Şablonu, Bicep dağıtımı, Terraform, PowerShell, CLI veya Portal. Bu genel önizlemede API veya komut değişikliği yapılmaz.

Kaynak Değişiklikleri

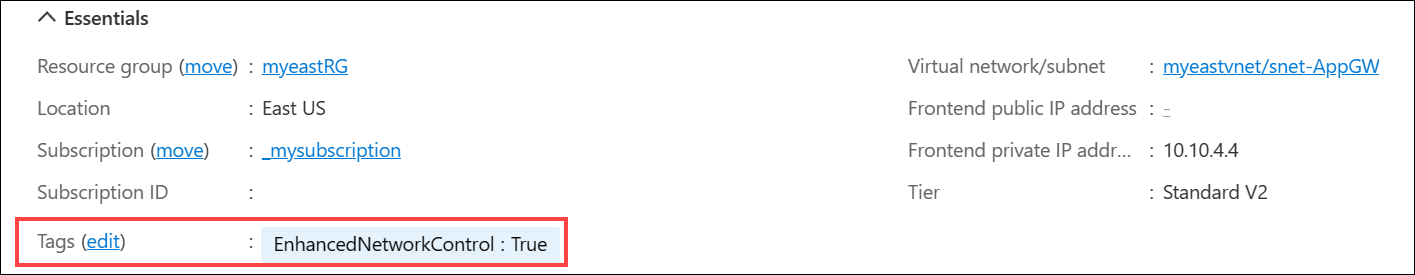

Ağ geçidiniz sağlandıktan sonra, EnhancedNetworkControl adı ve True değeriyle otomatik olarak bir kaynak etiketi atanır. Aşağıdaki örneğe bakın:

Kaynak etiketi kozmetiktir ve ağ geçidinin yalnızca özel ağ geçidi özelliklerinin herhangi bir bileşimini yapılandırma özellikleriyle sağlandığını onaylamaya hizmet eder. Etiketin veya değerin değiştirilmesi veya silinmesi, ağ geçidinin herhangi bir işlevsel çalışmasını değiştirmez.

İpucu

EnhancedNetworkControl etiketi, özellik etkinleştirmeden önce abonelikte mevcut Application Gateway'ler dağıtıldığında ve hangi ağ geçidinin yeni işlevselliği kullanabileceğini ayırt etmek istediğinizde yararlı olabilir.

Application Gateway Alt Ağı

Application Gateway Alt Ağı, Application Gateway Kaynaklarının dağıtılacağı Sanal Ağ içindeki alt ağdır. Ön Uç Özel Ip yapılandırmasında, bu alt ağın kullanıma sunulan uygulamanıza veya sitenize bağlanmak isteyen kaynaklara özel olarak ulaşabilmesi önemlidir.

Giden İnternet bağlantısı

Yalnızca özel bir ön uç IP yapılandırması içeren Application Gateway dağıtımları (genel IP ön uç yapılandırmasına sahip değildir) İnternet'e yönelik trafiği çıkış yapamaz. Bu yapılandırma, İnternet üzerinden genel olarak erişilebilen arka uç hedefleriyle iletişimi etkiler.

Application Gateway'inizden İnternet'e yönelik arka uç hedefine giden bağlantıyı etkinleştirmek için, Sanal Ağ NAT kullanabilir veya trafiği İnternet erişimi olan bir sanal gereci iletebilirsiniz.

Sanal Ağ NAT, hangi IP adresinin veya ön ekin kullanılması gerektiği konusunda denetim ve yapılandırılabilir boşta kalma zaman aşımı sunar. Yapılandırmak için genel IP adresi veya genel ön eki olan yeni bir NAT Ağ Geçidi oluşturun ve bunu Application Gateway içeren alt ağ ile ilişkilendirin.

İnternet çıkışı için bir sanal gereç gerekiyorsa, bu belgedeki yol tablosu denetimi bölümüne bakın.

Genel IP kullanımının gerekli olduğu yaygın senaryolar:

- Özel uç noktaları veya hizmet uç noktalarını kullanmadan anahtar kasasıyla iletişim

- Doğrudan Application Gateway'e yüklenen pfx dosyaları için giden iletişim gerekli değildir

- İnternet üzerinden arka uç hedeflerine iletişim

- İnternet'e yönelik CRL veya OCSP uç noktalarıyla iletişim

Ağ Güvenlik Grubu Denetimi

Application Gateway alt ağıyla ilişkili ağ güvenlik grupları artık GatewayManager için gelen kuralları gerektirmez ve İnternet'e giden erişim gerektirmez. Sistem durumu yoklamalarının ağ geçidine ulaştığından emin olmak için gerekli tek kural AzureLoadBalancer'dan gelenlere izin ver kuralıdır.

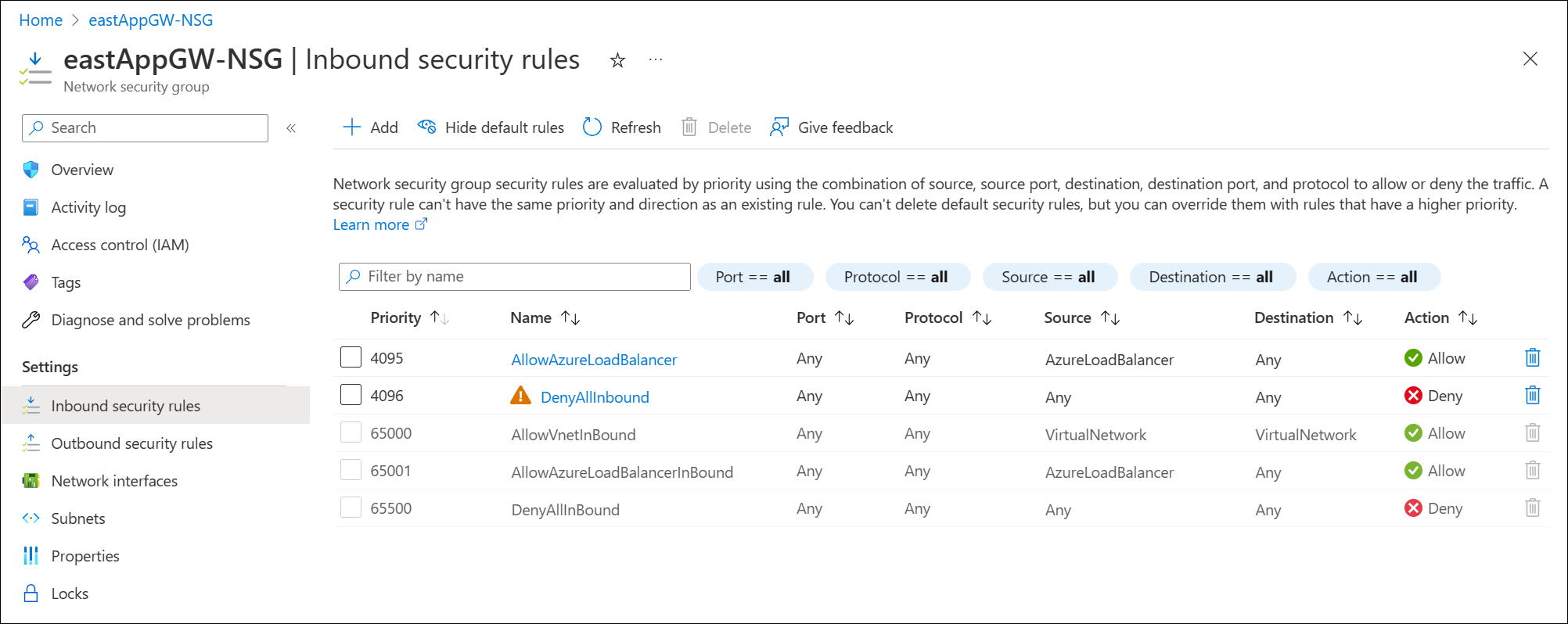

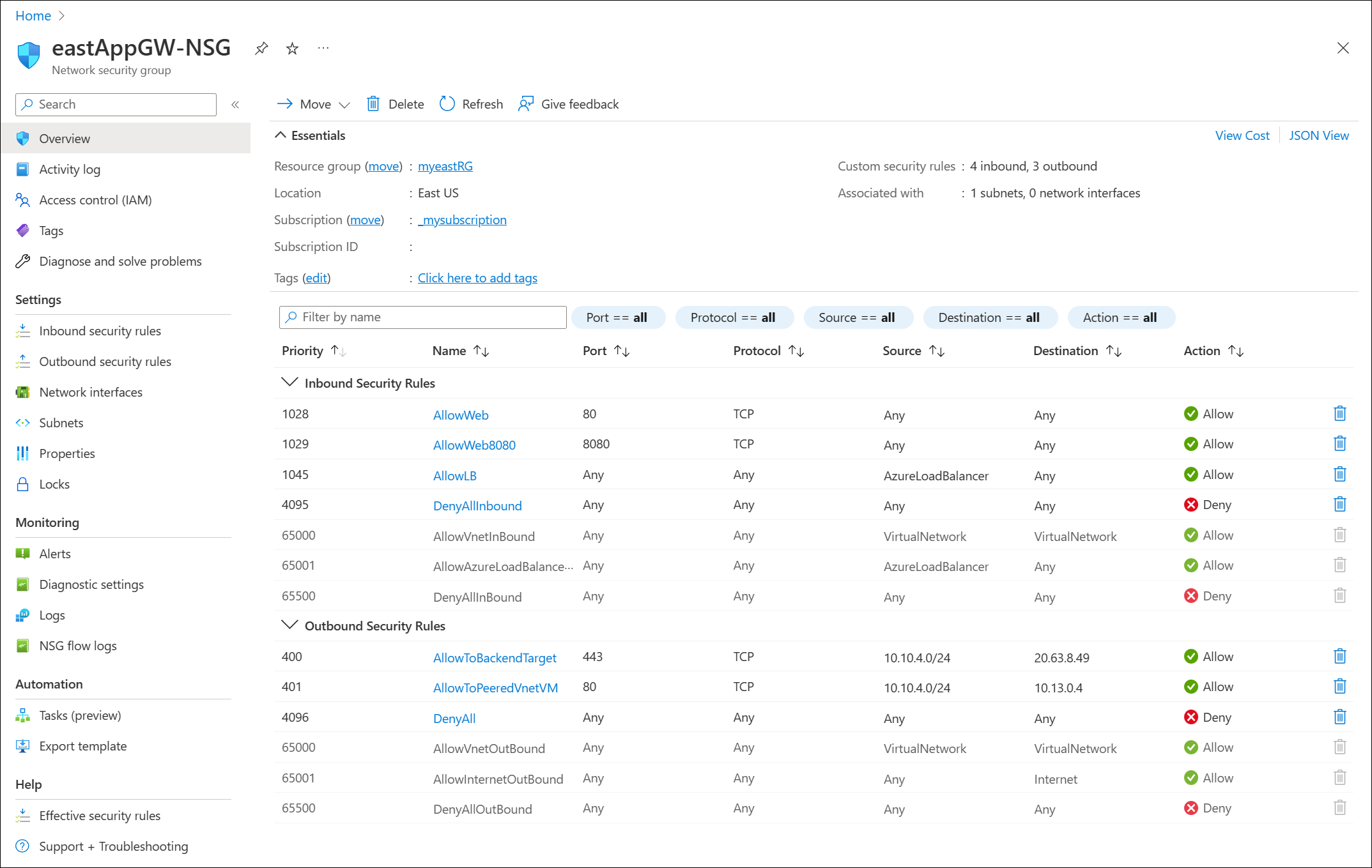

Aşağıdaki yapılandırma, Azure sistem durumu yoklamaları dışında tüm trafiği reddeden en kısıtlayıcı gelen kuralların bir örneğidir. Tanımlanan kurallara ek olarak, istemci trafiğinin ağ geçidinin dinleyicisine ulaşmasını sağlamak için açık kurallar tanımlanır.

Not

Application Gateway, DenyAll kuralı yanlışlıkla sistem durumu yoklamalarına erişimi kısıtlarsa LoadBalanceRule'a İzin Ver seçeneğinin belirtildiğinden emin olmak isteyen bir uyarı görüntüler.

Örnek senaryo

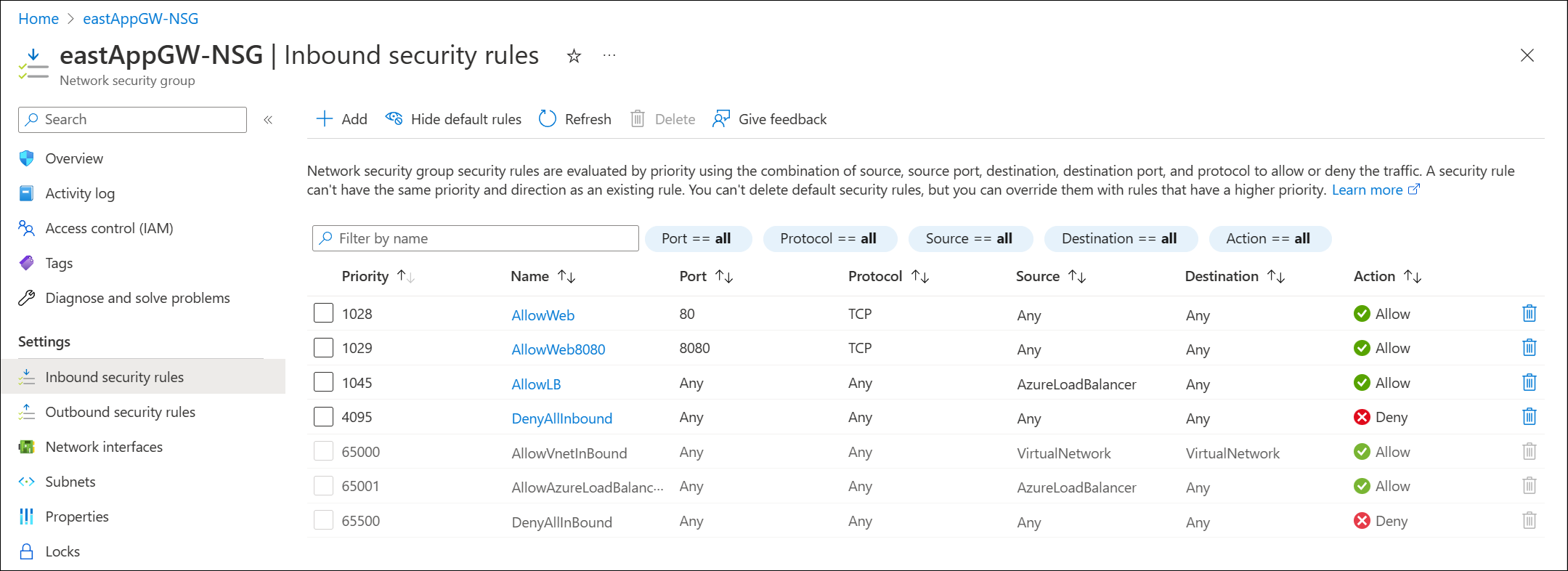

Bu örnek, Aşağıdaki kurallarla Azure portalını kullanarak NSG oluşturma işleminde yol göstermektedir:

- 80 ve 8080 numaralı bağlantı noktasına İnternet'ten gelen istemci isteklerinden Application Gateway'e gelen trafiğe izin ver

- Diğer tüm gelen trafiği reddet

- Başka bir sanal ağdaki arka uç hedefine giden trafiğe izin verme

- İnternet'e erişilebilen bir arka uç hedefine giden trafiğe izin verme

- Diğer tüm giden trafiği reddet

İlk olarak bir ağ güvenlik grubu oluşturun. Bu güvenlik grubu, gelen ve giden kurallarınızı içerir.

Gelen kuralları

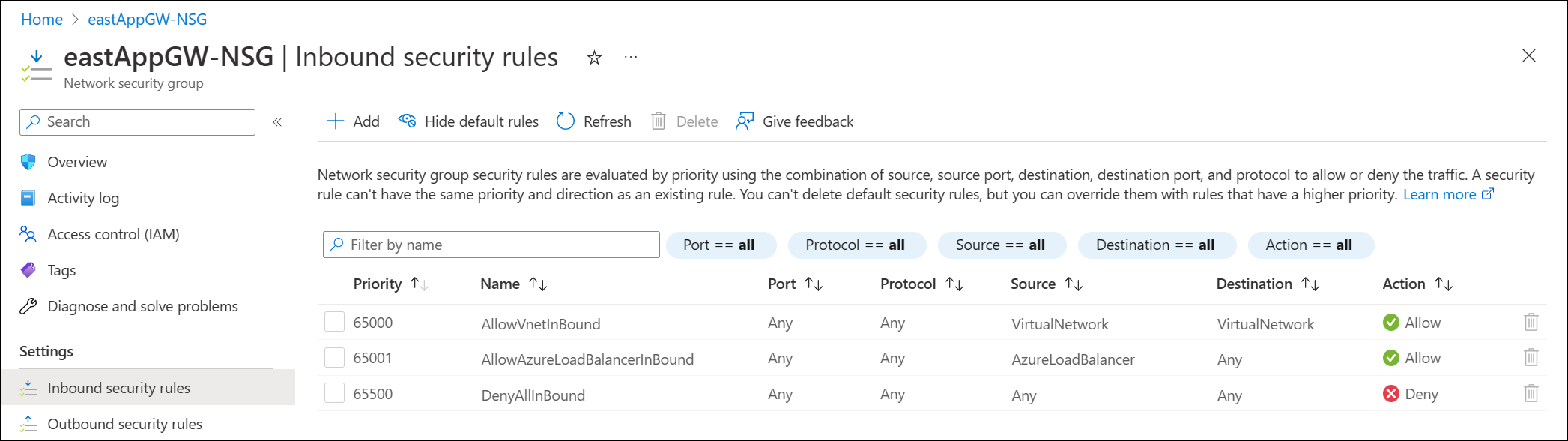

Güvenlik grubunda zaten üç gelen varsayılan kural sağlandı. Aşağıdaki örneğe bakın:

Ardından aşağıdaki dört yeni gelen güvenlik kuralı oluşturun:

- İnternet'ten gelen bağlantı noktası 80, tcp'ye izin ver (herhangi biri)

- İnternet'ten gelen bağlantı noktası 8080, tcp'ye izin ver (herhangi biri)

- AzureLoadBalancer'dan gelenlere izin ver

- GelenLeri Reddet

Bu kuralları oluşturmak için:

- Gelen güvenlik kurallarını seçin

- Ekle'yi seçin

- Gelen güvenlik kuralı ekle bölmesine her kural için aşağıdaki bilgileri girin.

- Bilgileri girdiğinizde, kuralı oluşturmak için Ekle'yi seçin.

- Her kuralın oluşturulması biraz zaman alır.

| Kural # | Source | Kaynak hizmeti etiketi | Kaynak bağlantı noktası aralıkları | Hedef | Hizmet | Dest bağlantı noktası aralıkları | Protokol | Eylem | Öncelik | Name |

|---|---|---|---|---|---|---|---|---|---|---|

| 1 | Herhangi biri | * | Herhangi biri | HTTP | 80 | TCP | İzin Ver | 1028 | AllowWeb | |

| 2 | Herhangi biri | * | Herhangi biri | Özel | 8080 | TCP | İzin Ver | 1029 | AllowWeb8080 | |

| 3 | Hizmet Etiketi | AzureLoadBalancer | * | Tümü | Özel | * | Tümü | İzin Ver | 1045 | allowLB |

| 4 | Herhangi biri | * | Herhangi biri | Özel | * | Herhangi biri | Reddet | 4095 | DenyAllInbound |

Sağlama tamamlandığında tüm kuralları gözden geçirmek için Yenile'yi seçin.

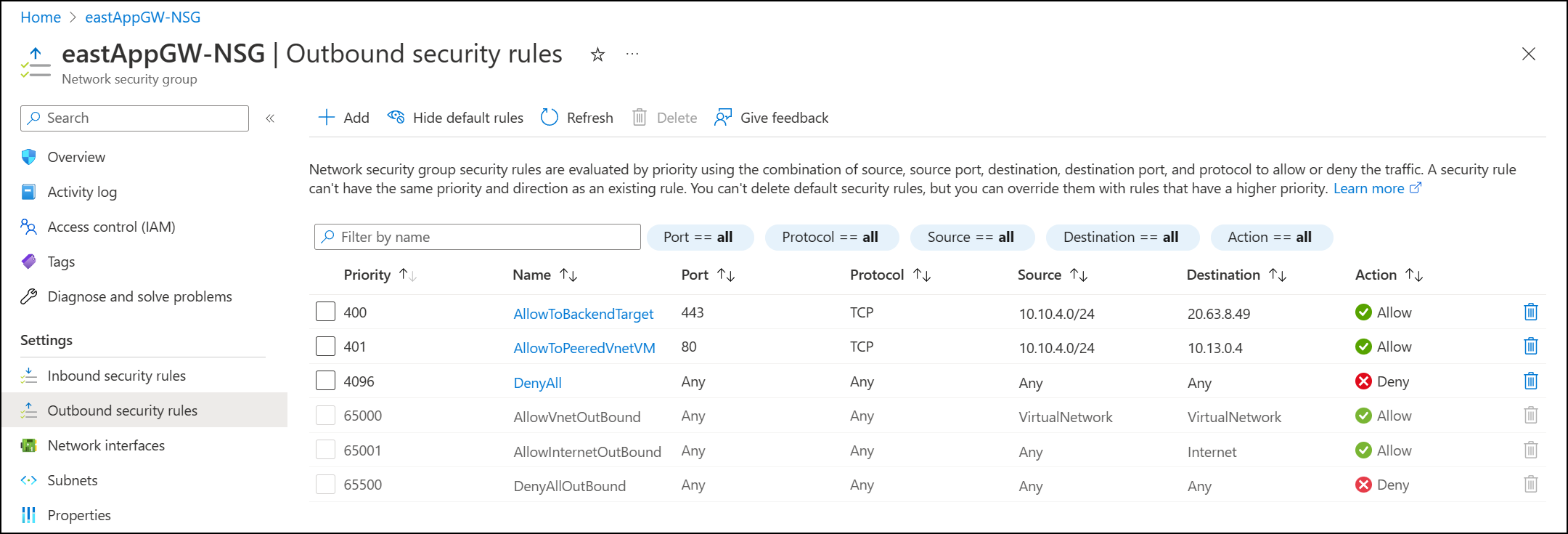

Giden kuralları

Önceliği 65000, 65001 ve 65500 olan üç varsayılan giden kuralı zaten sağlandı.

Aşağıdaki üç yeni giden güvenlik kuralı oluşturun:

- TCP 443'e 10.10.4.0/24'ten 20.62.8.49 arka uç hedefine izin ver

- 10.10.4.0/24 kaynağından 10.13.0.4 hedefine TCP 80'e izin ver

- DenyTüm trafik kuralı

Bu kurallara sırasıyla 400, 401 ve 4096 öncelikleri atanır.

Not

- 10.10.4.0/24, Application Gateway alt ağ adres alanıdır.

- 10.13.0.4, eşlenmiş bir sanal ağda bulunan bir sanal makinedir.

- 20.63.8.49 bir arka uç hedef VM'dir.

Bu kuralları oluşturmak için:

- Giden güvenlik kurallarını seçin

- Ekle'yi seçin

- Giden güvenlik kuralı ekle bölmesine her kural için aşağıdaki bilgileri girin.

- Bilgileri girdiğinizde, kuralı oluşturmak için Ekle'yi seçin.

- Her kuralın oluşturulması biraz zaman alır.

| Kural # | Source | Kaynak IP adresleri/CIDR aralıkları | Kaynak bağlantı noktası aralıkları | Hedef | Hedef IP adresleri/CIDR aralıkları | Hizmet | Dest bağlantı noktası aralıkları | Protokol | Eylem | Öncelik | Name |

|---|---|---|---|---|---|---|---|---|---|---|---|

| 1 | IP Adresleri | 10.10.4.0/24 | * | IP Adresleri | 20.63.8.49 | HTTPS | 443 | TCP | İzin Ver | 400 | AllowToBackendTarget |

| 2 | IP Adresleri | 10.10.4.0/24 | * | IP Adresleri | 10.13.0.4 | HTTP | 80 | TCP | İzin Ver | Kategori 401 | AllowToPeeredVnetVM |

| 3 | Herhangi biri | * | Herhangi biri | Özel | * | Herhangi biri | Reddet | 4096 | DenyAll |

Sağlama tamamlandığında tüm kuralları gözden geçirmek için Yenile'yi seçin.

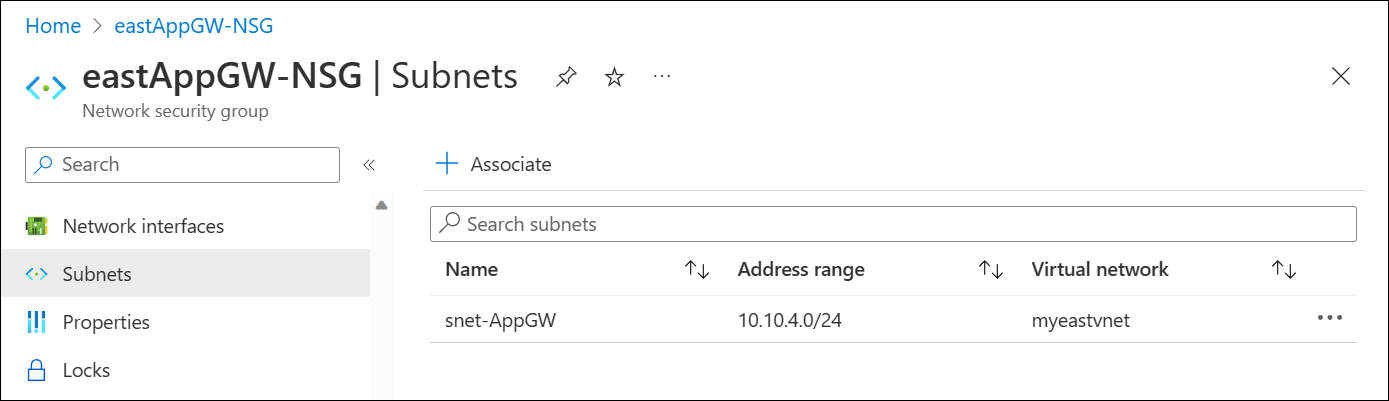

NSG'yi alt ağ ile ilişkilendirme

Son adım, ağ güvenlik grubunu Application Gateway'inizi içeren alt ağ ile ilişkilendirmektir.

Sonuç.

Önemli

Erişime izin vermek istediğiniz istemcilerden gelen trafiği yanlışlıkla reddedebileceğiniz için DenyAll kurallarını tanımlarken dikkatli olun. Ayrıca, arka uç hedefine giden trafiği yanlışlıkla reddederek arka uç durumunun başarısız olmasına ve 5XX yanıtları üretmesine neden olabilirsiniz.

Yönlendirme Tablosu Denetimi

Application Gateway'in geçerli teklifinde, Application Gateway'in düzgün yönetilmesini sağlamak için bir yol tablosunun bir sonraki atlamayla 0.0.0.0/0 olarak tanımlanmış bir kuralla (veya kural oluşturma) ilişkilendirmesi desteklenmez.

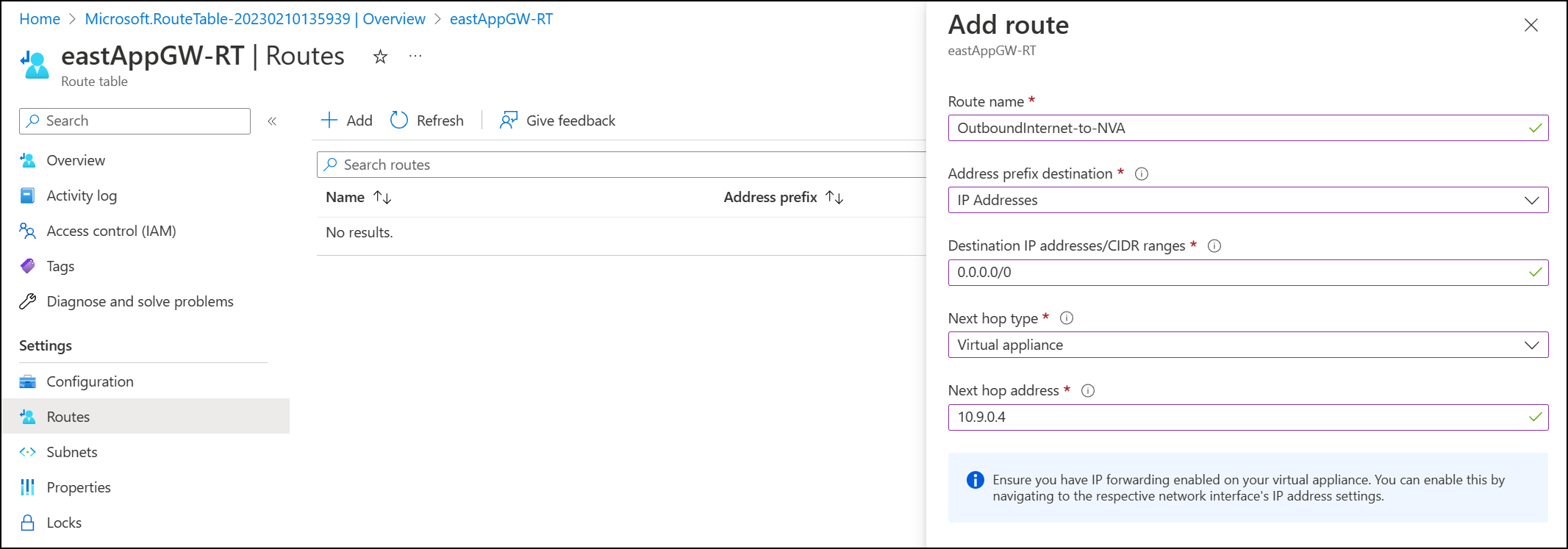

Genel önizleme özelliğinin kaydından sonra, trafiği sanal gerecin sanal gerecine iletme özelliği artık Sanal Gerecin sonraki atlamasıyla 0.0.0.0/0'ı tanımlayan bir yönlendirme tablosu kuralının tanımıyla mümkündür.

BGP reklamları aracılığıyla 0.0.0.0/0 yolunu zorlamalı tünelleme veya öğrenme, Application Gateway durumunu etkilemez ve trafik akışı için kabul edilir. Bu senaryo VPN, ExpressRoute, Yönlendirme Sunucusu veya Sanal WAN kullanılırken uygulanabilir.

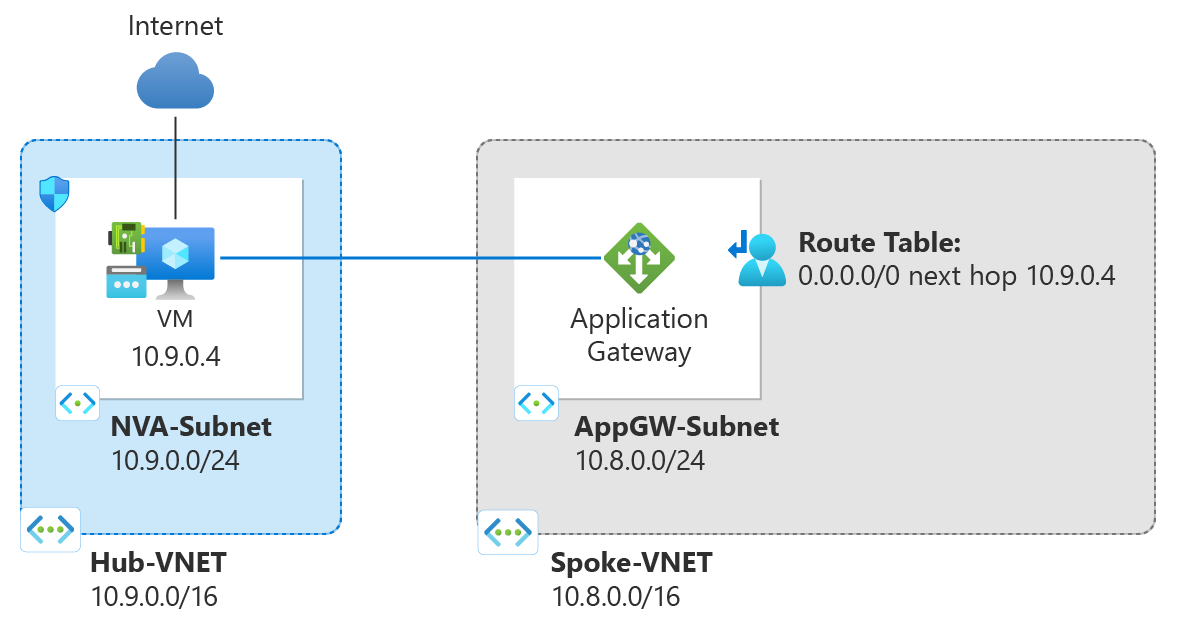

Örnek senaryo

Aşağıdaki örnekte, bir yönlendirme tablosu oluşturup bunu Application Gateway alt ağıyla ilişkilendirerek alt ağdan giden İnternet erişiminin bir sanal gereçten çıkış yapacağından emin olacağız. Üst düzeyde, aşağıdaki tasarım Şekil 1'de özetlenmiştir:

- Application Gateway uç sanal ağında

- Hub ağında bir ağ sanal gereci (sanal makine) vardır

- Sanal gerecin varsayılan yolu (0.0.0.0/0) olan bir yol tablosu Application Gateway alt ağıyla ilişkilendirilir

Şekil 1: Sanal gereç aracılığıyla İnternet erişimi çıkışı

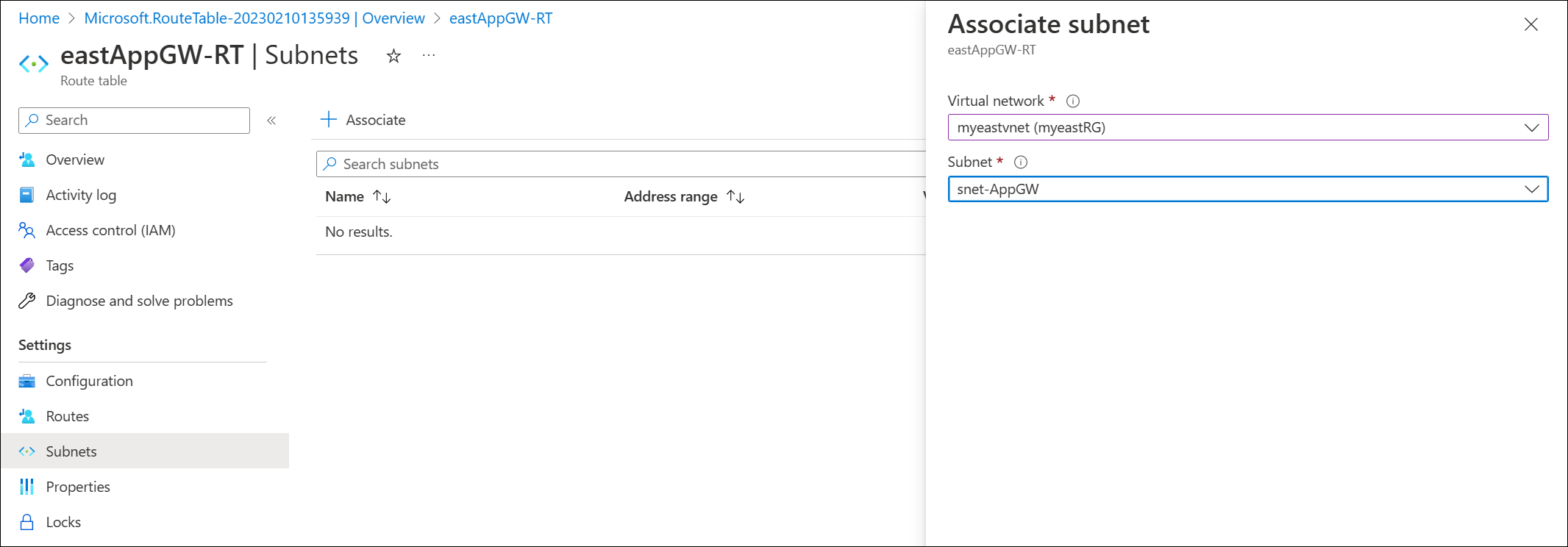

Bir yönlendirme tablosu oluşturmak ve bunu Application Gateway alt ağıyla ilişkilendirmek için:

- Yol tablosu oluşturma:

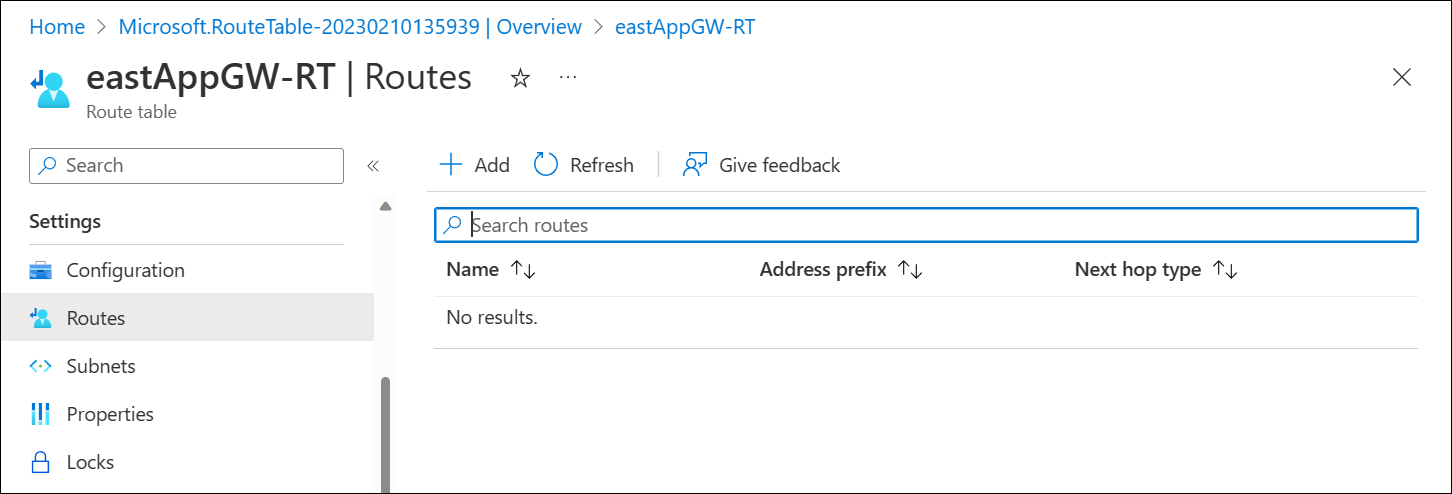

- Yollar'ı seçin ve 0.0.0.0/0 için sonraki atlama kuralını oluşturun ve hedefi VM'nizin IP adresi olacak şekilde yapılandırın:

- Alt ağlar'ı seçin ve yol tablosunu Application Gateway alt ağıyla ilişkilendirin:

- Trafiğin sanal gereçten geçtiğini doğrulayın.

Sınırlamalar / Bilinen Sorunlar

Genel önizleme aşamasındayken aşağıdaki sınırlamalar bilinmektedir.

Özel bağlantı yapılandırması (önizleme)

Trafiği özel uç noktalardan Application Gateway'e tünelleme için özel bağlantı yapılandırma desteği yalnızca özel ağ geçidiyle desteklenmez.

Yalnızca AGIC ile özel IP ön uç yapılandırması

AGIC v1.7 yalnızca özel ön uç IP'sine yönelik destek sağlamak için kullanılmalıdır.

Genel Sanal Ağ Eşlemesi aracılığıyla Özel Uç Nokta bağlantısı

Application Gateway'de genel sanal ağ eşlemesi aracılığıyla erişilebilen bir sanal ağda bulunan özel uç noktaya yönelik arka uç hedefi veya anahtar kasası başvurusu varsa trafik bırakılır ve iyi durumda değildir.

Ağ İzleyicisi tümleştirmesi

Bağlan ion sorunlarını giderme ve NSG tanılamaları, denetim ve tanılama testlerini çalıştırırken bir hata döndürür.

Gelişmiş ağ denetimini etkinleştirmeden önce oluşturulan bir arada var olan v2 Application Gateway'ler

Bir alt ağ, gelişmiş ağ denetimi işlevselliğinin etkinleştirilmesinin öncesinde ve sonrasında oluşturulmuş Application Gateway v2 dağıtımlarını paylaşıyorsa, Ağ Güvenlik Grubu (NSG) ve Yol Tablosu işlevselliği önceki ağ geçidi dağıtımıyla sınırlıdır. Yeni işlevselliği etkinleştirmeden önce sağlanan uygulama ağ geçitlerinin yeniden sağlanması veya yeni oluşturulan ağ geçitlerinin gelişmiş ağ güvenlik grubu ve yönlendirme tablosu özelliklerini etkinleştirmek için farklı bir alt ağ kullanması gerekir.

- Yeni işlevselliği etkinleştirmeden önce dağıtılan bir ağ geçidi alt ağda varsa, aşağıdaki gibi hatalar görebilirsiniz:

For routes associated to subnet containing Application Gateway V2, please ensure '0.0.0.0/0' uses Next Hop Type as 'Internet'yol tablosu girdileri eklerken. - Alt ağa ağ güvenlik grubu kuralları eklerken şunları görebilirsiniz:

Failed to create security rule 'DenyAnyCustomAnyOutbound'. Error: Network security group \<NSG-name\> blocks outgoing Internet traffic on subnet \<AppGWSubnetId\>, associated with Application Gateway \<AppGWResourceId\>. This isn't permitted for Application Gateways that have fast update enabled or have V2 Sku.

Bilinmeyen Arka Uç Sistem Durumu

Arka uç durumu Bilinmiyor ise aşağıdaki hatayı görebilirsiniz:

- Arka uç sistem durumu alınamadı. V1 SKU'su varsa ve v2 SKU'su varsa 65200-65535 bağlantı noktaları veya arka uç havuzunda yapılandırılan FQDN bir IP adresine çözümlenemediyse, uygulama ağ geçidi alt ağındaki bir NSG/UDR/Güvenlik Duvarı 65503-65534 bağlantı noktalarında trafiği engelliyorsa bu durum oluşur. Daha fazla bilgi edinmek için - https://aka.ms/UnknownBackendHealthadresini ziyaret edin.

Bu hata yoksayılabilir ve gelecek bir sürümde netleştirilecektir.

Sonraki adımlar

- Daha fazla güvenlik en iyi uygulaması için bkz . Application Gateway için Azure güvenlik temeli.