Bu makalede, bir PaaS kaynağının özel uç nokta üzerinden tek bir bölgedeki belirli bir iş yükünde nasıl kullanıma sunulur? Senaryoda ağ topolojisi merkez-uç, merkez ise bir Azure Sanal WAN hub'dır.

Önemli

Bu makale, Sanal WAN'da Azure Özel Bağlantı ve Azure DNS ile ilgili bir serinin bir parçasıdır ve senaryo kılavuzunda tanımlanan ağ topolojisi üzerinde oluşturulur. Temel ağ mimarisini ve önemli zorlukları anlamak için önce genel bakış sayfasını okuyun.

Senaryo

Şekil 1: Özel Bağlantı ve Azure DNS ile Sanal WAN için tek bölgeli senaryo - sınama

Bu mimarinin Visio dosyasını indirin. Bu bölüm senaryoyu tanımlar ve bu senaryo için sınamayı yeniden tanımlar (sınama, genel bakış sayfasındaki çalışma dışı örnekle aynıdır). İlk senaryo mimarisi, genel bakış kılavuzunda tanımlanan başlangıç ağ topolojisini kullanır. Eklemeler ve değişiklikler şunlardır:

- Tek bir sanal hub'ı olan tek bir bölge vardır.

- Bölgede genel ağ erişimi devre dışı bırakılmış bir Azure Depolama hesabı vardır. Bu senaryoda, depolama hesabına yalnızca bir iş yükünün eriştiği varsayımı yer alır.

- Başlangıçta sanal hub'a bağlı tek bir sanal ağ vardır.

- Sanal ağ, sanal makine (VM) istemcisi içeren bir iş yükü alt ağına sahiptir.

- Sanal ağ, depolama hesabı için özel uç nokta içeren bir özel uç nokta alt ağı içerir.

Başarılı sonuç

Azure Sanal Makine istemcisi, depolama hesabının aynı sanal ağdaki özel uç noktası aracılığıyla Azure Depolama hesabına bağlanabilir ve depolama hesabına diğer tüm erişim engellenir.

Engel

DNS akışında depolama hesabının tam etki alanı adını (FQDN) özel uç noktanın özel IP adresine geri döndürebilen bir DNS kaydına ihtiyacınız vardır. Genel bakış bölümünde belirtildiği gibi senaryoyla ilgili zorluk iki kat daha fazladır:

- Depolama hesaplarının gerekli DNS kayıtlarını koruyan özel bir DNS bölgesini bir sanal hub'a bağlamak mümkün değildir.

- Özel bir DNS bölgesini iş yükü ağına bağlayabilirsiniz, böylece bunun işe yarayacağını düşünebilirsiniz. Ne yazık ki temel mimari, her bir bağlı sanal ağın, Azure Güvenlik Duvarı DNS ara sunucusunu kullanacak şekilde yapılandırılmış DNS sunucuları olmasını gerektirir.

Bir özel DNS bölgesini bir sanal hub'a bağlayamazsınız ve sanal ağ Azure Güvenlik Duvarı DNS ara sunucusunu kullanacak şekilde yapılandırıldığından, Azure DNS sunucularının depolama hesabının (FQDN) özel uç noktanın özel IP adresine çözümlenmesi için herhangi bir mekanizması yoktur. Sonuç, istemcinin hatalı bir DNS yanıtı almasıdır.

DNS ve HTTP akışları

Şimdi bu iş yükü için DNS ve sonuçta elde edilen HTTP isteği akışlarını gözden geçirelim. Gözden geçirme, daha önce açıklanan engeli görselleştirmemize yardımcı olur.

Şekil 2: Özel Bağlantı ve Azure DNS ile Sanal WAN için tek bölgeli senaryo - sınama

Bu mimarinin bir Visio dosyasını indirin.

DNS akışı

- İstemciden dns

stgworkload00.blob.core.windows.netsorgusu, eşlenen bölge hub'ında Azure Güvenlik Duvarı yapılandırılmış DNS sunucusuna gönderilir. - Azure Güvenlik Duvarı isteği Azure DNS'ye proxy'ler. Bir özel DNS bölgesini sanal hub'a bağlamak mümkün olmadığından Azure DNS, FQDN'nin özel uç nokta özel IP adresine nasıl çözümleneceğini bilmez. FQDN'nin depolama hesabının genel IP adresine nasıl çözümleneceğini bildiği için depolama hesabının genel IP adresini döndürür.

HTTP akışı

- DNS sonucu elde, depolama hesabının genel IP adresiyle istemci adresine bir HTTP isteğinde

stgworkload00.blob.core.windows.netbulunur. - İstek, depolama hesabının genel IP adresine gönderilir. Bu istek birçok nedenden dolayı başarısız oluyor:

- İş yükü alt ağındaki NSG bu İnternet'e bağlı trafiğe izin vermeyebilir.

- İnternet'e bağlı çıkış trafiğini filtreleyen Azure Güvenlik Duvarı büyük olasılıkla bu akışı destekleyecek bir uygulama kuralı yoktur.

- Hem NSG hem de Azure Güvenlik Duvarı bu istek akışı için izinlere sahip olsa bile, Depolama hesabı tüm genel ağ erişimini engelleyecek şekilde yapılandırılır. Bu girişim nihai olarak yalnızca özel uç nokta üzerinden depolama hesabına erişime izin verme hedefimizi ihlal ediyor.

Çözüm - DNS için sanal hub uzantısı oluşturma

Bu sınamanın bir çözümü, kurumsal ağ ekibinin DNS için bir sanal hub uzantısı uygulamasıdır. DNS sanal hub uzantısının tek sorumluluğu, mimarilerinde özel DNS bölgelerini kullanması gereken iş yükü ekiplerini bu başlangıç Sanal WAN merkez topolojisi içinde etkinleştirmektir.

DNS uzantısı, bölgesel sanal hub'ına eşlenen bir sanal ağ uç olarak uygulanır. Özel DNS bölgelerini bu sanal ağa bağlamak mümkündür. Sanal ağ, Azure Güvenlik Duvarı gibi bu sanal ağın dışındaki hizmetlerin tüm bağlı özel DNS bölgelerinden değerleri sorgulamasını ve almasını sağlayan bir Azure DNS Özel Çözümleyicisi de içerir. Dns için tipik bir sanal hub uzantısının bileşenleri ve bazı gerekli yapılandırma değişiklikleri aşağıda verilmiştir:

- Bölgenin sanal hub'ı ile eşlenen yeni bir uç sanal ağı. Bu uç diğer uçlar gibi yapılandırılır, yani varsayılan DNS sunucusu ve yönlendirme kuralları bölgesel merkezdeki Azure Güvenlik Duvarı kullanımını zorlar.

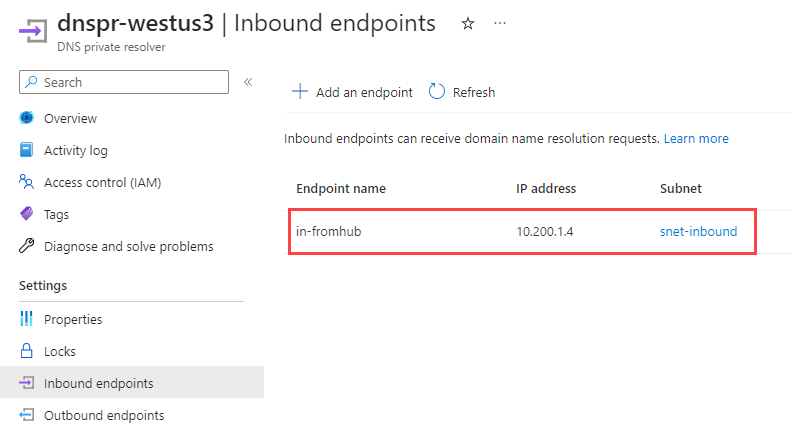

- UÇ sanal ağında bir gelen uç nokta ile bir DNS Özel Çözümleyici kaynağı dağıtılır.

- adlı

privatelink.blob.core.windows.netbir özel DNS bölgesi kaynağı oluşturulur.- Bu bölge, depolama hesabı FQDN adından depolama hesabının özel uç noktasının özel IP adresine eşlenen bir

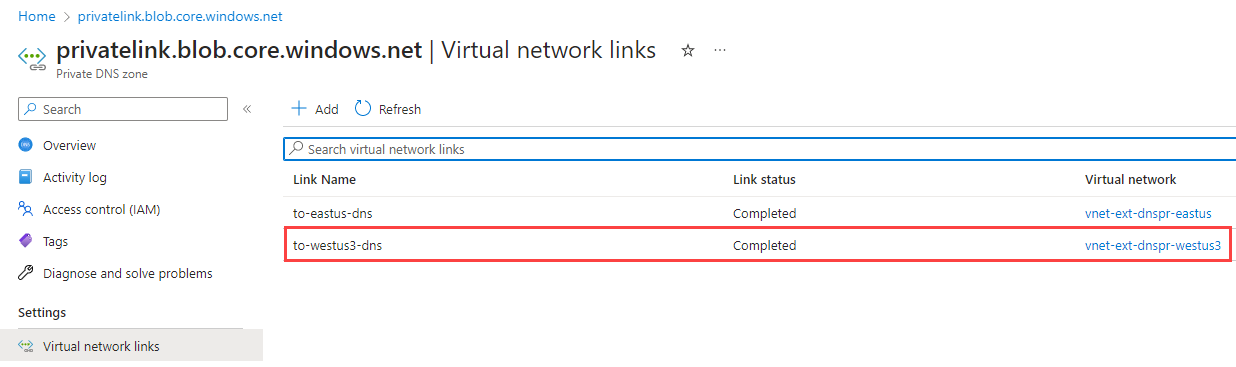

Akayıt içerir. - Özel DNS bölgesi uç sanal ağına bağlıdır.

- Rol tabanlı erişim denetimi (RBAC) izin veriyorsa, bu DNS kayıtlarını korumak için otomatik kaydı veya hizmet tarafından yönetilen girişleri kullanabilirsiniz. Aksi takdirde, bunları el ile koruyabilirsiniz.

- Bu bölge, depolama hesabı FQDN adından depolama hesabının özel uç noktasının özel IP adresine eşlenen bir

- Bölgesel hub'da, Azure Güvenlik Duvarı DNS sunucusu DNS Özel Çözümleyici'nin gelen uç noktasını işaret eden şekilde değiştirilir.

Aşağıdaki diyagramda hem DNS hem de HTTP akışlarıyla birlikte mimari gösterilmektedir.

Şekil 3: Özel Bağlantı ve DNS ile Sanal WAN için tek bölge senaryosu için çalışma çözümü

Bu mimarinin bir Visio dosyasını indirin.

DNS için sanal hub uzantısı oluşturmak için DNS akışı

İstemciden dns

stgworkload00.blob.core.windows.netsorgusu, bu durumda eşlenen bölgesel hub'da Azure Güvenlik Duvarı yapılandırılmış DNS sunucusuna gönderilir - 10.100.0.132. Şekil 4: İş yükü sanal ağı için DNS sunucuları yapılandırması

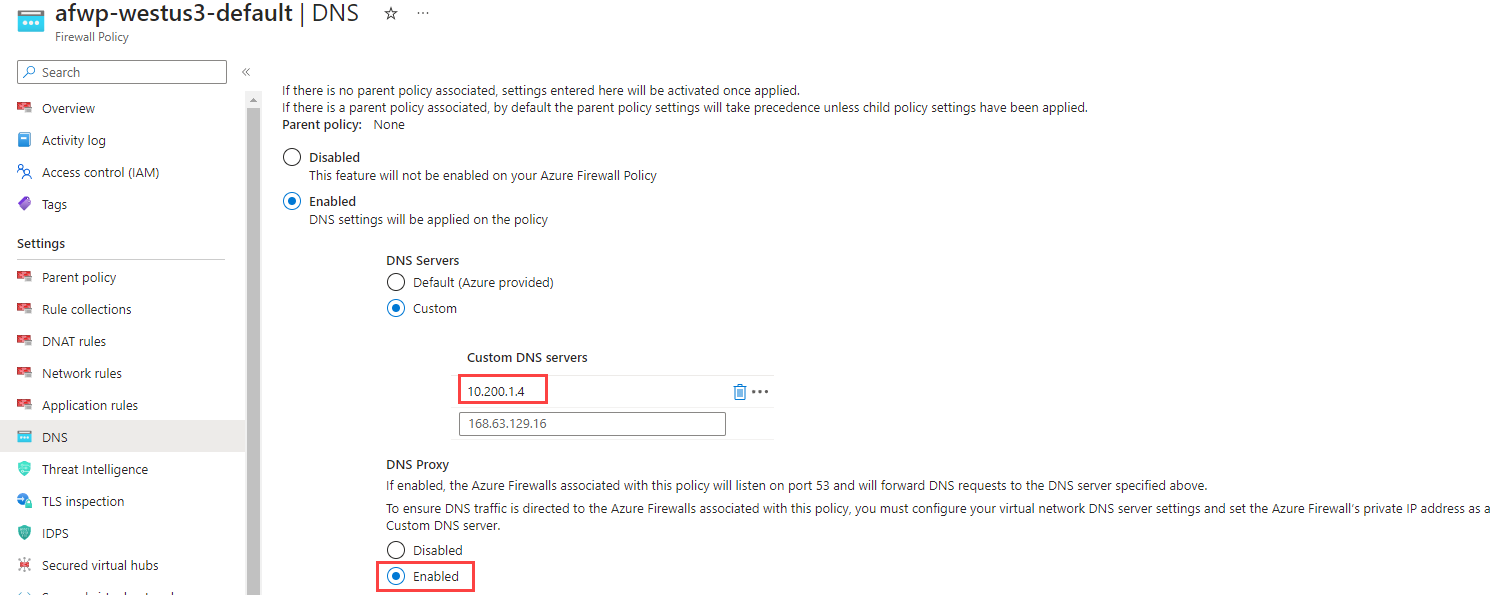

Şekil 4: İş yükü sanal ağı için DNS sunucuları yapılandırmasıAzure Güvenlik Duvarı, isteği, DNS Özel Çözümleyicisi'nin gelen uç noktasının özel IP adresi olan 10.200.1.4 hub uzantısında bölgesel Azure DNS Özel Çözümleyicisi'ne proxy'ler.

Şekil 5: Azure Güvenlik Duvarı ilkesinde DNS yapılandırması

DNS Özel Çözümleyicisi, isteği Azure DNS'ye proxy'ler. Bir özel DNS bölgesi gelen uç noktayı içeren sanal ağa bağlı olduğundan, Azure DNS bu bağlantılı özel DNS bölgelerindeki kayıtları kullanabilir.

Azure DNS bağlı özel DNS bölgesine başvurur ve FQDN'sini

stgworkload00.blob.core.windows.netdepolama hesabının özel uç noktasının IP adresi olan 10.1.2.4 olarak çözümler. Bu yanıt, Azure Güvenlik Duvarı DNS'ye sağlanır ve ardından depolama hesabının özel IP adresini istemciye döndürür. Şekil 7: Depolama hesabı özel uç noktası için A kaydı içeren Özel DNS bölge

Şekil 7: Depolama hesabı özel uç noktası için A kaydı içeren Özel DNS bölge

HTTP akışı

- DNS sonucu elde, depolama hesabının özel IP adresiyle istemci adresine bir HTTP isteğinde

stgworkload00.blob.core.windows.netbulunur. - İstek, depolama hesabının özel IP adresine (10.1.2.4) gönderilir. bu istek, istemci alt ağında veya özel uç nokta alt ağında yerel Ağ Güvenlik Grupları üzerinde çakışan bir kısıtlama olmadığı varsayılarak başarıyla yönlendirilir. Azure Güvenlik Duvarı özel trafiğin güvenliğini sağlıyor olsa da özel uç nokta istemciyle aynı sanal ağda olduğundan isteğin Azure Güvenlik Duvarı üzerinden yönlendirilemediğini anlamak önemlidir. Başka bir deyişle bu senaryo için Azure Güvenlik Duvarı ödeneğinin yapılması gerekmez.

- Özel Bağlantı hizmeti aracılığıyla depolama hesabına özel bir bağlantı kurulur. Depolama hesabı yalnızca özel ağ erişimine izin verir ve HTTP isteğini kabul eder.

DNS ile ilgili dikkat edilmesi gerekenler için sanal hub uzantısı

Kuruluşunuz için uzantıyı uygularken aşağıdaki yönergeleri göz önünde bulundurun.

- DNS uzantısını dağıtmak, iş yükü ekibi için bir görev değildir. Bu görev bir kurumsal ağ işlevidir ve bu kişilerle birlikte alınan bir uygulama kararı olmalıdır.

- Dns uzantısı ve özel DNS bölgeleri, özel uç nokta DNS kayıtlarını yapılandırmak istediğiniz paaS hizmetini eklemeden önce mevcut olmalıdır.

- Sanal hub uzantısı bölgesel bir kaynaktır, bölgeler arası trafikten kaçının ve özel uç nokta DNS çözümlemesinin beklendiği bölgesel hub başına bir hub uzantısı oluşturun.

Uç sanal ağı

- Tek sorumluluk ilkesine uyularak, DNS uzantısının sanal ağı yalnızca DNS çözümlemesi için gereken kaynakları içermelidir ve diğer kaynaklarla paylaşılmamalıdır.

- DNS uzantısının sanal ağı, Uç ağları ekleme altında aynı yapılandırma yönergelerini izlemelidir.

Azure DNS Private Resolver

Her bölge, bir DNS Özel Çözümleyicisi ile bir sanal hub DNS uzantısına sahip olmalıdır.

DNS Özel Çözümleyicisi yalnızca bir gelen uç nokta gerektirir ve bu senaryo için giden uç nokta gerektirmez. Gelen uç noktanın özel IP adresi, Azure Güvenlik Duvarı ilkesindeki özel DNS hizmeti için ayarlanan iptir (bkz. şekil 5).

Daha yüksek dayanıklılık ve daha fazla yük işleme için bölge başına birden çok DNS Özel Çözümleyici örneği dağıtabilirsiniz. Azure DNS proxy'si, birden çok IP adresiyle uyumlu çözümlenecek şekilde yapılandırılmıştır.

DNS Özel Çözümleyicisi için sanal ağ kısıtlamalarını izleyin.

DNS Özel Çözümleyicisi'nin gelen uç noktasının alt ağındaki Ağ Güvenlik Grubu yalnızca bölgesel hub'ından 53 numaralı bağlantı noktasına UDP trafiğine izin vermelidir. Diğer tüm gelen ve giden trafiği engellemeniz gerekir.

Özel DNS bölgesi

Azure DNS Özel Çözümleyicisi DNS'yi Azure DNS aracılığıyla çözümlediğinden, Azure DNS gelen alt ağının sanal ağına bağlı tüm özel DNS bölgelerini alabilir.

- Özel DNS bölgesini DNS sanal ağı için sanal hub uzantısına bağlayın.

- Özel uç noktalar için özel DNS bölgelerini yönetme yönergelerini izleyin.

- PaaS kaynak sahiplerinin kendi girdilerini yönetmesini bekliyorsanız, RBAC'yi uygun şekilde yapılandırın veya uygun ölçekte Özel Bağlantı ve DNS tümleştirmesi gibi bir çözüm uygulayın.

Senaryoyla ilgili dikkat edilmesi gerekenler

İyi yönetilen bir sanal hub DNS uzantısı mevcutken, bu senaryodaki başarılı sonuç hedeflerine ulaşmanıza yardımcı olmak için iş yüküne geri dönelim ve bazı ek noktaları ele alalım.

Storage account

- Genel ağ erişimini ayarla: Depolama hesabına yalnızca özel uç noktalar aracılığıyla erişilebildiğinden emin olmak için Ağ bağlantısı altında devre dışı bırakıldı.

- İş yükünün sanal ağında ayrılmış bir özel uç nokta alt ağına özel uç nokta ekleyin.

- Azure Tanılama iş yükü Log Analytics Çalışma Alanına gönderin. Yapılandırma sorunlarını gidermeye yardımcı olması için erişim günlüklerini kullanabilirsiniz.

Özel uç nokta güvenliği

Bu çözümün bir gereksinimi, bu depolama hesabının açığa çıkarma durumunu sınırlamaktır. PaaS kaynağınıza genel İnternet erişimini kaldırdıktan sonra özel ağ güvenliğini ele almalıdır.

Azure Güvenlik Duvarı, Sanal WAN merkez-uç topolojisinde özel trafiğin güvenliğini sağlarken, Azure Güvenlik Duvarı varsayılan olarak uçlar arası bağlantıyı reddetmektir. Bu varsayılan ayar, diğer uç ağlardaki iş yüklerinin iş yükü sanal ağındaki özel uç noktalara (ve diğer kaynaklara) erişmesini engeller. Sanal ağ içindeki trafik tamamen Azure Güvenlik Duvarı üzerinden yönlendirilir. Sanal ağ içindeki erişimi denetlemek ve daha ayrıntılı koruma eklemek için aşağıdaki ağ güvenlik grubu (NSG) önerilerini göz önünde bulundurun.

- Benzer gelen veya giden erişim gereksinimlerine sahip kaynakları gruplandırmak için bir uygulama güvenlik grubu (ASG) oluşturun. Bu senaryoda, depolamaya erişmesi gereken istemci VM'ler için bir ASG ve erişilen depolama hesapları için bir ASG kullanın. Bkz. Özel uç nokta ile uygulama güvenlik grubu (ASG) yapılandırma.

- İş yükü VM'sini içeren alt ağda NSG olduğundan emin olun.

- Özel uç noktaları içeren alt ağda NSG bulunduğundan emin olun.

İş yükü VM'sini içeren alt ağ için NSG kuralları

İş yükünüzün gerektirdiği diğer ağ kurallarının yanı sıra aşağıdaki kuralları yapılandırın.

- Giden kuralları:

- İşlem ASG'sinin depolama hesabı ASG'sine erişmesine izin verin.

- İşlem ASG'sinin bölge hub'ına Azure Güvenlik Duvarı bağlantı noktası 53'te UDP için özel IP'sine izin verin.

*Şekil 9: İş yükü alt ağı için NSG kuralları

*Şekil 9: İş yükü alt ağı için NSG kuralları

Özel uç noktaları içeren alt ağ için NSG kuralları

Tüketen sanal ağ içindeki küçük ve ayrılmış bir alt ağda özel uç noktaları kullanıma sunmanın en iyi yöntem olduğu kabul edilir. Bunun bir nedeni, eklenen trafik denetimi ve güvenlik için özel uç noktalar için kullanıcı tanımlı yollar ve Ağ Güvenlik Grubu ağ ilkeleri uygulayabilmenizdir.

Bu senaryo, yüksek oranda kısıtlayıcı bir ağ güvenlik grubunun uygulanmasını sağlar.

- Gelen kuralları:

- İşlem ASG'sinin depolama hesabı ASG'sine erişmesine izin ver

- Diğer tüm trafiği reddet

- Giden kuralları:

- Tüm trafiği reddet

*Şekil 10: Özel uç nokta alt ağı için NSG kuralları

*Şekil 10: Özel uç nokta alt ağı için NSG kuralları

Özel uç nokta güvenliği iş başında

Aşağıdaki görüntüde, ana hatlarıyla belirtilen noktaların takip edilmesiyle derinlemesine güvenlik sağlanması gösterilmektedir. Diyagramda ikinci bir VM ile ikinci uç sanal ağı gösterilmektedir. Bu iş yükü özel uç noktaya erişemiyor.

Şekil 11: Özel Bağlantı ve DNS ile Sanal WAN için tek bölge senaryosu için çalışma çözümü

Bu mimarinin bir Visio dosyasını indirin.

DNS akışı

DNS akışı, çözüm akışındakiyle tam olarak aynıdır.

Vurgulamanın önemli olduğu nokta, FQDN'nin genel IP adresine değil özel IP adresine çözümlenmesidir. Bu çözüm, tüm uçların her zaman bu hizmetin özel IP adresini aldığı anlamına gelir. Başka bir senaryo, bir PaaS hizmetini birden çok kullanan iş yükünde paylaşmak için bu yaklaşımı nasıl kullanabileceğinizi kapsar. Bu tek iş yükü senaryosu için bu bir sorun değildir.

HTTP akışı

- DNS sonucu elde, depolama hesabının özel IP adresiyle istemci adresine bir HTTP isteğinde

stgworkload00.blob.core.windows.netbulunur. - İstek, depolama hesabının özel IP adresine gönderilir. Bu istek birçok nedenden dolayı uygun şekilde başarısız oluyor:

- Azure Güvenlik Duvarı, özel trafiğin güvenliğini sağlamak için yapılandırıldığından, isteği işler. Azure Güvenlik Duvarı akışa izin veren bir ağ veya uygulama kuralı olmadığı sürece Azure Güvenlik Duvarı isteği engeller.

- Özel trafiğin güvenliğini sağlamak için hub'daki Azure Güvenlik Duvarı kullanmanız gerekmez. Örneğin, ağınız özel, bölgeler arası trafiği destekliyorsa, özel uç nokta alt ağındaki NSG yine de iş yükünü barındıran sanal ağ içindeki işlem ASG kaynakları dışındaki tüm trafiği engelleyecek şekilde yapılandırılır.

Özet

Bu makalede, bir VM istemcisinin depolama hesabının özel uç noktası aracılığıyla Azure Depolama hesabına bağlandığı bir senaryo tanıtılır. Uç nokta, istemciyle aynı sanal ağda yer alır. Depolama hesabına diğer tüm erişim engellenir. Bu senaryo, DNS akışında depolama hesabının tam etki alanı adını (FQDN) özel uç noktanın özel IP adresine geri çözümleyebilen bir DNS kaydı gerektirir.

Bu senaryonun başlangıç ağ topolojisi iki zorlukla karşı karşıyadır:

- Özel bir DNS bölgesini depolama hesabı için gerekli DNS kayıtlarıyla sanal hub'a bağlamak mümkün değildir.

- Özel dns bölgesini iş yükü alt ağında bağlamak işe yaramaz. Başlangıç ağ topolojisi, varsayılan DNS sunucusunun ve yönlendirme kurallarının bölgesel hub'da Azure Güvenlik Duvarı kullanımını zorlamasını gerektirir.

Önerilen çözüm, kurumsal ağ ekibinin DNS için bir sanal hub uzantısı uygulamasıdır. Bu uzantı, kurumsal ağ ekibinin paylaşılan DNS hizmetlerini gerektiren iş yükü uçlarına sunmasına olanak tanır.

İlgili kaynaklar

- Özel uç nokta nedir?

- Azure Özel Uç Nokta DNS yapılandırması

- Büyük ölçekte Özel Bağlantı ve DNS tümleştirmesi

- Merkez-uç ağında Azure Özel Bağlantı

- Şirket içi ve Azure kaynakları için DNS

- Tek bölgeli veri giriş bölgesi bağlantısı

- Ağları Azure İzleyici'ye bağlamak için Azure Özel Bağlantı'yı kullanma

- Azure DNS Private Resolver

- Şirket içi ağdan çok kiracılı web uygulamalarına gelişmiş güvenlik erişimi

- Temel yüksek oranda kullanılabilir alanlar arası yedekli web uygulaması

- Öğretici: Şirket içi iş yükü için Azure Özel Çözümleyici ile özel uç nokta DNS altyapısı oluşturma