Ağ güvenli girişi için desen uygulaması

Ağ güvenli giriş, genel yönlendirme, genel yük boşaltma ve sistem durumu uç noktası izleme desenleri de dahil olmak üzere çeşitli tasarım desenlerini kapsüller. Düşük gecikme süresine sahip farklı bölgelerdeki iş yüklerine güvenli genel yönlendirme sağlayarak yüksek kullanılabilirlik veya güvenilirlik gerektiren tüm HTTP veya HTTPS iş yükleri için ağ geçidi olarak bu makaledeki desen uygulamasını kullanabilirsiniz.

Video: Ağ güvenli giriş uygulaması

Desen gereksinimleri

Bu makalede, ağ güvenli giriş için desen uygulamasının odaklandığı üç gereksinim açıklanmaktadır: genel yönlendirme, düşük gecikme süreli yük devretme ve uçta saldırıları azaltma.

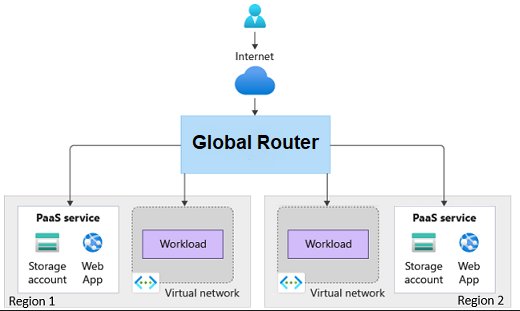

Genel yönlendirme

Ağ güvenli giriş düzeni, genel yönlendirme desenini kapsüller. Bu nedenle uygulama, istekleri farklı bölgelerdeki iş yüklerine yönlendirebilir.

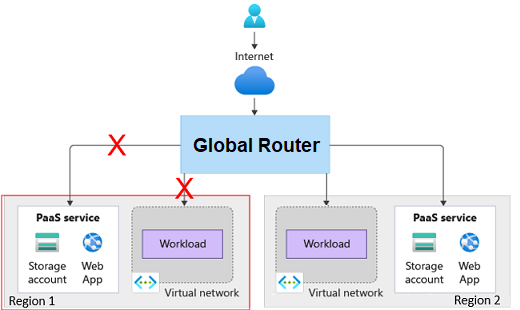

Düşük gecikme süreli yük devretme

Uygulamanın iyi durumdaki ve iyi durumda olmayan iş yüklerini belirleyebilmesi ve zaman duyarlı bir şekilde yönlendirmeyi buna göre ayarlayabilmesi gerekir. Gecikme süresi, birkaç dakika içinde yönlendirmenin ayarlanmasını destekleyebilmelidir.

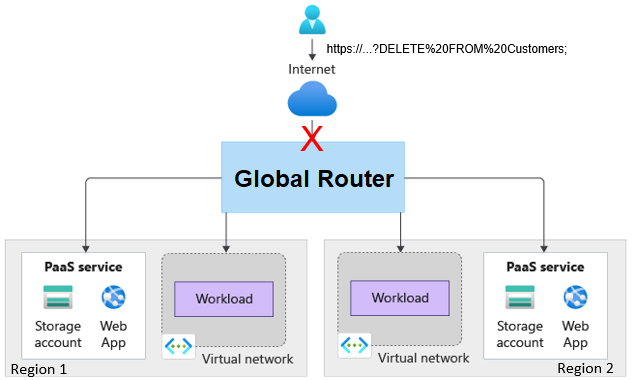

Uçta saldırıları azaltma

Uçta saldırıların azaltılması, uygulamanın "ağ güvenliği" bölümünü gerektirmektedir. İş yüklerine veya hizmet olarak platform (PaaS) hizmetlerine İnternet üzerinden erişilmemelidir. İnternet trafiğinin yalnızca ağ geçidi üzerinden yönlendirebilmesi gerekir. Ağ geçidi, açıklardan yararlanmayı azaltma özelliğine sahip olmalıdır.

Desenler

Bu çözüm aşağıdaki tasarım desenlerini uygular:

- Ağ geçidi yönlendirme düzeni: İstekleri farklı bölgelerde bulunabilen birden çok hizmete veya hizmet örneğine yönlendirin.

- Ağ geçidi boşaltma düzeni: Saldırıları azaltma gibi işlevleri bir ağ geçidi ara sunucusuna boşaltır.

- Sistem durumu uç noktası izleme düzeni: İş yükünün durumunu doğrulayan uç noktaları kullanıma sunma.

Tasarım

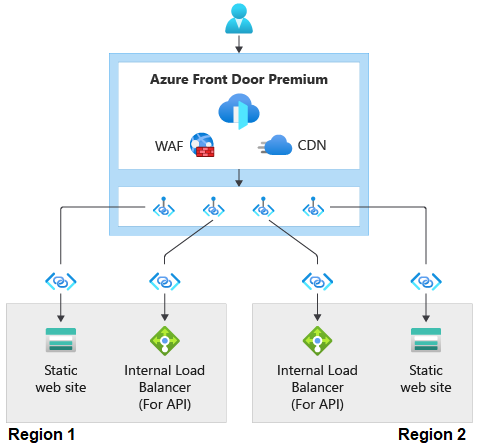

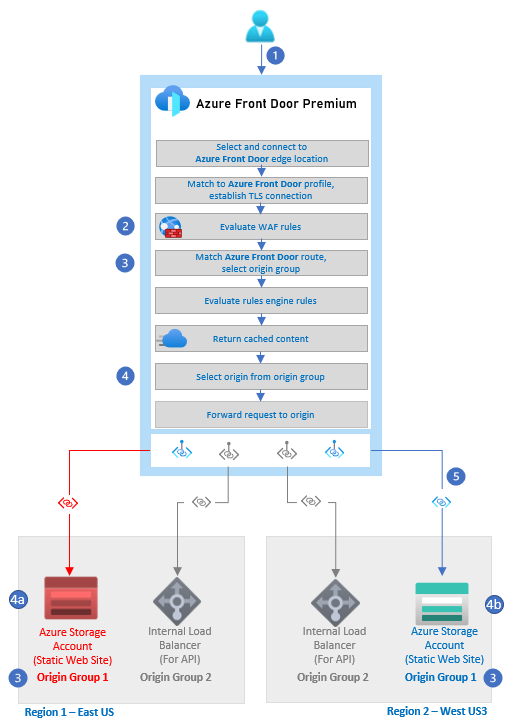

Diyagramda, içinde web uygulaması güvenlik duvarı bulunan bir Azure Front Door Premium kutusuna akan bir HTTPS isteği gösterilir. Bu, Azure Front Door Premium ile Azure Web Uygulaması Güvenlik Duvarı arasındaki tümleştirmeyi gösterir. Diyagram daha sonra Özel Bağlantı farklı bölgelerdeki iki damgaya akan isteği gösterir. Her damganın statik bir web sitesi ve iç yük dengeleyicisi vardır. İstekler Özel Bağlantı üzerinden statik web sitelerine ve her iki damgadaki yük dengeleyicilere akar.

Bu uygulama aşağıdaki ayrıntıları içerir:

- İki bölgede çalışan statik web iş yüklerinin benzetimini yapmak için Azure Blob Depolama hesapları kullanır. Bu uygulama, iç yük dengeleyicinin (ILB) arkasında çalışan iş yüklerini içermez. Diyagramda, bu uygulamanın bir ILB arkasında çalışan özel iş yükleri için işe yarayacağını gösteren bir ILB gösterilmektedir.

- Genel ağ geçidi olarak Azure Front Door Premium katmanını kullanır.

- Azure Front Door örneğinde yaygın açıklardan korunmaya yardımcı olan yönetilen kurallarla yapılandırılmış genel bir web uygulaması güvenlik duvarı (WAF) ilkesi vardır.

- Depolama hesapları İnternet üzerinden kullanıma sunulmaz.

- Azure Front Door Premium katmanı depolama hesaplarına Azure Özel Bağlantı aracılığıyla erişir.

- Azure Front Door örneği aşağıdaki üst düzey yapılandırmaya sahiptir:

- Tek bir kaynak grubuna işaret eden tek yollu bir uç nokta. Kaynak grubu, kaynaklardan veya arka uçlardan oluşan bir koleksiyondur.

- Kaynak grubu, her depolama hesabını işaret etmek için yapılandırılmış bir çıkış noktasına sahiptir.

- Her kaynak, depolama hesabına Özel Bağlantı erişim ister.

- Kaynak grubu, depolama hesaplarındaki bir HTML sayfasına erişmek için yapılandırılmış sistem durumu yoklamalarına sahiptir. HTML sayfası, statik iş yükleri için sistem durumu uç noktası olarak görev yapıyor. Yoklamalar son dört denemeden üçünün kaynağına başarıyla erişebiliyorsa, kaynak iyi durumda kabul edilir.

Bileşenler

Web isteği

- Azure Web Uygulaması Güvenlik Duvarı: Web Uygulaması Güvenlik Duvarı Premium katmanı, yaygın açıklardan yararlanmaya karşı korunmaya yardımcı olan Microsoft tarafından yönetilen kuralları destekler.

- Azure Özel Bağlantı: Azure Özel Bağlantı'deki özel uç noktalar, Azure PaaS hizmetini sanal ağdaki özel bir IP adresinde kullanıma sunar. Bu durum, iletişimin genel İnternet üzerinden değil Microsoft omurga ağı üzerinden akmasını sağlar.

- Azure Front Door Premium katmanı: Azure Front Door, Katman 7 genel yük dengeleme sağlar. Azure Front Door, Web Uygulaması Güvenlik Duvarı ile tümleştirmeye sahiptir. Premium katmanı aşağıdakileri destekler:

- Azure Özel Bağlantı: Özel Bağlantı desteği, Azure Front Door'un Microsoft omurga ağı üzerinden özel bir sanal ağda çalışan PaaS hizmetleri veya iş yükleriyle iletişim kurmasını sağlar.

- Microsoft tarafından yönetilen kural kümeleri: Azure Front Door'un premium katmanı, WAF'de yönetilen kural kümesini destekleyen Web Uygulaması Güvenlik Duvarı premium katmanını destekler.

- Azure Depolama: Bu uygulama, statik bir web sitesini veya iş yükünü temsil etmek için Blob Depolama hesaplarını kullanır.

- İç yük dengeleyici: Bu uygulama iç yük dengeleyiciyi kullanmaz. Bu yük dengeleyicinin arkasında çalışan özel bir iş yükünü temsil etmek üzere resmedildi. Depolama hesabına yönlendirme, yük dengeleyiciler ile aynıdır.

Operations

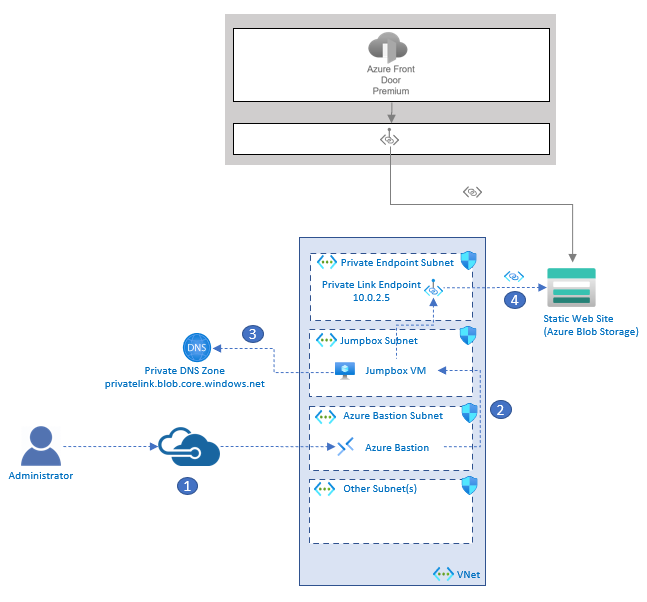

Kaynakların ağ açısından güvenli hale getirilmesi, açıklardan yararlanmaya karşı korunmaya yardımcı olur, ancak kaynakları bu kaynaklara erişmesi gerekebilecek işlemlerden veya yöneticilerden de ayırır. Örneğin, bir DevOps işlem hattındaki derleme aracısının web uygulamasına güncelleştirme dağıtmak için depolama hesabına erişmesi gerekebilir. Ayrıca, bir yöneticinin sorun giderme amacıyla kaynağa erişmesi gerekebilir.

İşletimsel amaçlarla ağ güvenli erişimine erişim sağlamayı göstermek için, bu uygulama depolama hesaplarına Özel Bağlantı erişimi olan bir sanal ağa bir sanal makine (VM) dağıtır. Bu uygulama, yöneticinin VM'ye bağlanmak için kullanabileceği Azure Bastion'ı dağıtır. Dağıtım senaryosu için, sanal makineye benzer şekilde sanal ağa özel bir derleme aracısı dağıtılabilir.

İşlem bileşenleriyle ilgili ayrıntılar şunlardır:

- Azure Sanal Ağ: Bu uygulama, bir yöneticinin özel Microsoft omurga ağı üzerinden depolama hesabıyla güvenli bir şekilde iletişim kurması için gereken bileşenleri içeren sanal ağı kullanır.

- Azure Sanal Makineler: Bu uygulama, yöneticilerin bağlanabilmesi için sıçrama kutusu olarak bir VM kullanır. VM, özel sanal ağa dağıtılır.

- Azure Bastion: Azure Bastion, yöneticinin vm'nin genel IP adresine sahip olmasını gerektirmeden Secure Shell (SSH) üzerinden sıçrama kutusu VM'sine güvenli bir şekilde bağlanmasını sağlar.

- Özel Bağlantı uç noktası: Özel uç noktaya sanal ağdan bir özel IP adresi atanır ve depolama hesabı PaaS hizmetine bağlanır. Bu bağlantı, özel sanal ağdaki kaynakların özel IP adresi üzerinden depolama hesabıyla iletişim kurmasını sağlar.

- Özel Azure DNS bölgesi: Özel Azure DNS bölgesi, Azure depolama hesabının Özel Bağlantı ana bilgisayar adını özel uç noktanın özel IP adresine çözümlemek için kullanılan bir DNS hizmetidir.

Web isteği akışı

Diyagramda, Azure Front Door'a web isteğinde bulunan bir kullanıcı gösterilmektedir. Azure Front Door kutusunda diyagram, Azure Front Door yönlendirme akışının adımlarını gösterir. Akışta vurgulanan, WAF kurallarının değerlendirildiği, Azure Front Door yolunun eşleştirildiği ve bir kaynak grubunun seçildiği ve kaynak grubundan kaynağın seçildiği adımdır. Vurgulanan son parça, Azure Front Door'un Özel Bağlantı aracılığıyla Azure Blob Depolama hesabına bağlandığı yerdir.

Kullanıcı, Bir Azure Front Door uç noktasına HTTP veya HTTPS isteğinde bulunur.

WAF kuralları değerlendirilir. Eşleşen kurallar her zaman günlüğe kaydedilir. Azure Front Door WAF ilke modu önleme olarak ayarlandıysa ve eşleşen kuralda anomaliyi engelleyecek şekilde ayarlanmış bir eylem varsa istek engellenir. Aksi takdirde istek devam eder veya yeniden yönlendirilir ya da izleyen kurallar değerlendirilir.

Azure Front Door'da yapılandırılan yol eşleştirilir ve doğru kaynak grubu seçilir. Bu örnekte, web sitesindeki statik içeriğe giden yoldur.

Kaynak, kaynak grubundan seçilir.

a. Bu örnekte sistem durumu yoklamaları web sitesinin iyi durumda olmadığını kabul ettiği için olası kaynaklardan kaldırılmış olur.

b. Bu web sitesi seçilidir.İstek, Microsoft omurga ağı üzerinden Özel Bağlantı aracılığıyla Azure depolama hesabına yönlendirilir.

Azure Front Door yönlendirme mimarisi hakkında daha fazla bilgi için bkz . Yönlendirme mimarisine genel bakış.

İşletimsel akış

Diyagram üç bölümden oluşur. İlk bölümde statik web sitesi olarak davranan Azure Blob Depolama gösterilmektedir. Azure Front Door, Özel Bağlantı üzerinden depolama hesabına bağlanır. İkinci bölüm, sanal ağı temsil eden bir kutudur. Sanal ağın alt ağları ve içerikleri vardır. Bu alt ağlar, IP adresi 10.0.2.5 olan bir Özel Bağlantı uç noktası, sıçrama kutusu sanal makinesine sahip bir sıçrama kutusu alt ağı ve içinde Azure Bastion bulunan bir Azure Bastion alt ağı içeren özel uç nokta alt ağı içerir. Üçüncü bölüm, Azure Bastion aracılığıyla sanal ağdaki sıçrama kutusu VM'sine erişmek için SSH kullanan bir yönetici kullanıcıdır. Vm'den özel Azure DNS bölgesine bir ok geçer. Son ok VM'den Özel bağlantı uç noktasına ve ardından depolama hesabına gider.

Yönetici, sanal ağda dağıtılan Azure Bastion örneğine bağlanır.

Azure Bastion, sıçrama kutusu VM'sine SSH bağlantısı sağlar.

Sıçrama kutusundaki yönetici Azure CLI aracılığıyla depolama hesabına erişmeye çalışır. Sıçrama kutusu, genel Azure Blob Depolama hesabı uç noktası için DNS'yi sorgular: storageaccountname.blob.core.windows.net.

Özel DNS sonunda storageaccountname.privatelink.blob.core.windows.net çözümler. Bu örnekte 10.0.2.5 olan Özel Bağlantı uç noktasının özel IP adresini döndürür.

Özel Bağlantı uç noktası aracılığıyla depolama hesabına özel bir bağlantı kurulur.

Dikkat edilmesi gerekenler

Bu çözümü kullanırken aşağıdaki noktaları göz önünde bulundurun.

Güvenilirlik

Güvenilirlik, uygulamanızın müşterilerinize sağladığınız taahhütleri karşılayabilmesini sağlar. Daha fazla bilgi için bkz . Güvenilirlik sütununa genel bakış.

Bu senaryo güvenilirlikle ilgili aşağıdaki önemli noktaları ele aldı:

- Sistem durumu yoklamaları kullanarak düşük gecikme süreli genel yönlendirme, uygulamayı bölgesel kesintilere karşı yalıtarak güvenilirlik sağlar.

- Azure Front Door'daki Web Uygulaması Güvenlik Duvarı HTTP ve HTTPS istekleri için merkezi koruma sağlar.

Güvenlik

Güvenlik, kasıtlı saldırılara ve değerli verilerinizin ve sistemlerinizin kötüye kullanımına karşı güvence sağlar. Daha fazla bilgi için bkz. Güvenlik sütununa genel bakış.

Bu senaryo güvenlikle ilgili aşağıdaki önemli noktaları ele aldı:

- Azure Front Door Premium'da Özel Bağlantı desteği, şirket içi veya PaaS hizmetlerinizi İnternet üzerinden kullanıma sunma gereksinimini ortadan kaldırır. Özel Bağlantı, Azure Front Door'un Microsoft omurga ağı üzerinden özel hizmetlerinizle veya PaaS hizmetleriyle iletişim kurmasına olanak tanır.

- Azure Front Door'daki Web Uygulaması Güvenlik Duvarı HTTP ve HTTPS istekleri için merkezi koruma sağlar.

- Web Uygulaması Güvenlik Duvarı Premium'daki yönetilen kurallar, yaygın güvenlik tehditlerine karşı korunmanıza yardımcı olan Microsoft tarafından yönetilen kurallardır.

Maliyet iyileştirmesi

Maliyet iyileştirmesi, gereksiz giderleri azaltmanın ve operasyonel verimlilikleri artırmanın yollarını gözden geçmektir. Daha fazla bilgi için bkz. Maliyet iyileştirme sütununa genel bakış.

Hem Azure Front Door Premium hem de Web Uygulaması Güvenlik Duvarı Premium, Standart katman üzerinde gelişmiş güvenlik özellikleri sağlasa da, her ikisi için de ek maliyet vardır. Azure Front Door ve Web Uygulaması Güvenlik Duvarı fiyatlandırması hakkında daha fazla bilgi edinmek için aşağıdaki kaynakları gözden geçirin:

- Azure Front Door fiyatlandırması

- Web Uygulaması Güvenlik Duvarı fiyatlandırması

- Azure fiyatlandırma hesaplayıcısı

Operasyonel Mükemmellik

Operasyonel mükemmellik, bir uygulamayı dağıtan ve üretimde çalışır durumda tutan operasyon süreçlerini kapsar. Daha fazla bilgi için bkz. Operasyonel mükemmellik sütununa genel bakış.

Ağ güvenlik sınırlarının uygulanması işlemlerin ve dağıtımın karmaşıklığını artırır. Şu noktaları göz önünde bulundurun:

- Microsoft tarafından barındırılan aracılar için IP aralıkları zaman içinde farklılık gösterir. Sanal ağınızda şirket içinde barındırılan aracılar uygulamayı göz önünde bulundurun.

- Operasyon ekiplerinin ağ güvenli kaynaklarına erişmesi gereken senaryolar için Azure Bastion'ı uygulayın.

- HTTP ve HTTPS istekleri için merkezi koruma sağlamak amacıyla Azure Front Door'da Web Uygulaması Güvenlik Duvarı kullanılması, ağ geçidi boşaltma düzenine bir örnektir. Açıklardan yararlanma isteklerini inceleme sorumluluğu, Azure Front Door'daki Web Uygulaması Güvenlik Duvarı yüklenir. Operasyonel mükemmellik perspektifinin avantajı, kuralları tek bir yerde yönetmeniz gerektiğidir.

Önemli

Ağ güvenli giriş örneği, Azure Bastion aracılığıyla bir sıçrama kutusuna bağlanmanız ve ağ güvenliğine sahip bir VM'ye bağlanmanız için gereken tüm kaynakları dağıtmanıza olanak tanır.

Performans verimliliği

Performans verimliliği, iş yükünüzün kullanıcıların taleplerine göre ölçeklendirebilmesidir. Daha fazla bilgi için bkz. Performans verimliliği sütununa genel bakış.

Genel yönlendirme, aynı bölgede veya farklı bölgelerde daha fazla kaynağın dağıtılması yoluyla yatay ölçeklendirmeye olanak tanır.

Sonraki adımlar

- Ağ güvenli giriş örneğinde açıklanan adımları izleyerek bu uygulamayı dağıtın.

Geri Bildirim

Çok yakında: 2024 boyunca, içerik için geri bildirim mekanizması olarak GitHub Sorunları’nı kullanımdan kaldıracak ve yeni bir geri bildirim sistemiyle değiştireceğiz. Daha fazla bilgi için bkz. https://aka.ms/ContentUserFeedback.

Gönderin ve geri bildirimi görüntüleyin