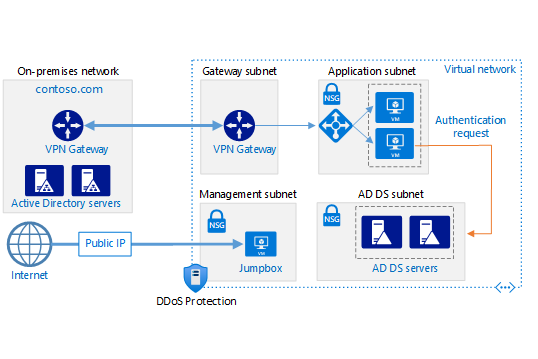

Bu mimari, dağıtılmış kimlik doğrulama hizmetleri sağlamak için şirket içi Active Directory etki alanını Azure'a genişletmeyi gösterir.

Mimari

Bu mimarinin bir Visio dosyasını indirin.

Bu mimari, şirket içi ağ Bağlan gösterilen karma ağ mimarisini VPN ağ geçidi kullanarak Azure'a genişletir.

İş akışı

- Şirket içi ağı. Şirket içi ağ, şirket içinde bulunan bileşenler için kimlik doğrulaması ve yetkilendirme yapabilen Active Directory sunucularını içerir.

- Active Directory sunucuları. Bu sunucular, bulutta VM olarak çalışan dizin hizmetlerini (AD DS) uygulayan etki alanı denetleyicileridir. Azure sanal ağınızda çalışan bileşenlerin kimlik doğrulamalarını sağlayabilirler.

- Active Directory alt ağı. Active Directory Etki Alanı Hizmetleri (AD DS) sunucuları ayrı bir alt ağda barındırılır. Ağ güvenlik grubu (NSG) kuralları, AD DS sunucularını korur ve beklenmeyen kaynaklardan gelen trafiğe karşı bir güvenlik duvarı sağlar.

- Azure VPN Gateway ve Active Directory eşitlemesi. VPN Gateway, şirket içi ağ ile Azure Sanal Ağ arasında bir bağlantı sağlar. Bu bağlantı bir VPN bağlantısı veya Azure ExpressRoute aracılığıyla olabilir. Buluttaki ve şirket içindeki Active Directory sunucuları arasındaki tüm eşitleme istekleri ağ geçidinden geçer. Kullanıcı tanımlı yollar (UDR), Azure’a geçen şirket içi trafik için yönlendirmeyi işler.

Components

- Microsoft Entra ID , çoklu oturum açma, çok faktörlü kimlik doğrulaması ve koşullu erişim sağlayan bir kurumsal kimlik hizmetidir.

- VPN Gateway , bir Azure sanal ağı ile şirket içi konumlar arasında genel İnternet üzerinden şifrelenmiş trafik göndermek için sanal ağ geçidi kullanan bir hizmettir.

- ExpressRoute , bir bağlantı sağlayıcısının yardımıyla özel bir bağlantı üzerinden şirket içi ağlarınızı Microsoft bulutuna genişletmenizi sağlar.

- Sanal Ağ, Azure'da özel ağlar için temel yapı taşıdır. Sanal makineler gibi Azure kaynaklarının birbirleriyle, İnternet'le ve şirket içi ağlarla iletişim kurmasını sağlamak için kullanabilirsiniz.

Senaryo ayrıntıları

Uygulamanız kısmen şirket içinde, kısmen de Azure'da barındırılıyorsa, AD DS'yi Azure'da çoğaltmak daha verimli olabilir. Bu çoğaltma, buluttan şirket içinde çalışan AD DS'ye kimlik doğrulama istekleri göndermenin neden olduğu gecikme süresini azaltabilir.

Daha fazla bilgi için bkz. şirket içi Active Directory Azure ile tümleştirmek için bir çözüm seçme.

Olası kullanım örnekleri

Bu mimari genellikle bir VPN veya ExpressRoute bağlantısı şirket içi ve Azure sanal ağlarına bağlandığında kullanılır. Bu mimari iki yönlü çoğaltmayı da destekler, yani değişiklikler şirket içinde veya bulutta yapılabilir ve iki kaynak da tutarlı olarak korunur. Bu mimarinin tipik kullanım alanları arasında, işlevselliğin şirket içi ile Azure arasında dağıtıldığı karma uygulamalar ve Active Directory kullanarak kimlik doğrulaması gerçekleştiren uygulamalar ve hizmetler yer alır.

Öneriler

Aşağıdaki öneriler çoğu senaryo için geçerlidir. Bu önerileri geçersiz kılan belirli bir gereksiniminiz olmadığı sürece izlemeniz önerilir.

Sanal makine önerileri

Beklenen kimlik doğrulaması istek hacmine göre VM boyutu gereksinimlerinizi yapılandırın. Ad DS'yi şirket içinde barındıran makinelerin belirtimlerini başlangıç noktası olarak kullanın ve bunları Azure VM boyutlarıyla eşleştirin. Dağıtıldıktan sonra, kullanımı izleyin ve gerçek VM yüküne göre ölçeği artırın veya azaltın. AD DS etki alanı denetleyicilerini boyutlandırma hakkında daha fazla bilgi için bkz. Active Directory Domain Services için Kapasite Planlaması.

Active Directory için veritabanını, günlükleri ve sysvol klasörünü depolamak için ayrı bir sanal veri diski oluşturun. Bu öğeleri işletim sistemiyle aynı diskte depolamayın. Varsayılan olarak, veri diskleri yazma önbelleği kullanılarak vm'ye eklenir. Ancak bu önbelleğe alma biçimi AD DS gereksinimleri ile çakışabilir. Bu nedenle, veri diskinde Ana Bilgisayar Önbellek Tercihi ayarını Yok olarak ayarlayın.

AD DS çalıştıran en az iki VM'yi etki alanı denetleyicisi olarak dağıtın ve bunları farklı kullanılabilirlik alanlarına ekleyin. Bölgede kullanılamıyorsa bir kullanılabilirlik kümesinde dağıtın.

Ağ önerileri

Tam etki alanı adı hizmeti (DNS) desteği için her bir AD DS sunucusu için VM ağ arabirimini (NIC) statik bir özel IP ile yapılandırın. Daha fazla bilgi için bkz. Azure portalında statik özel IP adresi ayarlama.

Dekont

Genel IP adresi olan herhangi bir AD DS için VM NIC'yi yapılandırmayın. Daha fazla ayrıntı için bkz. Güvenlikle ilgili dikkat edilmesi gerekenler.

Active Directory alt ağı NSG,şirket içinden gelen trafiğe ve şirket içi giden trafiğe izin vermek için kurallar gerektirir. AD DS tarafından kullanılan bağlantı noktaları hakkında daha ayrıntılı bilgi için bkz. Active Directory ve Active Directory Domain Services Bağlantı Noktası Gereksinimleri.

Yeni etki alanı denetleyicisi VM'leri de DNS sunucuları rolüne sahipse, DNS sunucularını değiştirme bölümünde açıklandığı gibi bunları sanal ağ düzeyinde özel DNS sunucuları olarak yapılandırmanızı öneririz. Bu, diğer VM'lerin Active Directory etki alanı adlarını çözümlemesi gereken yeni etki alanı denetleyicilerini ve eşlenmiş ağları barındıran sanal ağ için yapılmalıdır. Karma DNS ad çözümlemesini yapılandırma hakkında daha fazla bilgi için bkz . Azure sanal ağlarındaki kaynaklar için ad çözümlemesi.

İlk yapılandırma için, Azure'daki Etki Alanı Denetleyicilerinizden birinin Ağ Arabirimini şirket içi bir etki alanı denetleyicisini birincil DNS kaynağı olarak işaret etmek üzere ayarlamanız gerekebilir.

IP adresinin DNS sunucuları listesine eklenmesi performansı artırır ve DNS sunucularının kullanılabilirliğini artırır. Ancak, DNS sunucusu aynı zamanda bir etki alanı denetleyicisiyse ve yalnızca kendisini işaret ederse veya ad çözümlemesi için önce kendisini işaret ederse, başlatma gecikmesi oluşabilir. Bu nedenle, sunucu aynı zamanda bir etki alanı denetleyicisiyse bağdaştırıcıda geri döngü adresini yapılandırırken dikkatli olun.

Bu, Birincil DNS sunucusu için Azure'da veya şirket içinde barındırılan başka bir Etki Alanı Denetleyicisine işaret etmek için Azure'daki Ağ Arabirimi DNS ayarlarının üzerine yazılması anlamına gelebilir. Geri döngü adresi yalnızca bir etki alanı denetleyicisinde ikincil veya üçüncül DNS sunucusu olarak yapılandırılmalıdır.

Active Directory sitesi

AD DS’de, bir site fiziksel bir konum, ağ veya cihaz koleksiyonunu temsil eder. AD DS siteleri, birbirine yakın olan ve yüksek hızlı bir ağ ile bağlanan AD DS nesnelerini gruplandırarak AD DS veritabanı çoğaltmasını yönetmek için kullanılır. AD DS, AD DS veritabanını siteler arasında çoğaltmak için en iyi stratejiyi seçme mantığı içerir.

Azure'da uygulamanız için tanımlanan alt ağlar da dahil olmak üzere bir AD DS sitesi oluşturmanızı öneririz. Ardından, şirket içi AD DS siteleriniz arasında bir site bağlantısı yapılandırabilirsiniz ve AD DS mümkün olan en verimli veritabanı çoğaltmasını otomatik olarak gerçekleştirir. Bu veritabanı çoğaltması, ilk yapılandırmanın çok ötesinde bir şey gerektirir.

Active Directory işlem yöneticisi

İşlem yöneticisi rolü, çoğaltılan AD DS veritabanlarının örnekleri arasında tutarlılık denetimini desteklemek için AD DS etki alanı denetleyicilerine atanabilir. Beş işlem yöneticisi rolü (FSMO) vardır: şema yöneticisi, etki alanı adlandırma yöneticisi, göreli tanımlayıcı yöneticisi, birincil etki alanı denetleyicisi ana öykünücüsü ve altyapı yöneticisi. Bu roller hakkında daha fazla bilgi için bkz . İşlem yöneticisi rol yerleşimini planlama. Yeni Azure DC'lerinden en az ikisine Genel Katalog (GC) rolü verilmesi de önerilir. GC yerleştirme hakkında daha fazla ayrıntıya buradan ulaşabilirsiniz.

İzleme

Etki alanı denetleyicisi VM'lerinin ve AD DS Hizmetlerinin kaynaklarını izleyin ve sorunları hızla düzeltmek için bir plan oluşturun. Daha fazla bilgi için bkz. Active Directory’yi izleme. Bu işleri gerçekleştirmeye yardımcı olmak için izleme sunucusuna (bkz. mimari diyagramı) Microsoft Systems Center gibi araçlar da yükleyebilirsiniz.

Dikkat edilmesi gereken noktalar

Bu önemli noktalar, bir iş yükünün kalitesini artırmak için kullanabileceğiniz bir dizi yol gösteren ilke olan Azure İyi Tasarlanmış Çerçeve'nin yapı taşlarını uygular. Daha fazla bilgi için bkz . Microsoft Azure İyi Tasarlanmış Çerçeve.

Güvenilirlik

Güvenilirlik, uygulamanızın müşterilerinize yönelik taahhütlerinizi karşılayabilmesini sağlar. Daha fazla bilgi için bkz . Güvenilirlik sütununa genel bakış.

AD DS çalıştıran VM'leri en az iki kullanılabilirlik alanına dağıtın. Bölgede kullanılabilirlik alanları yoksa kullanılabilirlik kümelerini kullanın. Ayrıca, gereksinimlerinize bağlı olarak bekleme işlemleri yöneticisi rolünü en az bir sunucuya ve muhtemelen daha fazlasına atamayı göz önünde bulundurun. Bekleme işlemleri yöneticisi, yük devretme sırasında birincil işlem yöneticisinin sunucusunu değiştirebilen etkin bir işlem yöneticisi kopyasıdır.

Güvenlik

Güvenlik, kasıtlı saldırılara ve değerli verilerinizin ve sistemlerinizin kötüye kullanılmasına karşı güvence sağlar. Daha fazla bilgi için bkz . Güvenlik sütununa genel bakış.

AD DS sunucuları kimlik doğrulama hizmetleri sunar ve saldırılar için çekici bir hedeftir. Bunların güvenliğini sağlamak için AD DS sunucularını güvenlik duvarı olarak bir NSG ile ayrı bir alt ağa yerleştirerek doğrudan İnternet bağlantısını önleyin. AD DS sunucularında kimlik doğrulaması, yetkilendirme ve sunucu eşitleme için gerekenler dışında tüm bağlantı noktalarını kapatın. Daha fazla bilgi için bkz. Active Directory ve Active Directory Domain Services Bağlantı Noktası Gereksinimleri.

AD DS veritabanını barındıran diski şifrelemek için BitLocker veya Azure disk şifrelemesi kullanın.

Uygulama tasarımı en iyi yöntemleriyle birlikte Azure DDoS Koruması, DDoS saldırılarına karşı daha fazla savunma sağlamak için gelişmiş DDoS azaltma özellikleri sağlar. Herhangi bir çevre sanal ağında Azure DDOS Koruması'nı etkinleştirmeniz gerekir.

Operasyonel mükemmellik

Operasyonel mükemmellik, bir uygulamayı üretim ortamında dağıtan ve çalışır durumda tutan operasyon süreçlerini kapsar. Daha fazla bilgi için bkz . Operasyonel mükemmellik sütununa genel bakış.

Ağ ve güvenlik altyapısını sağlamak ve yapılandırmak için Kod Olarak Altyapı (IaC) uygulamasını kullanın. Seçeneklerden biri Azure Resource Manager şablonlarıdır.

Her iş yükü ilgili DevOps ekibi tarafından ilişkilendirildiğinden ve yönetildiğinden DevOps'un sürekli tümleştirme ve sürekli teslim (CI/CD) yapmasını sağlamak için iş yüklerini yalıtma.

Bu mimaride, farklı uygulama katmanlarını, yönetim atlama kutusunu ve Microsoft Entra Domain Services'ı içeren tüm sanal ağ tek bir yalıtılmış iş yükü olarak tanımlanır.

Sanal makineler, Sanal Makine Uzantıları ve sanal makinelerde AD DS'yi yapılandırmak için kullanılan İstenen Durum Yapılandırması (DSC) gibi diğer araçlar kullanılarak yapılandırılır.

Azure DevOps veya diğer CI/CD çözümlerini kullanarak dağıtımlarınızı otomatikleştirmeyi göz önünde bulundurun. Azure Pipelines, çözüm derlemeleri ve dağıtımları için otomasyon getiren ve Azure ekosistemine yüksek oranda tümleştirilen Azure DevOps Services'in önerilen bileşenidir.

Altyapınızın performansını analiz etmek için Azure İzleyici'yi kullanın. Ayrıca sanal makinelerinizde oturum açmadan ağ sorunlarını izlemenize ve tanılamanıza da olanak tanır. Uygulama Analizler, altyapınızın durumunu doğrulamak için zengin ölçümler ve günlükler sağlar.

Daha fazla bilgi için Microsoft Azure İyi Tasarlanmış Çerçeve'deki DevOps bölümüne bakın.

Yönetilebilirlik

Düzenli AD DS yedeklemeleri gerçekleştirin. VHD'de AD DS veritabanı dosyası kopyalandığında tutarlı olmadığından, veritabanını yeniden başlatmayı imkansız hale getirebileceğinden, normal yedeklemeler yapmak yerine etki alanı denetleyicilerinin VHD dosyalarını kopyalamayın.

Azure portalını kullanarak bir etki alanı denetleyicisi VM'sini kapatmanızı önermeyiz. Bunun yerine konuk işletim sistemini kapatın ve yeniden başlatın. Azure portalı üzerinden kapatılması VM'nin serbest bırakılmasına neden olur ve bu da etki alanı denetleyicisi VM yeniden başlatıldığında aşağıdaki etkilere neden olur:

- Active Directory deposunun ve

invocationIDdeğerlerini sıfırlarVM-GenerationID - Geçerli Active Directory göreli tanımlayıcısı (RID) havuzunu atar

- Sysvol klasörünü yetkisiz olarak işaretler

İlk sorun nispeten zararsızdır. öğesinin tekrar tekrar sıfırlanması invocationID , çoğaltma sırasında küçük ek bant genişliği kullanımına neden olur, ancak bu genellikle önemli değildir.

İkinci sorun, özellikle RID havuzu boyutu varsayılandan daha büyük olacak şekilde yapılandırılmışsa etki alanındaki RID havuzu tükenmesine katkıda bulunabilir. Etki alanı uzun süredir mevcutsa veya hesapların tekrar tekrar oluşturulmasını ve silinmesini gerektiren iş akışları için kullanılıyorsa etki alanının RID havuzu tükenmesine zaten yaklaştığını düşünün. ETKI alanını RID havuzu tükenme uyarı olayları için izlemek iyi bir uygulamadır – RID Vermeyi Yönetme makalesine bakın.

Üçüncü sorun, Azure'daki bir etki alanı denetleyicisi VM yeniden başlatıldığında yetkili bir etki alanı denetleyicisi kullanılabildiği sürece nispeten zararsızdır. Bir etki alanındaki tüm etki alanı denetleyicileri Azure'da çalışıyorsa ve hepsi aynı anda kapatılıp serbest bırakılırsa, yeniden başlatma sırasında her etki alanı denetleyicisi yetkili bir çoğaltma bulamaz. Bu koşulu düzeltmek için el ile müdahale gerekir – DFSR çoğaltılmış sysvol çoğaltması için yetkili ve yetkili olmayan eşitlemeyi zorlama makalesine bakın.

Performans verimliliği

Performans verimliliği, iş yükünüzün kullanıcılar tarafından talep edilen talepleri verimli bir şekilde karşılayacak şekilde ölçeklendirilebilmesidir. Daha fazla bilgi için bkz . Performans verimliliği sütununa genel bakış.

AD DS ölçeklenebilirlik için tasarlanmıştır. İstekleri AD DS etki alanı denetleyicilerine yönlendirmek için bir yük dengeleyicisi veya trafik denetleyicisi yapılandırmanız gerekmez. Ölçeklenebilirlik açısından dikkat edilmesi gereken tek nokta, AD DS çalıştıran VM'leri ağ yükü gereksinimleriniz için doğru boyutta yapılandırmak, VM'lerdeki yükü izlemek ve gerektiğinde ölçeği artırmak veya küçültmektir.

Maliyet iyileştirme

Maliyet iyileştirmesi gereksiz giderleri azaltmak ve operasyonel verimlilikleri iyileştirmektir. Daha fazla bilgi için bkz . Maliyet iyileştirme sütununa genel bakış.

Maliyetleri tahmin etmek için Azure fiyatlandırma hesaplayıcısını kullanın. Diğer önemli noktalar, Microsoft Azure İyi Tasarlanmış Çerçeve'nin Maliyet bölümünde açıklanmıştır.

Bu mimaride kullanılan hizmetler için maliyetle ilgili dikkat edilmesi gerekenler aşağıdadır.

AD Etki Alanı Hizmetleri

Maliyetleri düşürmek için Active Directory Etki Alanı Hizmetleri birden çok iş yükü tarafından kullanılan paylaşılan bir hizmet olarak kullanmayı göz önünde bulundurun. Daha fazla bilgi için bkz. Active Directory Etki Alanı Hizmetleri fiyatlandırması.

VPN Gateway

Bu mimarinin ana bileşeni VPN ağ geçidi hizmetidir. Ağ geçidinin sağlandığı ve kullanılabilir olduğu zamana göre ücretlendirilirsiniz.

Tüm gelen trafik ücretsizdir ve tüm giden trafik ücretlendirilir. İnternet bant genişliği maliyetleri, VPN giden trafiğine uygulanır.

Daha fazla bilgi için bkz . VPN Gateway fiyatlandırması.

Sanal Ağ

Sanal Ağ ücretsizdir. Her aboneliğin, tüm bölgelerde en çok 50 sanal ağ oluşturmasına izin verilir. Bir sanal ağın sınırları içindeki tüm trafik ücretsizdir, bu nedenle aynı sanal ağdaki iki VM arasındaki iletişim ücretsizdir.

Sonraki adımlar

- Microsoft Entra Id nedir?

- Azure DevOps

- Azure Pipelines

- Azure İzleyici

- Active Directory ve Active Directory Etki Alanı Hizmetleri Bağlantı Noktası Gereksinimleri

- İstenen Durum Yapılandırması (DSC)

- VPN ağ geçidi kullanarak şirket içi ağı Azure'a Bağlan