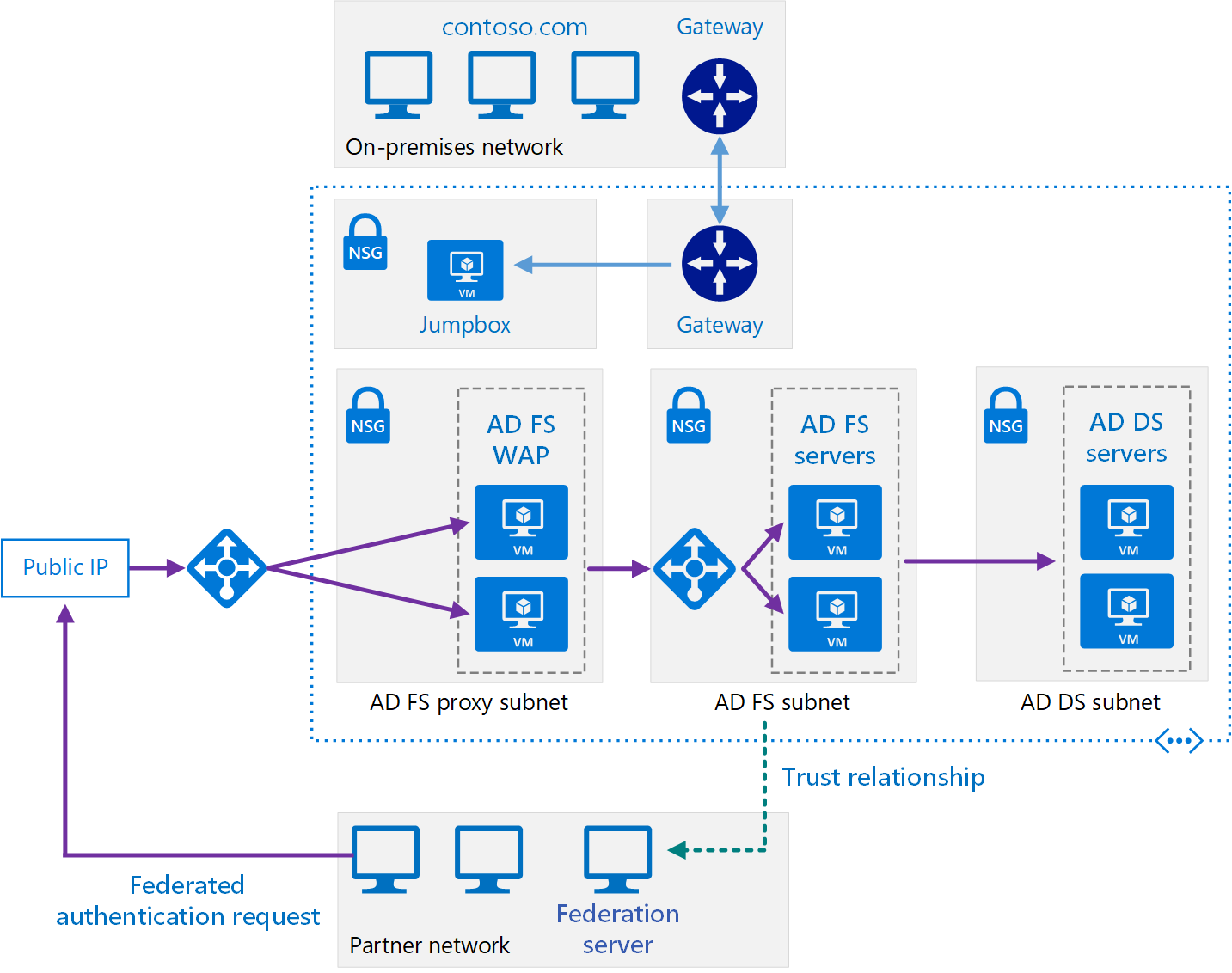

Bu başvuru mimarisi; şirket içi ağınızı Azura’a yaygınlaştırıp, Azure’da çalışan bileşenleri Active Directory Federasyon Hizmetleri (AD FS) kullanarak federasyon kimlik doğrulama ve yetkilendirme işlemlerini gerçekleştiren bir güvenli hibrit ağ uygular.

Mimari

Bu mimarinin bir Visio dosyasını indirin.

Not

Visio dosyası 4 diyagram sekmesi içerir. Bu makalenin ilgili mimari diyagramını görmek için AD FS sekmesini seçin.

İş Akışı

AD DS alt ağı. AD DS sunucuları, ağ güvenlik grubu (NGS) kurallarının güvenlik duvarı işlevi gördüğü kendi alt ağlarında yer alır.

AD DS sunucuları. Etki alanı denetleyicileri Azure’da sanal makineler olarak çalışır. Bu sunucular etki alanının içinde yer alan yerel kimlikler için kimlik doğrulaması sağlar.

AD FS alt ağı. AD FS sunucuları, NGS kurallarının güvenlik duvarı işlevi gördüğü kendi alt ağlarında bulunur.

AD FS sunucuları. AD FS sunucuları federal yetkilendirme ve kimlik doğrulama işlemleri sağlar. Bu mimaride aşağıdaki görevleri gerçekleştirirler:

İş ortağı federasyon sunucusunun, iş ortağı kullanıcı adına yaptığı talepleri içeren güvenlik belirtecini alma. AD FS isteği yetkilendirmek için talepleri Azure’da çalıştırılan web uygulamasına iletmeden önce belirteçlerin geçerli olduğunu doğrular.

Azure'da çalışan uygulama bağlı olan taraftır. İş ortağı federasyon sunucusu web tarayıcısının anlayacağı taleplerde bulunmak zorundadır. İş ortağı federasyon sunucularına hesap ortakları denir çünkü iş ortağı kuruluşlarda bulunan kimliği doğrulanmış hesaplar adına erişim isteğinde bulunurlar. AD FS sunucuları kaynak ortakları olarak adlandırılır çünkü kaynaklara (web uygulaması) erişim sağlarlar.

Web tarayıcısı veya cihaz kullanarak web uygulamasına erişmesi gereken kullanıcılardan gelen istekleri AD DS ve Active Directory Cihaz Kaydı Hizmeti'ni kullanarak doğrulama ve yetkilendirme.

AD FS sunucuları, Azure yük dengeleyici üzerinden erişilen bir sunucu grubu olarak yapılandırılmıştır. Bu uygulama, kullanılabilirliği ve ölçeklenebilirliği artırır. AD FS sunucuları doğrudan İnternet'e sunulmaz. Tüm İnternet trafiği AD FS web uygulaması ara sunucuları ve bir DMZ (çevre ağı olarak da bilinir) tarafından filtrelenir.

AD FS’nin nasıl çalıştığı hakkında daha fazla bilgi için bkz. Active Directory Federasyon Hizmetleri’ne Genel Bakış. Ayrıca, Azure'da AD FS dağıtımı makalesi de uygulamaya adım adım ayrıntılı giriş bilgileri içerir.

AD FS ara sunucusu alt ağı. AD FS ara sunucuları NSG kuralları tarafından korunan kendi alt ağlarında bulundurulabilir. Bu alt ağda bulunan sunucular, Azure sanal ağınızla İnternet arasında güvenlik duvarı sağlayan bir ağ sanal gereçleri kümesi üzerinden İnternet'e açıktır.

AD FS web uygulaması ara sunucusu (WAP). Bu VM'ler, iş ortağı kuruluşlardan ve harici cihazlardan gelen istekler için AD FS sunucusu işlevi görür. WAP sunucuları AD FS sunucularının İnternet'e doğrudan erişimini denetleyen bir filtre işlevi görür. AD FS sunucularında da olduğu gibi, WAP sunucularını yük dengeleme özelliğine sahip bir sunucu grubunda dağıtmak, bir dizi sunucuyu tek başına dağıtmaktan daha fazla kullanılabilirlik ve ölçeklenebilirlik sağlar.

Not

WAP sunucularını yükleme hakkında ayrıntılı bilgi için bkz. Web Uygulaması Ara Sunucusu'nu yükleme ve yapılandırma

İş ortağı kuruluş. Azure’da çalıştırılan bir web uygulamasına erişim isteğinde bulunan bir iş ortağı kuruluşun çalıştırdığı web uygulaması. İş ortağı kuruluştaki federasyon sunucusu, istekleri yerel olarak doğrular ve talepleri içeren güvenlik belirteçlerini Azure’da çalıştırılan AD FS’ye gönderir. Azure'da AD FS güvenlik belirteçlerini doğrular ve geçerliyse talepleri yetkilendirmek için Azure'da çalıştırılan web uygulamasına geçirebilir.

Not

Azure ağ geçidini kullanarak, güvenilir iş ortaklarınız için AD FS’ye doğrudan erişim sağlayabileceğiniz bir VPN tüneli de yapılandırabilirsiniz. Bu iş ortaklarından alınan istekler WAP sunucuları üzerinden geçmez.

Bileşenler

Bu mimari, AD DS'yi Azure'a yaygınlaştırma başlığı altında açıklanan uygulamayı yaygınlaştırır. Aşağıdaki bileşenleri içerir.

- AD DS alt ağı

- AD DS sunucuları

- AD FS alt ağı

- AD FS sunucuları

- AD FS proxy alt ağı

- AD FS web uygulaması ara sunucusu (WAP) sunucuları

Senaryo ayrıntıları

AD FS şirket içinde barındırılabilir, ancak uygulamanız Azure'da bazı bölümlerin uygulandığı bir karmaysa, AD FS'yi bulutta çoğaltmak daha verimli olabilir.

Önceki diyagramda aşağıdaki senaryolar gösterilmektedir:

- İş ortağı bir kuruluşa ait uygulama kodu, Azure VNet’inizde barındırılan bir web uygulamasına erişiyor.

- Active Directory Domain Services (DS) içinde kimlik bilgileri depolanan kayıtlı bir dış kullanıcı Azure VNet’inizde barındırılan bir web uygulamasına erişiyor.

- Yetkili bir cihaz kullanarak VNet’inize bağlanmış bir kullanıcı, Azure VNet’inizde barındırılan bir web uygulamasını yürütüyor.

Bu başvuru mimarisi, federasyon sunucusunun bir kullanıcıyı nasıl ve ne zaman yetkilendireceğine karar veren pasif federasyon işlemine odaklanır. Uygulama başlatıldığında kullanıcı oturum açma bilgilerini sağlar. Bu web tarayıcılarında en yaygın kullanılan mekanizmadır ve tarayıcıyı, kullanıcının kimlik doğrulama işlemini gerçekleştireceği siteye yönlendiren protokol içerir. AD FS aktif federasyonu da destekler; bu durumda uygulama kullanıcının etkileşimine gerek kalmadan kimlik bilgilerini sağlama sorumluluğunu üstlenir ancak böyle bir senaryo bu mimarinin kapsamı dışındadır.

Diğer önemli noktalar için bkz. şirket içi Active Directory Azure ile tümleştirmek için bir çözüm seçme.

Olası kullanım örnekleri

Bu mimarinin tipik kullanımları şunlardır:

- İş uygulamalarının kısmen şirket içi, kısmen de Azure’da çalıştığı hibrit uygulamalar.

- Web uygulamalarını iş ortağı kuruluşlara sunmak için federasyon yetkilendirmesi kullanan çözümler.

- Kuruluşun güvenlik duvarı dışında çalışan web tarayıcılarından erişimi destekleyen sistemler.

- Uzak bilgisayarlar, dizüstü bilgisayarlar ve diğer mobil cihazlar gibi yetkili harici cihazlardan bağlanan kullanıcıların web uygulamalarına erişimine izin veren sistemler.

Öneriler

Aşağıdaki öneriler çoğu senaryo için geçerlidir. Bu önerileri geçersiz kılan belirli bir gereksiniminiz olmadığı sürece izlemeniz önerilir.

Ağ önerileri

AD FS barındıran her VM’nin ve statik özel IP adresine sahip her WAP sunucusunun ağ arabirimini yapılandırın.

AD FS VM'lerine genel IP adresleri vermeyin. Daha fazla bilgi için Güvenlikle ilgili dikkat edilmesi gerekenler bölümüne bakın.

Her AD FS ve WAP VM ağ arabiriminin tercih edilen ve ikincil etki alanı adı hizmeti (DNS) sunucularının IP adresini Active Directory DS VM'lerine başvuracak biçimde ayarlayın. Active Directory DS VM'leri DNS çalıştırıyor olmalıdır. Her VM’nin etki alanına katılabilmesi için bu adım gereklidir.

AD FS yüklemesi

AD FS'yi yükleme ve yapılandırma hakkında daha ayrıntılı yönergeler, Federasyon Sunucu Grubunu dağıtma makalesinde sağlanmıştır. Gruptaki ilk AD FS sunucusunu yapılandırmadan önce aşağıdaki görevleri gerçekleştirin:

Sunucu kimlik doğrulaması gerçekleştirmek için genel olarak güvenilir bir sertifika alın. Konu adı, istemcilerin federasyon hizmetine erişmek için kullandığı adı içermelidir. Bu, yük dengeleyici için kaydedilen DNS adı olabilir( örneğin,

adfs.contoso.comgüvenlik nedeniyle gibi*.contoso.comjoker karakter adlarını kullanmaktan kaçının). Tüm AD FS sunucu VM’lerinde aynı sertifikayı kullanın. Güvenilir sertifika yetkilisinden bir sertifika satın alabileceğiniz gibi, kuruluşunuz Active Directory Sertifika Hizmetleri’ni kullanıyorsa kendi sertifikanızı da oluşturabilirsiniz.Konu diğer adı, cihaz kayıt hizmeti (DRS) tarafından dış cihazlardan erişimi etkinleştirmek için kullanılır. Bu biçiminde

enterpriseregistration.contoso.comolmalıdır.Daha fazla bilgi için bkz. AD FS için Güvenli Yuva Katmanı (SSL) Sertifikası Alma ve Yapılandırma.

Etki alanı denetleyicisinde Anahtar Dağıtım Hizmeti için yeni bir kök anahtar oluşturun. Etkin saati geçerli saatten 10 saat önceye ayarlayın (Bu yapılandırma, anahtarları etki alanları arasında dağıtırken ve eşitlerken oluşan gecikmeyi azaltır). Bu adım, AD FS hizmetini çalıştırmak için kullanılan grup hizmeti hesabının oluşturulmasını desteklemek için gereklidir. Aşağıdaki PowerShell komutu bunun nasıl yapılacağını gösteren bir örnek sağlar:

Add-KdsRootKey -EffectiveTime (Get-Date).AddHours(-10)Her AD FS sunucu VM’sini etki alanına ekleyin.

Not

AD FS'yi yüklemek için, etki alanı için birincil etki alanı denetleyici (PDC) öykünücüsü esnek tek yöneticili işlem (FSMO) rolünün çalışır durumda ve AD FS VM’lerinden erişilebilir olması gerekir.

AD FS güveni

AD FS yüklemenizle herhangi bir iş ortağı kuruluşun federasyon sunucusu arasında federasyon güveni oluşturun. Filtreleme ve eşleme gerektiren tüm talepleri yapılandırın.

- Her iş ortağı kuruluştaki DevOps personelinin AD FS sunucunuz üzerinden erişilebilen web uygulamalarına, bağlı olan taraf güveni eklemesi gerekir.

- AD FS sunucusunun iş ortağı kuruluşun sağladığı taleplere güvenmesini etkinleştirmek için kuruluşunuzdaki DevOps personelinin talep sağlayıcısı güveni yapılandırması gerekir.

- Kuruluşunuzdaki DevOps personelinin kuruluşunuzun web uygulamasına talepte bulunabilmesi için ayrıca AD FS'yi de yapılandırması gerekir.

Daha fazla bilgi için bkz. Federasyon Güveni Oluşturma.

WAP sunucuları üzerinden ön kimlik doğrulama özelliğini kullanarak kuruluşunuzun web uygulamasını yayımlayın ve dış iş ortaklarının erişimini sağlayın. Daha fazla bilgi için bkz. AD FS Ön Kimlik Doğrulama özelliğini kullanarak uygulama yayımlama

AD FS, belirteç dönüştürme ve genişletmeyi destekler. Microsoft Entra Id bu özelliği sağlamaz. AD FS ile, güven ilişkisi ayarladığınızda şunları yapabilirsiniz:

- Yetkilendirme kuralları için talep dönüştürme işlemlerini yapılandırma. Örneğin, Microsoft dışı bir iş ortağı kuruluş tarafından kullanılan bir gösterimdeki grup güvenliğini Active Directory DS'nin kuruluşunuzda yetkilendirilebileceği bir şeyle eşleyebilirsiniz.

- Talepleri bir biçimden diğerine dönüştürme. Örneğin, uygulamanız yalnızca SAML 1.1 destekliyorsa SAML 2.0’dan SAML 1.1’e eşleyebilirsiniz.

AD FS izleme

Active Directory Federasyon Hizmetleri 2012 R2 için Microsoft System Center Yönetim Paketi federasyon sunucusu için AD FS dağıtımını hem ileriye hem geriye dönük izleme olanağı tanır. Bu yönetim paketi şunları izler:

- AD FS hizmetinin olay günlüklerine kaydettiği olaylar.

- AD FS performans sayaçlarının topladığı performans verileri.

- AD FS sisteminin ve web uygulamasının (bağlı olan taraflar) genel durumu; ayrıca kritik sorunlar ve uyarılar için uyarı bildirimleri sağlar.

Bir diğer seçenek de Microsoft Entra Bağlan Health kullanarak AD FS'i izlemedir. Microsoft Entra Bağlan Health, şirket içi kimlik altyapınızın güçlü bir şekilde izlenmesini sağlar. Microsoft 365 ve Microsoft Online Services ile güvenilir bir bağlantı sürdürmenizi sağlar. Bu güvenilirlik, anahtar kimlik bileşenleriniz için izleme özellikleri sağlayarak elde edilir. Ayrıca, bu bileşenlerle ilgili önemli veri noktalarını kolayca erişilebilir hale getirir.

Dikkat edilmesi gereken noktalar

Bu önemli noktalar, bir iş yükünün kalitesini artırmak için kullanılabilecek bir dizi yol gösteren ilke olan Azure İyi Tasarlanmış Çerçeve'nin yapı taşlarını uygular. Daha fazla bilgi için bkz . Microsoft Azure İyi Tasarlanmış Çerçeve.

Performans verimliliği

Performans verimliliği, kullanıcılar tarafından anlamlı bir şekilde yerleştirilen talepleri karşılamak amacıyla iş yükünüzü ölçeklendirme becerisidir. Daha fazla bilgi için bkz . Performans verimliliği sütununa genel bakış.

Aşağıda değinilen noktalar AD FS sunucu gruplarını boyutlandırmaya başlamanıza yardımcı olmak için AD FS dağıtımınızı planlama makalesinden alınmıştır:

- 1000'den az kullanıcınız varsa, ayrılmış sunucular oluşturmayın, bunun yerine buluttaki Active Directory DS sunucularının her birine AD FS yükleyin. Kullanılabilirliği sürdürmek için en az iki Active Directory DS sunucunuz bulunduğundan emin olun. Tek bir WAP sunucusu oluşturun.

- 1000 ile 15.000 arasında kullanıcınız varsa iki ayrılmış AD FS sunucusu ve iki ayrılmış WAP sunucusu oluşturun.

- 15.000 ile 60.000 arasında kullanıcınız varsa üç ile beş arasında ayrılmış AD FS sunucusu ve en az iki ayrılmış WAP sunucusu oluşturun.

Bu önemli noktalar, Azure'da çift dört çekirdekli VM (Standart D4_v2 veya daha iyi) boyutları kullandığınızı varsayar.

AD FS yapılandırma verilerini depolamak için Windows İç Veritabanı kullanıyorsanız grupta sekiz AD FS sunucusuyla sınırlısınız demektir. Gelecekte daha fazlasına ihtiyacınız olacağını düşünüyorsanız SQL Server'ı kullanın. Daha fazla bilgi için bkz AD FS Yapılandırma Veritabanının Rolü.

Güvenilirlik

Güvenilirlik, uygulamanızın müşterilerinize sağladığınız taahhütleri karşılayabilmesini sağlar. Daha fazla bilgi için bkz . Güvenilirlik sütununa genel bakış.

Hizmetin kullanılabilirliğini artırmak için en az iki sunucu içeren bir AD FS grubu oluşturun. Gruptaki her AD FS VM’si için farklı depolama hesapları kullanın. Bu yaklaşım, tek bir depolama hesabındaki bir hatanın tüm grubu erişilemez hale getirmemesini sağlamaya yardımcı olur.

AD FS ve WAP VM'leri için ayrı Azure kullanılabilirlik kümeleri oluşturun. Her kümede en az iki VM bulunduğundan emin olun. Her kullanılabilirlik kümesinin en az iki güncelleme etki alanı ve iki hata etki alanına sahip olması gerekir.

AD FS VM’leri ve WAP VM'leri için yük dengeleyicileri aşağıdaki gibi yapılandırın:

WAP VM’lerine dışarıdan erişim sağlamak için bir Azure yük dengeleyicisi ve gruptaki AD FS sunucuları arasında yük dağıtmak için bir iç yük dengeleyici kullanın.

AD FS/WAP sunucularına yalnızca 443 numaralı bağlantı noktası (HTTPS) üzerinde görünen trafiği geçirin.

Yük dengeleyiciye bir statik IP adresi verin.

üzerinde

/adfs/probeHTTP kullanarak bir sistem durumu yoklaması oluşturun. Daha fazla bilgi için bkz. Donanım Yük Dengeleyici Sistem Durumu Denetimleri ve Web Uygulama Ara Sunucusu / AD FS 2012 R2.Not

AD FS sunucuları Sunucu Adı Belirtme (SNI) protokolü kullanır, bu nedenle yük dengeleyicideki bir HTTPS uç noktasını kullanarak araştırmaya çalıştığınızda başarısız olur.

AD FS yük dengeleyicisi için etki alanına bir DNS A kaydı ekleyin. Yük dengeleyicinin IP adresini belirtin ve etki alanında (örneğin

adfs.contoso.com) bir ad verin. Bu, istemcilerin ve WAP sunucularının AD FS sunucu grubuna erişmek için kullanacağı addır.

AD FS yapılandırma bilgilerini saklamak için SQL Server veya Windows İç Veritabanı’nı kullanabilirsiniz. Windows İç Veritabanı temel yedeklilik sağlar. Diğer sunucular veritabanlarını güncel tutmak için istek temelli çoğaltma yöntemini kullanırken, değişiklikler doğrudan AD FS küme ağında yer alan AD FS veritabanlarından birine yazılır. SQL Server kullanımı tam veritabanı yedekliliği ve yüksek kullanılabilirlik sağlayabilir. Bu, yük devretme kümelemesi veya yansıtmayla gerçekleştirilir.

Güvenlik

Güvenlik, kasıtlı saldırılara ve değerli verilerinizin ve sistemlerinizin kötüye kullanılmasına karşı güvence sağlar. Daha fazla bilgi için bkz . Güvenlik sütununa genel bakış.

AD FS HTTPS kullandığından, web katmanı VM'lerini içeren alt ağ için NSG kurallarının HTTPS isteklerine izin verdiğinden emin olun. Bu istekler şirket içi ağlar; web katmanını, iş katmanını, veri katmanını, özel DMZ'yi ve ortak DMZ'yi içeren alt ağlar; AD FS sunucularını içeren alt ağlar tarafından gönderilebilir.

AD FS sunucularının İnternet'e doğrudan erişimini önleyin. AD FS sunucuları; güvenlik belirteci vermek için tam yetkisi olan, etki alanına katılmış bilgisayarlardır. Bir sunucunun güvenliği aşılırsa, kötü niyetli bir kullanıcı AD FS tarafından korunan tüm web uygulamalarına ve federasyon sunucularına tam erişim belirteci verebilir. Sisteminizin, güvenilir iş ortağı siteler dışından bağlanan dış kullanıcıların gönderdiği istekleri işlemesi gerekiyorsa, bu istekler işlemek için WAP sunucularını kullanın. Daha fazla bilgi için bkz. Federasyon Sunucusu Proxy'sini Nereye Yerleştirmeli.

AD FS sunucularıyla WAP sunucularını kendi güvenlik duvarlarıyla ayrı alt ağlara yerleştirin. Güvenlik duvarı kurallarını tanımlamak için NSG kurallarını kullanabilirsiniz. Tüm güvenlik duvarlarının 443 numaralı bağlantı noktasında (HTTPS) trafiğe izin vermesi gerekir.

AD FS ve WAP sunucularında doğrudan oturum açma erişimini kısıtlayın. Yalnızca DevOps personeli bağlanabilmelidir. WAP sunucularını etki alanına katmayın.

Denetim amacıyla, sanal ağınızdan geçen trafiğin bilgilerini ayrıntılı bir şekilde günlüğe kaydedecek bir dizi ağ sanal gereci kullanmayı göz önünde bulundurun.

Maliyet iyileştirme

Maliyet iyileştirmesi, gereksiz giderleri azaltmanın ve operasyonel verimlilikleri iyileştirmenin yollarını aramaktır. Daha fazla bilgi için bkz . Maliyet iyileştirme sütununa genel bakış.

Bu mimaride kullanılan hizmetler için maliyetle ilgili dikkat edilmesi gerekenler aşağıdadır.

AD Etki Alanı Hizmetleri

Maliyetleri düşürmek için, birden çok iş yükü tarafından kullanılan paylaşılan bir hizmet olarak Active Directory Domain Services edinmeniz faydalı olabilir. Daha fazla bilgi için bkz. Active Directory Etki Alanı Hizmetleri fiyatlandırması.

Active Directory Federasyon Hizmetleri

Microsoft Entra ID tarafından sunulan sürümler hakkında bilgi için bkz . Microsoft Entra fiyatlandırması. AD Federasyon Hizmetleri özelliği tüm sürümlerde kullanılabilir.

Operasyonel Mükemmellik

DevOps personeli aşağıdaki görevleri gerçekleştirmeye hazırlıklı olmalıdır:

- AD FS grubu yönetimi, federasyon sunucularında güven ilkesini yönetme ve federasyon hizmetleri tarafından kullanılan sertifikaları yönetme dahil olmak üzere federasyon sunucularını yönetin.

- WAP grubu ve sertifikalarını yönetme de dahil olmak üzere WAP sunucularını yönetin.

- Bağlı olan tarafları, kimlik doğrulama yöntemlerini ve talep eşlemelerini yapılandırma dahil olmak üzere web uygulamalarını yönetin.

- AD FS bileşenlerini yedekleyin.

Diğer DevOps konuları için bkz. DevOps: Active Directory Etki Alanı Hizmetlerini (AD DS) Azure'a genişletme.

Katkıda Bulunanlar

Bu makale Microsoft tarafından yönetilir. Başlangıçta aşağıdaki katkıda bulunanlar tarafından yazılmıştır.

Asıl yazar:

- Sarah Parkes | Üst Düzey Bulut Çözümü Mimarı

Genel olmayan LinkedIn profillerini görmek için LinkedIn'de oturum açın.

Sonraki Adımlar

- Azure Etkinlik Dizini Belgeleri

- Çok kiracılı uygulamalarda Kimliği Yönetme

- Kimlik Yönetimi Güvenliği

- Azure Güvenlik Duvarı