Bu makalede, Azure Mimari Merkezi'nde açıklanan Azure veritabanı çözümlerine genel bir bakış sağlanır.

Apache®, Apache Cassandra® ve Hadoop logosu, Apache Software Foundation'ın Birleşik Devletler ve/veya diğer ülkelerdeki kayıtlı ticari markaları veya ticari markalarıdır. Bu işaretlerin kullanılması Apache Software Foundation tarafından onaylanmamaktadır.

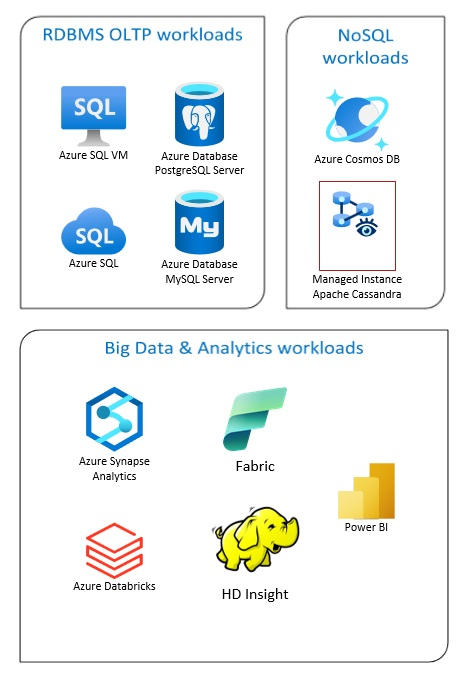

Azure Veritabanı çözümleri geleneksel ilişkisel veritabanı yönetim sistemlerini (RDBMS ve OLTP), büyük veri ve analiz iş yüklerini (OLAP dahil) ve NoSQL iş yüklerini içerir.

RDBMS iş yükleri çevrimiçi işlem işlemeyi (OLTP) ve çevrimiçi analitik işlemeyi (OLAP) içerir. Kuruluştaki birden çok kaynaktan alınan veriler bir veri ambarında birleştirilebilir. Kaynak verileri taşımak ve dönüştürmek için ayıklama, dönüştürme, yükleme (ETL) veya ayıklama, yükleme, dönüştürme (ELT) işlemi kullanabilirsiniz. RDBMS Veritabanları hakkında daha fazla bilgi için bkz . Azure'da İlişkisel Veritabanlarını Keşfetme.

Büyük veri mimarisi, büyük veya karmaşık verilerin alımını, işlenmesini ve analizini işlemek için tasarlanmıştır. Büyük veri çözümleri genellikle büyük miktarda ilişkisel ve ilişkisel olmayan veri içerir ve geleneksel RDBMS sistemleri depolamak için uygun değildir. Bunlar genellikle Data Lakes, Delta Lakes ve lakehouses gibi çözümleri içerir. Analiz Mimarisi Tasarımı bölümünde daha fazla bilgi bulabilirsiniz.

NoSQL veritabanları, hızla değişen ve yapılandırılmamış çok büyük hacimli verileri işleyebildiğini vurgulamak için birbirinin yerine ilişkisel olmayan, NoSQL DB'ler veya SQL olmayan veritabanları olarak adlandırılır. Verileri (SQL) veritabanları gibi tablo, satır ve sütunlarda depolamaz. SQL DB Veritabanı Yok hakkında daha fazla bilgi için bkz. NoSQL Verileri ve No SQL Veritabanı s?

Bu makale, Azure veritabanları hakkında bilgi edinmek için kaynaklar sağlar. Çözümlerinizi tasarlarken göz önünde bulundurmanız gereken gereksinimlerinizi ve en iyi yöntemleri karşılayan mimarileri uygulamaya yönelik yolları özetler.

Veritabanı gereksinimlerinizi karşılamak için çizim yapmak için birçok mimari vardır. Ayrıca, ihtiyacınız olan tüm bileşenlerin bağlantılarını içeren, üzerinde derlemeniz için çözüm fikirleri de sunuyoruz.

Azure'da veritabanları hakkında bilgi edinin

Çözümünüz için olası mimarileri düşünmeye başladığınızda, doğru veri deponuzu seçmeniz çok önemlidir. Azure'da veritabanlarını kullanmaya yeni başladıysanız başlamak için en iyi yer Microsoft Learn'dür. Bu ücretsiz çevrimiçi platform, uygulamalı öğrenme için videolar ve öğreticiler sağlar. Microsoft Learn, geliştirici veya veri analisti gibi iş rolünüzü temel alan öğrenme yolları sunar.

Azure'daki farklı veritabanlarının ve kullanımlarının genel bir açıklamasıyla başlayabilirsiniz. Ayrıca Azure veri modüllerine göz atabilir ve Azure'da veri depolama yaklaşımı seçebilirsiniz. Bu makaleler, Azure veri çözümlerindeki seçimlerinizi anlamanıza ve belirli senaryolarda neden bazı çözümlerin önerilmiş olduğunu öğrenmenize yardımcı olur.

Yararlı bulabileceğiniz bazı Learn modülleri şunlardır:

- Azure'a geçişinizi tasarlama

- Azure SQL Veritabanı dağıtma

- Azure veritabanı ve analiz hizmetlerini keşfetme

- Azure SQL Veritabanı güvenliğini sağlama

- Azure Cosmos DB

- PostgreSQL için Azure Veritabanı

- MySQL için Azure Veritabanı

- Azure VM'lerinde SQL Server

Üretim yolu

İlişkisel verilerle ilgilenmeye yardımcı olacak seçenekleri bulmak için şu kaynakları göz önünde bulundurun:

- Birden çok kaynaktan veri toplama kaynakları ve veri işlem hatlarında veri dönüşümlerinin nasıl uygulanacağı ve uygulanacağı hakkında bilgi edinmek için bkz . Azure'da analiz.

- Büyük iş veritabanlarını düzenleyen ve karmaşık analizi destekleyen OLAP hakkında bilgi edinmek için bkz . Çevrimiçi analitik işleme.

- OLTP sistemleri hakkında bilgi edinmek için iş etkileşimlerini gerçekleşirken kaydeder, bkz . Çevrimiçi işlem işleme.

İlişkisel olmayan bir veritabanı , satır ve sütunların tablo şemasını kullanmaz. Daha fazla bilgi için bkz . İlişkisel olmayan veriler ve NoSQL.

Büyük miktarda veriyi yerel, ham biçiminde tutan veri gölleri hakkında bilgi edinmek için bkz . Veri gölleri.

Büyük veri mimarisi, geleneksel veritabanı sistemleri için çok büyük veya çok karmaşık olan verilerin alımını, işlenmesini ve analizini işleyebilir. Daha fazla bilgi için bkz . Büyük veri mimarileri ve Analiz.

Hibrit bulut, genel bulutu ve şirket içi veri merkezlerini birleştiren bir BT ortamıdır. Daha fazla bilgi için bkz. Şirket içi veri çözümlerini buluta genişletme veya Azure Arc'ı Azure veritabanlarıyla birlikte kullanmayı göz önünde bulundurun.

Azure Cosmos DB, modern uygulama geliştirmeye yönelik tam olarak yönetilen bir NoSQL veritabanı hizmetidir. Daha fazla bilgi için bkz . Azure Cosmos DB kaynak modeli.

Azure'a ve Azure'dan veri aktarma seçenekleri hakkında bilgi edinmek için bkz . Azure'a ve Azure'dan veri aktarma.

En iyi yöntemler

Çözümlerinizi tasarlarken bu en iyi yöntemleri gözden geçirin.

| En iyi yöntemler | Açıklama |

|---|---|

| Veri yönetimi desenleri | Veri yönetimi, bulut uygulamalarının temel öğesidir. Çoğu kalite özniteliğini etkiler. |

| Azure Cosmos DB ile İşlem Giden Kutusu düzeni | Güvenilir mesajlaşma ve olayların garantili teslimi için İşlem Giden Kutusu düzenini kullanmayı öğrenin. |

| Azure Cosmos DB ile verilerinizi küresel ölçekte dağıtma | Düşük gecikme süresi ve yüksek kullanılabilirlik elde etmek için bazı uygulamaların kullanıcılarına yakın veri merkezlerine dağıtılması gerekir. |

| Azure Cosmos DB’de güvenlik | En iyi güvenlik uygulamaları, veritabanı ihlallerini önlemeye, algılamaya ve yanıtlamaya yardımcı olur. |

| Azure Cosmos DB'de belirli bir noktaya geri yükleme ile sürekli yedekleme | Azure Cosmos DB belirli bir noktaya geri yükleme özelliği hakkında bilgi edinin. |

| Azure Cosmos DB ile yüksek kullanılabilirlik elde edin | Azure Cosmos DB, yüksek kullanılabilirlik elde etmek için birden çok özellik ve yapılandırma seçeneği sunar. |

| Azure SQL Veritabanı ve SQL Yönetilen Örneği için yüksek kullanılabilirlik | Veritabanı, mimarinizde tek bir hata noktası olmamalıdır. |

Teknoloji seçimleri

Azure Veritabanları ile kullanılacak teknolojiler için birçok seçenek vardır. Bu makaleler, ihtiyaçlarınıza en uygun teknolojileri seçmenize yardımcı olur.

- Veri Deposu Seçme

- Azure'da analitik veri deposu seçme

- Azure'da veri analizi teknolojisi seçme

- Azure'da toplu işlem teknolojisi seçme

- Azure'da büyük veri depolama teknolojisi seçme

- Azure'da veri işlem hattı düzenleme teknolojisi seçme

- Azure'da arama veri deposu seçme

- Azure'da akış işleme teknolojisi seçme

Veritabanlarıyla güncel kalın

Azure Veritabanları teknolojisiyle güncel kalmasını sağlamak için Azure güncelleştirmelerine bakın.

İlgili kaynaklar

- Azure'da veri yönetimi ve analiz için Adatum Corporation senaryosu

- Azure'da veri yönetimi ve analiz için Lamna Healthcare senaryosu

- SQL Server örneklerinin yönetimini iyileştirme

- Azure'da veri yönetimi ve analiz için relecloud senaryosu

Örnek çözümler

Bu çözüm fikirleri, gereksinimlerinize uyarlayabileceğiniz örnek yaklaşımlardan bazılarıdır.

Benzer veritabanı ürünleri

Amazon Web Services (AWS) veya Google Cloud hakkında bilgi sahibiyseniz aşağıdaki karşılaştırmalara bakın: