Bu başvuru mimarisi, Azure giriş bölgelerine Azure Spring Apps temel mimarisini dağıtır.

Bu senaryoda, kuruluşunuz iş yükünün merkezi ekipler (platform) tarafından yönetilen federasyon kaynaklarını kullanmasını bekler. Merkezi yönetim örnekleri arasında şirket içi bağlantı, kimlik erişim yönetimi ve ilkeler için ağ örnekleri yer alır. Bu kılavuzda, kuruluşun tutarlı idare uygulamak ve birden çok iş yükünde maliyet tasarrufu yapmak için Azure giriş bölgelerini benimsediği varsayılır.

Önemli

Bu başvuru mimarisi, Azure Spring Apps giriş bölgesi hızlandırıcı kılavuzunun bir parçasıdır. En iyi yöntemler, önceki beklentileri karşılamak isteyen bir iş yükü sahibine yöneliktir.

İş yükü, kuruluş tarafından sağlanan bir Azure uygulama giriş bölgesi aboneliğinde dağıtılır. İş yükü sahibi olarak bu abonelikteki kaynakların sahibi sizsiniz.

İş yükü, paylaşılan kaynaklar için Azure platformu giriş bölgeleri aboneliklerine bağlıdır. Platform ekipleri bu kaynaklara sahip. Ancak, iş yükünüz beklendiği gibi çalışabilmesi için gereksinimleri bu ekiple birlikte yönlendirmek sizin sorumluluğunuzdadır. Bu kılavuz, platform ekibi olarak bu gereksinimlere ek açıklama ekler.

Azure giriş bölgeleri kavramını anlamanız kesinlikle önerilir.

Bu mimaride yapılan tasarım seçimleri, bu hızlandırıcının temel teknik tasarım alanlarında ele alınmıştır. Daha fazla bilgi için bkz . Azure Spring Apps giriş bölgesi hızlandırıcısı.

Bahşiş

Mimari, GitHub'da bazı tasarım seçeneklerini gösteren örnek bir uygulama tarafından desteklenir. Uygulamayı üretime yönelik ilk adımınız olarak düşünün.

Mimari

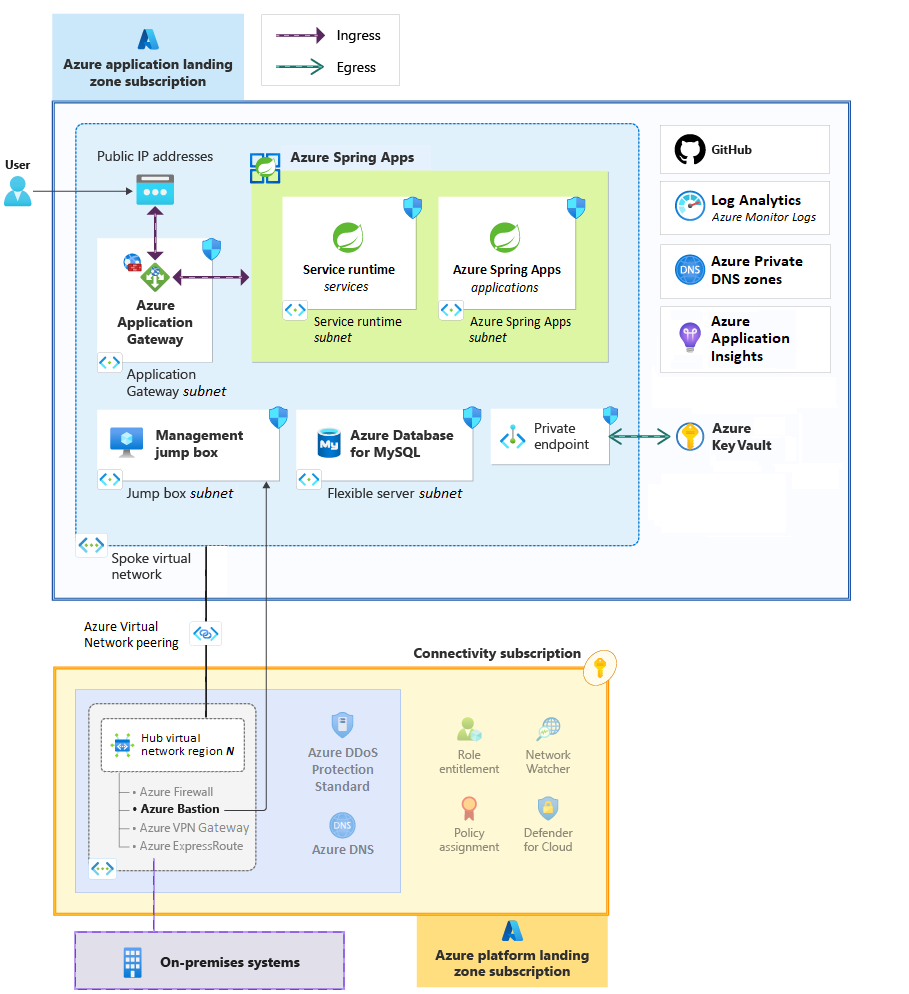

Aşağıdaki diyagramda bu yaklaşımın mimarisi gösterilmiştir:

Bu mimarinin tipik kullanımları şunlardır:

- Özel uygulamalar: Hibrit bulut ortamlarında dağıtılan iç uygulamalar.

- Genel uygulamalar: Dışarıdan kullanıma yönelik uygulamalar.

Bu kullanım örnekleri, güvenlik ve ağ trafiği kurallarının yapılandırılması dışında benzerdir.

Components

Aşağıdaki bölümlerde bu mimarinin bileşenleri açıklanmaktadır. Bileşenler, kuruluşun platform ekipleriyle ne paylaşabileceğinizi belirlemenize yardımcı olmak için sahiplik sorumluluklarına göre bölünür. Azure hizmetleri hakkındaki ürün belgeleri için İlgili kaynaklar bölümüne bakın.

Uygulama ekibine ait kaynaklar

Ekibiniz aşağıdaki kaynakları oluşturmak ve korumakla sorumludur.

Azure Spring Apps Standard , Java Spring Boot uygulamalarınızı Azure'da barındırıyor.

Azure Uygulaması lication Gateway Standard_v2, gelen web trafiğini Azure Spring Apps'e yönlendiren ters ara sunucudur. Bu SKU, Open Web Application Security Project (OWASP) güvenlik açıklarına yönelik trafiği inceleyen Azure Web Uygulaması Güvenlik Duvarı tümleştirmiştir.

Azure Sanal Makineler, yönetim işlemleri için bir atlama kutusu işlevi görür.

MySQL için Azure Veritabanı uygulama verilerini depolar.

Azure Key Vault, veritabanındaki bağlantı dizesi gibi gizli dizileri ve yapılandırmaları depolar.

Log Analytics, Azure İzleyici Günlükleri olarak da adlandırılan bir Azure İzleyici özelliğidir. Log Analytics, uygulama ve Azure hizmetlerindeki günlükleri ve ölçümleri depolayan izleme havuzudur.

Azure Uygulaması Analizler, tüm uygulama izleme verilerini toplamak ve doğrudan Log Analytics içinde depolamak için bir Uygulama Performansı Yönetimi (APM) aracı olarak kullanılır.

Platform ekibine ait kaynaklar

Bu mimaride aşağıdaki kaynakların zaten var olduğu varsayılır. Kuruluşun merkezi ekipleri bu kaynaklara sahip olur ve bunları korur. Uygulamanız, operasyonel ek yükü azaltmak ve maliyeti iyileştirmek için bu hizmetlere bağlıdır.

Azure Güvenlik Duvarı çıkış trafiğini inceler ve kısıtlar.

Azure Bastion , yönetim atlama kutusuna güvenli erişim sağlar.

Azure ExpressRoute , şirket içinden Azure altyapısına özel bağlantı sağlar.

Azure DNS , şirket içi ad çözümlemesi sağlar.

Azure VPN Gateway , uygulamayı şirket içi ağınızdaki uzak ekiplere bağlar.

Uygulamayla ilgili dikkat edilmesi gerekenler

Başvuru uygulaması, Azure Spring Apps örneğinde barındırılan tipik bir mikro hizmet uygulamasını gösteren örnek bir uygulama içerir. Aşağıdaki bölümlerde barındırılan uygulamayla ilgili ayrıntılar sağlanır. Daha fazla bilgi için bkz . PetClinic deposu örneği.

Hizmet bulma

Mikro hizmetler düzeninde, kullanıcı isteklerini yönlendirmek ve hizmet-hizmet iletişimi için hizmet kayıt defteri özelliği desteklenmelidir.

Hizmetlerin diğer hizmetlerle iletişim kurabilmesi gerekir. Yeni örnekler oluşturulduğunda, dinamik olarak bulunabilmeleri için kayıt defterine eklenirler. Bu mimaride Yönetilen Spring Cloud Service Registry (OSS), Azure Spring Apps için etkinleştirilmiştir. Bu hizmet canlı uygulama örneklerinin bir kayıt defterini tutar, istemci tarafı yük dengelemeyi etkinleştirir ve hizmet sağlayıcılarını bir Etki Alanı Adı Hizmeti'ne (DNS) bağlı kalmadan istemcilerden ayırır.

Azure Spring Apps örneği, dış trafik için tek bir giriş noktası sağlayan ağ geçidi yönlendirme desenini uygular. Ağ geçidi, gelen istekleri kayıt defterinde bulunan etkin hizmet örneklerine yönlendirir. Bu tasarımda, desen Spring Cloud Gateway'in açık kaynak uygulamasıyla uygulanır. Kimlik doğrulaması ve yetkilendirme, dayanıklılık özellikleri ve hız sınırlamayı içeren bir özellik kümesi sunar.

Yapılandırma Sunucusu

Mikro hizmetler için yapılandırma verileri koddan ayrılmalıdır. Bu mimaride Azure Spring Apps Config Server, yerel depolamayı ve Git depolarını destekleyen eklenebilir bir depo aracılığıyla kaynakların yönetilmesini sağlar.

Yedeklilik

Azure Spring Apps örneği oluştururken kullanılabilirlik alanlarını kullanabilirsiniz.

Bu özellik sayesinde Azure Spring Apps temel alınan Azure altyapısının mantıksal bölümleri arasında temel kaynakları otomatik olarak dağıtır. Bu dağıtım daha yüksek bir kullanılabilirlik düzeyi sağlar ve donanım hatalarına veya planlı bakım olaylarına karşı koruma sağlar.

Alanlar arası yedeklilik, temel alınan sanal makine (VM) düğümlerinin tüm kullanılabilirlik alanlarına eşit olarak dağıtılmasını sağlar. Ancak alanlar arası yedeklilik, uygulama örneklerinin dağıtımını bile garanti etmez. Bir uygulama örneği, bulunduğu bölge kapandığı için başarısız olursa, Azure Spring Apps bu uygulama için başka bir kullanılabilirlik alanındaki bir düğümde yeni bir uygulama örneği oluşturur.

Azure Spring Apps'te kendi kalıcı depolama alanınız gibi kendi kaynağınızı etkinleştirirseniz kaynak için bölge yedekliliğini etkinleştirin. Daha fazla bilgi için bkz . Azure Spring Apps'te kendi kalıcı depolama alanınızı etkinleştirme.

Kullanılabilirlik alanları tüm bölgelerde desteklenmez. Hangi bölgelerin kullanılabilirlik alanlarını desteklediğini görmek için bkz . Kullanılabilirlik alanı desteğine sahip Azure bölgeleri.

Ölçeklenebilirlik

Azure Spring Apps, uygulamaların ölçüm eşiklerine göre veya belirli bir zaman aralığı boyunca ölçeklendirilmesini sağlayan otomatik ölçeklendirme özellikleri sunar. Uygulamaların değişen talebe yanıt olarak ölçeği artırması veya ölçeği genişletmesi gerektiğinde otomatik ölçeklendirme önerilir.

Azure Spring Apps cpu, örnek başına bellek/GB ve Uygulama örneği sayılarını ayarlayarak uygulamalarınızı el ile ölçeklendirmeyi de destekler. Bu ölçeklendirme türü, belirli uygulamalar için gerçekleştirmek isteyebileceğiniz tek seferlik ölçeklendirme etkinliği için uygundur. Uygulamanızın ölçeklendirme gereksinimlerini karşılamak için değerleri ayarlayın ve ayarlarınızın her öznitelik için en yüksek sınırlar içinde olduğundan emin olun.

Önemli

Ayarları ayarlayarak uygulamaları el ile ölçeklendirmek, Azure portalındaki otomatik ölçeklendirme ayarının el ile ölçeklendirme seçeneğinden farklıdır.

Ağ konusunda dikkat edilmesi gerekenler

Bu tasarımda iş yükü, şirket içi kaynaklara erişmek, çıkış trafiğini denetlemek vb. için platform ekibinin sahip olduğu kaynaklara bağımlıdır. Daha fazla bilgi için bkz . Azure Spring Apps giriş bölgesi hızlandırıcısı: Ağ topolojisi ve bağlantı.

Ağ topolojisi

Ağ topolojisini platform ekibi belirler. Bu mimaride merkez-uç topolojisi varsayılır.

Merkez sanal ağı

Bağlantı aboneliği, kuruluşun tamamı tarafından paylaşılan bir merkez sanal ağı içerir. Ağ, platform ekibinin sahip olduğu ve bakımını yaptığı ağ kaynaklarını içerir. Aşağıdaki platform ekibi kaynakları bu mimarinin kapsamındadır:

- Azure Güvenlik Duvarı İnternet'e giden trafiği denetler.

- Azure Bastion , yönetim atlama kutusuna erişimin güvenliğini sağlar.

Uç sanal ağı

Uygulama giriş bölgesi, merkez ağıyla eşlenmiş en az bir önceden sağlanmış sanal ağa sahiptir. Azure Spring Apps'e İnternet'ten gelen HTTP/sn bağlantılarını yönlendiren ve koruyan yük dengeleyici gibi bu ağdaki kaynaklara sahip olursunuz.

Önceden sağlanan sanal ağ ve eşlemelerin iş yükünün beklenen büyümesini destekleyebilmesi gerekir. Sanal ağ boyutunu tahmin edin ve platform ekibiyle gereksinimleri düzenli olarak değerlendirin. Bilgi için bkz . Sanal ağ gereksinimleri.

Önemli

Platform ekibi

- Oluşturulan sanal ağda Azure Spring Apps kaynak sağlayıcısı

Ownerhaklarını atayın. - Eşlemelere katılan sanal ağlar için ayrı adresler sağlayın.

- Hizmet çalışma zamanı ve dağıtım kaynaklarını içerecek kadar büyük IP adresi alanları ayırın ve ölçeklenebilirliği de destekleyin.

Sanal ağ ekleme ve alt ağ oluşturma

Azure Spring Apps, sanal ağ ekleme işlemi aracılığıyla ağa dağıtılır. Bu işlem uygulamayı İnternet'ten, özel ağlardaki sistemlerden, diğer Azure hizmetlerinden ve hatta hizmet çalışma zamanından yalıtıyor. Ağ kurallarına göre uygulamadan gelen ve giden trafiğe izin verilir veya trafik reddedilir.

Yalıtım, alt ağlar aracılığıyla sağlanır. Uç sanal ağında alt ağları ayırma sorumluluğunuz vardır. Azure Spring Apps, hizmet çalışma zamanı ve Java Spring Boot uygulamaları için iki ayrılmış alt ağ gerektirir.

Alt ağların tek bir Azure Spring Apps örneğine ayrılmış olması gerekir. Birden çok örnek aynı alt ağları paylaşamaz.

Her alt ağın en küçük boyutu /28'dir. Gerçek boyut, Azure Spring Apps'in destekleyebilecek uygulama örneklerinin sayısına bağlıdır. Daha fazla bilgi için bkz . Daha küçük alt ağ aralıkları kullanma.

Uyarı

Seçili alt ağ boyutu mevcut sanal ağ adres alanıyla çakışamaz. Boyut, eşlenmiş veya şirket içi alt ağ adres aralıklarıyla da çakışmamalıdır.

Ağ denetimleri

Web Uygulaması Güvenlik Duvarı ile Azure Uygulaması Lication Gateway, uç sanal ağına İnternet'ten gelen trafiği kısıtlar. Web Uygulaması Güvenlik Duvarı kuralları HTTP/sn bağlantılarına izin verir veya bunları reddeder.

Ağ içindeki trafik, alt ağlarda ağ güvenlik grupları (NSG) kullanılarak denetlenmektedir. NSG'ler trafiği yapılandırılan IP adreslerine ve bağlantı noktalarına göre filtreler. Bu tasarımda NSG'ler tüm alt ağlara yerleştirilir. Azure Bastion alt ağı internetten, ağ geçidi hizmetlerinden, yük dengeleyicilerden ve sanal ağdan GELEN HTTPS trafiğine izin verir. Alt ağdan sanal ağlara yalnızca RDP ve SSH iletişimine izin verilir.

Özel bağlantılar, Azure Spring Apps ile anahtar kasasına ve veritabanına erişim gibi diğer Azure hizmetleri arasındaki bağlantıyı denetlemek için kullanılır. Özel uç noktalar ayrı bir alt ağa yerleştirilir.

Coğrafi hata sırasında sürekli kullanılabilirlik sağlamak için uygulama ana bilgisayarı DNS kayıtları Azure Özel DNS'de depolanmalıdır.

Bağlantı aboneliğinde özel DNS bölgeleri olsa da, özel uç noktalar tarafından erişilen hizmetleri desteklemek için kendi Azure Özel DNS bölgelerinizi oluşturun.

Önemli

Platform ekibi

- Azure Özel DNS bölgelerini uygulama ekibine devretme.

- Merkez ağında, uygulama ekibi tarafından yönetilen özel DNS bölgelerini desteklemek için DNS sunucusu değerini Varsayılan (Azure tarafından sağlanan) olarak ayarlayın.

Veri sızdırma saldırılarını önlemek için sanal ağdan giden trafik kısıtlanmalıdır. Bu trafik, tam etki alanı adı (FQDN) kullanılarak akışa izin veren veya akışı reddeden merkezi Azure Güvenlik Duvarı (sonraki atlama) üzerinden yönlendirilir.

Önemli

Platform ekibi

- Özel yollar için UDR'ler oluşturun.

- Uygulama ekibinin yeni yol tablosu olmayan alt ağlar oluşturmasını engellemek için Azure ilkeleri atayın.

- Yolları iş yükü gereksinimlerine göre genişletebilmeleri için uygulama ekibine yeterli rol tabanlı erişim denetimi (RBAC) izinleri verin.

Kimlik ve erişim yönetimi

İş yükünün kimlik uygulaması, uygulamanın kuruluş güvenliği veya idare sınırlarını ihlal etmediğinden emin olmak için en iyi kuruluş uygulamalarıyla uyumlu olmalıdır. Daha fazla bilgi için bkz . Azure Spring Apps giriş bölgesi hızlandırıcısı: Kimlik ve erişim yönetimi.

Azure Spring Apps örneğiyle etkileşim kuran kullanıcıların ve hizmetlerin kimliğini doğrulamak için Microsoft Entra Id önerilir.

Önerilen yaklaşım, uygulamanın diğer hizmetlerde kendi kendine kimlik doğrulaması yapmasını sağlamak üzere uygulamanın Azure kaynakları için Microsoft Entra yönetilen kimliklerini etkinleştirmektir. Bu mimaride, yönetim kolaylığı için sistem tarafından atanan yönetilen kimlikler kullanılır.

Yetkilendirme için, izinler verirken en az ayrıcalık ilkesini uygulayarak Azure Rol Tabanlı Erişim Denetimi'ni (RBAC) kullanın.

İzlemeyle ilgili dikkat edilmesi gerekenler

Azure giriş bölgesi platformu, yönetim aboneliklerinin bir parçası olarak paylaşılan gözlemlenebilirlik kaynakları sağlar. Ancak, iş yükünün genel yönetimini basitleştirmek için kendi izleme kaynaklarınızı sağlamanız önerilir. Daha fazla bilgi için bkz . Azure Spring Apps giriş bölgesi hızlandırıcısı: İşlemleri izleme.

Bu mimari aşağıdaki kaynakları oluşturur:

- Azure Uygulaması lication Analizler, Application Performans İzleyicisi ing (APM) çözümüdür ve bir Java aracısı aracılığıyla hizmete tamamen tümleştirilmiştir. Bu aracı, ek kod gerektirmeden tüm dağıtılan uygulamalar ve bağımlılıklar için görünürlük sağlar.

- Azure Log Analytics çalışma alanı, Azure hizmetlerinden ve uygulamadan toplanan tüm günlükler ve ölçümler için birleşik havuzdur.

Azure Spring Apps örneğini, uygulamadan sağlanan Log Analytics çalışma alanına tanılama günlükleri gönderecek şekilde yapılandırın. Daha fazla bilgi için bkz . Uygulamaları uçtan uca izleme.

Diğer Azure hizmetleri için günlükleri ve ölçümleri toplayın. Atlama kutusu için önyükleme tanılaması etkinleştirilir, böylece sanal makine önyüklendiğinde olayları yakalayabilirsiniz.

Tanılama ayarlarını , diğer tüm Azure kaynaklarının kaynak günlüklerini Log Analytics çalışma alanına gönderecek şekilde yapılandırın. Kaynak günlükleri bir hedefe yönlendirilene kadar toplanmaz. Her Azure kaynağı kendi tanılama ayarını gerektirir.

Birden çok çalışma alanından veri bağıntısı

İş yükü ve altyapı bileşenleri tarafından oluşturulan günlükler ve ölçümler iş yükünün Log Analytics çalışma alanına kaydedilir. Ancak Active Directory ve Azure Güvenlik Duvarı gibi merkezi hizmetler tarafından oluşturulan günlükler ve ölçümler platform ekipleri tarafından yönetilen merkezi bir Log Analytics çalışma alanına kaydedilir. Farklı havuzlardan gelen verilerin bağıntılı olması karmaşıklıklara yol açabilir.

İş yükünün merkezi hizmetlere bağımlılıkları olan bir kullanıcı akışı senaryosu düşünün. Verilerin bir bölümü iş yükü düzeyinde toplanabilir ve platform günlükleriyle bağıntılı olduğu merkezi Log Analytics çalışma alanına aktarılabilir.

Ancak diğer girdiler yalnızca veri hacmi, biçim birlikte çalışabilirliği veya güvenlik kısıtlamaları gibi sorunlardan dolayı iş yükünün çalışma alanında mevcut olabilir. Tek bir kullanıcı akışı için iki veya daha fazla çalışma alanında bulunan ve birbiriyle ilişkisiz günlük girdileri, belirli sorunları gidermeyi zorlaştırabilir. Bu karmaşıklıklar, ekiplerin uygulama olaylarında sorun gidermek için birlikte çalışmasını gerektirir.

Bu tür bir işbirliğine yardımcı olmak için, kuruluşunuz tarafından ayarlanan yordamları tanıyın. Bir güvenlik olayı oluştuğunda, iş yükü düzeyindeki yöneticilerin kötü amaçlı etkinlik belirtileri için sistemlerinin günlüklerini gözden geçirmeleri veya daha fazla analiz için olay işleyicilerine günlüklerinin kopyalarını sağlamaları istenebilir. İş yükü yöneticileri uygulama sorunlarını giderirken, kurumsal ağ, güvenlik veya diğer platform hizmetlerinden günlük girdilerini ilişkilendirmek için platform yöneticilerinden yardım almaları gerekebilir.

Önemli

Platform ekibi

- İlgili platform kaynakları için günlük havuzlarını sorgulamak ve okumak için RBAC verin.

- ,

AzureFirewallNetworkRuleveAzureFirewallDnsProxygünlükleriniAzureFirewallApplicationRuleetkinleştirin. Uygulama ekibinin uygulamadan gelen trafik akışlarını ve DNS sunucusuna yönelik istekleri izlemesi gerekir. - Uygulama ekibine işlemlerini yapmak için yeterli izinleri verin.

Daha fazla bilgi için bkz . Azure Spring Apps giriş bölgesi hızlandırıcısı: İşlemleri izleme.

Durum araştırmaları

Azure Uygulaması lication Gateway, gelen trafiğin yanıt veren arka uç örneklerine yönlendirildiğinden emin olmak için sistem durumu yoklamalarını kullanır. Azure Spring Apps Hazırlığı, Canlılık ve Başlangıç yoklamaları önerilir. Bir hata varsa, bu yoklamalar düzgün sonlandırmaya yardımcı olabilir. Daha fazla bilgi için bkz . Sistem durumu yoklamalarını yapılandırma.

Güvenlik konuları

Merkezi ekipler, platformun bir parçası olarak ağ ve kimlik denetimleri sağlar. Ancak, saldırı yüzeyini azaltmak için iş yükünün güvenlik gücü olmalıdır. Daha fazla bilgi için bkz . Azure Spring Apps giriş bölgesi hızlandırıcısı: Güvenlik.

Bekleme durumundaki veriler

Bekleyen veriler şifrelenmelidir. Uygulamanın kendisi durum bilgisi yok. Tüm veriler, bu mimarinin MySQL için Azure Veritabanı kullandığı bir dış veritabanında kalıcı hale gelir. Bu hizmet, sorguları çalıştırırken oluşturulan yedeklemeler ve geçici dosyalar da dahil olmak üzere verileri şifreler.

Aktarım durumundaki veriler

Aktarımdaki veriler şifrelenmelidir. Aktarım sırasında verilerin değişmediğinden emin olmak için kullanıcının tarayıcısı ile Azure Uygulaması lication Gateway arasındaki trafik şifrelenmelidir. Bu mimaride Azure Uygulaması lication Gateway yalnızca HTTPS trafiğini kabul eder ve TLS el sıkışması anlaşması sağlar. Bu denetim, Application Gateway alt ağındaki NSG kuralları aracılığıyla uygulanır. TLS sertifikası dağıtım sırasında doğrudan yüklenir.

Application Gateway'den Azure Spring Apps örneğine gelen trafik, uygulamaya yalnızca güvenli trafiğin ulaştığından emin olmak için yeniden şifrelenir. Azure Spring Apps hizmet çalışma zamanı bu trafiği alır ve TLS sonlandırma noktası olarak görev yapar. Bu noktadan itibaren uygulama içindeki hizmetler arası iletişim şifrelenmez. Ancak, diğer Azure PaaS hizmetleri ve hizmet çalışma zamanı ile iletişim TLS üzerinden gerçekleşir.

Azure Spring Apps aracılığıyla uçtan uca TLS iletişimi uygulamayı seçebilirsiniz. Dengeleri göz önünde bulundurun. Gecikme süresi ve işlemler üzerinde olumsuz bir etki olabilir.

Aktarımdaki veriler güvenlik açıkları açısından denetlenmelidir. Web Uygulaması Güvenlik Duvarı Application Gateway ile tümleşiktir ve trafiği engelleyen OWASP güvenlik açıklarını daha ayrıntılı olarak inceler. tehdit uyarılarını algılamak, izlemek ve günlüğe kaydetmek için Web Uygulaması Güvenlik Duvarı yapılandırabilirsiniz. Alternatif olarak, kuralların algıladığı yetkisiz erişimleri ve saldırıları engellemek için hizmeti ayarlayabilirsiniz.

DDoS koruması

Dağıtılmış hizmet reddi (DDoS), bir sistemi isteklerle aşırı yükleyerek çökertir. Temel DDoS koruması, tüm Azure hizmetlerinin bu tür saldırılara karşı savunması için altyapı düzeyinde etkinleştirilir. İzleme, uyarılar, uygulama için eşik ayarlama özelliği gibi özelliklerden yararlanmak için Azure DDoS Koruması hizmetine yükseltmeyi göz önünde bulundurun. Daha fazla bilgi için bkz . Azure DDoS Koruma Hizmeti hakkında sık sorulan sorular.

Gizli dizi yönetimi

Microsoft'un Sıfır Güven güvenlik yaklaşımı, gizli dizilerin, sertifikaların ve kimlik bilgilerinin güvenli bir kasada depolanmasını gerektirir. Önerilen hizmet Azure Key Vault'tur.

Azure hizmetine ve amacına bağlı olarak gizli dizileri depolamanın alternatif yolları vardır. Bu mimari aşağıdaki yaklaşımı uygular:

- Sertifikalar dağıtım sırasında yüklenir.

- MySQL bağlantısı Service Bağlan or kullanılarak uygulanır.

Maliyet iyileştirme stratejileri

Dağıtılmış sistem tasarımının doğası gereği altyapının yayılması bir gerçektir. Bu gerçeklik beklenmeyen ve kontrol edilemeyen maliyetlerle sonuçlanabilir. Azure Spring Apps, talebi karşılamaya ve maliyeti iyileştirmeye yardımcı olmak için ölçeklendirilen bileşenler kullanılarak oluşturulur. Bu mimarinin temelini Azure Kubernetes Service (AKS) oluşturur. Hizmet, Kubernetes yönetiminin karmaşıklığını ve operasyonel yükünü azaltmak için tasarlanmıştır ve kümenin işletim maliyetindeki verimlilikleri içerir.

Azure Spring Apps'in tek bir örneğine farklı uygulamalar ve uygulama türleri dağıtabilirsiniz. Hizmet, kullanım ve maliyet verimliliğini geliştirebilecek ölçümler veya zamanlamalar tarafından tetiklenen uygulamaların otomatik ölçeklendirmesini destekler.

Operasyonel maliyeti düşürmek için Uygulama Analizler ve Azure İzleyici'yi de kullanabilirsiniz. Kapsamlı günlük çözümü tarafından sağlanan görünürlük sayesinde, sistemin bileşenlerini gerçek zamanlı olarak ölçeklendirmek için otomasyon uygulayabilirsiniz. Ayrıca, sistemin genel maliyetini ve performansını geliştirmek için giderebileceğiniz uygulama kodundaki verimsizlikleri ortaya çıkarmak için günlük verilerini analiz edebilirsiniz.

Senaryo dağıtımı

Bu başvuru mimarisi için bir dağıtım, GitHub'daki Azure Spring Apps Giriş Bölgesi Hızlandırıcısı'nda sağlanır. Dağıtımda Terraform şablonları kullanılır.

Bu depodaki yapıtlar, ortamınız için özelleştirebileceğiniz bir temel sağlar. Uygulama, Azure Güvenlik Duvarı gibi paylaşılan kaynakları açıklayıcı amaçlarla içeren bir merkez ağı oluşturur. Bu gruplandırma, iş yükü ve platform işlevlerini ayrı tutmak için ayrı giriş bölgesi abonelikleriyle eşlenebilir.

Mimariyi dağıtmak için adım adım yönergeleri izleyin.

Kurumsal katman ile VMware desteği

Canlı dağıtımınız için yönetilen VMware Tanzu® desteği istiyorsanız Azure Spring Apps Kurumsal katmanına yükseltmeyi göz önünde bulundurun. VMware Tanzu® Service Registry, hizmet bulma ve kayıt işlemlerine olanak tanıyan Azure Spring Apps için tümleşiktir.

Ağ geçidi yönlendirmesi için VMware Spring Cloud Gateway'e geçebilirsiniz. Kimlik doğrulaması ve yetkilendirme, dayanıklılık özellikleri ve hız sınırlamayı içeren bir özellik kümesi sunar.

Kurumsal katmanda Tanzu® için Uygulama Yapılandırma Hizmeti, bir veya daha fazla Git deposunda tanımlanan özelliklerden doldurulan Kubernetes-native ConfigMap kaynaklarının yönetimini sağlar.

Bu katmanda desteklenen başka VMware hizmetleri de vardır. Daha fazla bilgi için bkz. Azure Market'da kurumsal katman.

Başvuru uygulaması, dağıtım seçeneği olarak Azure Spring Apps Enterprise SKU'yu destekler. Bu seçenekte bazı mimari değişiklikleri vardır. Azure Sanal Ağ tümleştirmesi ve özel uç nokta ile Redis için Azure Cache ile dağıtılan PostgreSQL için Azure Veritabanı esnek sunucunun bir örneğini kullanır. Örnek uygulama Fitness Store uygulamasıdır.

Sonraki adımlar

İlgili kaynaklar

Bu mimaride kullanılan Azure hizmetleriyle ilgili ürün belgeleri için aşağıdaki makalelere bakın:

- Azure Spring Apps Enterprise

- Azure Uygulaması lication Gateway v2

- MySQL için Azure Veritabanı

- Azure Key Vault

- Azure Sanal Ağ

- Yol tabloları

Diğer uygulama senaryoları için aşağıdaki makalelere bakın: