Sanal ağ trafiğini yönlendirme

Azure, şirket içi ve İnternet kaynakları arasındaki trafiğin Azure tarafından nasıl yönlendirdiği hakkında bilgi edinin. Azure, bir Azure sanal ağı içindeki her alt ağ için bir yol tablosu oluşturur ve sistemin varsayılan yollarını tabloya ekler. Sanal ağlar ve alt ağlar hakkında daha fazla bilgi için Sanal ağa genel bakış makalesini inceleyin. Azure'ın bazı sistem yollarını özel yollar ile geçersiz kılabilir ve yönlendirme tablolarına daha fazla özel yol ekleyebilirsiniz. Azure bir alt ağdan giden trafiği, alt ağın yol tablosundaki yolları temel alarak yönlendirir.

Sistem yolları

Azure, sistem yollarını otomatik olarak oluşturur ve bir sanal ağ içindeki her alt ağa bu yolları atar. Sistem yolları oluşturma ya da sistem yollarını kaldırma seçeneğiniz yoktur, ancak bazı sistem yollarını özel yollar ile geçersiz kılabilirsiniz. Azure, her alt ağ için varsayılan sistem yolları oluşturur ve belirli Azure özelliklerini kullandığınızda belirli alt ağlara veya her alt ağa daha fazla isteğe bağlı varsayılan yol ekler.

Varsayılan

Her yol, bir adres ön eki ve sonraki atlama türünü içerir. Alt ağdan ayrılan trafik, bir yolun adres ön eki içinde IP adresine gönderildiğinde ön eki içeren yol, Azure’ın kullandığı yoldur. Birden fazla yolun aynı ön eki içermesi veya ön eklerin çakışması durumunda Azure’ın nasıl yol seçtiği hakkında daha fazla bilgi edinin. Bir sanal ağ oluşturulduğunda Azure, sanal ağ içindeki her alt ağ için aşağıdaki varsayılan sistem yollarını otomatik olarak oluşturur:

| Kaynak | Adres ön ekleri | Sonraki atlama türü |

|---|---|---|

| Varsayılan | Sanal ağa özel | Sanal ağ |

| Varsayılan | 0.0.0.0/0 | İnternet |

| Varsayılan | 10.0.0.0/8 | Hiçbiri |

| Varsayılan | 172.16.0.0/12 | Hiçbiri |

| Varsayılan | 192.168.0.0/16 | Hiçbiri |

| Varsayılan | 100.64.0.0/10 | Hiçbiri |

Önceki tabloda listelenen sonraki atlama türleri, Azure’ın listelenen adres ön ekine yönelik giden trafiği nasıl yönlendirdiğini göstermektedir. Sonraki atlama türlerinin açıklamaları:

Sanal ağ: Bir sanal ağın adres alanı içindeki adres aralıkları arasında gerçekleşen trafiği yönlendirir. Azure, bir sanal ağın adres alanı içinde tanımlanmış her bir adres aralığına karşılık gelen bir adres ön eki ile yol oluşturur. Sanal ağ adres alanında tanımlanmış birden fazla adres aralığı varsa, Azure her bir adres aralığı için ayrı bir yol oluşturur. Varsayılan olarak Azure, alt ağlar arasındaki trafiği yönlendirir. Alt ağlar arasındaki trafiği yönlendirmek için Azure için yönlendirme tabloları veya ağ geçitleri tanımlamanız gerekmez. Sanal ağ alt ağlar içerse ve her alt ağın tanımlı bir adres aralığı olsa da, Azure alt ağ adres aralıkları için varsayılan yollar oluşturmaz. Her alt ağ adres aralığı, bir sanal ağın adres alanının adres aralığı içindedir.

İnternet: Adres ön eki ile belirtilen trafiği İnternet’e yönlendirir. Sistemin varsayılan yolu 0.0.0.0/0 adres ön ekini belirtir. Azure'ın varsayılan yollarını geçersiz kılmazsanız Azure, sanal ağ içindeki bir adres aralığı tarafından belirtilmeyen tüm adresler için trafiği İnternet'e yönlendirir. Bu yönlendirmenin bir özel durumu vardır. Hedef adres Azure hizmetlerinden biriyse Azure, trafiği İnternet’e yönlendirmek yerine, Azure'ın temel ağı üzerinden doğrudan hizmete yönlendirir. Azure hizmetleri arasındaki trafik, sanal ağın hangi Azure bölgesinde bulunduğundan veya Azure hizmetinin bir örneğinin dağıtıldığı Azure bölgesinden bağımsız olarak İnternet'ten geçiş yapmaz. 0.0.0.0/0 adres ön eki için Azure'ın varsayılan sistem yolunu bir özel yol ile geçersiz kılabilirsiniz.

Hiçbiri: Hiçbiri türündeki sonraki atlamaya yönlendirilen trafik, alt ağın dışına yönlendirilmek yerine bırakılır. Azure aşağıdaki adres ön ekleri için otomatik olarak varsayılan yollar oluşturur:

10.0.0.0/8, 172.16.0.0/12 ve 192.168.0.0/16: RFC 1918’de özel kullanım için ayrılmıştır.

100.64.0.0/10: RFC 6598’de ayrılmıştır.

Bir sanal ağın adres alanı içinde önceki adres aralıklarından herhangi birini atamanız durumunda Azure, yolun Hiçbiri olan sonraki atlama türünü Sanal ağ şeklinde otomatik olarak değiştirir. Ayrılmış dört adres ön ekini içeren, ancak bunlarla aynı olmayan bir sanal ağın adres alanına bir adres aralığı atamanız durumunda Azure, ön ekin yolunu kaldırır ve sizin eklediğiniz adres ön eki için, sonraki atlama türü Sanal ağ olacak şekilde bir yol ekler.

İsteğe bağlı varsayılan yollar

Azure, farklı Azure özellikleri için daha fazla varsayılan sistem yolu ekler, ancak yalnızca özellikleri etkinleştirirseniz. Özelliğe bağlı olarak Azure, sanal ağ içindeki belirli alt ağlara veya sanal ağ içindeki tüm alt ağlara isteğe bağlı varsayılan yollar ekler. Farklı özellikleri etkinleştirdiğinizde Azure'ın ekleyebilecekleri diğer sistem yolları ve sonraki atlama türleri şunlardır:

| Kaynak | Adres ön ekleri | Sonraki atlama türü | Yolun eklendiği sanal ağ içindeki alt ağ |

|---|---|---|---|

| Varsayılan | Sanal ağa özeldir, örneğin: 10.1.0.0/16 | VNet eşlemesi | Tümünü |

| Sanal ağ geçidi | Şirket içinden BGP aracılığıyla tanıtılan veya yerel ağ geçidinde yapılandırılan ön ekler | Sanal ağ geçidi | Tümünü |

| Varsayılan | Birden çok | VirtualNetworkServiceEndpoint | Yalnızca bir hizmet uç noktasının etkinleştirildiği alt ağ. |

Sanal ağ (VNet) eşlemesi: İki sanal ağ arasında bir sanal ağ eşlemesi oluşturduğunuzda, sistem eşlemeye dahil olan her sanal ağın adres alanı içindeki her adres aralığı için bir yol ekler. Sanal ağ eşlemesi hakkında daha fazla bilgi edinin.

Sanal ağ geçidi: Sanal ağa bir sanal ağ geçidi eklendiğinde, sonraki atlama türü olarak Sanal ağ geçidi seçeneğinin listelendiği bir veya daha fazla yol eklenir. Ağ geçidi yolları alt ağa eklediğinden, kaynak da sanal ağ geçidi olur. Şirket içi ağ geçidiniz sınır ağ geçidi protokolü (BGP) yollarını bir sanal ağ geçidiyle değiştirirse, sistem her yol için bir yol ekler. Bu yollar şirket içi ağ geçidinden yayılır. Şirket içi yolları mümkün olan en büyük adres aralığına özetlemenizi öneririz, böylece azure sanal ağ geçidine en az sayıda yol yayabilirsiniz. Bir Azure sanal ağ geçidine yayabileceğiniz yolların sayısı sınırlıdır. Ayrıntılar için Azure limitleri makalesini inceleyin.

VirtualNetworkServiceEndpoint: Bazı hizmetlerde, bir hizmet uç noktasını etkinleştirdiğinizde ortak IP adresleri Azure tarafından yol tablosuna eklenir. Hizmet uç noktaları bir sanal ağdaki belirli alt ağlar için etkinleştirildiğinden, yol yalnızca bir hizmet uç noktasının etkinleştirildiği alt ağın yol tablosuna eklenir. Azure hizmetlerinin genel IP adresleri düzenli olarak değişir. Adresler değiştiğinde Azure, yol tablosundaki adresleri otomatik olarak yönetir. Sanal ağ hizmet uç noktaları ve hizmet uç noktaları oluşturabileceğiniz hizmetler hakkında daha fazla bilgi edinin.

Not

Sanal ağ eşlemesi ve VirtualNetworkServiceEndpoint türündeki sonraki atlamalar yalnızca Azure Resource Manager dağıtım modeli ile oluşturulmuş sanal ağlardaki alt ağların yol tablolarına eklenir. Sonraki atlama türleri, klasik dağıtım modeliyle oluşturulan sanal ağ alt ağlarıyla ilişkili yönlendirme tablolarına eklenmez. Azure dağıtım modelleri hakkında daha fazla bilgi edinin.

Özel yollar

Kullanıcı tanımlı yollar oluşturarak veya sınır ağ geçidi protokolü (BGP) yollarını şirket içi ağ geçidiniz ile bir Azure sanal ağ geçidi arasında değiştirerek özel yollar oluşturabilirsiniz.

Kullanıcı tanımlı

Trafik yollarınızı özelleştirmek için varsayılan yolları değiştirmemelisiniz, ancak Azure'ın varsayılan sistem yollarını geçersiz kılan özel veya kullanıcı tanımlı (statik) yollar oluşturmanız gerekir. Azure’da bir yol tablosu oluşturun ve sonra yol tablosunu sıfır veya daha fazla sanal ağ alt ağı ile ilişkilendirin. Her alt ağ ile ilişkili sıfır veya bir yol tablosu olabilir. Bir yol tablosuna ekleyebileceğiniz en fazla yol sayısı ve bir Azure aboneliği için oluşturabileceğiniz en fazla kullanıcı tanımlı yol tablosu sayısı hakkında daha fazla bilgi için Azure limitleri makalesini inceleyin. Bir yönlendirme tablosu oluşturduğunuzda ve bunu bir alt ağ ile ilişkilendirdiğinizde, tablonun yolları alt ağın varsayılan yolları ile birleştirilir. Çakışan yol atamaları varsa, kullanıcı tanımlı yollar varsayılan yolları geçersiz kılar.

Kullanıcı tanımlı bir yol oluştururken belirtebileceğiniz sonraki atlama türleri:

Sanal gereç: Sanal gereç genellikle güvenlik duvarı gibi bir ağ uygulaması çalıştıran sanal makinedir. Bir sanal ağa dağıtabileceğiniz önceden yapılandırılmış çeşitli ağ sanal gereçleri hakkında bilgi edinmek için Azure Market bakın. Sanal gereç atlama türü ile bir rota oluşturduğunuzda, sonraki atlama IP adresi de belirtirsiniz. IP adresi şu özelliklerde olabilir:

Bir sanal makineye bağlı ağ arabiriminin özel IP adresi. Ağ trafiğini kendi adresi dışında bir adrese ileten bir sanal makineye bağlı olan tüm ağ arabirimlerinde IP iletimini etkinleştir seçeneği açık olmalıdır. Ayar, bir ağ arabirimi için Azure’ın kaynak ve hedef denetimini devre dışı bırakır. Bir ağ arabirimi için IP iletimini etkinleştirme hakkında daha fazla bilgi edinin. IP iletimini etkinleştir seçeneği bir Azure ayarı olmasına rağmen, cihazın Azure ağ arabirimlerine atanmış özel IP adresleri arasındaki trafiği iletmesi için sanal makinenin işletim sistemi içinde IP iletimini etkinleştirmeniz de gerekebilir. Aletin trafiği bir genel IP adresine yönlendirmesi gerekiyorsa, trafiği ara sunucu olarak kullanmalı veya kaynağın özel IP adresinden kendi özel IP adresine ağ adresi çevirisi (NAT) gerçekleştirmelidir. Azure daha sonra trafiği İnternet'e göndermeden önce bir genel IP adresine NAT gerçekleştirir. Sanal makine içindeki gerekli ayarları belirlemek için işletim sisteminize veya ağ uygulamanıza ait belgelere bakın. Azure'da giden bağlantıları anlamak için, bkz. Giden bağlantıları anlama.

Not

Sanal gereci, sanal gereci yönlendiren kaynaklardan farklı bir alt ağa dağıtın. Sanal gerecin aynı alt ağa dağıtılması ve ardından trafiği sanal gereç üzerinden yönlendiren alt ağa bir yönlendirme tablosu uygulanması, trafiğin alt ağdan hiç ayrılmadığı yönlendirme döngülerine neden olabilir.

Sonraki atlama özel IP adresinin ExpressRoute Ağ Geçidi veya Sanal WAN üzerinden yönlendirmek zorunda kalmadan doğrudan bağlantıya sahip olması gerekir. Doğrudan bağlantı olmadan bir IP adresine sonraki atlamanın ayarlanması geçersiz kullanıcı tanımlı yönlendirme yapılandırmasına neden olur.

Bir Azure iç yük dengeleyicisinin özel IP adresi. İç yük dengeleyici genellikle ağ sanal gereçleri için yüksek kullanılabilirlik stratejisinin bir parçasıdır.

Adres ön eki ve sonraki atlama türü sanal gereç olarak 0.0.0.0/0 olan bir yol tanımlayabilirsiniz. Bu yapılandırma aletin trafiği incelemesine ve trafiği iletip iletmeyeceğini veya bırakmayacağını belirlemesine olanak tanır. 0.0.0.0/0 adres ön ekini içeren kullanıcı tanımlı bir ol oluşturmak isterseniz öncelikle 0.0.0.0/0 adres ön eki bölümünü okuyun.

Sanal ağ geçidi: Belirli ağ adresi ön eklerini hedefleyen trafiğin bir sanal ağ geçidine ne zaman yönlendirileceğini belirtir. Sanal ağ geçidi VPN türü ile oluşturulmalıdır. ExpressRoute ile özel yollar için BGP kullanmanız gerektiğinden, kullanıcı tanımlı bir yolda ExpressRoute türü olarak oluşturulan bir sanal ağ geçidi belirtemezsiniz. VPN ve ExpressRoute birlikte var olan bağlantılarınız varsa Sanal Ağ Ağ Geçitlerini belirtemezsiniz. 0.0.0.0/0 adres ön ekini hedefleyen trafiği yol tabanlı sanal ağ geçidine yönlendiren bir yol tanımlayabilirsiniz. Şirket içinde trafiği inceleyen ve trafiğin iletileceğini veya bırakılacağını belirleyen bir cihazınız olabilir. 0.0.0.0/0 adres ön eki için kullanıcı tanımlı bir ol oluşturmak isterseniz öncelikle 0.0.0.0/0 adres ön eki bölümünü okuyun. VPN sanal ağ geçidi için BGP’yi etkinleştirdiyseniz, 0.0.0.0/0 adres ön eki için kullanıcı tanımlı bir yol yapılandırmak yerine 0.0.0.0/0 ön eki ile BGP üzerinden bir yol tanıtabilirsiniz.

Hiçbiri: Trafiği bir hedefe iletmek yerine ne zaman bir adres ön ekine bırakmak istediğinizi belirtin. Bir özelliği tam olarak yapılandırmadıysanız, Azure bazı isteğe bağlı sistem yolları için Hiçbiri seçeneğini listeleyebilir. Örneğin, Sanal ağ geçidi ya da Sanal gereçSonraki atlama türü ile Sonraki atlama IP adresi olarak Hiçbiri seçeneğinin listelendiğini görürseniz, bunun nedeni cihazın çalışmaması veya tam olarak yapılandırılmamış olması olabilir. Azure, sonraki atlama türü Hiçbiri olan ayrılmış adres ön ekleri için sistem varsayılan yolları oluşturur.

Sanal ağ: Sanal ağ içinde varsayılan yönlendirmeyi geçersiz kılmak istediğinizde Sanal ağ seçeneğini belirtin. Sanal ağ atlama türü ile neden yol oluşturabileceğinize ilişkin bir örnek için Yönlendirme örneği makalesini inceleyin.

İnternet: Adres ön ekine yönlendirilen trafiği açıkça İnternet'e yönlendirmek istediğinizde veya genel IP adresleri olan Azure hizmetlerini hedefleyen trafiğin Azure omurga ağında tutulmasını istiyorsanız İnternet seçeneğini belirtin.

Kullanıcı tanımlı yollarda sonraki atlama türü olarak Sanal ağ eşlemesi veya VirtualNetworkServiceEndpoint belirtemezsiniz. Sanal ağ eşlemesi veya VirtualNetworkServiceEndpoint sonraki atlama türlerine sahip yollar yalnızca bir sanal ağ eşlemesi veya hizmet uç noktası yapılandırdığınızda Azure tarafından oluşturulur.

Kullanıcı tanımlı yollar için Hizmet Etiketleri

Artık açık IP aralığı yerine kullanıcı tanımlı bir yol için adres ön eki olarak bir hizmet etiketi belirtebilirsiniz. Hizmet etiketi, belirli bir Azure hizmetinden ip adresi ön ekleri grubunu temsil eder. Microsoft, hizmet etiketi tarafından kapsadığı adres ön eklerini yönetir ve adresler değiştikçe hizmet etiketini otomatik olarak güncelleştirir. Bu nedenle, kullanıcı tanımlı yollara yönelik sık güncelleştirmelerin karmaşıklığını en aza indirir ve oluşturmanız gereken yol sayısını azaltır. Şu anda her yol tablosunda hizmet etiketleriyle 25 veya daha az yol oluşturabilirsiniz. Bu sürümle birlikte, kapsayıcılar için yönlendirme senaryolarında hizmet etiketlerinin kullanılması da desteklenir.

Tam Eşleşme

Sistem, açık IP ön ekine sahip bir yol ile Hizmet Etiketine sahip bir yol arasında tam bir ön ek eşleşmesi olduğunda, yolu açık ön ek ile tercih eder. Hizmet Etiketlerine sahip birden çok yol eşleşen IP ön eklerine sahip olduğunda, yollar aşağıdaki sırayla değerlendirilir:

Bölgesel etiketler (örneğin, Storage.EastUS, AppService.AustraliaCentral)

Üst düzey etiketler (örneğin, Depolama, AppService)

AzureCloud bölgesel etiketleri (örneğin, AzureCloud.canadacentral, AzureCloud.eastasia)

AzureCloud etiketi

Bu özelliği kullanmak için yönlendirme tablosu komutlarında adres ön eki parametresi için bir Hizmet Etiketi adı belirtin. Örneğin, PowerShell'de aşağıdakileri kullanarak Azure Depolama IP ön ekine gönderilen trafiği bir sanal gereci yönlendirmek için yeni bir yol oluşturabilirsiniz:

$param = @{

Name = 'StorageRoute'

AddressPrefix = 'Storage'

NextHopType = 'VirtualAppliance'

NextHopIpAddress = '10.0.100.4'

}

New-AzRouteConfig @param

CLI için aynı komut aşağıdaki gibidir:

az network route-table route create \

--resource-group MyResourceGroup \

--route-table-name MyRouteTable \

--name StorageRoute \

--address-prefix Storage \

--next-hop-type VirtualAppliance \

--next-hop-ip-address 10.0.100.4

Azure araçlarında sonraki atlama türleri

Sonraki atlama türleri için gösterilen ve başvurulan ad, Azure portalı ile komut satırı araçları ve Azure Resource Manager ile klasik dağıtım modelleri arasında farklıdır. Aşağıdaki tabloda farklı araçlar ve dağıtım modelleri ile her bir sonraki atlama türüne başvurmak için kullanılan adlar listelenir:

| Sonraki atlama türü | Azure CLI ve PowerShell (Resource Manager) | Azure klasik CLI ve PowerShell (klasik) |

|---|---|---|

| Sanal ağ geçidi | VirtualNetworkGateway | VPNGateway |

| Sanal ağ | VNetLocal | VNETLocal (Hizmet Yönetimi modunda klasik CLI'da kullanılamaz) |

| İnternet | İnternet | İnternet (Hizmet Yönetimi modunda klasik CLI'da kullanılamaz) |

| Sanal gereç | VirtualAppliance | VirtualAppliance |

| Hiçbiri | Hiçbiri | Null (Hizmet Yönetimi modunda klasik CLI'da kullanılamaz) |

| Sanal ağ eşleme | VNet eşlemesi | Uygulanamaz |

| Sanal ağ hizmet uç noktası | VirtualNetworkServiceEndpoint | Uygulanamaz |

Sınır ağ geçidi protokolü

Şirket içi ağ geçidi, sınır ağ geçidi protokolünü (BGP) kullanarak bir Azure sanal ağ geçidi ile yolları değiştirebilir. BGP'yi bir Azure sanal ağ geçidiyle kullanmak, ağ geçidini oluştururken seçtiğiniz türe bağlıdır:

ExpressRoute: Şirket içi yolları Microsoft Edge yönlendiricisine tanıtmak için BGP kullanmalısınız. ExpressRoute türünde dağıtılan bir sanal ağ geçidi dağıtıyorsanız trafiği ExpressRoute sanal ağ geçidine zorlamak için kullanıcı tanımlı yollar oluşturamazsınız. Örneğin, Express Route’tan bir Sanal Ağ Gerecine trafiği zorlamak için kullanıcı tanımlı yolları kullanabilirsiniz.

VPN: İsteğe bağlı olarak BGP kullanabilirsiniz. Ayrıntılar için Siteden siteye VPN bağlantıları ile BGP konusunu inceleyin.

BGP kullanarak Azure ile yolları değiştirdiğinizde, tanıtılan her ön ek için bir sanal ağdaki tüm alt ağların yol tablosuna ayrı bir yol eklenir. Yol, kaynak ve sonraki atlama türü olarak Sanal ağ geçidi listelenerek eklenir.

Bir rota tablosundaki özellik kullanılarak bir alt ağ üzerindeki ER ve VPN Gateway rota yayma özelliği devre dışı bırakılabilir. Rota yaymayı devre dışı bıraktığınızda sistem, Sanal ağ geçidi rota yayma devre dışı bırakılmış tüm alt ağların rota tablosuna yol eklemez. Bu işlem hem statik rotalar hem de BGP rotaları için geçerlidir. VPN bağlantıları, sonraki atlama türü Sanal ağ geçidi olan özel yollar kullanılarak gerçekleştirilir. GatewaySubnet'te yol yayma devre dışı bırakılmamalıdır. Bu ayar devre dışı bırakıldığında ağ geçidi çalışmaz. Ayrıntılar için bkz . Sanal ağ geçidi rota yayma özelliğini devre dışı bırakma.

Azure yolu nasıl seçer?

Giden trafik bir alt ağ üzerinden gönderildiğinde, Azure en uzun ön ek eşleştirme algoritmasını kullanarak hedef IP adresine göre bir yol seçer. Örneğin, bir yol tablosunda iki yol vardır: Bir yol 10.0.0.0/24 adres ön ekini, diğer yol ise 10.0.0.0/16 adres ön ekini belirtir. Azure, 10.0.0.5 hedeflenen trafiği 10.0.0.0/24 adres ön eki ile yolda belirtilen sonraki atlama türüne yönlendirir. Bu işlem, 10.0.0.0/24'ün 10.0.0.0/16'dan daha uzun bir ön ek olması nedeniyle oluşur, ancak 10.0.0.5 her iki adres ön ekleri içinde yer alır. Azure, 10.0.1.5 hedeflenen trafiği 10.0.0.0/16 adres ön eki ile yolda belirtilen sonraki atlama türüne yönlendirir. Bu işlem, 10.0.0.0/24 adres ön ekinde 10.0.0.0/16 adres ön ekini en uzun eşleşen ön ek yapan 10.0.0.0/16 adres ön ekinde yer almadığından oluşur.

Birden fazla yol aynı adres ön ekini içeriyorsa, Azure aşağıdaki öncelik sırasına göre yol türünü seçer:

Kullanıcı tanımlı yol

BGP yolu

Sistem yolu

Not

BGP rotaları daha belirli olsa bile, sanal ağ, sanal ağ eşlemesi veya sanal ağ hizmet uç noktaları ile ilgili trafik için sistem rotaları, tercih edilen rotalardır.

Örneğin, bir yol tablosu aşağıdaki yolları içerir:

| Kaynak | Adres ön ekleri | Sonraki atlama türü |

|---|---|---|

| Varsayılan | 0.0.0.0/0 | İnternet |

| User | 0.0.0.0/0 | Sanal ağ geçidi |

Trafik yol tablosundaki başka bir yolun adres ön ekleri dışında bir IP adresini hedeflediğinde, kullanıcı tanımlı yollar sistem varsayılan yollarından daha yüksek öncelikli olduğu için Azure Kullanıcı kaynağına sahip yolu seçer.

Tablodaki yolların açıklamalarını içeren kapsamlı bir yönlendirme tablosu için Yönlendirme örneği makalesini inceleyin.

0.0.0.0/0 adres ön eki

0.0.0.0/0 adres ön ekine sahip bir yol, Azure'a yönergeler sağlar. Azure, bir alt ağın yol tablosundaki başka bir yolun adres ön ekine denk olmayan bir IP adresini hedefleyen trafiği yönlendirmek için bu yönergeleri kullanır. Bir alt ağ oluşturulduğunda, Azure 0.0.0.0/0 adres ön eki için sonraki atlama türü İnternet olan bir varsayılan yol oluşturur. Bu yolu geçersiz kılmazsanız, Azure başka bir yolun adres ön ekine dahil olmayan IP adreslerini hedefleyen tüm trafiği İnternet’e yönlendirir. Bunun istisnası, Azure hizmetlerinin genel IP adreslerine giden trafiğin Azure omurga ağında kalması ve İnternet'e yönlendirilmez olmasıdır. Bu yolu özel bir yol ile geçersiz kıldığınızda, yol tablosundaki başka bir yolun adres ön ekleri içinde olmayan adresleri hedefleyen trafik yönlendirilir. Hedef, özel yolda bir ağ sanal gereci mi yoksa sanal ağ geçidi mi belirttiğinize bağlıdır.

0.0.0.0/0 adres ön ekini geçersiz kıldığınızda, yalnızca sanal ağ geçidi veya sanal gereç aracılığıyla alt ağdan giden trafik değil, Azure'ın varsayılan yönlendirmesinde de aşağıdaki değişiklikler gerçekleşir:

Azure, Azure hizmetlerinin genel IP adreslerini hedefleyen trafiği dahil etmek üzere tüm trafiği yolda belirtilen sonraki atlama türüne gönderir. Adres ön eki 0.0.0.0/0 olan yol için sonraki atlama türü İnternet ise, sanal ağın veya Azure hizmet kaynağının bulunduğu bölge ne olursa olsun, alt ağdan giden ve Azure hizmetlerinin genel IP adreslerini hedefleyen trafik Azure’ın temel ağından hiçbir zaman ayrılmaz. Ancak, sonraki atlama türü Sanal ağ geçidi veya Sanal gereç olan kullanıcı tanımlı bir yol veya BGP yolu oluşturduğunuzda, hizmet uç noktalarını etkinleştirmediğiniz Azure hizmetlerinin genel IP adreslerine gönderilen trafiği dahil etmek için tüm trafik yolda belirtilen sonraki atlama türüne gönderilir. Bir hizmet için hizmet uç noktasını etkinleştirdiğinizde Azure, hizmet için adres ön eklerine sahip bir yol oluşturur. Hizmete giden trafik, 0.0.0.0/0 adres ön ekine sahip bir yolda sonraki atlama türüne yönlendirilmez. Hizmetin adres ön ekleri 0.0.0.0/0'dan uzun.

Artık alt ağdaki kaynaklara İnternet'ten doğrudan erişemezsiniz. Alt ağdaki kaynaklara İnternet'ten dolaylı olarak erişebilirsiniz. 0.0.0.0/0 adres ön eki olan bir yol için sonraki atlama türü tarafından belirtilen cihazın gelen trafiği işlemesi gerekir. Trafik cihazdan geçtikten sonra, trafik sanal ağdaki kaynağa ulaşır. Yol sonraki atlama türü için aşağıdaki değerleri içeriyorsa:

Sanal gereç: Gerecin şu özelliklere sahip olması gerekir:

İnternet üzerinden erişilebilir olması

Kendisine atanmış bir genel IP adresine sahip olması,

Cihazla iletişimi engelleyen ilişkili bir ağ güvenlik grubu kuralına sahip olmaması

İletişimi reddetmemesi

Ağ adresini çevirip iletebilmesi veya trafik ile alt ağdaki hedef kaynak arasında ara sunucu oluşturabilmesi ve trafiği İnternet’e geri döndürebilmesi.

Sanal ağ geçidi: Ağ geçidi bir ExpressRoute sanal ağ geçidi ise, İnternet’e bağlı bir şirket içi cihaz ağ adresini çevirip iletebilir, trafik ile alt ağdaki hedef kaynak arasında ExpressRoute'un özel eşlemesi üzerinden ara sunucu oluşturabilir.

Sanal ağınız bir Azure VPN ağ geçidine bağlıysa, bir yol tablosunu 0.0.0.0/0 hedefine sahip bir yol içeren ağ geçidi alt ağıyla ilişkilendirmayın. Bunun yapılması, ağ geçidinin düzgün çalışmasını engelleyebilir. Ayrıntılı bilgi için VPN Gateway FAQ sayfasındaki (VPN Gateway ile ilgili SSS) Why are certain ports opened on my VPN gateway? (VPN ağ geçidimde belirli bağlantı noktalarının açık olma nedeni nedir?) sorusuna bakın.

İnternet ile Azure arasında sanal ağ geçitlerini kullanırken uygulama ayrıntıları için bkz . Azure ile şirket içi veri merkeziniz arasında DMZ.

Yönlendirme örneği

Bu makaledeki kavramları göstermek için aşağıdaki bölümlerde şu konular açıklanmaktadır:

Gereksinimleri içeren bir senaryo

Gereksinimleri karşılamak için gereken özel yollar

Gereksinimleri karşılamak için gereken varsayılan ve özel yolları içeren bir alt ağ için mevcut olan yol tablosu

Not

Bu örnek önerilen veya en iyi uygulama uygulaması olarak tasarlanmamıştır. Bunun yerine, yalnızca bu makaledeki kavramları göstermek için verilmektedir.

Gereksinimler

Aynı Azure bölgesinde iki sanal ağı uygulayın ve kaynakların sanal ağlar arasında iletişim kurmasını etkinleştirin.

Bir şirket içi ağı, İnternet üzerinden bir VPN tüneli aracılığıyla her iki sanal ağ ile güvenli bir şekilde iletişim kurmak için etkinleştirin. Alternatif olarak bir ExpressRoute bağlantısı kullanılabilir, ancak bu örnekte VPN bağlantısı kullanılmaktadır.

Bir sanal ağdaki alt ağ için:

Azure Depolama’ya giden trafik ve alt ağ içindeki trafik dışında alt ağdan giden tüm trafiği, inceleme ve günlüğe kaydetme amacıyla bir ağ sanal gerecinden geçmeye zorlayın.

Alt ağ içindeki özel IP adresleri arasındaki trafiği incelemeyin; trafiğin doğrudan tüm kaynaklar arasında akmasına izin verir.

Diğer sanal ağı hedefleyen tüm giden trafiği bırakın.

Azure depolamaya giden trafiği bir ağ sanal gerecinden geçmeye zorlamadan doğrudan depolamaya gitmesini sağlayın.

Diğer tüm alt ağlar ile sanal ağlar arasındaki tüm trafiğe izin verin.

Uygulama

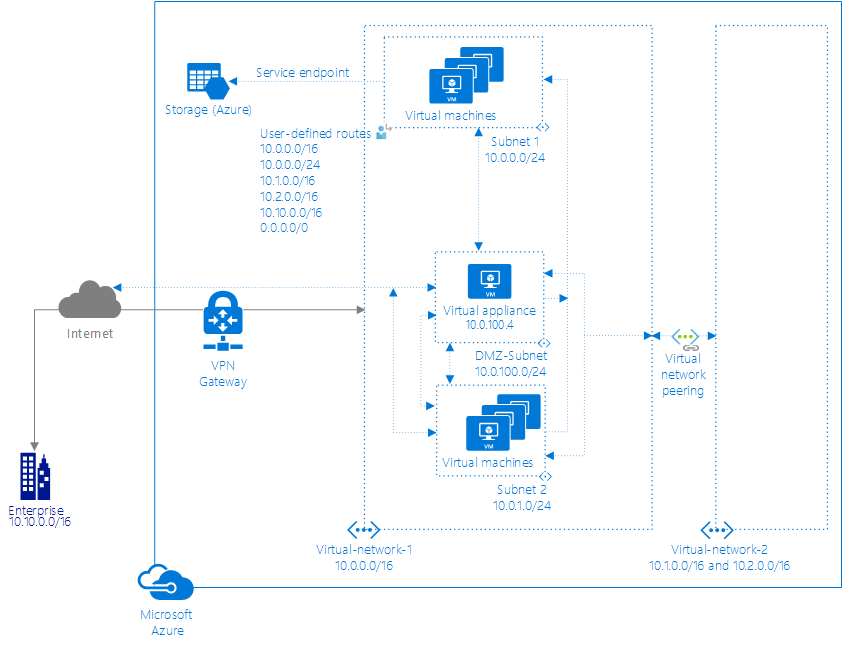

Aşağıdaki resimde, Azure Resource Manager dağıtım modeli ile gerçekleştirilen ve önceki gereksinimleri karşılayan bir uygulama gösterilmektedir:

Oklar trafik akışını gösterir.

Yol tabloları

Subnet1

Resimdeki Subnet1 için yol tablosu aşağıdaki yolları içerir:

| Kimlik | Kaynak | Durum | Adres ön ekleri | Sonraki atlama türü | Sonraki atlama IP adresi | Kullanıcı tanımlı yol adı |

|---|---|---|---|---|---|---|

| 1 | Varsayılan | Geçersiz | 10.0.0.0/16 | Sanal ağ | ||

| 2 | User | Etkin | 10.0.0.0/16 | Sanal gereç | 10.0.100.4 | VNet1 içinde |

| 3 | User | Etkin | 10.0.0.0/24 | Sanal ağ | Subnet1 içinde | |

| 4 | Varsayılan | Geçersiz | 10.1.0.0/16 | VNet eşlemesi | ||

| 5 | Varsayılan | Geçersiz | 10.2.0.0/16 | VNet eşlemesi | ||

| 6 | User | Etkin | 10.1.0.0/16 | Hiçbiri | ToVNet2-1-Bırak | |

| 7 | User | Etkin | 10.2.0.0/16 | Hiçbiri | ToVNet2-2-Bırak | |

| 8 | Varsayılan | Geçersiz | 10.10.0.0/16 | Sanal ağ geçidi | [X.X.X.X] | |

| 9 | User | Etkin | 10.10.0.0/16 | Sanal gereç | 10.0.100.4 | Şirket-İçine |

| 10 | Varsayılan | Etkin | [X.X.X.X] | VirtualNetworkServiceEndpoint | ||

| 11 | Varsayılan | Geçersiz | 0.0.0.0/0 | İnternet | ||

| 12 | User | Etkin | 0.0.0.0/0 | Sanal gereç | 10.0.100.4 | Varsayılan-NVA |

Her bir yol kimliğinin açıklaması aşağıdaki gibidir:

Id1: Sanal ağın adres alanında tanımlanan tek adres aralığı 10.0.0.0/16 olduğundan Azure, Virtual-network-1 içindeki tüm alt ağlar için bu yolu otomatik olarak eklemektedir. Yol kimliği2'de kullanıcı tanımlı yolu oluşturmazsanız, 10.0.0.1 ile 10.0.255.254 arasında herhangi bir adrese gönderilen trafik sanal ağ içinde yönlendirilir. Bu işlemin nedeni, ön ekin 0.0.0.0/0'dan uzun olması ve diğer yolların adres ön eklerine sığmamasıdır. Kullanıcı tanımlı bir yol olan ID2 eklendiğinde, varsayılan yol ile aynı ön eke sahip olduğundan ve kullanıcı tanımlı yollar varsayılan yolları geçersiz kıldığından Azure, Etkin olan durumu Geçersiz olarak değiştirmiştir. Kullanıcı tanımlı ID2 yolunun içinde bulunduğu yol tablosu Subnet2 ile ilişkili olmadığından, bu yolun durumu Subnet2 için hala Etkin şeklindedir.

ID2: 10.0.0.0/16 adres ön eki için kullanıcı tanımlı bir yol Virtual-network-1 sanal ağındaki Subnet1 alt ağıyla ilişkilendirildiğinde Azure bu yolu ekledi. Adres sanal gereç sanal makinesine atanmış özel IP adresi olduğu için kullanıcı tanımlı yol, sanal gerecin IP adresi olarak 10.0.100.4’ü belirtir. Bu yolun bulunduğu yol tablosu Subnet2 ile ilişkilendirilmez, bu nedenle Subnet2 yol tablosunda görünmez. Bu yol, sanal ağ sonraki atlama türü üzerinden sanal ağ içindeki 10.0.0.1 ve 10.0.255.254 adreslerine trafiği otomatik olarak yönlendiren 10.0.0.0/16 ön eki (ID1) için varsayılan yolu geçersiz kılar. Bu yol, giden tüm trafiği bir sanal gereç üzerinden yönlendirmeye zorlayan gereksinim 3’ü karşılar.

ID3: 10.0.0.0/24 adres ön eki için kullanıcı tanımlı bir yol Subnet1 alt ağıyla ilişkilendirildiğinde Azure bu yolu ekledi. 10.0.0.1 ile 10.0.0.254 arasındaki adresleri hedefleyen trafik, ID2 yolundan daha uzun bir ön eke sahip olduğu için önceki kuralda (ID2) belirtilen sanal gerece yönlendirilmek yerine alt ağda kalır. Bu yol Subnet2 ile ilişkilendirilmez, bu nedenle yol Subnet2 yol tablosunda görünmez. Bu yol, Subnet1 içindeki trafik için ID2 yolunu etkili bir şekilde geçersiz kılar. Bu yol gereksinim 3’ü karşılar.

ID4: Sanal ağ Virtual-network-2 ile eşlendiğinde Azure, Virtual-network-1 içindeki tüm alt ağlar için kimlik 4 ve 5'teki yolları otomatik olarak ekler. Sanal ağ-2'nin adres alanında iki adres aralığı vardır: 10.1.0.0/16 ve 10.2.0.0/16, bu nedenle Azure her aralık için bir yol ekledi. 6 ve 7 yol kimliklerinde kullanıcı tanımlı yollar oluşturmazsanız, 10.1.0.1-10.1.255.254 ve 10.2.0.1-10.2.255.254 arasındaki herhangi bir adrese gönderilen trafik eşlenen sanal ağa yönlendirilir. Bu işlemin nedeni, ön ekin 0.0.0.0/0'dan uzun olması ve diğer yolların adres ön eklerine sığmamasıdır. 6. ve 7. kimliklere yolları eklediğinizde, Azure durumu otomatik olarak Etkin yerine Geçersiz olarak değiştirdi. Bu işlemin nedeni, kimlik 4 ve 5'teki yollarla aynı ön eklere sahip olmaları ve kullanıcı tanımlı yolların varsayılan yolları geçersiz kılmalarıdır. Kimlik 6 ve 7'deki kullanıcı tanımlı yolların içinde olduğu yol tablosu Subnet2 ile ilişkili olmadığından, 4 ve 5 kimliklerindeki yolların durumu Hala Subnet2 için Etkindir. Gereksinim 1’i karşılamak için bir sanal ağ eşlemesi oluşturulmuştur.

ID5: ID4 ile aynı açıklama.

ID6: Azure, 10.1.0.0/16 ve 10.2.0.0/16 adres ön ekleri için kullanıcı tanımlı yollar Subnet1 alt ağıyla ilişkilendirildiğinde bu yolu ve yolu ID7'ye ekledi. Azure, 10.1.0.1-10.1.255.254 ve 10.2.0.1-10.2.255.254 arasındaki adresleri hedefleyen trafiği, kullanıcı tanımlı yollar varsayılan yolları geçersiz kıldığı için eşlenmiş sanal ağa yönlendirilmek yerine bırakır. Yollar Subnet2 ile ilişkili olmadığından, yollar Subnet2'nin yol tablosunda görünmez. Yollar Subnet1’den ayrılan trafik için ID4 ve ID5 yollarını geçersiz kılar. ID6 ve ID7 yolları, diğer sanal ağı hedefleyen trafiği bırakmaya yönelik gereksinim 3’ü karşılar.

ID7: ID6 ile aynı açıklama.

ID8: Sanal ağ içinde BIR VPN türü sanal ağ geçidi oluşturulduğunda, Azure bu yolu Virtual-network-1 içindeki tüm alt ağlar için otomatik olarak ekledi. Azure, sanal ağ geçidinin genel IP adresini yol tablosuna eklemiştir. 10.10.0.1 ile 10.10.255.254 arasındaki herhangi bir adrese gönderilen trafik, sanal ağ geçidine yönlendirilir. Ön ek 0.0.0.0/0’dan daha uzundur ve başka bir yolun adres ön ekleri dahilinde değildir. Gereksinim 2’yi karşılamak için bir sanal ağ geçidi oluşturulmuştur.

ID9: Subnet1 ile ilişkili yol tablosuna 10.10.0.0/16 adres ön eki için kullanıcı tanımlı bir yol eklendiğinde Azure bu yolu ekledi. Bu yol ID8’i geçersiz kılar. Yol, trafiği doğrudan şirket içine yönlendirmek yerine şirket içi ağı hedefleyen tüm trafiği inceleme için bir NVA’ya gönderir. Bu yol gereksinim 3’ü karşılamak amacıyla oluşturulmuştur.

ID10: Azure hizmeti için bir hizmet uç noktası alt ağ için etkinleştirildiğinde Azure bu yolu otomatik olarak alt ağa ekledi. Azure, trafiği Azure altyapı ağı üzerinden alt ağdan hizmetin genel IP adresine yönlendirir. Ön ek 0.0.0.0/0’dan daha uzundur ve başka bir yolun adres ön ekleri dahilinde değildir. Azure Depolama’yı hedefleyen trafiğin doğrudan Azure Depolama’ya gitmesini sağlamaya yönelik gereksinim 3’ü karşılamak üzere bir hizmet uç noktası oluşturulmuştur.

ID11: Azure bu yolu Virtual-network-1 ve Virtual-network-2 içindeki tüm alt ağların yol tablosuna otomatik olarak ekledi. 0.0.0.0/0 adres ön eki en kısa ön ektir. Daha uzun bir adres ön ekindeki adrese gönderilen her türlü trafik, diğer yollara göre yönlendirilir. Varsayılan olarak, Azure diğer yollardan birinde belirtilen adresler dışındaki adresleri hedefleyen tüm trafiği İnternet’e yönlendirir. 0.0.0.0/0 adres ön eki (ID12) için kullanıcı tanımlı bir yol alt ağ ile ilişkili olduğunda Azure, Subnet1 alt ağının Etkin olan durumunu otomatik olarak Geçersiz yapmıştır. Yol başka bir sanal ağdaki başka bir alt ağ ile ilişkili olmadığından, bu yolun durumu her iki sanal ağdaki diğer tüm alt ağlar için hala Etkin şeklindedir.

ID12: 0.0.0.0/0 adres ön eki için kullanıcı tanımlı bir yol Subnet1 alt ağıyla ilişkilendirildiğinde Azure bu yolu ekledi. Kullanıcı tanımlı yol, sanal gerecin IP adresi olarak 10.0.100.4’ü belirtir. Bu yol Subnet2 ile ilişkilendirilmez, bu nedenle yol Subnet2 için yol tablosunda görünmez. Başka bir yolun adres ön eklerine dahil olmayan adreslere yönelik tüm trafik sanal gerece gönderilir. Kullanıcı tanımlı bir yol varsayılan yolu geçersiz kıldığından, bu yolun eklenmesi 0.0.0.0/0 adres ön ekinin (ID11) Subnet1 için Etkin olan varsayılan yol durumunu Geçersiz olarak değiştirmiştir. Bu yol üçüncü gereksinimi karşılamak için mevcuttur.

Subnet2

Resimdeki Subnet2 için yol tablosu aşağıdaki yolları içerir:

| Kaynak | Durum | Adres ön ekleri | Sonraki atlama türü | Sonraki atlama IP adresi |

|---|---|---|---|---|

| Varsayılan | Etkin | 10.0.0.0/16 | Sanal ağ | |

| Varsayılan | Etkin | 10.1.0.0/16 | Sanal ağ eşleme | |

| Varsayılan | Etkin | 10.2.0.0/16 | Sanal ağ eşleme | |

| Varsayılan | Etkin | 10.10.0.0/16 | Sanal ağ geçidi | [X.X.X.X] |

| Varsayılan | Etkin | 0.0.0.0/0 | İnternet | |

| Varsayılan | Etkin | 10.0.0.0/8 | Hiçbiri | |

| Varsayılan | Etkin | 100.64.0.0/10 | Hiçbiri | |

| Varsayılan | Etkin | 192.168.0.0/16 | Hiçbiri |

Subnet2 için yol tablosu, Azure tarafından oluşturulan tüm varsayılan yolları ve isteğe bağlı sanal ağ eşlemesi ile sanal ağ geçidi isteğe bağlı yollarını içerir. Sanal ağa ağ geçidi ve eşleme eklendiğinde Azure, sanal ağ içindeki tüm alt ağlara isteğe bağlı yollar eklemiştir. Azure, Subnet1'e 0.0.0.0/0 adres ön eki için kullanıcı tanımlı yol eklendiğinde 10.0.0.0/8, 192.168.0.0/16 ve 100.64.0.0/10 adres ön eklerinin yollarını Subnet1 yol tablosundan kaldırdı.

Sonraki adımlar

Yollar ve ağ sanal gereci içeren bir kullanıcı tanımlı yol tablosu oluşturma

Bir alt ağ için tüm yolları görüntüleme. Kullanıcı tanımlı yol tablosu, bir alt ağın varsayılan yollarını değil, yalnızca kullanıcı tanımlı ve BGP yollarını gösterir. Tüm yollar görüntülendiğinde ağ arabiriminin içinde bulunduğu alt ağa ait varsayılan, BGP ve kullanıcı tanımlı yollar gösterilir.

Sanal makine ile hedef IP adresi arasında sonraki atlama türünü belirleyin. Azure Ağ İzleyicisi sonraki atlama özelliği, trafiğin bir alt ağdan ayrıldığını ve olması gereken yere yönlendirildiğini belirlemenizi sağlar.

Geri Bildirim

Çok yakında: 2024 boyunca, içerik için geri bildirim mekanizması olarak GitHub Sorunları’nı kullanımdan kaldıracak ve yeni bir geri bildirim sistemiyle değiştireceğiz. Daha fazla bilgi için bkz. https://aka.ms/ContentUserFeedback.

Gönderin ve geri bildirimi görüntüleyin