Not

Bu sayfaya erişim yetkilendirme gerektiriyor. Oturum açmayı veya dizinleri değiştirmeyi deneyebilirsiniz.

Bu sayfaya erişim yetkilendirme gerektiriyor. Dizinleri değiştirmeyi deneyebilirsiniz.

Dikkat

30 Eylül 2027'de Azure Otomatik Yönetim En İyi Yöntemler hizmeti kullanımdan kaldırılacaktır. Sonuç olarak, yeni bir yapılandırma profili oluşturmaya veya hizmete yeni bir abonelik eklemeye çalışmak hataya neden olur. Azure Policy’ye geçiş hakkında bu tarihten önce daha fazla bilgi edinin.

Dikkat

1 Şubat 2025'den itibaren Azure Otomatik Yönetim, kullanım dışı bırakılan Microsoft Monitoring Agent'a (MMA) bağımlı tüm hizmetler için desteği ve zorlamayı durdurmak için değişiklikler dağıtmaya başlayacaktır. Değişiklik İzleme ve Yönetim, VM İçgörüleri, Güncelleştirme Yönetimi ve Azure Otomasyonu kullanmaya devam etmek için yeni Azure İzleyici Aracısı'na (AMA) geçin.

Sanal Makineler için Azure Automanage, düzenlenemeyen varsayılan en iyi yöntem profillerini içerir. Ancak, daha fazla esnekliğe ihtiyacınız varsa, özel bir profil oluşturarak hizmet ve ayarlar kümesini seçebilirsiniz.

Automanage supports toggling services ON and OFF. Ayrıca şu anda Azure Backup ve Microsoft Kötü Amaçlı Yazılımdan Koruma'da ayarları özelleştirmeyi de desteklemektedir. Ayrıca mevcut log analytics çalışma alanını da belirtebilirsiniz. Ayrıca, yalnızca Windows makineleri için Konuk Yapılandırması'nda Azure güvenlik temelleri için denetim modlarını değiştirebilirsiniz.

Otomatik yönetim, özel profilde aşağıdaki kaynakları etiketlemenizi sağlar:

- Kaynak Grubu

- Otomasyon Hesabı

- Log Analytics Çalışma Alanı

- Recovery Vault

Bu ayarları değiştirmek için ARM şablonuna göz atın.

Azure portalında özel profil oluşturma

Azure'da oturum açma

Azure Portal’ında oturum açın.

Özel profil oluşturma

Arama çubuğunda Automanage – Azure makine en iyi uygulamaları ifadesini arayın ve seçin.

İçindekiler tablosunda Yapılandırma Profilleri'ni seçin.

Özel profilinizi oluşturmak için Oluştur düğmesini seçin

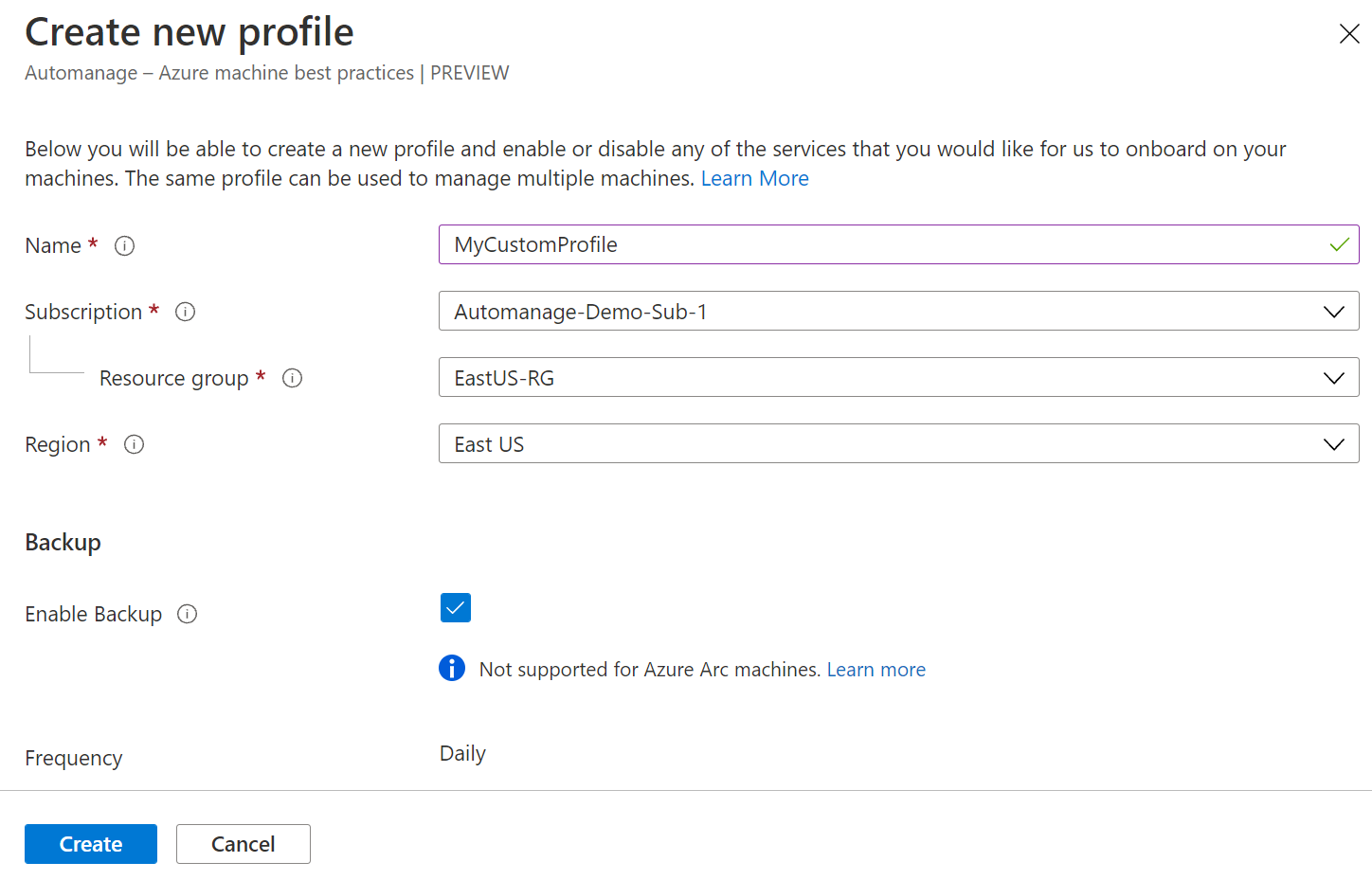

Yeni profil oluşturma penceresinde ayrıntıları doldurun:

- Profil Adı

- Abonelik

- Kaynak Grubu

- Bölge

profili istediğiniz hizmetler ve ayarlarla ayarlayın ve Oluştur'u seçin.

Azure Resource Manager Şablonlarını kullanarak özel profil oluşturma

Aşağıdaki ARM şablonu bir Automanage özelleştirilmiş profil oluşturur. ARM şablonuyla ilgili ayrıntılar ve dağıtma adımları ARM şablonu dağıtımı bölümünde bulunur.

Note

Belirli bir Log Analytics çalışma alanını kullanmak istiyorsanız, çalışma alanının kimliğini şu şekilde belirtin: "/subscriptions/subscriptionId/resourceGroups/resourceGroupName/providers/Microsoft.OperationalInsights/workspaces/workspaceName"

{

"$schema": "http://schema.management.azure.com/schemas/2019-04-01/deploymentTemplate.json",

"contentVersion": "1.0.0.0",

"parameters": {

"customProfileName": {

"type": "string"

},

"location": {

"type": "string"

},

"azureSecurityBaselineAssignmentType": {

"type": "string",

"allowedValues": [

"ApplyAndAutoCorrect",

"ApplyAndMonitor",

"Audit"

]

},

"logAnalyticsWorkspace": {

"type": "String"

},

"LogAnalyticsBehavior": {

"defaultValue": false,

"type": "Bool"

}

},

"resources": [

{

"type": "Microsoft.Automanage/configurationProfiles",

"apiVersion": "2022-05-04",

"name": "[parameters('customProfileName')]",

"location": "[parameters('location')]",

"properties": {

"configuration": {

"Antimalware/Enable": true,

"Antimalware/EnableRealTimeProtection": true,

"Antimalware/RunScheduledScan": true,

"Antimalware/ScanType": "Quick",

"Antimalware/ScanDay": "7",

"Antimalware/ScanTimeInMinutes": "120",

"AzureSecurityBaseline/Enable": true,

"AzureSecurityBaseline/AssignmentType": "[parameters('azureSecurityBaselineAssignmentType')]",

"Backup/Enable": true,

"Backup/PolicyName": "dailyBackupPolicy",

"Backup/TimeZone": "UTC",

"Backup/InstantRpRetentionRangeInDays": "2",

"Backup/SchedulePolicy/ScheduleRunFrequency": "Daily",

"Backup/SchedulePolicy/ScheduleRunTimes": [

"2017-01-26T00:00:00Z"

],

"Backup/SchedulePolicy/SchedulePolicyType": "SimpleSchedulePolicy",

"Backup/RetentionPolicy/RetentionPolicyType": "LongTermRetentionPolicy",

"Backup/RetentionPolicy/DailySchedule/RetentionTimes": [

"2017-01-26T00:00:00Z"

],

"Backup/RetentionPolicy/DailySchedule/RetentionDuration/Count": "180",

"Backup/RetentionPolicy/DailySchedule/RetentionDuration/DurationType": "Days",

"BootDiagnostics/Enable": true,

"ChangeTrackingAndInventory/Enable": true,

"DefenderForCloud/Enable": true,

"LogAnalytics/Enable": true,

"LogAnalytics/Reprovision": "[parameters('LogAnalyticsBehavior')]",

"LogAnalytics/Workspace": "[parameters('logAnalyticsWorkspace')]",

"LogAnalytics/UseAma": true,

"UpdateManagement/Enable": true,

"VMInsights/Enable": true,

"WindowsAdminCenter/Enable": true,

"Tags/ResourceGroup": {

"foo": "rg"

},

"Tags/AzureAutomation": {

"foo": "automationAccount"

},

"Tags/LogAnalyticsWorkspace": {

"foo": "workspace"

},

"Tags/RecoveryVault": {

"foo": "recoveryVault"

}

}

}

}

]

}

ARM şablonu dağıtımı

Bu ARM şablonu, belirtilen makinenize atayabileceğiniz özel bir yapılandırma profili oluşturur.

customProfileName Değer, oluşturmak istediğiniz özel yapılandırma profilinin adıdır.

location Değer, bu özel yapılandırma profilini depolamak istediğiniz bölgedir. Bu profili herhangi bir bölgedeki desteklenen makinelere atayabileceğinizi unutmayın.

azureSecurityBaselineAssignmentType, Azure sunucusu güvenlik temeli için seçebileceğiniz denetim modudur. Seçenekleriniz şunlardır:

- ApplyAndAutoCorrect: Bu ayar Konuk Yapılandırması uzantısı aracılığıyla Azure güvenlik temelini uygular ve taban çizgisi içinde herhangi bir ayar kayıyorsa, uyumlu kalması için ayarı otomatik olarak düzeltiriz.

- ApplyAndMonitor: Bu ayar, bu profili her makineye ilk kez atadığınızda Konuk Yapılandırması uzantısı aracılığıyla Azure güvenlik temelini uygular. Konuk Yapılandırma hizmeti uygulandıktan sonra sunucu temelini izler ve istenen durumdan herhangi bir kaymayı bildirir. Ancak otomatik olarak düzeltilmeyecektir.

- Denetim: Bu ayar, Konuk Yapılandırması uzantısını kullanarak Azure güvenlik temelini yükler. Makinenizin taban çizgisiyle uyumsuz olduğu yeri görebilirsiniz, ancak uyumsuzluk otomatik olarak düzeltilmez.

LogAnalytics/UseAma Değer, Azure İzleyici Aracısı'nı kullanmayı belirtebileceğiniz veya kullanmayabileceğiniz yerdir.

Aşağıdaki özelliklerin yapılandırma bölümüne bu ayarı ekleyerek mevcut bir Log Analytics çalışma alanını da belirtebilirsiniz:

- "LogAnalytics/Workspace": "/subscriptions/subscriptionId/resourceGroups/resourceGroupName/providers/Microsoft.OperationalInsights/workspaces/workspaceName"

- "LogAnalytics/Reprovision": false. Var olan çalışma alanınızı

LogAnalytics/Workspacesatırına belirtin.LogAnalytics/ReprovisionBu log analytics çalışma alanının her durumda kullanılmasını istiyorsanız ayarı true olarak ayarlayın. Bu özel profile sahip tüm makineler bu çalışma alanını kullanır, hatta zaten bir tanesine bağlı bile olabilir. varsayılan olarak falseLogAnalytics/Reprovisionolarak ayarlanır. Makineniz zaten bir çalışma alanına bağlıysa bu çalışma alanı hala kullanılır. Çalışma alanına bağlı değilse, içindeLogAnalytics\Workspacebelirtilen çalışma alanı kullanılır.

Ayrıca, özel profilde belirtilen kaynaklara aşağıdaki gibi etiketler ekleyebilirsiniz:

"Tags/ResourceGroup": {

"foo": "rg"

},

"Tags/ResourceGroup/Behavior": "Preserve",

"Tags/AzureAutomation": {

"foo": "automationAccount"

},

"Tags/AzureAutomation/Behavior": "Replace",

"Tags/LogAnalyticsWorkspace": {

"foo": "workspace"

},

"Tags/LogAnalyticsWorkspace/Behavior": "Replace",

"Tags/RecoveryVault": {

"foo": "recoveryVault"

},

"Tags/RecoveryVault/Behavior": "Preserve"

The Tags/Behavior can be set either to Preserve or Replace. Etiketlemekte olduğunuz kaynağın anahtar/değer çiftinde zaten aynı etiket anahtarı varsa, Değiştirme davranışını kullanarak bu anahtarı yapılandırma profilinde belirtilen değerle değiştirebilirsiniz. Varsayılan olarak, davranış Koru olarak ayarlanır; başka bir deyişle, bu kaynakla zaten ilişkili olan etiket anahtarı korunur ve yapılandırma profilinde belirtilen anahtar/değer çifti tarafından üzerine yazılmaz.

ARM şablonunu dağıtmak için şu adımları izleyin:

- Bu ARM şablonunu kaydet

azuredeploy.json - Bu ARM şablonu dağıtımını

az deployment group create --resource-group myResourceGroup --template-file azuredeploy.jsonile çalıştırın. - İstendiğinde customProfileName, location ve azureSecurityBaselineAssignmentType değerlerini sağlayın

- You're ready to deploy

Tüm ARM şablonlarında olduğu gibi, parametreleri ayrı azuredeploy.parameters.json bir dosyada hesaba katmak ve dağıtırken bunu bağımsız değişken olarak kullanmak mümkündür.

Sonraki adımlar

SSS sayfamızda en sık sorulan soruların yanıtlarını alın.