Azure Otomasyonu'nda rol izinlerini ve güvenliği yönetme

Azure rol tabanlı erişim denetimi (Azure RBAC), Azure kaynakları için erişim yönetimini etkinleştirir. Azure RBAC'yi kullanarak ekibinizdeki görevleri ayrıştırabilir ve yalnızca işlerini gerçekleştirmek için ihtiyaç duydukları kullanıcılara, gruplara ve uygulamalara erişim sağlayabilirsiniz. Kullanıcılara rol tabanlı erişim Azure portalı, Azure Komut Satırı araçları ve Azure Yönetim API'leri kullanılarak verilebilir.

Otomasyon hesaplarındaki roller

Azure Automation’da, otomasyon hesabı kapsamında kullanıcılara, gruplara ve uygulamalara uygun Azure rolü atanarak erişim verilir. Aşağıda Automation hesabının desteklediği yerleşik roller bulunmaktadır:

| Rol | Açıklama |

|---|---|

| Sahip | Sahip rolü, Otomasyon hesabını yönetmek için diğer kullanıcılar, gruplara ve uygulamalara erişim sağlamak da dahil, Otomasyon hesabı içindeki tüm kaynaklara ve işlemlere erişim sağlar. |

| Katılımcı | Katılımcı rolü, başka kullanıcının Otomasyon hesabına erişim izinlerini değiştirme dışında her şeyi yönetmenizi sağlar. |

| Okuyucu | Okuyucu rolü, Otomasyon hesabında tüm kaynakları görmenizi sağlar; ancak değişiklik yapamazsınız. |

| Otomasyona Katkıda Bulunan | Otomasyona Katkıda Bulunan rolü, diğer kullanıcıların bir Otomasyon hesabına erişim izinlerini değiştirmek dışında, Otomasyon hesabındaki tüm kaynakları yönetmenize olanak tanır. |

| Otomasyon Operatörü | Otomasyon İşleci rolü, runbook adını ve özelliklerini görüntülemenize ve bir Otomasyon hesabındaki tüm runbook'lar için işler oluşturmanıza ve yönetmenize olanak tanır. Bu rol, kimlik bilgileri varlıkları ve runbook'ları gibi Automation hesabı kaynaklarınızın görüntülenmesini veya değiştirilmesini engellemek, ancak yine de kuruluş üyelerinin bu runbook’ları yürütmesine izin vermek istiyorsanız yararlıdır. |

| Otomasyon İşi Operatörü | Otomasyon İş İşleci rolü, bir Otomasyon hesabındaki tüm runbook'lar için işler oluşturmanıza ve yönetmenize olanak tanır. |

| Otomasyon Runbook İşleci | Otomasyon Runbook İşleci rolü, bir runbook'un adını ve özelliklerini görüntülemenizi sağlar. |

| Log Analytics Katkıda Bulunan | Log Analytics Katkıda Bulunanı rolü, tüm izleme verilerini okumanıza ve izleme ayarlarını düzenlemenize olanak tanır. İzleme ayarlarını düzenlemek, VM'lere VM uzantısı eklemeyi, Azure depolamadan günlük koleksiyonunu yapılandırabilmek için depolama hesabı anahtarlarını okumayı, Otomasyon hesapları oluşturmayı ve yapılandırmayı, Azure Otomasyonu özellikleri eklemeyi ve tüm Azure kaynaklarında Azure tanılamayı yapılandırmayı içerir. |

| Log Analytics Okuyucusu | Log Analytics Okuyucu rolü, izleme ayarlarını görüntülemenin yanı sıra tüm izleme verilerini görüntülemenize ve aramanıza olanak tanır. Bu, tüm Azure kaynaklarında Azure tanılama yapılandırmasını görüntülemeyi içerir. |

| İzleme Katkıda Bulunanı | İzleme Katılımcısı rolü, tüm izleme verilerini okumanıza ve izleme ayarlarını güncelleştirmenize olanak tanır. |

| İzleme Okuyucusu | İzleme Okuyucusu rolü, tüm izleme verilerini okumanıza olanak tanır. |

| Kullanıcı Erişimi Yöneticisi | Kullanıcı Erişimi Yöneticisi rolü, Azure Otomasyonu hesaplarına kullanıcı erişimini yönetmenizi sağlar. |

Rol izinleri

Aşağıdaki tablolarda her role verilen belirli izinler açıklanmaktadır. Bu, izin veren Eylemler'i içerebilir ve bunları kısıtlayan Eylem Değil sorunlarını içerebilir.

Sahip

Sahip, erişim dahil her şeyi yönetebilir. Aşağıdaki tabloda, rol için verilen izinler gösterilmektedir:

| Eylemler | Açıklama |

|---|---|

| Microsoft.Automation/automationAccounts/* | Her türden kaynağı oluşturun ve yönetin. |

Katılımcı

Katılımcı, erişim dışında her şeyi yönetebilir. Aşağıdaki tabloda, rol için verilen ve reddedilen izinler gösterilmektedir:

| Eylemler | Açıklama |

|---|---|

| Microsoft.Automation/automationAccounts/* | Her türden kaynağı oluşturun ve yönetin |

| Eylem Değil | |

| Microsoft.Authorization/*/Delete | Rolleri ve rol atamalarını silin. |

| Microsoft.Authorization/*/Write | Rolleri ve rol atamalarını oluşturun. |

| Microsoft.Authorization/elevateAccess/Action | Kullanıcı Erişim Yöneticisi oluşturma yeteneğini reddeder. |

Okuyucu

Not

Otomasyon hesabı için yerleşik Okuyucu rolü izninde kısa süre önce bir değişiklik yaptık. Daha fazla bilgi edinin

Okuyucu otomasyon hesabında tüm kaynakları görebilir ancak değişiklik yapamaz.

| Eylemler | Açıklama |

|---|---|

| Microsoft.Automation/automationAccounts/read | Bir Otomasyon hesabındaki tüm kaynakları görüntüleyin. |

Otomasyona Katkıda Bulunan

Bir Otomasyon Katılımcısı, erişim dışında Otomasyon hesabındaki tüm kaynakları yönetebilir. Aşağıdaki tabloda, rol için verilen izinler gösterilmektedir:

| Eylemler | Açıklama |

|---|---|

| Microsoft.Automation/automationAccounts/* | Her türden kaynağı oluşturun ve yönetin. |

| Microsoft.Authorization/*/read | Rolleri ve rol atamalarını okuyun. |

| Microsoft.Resources/deployments/* | Kaynak grubu dağıtımları oluşturun ve yönetin. |

| Microsoft.Resources/subscriptions/resourceGroups/read | Kaynak grubunun desteklerini okuyun. |

| Microsoft.Support/* | Destek biletleri oluşturun ve yönetin. |

| Microsoft.Insights/ActionGroups/* | Okuma/yazma/silme eylem grupları. |

| Microsoft.Insights/ActivityLogAlerts/* | Etkinlik günlüğü uyarılarını okuyun/yazın/silin. |

| Microsoft.Insights/diagnosticSettings/* | Tanılama ayarlarını okuyun/yazın/silin. |

| Microsoft.Insights/MetricAlerts/* | Neredeyse gerçek zamanlı ölçüm uyarılarını okuyun/yazın/silin. |

| Microsoft.Insights/ScheduledQueryRules/* | Azure İzleyici'de günlük uyarılarını okuyun/yazın/silin. |

| Microsoft.OperationalInsights/workspaces/sharedKeys/action | Log Analytics çalışma alanı için anahtarları listeleyin |

Not

Otomasyon Katkıda Bulunanı rolü, hedef kaynakta uygun izinler ayarlandıysa veya farklı çalıştır hesabı kullanılarak yönetilen kimliği kullanarak herhangi bir kaynağa erişmek için kullanılabilir. Otomasyon Farklı Çalıştır hesabı varsayılan olarak abonelikte Katkıda Bulunan haklarıyla yapılandırılır. En az ayrıcalık sorumlusunu izleyin ve yalnızca runbook'unuzu yürütmek için gereken izinleri dikkatli bir şekilde atayın. Örneğin, Otomasyon hesabının yalnızca bir Azure VM’i başlatmak veya durdurmak için gerekli olması durumunda, Farklı Çalıştır hesabına veya yönetilen kimliğe atanan izinlerin yalnızca VM’i başlatmak veya durdurmak için olması gerekir. Benzer şekilde, runbook blob storage’dan okuyorsa, salt okunur izinler atayın.

İzinleri atarken, yönetilen bir kimliğe atanan Azure rol tabanlı erişim denetiminin (RBAC) kullanılması önerilir. Kullanım ömrü boyunca yönetim ve idare dahil olmak üzere bir sistemi veya kullanıcı tarafından atanan yönetilen kimliği kullanmaya yönelik en iyi yaklaşım önerilerimizi gözden geçirin.

Otomasyon Operatörü

Bir Otomasyon Operatörü, işleri oluşturup yönetebilir ve bir Otomasyon hesabındaki tüm runbook'ların runbook adlarını ve özelliklerini okuyabilir.

Not

Tek tek runbook'lara işleç erişimini denetlemek istiyorsanız bu rolü ayarlamayın. Bunun yerine Otomasyon İş Operatörü ve Otomasyon Runbook Operatörü rollerini birlikte kullanın.

Aşağıdaki tabloda, rol için verilen izinler gösterilmektedir:

| Eylemler | Açıklama |

|---|---|

| Microsoft.Authorization/*/read | Yetkilendirmeyi okuyun. |

| Microsoft.Automation/automationAccounts/hybridRunbookWorkerGroups/read | Karma Runbook Çalışan Kaynaklarını Okuyun |

| Microsoft.Automation/automationAccounts/jobs/read | Runbook işlerini listeleyin. |

| Microsoft.Automation/automationAccounts/jobs/resume/action | Duraklatılmış bir işi devam ettirin. |

| Microsoft.Automation/automationAccounts/jobs/stop/action | Devam eden bir işi iptal edin. |

| Microsoft.Automation/automationAccounts/jobs/streams/read | İş Akışlarını ve Çıktıyı okuyun. |

| Microsoft.Automation/automationAccounts/jobs/output/read | Bir işin Çıktısını alın. |

| Microsoft.Automation/automationAccounts/jobs/suspend/action | Devam eden bir işi duraklatın. |

| Microsoft.Automation/automationAccounts/jobs/write | İşleri oluşturun. |

| Microsoft.Automation/automationAccounts/jobSchedules/read | Azure Otomasyonu iş zamanlaması alın. |

| Microsoft.Automation/automationAccounts/jobSchedules/write | Azure Otomasyonu iş zamanlaması oluşturun. |

| Microsoft.Automation/automationAccounts/linkedWorkspace/read | Otomasyon hesabına bağlı çalışma alanı alın. |

| Microsoft.Automation/automationAccounts/read | Bir Azure Otomasyon hesabı alın. |

| Microsoft.Automation/automationAccounts/runbooks/read | Bir Azure otomasyon runbook’u alın. |

| Microsoft.Automation/automationAccounts/schedules/read | Azure Otomasyonu zamanlama varlığı alın. |

| Microsoft.Automation/automationAccounts/schedules/write | Bir Azure Otomasyonu zamanlama varlığı oluşturun veya güncelleştirin. |

| Microsoft.Resources/subscriptions/resourceGroups/read | Rolleri ve rol atamalarını okuyun. |

| Microsoft.Resources/deployments/* | Kaynak grubu dağıtımları oluşturun ve yönetin. |

| Microsoft.Insights/alertRules/* | Uyarı kuralları oluştur ve yönet. |

| Microsoft.Support/* | Destek biletleri oluşturun ve yönetin. |

| Microsoft.ResourceHealth/availabilityStatuses/read | Belirtilen kapsamdaki tüm kaynaklar için kullanılabilirlik durumlarını alır. |

Otomasyon İşi Operatörü

Otomasyon hesabı kapsamında bir Otomasyon İş İşleci rolü verilir. Bu, operatör izinlerinin hesaptaki tüm runbook'lar için iş oluşturmasına ve yönetmesine olanak tanır. İş İşleci rolüne Otomasyon hesabını içeren kaynak grubunda okuma izinleri verilirse, rolün üyeleri runbook'ları başlatabilir. Ancak, bunları oluşturma, düzenleme veya silme olanağına sahip değildirler.

Aşağıdaki tabloda, rol için verilen izinler gösterilmektedir:

| Eylemler | Açıklama |

|---|---|

| Microsoft.Authorization/*/read | Yetkilendirmeyi okuyun. |

| Microsoft.Automation/automationAccounts/jobs/read | Runbook işlerini listeleyin. |

| Microsoft.Automation/automationAccounts/jobs/resume/action | Duraklatılmış bir işi devam ettirin. |

| Microsoft.Automation/automationAccounts/jobs/stop/action | Devam eden bir işi iptal edin. |

| Microsoft.Automation/automationAccounts/jobs/streams/read | İş Akışlarını ve Çıktıyı okuyun. |

| Microsoft.Automation/automationAccounts/jobs/suspend/action | Devam eden bir işi duraklatın. |

| Microsoft.Automation/automationAccounts/jobs/write | İşleri oluşturun. |

| Microsoft.Resources/subscriptions/resourceGroups/read | Rolleri ve rol atamalarını okuyun. |

| Microsoft.Resources/deployments/* | Kaynak grubu dağıtımları oluşturun ve yönetin. |

| Microsoft.Insights/alertRules/* | Uyarı kuralları oluştur ve yönet. |

| Microsoft.Support/* | Destek biletleri oluşturun ve yönetin. |

| Microsoft.Automation/automationAccounts/hybridRunbookWorkerGroups/read | Karma Runbook Çalışanı Grubunu okur. |

| Microsoft.Automation/automationAccounts/jobs/output/read | Bir işin çıktısını alır. |

Otomasyon Runbook İşleci

Runbook kapsamında bir Otomasyon Runbook İşleci rolü verilir. Otomasyon Runbook İşleci, runbook'un adını ve özelliklerini görüntüleyebilir. Bu rol Otomasyon İş Operatörü rolüyle birlikte, operatörün runbook için iş oluşturmasını ve yönetmesini de sağlar. Aşağıdaki tabloda, rol için verilen izinler gösterilmektedir:

| Eylemler | Açıklama |

|---|---|

| Microsoft.Automation/automationAccounts/runbooks/read | Runbook'ları listeleyin. |

| Microsoft.Authorization/*/read | Yetkilendirmeyi okuyun. |

| Microsoft.Resources/subscriptions/resourceGroups/read | Rolleri ve rol atamalarını okuyun. |

| Microsoft.Resources/deployments/* | Kaynak grubu dağıtımları oluşturun ve yönetin. |

| Microsoft.Insights/alertRules/* | Uyarı kuralları oluştur ve yönet. |

| Microsoft.Support/* | Destek biletleri oluşturun ve yönetin. |

Log Analytics Katkıda Bulunan

Log Analytics Katkıda Bulunanı tüm izleme verilerini okuyabilir ve izleme ayarlarını düzenleyebilir. İzleme ayarlarını düzenlemek, VM'lere VM uzantısı eklemeyi, Azure Depolamadan günlük koleksiyonunu yapılandırabilmek için depolama hesabı anahtarlarını okumayı, Otomasyon hesapları oluşturmayı ve yapılandırmayı, özellikleri eklemeyi ve tüm Azure kaynaklarında Azure tanılamayı yapılandırmayı içerir. Aşağıdaki tabloda, rol için verilen izinler gösterilmektedir:

| Eylemler | Açıklama |

|---|---|

| */read | Gizli diziler hariç her türden kaynağı okuyun. |

| Microsoft.ClassicCompute/virtualMachines/extensions/* | Sanal makine uzantıları oluşturun ve yönetin. |

| Microsoft.ClassicStorage/storageAccounts/listKeys/action | Klasik depolama hesabı anahtarlarını listeleyin. |

| Microsoft.Compute/virtualMachines/extensions/* | Klasik sanal makine uzantıları oluşturun ve yönetin. |

| Microsoft.Insights/alertRules/* | Okuma/yazma/silme uyarı kuralları. |

| Microsoft.Insights/diagnosticSettings/* | Tanılama ayarlarını okuyun/yazın/silin. |

| Microsoft.OperationalInsights/* | Azure İzleyici günlüklerini yönetme. |

| Microsoft.OperationsManagement/* | Çalışma alanlarındaki Azure Otomasyonu özelliklerini yönetin. |

| Microsoft.Resources/deployments/* | Kaynak grubu dağıtımları oluşturun ve yönetin. |

| Microsoft.Resources/subscriptions/resourcegroups/deployments/* | Kaynak grubu dağıtımları oluşturun ve yönetin. |

| Microsoft.Storage/storageAccounts/listKeys/action | Depolama hesabı anahtarlarını listeleyin. |

| Microsoft.Support/* | Destek biletleri oluşturun ve yönetin. |

| Microsoft.HybridCompute/machines/extensions/write | Azure Arc uzantılarını yükler veya güncelleştirir. |

Log Analytics Okuyucusu

Log Analytics Okuyucusu, tüm Azure kaynaklarında Azure tanılama yapılandırmasını görüntüleme dahil olmak üzere izleme ayarlarının yanı sıra tüm izleme verilerini görüntüleyebilir ve arayabilir. Aşağıdaki tabloda, rol için verilen veya reddedilen izinler gösterilmektedir:

| Eylemler | Açıklama |

|---|---|

| */read | Gizli diziler hariç her türden kaynağı okuyun. |

| Microsoft.OperationalInsights/workspaces/analytics/query/action | Azure İzleyici günlüklerindeki sorguları yönetin. |

| Microsoft.OperationalInsights/workspaces/search/action | Azure İzleyici günlük verilerini arayın. |

| Microsoft.Support/* | Destek biletleri oluşturun ve yönetin. |

| Eylem Değil | |

| Microsoft.OperationalInsights/workspaces/sharedKeys/read | Paylaşılan erişim anahtarları okunamıyor. |

İzleme Katkıda Bulunanı

İzleme Katılımcısı tüm izleme verilerini okuyabilir ve izleme ayarlarını güncelleştirebilir. Aşağıdaki tabloda, rol için verilen izinler gösterilmektedir:

| Eylemler | Açıklama |

|---|---|

| */read | Gizli diziler hariç her türden kaynağı okuyun. |

| Microsoft.AlertsManagement/alerts/* | Uyarıları yönetin. |

| Microsoft.AlertsManagement/alertsSummary/* | Pano uyarısını yönetin. |

| Microsoft.Insights/AlertRules/* | Uyarı kurallarını yönetin. |

| Microsoft.Insights/components/* | Application Insights bileşenlerini yönetin. |

| Microsoft.Insights/DiagnosticSettings/* | Tanılama ayarlarını yönetin. |

| Microsoft.Insights/eventtypes/* | Bir abonelikteki Etkinlik Günlüğü olaylarını (yönetim olayları) listeleyin. Bu izin, Etkinlik Günlüğü'ne hem programlı hem de portal erişimi için geçerlidir. |

| Microsoft.Insights/LogDefinitions/* | Bu izin, portal üzerinden Etkinlik Günlüklerine erişmesi gereken kullanıcılar için gereklidir. Günlük kategorilerini Etkinlik Günlüğünde listeleyin. |

| Microsoft.Insights/MetricDefinitions/* | Ölçüm tanımlarını okuyun (bir kaynak için kullanılabilir ölçüm türlerinin listesi). |

| Microsoft.Insights/Metrics/* | Bir kaynağın ölçümlerini okuyun. |

| Microsoft.Insights/Register/Action | Microsoft.Insights sağlayıcısını kaydedin. |

| Microsoft.Insights/webtests/* | Application Insights web testlerini yönetin. |

| Microsoft.OperationalInsights/workspaces/intelligencepacks/* | Azure İzleyici günlükleri çözüm paketlerini yönetin. |

| Microsoft.OperationalInsights/workspaces/savedSearches/* | Azure İzleyici günlükleri kaydedilen aramalarını yönetin. |

| Microsoft.OperationalInsights/workspaces/search/action | Log Analytics çalışma alanını arayın. |

| Microsoft.OperationalInsights/workspaces/sharedKeys/action | Log Analytics çalışma alanı için anahtarları listeleyin. |

| Microsoft.OperationalInsights/workspaces/storageinsightconfigs/* | Azure İzleyici günlükleri depolama içgörüsü yapılandırmalarını yönetin. |

| Microsoft.Support/* | Destek biletleri oluşturun ve yönetin. |

| Microsoft.WorkloadMonitor/workloads/* | İş Yüklerini Yönetin. |

İzleme Okuyucusu

Bir İzleme Okuyucusu tüm izleme verilerini okuyabilir. Aşağıdaki tabloda, rol için verilen izinler gösterilmektedir:

| Eylemler | Açıklama |

|---|---|

| */read | Gizli diziler hariç her türden kaynağı okuyun. |

| Microsoft.OperationalInsights/workspaces/search/action | Log Analytics çalışma alanını arayın. |

| Microsoft.Support/* | Destek biletleri oluşturun ve yönetin |

Kullanıcı Erişimi Yöneticisi

Kullanıcı Erişimi Yöneticisi azure kaynaklarına kullanıcı erişimini yönetebilir. Aşağıdaki tabloda, rol için verilen izinler gösterilmektedir:

| Eylemler | Açıklama |

|---|---|

| */read | Tüm kaynakları okuyun |

| Microsoft.Authorization/* | Erişimi yönetin |

| Microsoft.Support/* | Destek biletleri oluşturun ve yönetin |

Okuyucu rolü erişim izinleri

Önemli

Genel Azure Otomasyonu güvenlik duruşunu güçlendirmek için, yerleşik RBAC Okuyucusu API çağrısı GET /AUTOMATIONACCOUNTS/AGENTREGISTRATIONINFORMATION- aracılığıyla Otomasyon hesabı anahtarlarına erişemez.

Otomasyon Hesabının Yerleşik Okuyucu rolü, Otomasyon Hesabı anahtarlarını getirmek için öğesini API – GET /AUTOMATIONACCOUNTS/AGENTREGISTRATIONINFORMATION kullanamaz. Bu, otomasyon hesabı anahtarlarına erişebilen ve yükseltilmiş ayrıcalık düzeyiyle eylemler gerçekleştirebilen, düşük ayrıcalıklara sahip istenmeyen bir kötü amaçlı aktör için güvenlik riski oluşturabilecek hassas bilgiler sağlayan yüksek ayrıcalıklı bir işlemdir.

öğesine erişmek API – GET /AUTOMATIONACCOUNTS/AGENTREGISTRATIONINFORMATIONiçin Otomasyon hesabı anahtarlarına erişmek için Sahip, Katkıda Bulunan veya Otomasyon Katkıda Bulunanı gibi yerleşik rollere geçmenizi öneririz. Bu roller varsayılan olarak listKeys iznine sahip olur. En iyi uygulama olarak, Otomasyon hesabı anahtarlarına erişmek için sınırlı izinlere sahip özel bir rol oluşturmanızı öneririz. Özel bir rol için rol tanımına izin eklemeniz Microsoft.Automation/automationAccounts/listKeys/action gerekir.

Azure portalından özel rol oluşturma hakkında daha fazla bilgi edinin.

Özellik kurulum izinleri

Aşağıdaki bölümlerde, Güncelleştirme Yönetimi ve Değişiklik İzleme ve Envanter özelliklerini etkinleştirmek için gereken en düşük izinler açıklanmaktadır.

Vm'den Güncelleştirme Yönetimi ve Değişiklik İzleme ve Envanter etkinleştirme izinleri

| Eylem | İzin | En düşük kapsam |

|---|---|---|

| Yeni dağıtım yazma | Microsoft.Resources/deployments/* | Abonelik |

| Yeni kaynak grubu yazma | Microsoft.Resources/subscriptions/resourceGroups/write | Abonelik |

| Yeni varsayılan Çalışma Alanı oluştur | Microsoft.OperationalInsights/workspaces/write | Kaynak grubu |

| Yeni Hesap Oluştur | Microsoft.Automation/automationAccounts/write | Kaynak grubu |

| Çalışma alanı ve hesabı bağlama | Microsoft.OperationalInsights/workspaces/write Microsoft.Automation/automationAccounts/read |

Çalışma Alanı Otomasyonu hesabı |

| MMA uzantısı oluşturma | Microsoft.Compute/virtualMachines/write | Sanal Makine |

| Kayıtlı arama oluşturma | Microsoft.OperationalInsights/workspaces/write | Çalışma alanı |

| Kapsam yapılandırması oluşturma | Microsoft.OperationalInsights/workspaces/write | Çalışma alanı |

| Ekleme durumu denetimi - Çalışma alanını okuma | Microsoft.OperationalInsights/workspaces/read | Çalışma alanı |

| Ekleme durumu denetimi - Hesabın bağlı çalışma alanı özelliğini okuma | Microsoft.Automation/automationAccounts/read | Otomasyon hesabı |

| Ekleme durumu denetimi - Çözümü okuma | Microsoft.OperationalInsights/workspaces/intelligencepacks/read | Çözüm |

| Ekleme durumu denetimi - Okuma VM'leri | Microsoft.Compute/virtualMachines/read | Sanal Makine |

| Ekleme durumu denetimi - Hesabı okuma | Microsoft.Automation/automationAccounts/read | Otomasyon hesabı |

| VM1 için çalışma alanı denetimi ekleme | Microsoft.OperationalInsights/workspaces/read | Abonelik |

| Log Analytics sağlayıcısını kaydetme | Microsoft.Insights/register/action | Abonelik |

1 Vm portalı deneyimi aracılığıyla özellikleri etkinleştirmek için bu izin gereklidir.

Otomasyon hesabından Güncelleştirme Yönetimi ve Değişiklik İzleme ve Envanter etkinleştirme izinleri

| Eylem | İzin | En Düşük Kapsam |

|---|---|---|

| Yeni dağıtım oluşturma | Microsoft.Resources/deployments/* | Abonelik |

| Yeni kaynak grubu oluşturma | Microsoft.Resources/subscriptions/resourceGroups/write | Abonelik |

| AutomationOnboarding dikey penceresi - Yeni çalışma alanı oluşturma | Microsoft.OperationalInsights/workspaces/write | Kaynak grubu |

| AutomationOnboarding dikey penceresi - bağlantılı çalışma alanını okuma | Microsoft.Automation/automationAccounts/read | Otomasyon hesabı |

| AutomationOnboarding dikey penceresi - çözümü okuma | Microsoft.OperationalInsights/workspaces/intelligencepacks/read | Çözüm |

| AutomationOnboarding dikey penceresi - çalışma alanını okuma | Microsoft.OperationalInsights/workspaces/intelligencepacks/read | Çalışma alanı |

| Çalışma alanı ve Hesap için bağlantı oluşturma | Microsoft.OperationalInsights/workspaces/write | Çalışma alanı |

| Shoebox için hesap yazma | Microsoft.Automation/automationAccounts/write | Firma |

| Kaydedilen aramayı oluşturma/düzenleme | Microsoft.OperationalInsights/workspaces/write | Çalışma alanı |

| Kapsam yapılandırması oluşturma/düzenleme | Microsoft.OperationalInsights/workspaces/write | Çalışma alanı |

| Log Analytics sağlayıcısını kaydetme | Microsoft.Insights/register/action | Abonelik |

| 2. Adım : Birden Çok VM'yi Etkinleştirme | ||

| VMOnboarding dikey penceresi - MMA uzantısı oluşturma | Microsoft.Compute/virtualMachines/write | Sanal Makine |

| Kaydedilen aramayı oluşturma/düzenleme | Microsoft.OperationalInsights/workspaces/write | Çalışma alanı |

| Kapsam yapılandırması oluşturma/düzenleme | Microsoft.OperationalInsights/workspaces/write | Çalışma alanı |

Karma Çalışan Grupları ve Karma Çalışanlar için Rol izinlerini yönetme

Otomasyon'da Azure özel rolleri oluşturabilir ve Karma Çalışan Grupları ve Karma Çalışanlar için aşağıdaki izinleri verilmektedir:

- Uzantı Tabanlı Karma Runbook Çalışanı

- Aracı Tabanlı Windows Karma Runbook Çalışanı

- Aracı tabanlı Linux Karma Runbook Çalışanı

Güncelleştirme Yönetimi izinleri

Güncelleştirme Yönetimi, aynı Microsoft Entra kiracısında veya Azure Lighthouse kullanan kiracılar arasında birden çok abonelikteki makinelere güncelleştirme dağıtımlarını değerlendirmek ve zamanlamak için kullanılabilir. Aşağıdaki tabloda güncelleştirme dağıtımlarını yönetmek için gereken izinler listelanmıştır.

| Kaynak | Rol | Scope |

|---|---|---|

| Otomasyon hesabı | Sanal Makine Katılımcısı | Hesap için Kaynak Grubu |

| Log Analytics çalışma alanı | Log Analytics Katkıda Bulunan | Log Analytics çalışma alanı |

| Log Analytics çalışma alanı | Log Analytics Okuyucusu | Abonelik |

| Çözüm | Log Analytics Katkıda Bulunan | Çözüm |

| Sanal Makine | Sanal Makine Katılımcısı | Sanal Makine |

| Sanal Makinedeki Eylemler | ||

| Güncelleştirme zamanlaması yürütme geçmişini görüntüleme (Yazılım Güncelleştirme Yapılandırma Makinesi Çalıştırmaları) | Okuyucu | Otomasyon hesabı |

| Sanal makinedeki eylemler | İzin | |

| Güncelleştirme zamanlaması oluşturma (Yazılım Güncelleştirme Yapılandırmaları) | Microsoft.Compute/virtualMachines/write | Statik VM listesi ve kaynak grupları için |

| Güncelleştirme zamanlaması oluşturma (Yazılım Güncelleştirme Yapılandırmaları) | Microsoft.OperationalInsights/workspaces/analytics/query/action | Azure dışı dinamik liste kullanılırken çalışma alanı kaynak kimliği için. |

Not

Güncelleştirme yönetimini kullandığınızda, betikler için yürütme ilkesinin RemoteSigned olduğundan emin olun.

Otomasyon hesabınız için Azure RBAC'yi yapılandırma

Aşağıdaki bölümde, Azure portalı ve PowerShell aracılığıyla Otomasyon hesabınızda Azure RBAC'yi yapılandırma adımları gösterilmektedir.

Azure portalını kullanarak Azure RBAC'yi yapılandırma

Azure portalında oturum açın ve Otomasyon Hesapları sayfasından Otomasyon hesabınızı açın.

Erişim denetimi (IAM) öğesini seçin ve kullanılabilir roller listesinden bir rol seçin. Otomasyon hesabının desteklediği kullanılabilir yerleşik rollerden herhangi birini veya tanımlamış olabileceğiniz herhangi bir özel rolü seçebilirsiniz. Rolü, izin vermek istediğiniz kullanıcıya atayın.

Ayrıntılı adımlar için bkz. Azure portalı kullanarak Azure rolleri atama.

Not

Rol tabanlı erişim denetimini otomasyon hesabının altındaki herhangi bir kaynakta değil, yalnızca Otomasyon hesabı kapsamında ayarlayabilirsiniz.

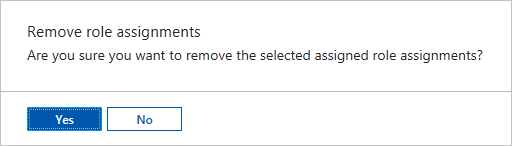

Kullanıcıdan rol atamalarını kaldırma

Otomasyon hesabını yönetmeyen veya artık kuruluşta çalışan bir kullanıcının erişim iznini kaldırabilirsiniz. Aşağıdaki adımlarda bir kullanıcıdan rol atamalarının nasıl kaldırılacağı gösterilmektedir. Ayrıntılı adımlar için bkz . Azure rol atamalarını kaldırma:

Erişimi kaldırmak istediğiniz yönetim grubu, abonelik, kaynak grubu veya kaynak gibi bir kapsamda Erişim denetimini (IAM) açın.

Bu kapsamdaki tüm rol atamalarını görüntülemek için Rol atamaları sekmesine seçin.

Rol atamaları listesinde, kaldırmak istediğiniz rol atamasına sahip kullanıcının yanına bir onay işareti ekleyin.

Kaldır seçeneğini belirleyin.

PowerShell kullanarak Azure RBAC'yi yapılandırma

Aşağıdaki Azure PowerShell cmdlet'lerini kullanarak otomasyon hesabına rol tabanlı erişimi de yapılandırabilirsiniz:

Get-AzRoleDefinition , Microsoft Entra ID'de kullanılabilen tüm Azure rollerini listeler. Belirli bir rolün Name gerçekleştirebileceği tüm eylemleri listelemek için parametresiyle bu cmdlet'i kullanabilirsiniz.

Get-AzRoleDefinition -Name 'Automation Operator'

Aşağıdaki örnek çıkıştır:

Name : Automation Operator

Id : d3881f73-407a-4167-8283-e981cbba0404

IsCustom : False

Description : Automation Operators are able to start, stop, suspend, and resume jobs

Actions : {Microsoft.Authorization/*/read, Microsoft.Automation/automationAccounts/jobs/read, Microsoft.Automation/automationAccounts/jobs/resume/action,

Microsoft.Automation/automationAccounts/jobs/stop/action...}

NotActions : {}

AssignableScopes : {/}

Get-AzRoleAssignment , azure rol atamalarını belirtilen kapsamda listeler. Herhangi bir parametre olmadan, bu cmdlet abonelik altında yapılan tüm rol atamalarını döndürür. ExpandPrincipalGroups Belirtilen kullanıcının erişim atamalarını ve kullanıcının ait olduğu grupları listelemek için parametresini kullanın.

Örnek: Otomasyon hesabındaki tüm kullanıcıları ve rollerini listelemek için aşağıdaki cmdlet'i kullanın.

Get-AzRoleAssignment -Scope '/subscriptions/<SubscriptionID>/resourcegroups/<Resource Group Name>/Providers/Microsoft.Automation/automationAccounts/<Automation account name>'

Aşağıdaki örnek çıkıştır:

RoleAssignmentId : /subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/resourceGroups/myResourceGroup/providers/Microsoft.Automation/automationAccounts/myAutomationAccount/provid

ers/Microsoft.Authorization/roleAssignments/00000000-0000-0000-0000-000000000000

Scope : /subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/resourceGroups/myResourceGroup/providers/Microsoft.Automation/automationAccounts/myAutomationAccount

DisplayName : admin@contoso.com

SignInName : admin@contoso.com

RoleDefinitionName : Automation Operator

RoleDefinitionId : d3881f73-407a-4167-8283-e981cbba0404

ObjectId : aaaaaaaa-0000-1111-2222-bbbbbbbbbbbb

ObjectType : User

Kullanıcılara, gruplara ve uygulamalara belirli bir kapsama erişim atamak için New-AzRoleAssignment kullanın.

Örnek: Otomasyon hesabı kapsamındaki bir kullanıcıya "Otomasyon Operatörü" rolünü atamak için aşağıdaki komutu kullanın.

New-AzRoleAssignment -SignInName <sign-in Id of a user you wish to grant access> -RoleDefinitionName 'Automation operator' -Scope '/subscriptions/<SubscriptionID>/resourcegroups/<Resource Group Name>/Providers/Microsoft.Automation/automationAccounts/<Automation account name>'

Aşağıdaki örnek çıkıştır:

RoleAssignmentId : /subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/resourcegroups/myResourceGroup/Providers/Microsoft.Automation/automationAccounts/myAutomationAccount/provid

ers/Microsoft.Authorization/roleAssignments/00000000-0000-0000-0000-000000000000

Scope : /subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/resourcegroups/myResourceGroup/Providers/Microsoft.Automation/automationAccounts/myAutomationAccount

DisplayName : admin@contoso.com

SignInName : admin@contoso.com

RoleDefinitionName : Automation Operator

RoleDefinitionId : d3881f73-407a-4167-8283-e981cbba0404

ObjectId : bbbbbbbb-1111-2222-3333-cccccccccccc

ObjectType : User

Belirli bir kapsamdan belirli bir kullanıcı, grup veya uygulamanın erişimini kaldırmak için Remove-AzRoleAssignment komutunu kullanın.

Örnek: Kullanıcıyı Otomasyon hesabı kapsamındaki Otomasyon Operatörü rolünden kaldırmak için aşağıdaki komutu kullanın.

Remove-AzRoleAssignment -SignInName <sign-in Id of a user you wish to remove> -RoleDefinitionName 'Automation Operator' -Scope '/subscriptions/<SubscriptionID>/resourcegroups/<Resource Group Name>/Providers/Microsoft.Automation/automationAccounts/<Automation account name>'

Önceki örnekte , SubscriptionID, Resource Group Nameve Automation account name değerlerini hesap ayrıntılarınızla değiştirinsign-in ID of a user you wish to remove. Kullanıcı rolü atamalarını kaldırmaya devam etmeden önce onaylamanız istendiğinde Evet'i seçin.

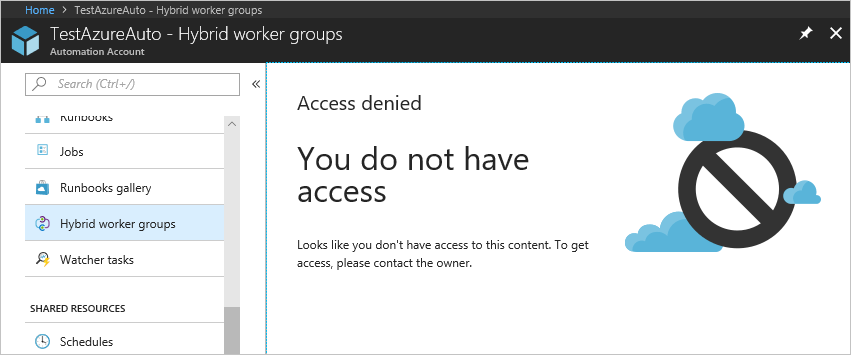

Otomasyon Operatörü rolü için kullanıcı deneyimi - Otomasyon hesabı

Otomasyon hesabı kapsamında Otomasyon Operatörü rolüne atanan bir kullanıcı atandığı Otomasyon hesabını görüntülediğinde, kullanıcı yalnızca Otomasyon hesabında oluşturulan runbook'ların, runbook işlerinin ve zamanlamaların listesini görüntüleyebilir. Bu kullanıcı bu öğelerin tanımlarını görüntüleyemez. Kullanıcı runbook işini başlatabilir, durdurabilir, askıya alabilir, sürdürebilir veya zamanlayabilir. Ancak kullanıcının yapılandırmalar, Karma Runbook Çalışanı grupları veya DSC düğümleri gibi diğer Otomasyon kaynaklarına erişimi yoktur.

Runbook'lar için Azure RBAC'yi yapılandırma

Azure Otomasyonu, azure rollerini belirli runbook'lara atamanızı sağlar. Bunu yapmak için aşağıdaki betiği çalıştırarak belirli bir runbook'a kullanıcı ekleyin. Otomasyon Hesabı Yöneticisi veya Kiracı Yöneticisi bu betiği çalıştırabilir.

$rgName = "<Resource Group Name>" # Resource Group name for the Automation account

$automationAccountName ="<Automation account name>" # Name of the Automation account

$rbName = "<Name of Runbook>" # Name of the runbook

$userId = "<User ObjectId>" # Azure Active Directory (AAD) user's ObjectId from the directory

# Gets the Automation account resource

$aa = Get-AzResource -ResourceGroupName $rgName -ResourceType "Microsoft.Automation/automationAccounts" -ResourceName $automationAccountName

# Get the Runbook resource

$rb = Get-AzResource -ResourceGroupName $rgName -ResourceType "Microsoft.Automation/automationAccounts/runbooks" -ResourceName "$rbName"

# The Automation Job Operator role only needs to be run once per user.

New-AzRoleAssignment -ObjectId $userId -RoleDefinitionName "Automation Job Operator" -Scope $aa.ResourceId

# Adds the user to the Automation Runbook Operator role to the Runbook scope

New-AzRoleAssignment -ObjectId $userId -RoleDefinitionName "Automation Runbook Operator" -Scope $rb.ResourceId

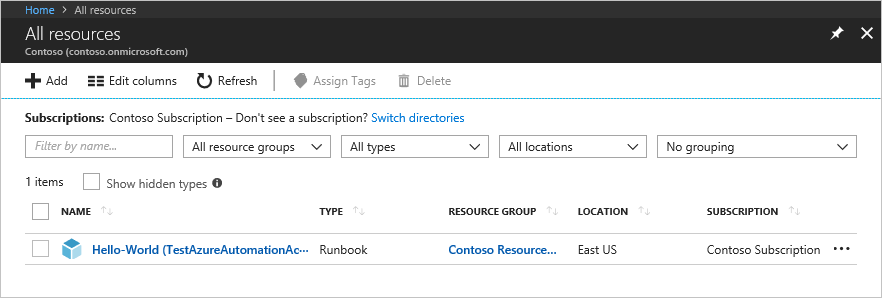

Betik çalıştırıldıktan sonra kullanıcının Azure portalında oturum açmasını ve Tüm Kaynaklar'ı seçmesini sağlayın. Listede kullanıcı, Otomasyon Runbook İşleci olarak eklendiği runbook'u görebilir.

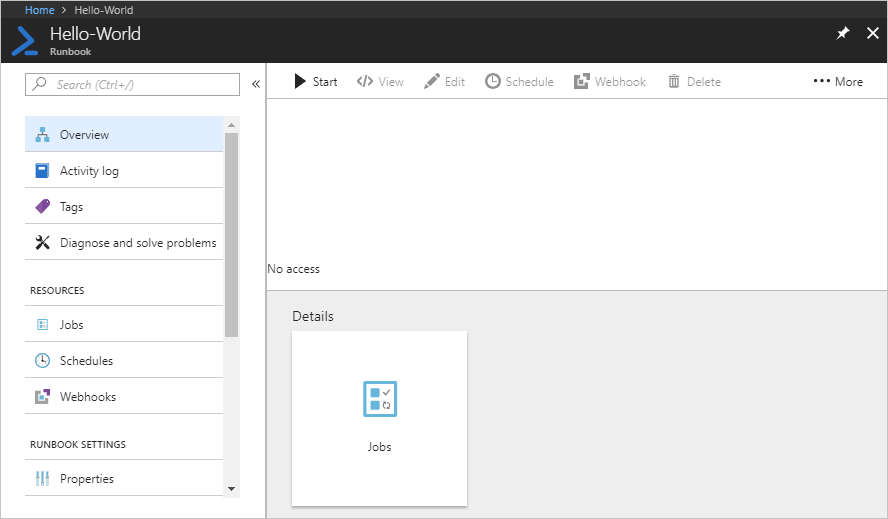

Otomasyon işleci rolü için kullanıcı deneyimi - Runbook

Runbook kapsamında Otomasyon Operatörü rolüne atanan bir kullanıcı atanmış bir runbook'u görüntülediğinde, kullanıcı yalnızca runbook'u başlatabilir ve runbook işlerini görüntüleyebilir.

Sonraki adımlar

- Güvenlik yönergeleri hakkında bilgi edinmek için bkz. Azure Otomasyonu'da en iyi güvenlik yöntemleri.

- PowerShell kullanarak Azure RBAC hakkında daha fazla bilgi edinmek için bkz . Azure PowerShell kullanarak Azure rol atamaları ekleme veya kaldırma.

- Runbook türlerinin ayrıntıları için bkz. runbook türlerini Azure Otomasyonu.

- Runbook başlatmak için bkz. Azure Otomasyonu'da runbook başlatma.