Azure İzleyici Günlükleri veri güvenliği

Bu makalede Azure İzleyici'nin günlük verilerini nasıl topladığı, işlediği ve güvenliğini nasıl aldığı açıklanır ve Azure İzleyici ortamınızın güvenliğini daha fazla sağlamak için kullanabileceğiniz güvenlik özellikleri açıklanır. Bu makaledeki bilgiler Azure İzleyici Günlüklerine özgüdür ve Azure Güven Merkezi'ndeki bilgileri tamamlar.

Azure İzleyici Günlükleri, bulut tabanlı verilerinizi şu şekilde güvenli bir şekilde yönetir:

- Veri ayrım

- Veri saklama

- Fiziksel güvenlik

- Olay yönetimi

- Uyumluluk

- Güvenlik standartları sertifikaları

Azure desteği seçeneklerdeki güvenlik ilkelerimiz de dahil olmak üzere aşağıdaki bilgilerden herhangi biriyle ilgili sorularınız, önerileriniz veya sorunlarınız için bizimle iletişime geçin.

Azure İzleyici'ye taşınan verilerin güvenliğini sağlamak için aracıyı en az Aktarım Katmanı Güvenliği (TLS) 1.2 kullanacak şekilde yapılandırmanızı kesinlikle öneririz. TLS/Güvenli Yuva Katmanı'nın (SSL) eski sürümlerinin savunmasız olduğu tespit edilmiştir ve şu anda geriye dönük uyumluluk sağlamak için çalışmaya devam ederken , bunlar önerilmez ve sektör bu eski protokoller için desteği hızla bırakmak üzere hareket etmektedir.

PCI Güvenlik Standartları Konseyi, TLS/SSL'nin eski sürümlerini devre dışı bırakmak ve daha güvenli protokollere yükseltmek için 30 Haziran 2018'de bir son tarih belirlemiştir. Azure eski desteği bıraktığında aracılarınız en az TLS 1.3 üzerinden iletişim kuramazsa Azure İzleyici Günlüklerine veri gönderemezsiniz.

Aracınızı gerekli olmadıkça yalnızca TLS 1.3 kullanacak şekilde ayarlamamanızı öneririz. Aracının gelecekteki güvenlik standartlarını otomatik olarak algılamasına, anlaşmasına ve avantajlarından yararlanmasına izin vermek tercih edilir. Aksi takdirde, daha yeni standartların ek güvenliğini kaçırabilir ve TLS 1.3 bu yeni standartlar için kullanım dışı bırakıldığında sorunlarla karşılaşabilirsiniz.

| Platform/Dil | Destek | Daha Fazla Bilgi |

|---|---|---|

| Linux | Linux dağıtımları TLS 1.2 desteği için OpenSSL'ye bağımlı olma eğilimindedir. | OpenSSL sürümünüzün desteklendiğinden emin olmak için OpenSSL Değişiklik Günlüğü'ne bakın. |

| Windows 8.0 - 10 | Desteklenir ve varsayılan olarak etkinleştirilir. | Hala varsayılan ayarları kullandığınızı onaylamak için. |

| Windows Server 2012 - 2016 | Desteklenir ve varsayılan olarak etkinleştirilir. | Hala varsayılan ayarları kullandığınızı onaylamak için |

| Windows 7 SP1 ve Windows Server 2008 R2 SP1 | Desteklenir, ancak varsayılan olarak etkinleştirilmez. | Etkinleştirme hakkında ayrıntılı bilgi için Aktarım Katmanı Güvenliği (TLS) kayıt defteri ayarları sayfasına bakın. |

Verileriniz Azure İzleyici tarafından alındıktan sonra, veriler hizmet genelindeki her bileşende mantıksal olarak ayrı tutulur. Çalışma alanı başına tüm veriler etiketlendi. Bu etiketleme, veri yaşam döngüsü boyunca devam eder ve hizmetin her katmanında uygulanır. Verileriniz, seçtiğiniz bölgedeki depolama kümesindeki ayrılmış bir veritabanında depolanır.

Dizine alınan günlük arama verileri fiyatlandırma planınıza göre depolanır ve saklanır. Daha fazla bilgi için bkz . Log Analytics Fiyatlandırması.

Microsoft, abonelik sözleşmenizin bir parçası olarak verilerinizi sözleşmenin koşullarına göre saklar. Müşteri verileri kaldırıldığında hiçbir fiziksel sürücü yok edilmez.

Aşağıdaki tabloda kullanılabilir çözümlerden bazıları listelenerek topladıkları veri türüne ilişkin örnekler verilmektedir.

| Çözüm | Veri türleri |

|---|---|

| Kapasite ve Performans | Performans verileri ve meta veriler |

| Güncelleştirme Yönetimi | Meta veriler ve durum verileri |

| Günlük Yönetimi | Kullanıcı tanımlı olay günlükleri, Windows Olay Günlükleri ve/veya IIS Günlükleri |

| Değişiklik İzleme | Yazılım envanteri, Windows hizmeti ve Linux daemon meta verileri ve Windows/Linux dosya meta verileri |

| SQL ve Active Directory Değerlendirmesi | WMI verileri, kayıt defteri verileri, performans verileri ve SQL Server dinamik yönetim görünümü sonuçları |

Aşağıdaki tabloda veri türü örnekleri gösterilmektedir:

| Veri türü | Alanlar |

|---|---|

| Uyarı | Uyarı Adı, Uyarı Açıklaması, BaseManagedEntityId, Sorun Kimliği, IsMonitorAlert, RuleId, ResolutionState, Priority, Önem Derecesi, Kategori, Sahip, ResolvedBy, TimeRaised, TimeAdded, LastModified, LastModifiedBy, LastModifiedExceptRepeatCount, TimeResolved, TimeResolutionStateLastModifiedInDB, RepeatCount |

| Yapılandırma | CustomerID, AgentID, EntityID, ManagedTypeID, ManagedTypePropertyID, CurrentValue, ChangeDate |

| Etkinlik | EventId, EventOriginalID, BaseManagedEntityInternalId, RuleId, PublisherId, PublisherName, FullNumber, Number, Category, ChannelLevel, LoggingComputer, EventData, EventParameters, TimeGenerated, TimeAdded Not: Windows olay günlüğüne özel alanları olan olaylar yazdığınızda Log Analytics bunları toplar. |

| Meta veri | BaseManagedEntityId, ObjectStatus, OrganizationalUnit, ActiveDirectoryObjectSid, PhysicalProcessors, NetworkName, IPAddress, ForestDNSName, NetbiosComputerName, VirtualMachineName, LastInventoryDate, HostServerNameIsVirtualMachine, IP Adresi, NetbiosDomainName, LogicalProcessors, DNSName, DisplayName, DomainDnsName, ActiveDirectorySite, PrincipalName, OffsetInMinuteFromGreenwichTime |

| Performans | ObjectName, CounterName, PerfmonInstanceName, PerformanceDataId, PerformanceSourceInternalID, SampleValue, TimeSampled, TimeAdded |

| State | StateChangeEventId, StateId, NewHealthState, OldHealthState, Context, TimeGenerated, TimeAdded, StateId2, BaseManagedEntityId, MonitorId, HealthState, LastModified, LastGreenAlertGenerated, DatabaseTimeModified |

Azure İzleyici, Microsoft personeli tarafından yönetilir ve tüm etkinlikler günlüğe kaydedilir ve denetlenebilir. Azure İzleyici bir Azure Hizmeti olarak çalıştırılır ve tüm Azure Uyumluluk ve Güvenlik gereksinimlerini karşılar. Azure varlıklarının fiziksel güvenliğiyle ilgili ayrıntıları Microsoft Azure Güvenliğine Genel Bakış sayfasının 18. sayfasında görüntüleyebilirsiniz. Güvenli alanlara yönelik fiziksel erişim hakları, aktarım ve sonlandırma dahil olmak üzere Azure İzleyici hizmetinden artık sorumlu olmayan herkes için bir iş günü içinde değiştirilir. Microsoft Veri Merkezleri'nde kullandığımız küresel fiziksel altyapı hakkında bilgi edinebilirsiniz.

Azure İzleyici,Microsoft hizmetleri bağlı olduğu bir olay yönetimi sürecine sahiptir. Özetlemek gerekirse:

- Güvenlik sorumluluğunun bir kısmının Microsoft'a, bir kısmının da müşteriye ait olduğu paylaşılan bir sorumluluk modeli kullanın

- Azure güvenlik olaylarını yönetme:

- Bir olay algılanması üzerine araştırma başlatma

- Bir arama olayı yanıt ekibi üyesi tarafından bir olayın etkisini ve önem derecesini değerlendirin. Kanıta bağlı olarak değerlendirme, güvenlik yanıtı ekibine daha fazla yükseltmeye neden olabilir veya olmayabilir.

- Teknik veya adli araştırmayı yürütmek, kapsamayı belirlemek, risk azaltma ve stratejilere geçici bir çözüm bulmak için güvenlik yanıtı uzmanları tarafından bir olayı tanılayın. Güvenlik ekibi müşteri verilerinin yasa dışı veya yetkisiz bir bireye maruz kalabileceğine inanıyorsa, Müşteri Olay Bildirimi işleminin paralel yürütülmesi paralel olarak başlar.

- Durumu dengeleyip kurtarın. Olay yanıtı ekibi, sorunu azaltmak için bir kurtarma planı oluşturur. Etkilenen sistemlerin quarantining gibi kriz kapsama adımları hemen ve tanıya paralel olarak gerçekleşebilir. Anında risk geçtikten sonra ortaya çıkan daha uzun vadeli risk azaltmaları planlanabilir.

- Olayı kapatın ve otopsi yapın. Olay yanıtı ekibi, olayın yinelenmesini önlemek için ilkeleri, yordamları ve süreçleri gözden geçirme amacıyla olayın ayrıntılarını özetleyen bir son izleme oluşturur.

- Müşterilere güvenlik olaylarını bildirin:

- Etkilenen müşterilerin kapsamını belirleme ve etkilenen herkese mümkün olduğunca ayrıntılı bir bildirim sağlama

- Müşterilere, sonlarında bir araştırma yapabilmeleri ve bildirim sürecini gereksiz bir şekilde geciktirmedikleri halde son kullanıcılarına verdikleri taahhütleri yerine getirebilmeleri için yeterince ayrıntılı bilgi sağlamak için bir bildirim oluşturun.

- Olayı gerektiği gibi onaylayın ve bildirin.

- Makul olmayan bir gecikme olmadan ve herhangi bir yasal veya sözleşme taahhüdüne uygun olarak müşterilere olay bildiriminde bulunabilirsiniz. Güvenlik olaylarının bildirimleri, e-posta yoluyla da dahil olmak üzere Microsoft'un seçtiği herhangi bir yolla bir veya daha fazla müşteri yöneticisine teslim edilir.

- Ekip hazırlığı ve eğitimi yürütme:

- Microsoft personelinin güvenlik ve farkındalık eğitimini tamamlaması gerekir. Bu eğitim, şüpheli güvenlik sorunlarını belirlemelerine ve bildirmelerine yardımcı olur.

- Microsoft Azure hizmetinde çalışan operatörlerin, müşteri verilerini barındıran hassas sistemlere erişimini çevreleyen ek eğitim yükümlülükleri vardır.

- Microsoft güvenlik yanıtı personeli rolleri için özel eğitim aldı

Nadir olsa da Microsoft, herhangi bir müşteri verisinde önemli bir kayıp yaşanması durumunda bir gün içinde her müşteriye bildirir.

Microsoft'un güvenlik olaylarına nasıl yanıt verdiği hakkında daha fazla bilgi için bkz . Bulutta Microsoft Azure Güvenlik Yanıtı.

Azure İzleyici yazılım geliştirme ve hizmet ekibinin bilgi güvenliği ve idare programı, iş gereksinimlerini destekler ve Microsoft Azure Güven Merkezi ve Microsoft Güven Merkezi Uyumluluğu'nda açıklandığı gibi yasalara ve düzenlemelere uyar. Azure İzleyici Günlüklerinin güvenlik gereksinimlerini oluşturma, güvenlik denetimlerini belirleme, riskleri yönetme ve izleme işlemleri de burada açıklanmıştır. Her yıl ilkeleri, standartları, yordamları ve yönergeleri gözden geçiririz.

Her geliştirme ekibi üyesi resmi uygulama güvenliği eğitimi alır. Dahili olarak, yazılım geliştirme için bir sürüm denetim sistemi kullanırız. Her yazılım projesi sürüm denetim sistemi tarafından korunur.

Microsoft'un, Microsoft'taki tüm hizmetleri denetlemiş ve değerlendiren bir güvenlik ve uyumluluk ekibi vardır. Bilgi güvenliği görevlileri ekibi oluşturur ve Log Analytics'i geliştiren mühendislik ekipleriyle ilişkili değildir. Güvenlik görevlilerinin kendi yönetim zincirleri vardır ve güvenlik ve uyumluluğu sağlamak için ürün ve hizmetlerin bağımsız değerlendirmelerini yürütürler.

Microsoft'un yönetim kurulu, Microsoft'taki tüm bilgi güvenliği programları hakkında yıllık bir raporla bilgilendirilir.

Log Analytics yazılım geliştirme ve hizmet ekibi, çeşitli sertifikalar almak için Microsoft Yasal ve Uyumluluk ekipleriyle ve diğer sektör iş ortaklarıyla etkin bir şekilde çalışmaktadır.

Azure Log Analytics aşağıdaki gereksinimleri karşılar:

- ISO/IEC 27001

- ISO/IEC 27018:2014

- ISO 22301

- PCI Güvenlik Standartları Konseyi tarafından Ödeme Kartı Sektörü (PCI Uyumlu) Veri Güvenliği Standardı (PCI DSS).

- Hizmet Kuruluşu Denetimleri (SOC) 1 Tür 1 ve SOC 2 Tür 1 uyumlu

- HIPAA İş Ortağı Sözleşmesi olan şirketler için HIPAA ve HITECH

- Windows Ortak Mühendislik Ölçütleri

- Microsoft Güvenilir Bilgi İşlem

- Azure hizmeti olarak, Azure İzleyici'nin kullandığı bileşenler Azure uyumluluk gereksinimlerine uyar. Daha fazla bilgi için bkz . Microsoft Güven Merkezi Uyumluluğu.

Not

Bazı sertifikalarda/kanıtlamalarda Azure İzleyici Günlükleri, eski Adı Operasyonel İçgörüler altında listelenir.

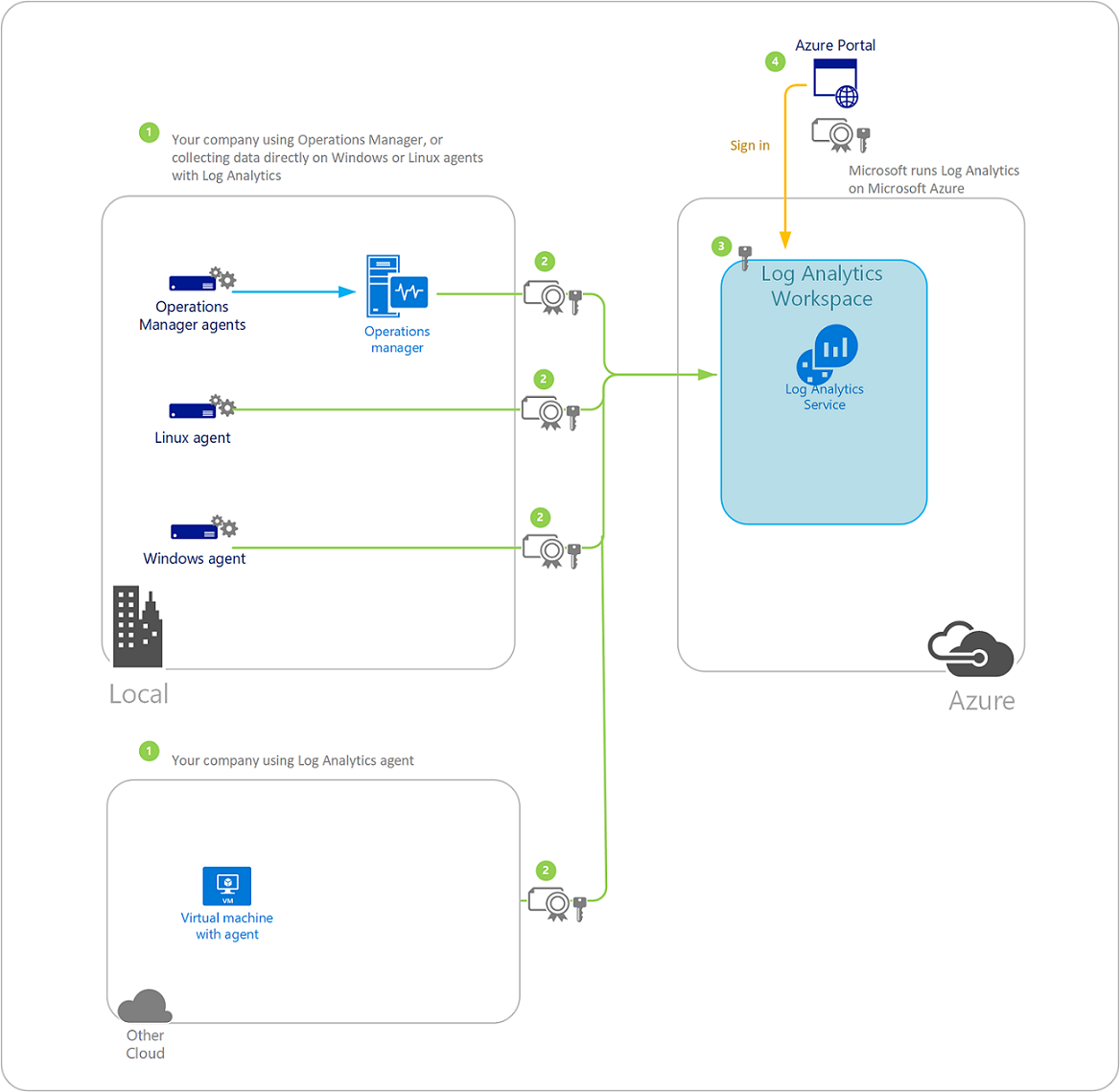

Aşağıdaki diyagramda, şirketinizden gelen bilgi akışı olarak bir bulut güvenlik mimarisi ve azure İzleyici'ye taşınırken güvenliğin nasıl sağlandığından emin olunması ve sonunda Azure portalında sizin tarafınızdan görülmesi gösterilmektedir. Her adım hakkında daha fazla bilgi diyagramı izler.

Kuruluşunuzun Azure İzleyici Günlüklerine veri göndermesi için, Azure sanal makinelerinde veya ortamınızdaki veya diğer bulut sağlayıcısındaki sanal veya fiziksel bilgisayarlarda çalışan bir Windows veya Linux aracısı yapılandırabilirsiniz. Operations Manager kullanıyorsanız, yönetim grubundan Operations Manager aracısını yapılandırabilirsiniz. Kullanıcılar (siz, diğer bireysel kullanıcılar veya bir grup kişi olabilir) bir veya daha fazla Log Analytics çalışma alanı oluşturur ve aşağıdaki hesaplardan birini kullanarak aracıları kaydeder:

Log Analytics çalışma alanı verilerin toplandığı, toplandığı, çözümlendiği ve sunulduğu yerdir. Çalışma alanı öncelikli olarak verileri bölümleme aracı olarak kullanılır ve her çalışma alanı benzersizdir. Örneğin, üretim verilerinizin bir çalışma alanıyla, test verilerinizin ise başka bir çalışma alanıyla yönetilmesini isteyebilirsiniz. Çalışma alanları, yöneticinin verilere kullanıcı erişimini denetlemesine de yardımcı olur. Her çalışma alanıyla ilişkilendirilmiş birden çok kullanıcı hesabı olabilir ve her kullanıcı hesabı birden çok Log Analytics çalışma alanına erişebilir. Veri merkezi bölgesini temel alan çalışma alanları oluşturursunuz.

Operations Manager için Operations Manager yönetim grubu, Azure İzleyici hizmetiyle bir bağlantı kurar. Ardından, yönetim grubundaki aracıyla yönetilen sistemlerin hizmete veri toplamasına ve göndermesine izin verilenleri yapılandırabilirsiniz. Etkinleştirdiğiniz çözüme bağlı olarak, bu çözümlerdeki veriler doğrudan bir Operations Manager yönetim sunucusundan Azure İzleyici hizmetine gönderilir veya aracıyla yönetilen sistem tarafından toplanan veri hacmi nedeniyle doğrudan aracıdan hizmete gönderilir. Operations Manager tarafından izlenmeyen sistemler için her bir sistem doğrudan Azure İzleyici hizmetiyle güvenli bir şekilde bağlanır.

Bağlı sistemler ile Azure İzleyici hizmeti arasındaki tüm iletişimler şifrelenir. ŞIFRELEME için TLS (HTTPS) protokolü kullanılır. Log Analytics'in şifreleme protokollerindeki en son gelişmelerle güncel olduğundan emin olmak için Microsoft SDL işlemi izlenir.

Her aracı türü Azure İzleyici için günlük verilerini toplar. Toplanan verilerin türü, çalışma alanınızın yapılandırmasına ve Azure İzleyici'nin diğer özelliklerine bağlıdır.

Tüm aracı türlerini bir kayıt anahtarıyla kaydedersiniz ve sertifika tabanlı kimlik doğrulaması ve 443 numaralı bağlantı noktasıyla TLS kullanarak aracı ile Azure İzleyici hizmeti arasında güvenli bir bağlantı kurulur. Azure İzleyici anahtarları oluşturmak ve korumak için gizli dizi deposu kullanır. Özel anahtarlar 90 günde bir döndürülür ve Azure'da depolanır ve katı mevzuat ve uyumluluk uygulamalarını izleyen Azure işlemleri tarafından yönetilir.

Operations Manager ile Log Analytics çalışma alanına kaydedilen yönetim grubu, Operations Manager yönetim sunucusuyla güvenli bir HTTPS bağlantısı kurar.

Azure sanal makinelerinde çalışan Windows veya Linux aracıları için, Azure tablolarındaki tanılama olaylarını okumak için salt okunur bir depolama anahtarı kullanılır.

Azure İzleyici ile tümleştirilmiş bir Operations Manager yönetim grubuna rapor veren herhangi bir aracıyla, yönetim sunucusu herhangi bir nedenle hizmetle iletişim kuramazsa, toplanan veriler yönetim sunucusundaki geçici bir önbellekte yerel olarak depolanır. Verileri iki saat boyunca sekiz dakikada bir yeniden göndermeye çalışır. Yönetim sunucusunu atlayan ve doğrudan Azure İzleyici'ye gönderilen veriler için, davranış Windows aracısı ile tutarlıdır.

Windows veya yönetim sunucusu aracısı tarafından önbelleğe alınan veriler, işletim sisteminin kimlik bilgisi deposu tarafından korunur. Hizmet iki saat sonra verileri işleyemezse aracılar verileri kuyruğa alır. Kuyruk dolarsa, aracı performans verilerinden başlayarak veri türlerini bırakmaya başlar. Aracı kuyruğu sınırı bir kayıt defteri anahtarıdır, bu nedenle gerekirse değiştirebilirsiniz. Toplanan veriler sıkıştırılır ve Operations Manager yönetim grubu veritabanları atlanarak hizmete gönderilir, bu nedenle bunlara yük eklemez. Toplanan veriler gönderildikten sonra önbellekten kaldırılır.

Yukarıda açıklandığı gibi, yönetim sunucusundan veya doğrudan bağlı aracılardan alınan veriler TLS üzerinden Microsoft Azure veri merkezlerine gönderilir. İsteğe bağlı olarak, veriler için ek güvenlik sağlamak için ExpressRoute'u kullanabilirsiniz. ExpressRoute, bir ağ hizmeti sağlayıcısı tarafından sağlanan çok protokollü etiket değiştirme (MPLS) VPN'i gibi mevcut WAN ağınızdan Azure'a doğrudan bağlanmanın bir yoludur. Daha fazla bilgi için bkz . ExpressRoute ve Aracı trafiğim Azure ExpressRoute bağlantımı kullanıyor mu?.

Azure İzleyici hizmeti, azure kimlik doğrulaması ile sertifikaları ve veri bütünlüğünü doğrulayarak gelen verilerin güvenilir bir kaynaktan olmasını sağlar. İşlenmemiş ham veriler daha sonra bölgedeki bir Azure Event Hubs'da depolanır ve veriler sonunda bekleyen olarak depolanır. Depolanan veri türü, içeri aktarılan ve veri toplamak için kullanılan çözüm türlerine bağlıdır. Ardından Azure İzleyici hizmeti ham verileri işler ve veritabanına alır.

Veritabanında depolanan toplanan verilerin saklama süresi, seçilen fiyatlandırma planına bağlıdır. Ücretsiz katmanı için toplanan veriler yedi gün boyunca kullanılabilir. Ücretli katmanda, toplanan veriler varsayılan olarak 31 gün boyunca kullanılabilir, ancak 730 güne uzatılabilir. Veriler, veri gizliliğini sağlamak için Azure depolama alanında bekleyen yerde şifrelenmiş olarak depolanır ve veriler yerel olarak yedekli depolama (LRS) veya desteklenen bölgelerde alanlar arası yedekli depolama (ZRS) kullanılarak yerel bölgede çoğaltılır. Son iki haftalık veriler de SSD tabanlı önbellekte depolanır ve bu önbellek şifrelenir.

Veritabanı depolamadaki veriler alındıktan sonra değiştirilemez, ancak temizleme API'si yoluyla silinebilir. Veriler değiştirilemiyor olsa da, bazı sertifikalar verilerin sabit tutulmasını gerektirir ve depolama alanında değiştirilemez veya silinemez. Veri değişmezliği, sabit depolama olarak yapılandırılmış bir depolama hesabına veri dışarı aktarma kullanılarak elde edilebilir.

Log Analytics çalışma alanınıza erişmek için, daha önce ayarladığınız kuruluş hesabını veya Microsoft hesabını kullanarak Azure portalında oturum açarsınız. Portal ile Azure İzleyici hizmeti arasındaki tüm trafik güvenli bir HTTPS kanalı üzerinden gönderilir. Portalı kullanırken, kullanıcı istemcisinde (web tarayıcısı) bir oturum kimliği oluşturulur ve veriler oturum sonlandırılana kadar yerel önbellekte depolanır. Sonlandırıldığında önbellek silinir. Kişisel bilgileri içermeyen istemci tarafı tanımlama bilgileri otomatik olarak kaldırılmaz. Oturum tanımlama bilgileri HTTPOnly olarak işaretlenir ve güvenliği sağlanır. Önceden belirlenmiş bir boşta kalma süresinden sonra Azure portal oturumu sonlandırılır.

Azure İzleyici'deki veriler Microsoft tarafından yönetilen anahtarlarla şifrelenir. Çalışma alanlarınızdaki verileri ve kaydedilen sorguları korumak için müşteri tarafından yönetilen şifreleme anahtarlarını kullanabilirsiniz. Azure İzleyici'de müşteri tarafından yönetilen anahtarlar, günlüklerinize erişim denetimlerini yönetme esnekliği sağlar.

Yapılandırıldıktan sonra, bağlı çalışma alanlarına alınan yeni veriler Azure Key Vault veya Azure Key Vault Yönetilen "HSM" içinde depolanan anahtarınız ile şifrelenir.

Azure İzleyici Günlükleri, belirli senaryolarda Azure Depolama'ya dayanır. Kişisel olarak şifrelenmiş depolama hesabınızı yönetmek için özel/müşteri tarafından yönetilen depolamayı kullanın.

Azure Özel Bağlantı ağ, Azure İzleyici dahil olmak üzere Hizmet olarak Azure platformu (PaaS) hizmetlerini özel uç noktaları kullanarak sanal ağınıza güvenli bir şekilde bağlamanızı sağlar.

Microsoft Azure için Müşteri Kasası, müşteri verilerine erişim isteklerini gözden geçirmeniz ve onaylamanız veya reddetmeniz için size bir arabirim sağlar. Müşteri tarafından başlatılan destek biletine veya Microsoft tarafından tanımlanan bir soruna yanıt olarak microsoft mühendisinin müşteri verilerine erişmesi gerektiğinde kullanılır. Müşteri Kasası'nı etkinleştirmek için ayrılmış bir küme gerekir.

Azure İzleyici yalnızca ekli bir veri platformudur ancak uyumluluk amacıyla verileri silmeye yönelik hükümler içerir. Verileri silebilen tüm etkinlikleri engellemek için Log Analytics çalışma alanınızda bir kilit ayarlayabilirsiniz: temizleme, tablo silme ve tablo düzeyinde veya çalışma alanı düzeyinde veri saklama değişiklikleri. Ancak, bu kilit yine de kaldırılabilir.

İzleme çözümünüzü tamamen kurcalamaya karşı dayanıklı hale getirmek için verilerinizi sabit bir depolama çözümüne aktarmanızı öneririz.

Bu bölüm, sık sorulan soruların yanıtlarını sağlar.

Azure İzleyici'ye yönelik trafik, Microsoft eşleme ExpressRoute bağlantı hattını kullanır. Farklı ExpressRoute trafiği türlerinin açıklaması için Bkz . ExpressRoute belgeleri .