Azure NetApp Files'da NAS paylaşım izinlerini anlama

Azure NetApp Files, NAS verilerinizin güvenliğini sağlamak için çeşitli yollar sağlar. Bu güvenliğin bir yönü de izinlerdir. NAS'da izinler iki kategoriye ayrılabilir:

- Nas birimini kimlerin bağlayabileceğinizi paylaşma erişim izinleri sınırı. NFS denetimleri, IP adresi veya ana bilgisayar adı aracılığıyla erişim izinlerini paylaşır. SMB bunu kullanıcı ve grup erişim denetim listeleri (ACL' ler) aracılığıyla denetler.

- Dosya erişim izinleri , nas birimi bağlandıktan sonra kullanıcıların ve grupların yapabileceklerini sınırlar. Dosya erişim izinleri tek tek dosyalara ve klasörlere uygulanır.

Azure NetApp Files izinleri NAS standartlarına dayanır ve tanıdık yöntemlerle yöneticiler ve son kullanıcılar için NAS birimlerinin güvenlik sürecini basitleştirir.

Not

Paylaşım ve dosyalarda çakışan izinler listeleniyorsa, en kısıtlayıcı izin uygulanır. Örneğin, bir kullanıcının paylaşım düzeyinde salt okunur erişimi ve dosya düzeyinde tam denetimi varsa, kullanıcı tüm düzeylerde okuma erişimi alır.

Paylaşım erişim izinleri

NAS ortamında güvenliği sağlanacak ilk giriş noktası, paylaşımın kendisine erişimdir. Çoğu durumda, erişim yalnızca paylaşıma erişmesi gereken kullanıcılar ve gruplar ile kısıtlanmalıdır. Paylaşım erişim izinleriyle, paylaşımı kimlerin bile bağlayabileceğini ilk etapta kilitleyebilirsiniz.

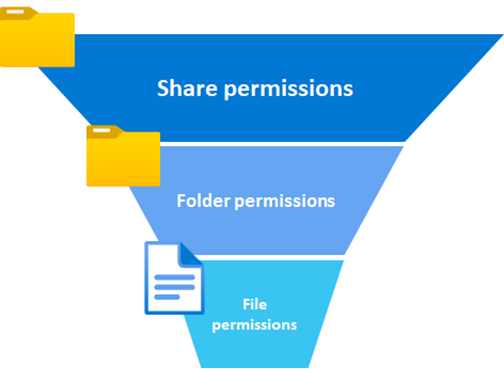

En kısıtlayıcı izinler diğer izinleri geçersiz kıldığından ve paylaşım birimin ana giriş noktası olduğundan (en az erişim denetimiyle), paylaşım izinleri temel alınan dosya ve klasörlerden daha fazla erişime izin veren bir huni mantığına uymalıdır. Huni mantığı daha ayrıntılı ve kısıtlayıcı denetimler oluşturur.

NFS dışarı aktarma ilkeleri

Azure NetApp Files'daki birimler, bir istemci veya istemci kümesi için erişilebilir olan bir yol dışarı aktarılarak NFS istemcilerine paylaşılır. Hem NFSv3 hem de NFSv4.x, Azure NetApp Files' da NFS paylaşımına erişimi sınırlamak için aynı yöntemi kullanır: dışarı aktarma ilkeleri.

Dışarı aktarma ilkesi, istenen erişim sırasına göre listelenen bir dizi erişim kuralına yönelik bir kapsayıcıdır. Bu kurallar, istemci IP adreslerini veya alt ağları kullanarak NFS paylaşımlarına erişimi denetler. Bir istemci dışarı aktarma ilkesi kuralında (erişime izin veren veya açıkça reddeden) listelenmiyorsa, bu istemci NFS dışarı aktarmayı bağlayamaz. Kurallar sıralı olarak okunduğu için, bir istemciye daha kısıtlayıcı bir ilke kuralı uygulanırsa (örneğin, bir alt ağ yoluyla), önce okunur ve uygulanır. Daha fazla erişime izin veren sonraki ilke kuralları yoksayılır. Bu diyagramda, 0.0.0.0/0 alt ağı (her alt ağdaki her istemci) salt okunur olarak ayarlandığından ve ilkede ilk olarak listelendiğinden, 10.10.10.10 IP'sine sahip bir istemci bir birime salt okunur erişim alır.

Azure NetApp Files'da kullanılabilen dışarı aktarma ilkesi kuralı seçenekleri

Azure NetApp Files birimi oluştururken, NFS birimlerine erişimi denetlemek için yapılandırılabilir çeşitli seçenekler vardır.

- Dizin: Dışarı aktarma ilkesi kuralının değerlendirilme sırasını belirtir. bir istemci ilkede birden çok kural altında kalırsa, ilk geçerli kural istemci için geçerlidir ve sonraki kurallar yoksayılır.

- İzin verilen istemciler: Bir kuralın hangi istemciler için geçerli olduğunu belirtir. Bu değer bir istemci IP adresi, virgülle ayrılmış IP adresleri listesi veya birden çok istemci içeren bir alt ağ olabilir. Konak adı ve netgroup değerleri Azure NetApp Files'da desteklenmez.

- Erişim: Kök olmayan kullanıcılara izin verilen erişim düzeyini belirtir. Kerberos etkin olmayan NFS birimleri için seçenekler şunlardır: Salt okunur, Okuma ve yazma veya Erişim yok. Kerberos etkinleştirilmiş birimler için seçenekler şunlardır: Kerberos 5, Kerberos 5i veya Kerberos 5p.

- Kök erişim: Belirli bir istemci için NFS dışarı aktarmalarında kök kullanıcının nasıl ele alınıyor olduğunu belirtir. "Açık" olarak ayarlanırsa kök kök olur. "Kapalı" olarak ayarlanırsa, kök anonim kullanıcı kimliği 65534 olarak sıkıştırılır .

- chown modu: kullanıcıların dışarı aktarmada (chown) değişiklik sahipliği komutlarını çalıştırabileceklerini denetler. "Kısıtlı" olarak ayarlanırsa, yalnızca kök kullanıcı chown çalıştırabilir. "Sınırsız" olarak ayarlanırsa, uygun dosya/klasör izinlerine sahip tüm kullanıcılar chown komutlarını çalıştırabilir.

Azure NetApp Files'da varsayılan ilke kuralı

Yeni birim oluştururken varsayılan bir ilke kuralı oluşturulur. Varsayılan ilke, bir birimin ilke kuralları olmadan oluşturulduğu ve dışarı aktarmaya erişim girişiminde bulunan tüm istemciler için erişimi kısıtlayan bir senaryoyu engeller. Kural yoksa erişim yoktur.

Varsayılan kural aşağıdaki değerlere sahiptir:

- Dizin = 1

- İzin verilen istemciler = 0.0.0.0/0 (tüm istemcilere erişim izni verildi)

- Access = Okuma ve yazma

- Kök erişim = Açık

- Chown modu = Kısıtlı

Bu değerler birim oluşturma sırasında veya birim oluşturulduktan sonra değiştirilebilir.

Azure NetApp Files'da NFS Kerberos etkinken ilke kurallarını dışarı aktarma

NFS Kerberos yalnızca Azure NetApp Files'da NFSv4.1 kullanan birimlerde etkinleştirilebilir. Kerberos, kullanılan Kerberos türüne bağlı olarak NFS bağlamaları için farklı şifreleme modları sunarak ek güvenlik sağlar.

Kerberos etkinleştirildiğinde, dışarı aktarma ilkesi kurallarının değerleri hangi Kerberos moduna izin verileceği belirtimine izin verecek şekilde değişir. Birden çok Kerberos güvenlik modu, birden fazla kurala erişmeniz gerekiyorsa aynı kuralda etkinleştirilebilir.

Bu güvenlik modları şunlardır:

- Kerberos 5: Yalnızca ilk kimlik doğrulaması şifrelenir.

- Kerberos 5i: Kullanıcı kimlik doğrulaması ve bütünlük denetimi.

- Kerberos 5p: Kullanıcı kimlik doğrulaması, bütünlük denetimi ve gizlilik. Tüm paketler şifrelenir.

Yalnızca Kerberos özellikli istemciler, Kerberos'un belirtildiği dışarı aktarma kurallarıyla birimlere erişebilir; AUTH_SYS Kerberos etkinleştirildiğinde erişime izin verilmez.

Kök sıkıştırma

Azure NetApp Files birimine kök erişimi kısıtlamak istediğiniz bazı senaryolar vardır. Kök, mod bitleri veya ACL'leri kullanarak köke erişimi açıkça reddederken bile NFS birimindeki herhangi bir şeye sınırsız erişime sahip olduğundan, kök erişimi sınırlamanın tek yolu NFS sunucusuna belirli bir istemcideki kökün artık kök olmadığını söylemektir.

dışarı aktarma ilkesi kurallarında" Kök erişimi: kapalı" seçeneğini belirleyerek kök olmayan anonim kullanıcı kimliği olan 65534'e sıkıştırın. Bu, belirtilen istemcilerdeki kökün artık kullanıcı kimliği 65534 (genellikle nfsnobody NFS istemcilerinde) olduğu ve bu kullanıcı için belirtilen ACL'leri/mod bitlerini temel alan dosya ve klasörlere erişimi olduğu anlamına gelir. Mod bitleri için erişim izinleri genellikle "Herkes" erişim haklarına girer. Ayrıca, kök squash kurallarından etkilenen istemcilerden "kök" olarak yazılan dosyalar, kullanıcı olarak nfsnobody:65534 dosya ve klasör oluşturur. Kökün kök olması gerekiyorsa, "Kök erişimi" değerini "Açık" olarak ayarlayın.

Dışarı aktarma ilkelerini yönetme hakkında daha fazla bilgi için bkz . NFS veya çift protokollü birimler için dışarı aktarma ilkelerini yapılandırma.

İlke kuralı sıralamasını dışarı aktarma

Dışarı aktarma ilkesi kurallarının sırası, bunların nasıl uygulanacağını belirler. Listedeki bir NFS istemcisi için geçerli olan ilk kural, bu istemci için kullanılan kuraldır. Dışarı aktarma ilkesi kuralları için CIDR aralıkları/alt ağları kullanırken, bu aralıktaki bir NFS istemcisi dahil olduğu aralık nedeniyle istenmeyen erişim alabilir.

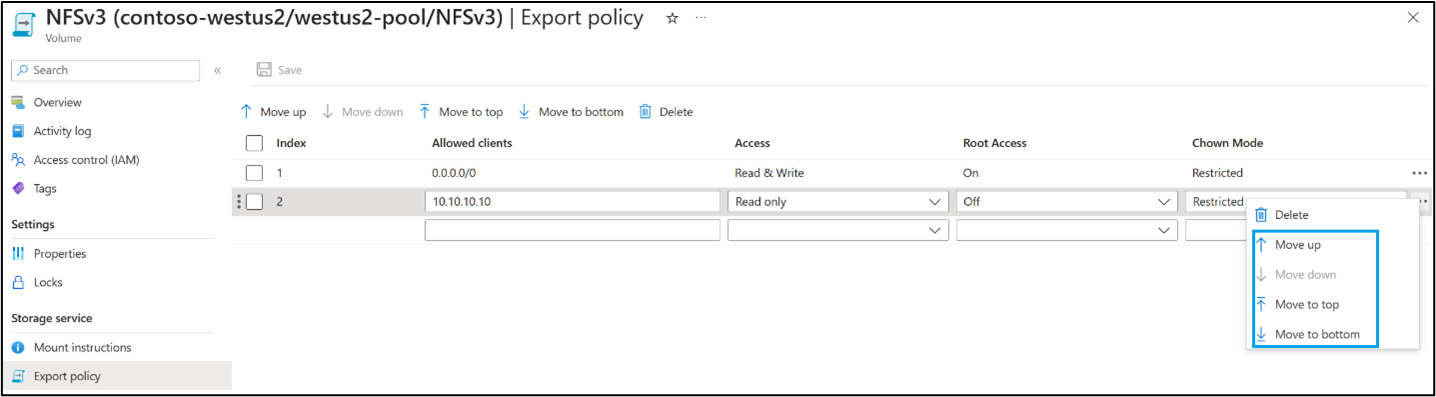

Aşağıdaki örneği inceleyin:

- Dizindeki ilk kural, izin verilen istemciler girişi olarak 0.0.0.0/0 kullanan varsayılan ilke kuralı yoluyla tüm alt ağlardaki tüm istemcileri içerir. Bu kural, bu Azure NetApp Files NFSv3 birimi için tüm istemcilere "Okuma ve Yazma" erişimi sağlar.

- Dizindeki ikinci kural, NFS istemcisi 10.10.10.10'u açıkça listeler ve erişimi kök erişimi olmadan "Salt okunur" ile sınırlandıracak şekilde yapılandırılır (kök sıkıştırılır).

10.10.10.10 istemcisi, listedeki ilk kural nedeniyle erişim alır. Bir sonraki kural hiçbir zaman erişim kısıtlamaları için değerlendirilmez, bu nedenle 10.10.10.10 "Salt okunur" istense bile Okuma ve Yazma erişimi alır. Kök aynı zamanda sıkıştırılmak yerine köktür.

Bunu düzeltmek ve erişimi istenen düzeye ayarlamak için, istenen istemci erişim kuralını herhangi bir alt ağ/CIDR kuralının üzerine yerleştirmek için kurallar yeniden sıralanabilir. Kuralları sürükleyerek veya her dışarı aktarma ilkesi kuralının satırındaki menüden Taşı komutlarını ... kullanarak Azure portalında dışarı aktarma ilkesi kurallarını yeniden sıralayabilirsiniz.

Not

Azure NetApp Files CLI veya REST API'yi yalnızca dışarı aktarma ilkesi kuralları eklemek veya kaldırmak için kullanabilirsiniz.

SMB paylaşımları

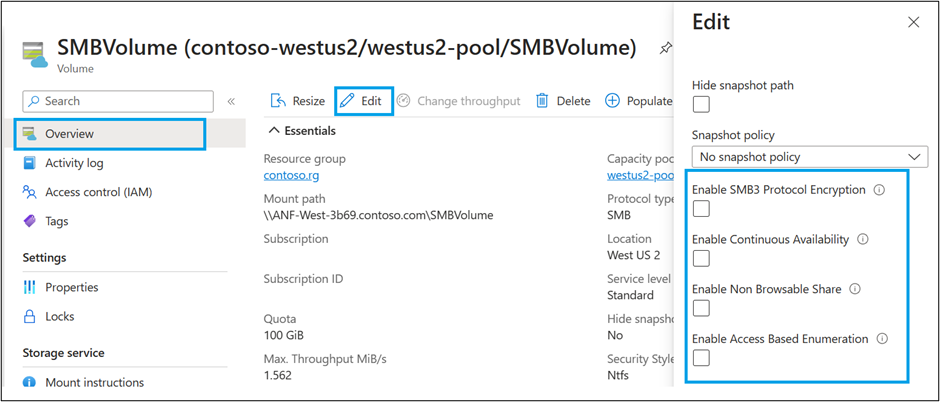

SMB paylaşımları, son kullanıcıların Azure NetApp Files'da SMB veya çift protokol birimlerine erişebilmesini sağlar. SMB paylaşımları için erişim denetimleri, Azure NetApp Files denetim düzleminde yalnızca erişim tabanlı numaralandırma ve gözatılamayan paylaşım işlevselliği gibi SMB güvenlik seçenekleriyle sınırlıdır. Bu güvenlik seçenekleri birim oluşturma sırasında Birimi düzenle işleviyle yapılandırılır.

Paylaşım düzeyi izin ACL'leri, Azure NetApp Files yerine Bir Windows MMC konsolu üzerinden yönetilir.

Güvenlikle ilgili paylaşım özellikleri

Azure NetApp Files, yöneticilerin güvenliğini artırmak için birden çok paylaşım özelliği sunar.

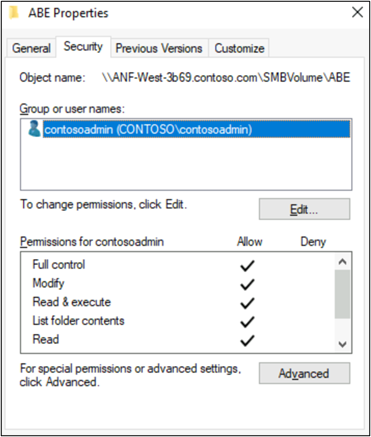

Erişim tabanlı sabit listesi

Erişim tabanlı numaralandırma , SMB'deki dosya ve klasörlerin numaralandırmasını (yani içeriği listeleme) yalnızca paylaşımda izin verilen erişime sahip kullanıcılarla sınırlayan bir Azure NetApp Files SMB birimi özelliğidir. Örneğin, kullanıcının erişim tabanlı sabit listesi etkin bir paylaşımdaki bir dosya veya klasörü okuma erişimi yoksa, dosya veya klasör dizin listelerinde gösterilmez. Aşağıdaki örnekte, bir kullanıcının (smbuser) Azure NetApp Files SMB biriminde "ABE" adlı klasörü okuma erişimi yoktur. Yalnızca contosoadmin erişim izni vardır.

Aşağıdaki örnekte erişim tabanlı numaralandırma devre dışı bırakılmıştır, bu nedenle kullanıcının dizinine ABESMBVolumeerişimi vardır.

Sonraki örnekte erişim tabanlı sabit listesi etkinleştirildiğinden ABE dizini SMBVolume kullanıcı için görüntülenmez.

İzinler tek tek dosyalara da genişletir. Aşağıdaki örnekte erişim tabanlı numaralandırma devre dışıdır ve ABE-file kullanıcıya görüntülenir.

Erişim tabanlı numaralandırma etkinleştirildiğinde kullanıcıya ABE-file gösterilmez.

Gözatılamayan paylaşımlar

Azure NetApp Files'daki göz atılamaz paylaşımlar özelliği, Windows Gezgini'nde paylaşımı görünümden gizleyerek veya paylaşımları "net görünümde" listeleyerek istemcilerin SMB paylaşımına göz atmalarını sınırlar. Yalnızca paylaşımın mutlak yollarını bilen son kullanıcılar paylaşımı bulabilir.

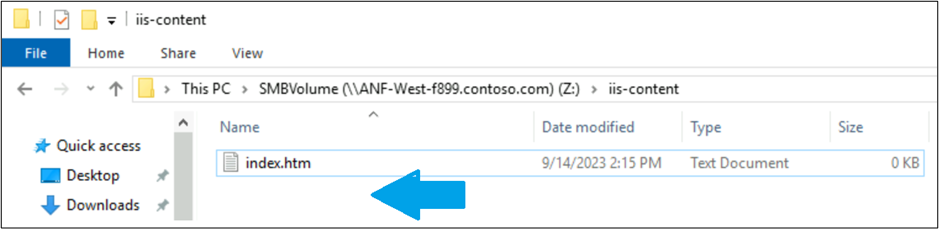

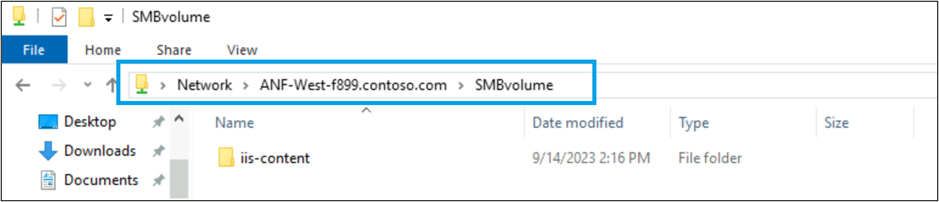

Aşağıdaki görüntüde, gözatılamayan paylaşım özelliği için SMBVolumeetkinleştirilmediğinden birim dosya sunucusunun listesinde (kullanarak \\servername) görüntülenir.

Azure NetApp Files'da gözatılamayan paylaşımlar etkinleştirildiğinde SMBVolume , dosya sunucusunun aynı görünümü hariç tutulur SMBVolume.

Sonraki görüntüde, paylaşımda SMBVolume Azure NetApp Files'da göz atılamayan paylaşımlar etkinleştirilmiştir. Bu etkinleştirildiğinde, bu dosya sunucusunun en üst düzeyinin görünümüdür.

Listedeki birim görülemese de, kullanıcı dosya yolunu biliyorsa bu birim erişilebilir durumda kalır.

SMB3 şifrelemesi

SMB3 şifrelemesi, NAS ortamlarında daha fazla güvenlik için SMB istemcileri için kablo üzerinden şifrelemeyi zorlayan bir Azure NetApp Files SMB birim özelliğidir. Aşağıdaki görüntüde, SMB şifrelemesi devre dışı bırakıldığında ağ trafiğinin ekran görüntüsü gösterilmektedir. Dosya adları ve dosya tanıtıcıları gibi hassas bilgiler görünür.

SMB Şifrelemesi etkinleştirildiğinde paketler şifrelenmiş olarak işaretlenir ve hassas bilgiler görülemez. Bunun yerine, "Şifrelenmiş SMB3 verileri" olarak gösterilir.

SMB paylaşım ACL'leri

SMB paylaşımları, bir paylaşımı kimlerin bağlayıp erişebileceğini denetleyebileceği gibi, Active Directory etki alanındaki kullanıcılara ve gruplara erişim düzeylerini de denetleyebilir. Değerlendirilen ilk izin düzeyi, paylaşım erişim denetimi listeleridir (ACL'ler).

SMB paylaşım izinleri, dosya izinlerinden daha temeldir: yalnızca okuma, değiştirme veya tam denetim uygular. Paylaşım izinleri dosya izinleri tarafından geçersiz kılınabilir ve dosya izinleri paylaşım izinleri tarafından geçersiz kılınabilir; en kısıtlayıcı izin, buna uyan izindir. Örneğin, "Herkes" grubuna paylaşım üzerinde tam denetim verilirse (varsayılan davranış) ve belirli kullanıcılar dosya düzeyinde ACL aracılığıyla bir klasöre salt okunur erişime sahipse, bu kullanıcılara okuma erişimi uygulanır. ACL'de açıkça listelenmeyen diğer tüm kullanıcılar tam denetime sahiptir

Buna karşılık, paylaşım izni belirli bir kullanıcı için "Okuma" olarak ayarlanmışsa, ancak dosya düzeyi izni bu kullanıcı için tam denetime ayarlanmışsa, "Okuma" erişimi zorlanır.

Çift protokollü NAS ortamlarında SMB paylaşım ACL'leri yalnızca SMB kullanıcıları için geçerlidir. NFS istemcileri, paylaşım erişim kuralları için dışarı aktarma ilkelerinden ve kurallardan yararlanr. Bu nedenle, özellikle dual=protocol NAS birimleri için paylaşım düzeyi ACL'ler yerine dosya ve klasör düzeyinde izinleri denetlemek tercih edilir.

ACL'lerin nasıl yapılandıracağınızı öğrenmek için bkz . Azure NetApp Files'da SMB paylaşımı ACL'lerini yönetme.

Sonraki adımlar

Geri Bildirim

Çok yakında: 2024 boyunca, içerik için geri bildirim mekanizması olarak GitHub Sorunları’nı kullanımdan kaldıracak ve yeni bir geri bildirim sistemiyle değiştireceğiz. Daha fazla bilgi için bkz. https://aka.ms/ContentUserFeedback.

Gönderin ve geri bildirimi görüntüleyin