Azure SQL Veritabanı ve Azure Synapse Analytics için bağlantı ayarları

Şunlar için geçerlidir: Azure Synapse Analytics Azure SQL Veritabanı

(yalnızca ayrılmış SQL havuzları)

Bu makalede, Azure Synapse Analytics'te Azure SQL Veritabanı ve ayrılmış SQL havuzu (eski adı SQL DW) için sunucu bağlantısını denetleen ayarlar tanıtılıyor.

- Ağ trafiğini ve bağlantı ilkelerini yönlendiren çeşitli bileşenler hakkında daha fazla bilgi için bkz . bağlantı mimarisi.

- Bu makale Azure SQL Yönetilen Örneği için geçerli değildir, bunun yerine bkz. Uygulamanızı Azure SQL Yönetilen Örneği bağlama.

- Bu makale, Azure Synapse Analytics çalışma alanlarındaki ayrılmış SQL havuzları için geçerli değildir. Çalışma alanlarıyla Azure Synapse Analytics için IP güvenlik duvarı kurallarını yapılandırma yönergeleri için bkz. Azure Synapse Analytics IP güvenlik duvarı kuralları.

Ağ ve Bağlantı

Bu ayarları mantıksal sunucunuzda değiştirebilirsiniz. Mantıksal SQL sunucusu, Azure Synapse Analytics çalışma alanında olmayan hem Azure SQL veritabanlarını hem de tek başına ayrılmış SQL havuzlarını barındırabilir.

Not

Bu ayarlar, mantıksal sunucuyla ilişkili Azure SQL veritabanları ve ayrılmış SQL havuzları (eski adıyla SQL DW) için geçerlidir. Bu yönergeler, Azure Synapse analytics çalışma alanında ayrılmış SQL havuzları için geçerli değildir.

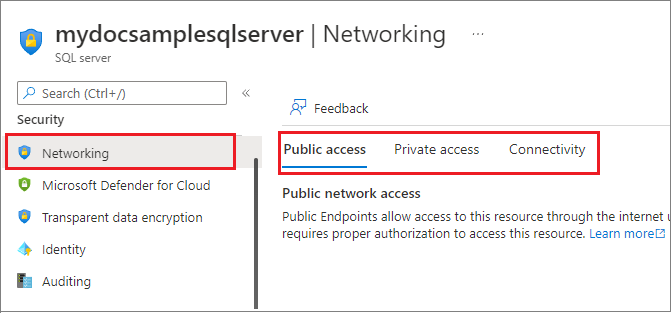

Genel ağ erişimini değiştirme

Azure portalı, Azure PowerShell ve Azure CLI aracılığıyla Azure SQL Veritabanı veya tek başına ayrılmış SQL havuzunuz için genel ağ erişimini değiştirebilirsiniz.

Not

Bu ayarlar uygulandıktan hemen sonra etkinleşir. Müşterileriniz her ayarın gereksinimlerini karşılamazsa bağlantı kaybıyla karşılaşabilir.

Veritabanlarınızı barındıran mantıksal sunucu için genel ağ erişimini etkinleştirmek için:

- Azure portalına gidin ve Azure'daki mantıksal sunucuya gidin.

- Güvenlik'in altında Ağ sayfasını seçin.

- Genel erişim sekmesini seçin ve genel ağ erişimini Ağları seç olarak ayarlayın.

Bu sayfadan bir sanal ağ kuralı ekleyebilir ve genel uç noktanız için güvenlik duvarı kurallarını yapılandırabilirsiniz.

Özel uç nokta yapılandırmak için Özel erişim sekmesini seçin.

Genel ağ erişimini engelleme

Genel ağ erişimi ayarı için varsayılan ayar Devre Dışı Bırak'tır. Müşteriler, ağ erişimine genel bakış bölümünde açıklandığı gibi genel uç noktaları (IP tabanlı sunucu düzeyinde güvenlik duvarı kurallarıyla veya sanal ağ güvenlik duvarı kurallarıyla) veya özel uç noktaları (Azure Özel Bağlantı kullanarak) kullanarak veritabanına bağlanmayı seçebilir.

Genel ağ erişimi Devre Dışı Bırak olarak ayarlandığında, yalnızca özel uç noktalardan gelen bağlantılara izin verilir. Genel uç noktalardan gelen tüm bağlantılar aşağıdakine benzer bir hata iletisiyle reddedilir:

Error 47073

An instance-specific error occurred while establishing a connection to SQL Server.

The public network interface on this server is not accessible.

To connect to this server, use the Private Endpoint from inside your virtual network.

Genel ağ erişimi Devre Dışı Bırak olarak ayarlandığında, güvenlik duvarı kurallarını ekleme, kaldırma veya düzenleme girişimleri aşağıdakine benzer bir hata iletisiyle reddedilir:

Error 42101

Unable to create or modify firewall rules when public network interface for the server is disabled.

To manage server or database level firewall rules, please enable the public network interface.

Azure SQL Veritabanı ve Azure Synapse Analytics için güvenlik duvarı kuralları ekleyebilmek, kaldırabilmek veya düzenleyebilmek için Genel ağ erişiminin Seçili ağlar olarak ayarlandığından emin olun.

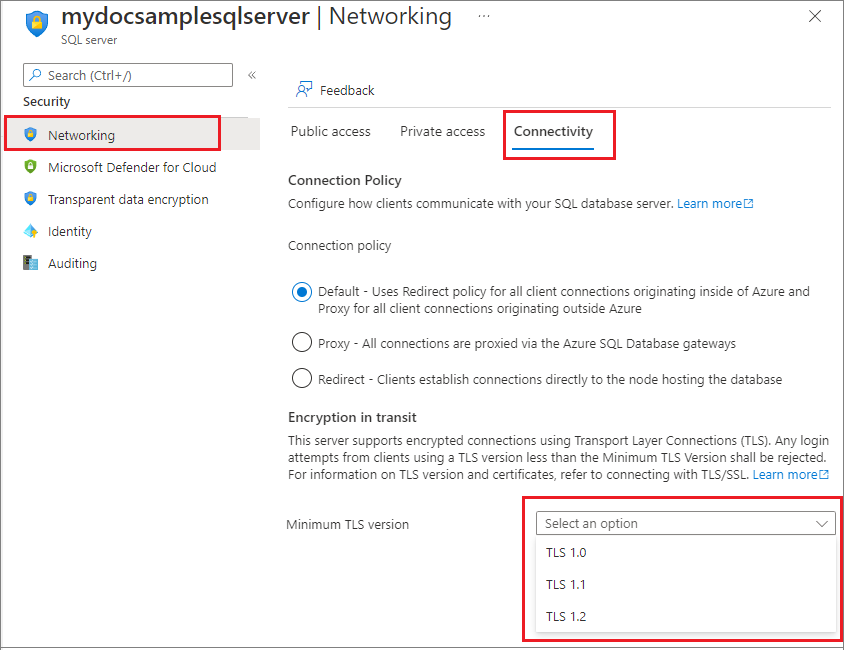

Minimum TLS sürümü

En düşük Aktarım Katmanı Güvenliği (TLS) sürüm ayarı, müşterilerin SQL veritabanlarının hangi TLS sürümünü kullandığını seçmesine olanak tanır. Azure portalını, Azure PowerShell'i ve Azure CLI'yı kullanarak en düşük TLS sürümünü değiştirmek mümkündür.

Şu anda Azure SQL Veritabanı TLS 1.0, 1.1, 1.2 ve 1.3'i desteklemektedir. En düşük TLS sürümünü ayarlamak, daha yeni TLS sürümlerinin desteklenmesine güvence sağlar. Örneğin TLS 1.1 sürümünü seçmek, yalnızca TLS 1.1 ve 1.2 ile bağlantıların kabul edileceği ve TLS 1.0 ile bağlantıların reddedileceği anlamına gelir. Uygulamalarınızın desteklediğini test edip onayladıktan sonra, en düşük TLS sürümü olarak 1.2’yi ayarlamanızı öneririz. Bu sürüm önceki sürümlerdeki güvenlik açıklarının düzeltmelerini içerir ve Azure SQL Veritabanı’nda desteklenen en yüksek TLS sürümüdür.

Yaklaşan kullanımdan kaldırma değişiklikleri

Azure, eski TLS sürümleri (TLS 1.0 ve 1.1) desteğinin 31 Ağustos 2025'de sona erdiğini duyurdu. Daha fazla bilgi için bkz . TLS 1.0 ve 1.1 kullanımdan kaldırma.

Kasım 2024'den itibaren, Azure SQL Veritabanı ve Azure Synapse Analytics istemci bağlantıları için en düşük TLS sürümünü TLS 1.2'nin altında ayarlayamazsınız.

En düşük TLS sürümünü yapılandırma

azure portalını, Azure PowerShell'i veya Azure CLI'yı kullanarak istemci bağlantıları için en düşük TLS sürümünü yapılandırabilirsiniz.

Dikkat

- En düşük TLS sürümü için varsayılan ayar tüm sürümlere izin vermektir. TLS’nin bir sürümünü zorunlu tuttuktan sonra varsayılan sürüme geri dönmek mümkün değildir.

- Tüm sürücüler ve işletim sistemleri TLS 1.3'i desteklemediğinden, en az TLS 1.3'ün zorunlu olması, TLS 1.3'i desteklemeyen istemcilerden gelen bağlantılarda sorunlara neden olabilir.

TLS’nin daha eski sürümlerine bağımlı olan uygulamalara sahip müşteriler için, en düşük TLS sürümünü uygulamalarınızın gereksinimlerine göre ayarlamanızı öneririz. Uygulama gereksinimleri bilinmiyorsa veya iş yükleri artık korunmayan eski sürücüleri kullanıyorsa, en düşük TLS sürümünü ayarlamamanızı öneririz.

Daha fazla bilgi için bkz. SQL Veritabanı bağlantısı için TLS ile ilgili dikkat edilmesi gerekenler.

En düşük TLS sürümünü ayarladıktan sonra, sunucunun en düşük TLS sürümünden daha düşük bir TLS sürümü kullanan müşteriler aşağıdaki hatayla kimlik doğrulaması başarısız olur:

Error 47072

Login failed with invalid TLS version

Not

En düşük TLS sürümü uygulama katmanında zorlanır. Protokol katmanında TLS desteğini belirlemeye çalışan araçlar, doğrudan SQL Veritabanı uç noktasında çalıştırıldığında gereken en düşük sürüme ek olarak TLS sürümlerini döndürebilir.

- Azure portalına gidin ve Azure'daki mantıksal sunucuya gidin.

- Güvenlik'in altında Ağ sayfasını seçin.

- Bağlantı sekmesini seçin. Sunucuyla ilişkilendirilmiş tüm veritabanları için istenen En Düşük TLS Sürümünü seçin ve kaydet'i seçin.

İstemci bağlantılarını tanımlama

TLS 1.0 ve 1.0 kullanarak bağlanan istemcileri belirlemek için Azure portalını ve SQL denetim günlüklerini kullanabilirsiniz.

Azure portalında Veritabanı kaynağınız için izleme'nin altındaki Ölçümler'e gidin ve Ardından Başarılı bağlantılar ve TLS sürümlerine = 1.0 göre filtreleyin ve :1.1

ayrıca sys.fn_get_audit_file doğrudan veritabanınızda sorgulayabilir ve denetim dosyasında görüntüleyebilirsinizclient_tls_version_name:

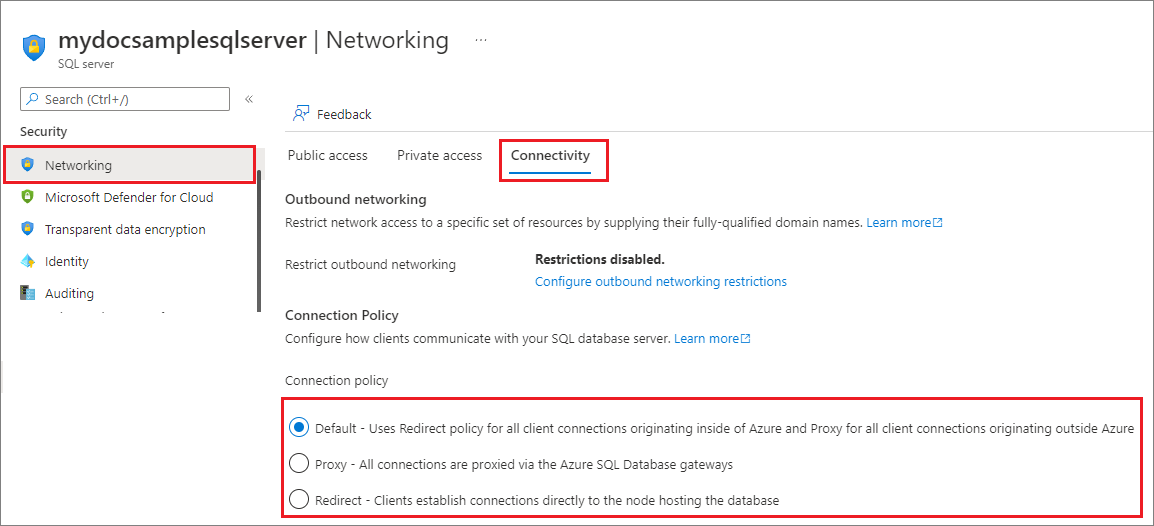

Bağlantı ilkesini değiştirme

Bağlantı ilkesi , müşterilerin nasıl bağlandığını belirler. En düşük gecikme süresi ve en yüksek aktarım hızı için bağlantı ilkesi üzerinden Proxy bağlantı ilkesini kesinlikle öneririzRedirect.

Azure portalı, Azure PowerShell ve Azure CLI kullanarak bağlantı ilkesini değiştirmek mümkündür.

Azure portalını kullanarak mantıksal sunucunuz için bağlantı ilkenizi değiştirebilirsiniz.

- Azure portala gidin. Azure'da mantıksal sunucuya gidin.

- Güvenlik'in altında Ağ sayfasını seçin.

- Bağlantı sekmesini seçin. İstediğiniz bağlantı ilkesini seçin ve Kaydet'i seçin.