TDE için kullanıcı tarafından atanan yönetilen kimlik ve kiracılar arası CMK ile yapılandırılmış sunucu oluşturma

Şunlar için geçerlidir: Azure SQL Veritabanı

Bu kılavuzda, mantıksal sunucunun kiracısından farklı bir Microsoft Entra kiracısında yer alan Azure Key Vault'a erişmek için kullanıcı tarafından atanan yönetilen kimliği kullanarak saydam veri şifrelemesi (TDE) ve müşteri tarafından yönetilen anahtarlar (CMK) içeren bir Azure SQL mantıksal sunucusu oluşturma adımlarını inceleyeceğiz. Daha fazla bilgi için bkz . Saydam veri şifrelemesi ile kiracılar arası müşteri tarafından yönetilen anahtarlar.

Not

Microsoft Entra Id daha önce Azure Active Directory (Azure AD) olarak biliniyordu.

Önkoşullar

- Bu kılavuz, iki Microsoft Entra kiracınıza sahip olduğunuzu önceden belirler.

- birincisi Azure SQL Veritabanı kaynağını, çok kiracılı bir Microsoft Entra uygulamasını ve kullanıcı tarafından atanan yönetilen kimliği içerir.

- İkinci kiracı Azure Key Vault'a evser.

- Kiracılar arası CMK'yi ayarlama ve Microsoft Entra uygulamalarını ve Azure Key Vault'u yapılandırmak için gereken RBAC izinlerini ayarlama hakkında kapsamlı yönergeler için aşağıdaki kılavuzlardan birine bakın:

İlk kiracıda gerekli kaynaklar

Bu öğreticinin amacı doğrultusunda, ilk kiracının bağımsız bir yazılım satıcısına (ISV) ait olduğunu ve ikinci kiracının da istemcisinden olduğunu varsayacağız. Bu senaryo hakkında daha fazla bilgi için bkz . Saydam veri şifrelemesi ile kiracılar arası müşteri tarafından yönetilen anahtarlar.

Kiracılar arası CMK ile Azure SQL Veritabanı için TDE'yi yapılandırabilmek için önce, uygulama için federasyon kimliği kimlik bilgisi olarak atanmış kullanıcı tarafından atanan yönetilen kimlikle yapılandırılmış çok kiracılı bir Microsoft Entra uygulamasına sahip olmamız gerekir. Önkoşullar'daki kılavuzlardan birini izleyin.

Azure SQL Veritabanı oluşturmak istediğiniz ilk kiracıda çok kiracılı bir Microsoft Entra uygulaması oluşturun ve yapılandırın

Kullanıcı tarafından atanan yönetilen kimliği, çok kiracılı uygulama için federasyon kimliği kimlik bilgisi olarak yapılandırma

Uygulama adını ve uygulama kimliğini kaydedin. Bu, Azure portalında >Microsoft Entra ID>Enterprise uygulamalarında bulunabilir ve oluşturulan uygulamayı arayabilir

İkinci kiracıda gerekli kaynaklar

Not

Azure AD ve MSOnline PowerShell modülleri 30 Mart 2024 itibarıyla kullanım dışı bırakılmıştır. Daha fazla bilgi edinmek için kullanımdan kaldırma güncelleştirmesini okuyun. Bu tarihten sonra bu modüllere yönelik destek, Microsoft Graph PowerShell SDK'sına geçiş yardımı ve güvenlik düzeltmeleriyle sınırlıdır. Kullanım dışı bırakılan modüller Mart 30 2025'e kadar çalışmaya devam edecektir.

Microsoft Entra ID (eski adıyla Azure AD) ile etkileşime geçmek için Microsoft Graph PowerShell'e geçiş yapmanızı öneririz. Sık sorulan geçiş soruları için Bkz. Geçiş hakkında SSS. Not: MSOnline'ın 1.0.x sürümleri 30 Haziran 2024'den sonra kesintiye neden olabilir.

Azure Key Vault'un bulunduğu ikinci kiracıda, ilk kiracıdaki kayıtlı uygulamanın uygulama kimliğini kullanarak bir hizmet sorumlusu (uygulama) oluşturun. Burada, çok kiracılı uygulamayı kaydetmeye ilişkin bazı örnekler verilmiştir. ve

<ApplicationID>değerini, sırasıyla çok kiracılı uygulamadaki Microsoft Entra Id ve Application Id istemci Kiracı Kimliği ile değiştirin<TenantID>:PowerShell:

Connect-AzureAD -TenantID <TenantID> New-AzADServicePrincipal -ApplicationId <ApplicationID>Azure CLI:

az login --tenant <TenantID> az ad sp create --id <ApplicationID>

Azure portalı>Microsoft Entra Id>Enterprise uygulamalarına gidin ve yeni oluşturulan uygulamayı arayın.

Azure Key Vault'larınız yoksa oluşturun ve bir anahtar oluşturun

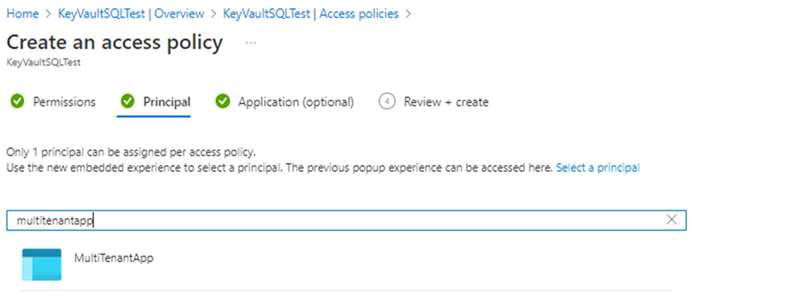

Erişim ilkesini oluşturun veya ayarlayın.

- Erişim ilkesini oluştururken Anahtar izinleri'nin altındaki Anahtarı Al, Sarmala, Anahtarı Çöz izinlerini seçin

- Erişim ilkesini oluştururken Sorumlu seçeneğinin ilk adımında oluşturulan çok kiracılı uygulamayı seçin

Erişim ilkesi ve anahtar oluşturulduktan sonra Anahtarı Key Vault'tan alın ve Anahtar Tanımlayıcısı'nı kaydedin

Kiracılar arası müşteri tarafından yönetilen anahtarla (CMK) TDE ile yapılandırılmış sunucu oluşturma

Bu kılavuz, kullanıcı tarafından atanan yönetilen kimlikle Azure SQL'de mantıksal sunucu ve veritabanı oluşturma işleminin yanı sıra kiracılar arası müşteri tarafından yönetilen anahtar ayarlama işleminde size yol gösterir. Kullanıcı tarafından atanan yönetilen kimlik, sunucu oluşturma aşamasında saydam veri şifrelemesi için müşteri tarafından yönetilen anahtar ayarlamak için bir zorunluluktır.

Önemli

SQL mantıksal sunucuları oluşturmak için API'leri kullanan kullanıcı veya uygulama, abonelikte SQL Server Katkıda Bulunanı ve Yönetilen Kimlik Operatörü RBAC rollerine veya daha yüksek bir düzeye ihtiyaç duyar.

Azure portalında SQL dağıtımını seç seçeneği sayfasına gidin.

Azure portalında henüz oturum açmadıysanız istendiğinde oturum açın.

SQL veritabanları'nın altında Kaynak türü'nü Tek veritabanı olarak bırakın ve Oluştur'u seçin.

SQL Veritabanı Oluştur formunun Temel Bilgiler sekmesinde, Proje ayrıntıları'nın altında istediğiniz Azure Aboneliği'ni seçin.

Kaynak grubu için Yeni oluştur'u seçin, kaynak grubunuz için bir ad girin ve Tamam'ı seçin.

Veritabanı adı alanına bir veritabanı adı girin. Örneğin,

ContosoHR.Sunucu için Yeni oluştur'u seçin ve Yeni sunucu formunu aşağıdaki değerlerle doldurun:

- Sunucu adı: Benzersiz bir sunucu adı girin. Sunucu adları yalnızca abonelik içinde benzersiz değil, Azure'daki tüm sunucular için genel olarak benzersiz olmalıdır. gibi

mysqlserver135bir şey girdiğinizde Azure portalı kullanılabilir olup olmadığını size bildirir. - Sunucu yöneticisi oturum açma bilgileri: Bir yönetici oturum açma adı girin, örneğin:

azureuser. - Parola: Parola gereksinimlerini karşılayan bir parola girin ve parolayı onayla alanına yeniden girin.

- Konum: Açılan listeden bir konum seçin

- Sunucu adı: Benzersiz bir sunucu adı girin. Sunucu adları yalnızca abonelik içinde benzersiz değil, Azure'daki tüm sunucular için genel olarak benzersiz olmalıdır. gibi

Sayfanın alt kısmındaki İleri: Ağ'ı seçin.

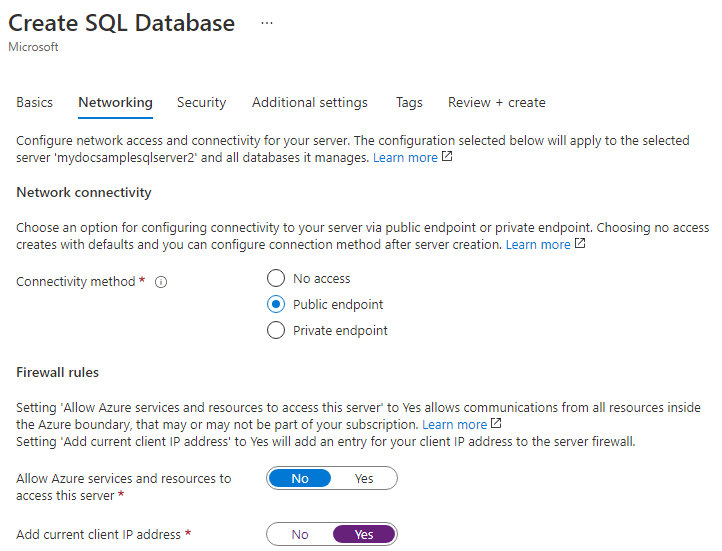

Ağ sekmesinde, Bağlantı yöntemi için Genel uç nokta'yı seçin.

Güvenlik duvarı kuralları için Geçerli istemci IP adresi ekle'yi Evet olarak ayarlayın. Azure hizmetlerinin ve kaynaklarının bu sunucuya erişmesine izin ver seçeneğini Hayır olarak bırakın. Bu sayfadaki seçimlerin geri kalanı varsayılan olarak bırakılabilir.

Sayfanın alt kısmındaki İleri: Güvenlik'i seçin.

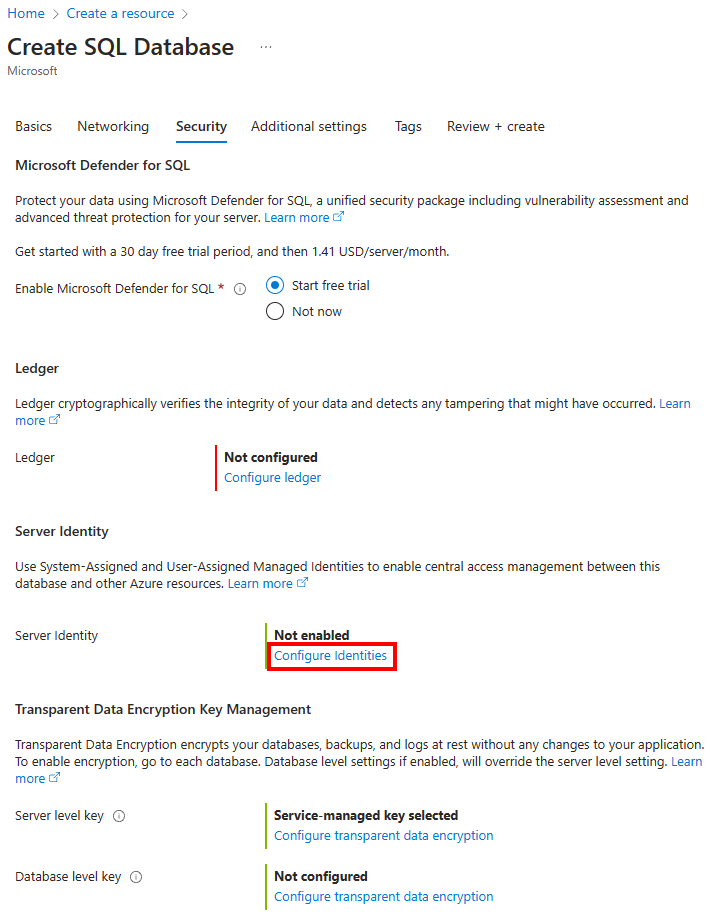

Güvenlik sekmesindeki Kimlik'in altında Kimlikleri Yapılandır'ı seçin.

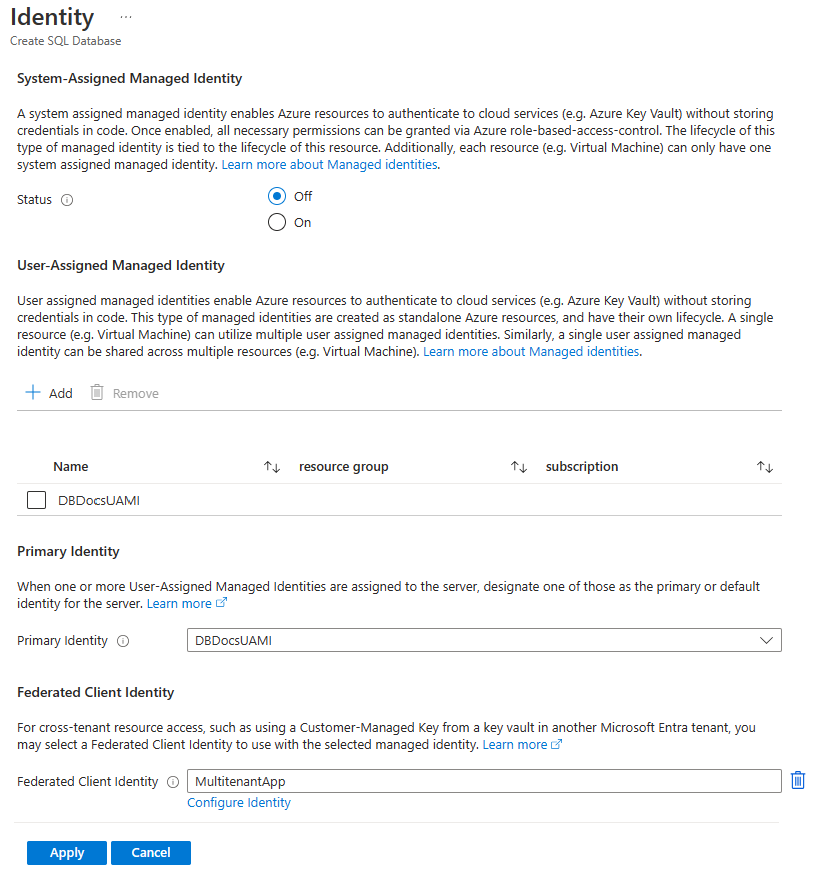

Kimlik menüsünde Sistem tarafından atanan yönetilen kimlik için Kapalı'yı ve ardından Kullanıcı tarafından atanan yönetilen kimlik'in altında Ekle'yi seçin. İstediğiniz Aboneliği seçin ve ardından Kullanıcı tarafından atanan yönetilen kimlikler'in altında seçili abonelikten istenen kullanıcı tarafından atanan yönetilen kimliği seçin. Ardından Ekle düğmesini seçin.

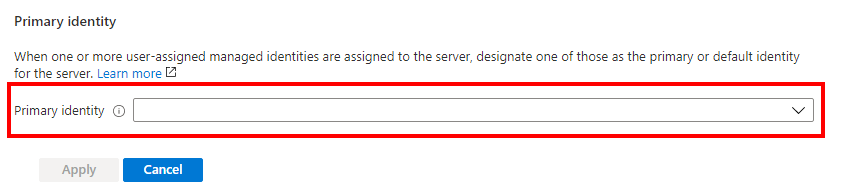

Birincil kimlik'in altında, önceki adımda seçilen kullanıcı tarafından atanan yönetilen kimliğin aynısını seçin.

Federasyon istemci kimliği için Kimliği değiştir seçeneğini belirleyin ve Önkoşullar bölümünde oluşturduğunuz çok kiracılı uygulamayı arayın.

Not

Çok kiracılı uygulama gerekli izinlerle anahtar kasası erişim ilkesine eklenmemişse (Al, Anahtarı Sarmala, Anahtarı Kaldır), Azure portalında kimlik federasyonu için bu uygulamayı kullanmak bir hata gösterir. Federasyon istemci kimliğini yapılandırmadan önce izinlerin doğru yapılandırıldığından emin olun.

Seçin Uygula

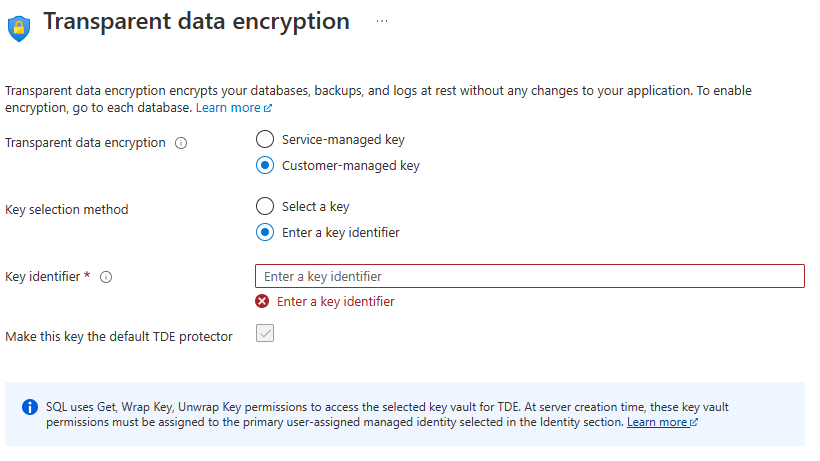

Güvenlik sekmesinde, Saydam veri şifrelemesi'nin altında Saydam veri şifrelemesini yapılandır'ı seçin. Müşteri tarafından yönetilen anahtar'ı seçtiğinizde Anahtar tanımlayıcısı girin seçeneği görüntülenir. İkinci kiracıdaki anahtardan alınan Anahtar Tanımlayıcısını ekleyin.

Seçin Uygula

Sayfanın alt kısmındaki Gözden geçir ve oluştur'u seçin

Gözden Geçir + oluştur sayfasında, gözden geçirdikten sonra Oluştur'u seçin.

Sonraki adımlar

- Azure Key Vault tümleştirmesini kullanmaya başlama ve TDE için Kendi Anahtarını Getir desteği: Key Vault'tan kendi anahtarınızı kullanarak TDE'yi açma

- Saydam veri şifrelemesi ile kiracılar arası müşteri tarafından yönetilen anahtarlar

Ayrıca bkz.

- Müşteri tarafından yönetilen anahtarlarla veritabanı düzeyinde saydam veri şifrelemesi (TDE)

- Veritabanı düzeyinde müşteri tarafından yönetilen anahtarlarla saydam veri şifrelemesi için coğrafi çoğaltma ve yedekleme geri yüklemesini yapılandırma

- Veritabanı düzeyinde müşteri tarafından yönetilen anahtarlarla TDE için kimlik ve anahtar yönetimi

Geri Bildirim

Çok yakında: 2024 boyunca, içerik için geri bildirim mekanizması olarak GitHub Sorunları’nı kullanımdan kaldıracak ve yeni bir geri bildirim sistemiyle değiştireceğiz. Daha fazla bilgi için bkz. https://aka.ms/ContentUserFeedback.

Gönderin ve geri bildirimi görüntüleyin