Not

Bu sayfaya erişim yetkilendirme gerektiriyor. Oturum açmayı veya dizinleri değiştirmeyi deneyebilirsiniz.

Bu sayfaya erişim yetkilendirme gerektiriyor. Dizinleri değiştirmeyi deneyebilirsiniz.

Şunlar için geçerlidir: Azure SQL Yönetilen Örneği

Bu PowerShell betiği örneği, yeni bir sanal ağ içindeki ayrılmış bir alt ağda yönetilen örnek oluşturur. Ayrıca, sanal ağ için bir yol tablosu ve ağ güvenlik grubu yapılandırır. Betik başarıyla çalıştırıldıktan sonra yönetilen örneğe sanal ağ içinden veya şirket içi ortamdan erişilebilir. Bkz. Azure VM'yi Azure SQL Veritabanı Yönetilen Örneğe bağlanacak şekilde yapılandırma ve Şirket içinden Azure SQL Yönetilen Örneği için noktadan siteye bağlantı yapılandırma.

Önemli

Sınırlamalar için bkz . Desteklenen bölgeler ve desteklenen abonelik türleri.

Azure Cloud Shell kullanma

Azure, tarayıcınız aracılığıyla kullanabileceğiniz etkileşimli bir kabuk ortamı olan Azure Cloud Shell'i barındırıyor. Azure hizmetleriyle çalışmak için Cloud Shell ile Bash veya PowerShell kullanabilirsiniz. Yerel ortamınıza herhangi bir şey yüklemek zorunda kalmadan bu makaledeki kodu çalıştırmak için Cloud Shell önceden yüklenmiş komutlarını kullanabilirsiniz.

Azure Cloud Shell'i başlatmak için:

| Seçenek | Örnek/Bağlantı |

|---|---|

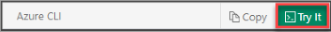

| Kod bloğunun sağ üst köşesindeki Deneyin’i seçin. Deneyin seçildiğinde kod otomatik olarak Cloud Shell'e kopyalanmaz. |  |

| https://shell.azure.comadresine gidin veya Cloud Shell'i tarayıcınızda açmak için Cloud Shell'i Başlat düğmesini seçin. |  |

| Azure portalının sağ üst kısmındaki menü çubuğunda Cloud Shell düğmesini seçin. |  |

Azure Cloud Shell'de bu makaledeki kodu çalıştırmak için:

Cloud Shell'i başlatın.

Kodu kopyalamak için kod bloğundaki Kopyala düğmesini seçin.

Windows ve Linux'ta Ctrl+Shift V'yi seçerek veya macOS üzerinde Cmd+Shift++V'yi seçerek kodu Cloud Shell oturumuna yapıştırın.

Kodu çalıştırmak için Enter'ı seçin.

PowerShell'i yerel olarak yükleyip kullanmayı seçerseniz, bu öğretici için Azure PowerShell 1.4.0 veya üzeri gerekir. Yükseltmeniz gerekirse, bkz. Azure PowerShell modülünü yükleme. PowerShell'i yerel olarak çalıştırıyorsanız Azure bağlantısı oluşturmak için Connect-AzAccount komutunu da çalıştırmanız gerekir.

Örnek betik

# <SetVariables>

$NSnetworkModels = "Microsoft.Azure.Commands.Network.Models"

$NScollections = "System.Collections.Generic"

# The SubscriptionId in which to create these objects

$SubscriptionId = '<Enter subscription ID>'

# Set the resource group name and location for your managed instance

$resourceGroupName = "myResourceGroup-$(Get-Random)"

$location = "eastus2"

# Set the networking values for your managed instance

$vNetName = "myVnet-$(Get-Random)"

$vNetAddressPrefix = "10.0.0.0/16"

$defaultSubnetName = "myDefaultSubnet-$(Get-Random)"

$defaultSubnetAddressPrefix = "10.0.0.0/24"

$miSubnetName = "MISubnet-$(Get-Random)"

$miSubnetAddressPrefix = "10.0.0.0/24"

#Set the managed instance name for the new managed instance

$instanceName = "mi-name-$(Get-Random)"

# Set the admin login and password for your managed instance

$miAdminSqlLogin = "SqlAdmin"

$miAdminSqlPassword = "ChangeThisPassword!!"

# Set the managed instance service tier, compute level, and license mode

$edition = "General Purpose"

$vCores = 8

$maxStorage = 256

$computeGeneration = "Gen5"

$license = "LicenseIncluded" #"BasePrice" or LicenseIncluded if you have don't have SQL Server licence that can be used for AHB discount

$dbname = 'SampleDB'

# </SetVariables>

# <CreateResourceGroup>

# Set subscription context

Connect-AzAccount

$subscriptionContextParams = @{

SubscriptionId = $SubscriptionId

}

Set-AzContext @subscriptionContextParams

# Create a resource group

$resourceGroupParams = @{

Name = $resourceGroupName

Location = $location

Tag = @{Owner="SQLDB-Samples"}

}

$resourceGroup = New-AzResourceGroup @resourceGroupParams

# </CreateResourceGroup>

# <CreateVirtualNetwork>

# Configure virtual network, subnets, network security group, and routing table

$networkSecurityGroupParams = @{

Name = 'myNetworkSecurityGroupMiManagementService'

ResourceGroupName = $resourceGroupName

Location = $location

}

$networkSecurityGroupMiManagementService = New-AzNetworkSecurityGroup @networkSecurityGroupParams

$routeTableParams = @{

Name = 'myRouteTableMiManagementService'

ResourceGroupName = $resourceGroupName

Location = $location

}

$routeTableMiManagementService = New-AzRouteTable @routeTableParams

$virtualNetworkParams = @{

ResourceGroupName = $resourceGroupName

Location = $location

Name = $vNetName

AddressPrefix = $vNetAddressPrefix

}

$virtualNetwork = New-AzVirtualNetwork @virtualNetworkParams

$subnetConfigParams = @{

Name = $miSubnetName

VirtualNetwork = $virtualNetwork

AddressPrefix = $miSubnetAddressPrefix

NetworkSecurityGroup = $networkSecurityGroupMiManagementService

RouteTable = $routeTableMiManagementService

}

$subnetConfig = Add-AzVirtualNetworkSubnetConfig @subnetConfigParams | Set-AzVirtualNetwork

$virtualNetwork = Get-AzVirtualNetwork -Name $vNetName -ResourceGroupName $resourceGroupName

$subnet= $virtualNetwork.Subnets[0]

# Create a delegation

$subnet.Delegations = New-Object "$NScollections.List``1[$NSnetworkModels.PSDelegation]"

$delegationName = "dgManagedInstance" + (Get-Random -Maximum 1000)

$delegationParams = @{

Name = $delegationName

ServiceName = "Microsoft.Sql/managedInstances"

}

$delegation = New-AzDelegation @delegationParams

$subnet.Delegations.Add($delegation)

Set-AzVirtualNetwork -VirtualNetwork $virtualNetwork

$miSubnetConfigId = $subnet.Id

$allowParameters = @{

Access = 'Allow'

Protocol = 'Tcp'

Direction= 'Inbound'

SourcePortRange = '*'

SourceAddressPrefix = 'VirtualNetwork'

DestinationAddressPrefix = '*'

}

$denyInParameters = @{

Access = 'Deny'

Protocol = '*'

Direction = 'Inbound'

SourcePortRange = '*'

SourceAddressPrefix = '*'

DestinationPortRange = '*'

DestinationAddressPrefix = '*'

}

$denyOutParameters = @{

Access = 'Deny'

Protocol = '*'

Direction = 'Outbound'

SourcePortRange = '*'

SourceAddressPrefix = '*'

DestinationPortRange = '*'

DestinationAddressPrefix = '*'

}

$networkSecurityGroupParams = @{

ResourceGroupName = $resourceGroupName

Name = "myNetworkSecurityGroupMiManagementService"

}

$networkSecurityGroup = Get-AzNetworkSecurityGroup @networkSecurityGroupParams

$allowRuleParams = @{

Access = 'Allow'

Protocol = 'Tcp'

Direction = 'Inbound'

SourcePortRange = '*'

SourceAddressPrefix = 'VirtualNetwork'

DestinationAddressPrefix = '*'

}

$denyInRuleParams = @{

Access = 'Deny'

Protocol = '*'

Direction = 'Inbound'

SourcePortRange = '*'

SourceAddressPrefix = '*'

DestinationPortRange = '*'

DestinationAddressPrefix = '*'

}

$denyOutRuleParams = @{

Access = 'Deny'

Protocol = '*'

Direction = 'Outbound'

SourcePortRange = '*'

SourceAddressPrefix = '*'

DestinationPortRange = '*'

DestinationAddressPrefix = '*'

}

$networkSecurityGroup |

Add-AzNetworkSecurityRuleConfig @allowRuleParams -Priority 1000 -Name "allow_tds_inbound" -DestinationPortRange 1433 |

Add-AzNetworkSecurityRuleConfig @allowRuleParams -Priority 1100 -Name "allow_redirect_inbound" -DestinationPortRange 11000-11999 |

Add-AzNetworkSecurityRuleConfig @denyInRuleParams -Priority 4096 -Name "deny_all_inbound" |

Add-AzNetworkSecurityRuleConfig @denyOutRuleParams -Priority 4096 -Name "deny_all_outbound" |

Set-AzNetworkSecurityGroup

# </CreateVirtualNetwork>

# <CreateManagedInstance>

# Create credentials

$secpassword = ConvertTo-SecureString $miAdminSqlPassword -AsPlainText -Force

$credential = New-Object System.Management.Automation.PSCredential -ArgumentList @($miAdminSqlLogin, $secpassword)

$managedInstanceParams = @{

Name = $instanceName

ResourceGroupName = $resourceGroupName

Location = $location

SubnetId = $miSubnetConfigId

AdministratorCredential = $credential

StorageSizeInGB = $maxStorage

VCore = $vCores

Edition = $edition

ComputeGeneration = $computeGeneration

LicenseType = $license

}

New-AzSqlInstance @managedInstanceParams

# </CreateManagedInstance>

# <CreateDatabase>

$databaseParams = @{

ResourceGroupName = $resourceGroupName

InstanceName = $instanceName

Name = $dbname

Collation = 'Latin1_General_100_CS_AS_SC'

}

New-AzSqlInstanceDatabase @databaseParams

# </CreateDatabase>

# Clean up deployment

# Remove-AzResourceGroup -ResourceGroupName $resourceGroupName

Dağıtımı temizleme

Kaynak grubunu ve onunla ilişkili tüm kaynakları kaldırmak için aşağıdaki komutu kullanın.

Remove-AzResourceGroup -ResourceGroupName $resourcegroupname

Betik açıklaması

Bu betik aşağıdaki komutlardan bazılarını kullanır. Aşağıdaki tabloda kullanılan komutlar ve diğer komutlar hakkında daha fazla bilgi için, komuta özgü belgelere yönelik bağlantılara tıklayın.

| Command | Notlar |

|---|---|

| New-AzResourceGroup | Tüm kaynakların depolandığı bir kaynak grubu oluşturur. |

| New-AzVirtualNetwork | Sanal ağ oluşturur. |

| Add-AzVirtualNetworkSubnetConfig | Sanal ağa alt ağ yapılandırması ekler. |

| Get-AzVirtualNetwork | Bir kaynak grubundaki sanal ağı alır. |

| Set-AzVirtualNetwork | Sanal ağ için hedef durumunu ayarlar. |

| Get-AzVirtualNetworkSubnetConfig | Sanal ağda bir alt ağ alır. |

| Set-AzVirtualNetworkSubnetConfig | Sanal ağdaki bir alt ağ yapılandırması için hedef durumunu yapılandırılır. |

| New-AzRouteTable | Bir yol tablosu oluşturur. |

| Get-AzRouteTable | Rota tablolarını alır. |

| Set-AzRouteTable | Rota tablosunun hedef durumunu ayarlar. |

| New-AzSqlInstance | Yönetilen örnek oluşturur. |

| New-AzSqlInstanceDatabase | Yönetilen örneğiniz için bir veritabanı oluşturur. |

| Remove-AzResourceGroup | Bir kaynak grubunu tüm iç içe geçmiş kaynaklar dahil siler. |

Sonraki adımlar

Azure PowerShell hakkında daha fazla bilgi için bkz . Azure PowerShell belgeleri.

Azure SQL Yönetilen Örneği için ek PowerShell betik örnekleri Azure SQL Yönetilen Örneği PowerShell betiklerinde bulunabilir.