Terraform planı kullanarak Bir Google Cloud Platform Windows örneği dağıtma ve Azure Arc'a bağlama

Bu makalede, sağlanan Terraform planını kullanarak bir Windows Server Google Cloud Platform (GCP) örneği dağıtmak ve bunu Azure Arc özellikli bir sunucu kaynağı olarak bağlamak için yönergeler sağlanır.

Önkoşullar

Azure Arc Jumpstart deposunu kopyalayın.

git clone https://github.com/microsoft/azure_arc.gitAzure CLI'yi 2.7 ve üzeri bir sürüme yükleyin veya güncelleştirin. Geçerli yüklü sürümünüzü denetlemek için aşağıdaki komutu kullanın.

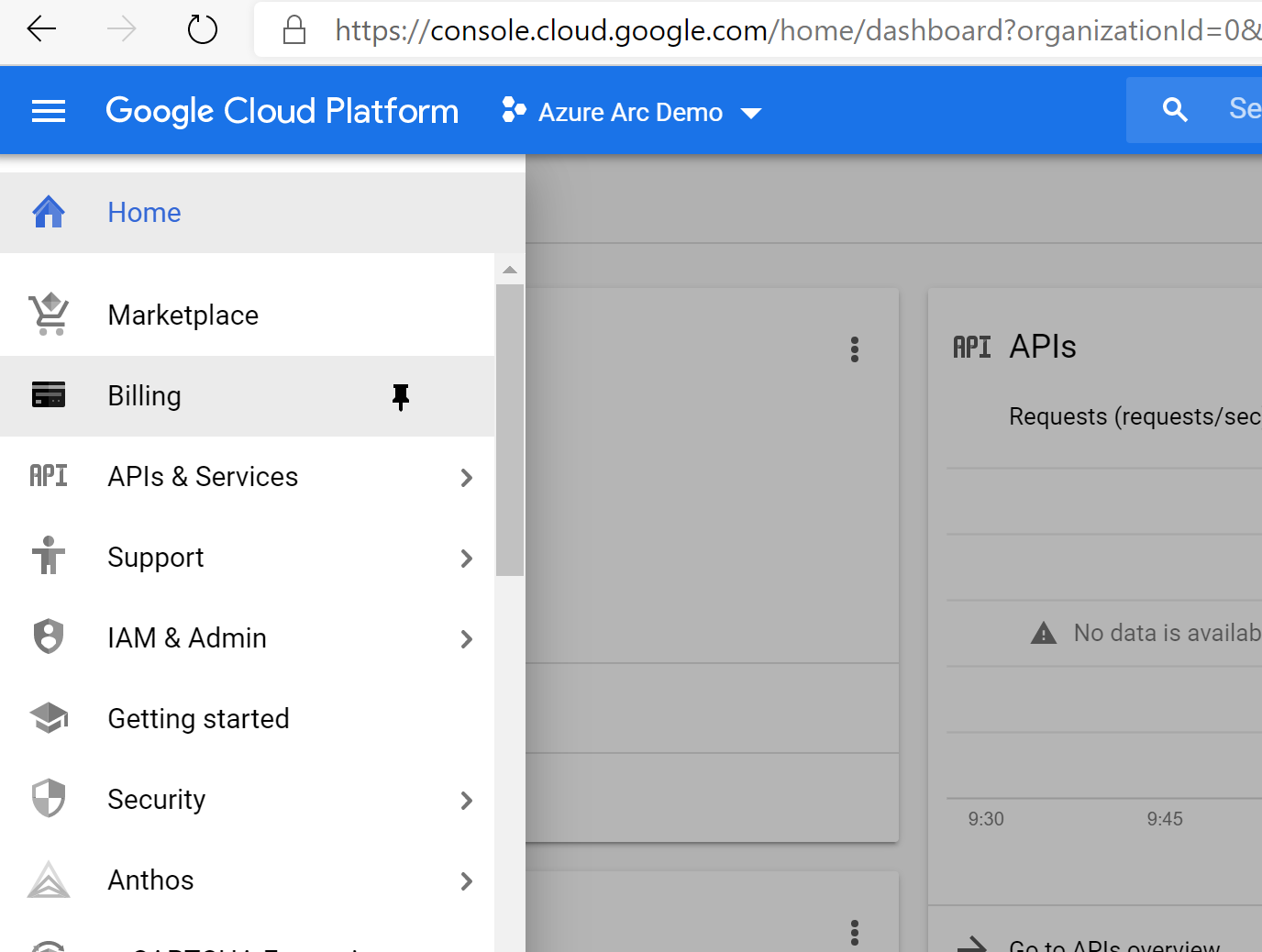

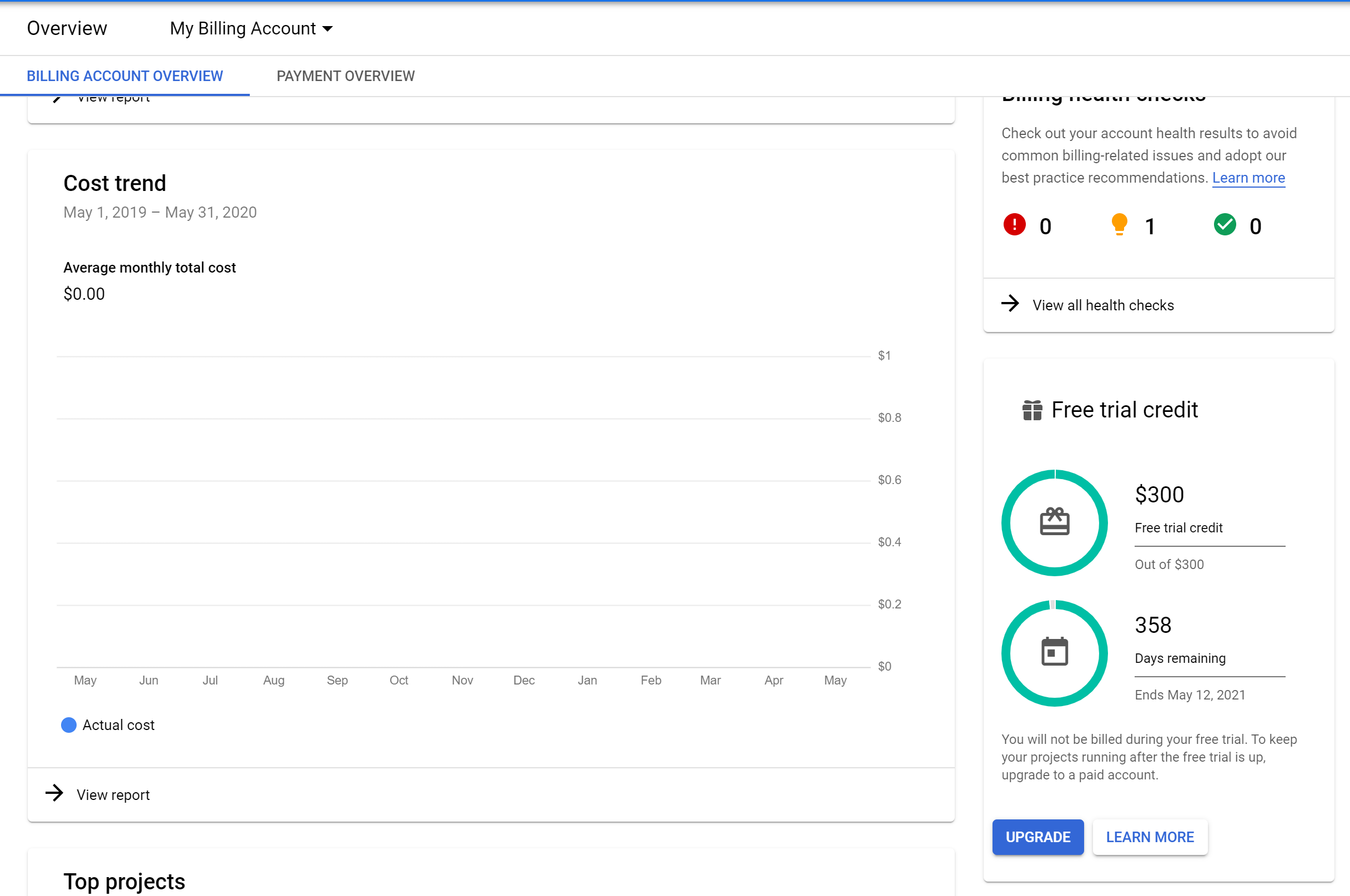

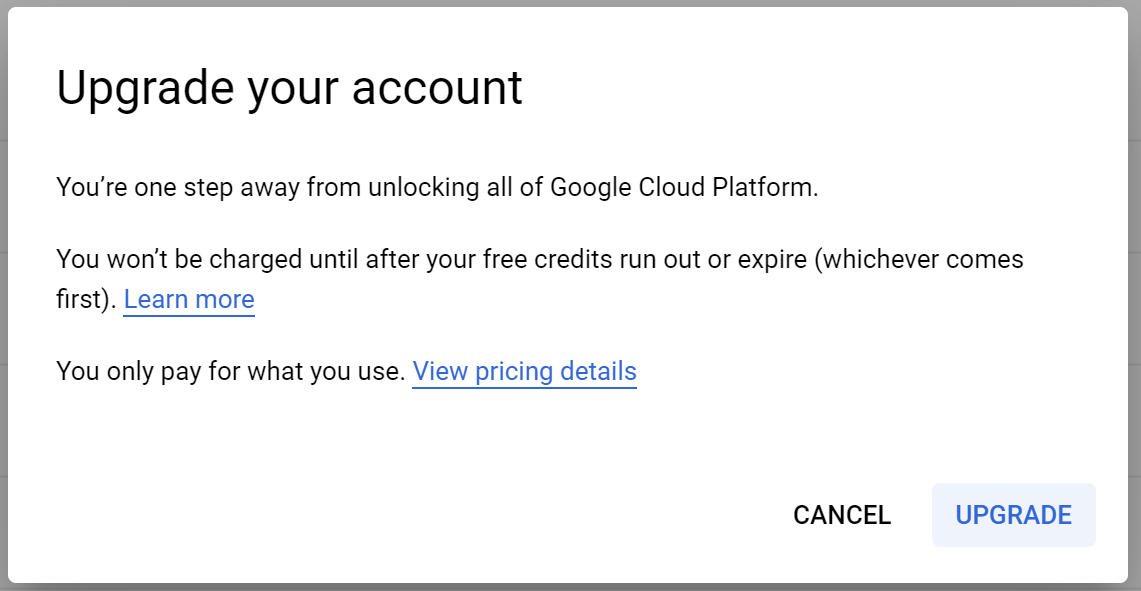

az --versionFaturalama etkinleştirilmiş Google Cloud Platform hesabı:Ücretsiz deneme hesabı oluşturun. Windows Server sanal makineleri oluşturmak için hesabınızı faturalamayı etkinleştirmek üzere yükseltmeniz gerekir. Menüden Faturalama'ya tıklayın ve ardından sağ alttan Yükselt'e tıklayın.

Yasal Uyarı: Beklenmeyen ücretleri önlemek için bu makalenin sonundaki "dağıtımı silme" bölümünü izleyin.

Azure hizmet sorumlusu oluşturma.

GCP sanal makinesini Azure Arc'a bağlamak için Katkıda Bulunan rolüyle atanmış bir Azure hizmet sorumlusu gereklidir. Oluşturmak için Azure hesabınızda oturum açın ve aşağıdaki komutu çalıştırın. Bu komutu Azure Cloud Shell'de de çalıştırabilirsiniz.

az login az account set -s <Your Subscription ID> az ad sp create-for-rbac -n "<Unique SP Name>" --role contributor --scopes "/subscriptions/<Your Subscription ID>"Örneğin:

az ad sp create-for-rbac -n "http://AzureArcGCP" --role contributor --scopes "/subscriptions/00000000-0000-0000-0000-000000000000"Çıkış şu şekilde görünmelidir:

{ "appId": "XXXXXXXXXXXXXXXXXXXXXXXXXXXX", "displayName": "http://AzureArcGCP", "password": "XXXXXXXXXXXXXXXXXXXXXXXXXXXX", "tenant": "XXXXXXXXXXXXXXXXXXXXXXXXXXXX" }Dekont

Hizmet sorumlusunu belirli bir Azure aboneliği ve kaynak grubuyla kapsamanızı kesinlikle öneririz.

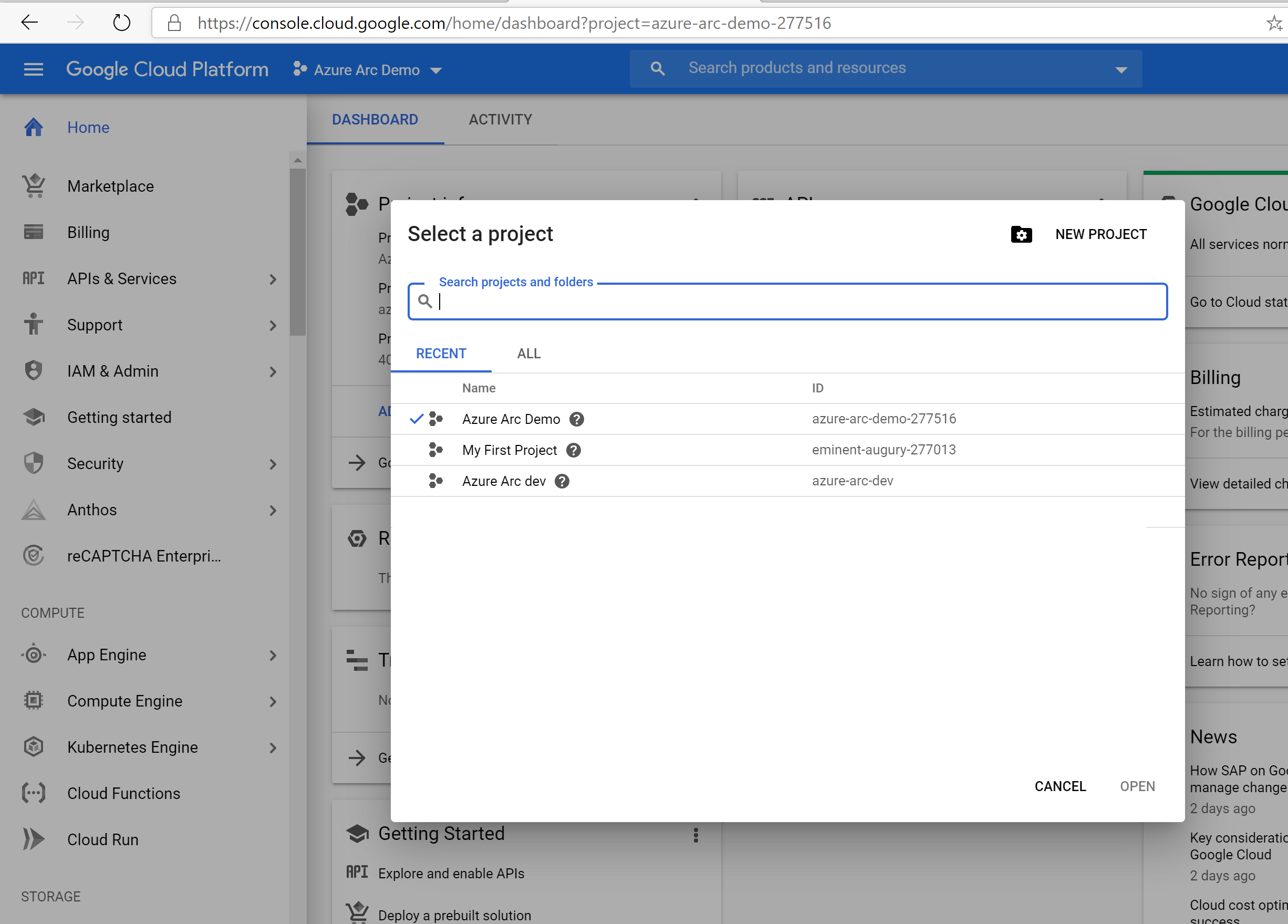

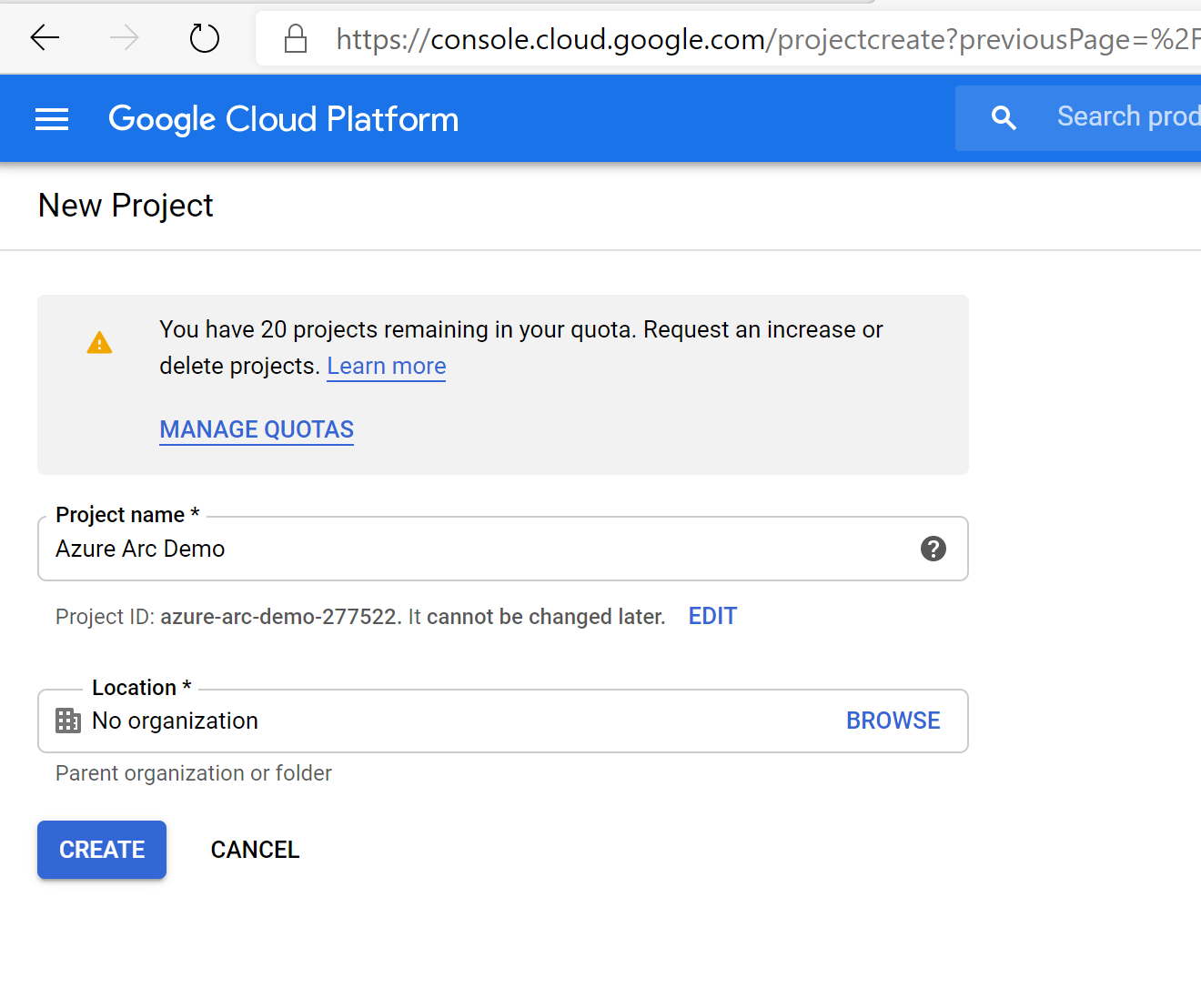

Yeni gcp projesi oluşturma

Google API konsoluna gidin ve Google hesabınızla oturum açın. Oturum açtıktan sonra adlı

Azure Arc demoyeni bir proje oluşturun. Oluşturduktan sonra, genellikle proje adından farklı olduğundan proje kimliğini kopyaladığınızdan emin olun.

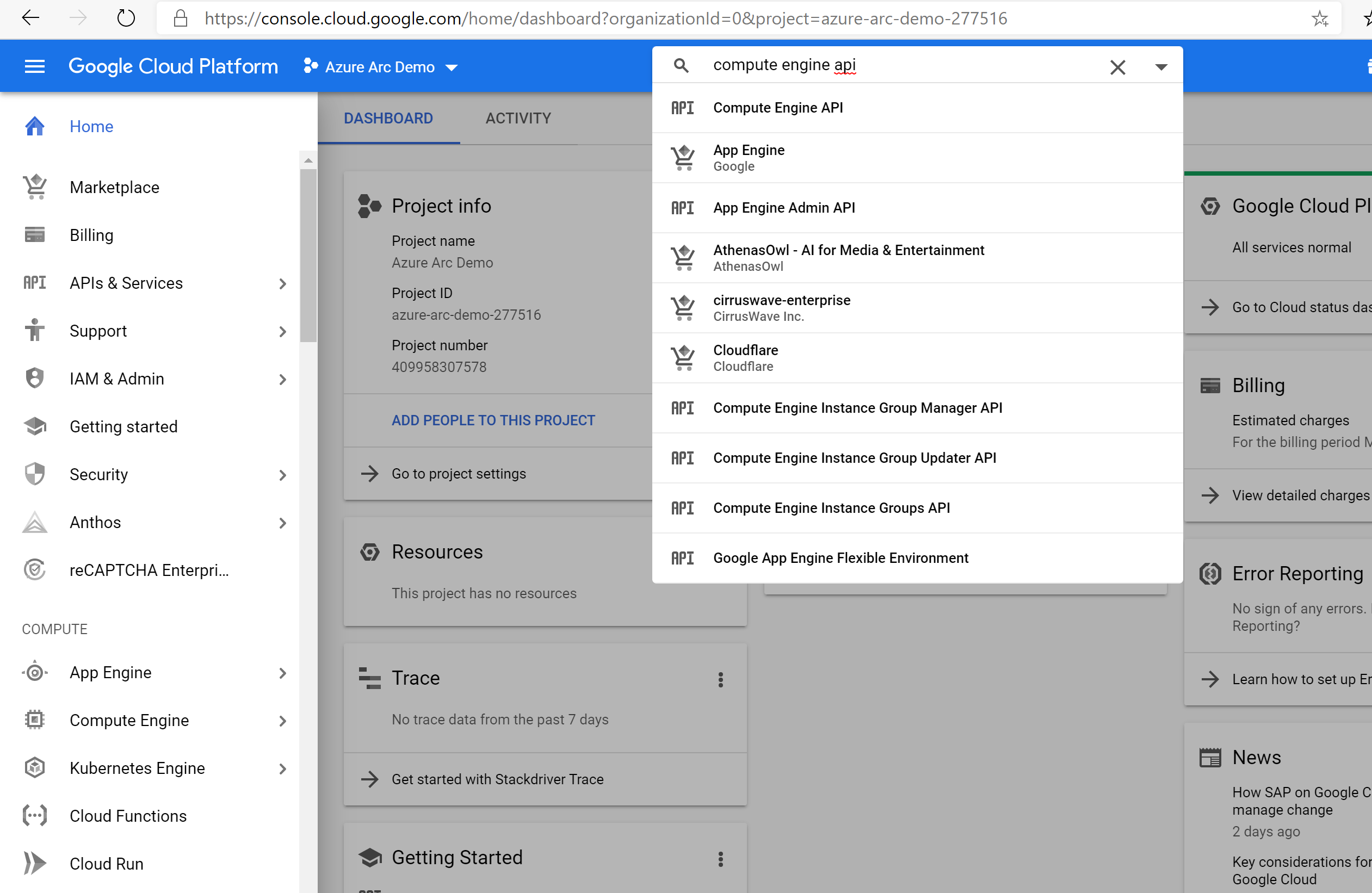

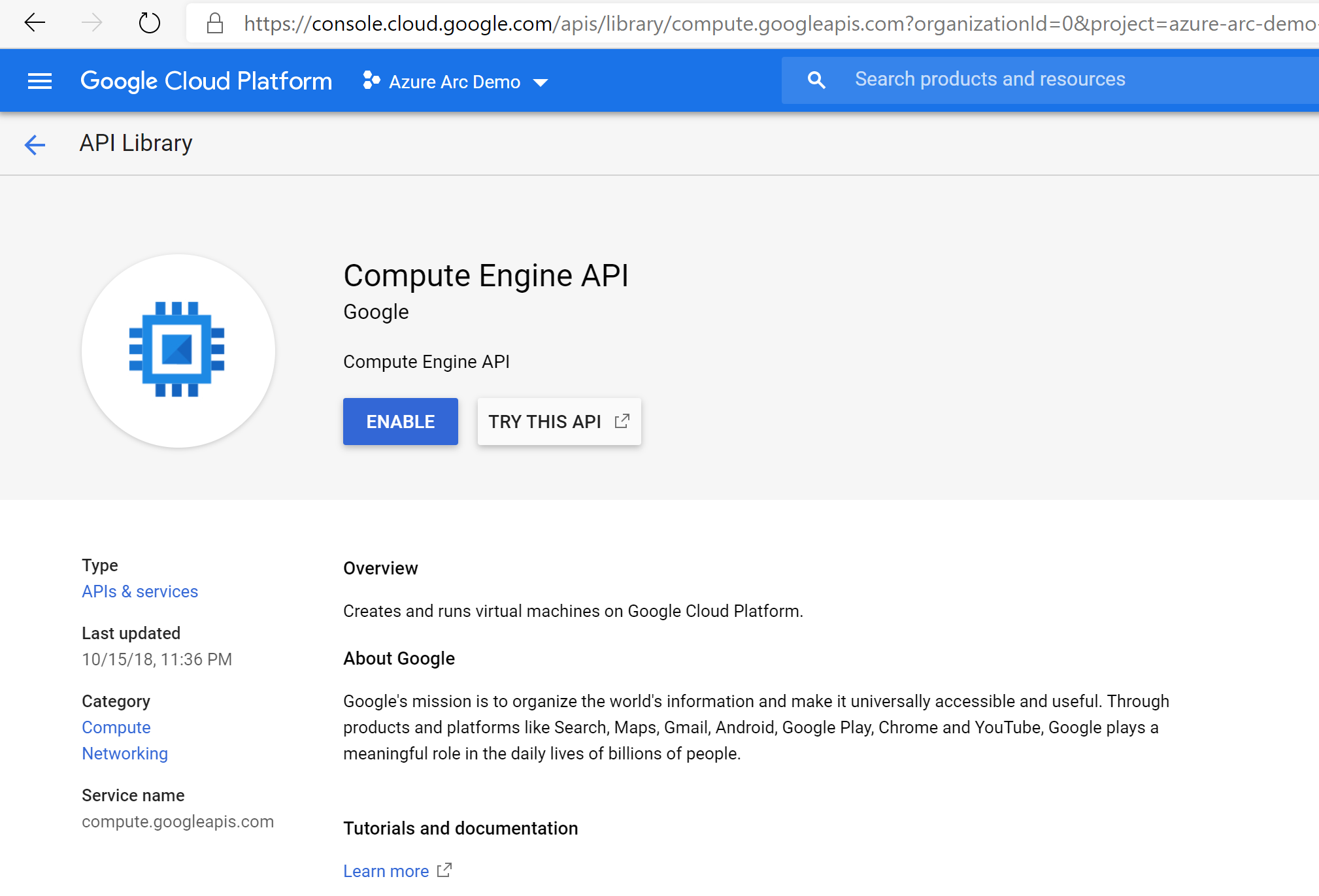

Yeni proje oluşturulduktan ve sayfanın en üstündeki açılan listeden seçildikten sonra, proje için işlem altyapısı API erişimini etkinleştirmeniz gerekir. + API'leri ve Hizmetleri Etkinleştir'e tıklayın ve işlem altyapısını arayın. Ardından, API erişimini etkinleştirmek için Etkinleştir'i seçin.

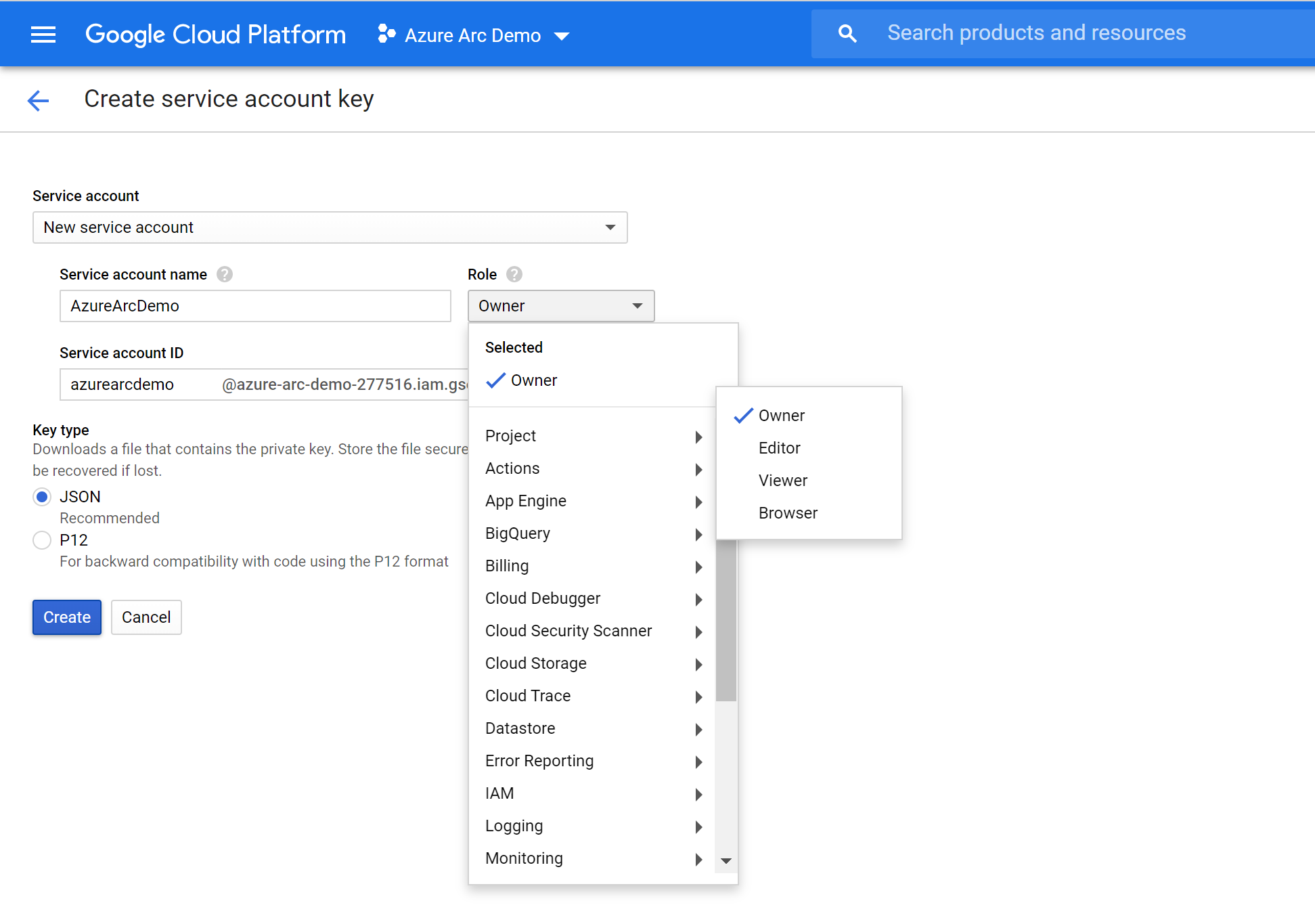

Ardından Terraform'un GCP projenizde kaynak oluşturmak ve yönetmek için kullanacağı bir hizmet hesabı anahtarı ayarlayın. Hizmet hesabı anahtarı oluşturma sayfasına gidin. Açılan listeden Yeni Hizmet Hesabı'nı seçin, bir ad verin, proje sahibini rol olarak, JSON'u anahtar türü olarak seçin ve Oluştur'u seçin. Bu, Terraform'un kaynakları yönetmesi için gereken tüm kimlik bilgilerini içeren bir JSON dosyasını indirir. İndirilen JSON dosyasını dizine

azure_arc_servers_jumpstart/gcp/windows/terraformkopyalayın.

Dağıtım

Terraform planını yürütmeden önce, plan tarafından kullanılacak ortam değişkenlerini ayarlayıp dışarı aktarmanız gerekir. Bu değişkenler yeni oluşturduğunuz Azure hizmet sorumlusuna, Azure aboneliğinize ve kiracınıza ve GCP proje adına dayanır.

komutunu kullanarak

az account listAzure abonelik kimliğinizi ve kiracı kimliğinizi alın.Terraform planı hem Microsoft Azure hem de Google Cloud Platform'da kaynaklar oluşturur. Ardından Azure Arc aracısını ve tüm gerekli yapıtları yüklemek için GCP sanal makinesinde bir betik yürütür. Bu betik, GCP ve Azure ortamlarınız hakkında belirli bilgiler gerektirir. Değişkenlerin her birini uygun değerlerle düzenleyin

scripts/vars.shve güncelleştirin.TF_VAR_subscription_id= Azure abonelik kimliğinizTF_VAR_client_id= Azure hizmet sorumlusu uygulama kimliğinizTF_VAR_client_secret= Azure hizmet sorumlusu parolanızTF_VAR_tenant_id= Azure kiracı kimliğinizTF_VAR_gcp_project_id= GCP proje kimliğiTF_VAR_gcp_credentials_filename= GCP kimlik bilgileri JSON dosya adı

CLI'dan kopyalanan deponun dizinine gidin

azure_arc_servers_jumpstart/gcp/windows/terraform.Aşağıda gösterildiği gibi kaynak komutuyla çalıştırarak

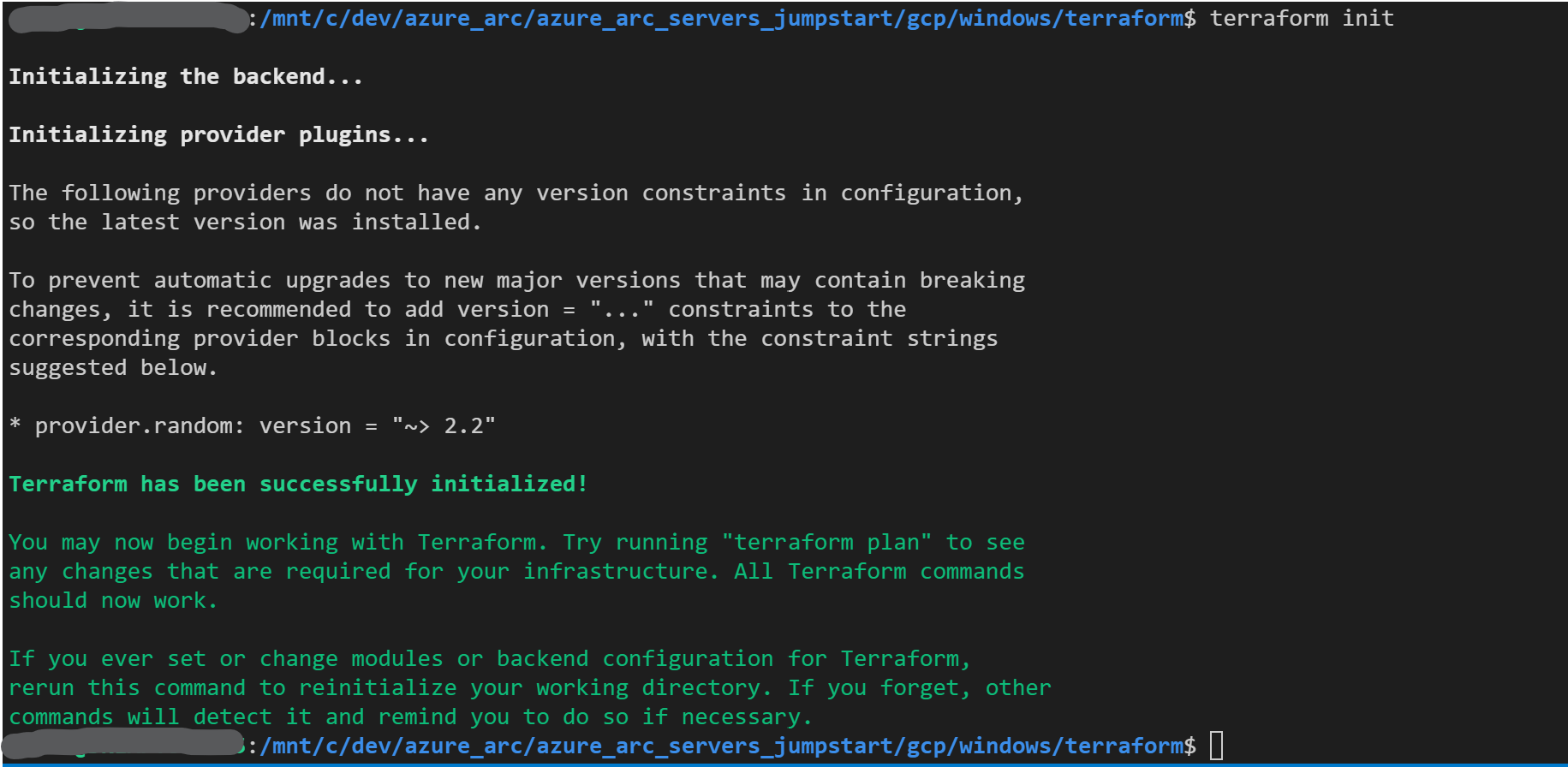

scripts/vars.shdüzenlediğiniz ortam değişkenlerini dışarı aktarın. Terraform, planın düzgün yürütülmesi için bunların ayarlanmasını gerektirir.source ./scripts/vars.shterraform initTerraform AzureRM sağlayıcısını indirecek komutu çalıştırın.

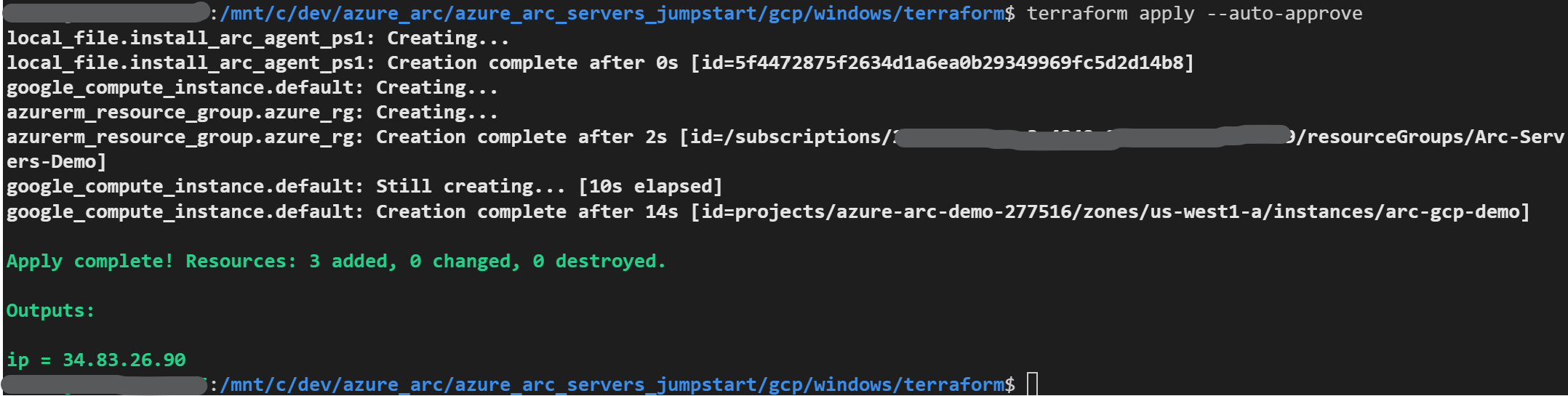

Ardından komutunu çalıştırın

terraform apply --auto-approveve planın tamamlanmasını bekleyin. Terraform betiğini tamamladığınızda bir GCP Windows Server 2019 VM'sini dağıtmış ve Azure Arc aracısını VM'ye indirmek ve VM'yi yeni bir Azure kaynak grubu içinde yeni bir Azure Arc özellikli sunucu olarak bağlamak için bir betik başlatmış olacaksınız. Temsilcinin sağlamayı tamamlaması birkaç dakika sürer, bu nedenle bir fincan kahve alın.

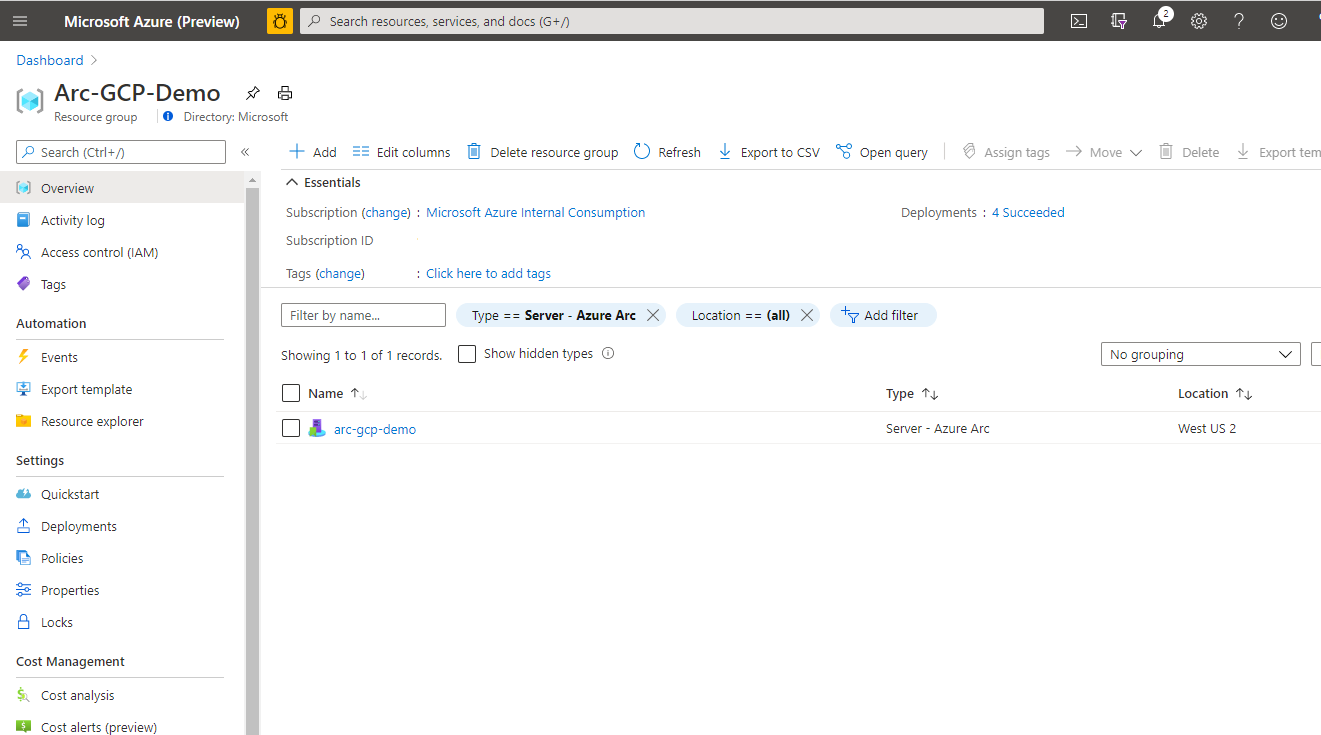

Birkaç dakika sonra Azure portalını açıp kaynak grubuna

arc-gcp-demogidebilirsiniz. GCP'de oluşturulan Windows Server sanal makinesi kaynak olarak görünür.

Yarı otomatik dağıtım (isteğe bağlı)

Terraform planı, Azure Arc aracısını otomatik olarak yükler ve VM ilk kez önyüklendiğinde bir PowerShell betiği yürüterek yönetilen kaynak olarak VM'yi Azure'a bağlar.

Gerçek kayıt işleminin tanıtımını yapmak/denetlemek istiyorsanız aşağıdakileri yapın:

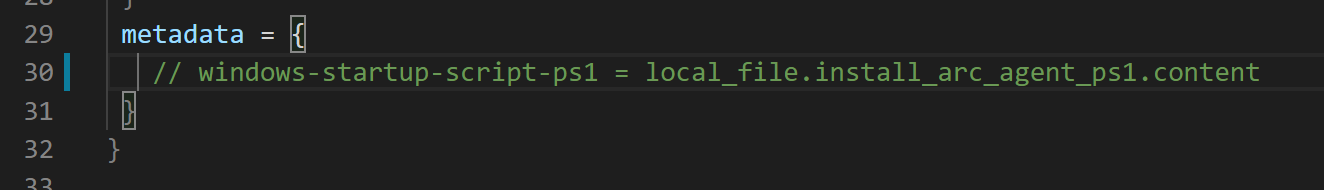

Komutu çalıştırmadan

terraform applyönce satırı açıpmain.tfaçıklama satırınawindows-startup-script-ps1 = local-file.install_arc_agent-ps1.contentaçıklama ekleyin ve dosyayı kaydedin.

Yukarıda açıklandığı gibi çalıştırın

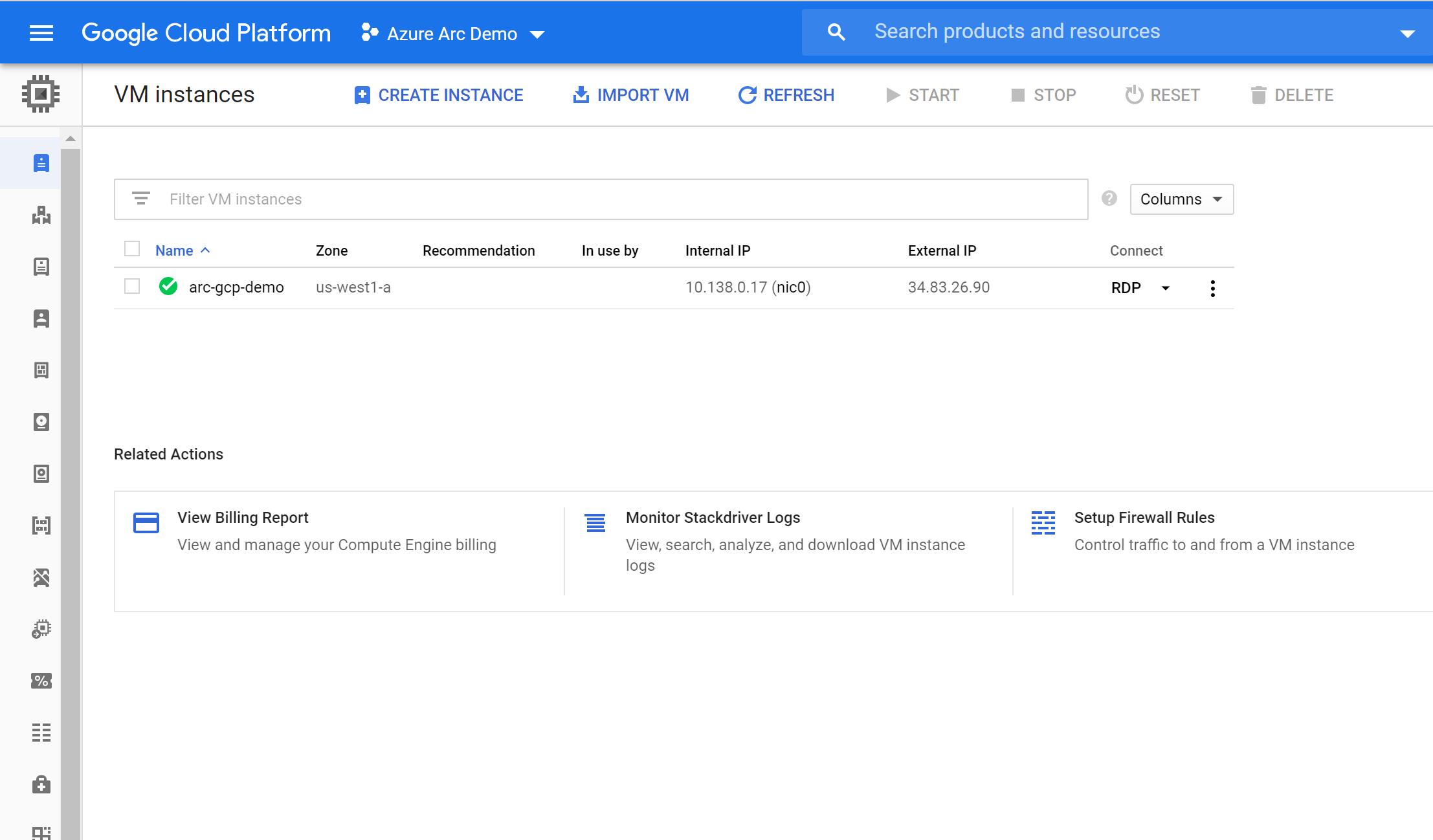

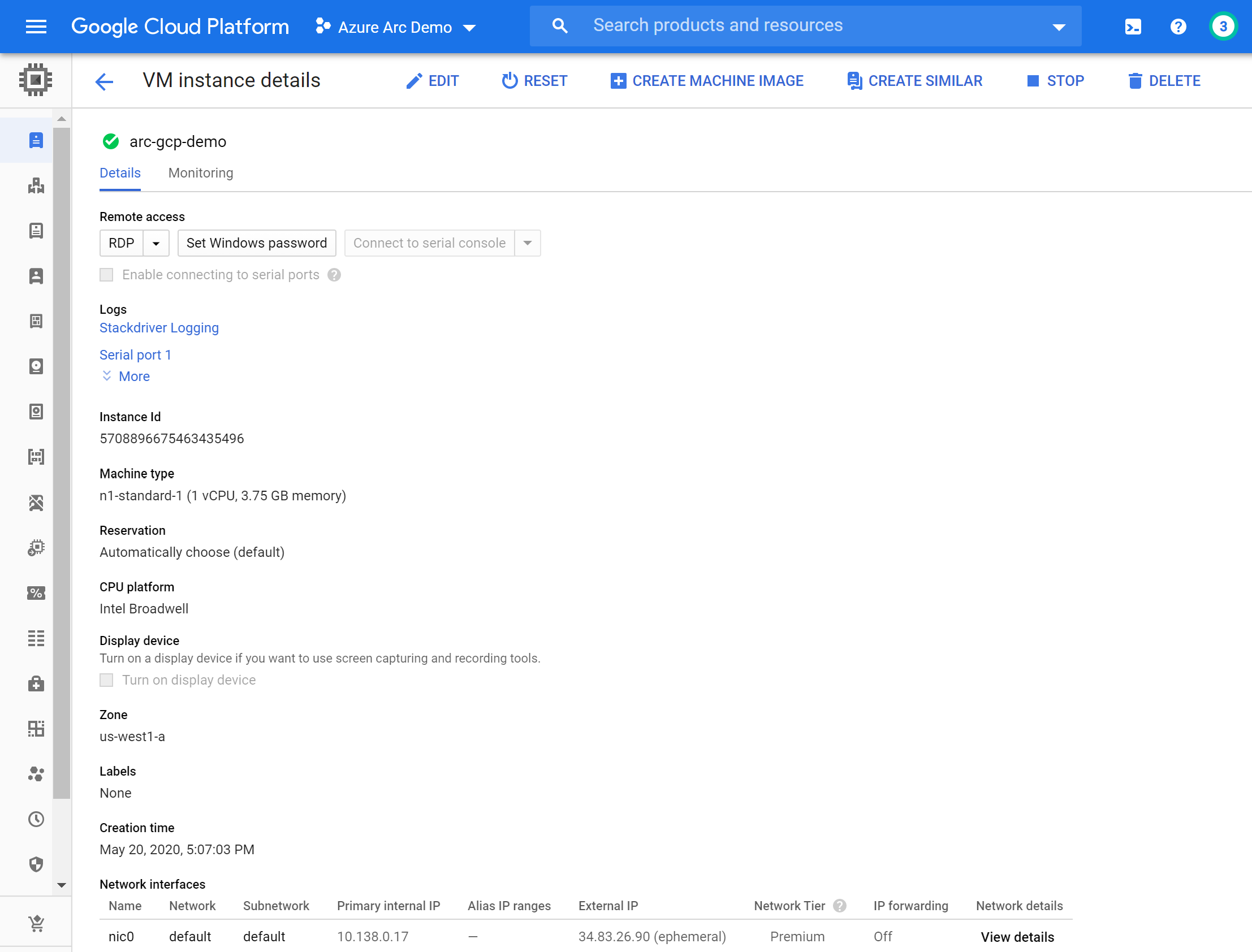

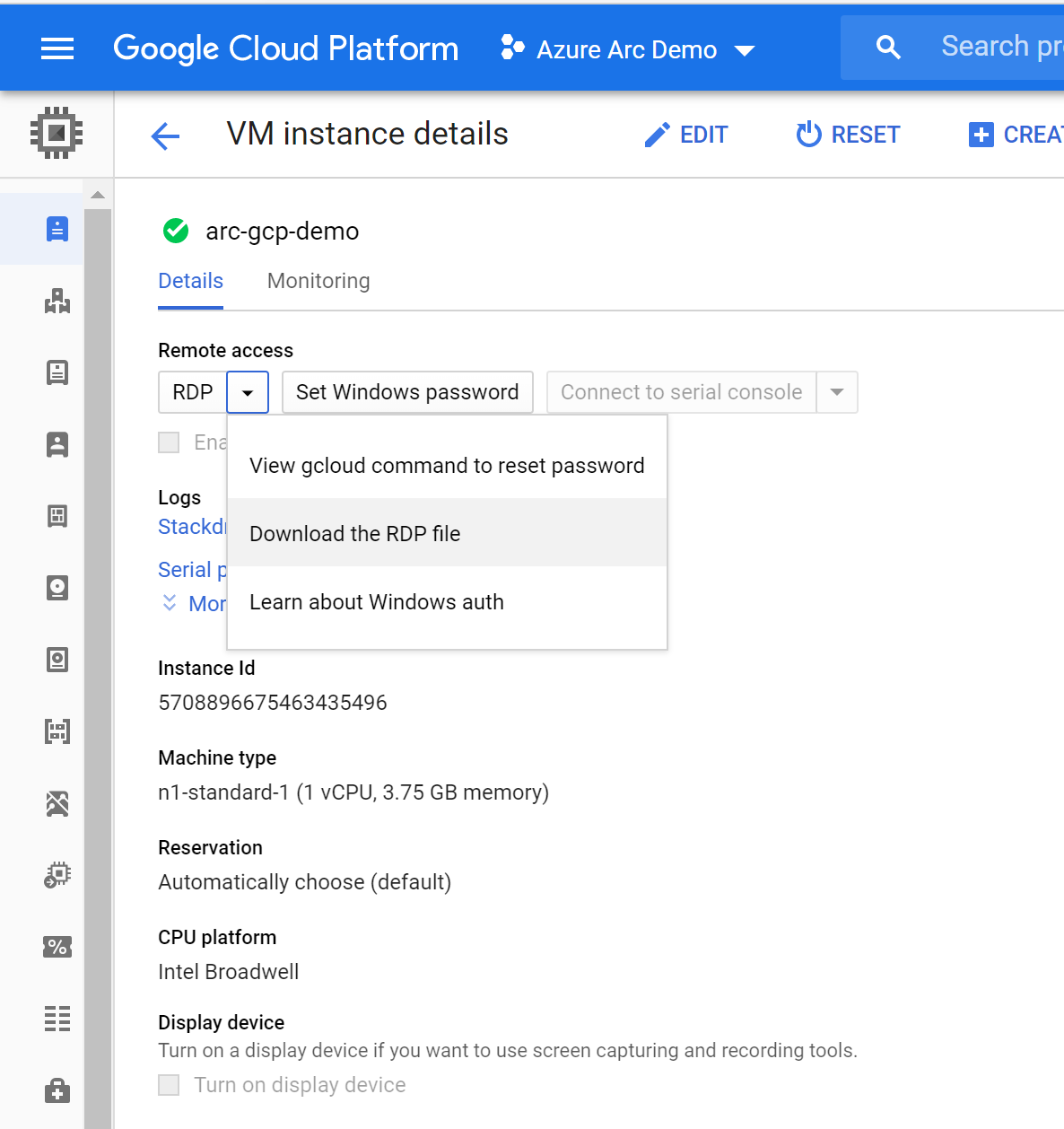

terraform apply --auto-approve.GCP konsolunu açın, işlem örneği sayfasına gidin ve ardından oluşturulan VM'yi seçin.

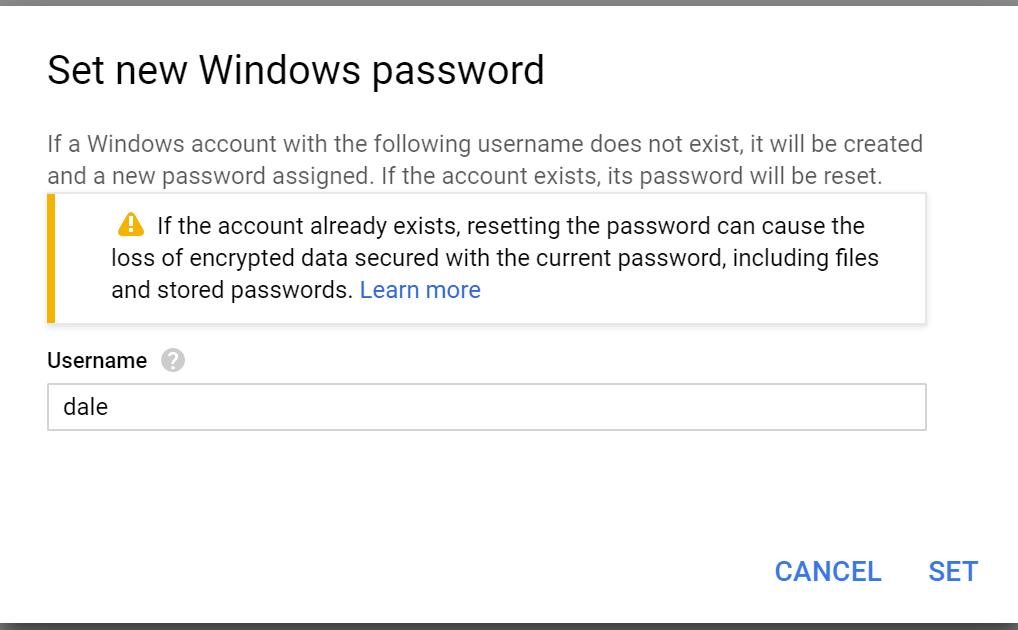

Parola Ayarla'yı seçip bir kullanıcı adı belirterek VM için bir kullanıcı ve parola oluşturun.

GCP konsolundaki VM sayfasından RDP düğmesini seçip yeni oluşturduğunuz kullanıcı adı ve parolayla oturum açarak VM'ye RDP ekleyin.

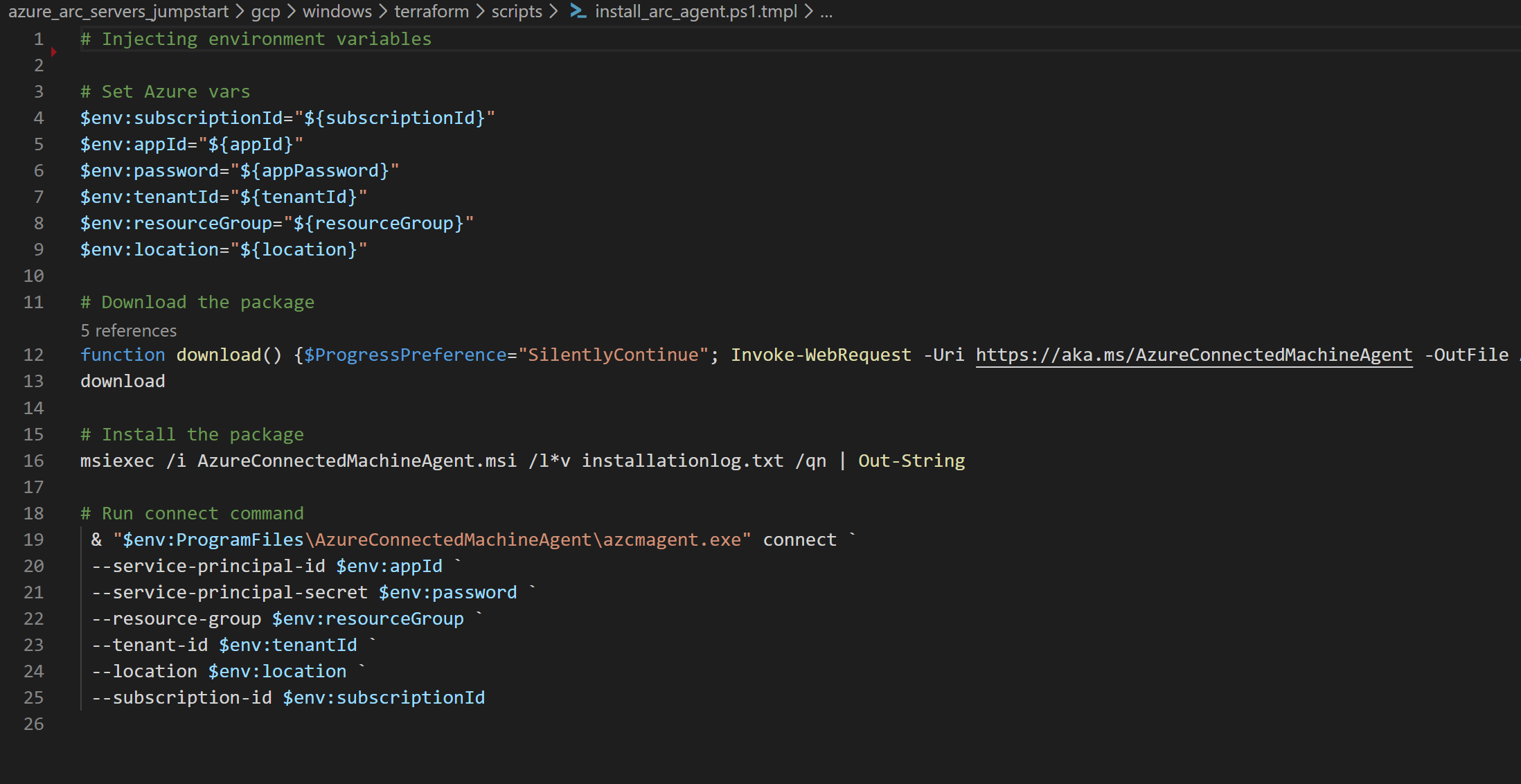

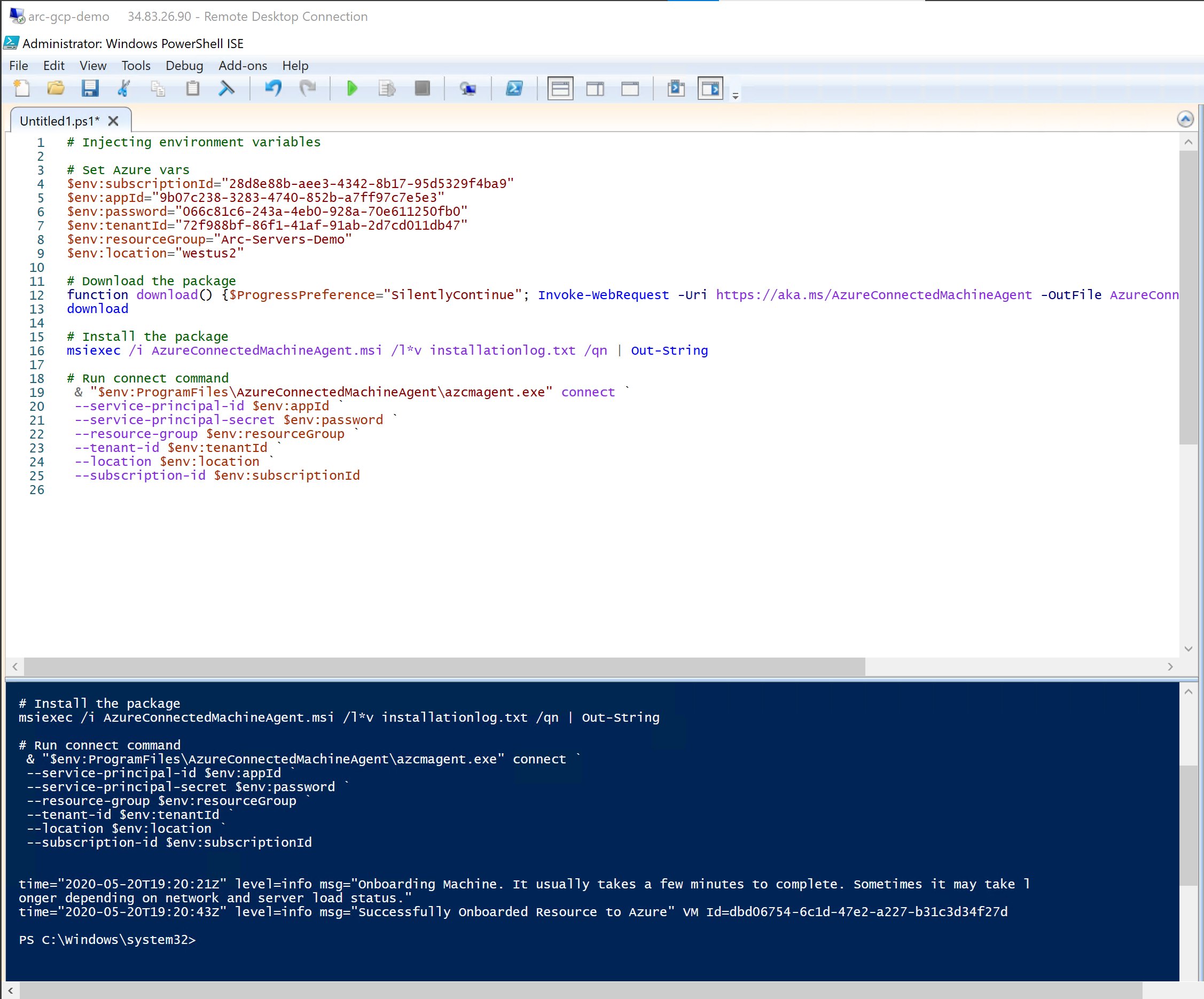

Oturum açtıktan sonra PowerShell ISE'yi Yönetici istrator olarak açın. x86 sürümünü değil, PowerShell ISE'nin x64 sürümünü çalıştırdığınızdan emin olun. Açıldıktan sonra, boş

.ps1bir dosya oluşturmak için Dosya > Yeni'yi seçin. Ardından içeriğinin./scripts/install_arc_agent.ps1tamamını yapıştırın. Betiği yürütmek için yürüt düğmesine tıklayın. Tamamlandığında, makinenin başarıyla eklenme işlemini gösteren çıktıyı görmeniz gerekir.

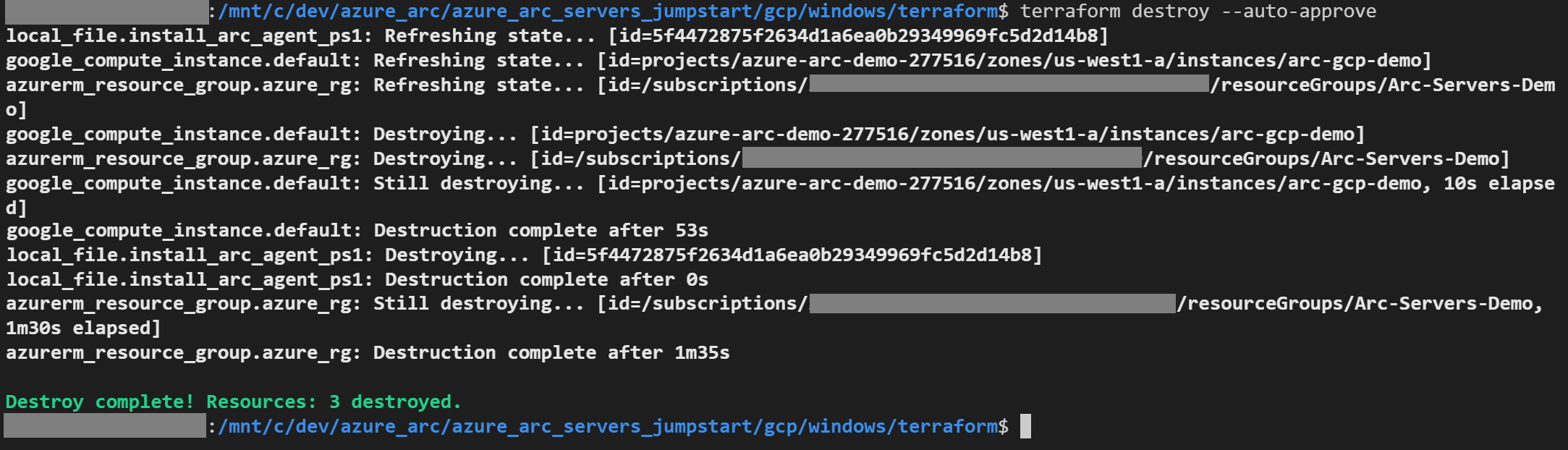

Dağıtımı silme

Bu tanıtım kapsamında oluşturduğunuz tüm kaynakları silmek için aşağıda gösterildiği gibi komutunu kullanın terraform destroy --auto-approve .

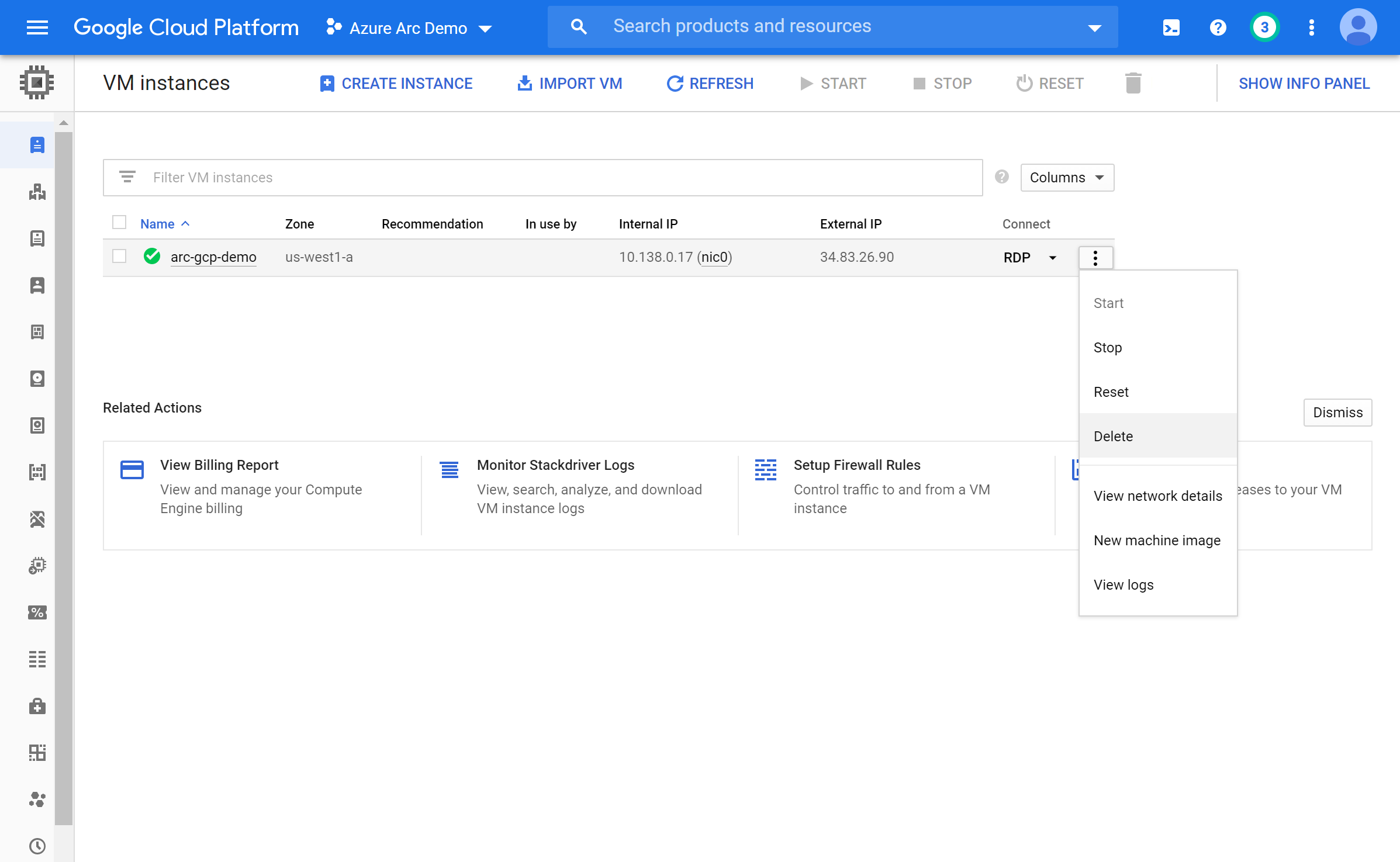

Alternatif olarak, GCP VM'sini doğrudan GCP konsolundan silebilirsiniz.

Geri Bildirim

Çok yakında: 2024 boyunca, içerik için geri bildirim mekanizması olarak GitHub Sorunları’nı kullanımdan kaldıracak ve yeni bir geri bildirim sistemiyle değiştireceğiz. Daha fazla bilgi için bkz. https://aka.ms/ContentUserFeedback.

Gönderin ve geri bildirimi görüntüleyin