IP adresi planlama

Kuruluşunuzun Azure'da IP adresleme planları önemlidir. Planlama, IP adresi alanının şirket içi konumlar ve Azure bölgeleri arasında çakışmamasını sağlar.

Tasarım konusunda dikkat edilmesi gerekenler:

Şirket içi ve Azure bölgeleri arasında çakışan IP adresi alanları, büyük çekişme zorlukları oluşturur.

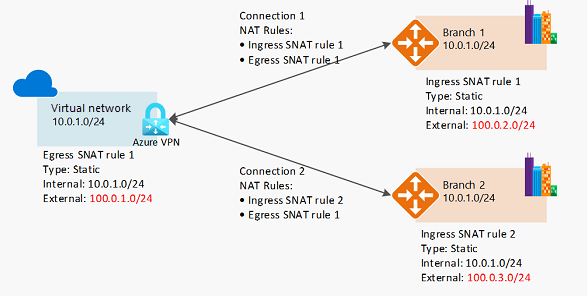

Azure VPN Gateway, ağ adresi çevirisi (NAT) özelliği aracılığıyla çakışan şirket içi siteleri ve çakışan IP adresi alanları arasında bağlantı kurabilir. Bu özellik genel olarak Azure Sanal WAN ve tek başına Azure VPN Gateway'de kullanılabilir.

Sanal ağ oluşturduktan sonra adres alanı ekleyebilirsiniz. Sanal ağ zaten sanal ağ eşlemesi aracılığıyla başka bir sanal ağa bağlıysa bu işlem kesintiye gerek yoktur. Bunun yerine, ağ alanı değiştikten sonra her uzak eşlemenin yeniden eşitleme işlemi yapılması gerekir.

Azure , her alt ağ içinde beş IP adresi ayırır. Sanal ağları ve kapsanan alt ağları boyutlandırırken bu adresleri dikkate alın.

Bazı Azure hizmetleri ayrılmış alt ağlar gerektirir. Bu hizmetler Azure Güvenlik Duvarı ve Azure VPN Gateway'i içerir.

Alt ağ içinde bir hizmetin örneklerini oluşturmak için belirli hizmetlere alt ağlar atayabilirsiniz.

Tasarım önerileri:

Azure bölgeleri ve şirket içi konumlar arasında çakışmayan IP adresi alanlarını önceden planlayın.

RFC 1918 adresleri olarak bilinen özel internet için adres ayırmadaki IP adreslerini kullanın.

Aşağıdaki adres aralıklarını kullanmayın:

224.0.0.0/4(çok noktaya yayın)255.255.255.255/32(yayın)127.0.0.0/8(geri döngü)169.254.0.0/16(yerel bağlantı)168.63.129.16/32(iç DNS)

Özel IP adreslerinin sınırlı kullanılabilirliğine sahip ortamlar için IPv6 kullanmayı göz önünde bulundurun. Sanal ağlar yalnızca IPv4 veya çift yığın IPv4+IPv6 olabilir.

gibi

/16büyük sanal ağlar oluşturmayın. IP adresi alanının boşa harcanmamasını sağlar. Desteklenen en küçük IPv4 alt ağıdır/29ve en büyükleri sınıfsız etki alanları arası yönlendirme (CIDR) alt ağ tanımları kullanılırken kullanılır/2. IPv6 alt ağlarının boyutu tam olarak/64olmalıdır.Gerekli adres alanını önceden planlamadan sanal ağlar oluşturmayın.

Özellikle genel IP adresleri kuruluşunuza ait değilse, sanal ağlar için genel IP adreslerini kullanmayın.

Kullanacağınız hizmetleri göz önünde bulundurarak CNI ağı ile AKS gibi ayrılmış IP'leri (IP Adresleri) olan bazı hizmetler vardır

IPv4 tükenmesini önlemek için yönlendirilemez giriş bölgesi uç sanal ağlarını ve Azure Özel Bağlantı hizmetini kullanın.

IPv6 ile ilgili dikkat edilmesi gerekenler

Ortamlarında giderek artan sayıda kuruluş IPv6'yi benimsiyor. Bu benimseme, özellikle büyük ölçekli ağlarda genel IPv4 alanı tükenmesi, özel IPv4 kıtlığı ve yalnızca IPv6 istemcilerine bağlantı sağlama gereğinden kaynaklanır. IPv6'nın benimsenmeye yönelik evrensel bir yaklaşımı yoktur. Ancak, IPv6'yı planlarken ve mevcut Azure ağlarınızda uygularken izleyebileceğiniz en iyi yöntemler vardır.

Azure için Microsoft Bulut Benimseme Çerçevesi, bulutta sistem oluştururken dikkate almanız gereken noktaları anlamanıza yardımcı olur. Sürdürülebilir sistemler tasarlamaya yönelik mimari en iyi yöntemler hakkında bilgi edinmek için bkz . Azure giriş bölgesi tasarım ilkeleri. Başvuru mimarisi dağıtımları, diyagramlar ve kılavuzlar dahil olmak üzere bulut mimarinizle ilgili ayrıntılı öneriler ve en iyi yöntemler için bkz . IPv6 için Mimari Merkezi kılavuzu.

Tasarım konusunda dikkat edilmesi gerekenler:

IPv6 benimsemenizi aşamaya geçin. İş gereksinimlerinize göre, gerektiğinde IPv6'yı uygulayın. IPv4 ve IPv6'nın gerektiği sürece birlikte var olabileceğini unutmayın.

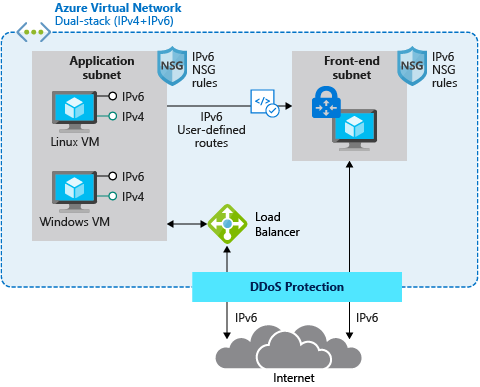

Uygulamaların sanal makineler (VM) gibi tam IPv6 desteğine sahip hizmet olarak altyapı (IaaS) hizmetlerini kullandığı senaryolarda, IPv4 ve IPv6'nın yerel uçtan uca kullanımı mümkündür. Bu yapılandırma, çeviri karmaşıklıklarını önler ve sunucuya ve uygulamaya en fazla bilgiyi sağlar.

IPv6 adresiyle İnternet'e yönelik Temel SKU Azure yük dengeleyicileri dağıtabilirsiniz. Bu yapılandırma, yük dengeleyici aracılığıyla genel İnternet ile Azure VM'leri arasında yerel uçtan uca IPv6 bağlantısı sağlar. Bu yaklaşım, vm'ler ve genel internet üzerindeki IPv6 özellikli istemciler arasında yerel uçtan uca giden bağlantıları da kolaylaştırır. Bu yaklaşımın IPv6 trafiğini işlemek için yoldaki tüm cihazları gerektirdiğini unutmayın.

Yerel uçtan uca yaklaşım en çok doğrudan sunucudan sunucuya veya istemciden sunucuya iletişim için kullanışlıdır. Genellikle güvenlik duvarları, web uygulaması güvenlik duvarları veya ters proxy'ler tarafından korunan çoğu web hizmeti ve uygulama için kullanışlı değildir.

Üçüncü taraf hizmetlerin, hizmet olarak platform (PaaS) hizmetlerinin ve arka uç çözümlerinin birleşimini kullanan bazı karmaşık dağıtımlar ve uygulamalar yerel IPv6'yı desteklemeyebilir. Bu durumlarda, IPv6 ile IPv4 arasındaki iletişimi etkinleştirmek için NAT/NAT64 veya bir IPv6 proxy çözümü kullanmanız gerekir.

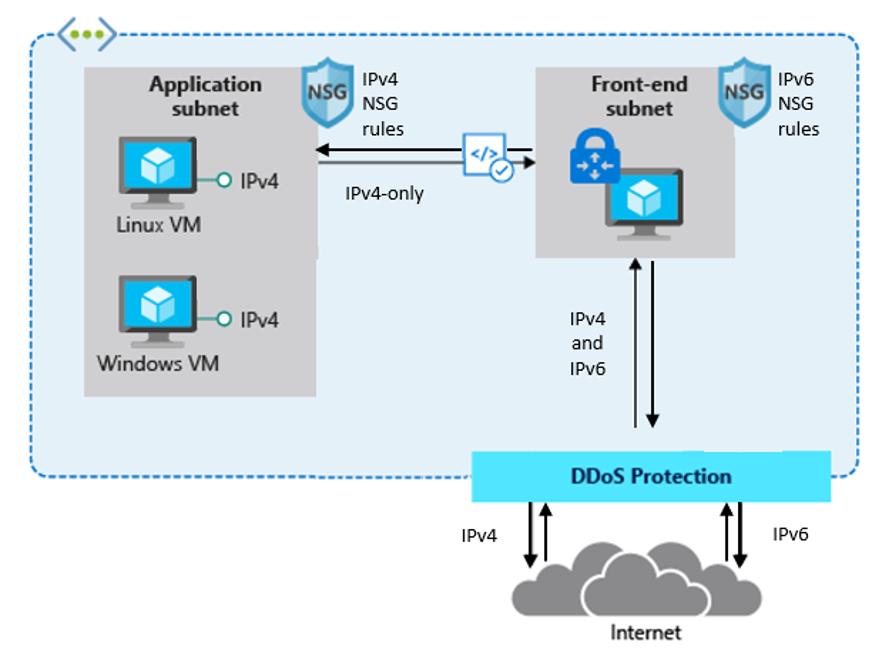

Uygulama mimarisinin karmaşıklığı veya eğitim maliyetleri gibi diğer faktörler önemli kabul edildiğinde, arka uçta yalnızca IPv4 altyapısını kullanmaya devam etmek ve hizmet teslimi için bir üçüncü taraf ağ sanal gereci (NVA) çift yığınlı IPv4/IPv6 ağ geçidi dağıtmak isteyebilirsiniz.

NVA kullanan tipik bir dağıtım aşağıdaki gibi görünebilir:

Tasarım önerileri:

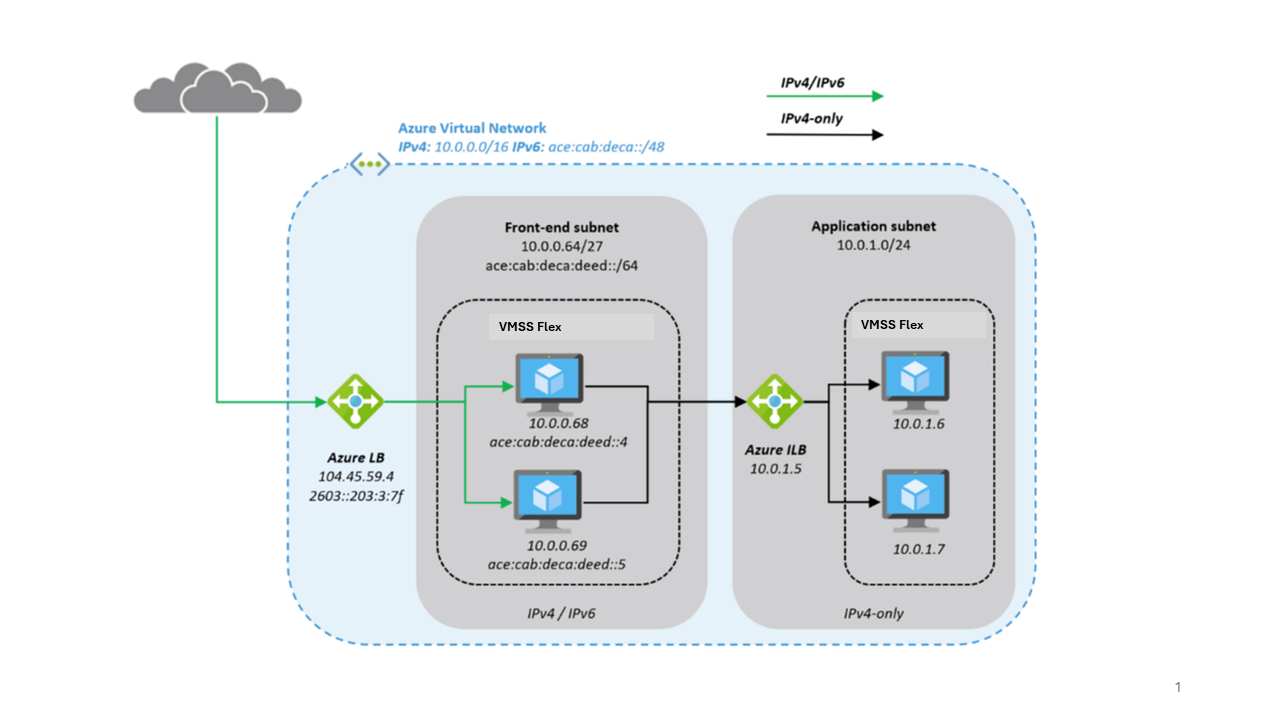

Aşağıda tipik bir mimarinin nasıl görünebileceğine daha yakından bakabilirsiniz:

Dayanıklılık için NVA'yı Esnek düzenleme (VMSS Flex) ile Sanal Makine Ölçek Kümeleri dağıtın ve bunları genel IP adresi ön ucu olan Azure Load-Balancer aracılığıyla İnternet'te kullanıma sunun.

NVA'lar IPv4 ve IPv6 trafiğini kabul eder ve uygulama alt ağındaki uygulamaya erişmek için bu trafiği yalnızca IPv4 trafiğine çevirir. Bu yaklaşım, uygulama ekibinin karmaşıklığını azaltır ve saldırı yüzeyini azaltır.

Web trafiği için genel yönlendirme sağlamak üzere Azure Front Door'ı dağıtın.

Azure Front Door özellikleri, burada gösterildiği gibi IPv6 istemci isteklerini ve yalnızca IPv4 arka ucuna gelen trafiği ara sunucuyu içerir:

NVA yaklaşımı ile Azure Front Door yaklaşımı arasındaki temel farklar şunlardır:

- NVA'lar müşteri tarafından yönetilir, OSI modelinin 4. katmanında çalışır ve özel ve genel bir arabirimle uygulamayla aynı Azure sanal ağına dağıtılabilir.

- Azure Front Door küresel bir Azure PaaS hizmetidir ve Katman 7'de (HTTP/HTTPS) çalışır. Uygulama arka ucu, yalnızca Azure Front Door'tan gelen trafiği kabul etmek için kilitlenen İnternet'e yönelik bir hizmettir.

Karmaşık ortamlarda her ikisinin bir bileşimini kullanabilirsiniz. NVA'lar bölgesel dağıtımda kullanılır. Azure Front Door, trafiği farklı Azure bölgelerindeki veya İnternet'e yönelik diğer konumlardaki bir veya daha fazla bölgesel dağıtıma yönlendirmek için kullanılır. En iyi çözümü belirlemek için Azure Front Door'un özelliklerini ve ürün belgelerini gözden geçirmenizi öneririz.

IPv6 sanal ağ CIDR blokları:

- Aboneliğinizdeki mevcut azure dağıtımında yeni bir sanal ağ oluşturduğunuzda tek bir IPv6 Sınıfsız Etki Alanları Arası Yönlendirme (CIDR) bloğunu ilişkilendirebilirsiniz. IPv6 için alt ağın boyutu /64 olmalıdır. Bu boyutun kullanılması, alt ağın şirket içi ağa yönlendirilmesini etkinleştirmeye karar verirseniz gelecekteki uyumluluğu sağlar. Bazı yönlendiriciler yalnızca /64 IPv6 yollarını kabul edebilir.

- Yalnızca IPv4'i destekleyen mevcut bir sanal ağınız ve alt ağınızda yalnızca IPv4 kullanacak şekilde yapılandırılmış kaynaklarınız varsa, sanal ağınız ve kaynaklarınız için IPv6 desteğini etkinleştirebilirsiniz. Sanal ağınız, kaynaklarınızın IPv4, IPv6 veya her ikisi üzerinden iletişim kurmasını sağlayan çift yığın modunda çalışabilir. IPv4 ve IPv6 iletişimi birbirinden bağımsızdır.

- Sanal ağınız ve alt ağlarınız için IPv4 desteğini devre dışı bırakamazsınız. IPv4, Azure sanal ağları için varsayılan IP adresleme sistemidir.

- Bir IPv6 CIDR bloğunu sanal ağınızla ve alt ağınızla veya BYOIP IPv6 ile ilişkilendirin. CIDR gösterimi, bir IP adresini ve ağ maskesini temsil eden bir yöntemdir. Bu adreslerin biçimleri aşağıdaki gibidir:

- Tek bir IPv4 adresi 32 bittir ve en fazla üç ondalık basamağı olan dört grup vardır. Örneğin,

10.0.1.0. - IPv4 CIDR bloğunda, 0 ile 255 arasında, noktalarla ayrılmış ve ardından eğik çizgi ve 0 ile 32 arasında bir sayı olmak üzere üç ondalık basamaktan oluşan dört grup bulunur. Örneğin,

10.0.0.0/16. - Tek bir IPv6 adresi 128 bittir. Dört onaltılık basamak içeren sekiz grup vardır. Örneğin,

2001:0db8:85a3:0000:0000:8a2e:0370:7334. - IPv6 CIDR bloğunda, iki nokta üst üste ve ardından iki nokta üst üste ve ardından eğik çizgi ve 1 ile 128 arasında bir sayı olmak üzere en çok dört onaltılık basamaktan oluşan dört grup bulunur. Örneğin,

2001:db8:1234:1a00::/64.

- Tek bir IPv4 adresi 32 bittir ve en fazla üç ondalık basamağı olan dört grup vardır. Örneğin,

- IPv6 trafiğini yönlendirmek için rota tablolarınızı güncelleştirin. Genel trafik için tüm IPv6 trafiğini alt ağdan VPN Gateway'e veya Azure ExpressRoute ağ geçidine yönlendiren bir yol oluşturun.

- Güvenlik grubu kurallarınızı IPv6 adreslerine yönelik kuralları içerecek şekilde güncelleştirin. Bunun yapılması, IPv6 trafiğinin örneklerinize ve örneklerinizden akmasını sağlar. Alt ağınıza gelen ve alt ağdan gelen trafik akışını denetlemek için ağ güvenlik grubu kurallarınız varsa, IPv6 trafiğine yönelik kurallar eklemeniz gerekir.

- Örnek türünüz IPv6'yı desteklemiyorsa, çift yığın kullanın veya daha önce açıklandığı gibi IPv4'ten IPv6'ya çevrilen bir NVA dağıtın.

IP Adresi Yönetimi (IPAM) araçları

IPAM aracının kullanılması, merkezi yönetim ve görünürlük sağladığı için Azure'da IP adresi planlaması konusunda size yardımcı olabilir ve IP adresi alanlarında çakışmaları ve çakışmaları önler. Bu bölüm, IPAM aracını benimserken dikkat edilmesi gereken önemli noktalar ve öneriler konusunda size yol gösterir.

Tasarım konusunda dikkat edilmesi gerekenler:

Gereksinimlerinize ve kuruluşunuzun boyutuna bağlı olarak dikkate alınması gereken çok sayıda IPAM aracı mevcuttur. Seçenekler, excel tabanlı temel bir envantere sahip olmaktan açık kaynak topluluk odaklı çözüme veya gelişmiş özelliklere ve desteğe sahip kapsamlı kurumsal ürünlere kadar uzanan bir kapsama sahiptir.

Uygulanacak IPAM aracını değerlendirirken şu faktörleri göz önünde bulundurun:

- Kuruluşunuz için gereken en düşük özellikler

- Lisanslama ve sürekli bakım dahil olmak üzere toplam sahip olma maliyeti (TCO)

- Denetim izleri, günlük kaydı ve rol tabanlı erişim denetimleri

- Microsoft Entra Id aracılığıyla kimlik doğrulaması ve yetkilendirme

- API aracılığıyla erişilebilir

- Diğer ağ yönetim araçları ve sistemleriyle tümleştirmeler

- Etkin topluluk desteği veya yazılım sağlayıcısının destek düzeyi

Azure IPAM gibi bir açık kaynak IPAM aracını değerlendirmeyi göz önünde bulundurun. Azure IPAM, Azure platformu üzerinde oluşturulmuş basit bir çözümdür. Azure kiracınızdaki IP adresi kullanımını otomatik olarak bulur ve merkezi bir kullanıcı arabiriminden veya RESTful API'sinden yönetmenize olanak tanır.

Kuruluşunuzun işletim modelini ve IPAM aracının sahipliğini göz önünde bulundurun. BIR IPAM aracı uygulamanın amacı, bağımlılıklar ve performans sorunları olmadan uygulama ekipleri için yeni IP adresi alanları isteme sürecini kolaylaştırmaktır.

IPAM aracı işlevselliğinin önemli bir parçası, IP adresi alanı kullanımını envantere almak ve mantıksal olarak düzenlemektir.

Tasarım önerileri:

Çakışmayan IP adresi alanlarını ayırma işlemi, tek tek uygulama giriş bölgelerinin gereksinimlerine göre farklı boyutlarda istekte bulunmayı desteklemelidir.

- Örneğin, uygulama ekiplerinin ihtiyaçlarını açıklamasını kolaylaştırmak için tişört boyutlandırmayı benimseyebilirsiniz:

- Küçük -

/24- 256 IP adresi - Orta -

/22- 1.024 IP adresi - Büyük -

/20- 4.096 IP adresi

- Küçük -

- Örneğin, uygulama ekiplerinin ihtiyaçlarını açıklamasını kolaylaştırmak için tişört boyutlandırmayı benimseyebilirsiniz:

IPAM aracınızda, Kod Olarak Altyapı (IaC) yaklaşımını desteklemek için çakışmayan IP adresi alanlarını ayırmaya yönelik bir API olmalıdır. Bu özellik, IPAM'nin abonelik aracı sürecinize sorunsuz bir şekilde tümleştirilmesi ve böylece hata riskinin ve el ile müdahale gereksiniminin azaltılması için de çok önemlidir.

- IaC yaklaşımına örnek olarak, dağıtım betiği işlevselliğiyle Bicep veya IPAM API'sinden dinamik olarak veri getirmek için Terraform veri kaynakları verilmiştir.

IP adresi alanlarınızı Azure bölgelerine ve iş yükü arketiplerine göre yapılandırarak, temiz ve izlenebilir bir ağ envanteri sağlayarak sistematik bir düzenleme oluşturun.

İş yüklerinin yetkisini alma işlemi, artık kullanılmayan IP adresi alanlarının kaldırılmasını içermelidir. Bu alan daha sonra yeni iş yükleri için yeniden kullanılabilir ve verimli kaynak kullanımını teşvik edebilir.