Not

Bu sayfaya erişim yetkilendirme gerektiriyor. Oturum açmayı veya dizinleri değiştirmeyi deneyebilirsiniz.

Bu sayfaya erişim yetkilendirme gerektiriyor. Dizinleri değiştirmeyi deneyebilirsiniz.

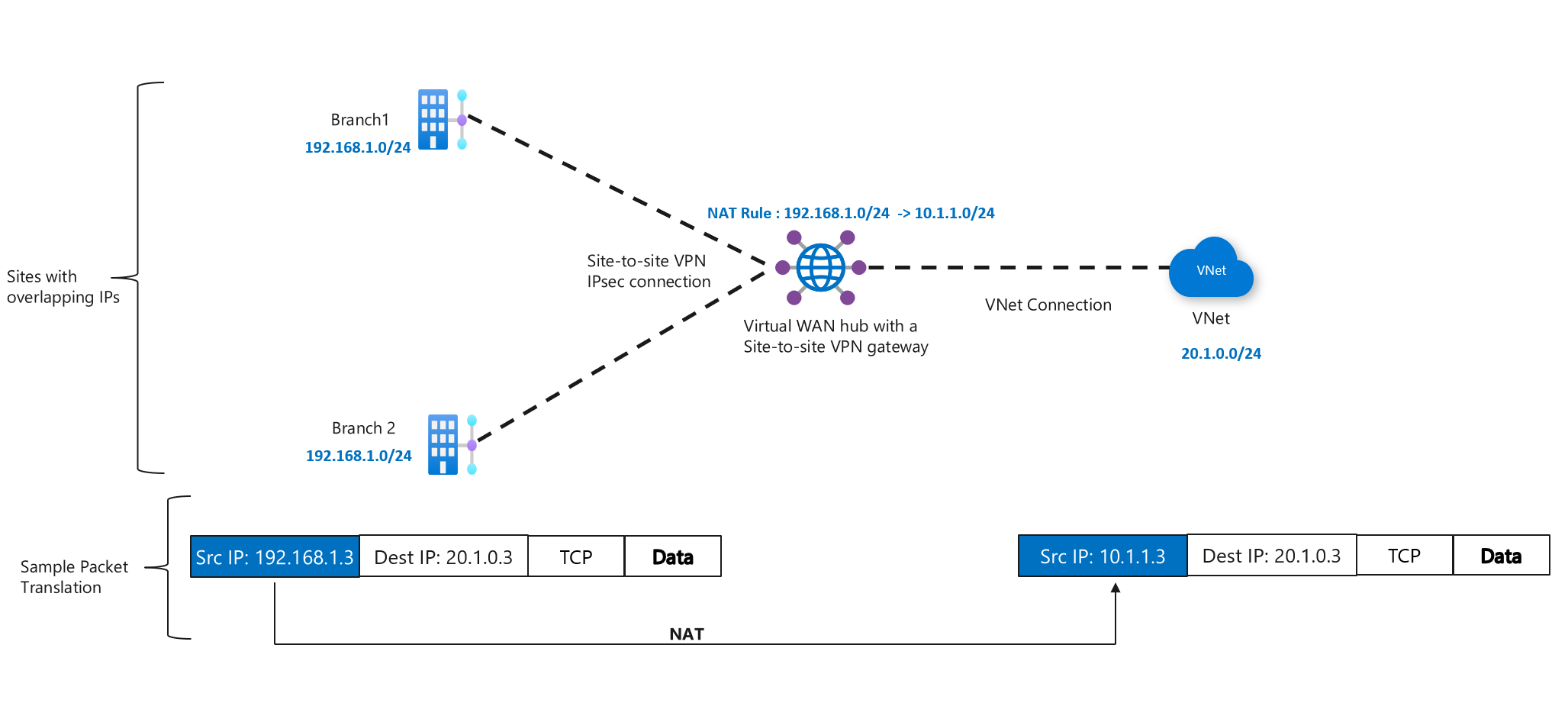

Sanal WAN VPN ağ geçidinizi statik bire bir NAT kurallarıyla yapılandırabilirsiniz. NAT kuralı, IP adreslerinin bire bir çevirisini ayarlamak için bir mekanizma sağlar. NAT, uyumsuz veya çakışan IP adresleri olan iki IP ağını birbirine bağlamak için kullanılabilir. Tipik bir senaryo, Azure sanal ağ kaynaklarına erişmek isteyen çakışan IP'lere sahip dallardır.

Bu yapılandırma, bir dış (konak) IP Adresinden gelen trafiği bir sanal ağ içindeki uç noktayla ilişkilendirilmiş bir iç IP adresine (sanal makine, bilgisayar, kapsayıcı vb.) yönlendirmek için bir akış tablosu kullanır.

NAT kullanmak için VPN cihazlarının herhangi bir noktadan herhangi birine (joker karakter) trafik seçicileri kullanması gerekir. İlke Tabanlı (dar) trafik seçicileri NAT yapılandırmasıyla birlikte desteklenmez.

NAT kurallarını yapılandırma

İSTEDIĞINIZ zaman VPN ağ geçidi ayarlarınızda NAT kurallarını yapılandırabilir ve görüntüleyebilirsiniz.

NAT türü: statik ve dinamik

Ağ geçidi cihazındaki NAT, adres çakışmasını önlemek için NAT ilkelerine veya kurallarına göre kaynak ve/veya hedef IP adreslerini çevirir. Farklı türde NAT çeviri kuralları vardır:

Statik NAT: Statik kurallar sabit bir adres eşleme ilişkisi tanımlar. Belirli bir IP adresi için hedef havuzdan aynı adrese eşlenir. Eşleme sabit olduğundan statik kurallar için eşlemeler durum bilgisizdir. Örneğin, 10.0.0.0/24 ile 192.168.0.0/24 arasında eşlemek için oluşturulan nat kuralının sabit bir 1-1 eşlemesi olur. 10.0.0.0 192.168.0.0'a, 10.0.0.1 ise 192.168.0.1'e çevrilir, vb.

Dinamik NAT: Dinamik NAT için, bir IP adresi kullanılabilirlik temelinde veya IP adresi ile TCP/UDP bağlantı noktasının farklı bir bileşimiyle farklı hedef IP adreslerine ve TCP/UDP bağlantı noktasına çevrilebilir. İkincisi NAPT, Ağ Adresi ve Bağlantı Noktası Çevirisi olarak da adlandırılır. Dinamik kurallar, herhangi bir zamanda trafik akışlarına bağlı olarak durum bilgisi olan çeviri eşlemelerine neden olur. Dinamik NAT'nin yapısı ve sürekli değişen IP/Bağlantı Noktası birleşimleri nedeniyle, Dinamik NAT kurallarını kullanan akışların İç Eşleme (Nat Öncesi) IP Aralığından başlatılması gerekir. Dinamik eşleme, akışın bağlantısı kesildikten veya düzgün bir şekilde sonlandırıldıktan sonra serbest bırakılır.

Başka bir nokta da çeviri için adres havuzu boyutudur. Hedef adres havuzu boyutu özgün adres havuzuyla aynıysa, sıralı sırada 1:1 eşlemesi tanımlamak için statik NAT kuralı kullanın. Hedef adres havuzu özgün adres havuzundan küçükse, farklılıkları karşılamak için dinamik NAT kuralı kullanın.

Not

Siteden siteye NAT, ilke tabanlı trafik seçicilerin kullanıldığı siteden siteye VPN bağlantıları için desteklenmez.

Sanal merkezinize gidin.

VPN (Siteden siteye) öğesini seçin.

NAT kuralları (Düzenle) seçeneğini belirleyin.

NAT Kuralını Düzenle sayfasında, aşağıdaki değerleri kullanarak NAT kuralı ekleyebilir/düzenleyebilir/silebilirsiniz:

- Ad: NAT kuralınız için benzersiz bir ad.

- Tür: Statik veya Dinamik. Statik bire bir NAT, iç adres ile dış adres arasında bire bir ilişki kurarken, Dinamik NAT kullanılabilirliğe göre bir IP ve bağlantı noktası atar.

- IP Yapılandırma Kimliği: Nat kuralı belirli bir VPN ağ geçidi örneğine yapılandırılmalıdır. Bu yalnızca Dinamik NAT için geçerlidir. Statik NAT kuralları her iki VPN ağ geçidi örneğine de otomatik olarak uygulanır.

-

Mod: IngressSnat veya EgressSnat.

- IngressSnat modu (Giriş Kaynağı NAT olarak da bilinir), Azure hub'ın siteden siteye VPN ağ geçidine giren trafik için geçerlidir.

- EgressSnat modu (Çıkış Kaynağı NAT olarak da bilinir), Azure hub'ın siteden siteye VPN ağ geçidinden çıkan trafik için geçerlidir.

- İç Eşleme: İç ağdaki bir dizi dış IP'ye eşlenecek kaynak IP'lerin adres ön eki aralığı. Başka bir deyişle, NAT öncesi adres ön ek aralığınız.

- Dış Eşleme: Dış ağdaki kaynak IP'lerin eşleştirileceği hedef IP'lerin adres ön eki aralığı. Başka bir deyişle NAT sonrası adres ön ek aralığınız.

- Bağlantı Bağlantısı: Bir VPN sitesini Azure Sanal WAN hub'ına siteden siteye VPN ağ geçidine sanal olarak bağlayan bağlantı kaynağı.

Not

Siteden siteye VPN ağ geçidinin BGP aracılığıyla çevrilmiş (Dış Eşleme) adres ön eklerini tanıtmasını istiyorsanız, şirket içi çıkış kuralları ve Azure (Sanal WAN hub, bağlı sanal ağlar, VPN ve ExpressRoute dalları) NAT sonrası Giriş kuralları aralığını otomatik olarak öğrenecek olduğundan BGP Çevirisini Etkinleştir düğmesine tıklayın. Yeni POST NAT aralıkları, bir sanal hub'daki Effective Routes tablosunda gösterilir. Bgp Çevirisini Etkinleştir ayarı, Sanal WAN hub siteden siteye VPN ağ geçidindeki tüm NAT kurallarına uygulanır.

Örnek yapılandırmalar

Giriş SNAT (BGP özellikli VPN sitesi)

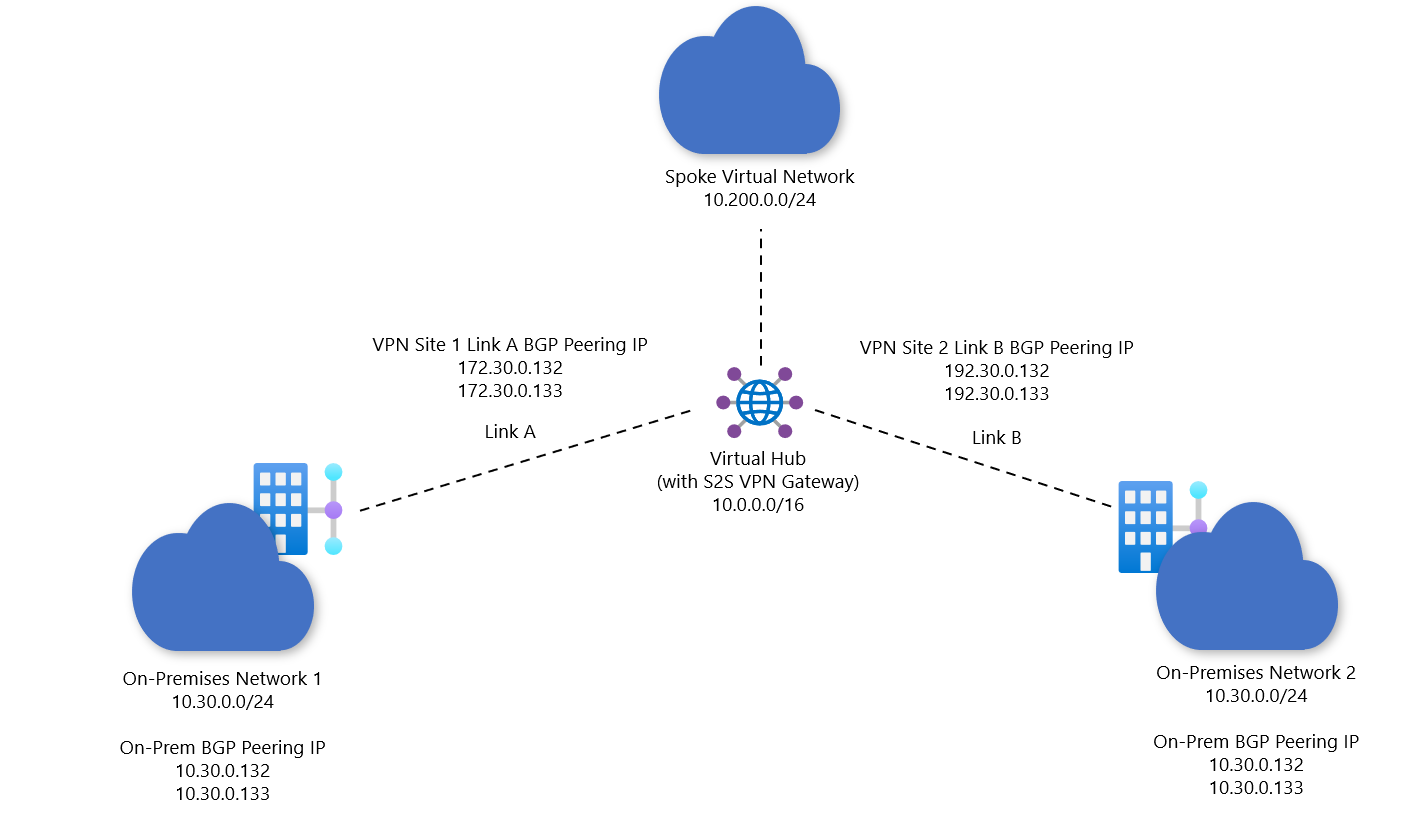

Giriş SNAT kuralları, Sanal WAN siteden siteye VPN ağ geçidi üzerinden Azure'a giren paketlere uygulanır. Bu senaryoda, iki siteden siteye VPN dallarını Azure'a bağlamak istiyorsunuz. VPN Sitesi 1, Bağlantı A üzerinden, VPN Sitesi 2 ise B Bağlantısı üzerinden bağlanır. Her site aynı adres alanına sahiptir 10.30.0.0/24.

Bu örnekte NAT sitesi1 ile 172.30.0.0.0/24 arası olacak. diğer Sanal WAN uç sanal ağları ve dalları bu NAT sonrası adres alanını otomatik olarak öğrenir.

Aşağıdaki diyagramda öngörülen sonuç gösterilmektedir:

Bir NAT kuralı belirtin.

Siteden siteye VPN ağ geçidinin çakışan adres alanları (10.30.0.0/24 gibi) ile iki dalı ayırt etmesini sağlamak için bir NAT kuralı belirtin. Bu örnekte, VPN Sitesi 1 için Bağlantı A'ya odaklanıyoruz.

Aşağıdaki NAT kuralı ayarlanabilir ve Bağlantı A ile ilişkilendirilebilir. Bu statik bir NAT kuralı olduğundan, İç Eşleme ve Dış Eşleme'nin adres alanları aynı sayıda IP adresi içerir.

- Ad: ingressRule01

- Tür: Statik

- Mod: IngressSnat

- İç Eşleme: 10.30.0.0/24

- Dış Eşleme: 172.30.0.0/24

- Bağlantı Bağlantısı: Bağlantı A

BGP Rota Çevirisini 'Etkinleştir' olarak değiştirin.

Siteden siteye VPN ağ geçidinin şirket içi BGP eşle eşlenebilir olduğundan emin olun.

Bu örnekte, Giriş NAT Kuralının 10.30.0.132'yi 172.30.0.132'ye çevirmesi gerekir. Bunu yapmak için, 'VPN sitesini düzenle'ye tıklayarak BU çevrilmiş BGP eş adresini (172.30.0.132) yansıtacak şekilde BIR BGP adresi bağlayın VPN sitesini bağlayın.

VPN sitesinin BGP aracılığıyla bağlanıp bağlanmayacağını dikkate alınması gerekenler

Statik bire bir NAT için hem iç hem de dış eşleme için alt ağ boyutu aynı olmalıdır.

BGP Çevirisi etkinleştirilirse, siteden siteye VPN ağ geçidi çıkış NAT kurallarının şirket içi dış eşlemesinive Giriş NAT kurallarının Azure'a Dış Eşlemesini (sanal WAN hub'ı, bağlı uç sanal ağları, bağlı VPN/ExpressRoute) otomatik olarak tanıtacaktır. BGP Çevirisi devre dışı bırakılırsa, çevrilen yollar otomatik olarak şirket içi kullanıma sunulmaz. Bu nedenle, şirket içi BGP konuşmacısı, bu VPN sitesi bağlantı bağlantısıyla ilişkili Giriş NAT kurallarının NAT sonrası (Dış Eşleme) aralığını tanıtacak şekilde yapılandırılmalıdır. Benzer şekilde, çıkış NAT Kurallarının NAT sonrası (Dış Eşleme) aralığı için bir yol şirket içi cihaza uygulanmalıdır.

Şirket içi BGP eş IP adresi Giriş NAT Kuralının İç Eşlemesiiçinde yer alırsa, siteden siteye VPN ağ geçidi şirket içi BGP eş IP adresini otomatik olarak çevirir. Sonuç olarak, VPN sitesinin Bağlantı Bağlantısı BGP adresi NAT tarafından çevrilmiş adresi (Dış Eşlemenin bir parçası) yansıtmalıdır.

Örneğin, şirket içi BGP IP adresi 10.30.0.133 ise ve 10.30.0.0/24'i 172.30.0.0/24'e çeviren bir Giriş NAT Kuralı varsa, VPN sitesinin Bağlantı Bağlantısı BGP Adresi çevrilmiş adres (172.30.0.133) olarak yapılandırılmalıdır.

Dinamik NAT'de, IP ve bağlantı noktası çevirileri sabit olmadığından şirket içi BGP eş IP'leri NAT öncesi adres aralığının (İç Eşleme) parçası olamaz. Şirket içi BGP eşleme IP'sini çevirmeniz gerekiyorsa, lütfen yalnızca BGP Eşleme IP adresini çeviren ayrı bir Statik NAT Kuralı oluşturun.

Örneğin, şirket içi ağ 10.0.0.0/24 adres alanına sahipse ve şirket içi BGP eş IP'si 10.0.0.1 ise ve 10.0.0.0/24'i 192.198.0.0/32'ye çevirmek için Giriş Dinamik NAT Kuralı varsa, 10.0.0.1/32'yi 192.168.0.02/32'ye çeviren ayrı bir Giriş Statik NAT Kuralı gereklidir ve ilgili VPN sitesinin Bağlantı Bağlantısı BGP adresi NAT tarafından çevrilmiş adrese (Dış Eşlemenin bir parçası) güncelleştirilmelidir.

Giriş SNAT'sı (statik olarak yapılandırılmış yolları olan VPN sitesi)

Giriş SNAT kuralları, Sanal WAN siteden siteye VPN ağ geçidi üzerinden Azure'a giren paketlere uygulanır. Bu senaryoda, iki siteden siteye VPN dallarını Azure'a bağlamak istiyorsunuz. VPN Sitesi 1, Bağlantı A üzerinden, VPN Sitesi 2 ise B Bağlantısı üzerinden bağlanır. Her site aynı adres alanına sahiptir 10.30.0.0/24.

Bu örnekte NAT VPN sitesi 1 ile 172.30.0.0.0/24 arası olacak. Ancak VPN Sitesi BGP aracılığıyla siteden siteye VPN ağ geçidine bağlı olmadığından yapılandırma adımları BGP özellikli örnekten biraz farklıdır.

Bir NAT kuralı belirtin.

Siteden siteye VPN ağ geçidinin aynı adres alanı 10.30.0.0/24 olan iki dalı ayırt etmesini sağlamak için bir NAT kuralı belirtin. Bu örnekte, VPN Sitesi 1 için Bağlantı A'ya odaklanıyoruz.

Aşağıdaki NAT kuralı ayarlanabilir ve VPN sitesi 1'in bağlantı A'sı ile ilişkilendirilebilir. Bu statik bir NAT kuralı olduğundan, İç Eşleme ve Dış Eşleme'nin adres alanları aynı sayıda IP adresi içerir.

- Ad: IngressRule01

- Tür: Statik

- Mod: IngressSnat

- İç Eşleme: 10.30.0.0/24

- Dış Eşleme: 172.30.0.0/24

- Bağlantı Bağlantısı: Bağlantı A

Siteden siteye VPN ağ geçidinin NAT sonrası aralığını (172.30.0.0/24) öğrendiğinden emin olmak için VPN Sitesi 1'in 'Özel Adres alanı' alanını düzenleyin.

Siteden siteye VPN ağ geçidini içeren sanal hub kaynağına gidin. Sanal hub sayfasındaki Bağlantı'nın altında VPN (Siteden siteye) öğesini seçin.

Bağlantı A aracılığıyla Sanal WAN hub'ına bağlı VPN sitesini seçin. Siteyi Düzenle'yi seçin ve VPN sitesinin özel adres alanı olarak 172.30.0.0/24 girin.

VPN sitelerinin statik olarak yapılandırılması (BGP aracılığıyla bağlanmaması) ile ilgili dikkat edilmesi gerekenler

- Statik bire bir NAT için hem iç hem de dış eşleme için alt ağ boyutu aynı olmalıdır.

- 'Özel Adres Alanı' alanındaki Giriş NAT Kurallarının Dış Eşlemesi'ne ön ekleri eklemek için Azure portalında VPN sitesini düzenleyin.

- Çıkış NAT Kuralları ile ilgili yapılandırmalar için, çıkış NAT kuralının Dış Eşlemesi ile bir Yol İlkesi veya Statik Yol şirket içi cihaza uygulanmalıdır.

Paket akışı

Yukarıdaki örneklerde, şirket içi cihaz uç sanal ağındaki bir kaynağa ulaşmak istiyor. Paket akışı aşağıdaki gibidir ve NAT çevirileri kalın olarak gösterilir.

Şirket içinden gelen trafik başlatılır.

- Kaynak IP Adresi: 10.30.0.4

- Hedef IP Adresi: 10.200.0.4

Trafik siteden siteye ağ geçidine girer ve NAT kuralı kullanılarak çevrilir ve ardından Uç'a gönderilir.

- Kaynak IP Adresi: 172.30.0.4

- Hedef IP Adresi: 10.200.0.4

Uç'tan yanıt başlatılır.

- Kaynak IP Adresi: 10.200.0.4

- Hedef IP Adresi: 172.30.0.4

Trafik siteden siteye VPN ağ geçidine girer ve çeviri tersine çevrilir ve şirket içine gönderilir.

- Kaynak IP Adresi: 10.200.0.4

- Hedef IP Adresi: 10.30.0.4

Doğrulama denetimleri

Bu bölümde yapılandırmanızın düzgün ayarlandığını doğrulamak için yapılan denetimler gösterilir.

Dinamik NAT Kurallarını Doğrulama

Hedef adres havuzu özgün adres havuzundan daha küçükse Dinamik NAT Kuralları'nı kullanın.

DINAMIK NAT Kuralında IP/Bağlantı Noktası birleşimleri sabit olmadığından, şirket içi BGP Eş IP'si NAT öncesi (İç Eşleme) adres aralığının parçası olamaz. Yalnızca BGP Eşleme IP adresini çeviren belirli bir Statik NAT Kuralı oluşturun.

Örneğin:

- Şirket içi adres aralığı: 10.0.0.0/24

- Şirket içi BGP IP'si: 10.0.0.1

- Giriş Dinamik NAT kuralı: 192.168.0.1/32

- Giriş Statik NAT kuralı: 10.0.0.1 -> 192.168.0.2

DefaultRouteTable' ı, kuralları ve yolları doğrulama

Sanal WAN'daki dallar DefaultRouteTable ile ilişkilendirilir ve tüm dal bağlantılarının DefaultRouteTable içinde doldurulan yolları öğrenmesi anlamına gelmez. DefaultRouteTable'ın geçerli yollarında çevrilmiş ön eke sahip NAT kuralını görürsünüz.

Önceki örnekten:

- Ön ek: 172.30.0.0/24

- Sonraki Atlama Türü: VPN_S2S_Gateway

- Sonraki Atlama: VPN_S2S_Gateway Kaynağı

Adres ön eklerini doğrulama

Bu örnek, DefaultRouteTable ile ilişkilendirilmiş sanal ağlardaki kaynaklar için geçerlidir.

Sanal WAN hub'ına bağlı uç sanal ağında yer alan herhangi bir sanal makinenin Ağ Arabirim Kartlarındaki (NIC) Etkili Yollar, Giriş NAT kuralında belirtilen Dış Eşlemenin adres ön eklerini de içermelidir.

Şirket içi cihaz, Çıkış NAT kurallarının Dış Eşlemesiiçinde yer alan ön eklerin yollarını da içermelidir.

Yaygın yapılandırma desenleri

Not

Siteden siteye NAT, ilke tabanlı trafik seçicilerin kullanıldığı siteden siteye VPN bağlantıları için desteklenmez.

Aşağıdaki tabloda, siteden siteye VPN ağ geçidinde farklı türde NAT kuralları yapılandırılırken ortaya çıkan yaygın yapılandırma desenleri gösterilmektedir.

| VPN sitesi türü | Giriş NAT kuralları | Çıkış NAT kuralları |

|---|---|---|

| Statik olarak yapılandırılmış yolları olan VPN sitesi | NAT kuralının Dış Eşlemesini içerecek şekilde VPN Sitesinde 'Özel Adres Alanı'nı düzenleyin. | Şirket içi cihazda NAT kuralının Dış Eşlemesi için yolları uygulayın. |

| VPN sitesi (BGP çevirisi etkin) | BGP eşdüzeyinin Dış Eşleme adresini VPN sitesi Bağlantı Bağlantısı'nın BGP adresine yerleştirin. | Dikkate alınması gereken özel bir nokta yok. |

| VPN sitesi (BGP çevirisi devre dışı) | Şirket içi BGP Konuşmacısının NAT kuralının Dış Eşlemesi'ndeki ön ekleri tanıtdığından emin olun. Ayrıca, BGP eşdüzeyinin Dış Eşleme adresini VPN sitesi Bağlantı Bağlantısı'nın BGP adresine yerleştirin. | Şirket içi cihazda NAT kuralının Dış Eşlemesi için yolları uygulayın. |

Sonraki adımlar

Siteden siteye yapılandırmalar hakkında daha fazla bilgi için bkz. siteden siteye bağlantı Sanal WAN yapılandırma.