Giriş bölgesi ağ segmentasyonu için planlama

Bu bölümde, bir ağ sıfır güven uygulamasını yönlendirmek için giriş bölgesi içinde yüksek oranda güvenli iç ağ segmentasyonu sağlamaya yönelik önemli öneriler incelanmaktadır.

Tasarımla ilgili dikkat edilmesi gerekenler:

Sıfır güven modeli, ihlal edilmiş bir durum olduğunu varsayar ve her isteği kontrolsüz bir ağdan kaynaklanmış gibi doğrular.

Gelişmiş bir sıfır güven ağ uygulaması, tam olarak dağıtılmış giriş/çıkış bulutu mikro çevrelerini ve daha derin mikro segmentlere ayırmayı devreye alır.

Ağ güvenlik grupları (NSG), Azure PaaS hizmetlerine bağlantıyı kolaylaştırmak için Azure hizmet etiketlerini kullanabilir.

Uygulama güvenlik grupları (ASG) sanal ağlar arasında yayılmaz veya koruma sağlamaz.

NSG akış günlükleri artık Azure Resource Manager şablonları aracılığıyla destekleniyor.

Tasarım önerileri:

Giriş bölgesi sahibine alt ağ oluşturma yetkisi verin. Bu, iş yüklerinin alt ağlar arasında (örneğin, tek bir büyük alt ağ, çok katmanlı uygulama veya ağa eklenmiş uygulama) nasıl segmentlere bölüneceğini tanımlamalarını sağlar. Platform ekibi, belirli kurallara (İnternet'ten gelen SSH veya RDP'yi reddetme veya giriş bölgeleri arasında trafiğe izin verme/trafiği engelleme gibi) sahip bir NSG'nin her zaman yalnızca reddetme ilkelerine sahip alt ağlarla ilişkilendirildiğinden emin olmak için Azure İlkesi kullanabilir.

NSG'leri kullanarak alt ağlardaki trafiğin yanı sıra platform genelindeki (giriş bölgeleri arasındaki trafik) doğu/batı trafiğinin korunmasına yardımcı olun.

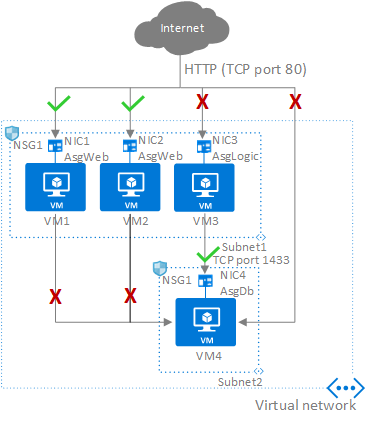

Uygulama ekibi, giriş bölgesi içindeki çok katmanlı VM'lerin korunmasına yardımcı olmak için alt ağ düzeyindeki NSG'lerde uygulama güvenlik gruplarını kullanmalıdır.

Giriş bölgesi içindeki trafiği mikro segmentlere ayırmak ve trafik akışlarını filtrelemek için merkezi bir NVA kullanmaktan kaçınmak için NSG'leri ve uygulama güvenlik gruplarını kullanın.

İç ve dış trafik akışlarıyla ilgili içgörüler elde etmek için NSG akış günlüklerini etkinleştirin ve bunları Trafik Analizi'ne ekleyin. Akış günlükleri, bir denetim yeteneği ve güvenlik en iyi uygulaması olarak aboneliğinizdeki tüm kritik sanal ağlarda/alt ağlarda etkinleştirilmelidir.

Giriş bölgeleri arasında seçmeli olarak bağlantıya izin vermek için NSG'leri kullanın.

Sanal WAN topolojileri için kuruluşunuz giriş bölgeleri arasında akan trafik için filtreleme ve günlüğe kaydetme özellikleri gerektiriyorsa trafiği Azure Güvenlik Duvarı aracılığıyla giriş bölgeleri arasında yönlendirin.

Kuruluşunuz şirket içine zorlamalı tünel uygulamaya (varsayılan yolu tanıtmaya) karar verirse BGP oturumu düştüğünde sanal ağlardan doğrudan İnternet'e giden trafiği reddetmek için aşağıdaki giden NSG kurallarını eklemenizi öneririz.

Not

Kural önceliklerinin mevcut NSG kural kümenize göre ayarlanması gerekir.

| Öncelik | Name | Kaynak | Hedef | Hizmet | Eylem | Açıklama |

|---|---|---|---|---|---|---|

| 100 | AllowLocal |

Any |

VirtualNetwork |

Any |

Allow |

Normal işlemler sırasında trafiğe izin verin. Zorlamalı tünel etkinleştirildiğinde, 0.0.0.0/0 BGP bunu ExpressRoute'a veya VPN Gateway tanıtıyorsa etiketin bir parçası VirtualNetwork olarak kabul edilir. |

| 110 | DenyInternet |

Any |

Internet |

Any |

Deny |

Yol tanıtılan yollardan geri çekiliyorsa 0.0.0.0/0 (örneğin, bir kesinti veya yanlış yapılandırma nedeniyle) doğrudan İnternet'e giden trafiği reddedin. |

Dikkat

Sanal ağa eklenen Azure PaaS hizmetleri, zorlamalı tünelle uyumlu olmayabilir. Denetim düzlemi işlemleri, hizmetin doğru çalışması için belirli genel IP adreslerine doğrudan bağlantı gerektirebilir. Ağ gereksinimleri için belirli hizmet belgelerini gözden geçirmeniz ve sonunda hizmet alt ağını varsayılan yol yayma işleminin dışında tutmanız önerilir. UDR'deki Hizmet Etiketleri , yalnızca belirli bir hizmet etiketi varsa varsayılan yolu atlamak ve denetim düzlemi trafiğini yeniden yönlendirmek için kullanılabilir.