Not

Bu sayfaya erişim yetkilendirme gerektiriyor. Oturum açmayı veya dizinleri değiştirmeyi deneyebilirsiniz.

Bu sayfaya erişim yetkilendirme gerektiriyor. Dizinleri değiştirmeyi deneyebilirsiniz.

Bu makalede, olağanüstü durum dayanıklılığı amacıyla Azure VMware Çözümü özel bulutları iki Azure bölgesine dağıtıldığında ağ bağlantısının nasıl yapılandırılacağı açıklanır. Kısmi veya tam bölgesel kesintiler varsa, bu makaledeki ağ topolojisi, hayatta kalan bileşenlerin (özel bulutlar, Azure yerel kaynakları ve şirket içi siteler) birbirleriyle ve İnternet ile bağlantıyı sürdürmesine olanak tanır.

çift bölgeli senaryo

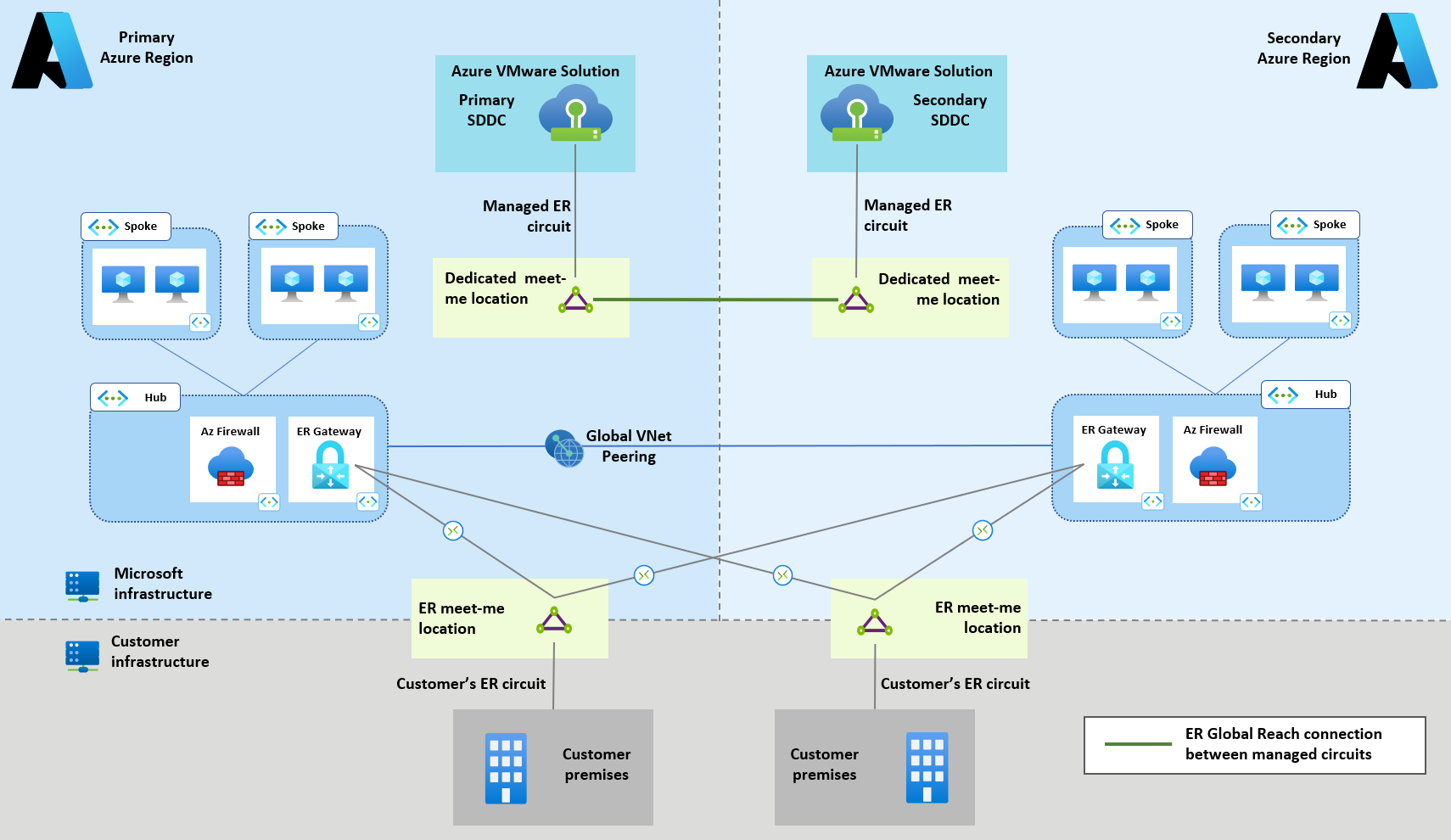

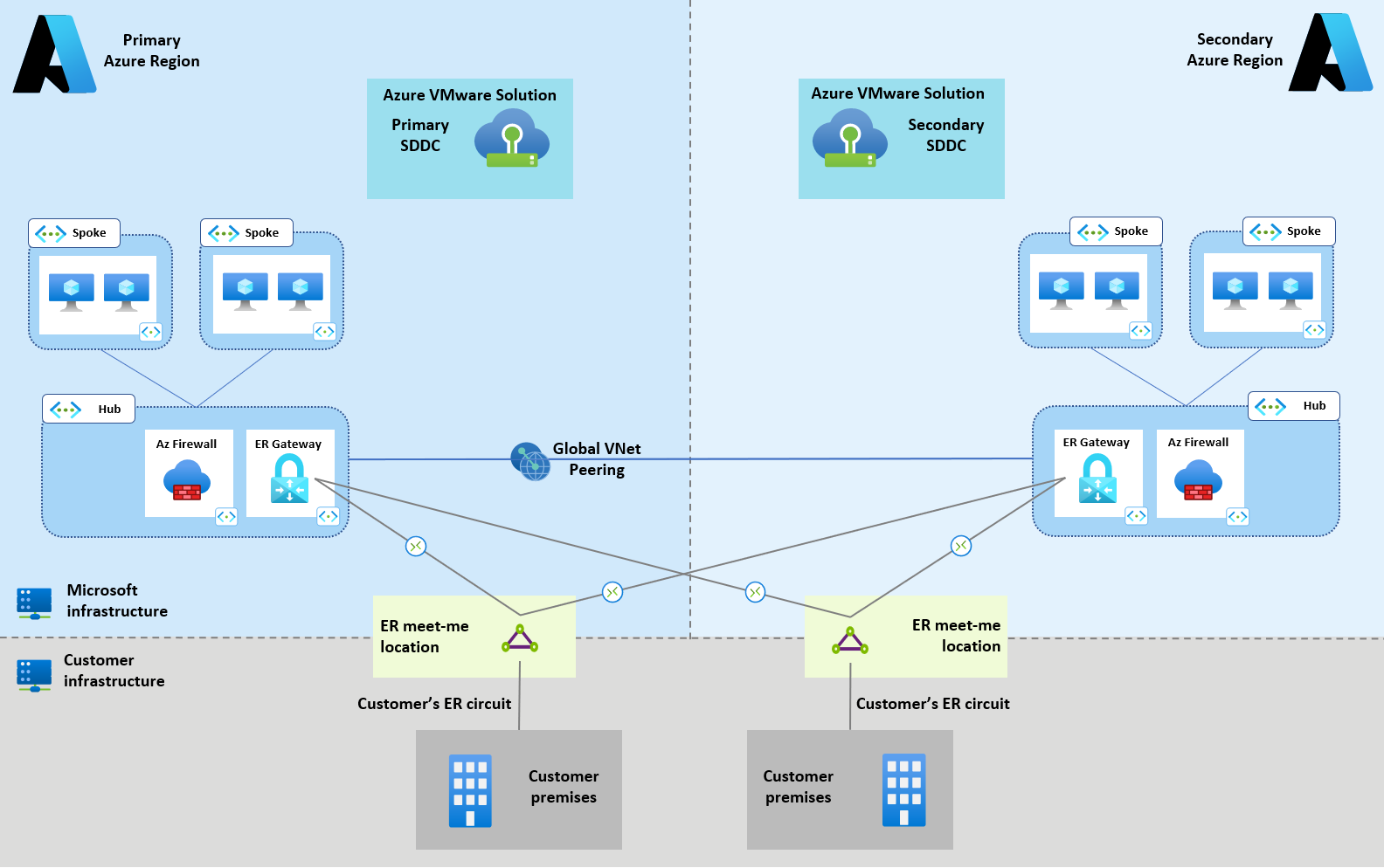

Bu makale, aşağıdaki Şekil 1'de gösterilen tipik bir çift bölgeli senaryoya odaklanır:

- Her bölgede bir Azure merkez ve yayılım ağı vardır.

- Azure ExpressRoute için, her iki bölgedeki hub sanal ağlarına bağlı olan ve iki farklı eşleme konumunda bulunan iki devre ile sağlanan, afetlere dayanıklı bir yapılandırma dağıtıldı. Aşağıdaki bölümlerde sağlanan yönergeler, geri dönüş VPN bağlantısı yapılandırılması durumunda aynı kalır.

- Her bölgeye bir Azure VMware Çözümü özel bulutu dağıtıldı.

Bu makalede ele alınan çift bölgeli senaryoyu gösteren Şekil 1'in

Şekil 1: Genel Sanal Ağ eşlemenin farklı bölgelerdeki iki sanal ağı nasıl bağladığını gösteren çift bölgeli bir senaryo

Not

Şekil 1'in başvuru senaryosunda, iki sanal bölgesel merkez ağı küresel VNet eşlemesi aracılığıyla bağlanmaktadır. İki bölgede Azure sanal ağları arasındaki trafik ExpressRoute bağlantıları üzerinden yönlendirilebildiği için kesinlikle gerekli olmasa da, bu yapılandırmayı kesinlikle öneririz. VNet Eşlemesi, ExpressRoute meet-me uç yönlendiricilerinden trafiği dolandırma gereksinimini ortadan kaldırarak gecikme süresini en aza indirir ve aktarım hızını maksimize eder.

çift bölgeli iletişim desenleri

Sonraki bölümlerde, iki bölgeli başvuru senaryosunda aşağıdaki iletişim desenlerini etkinleştirmek için gereken Azure VMware Çözümü ağ yapılandırması açıklanmaktadır:

- Azure VMware Çözümü için Azure VMware Çözümü (Azure VMware Çözümü bölgeler arası bağlantı

bölümünde ele alınmıştır); - ExpressRoute üzerinden bağlanan şirket içi sitelere Azure VMware Çözümü (Karma bağlantı

bölümünde ele alınmıştır); - Azure Sanal Ağa Azure VMware Çözümü (Azure Sanal Ağ bağlantısı

bölümünde ele alınmıştır); - İnternet için Azure VMware Çözümü (İnternet bağlantısı

bölümünde ele alınmıştır).

Azure VMware Çözümü bölgeler arası bağlantı

Birden çok Azure VMware Çözümü özel bulutu mevcut olduğunda, bunlar arasında Katman 3 bağlantısı genellikle veri çoğaltmayı destekleme gibi görevler için bir gereksinimdir.

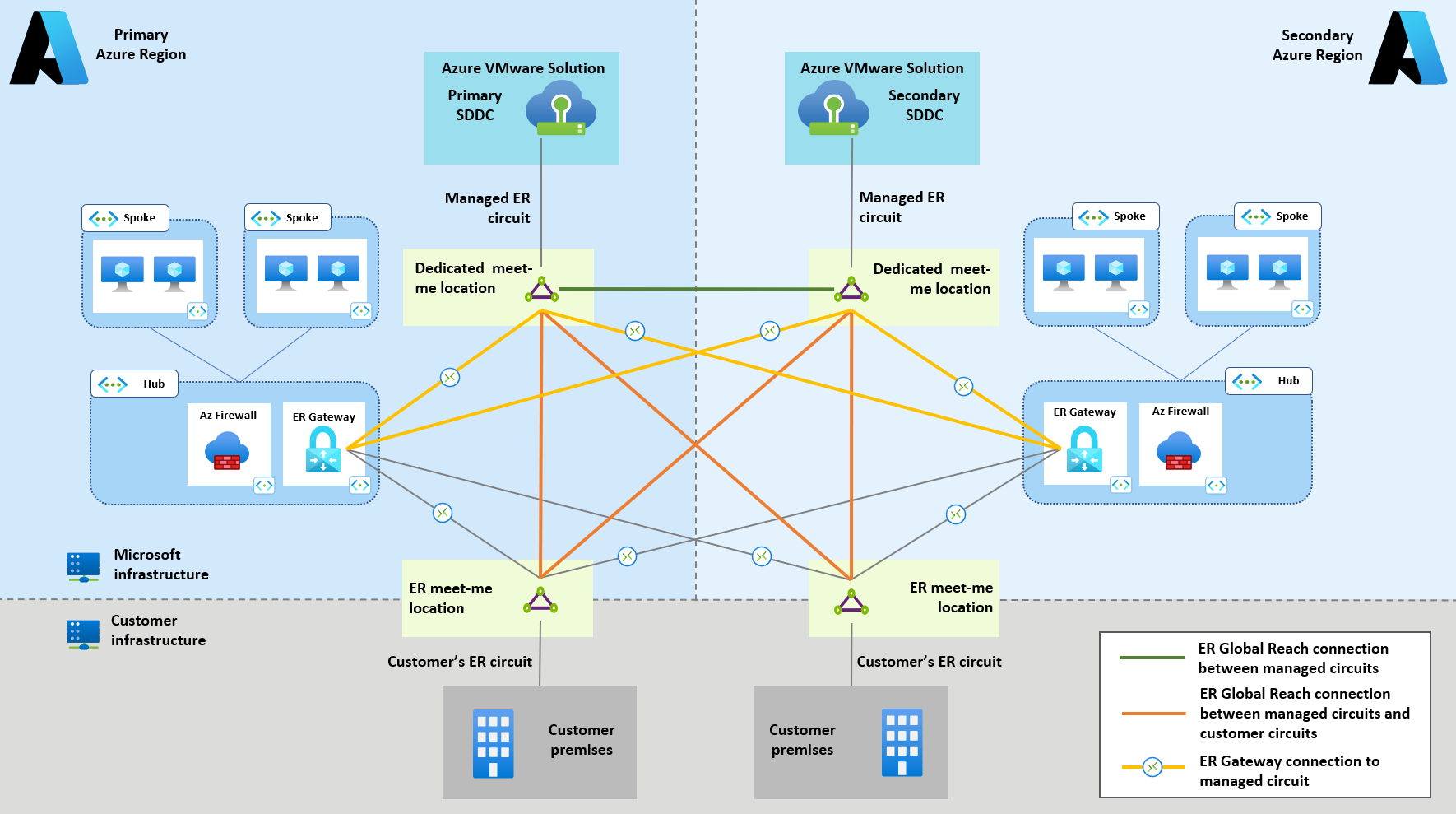

Azure VMware Çözümü, farklı Azure bölgelerinde dağıtılan iki özel bulut arasında doğrudan bağlantıyı yerel olarak destekler. Özel bulutlar, platform tarafından yönetilen ve ayrılmış ExpressRoute buluşma konumlarında sonlandırılan ExpressRoute bağlantı hatları aracılığıyla kendi bölgesindeki Azure ağına bağlanır. Bu makale boyunca, bu devreler Azure VMware Çözümü yönetilen devrelerolarak adlandırılır. Azure VMware Çözümü yönetilen devreleri, müşterilerin şirket içi sitelerini Azure'a bağlamak için dağıttığı normal devrelerle karıştırılmamalıdır. Müşterilerin dağıttığı normal devreler, müşteri tarafından yönetilen devreler'dir (bkz. Şekil 2).

Özel bulutlar arasındaki doğrudan bağlantı, aşağıdaki diyagramda yeşil çizgide gösterildiği gibi Azure VMware Çözümü yönetilen devreleri arasındaki ExpressRoute Global Reach bağlantılarını temel alır. Daha fazla bilgi için bkz. Eğitimi: Şirket içi ortamları Azure VMware Çözümü ile eşleştirme. Makalede, Azure VMware Çözümü yönetilen bağlantı hattını müşteri tarafından yönetilen bir bağlantı hattına bağlama yordamı açıklanmaktadır. Aynı yordam, iki Azure VMware Çözümü yönetilen devresini bağlamak için de geçerlidir.

Şekil 2: Bu başvuru senaryosu farklı bölgelerdeki Azure VMware Çözümü özel bulutlarını gösterir. Global Reach bağlantısı, bulutları yönetilen ExpressRoute bağlantı hatları arasında doğrudan bağlar.

Hibrid bağlantı

Azure VMware Çözümü özel bulutlarını şirket içi sitelere bağlamak için önerilen seçenek ExpressRoute Global Reach'tir. Müşteri tarafından yönetilen ExpressRoute bağlantı hatları ile Azure VMware Çözümü tarafından yönetilen ExpressRoute bağlantı hatları arasında Global Reach bağlantıları oluşturulabilir. Global Reach bağlantıları geçişli değildir, bu nedenle aşağıdaki Şekil 3'te (turuncu çizgilerle gösterilir) gösterildiği gibi olağanüstü durum dayanıklılığı için tam ağ (her müşteri tarafından yönetilen bağlantı hattına bağlı her Azure VMware Çözümü yönetilen bağlantı hattı) gereklidir.

müşteri tarafından yönetilen ExpressRoute bağlantı hatlarını ve VMware Çözümü ExpressRoute bağlantı hatlarını bağlayan Global Reach bağlantılarını gösteren Şekil 3'ün

Şekil 3: Bu başvuru senaryosu, müşteri tarafından yönetilen ExpressRoute bağlantı hatları ile Azure VMware Çözümü ExpressRoute bağlantı hatları arasındaki Global Reach bağlantılarını gösterir.

Azure Sanal Ağ bağlantısı

Azure Sanal Ağ, ExpressRoute Ağ Geçitleri ile Azure VMware Çözümü yönetilen devreleri arasındaki bağlantılar aracılığıyla Azure VMware Çözümü özel bulutlarına bağlanabilir. Bu bağlantı, Azure Sanal Ağı'nın müşteri tarafından yönetilen ExpressRoute bağlantı hatları üzerinden şirket içi sitelere bağlanabilmesiyle tamamen aynıdır. Yapılandırma yönergeleri için bkz. Özel buluta el ile bağlanma.

çift bölgeli senaryolarda, Şekil 4'te gösterildiği gibi (sarı çizgilerle gösterilir) iki bölgesel merkez Sanal Ağı ile özel bulutlar arasındaki ExpressRoute bağlantıları için tam ağ önerilir.

Her bölgedeki Azure yerel kaynaklarının Azure VMware Çözümü özel bulutlarına doğrudan L3 bağlantısı olduğunu gösteren Şekil 4'ün

Şekil 4: Bu başvuru senaryosu, her bölgede Azure VMware Çözümü özel bulutlarına doğrudan L3 bağlantısı olan Azure yerel kaynaklarını gösterir.

İnternet bağlantısı

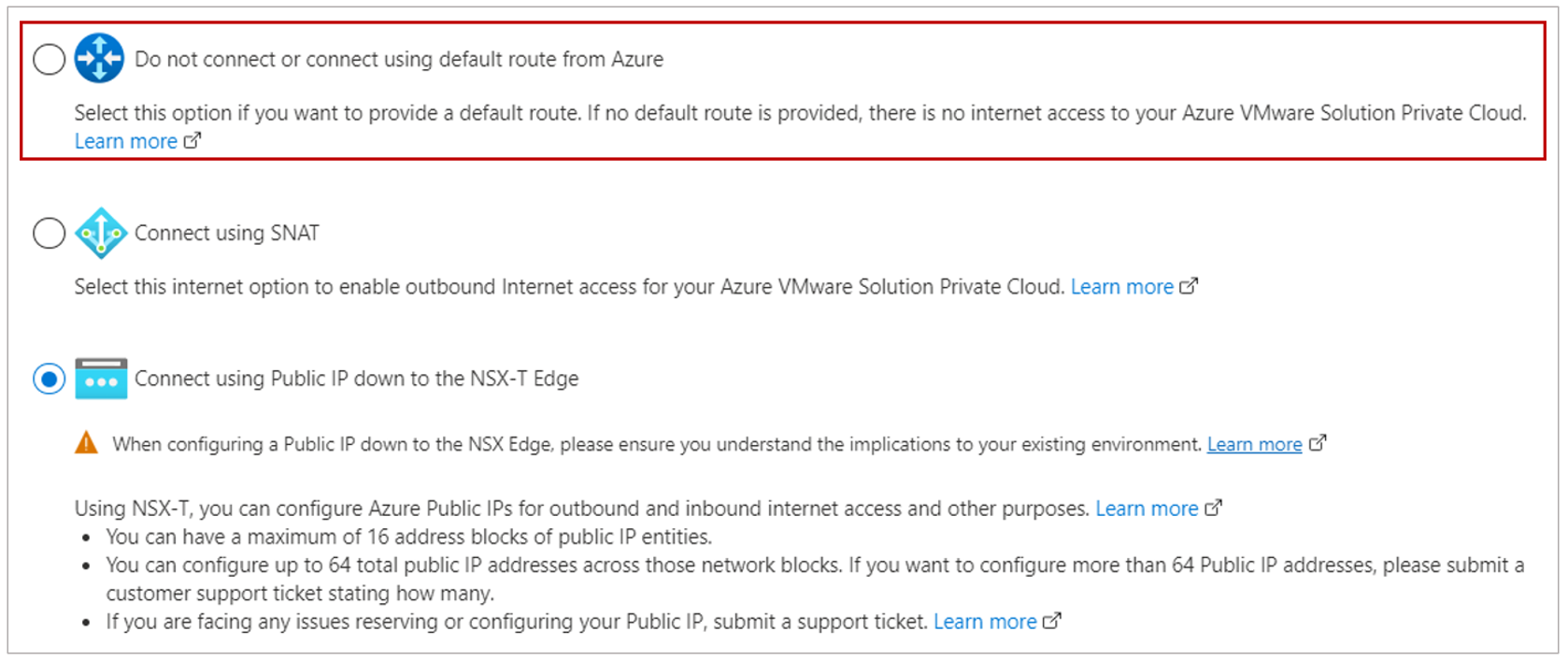

Azure VMware Çözümü özel bulutlarını birden çok bölgeye dağıtırken, İnternet bağlantısı (yönetilen kaynak ağ adresi çevirisi (SNAT) veya NSX-T'a kadar olan genel IP'ler) için yerel seçenekler önerilir. Her iki seçenek de aşağıdaki Şekil 5'te gösterildiği gibi azure portalı aracılığıyla (veya PowerShell, CLI veya ARM/Bicep şablonları aracılığıyla) dağıtım zamanında yapılandırılabilir.

Şekil 5: Bu ekran görüntüsü, Azure portalında İnternet bağlantısı için Azure VMware Çözümü yerel seçeneklerini vurgular.

Şekil 5'te vurgulanan her iki seçenek de her özel buluta kendi bölgesinde doğrudan bir İnternet çıkışı sağlar. Aşağıdaki hususlar, hangi İnternet bağlantısı seçeneğinin kullanılacağına karar verirken dikkate alınmalıdır.

- Yönetilen SNAT, temel ve yalnızca giden gereksinimleri olan senaryolarda kullanılmalıdır (düşük hacimli giden bağlantılar ve SNAT havuzu üzerinde ayrıntılı denetime gerek yoktur).

- Büyük hacimli giden bağlantıların olduğu senaryolarda veya NAT IP adresleri üzerinde ayrıntılı denetime ihtiyaç duymanız halinde NSX-T uçta yer alan genel IP'ler tercih edilmelidir. Örneğin, hangi Azure VMware Çözümü VM'leri hangi IP adreslerinin arkasında SNAT kullanır? NSX-T uçta yer alan genel IP'ler, DNAT aracılığıyla gelen bağlantıyı da destekler. Gelen İnternet bağlantısı bu makalede ele alınmıyor.

İlk dağıtımdan sonra özel bulut İnternet bağlantısı yapılandırmasını değiştirmek mümkündür. Ancak özel bulut, yapılandırma güncelleştirilirken İnternet, Azure Sanal Ağ ve şirket içi sitelere bağlantıyı kaybeder. Yukarıdaki Şekil 5'teki yerel İnternet bağlantısı seçeneklerinden biri kullanıldığında, çift bölgeli senaryolarda ek yapılandırma gerekmez (topoloji, Şekil 4'te gösterilenle aynı kalır). Azure VMware Çözümü için İnternet bağlantısı hakkında daha fazla bilgi için bkz.İnternet bağlantısı tasarımında dikkat edilmesi gerekenler

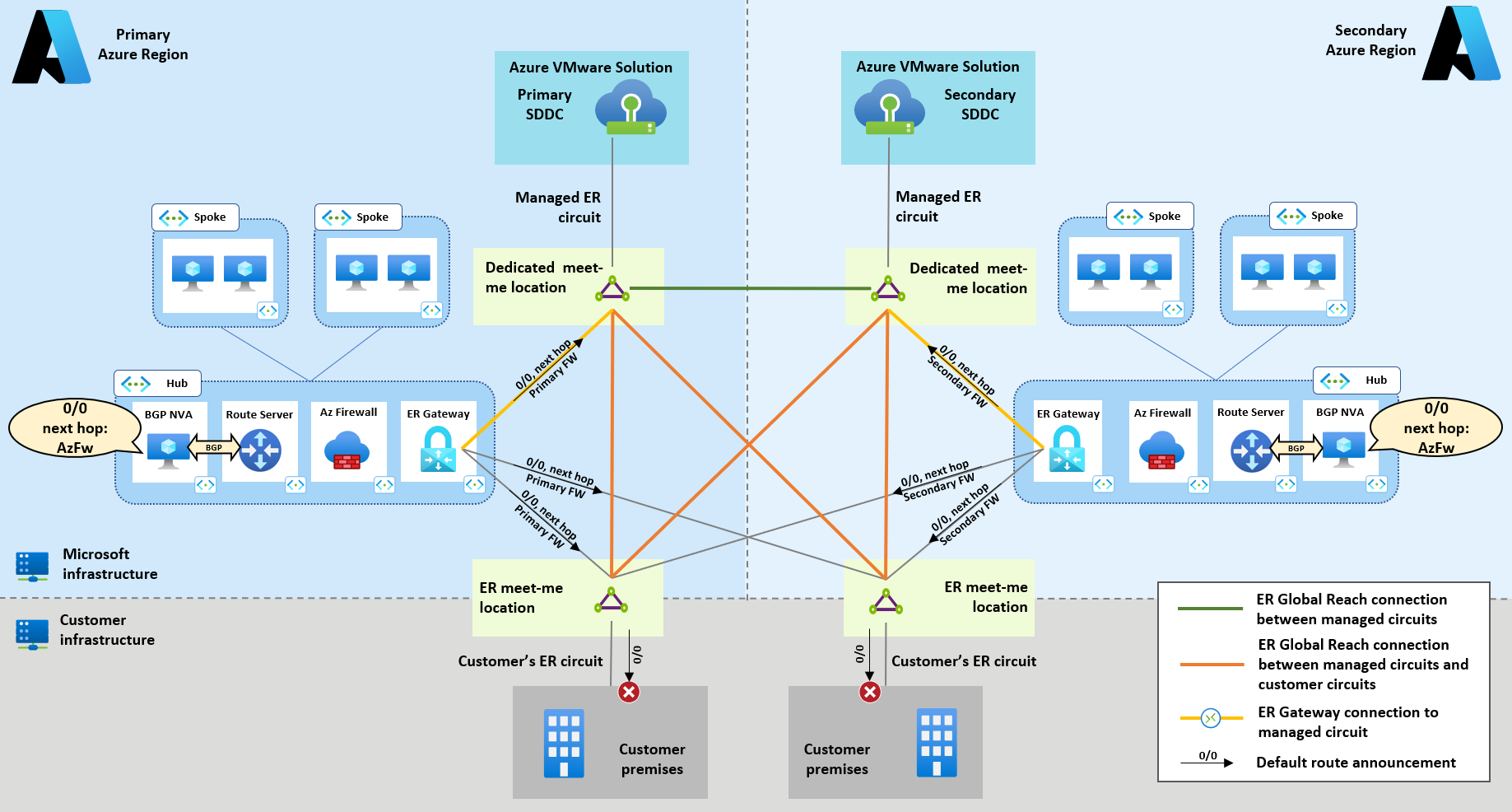

Azure'a özel internet çıkışı

Azure VMware Çözümü benimsemeden önce Azure Sanal Ağ'da güvenli bir İnternet kenarı oluşturulduysa, Azure VMware Çözümü özel bulutları için İnternet erişimi için kullanılması gerekebilir. Ağ güvenlik ilkelerinin merkezi yönetimi, maliyet iyileştirmesi ve daha fazlası için güvenli bir İnternet kenarının bu şekilde kullanılması gerekir. Azure Sanal Ağı'ndaki İnternet güvenlik uçları, Azure Market'te bulunan Azure Güvenlik Duvarı veya üçüncü taraf güvenlik duvarı ve ara sunucu ağ sanal gereçleri (NVA) kullanılarak uygulanabilir.

** Azure VMware Çözümü sanal makineleri tarafından yayılan internet bağlantılı trafik, ağ geçidi protokolü (BGP) aracılığıyla, özel bulutun yönetilen ExpressRoute devresine bir varsayılan yol başlatılıp duyurularak bir Azure Sanal Ağı'na yönlendirilebilir. Bu İnternet bağlantısı seçeneği, aşağıdaki Şekil 6'da gösterildiği gibi dağıtım zamanında Azure portalı (veya PowerShell, CLI veya ARM/Bicep şablonları aracılığıyla) yapılandırılabilir. Daha fazla bilgi için bkz. İnternet erişimini devre dışı bırakma veyavarsayılan yolu etkinleştirme.

Şekil 6: Bu ekran görüntüsü, Sanal Ağ'da İnternet kenarları üzerinden İnternet bağlantısını etkinleştirmek için seçmeniz gereken Azure VMware Çözümü yapılandırmasını vurgular.

İnternet uç NVAları, BGP'yi destekliyorsa varsayılan rotayı oluşturabilir. Aksi takdirde, diğer BGP özellikli NVA'ları dağıtmanız gerekir. Azure VMware Çözümü için tek bir bölgede internet çıkışı uygulaması hakkında daha fazla bilgi için bkz. Azure NVAs ile Azure VMware Çözümü için internet bağlantısı uygulama. Bu makalede ele alınan çift bölgeli senaryoda, her iki bölgeye de aynı yapılandırmanın uygulanması gerekir.

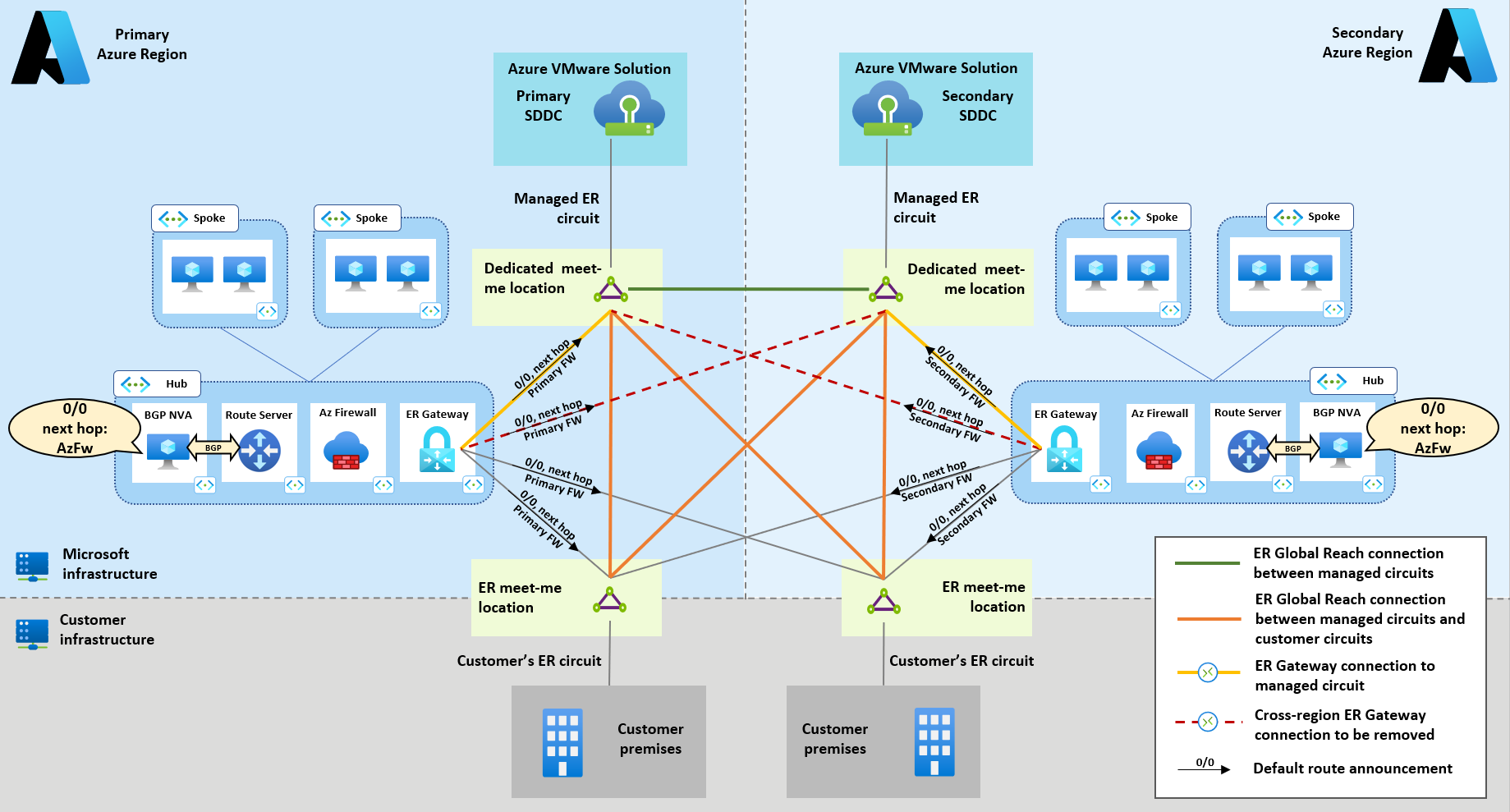

İki bölgeli senaryolarda dikkat edilmesi gereken önemli nokta, her bölgeden kaynaklanan varsayılan yolun ExpressRoute üzerinden yalnızca aynı bölgedeki Azure VMware Çözümü özel buluta yayılması gerektiğidir. Bu yönlendirme, Azure VMware Çözümündeki iş yüklerinin bölge içi bir bağlantı aracılığıyla İnternet'e erişmesini sağlar. Ancak Şekil 4'te gösterilen topolojiyi kullanırsanız her Azure VMware Çözümü özel bulutu, uzak bölgeden bölgeler arası ExpressRoute bağlantıları üzerinden eşit maliyetli bir varsayılan yol da alır. Kırmızı kesikli çizgiler, Şekil 7'de bu istenmeyen bölgeler arası varsayılan yol yayma işlemini gösterir.

Şekil 7: Bu başvuru senaryosu, varsayılan yolun bölgeler arası yayılmasını önlemek için kaldırmanız gereken ExpressRoute ağ geçitleri ile Azure VMware Çözümü tarafından yönetilen ExpressRoute bağlantı hatları arasındaki bölgeler arası bağlantıları gösterir.

Azure VMware Çözümü bölgeler arası ExpressRoute bağlantılarının kaldırılması, her özel buluta İnternet'e bağlı bağlantıları yerel bölgedeki Azure internet edge'e iletmek için varsayılan bir yol ekleme hedefine ulaşır.

Bölgeler arası ExpressRoute bağlantıları (Şekil 7'deki kırmızı kesikli çizgiler) kaldırılırsa, varsayılan yolun bölgeler arası yayılmasının Global Reach üzerinden yine de gerçekleştiğine dikkat edilmelidir. Ancak Global Reach üzerinden yayılan yolların AS yolu, yerelde başlangıç noktası olan yollardan daha uzundur ve BGP yol seçimi süreci tarafından elenir.

Daha az tercih edilen bir varsayılan yolun Global Reach'e bölgeler arası yayılması, yerel internet kenarının hatalarına karşı dayanıklılık sağlar. Bir bölgenin internet bağlantısı çevrimdışı olursa, varsayılan rotayı oluşturmayı durdurur. Bu durumda, uzak bölgede öğrenilen ve daha az tercih edilen varsayılan yol Azure VMware Çözümü özel buluta yüklenir, böylece internet trafiği bu uzak bölgeden çıkış noktası üzerinden yönlendirilir.

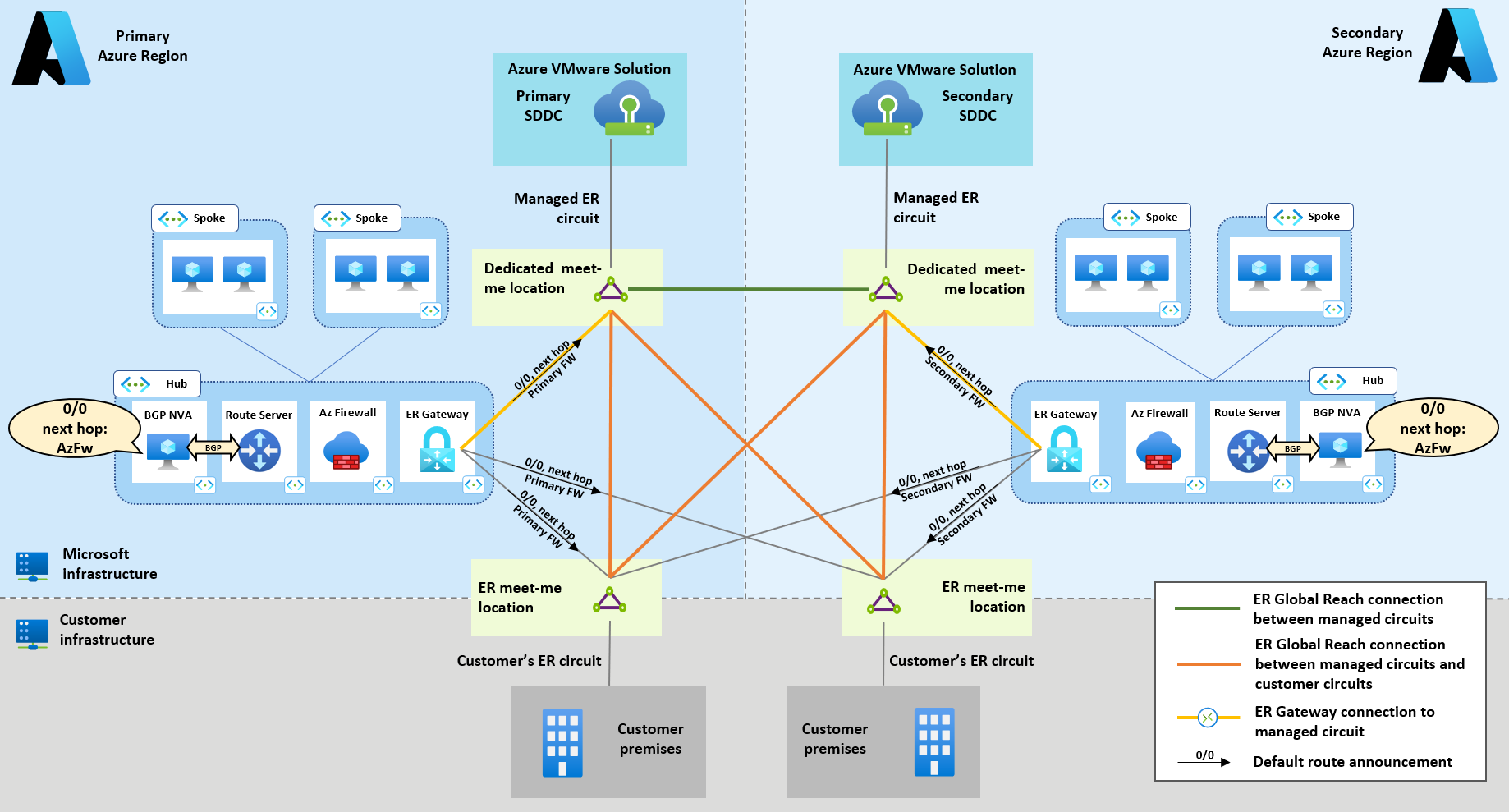

Azure sanal ağlarında internet çıkışları içeren çift bölgeli dağıtımlar için önerilen topoloji aşağıdaki Şekil 8'de gösterilmektedir.

Şekil 8: Bu başvuru senaryosu, Azure Sanal Ağ'da İnternet kenarlarından İnternet'e giden erişimi olan çift bölgeli dağıtımlar için önerilen topolojiyi gösterir.

Azure'da varsayılan yolları oluştururken, Şirket içi sitelere Azure'da bir İnternet kenarı üzerinden İnternet erişimi sağlama gereksinimi olmadığı sürece şirket içi sitelere yayılmayı önlemek için özel özen gösterilmelidir. Şekil 9'da gösterildiği gibi, müşteri tarafından yönetilen ExpressRoute bağlantı hatlarını sonlandıran müşteri tarafından çalıştırılan cihazların Azure'dan alınan varsayılan yolları filtrelemek için yapılandırılması gerekir. Bu yapılandırma, şirket içi sitelerde İnternet erişimini kesintiye uğratmamak için gereklidir.

müşteri tarafından yönetilen ExpressRoute bağlantı hatlarını sonlandıran BGP hoparlörlerinin Azure NVA'ların varsayılan yollarını filtrelediğini gösteren Şekil 9'un

Şekil 9: Bu başvuru senaryosu, müşteri tarafından yönetilen ExpressRoute bağlantı hatlarını sonlandıran ve Azure Ağ Sanal Gereçleri varsayılan yollarını filtreleyen Sınır Ağ Geçidi Protokolü hoparlörlerini gösterir.

Sonraki adımlar

Azure VMware Çözümü ağ özellikleri hakkında daha fazla bilgi için bkz.Azure VMware Çözümü ağ ve bağlantı kavramları

. Azure VMware Çözümü için İnternet bağlantısı hakkında daha fazla bilgi için bkz.İnternet bağlantısı tasarımında dikkat edilmesi gerekenler

. Azure VMware Çözümü için örnek mimariler