Bulut ölçeğinde analiz için Microsoft Purview dağıtım en iyi yöntemleri

Veri yönetimi giriş bölgesi, bulut ölçeğindeki analiz platformunun yönetiminden sorumludur. Veri yönetimi özelliklerinin çoğunu sağlamak için Microsoft Purview'a dayanır.

Dekont

Bu bölümdeki bu kılavuzda bulut ölçeğinde analize özgü yapılandırmalar açıklanmaktadır. Microsoft Purview kullanarak veri idarenizi geliştirmeye yönelik en iyi Azure deneyimlerinden oluşan bir koleksiyon. Bu kılavuz, resmi Microsoft Purview belgelerini tamamlar.

Genel Bakış

Microsoft Purview, şirket içi, çoklu bulut ve hizmet olarak yazılım (SaaS) verilerinizi yönetmenize ve yönetmenize yardımcı olan birleşik bir veri idare hizmetidir. Otomatik veri bulma, hassas veri sınıflandırması ve uçtan uca veri kökeni ile veri ortamınızın bütünsel, güncel bir haritasını oluşturun. Veri sahiplerinizi yönetmek ve güvenliğini sağlamak için veri küratörlerini etkinleştirin. Veri tüketicilerini değerli, güvenilir verileri bulmak için güçlendirin.

Bahşiş

Veri yönetimi giriş bölgesinin şu anda Microsoft Purview tarafından desteklenmeyen kalan özelliklerini Azure ile tümleştirmek için seçtiğiniz üçüncü taraf araçlarını kullanmanızı öneririz.

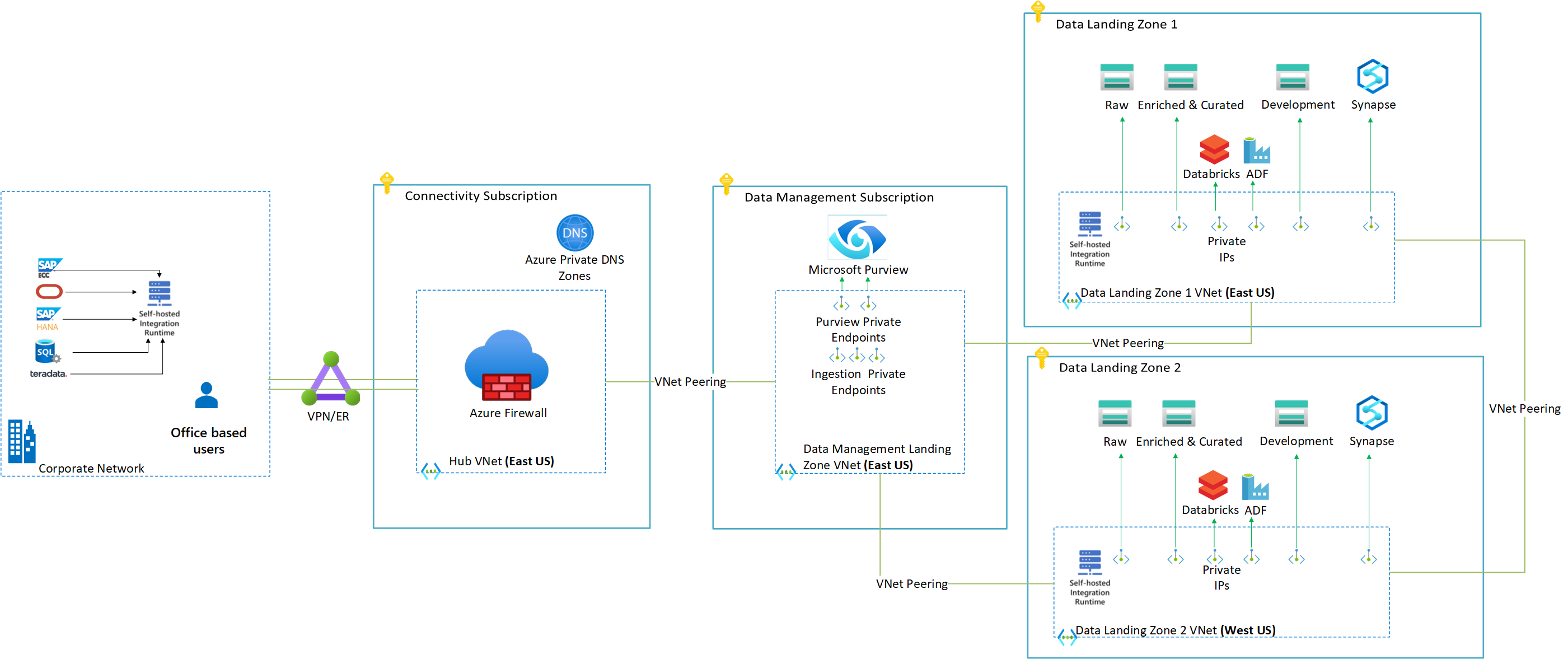

Bir Microsoft Purview hesabı, merkezi bir veri kataloğu olarak hizmet veren veri yönetimi giriş bölgesi içinde dağıtılır. Microsoft Purview, veri yönetimi giriş bölgesinden veri yönetimi, veri giriş bölgeleri ve şirket içinde barındırılan tümleştirme çalışma zamanları arasında sanal ağ eşlemesi kullanarak özel ağ bağlantısı aracılığıyla her veri giriş bölgesiyle iletişim kurabilir. Şirket içi veri depolarında ve diğer genel bulutlarda veri ürünlerinin bulunması, şirket içinde barındırılan tümleştirme çalışma zamanlarının daha fazla dağıtımıyla elde edilir.

Hesap kurulumu

İlk adım, bir Microsoft Purview hesabının dağıtımıdır. Veri yönetimi giriş bölgesinin dağıtımı sırasında, veri yönetimi aboneliği içinde otomatik olarak tek bir Microsoft Purview hesabı dağıtılır. Amaç, veri haritasının tamamını tüm veri giriş bölgelerinde tek bir Microsoft Purview hesabında merkezileştirmektir. Ortam türü başına veri yönetimi giriş bölgesi aboneliği içinde paylaşılan tek bir Microsoft Purview hesabını göz önünde bulundurmanızı öneririz.

Microsoft Purview hesabına ek olarak, yönetilen bir kaynak grubu da dağıtılır. Yönetilen depolama hesabı ve yönetilen Event Hubs ad alanı bu kaynak grubunun içinde dağıtılır ve taramalar aracılığıyla veri varlığı meta verilerini almak için kullanılır. Bu kaynaklar Microsoft Purview kataloğu tarafından tüketildiğinden kaldırılmamalıdır. Azure rol tabanlı erişim denetimi RBAC reddetme ataması, dağıtım sırasında kaynak grubu düzeyindeki tüm sorumlular için otomatik olarak eklenir.

Ön koşullar

Dağıtımdan önce veri yönetimi giriş bölgesi aboneliğinizin içindeki aşağıdaki gereksinimleri gözden geçirin:

- İlke muafiyetleri yapma: Yöneticilerin veya uygulamaların Azure Depolama hesapları, Azure Event Hubs ad alanı, Microsoft Purview hesapları, Azure Özel DNS bölgeleri veya Azure özel uç noktaları oluşturmasını engelleyen mevcut bir Azure İlkesi atamanız varsa, Azure İlkesi muafiyetler uygulamanız gerekir. Muafiyetler gereklidir, bu nedenle gerekli kaynaklar Microsoft Purview dağıtımıyla birlikte veri yönetimi giriş bölgesine dağıtılabilir.

- Kaynak sağlayıcılarını kaydetme: Aşağıdaki Azure kaynak sağlayıcılarını veri yönetimi giriş bölgesi aboneliğine kaydettiğinizden emin olun:

Microsoft.EventHubMicrosoft.PurviewMicrosoft.Storage

Önemli

Veri yönetimi giriş bölgesini Microsoft Purview ile başarıyla dağıtmak için önkoşullar karşılanmalıdır. Kaynak sağlayıcılarını kaydetme hakkında daha fazla bilgi edinmek için bkz . Azure hizmetleri için kaynak sağlayıcıları.

Ağ ve ad çözümleme

Bulut ölçeğinde analiz, Azure Özel Bağlantı tarafından desteklenen kataloğa güvenli erişim sağlamak için bir Azure özel uç noktası kullanır. Özel uç nokta, Microsoft Purview hesabınızın sanal ağ adres alanından IP adreslerini kullanır. Sanal ağdaki istemciler ile Microsoft Purview hesabı arasındaki ağ trafiği, sanal ağ üzerinden ve Microsoft omurga ağındaki bir Özel Bağlantı üzerinden geçiş sağlar. Sanal ağ ve Özel Bağlantı genel İnternet'ten etkilenmeyi ortadan kaldırır. Uçtan uca tarama senaryolarında ağ yalıtımını etkinleştirmek için daha fazla özel uç nokta dağıtılır. Özel uç noktalar, Azure'daki veri kaynaklarının ve şirket içi kaynakların Azure Özel Bağlantı üzerinden bağlanmasına olanak sağlar.

Azure özel uç nokta dağıtımı

Microsoft Purview hesabı, veri yönetimi giriş bölgesi içindeki Azure sanal ağında (VNet) birkaç özel uç noktayla dağıtılır:

Hesap: Özel uç nokta, yalnızca özel ağ içinden gelen Microsoft Purview istemci çağrılarına izin vermek için kullanılır. Portal özel uç noktası için önkoşul olarak gereklidir.

Portal: Özel uç nokta, Microsoft Purview idare portalına özel bağlantı sağlamak için tasarlanmıştır. Microsoft Purview idare portalı, Microsoft Purview'a bir web tarayıcısından erişmenize ve yönetmenize olanak tanıyan yönetim kullanıcı arabirimidir.

Azure Sanal Ağ içindeki Azure IaaS ve PaaS veri kaynaklarını ve şirket içi veri kaynaklarını özel bir bağlantı üzerinden taramak için özel uç noktaları alma. Bu yöntem veri kaynaklarından Microsoft Purview Veri Haritası'na akışı yapılan meta verileriniz için ağ yalıtımı sağlar.

Önemli

Microsoft Purview'da veri kaynaklarını başarılı bir şekilde taramak için, şirket içinde barındırılan tümleştirme çalışma zamanı, Microsoft Purview alma özel uç noktalarının dağıtıldığı sanal ağda dağıtılmalıdır. Bu, veri yönetimi giriş bölgesi veya herhangi bir veri giriş bölgesi içinde olabilir.

Veri yönetimi giriş bölgesi ağı hakkında daha fazla bilgi için bkz . Bulut ölçeğinde analiz ağı.

Microsoft Purview özel uç noktaları hakkında daha fazla bilgi için bkz . Microsoft Purview hesabınız için özel uç noktaları kullanma.

Hesap ve portal için özel uç nokta

Microsoft Purview kullanarak veri varlığını yönetmek ve Microsoft Purview idare portalına bağlanmak için özel bağlantı kullanmanız gerekir. Genel erişim, daha fazla güvenlik eklemek için veri yönetimi giriş bölgesi içinde dağıtılan Microsoft Purview hesabıyla sınırlıdır. Hesap ve portal özel uç noktaları, Microsoft Purview hesabınıza özel bağlantı sağlamak ve Microsoft Purview idare portalına erişim sağlamak için dağıtılır.

Microsoft Purview idare portalına erişim

Özel bağlantı aracılığıyla Microsoft Purview portalının kullanımını sürdürmek için Microsoft Purview ayarlarında genel ağ erişimini reddetmenizi öneririz. Microsoft Purview idare portalına bağlanmak için ağınızda dağıtılan bir atlama makinesi veya atlama kutusu gerekir. Karma ağdan veya veri yönetimi giriş bölgesinin içinde bir sanal makine olarak bir makine kullanabilirsiniz. Atlama makinesi, Genellikle Microsoft'un Uzak Masaüstü Hizmetleri veya Secure Shell (SSH) yazılımını kullanan sağlamlaştırılmış bir uzaktan erişim sunucusudur. Atlama makineleri, ayrılmış konaktan yapılan tüm yönetim eylemleriyle kritik sistemlere erişen yöneticiler için bir adımlama noktası görevi görür.

Microsoft Purview idare portalı aracılığıyla Microsoft Purview kullanarak verilerinizi yönetmek için bu seçeneklerden herhangi birini kullanın:

1. Seçenek: Kurumsal ağa bağlı bir atlama makinesi kullanın. Bu bağlantı modelini kullanmak için Microsoft Purview portalı özel uç noktasının oluşturulduğu sanal ağ ile şirket ağınız arasında bağlantınız olmalıdır.

Ağ topolojisi ve bağlantıya genel bakış hakkında daha fazla bilgi için ağ Bulut Benimseme Çerçevesi gözden geçirin.

2. Seçenek: Kuruluşunuzda karma bağlantı yoksa, veri yönetimi giriş bölgesi içinde bir sanal makine dağıtın. Güvenli bir bağlantı kullanarak Microsoft Purview'a bağlanmak için Azure Bastion'ı dağıtın.

Alım için özel uç noktalar

Microsoft Purview, özel veya genel uç noktaları kullanarak Azure'daki veya şirket içi ortamlardaki veri kaynaklarını tarar. Veri giriş bölgesinin ağı, veri yönetimi giriş bölgesi sanal ağı ve bağlantı aboneliği sanal ağı ile otomatik olarak eşlenmiştir. Böylece veri giriş bölgelerinin içindeki veri kaynakları özel bağlantı kullanılarak taranabilir.

Giriş bölgelerinizdeki diğer veri kaynakları için özel uç noktaları etkinleştirmenizi ve özel bağlantı kullanarak veri kaynaklarını taramanızı öneririz.

Ad çözümlemesi

Özel uç noktalar için DNS çözümlemesi, merkezi Azure Özel DNS bölgeleri aracılığıyla işlenmelidir. Aşağıdaki özel DNS bölgeleri, veri yönetimi giriş bölgesindeki Microsoft Purview dağıtımında otomatik olarak dağıtılır:

privatelink.purview.azure.comprivatelink.purviewstudio.azure.comprivatelink.blob.core.windows.netprivatelink.queue.core.windows.netprivatelink.servicebus.windows.net

Karma buluta sahipseniz ve şirket içi ad çözümlemesi gerekiyorsa, uygun istekleri Azure'daki özel DNS sunucusuna iletmek için şirket içi DNS sunucularını doğru şekilde yapılandırmak önemlidir.

Azure'da zaten özel DNS'niz varsa, şirket içi DNS sunucunuzda buna işaret eden koşullu ileticiler ayarlamanız gerekir.

Azure'da özel bir DNS VM'niz yoksa, DNS isteklerini Azure tarafından sağlanan DNS IP'sine

168.63.129.16iletmek için yapılandırılmış NGINX'i içeren Azure sanal makine ölçek kümesini dağıtabilirsiniz. Daha fazla bilgi için bkz . NGINX DNS ara sunucusunun sanal makine ölçek kümesini mevcut bir sanal ağa dağıtma.

Bahşiş

Veri yönetimi giriş bölgesi ile veri giriş bölgeleri arasında ad çözümlemesine izin vermek için, veri yönetimi giriş bölgesi içindeki kaynak grubunun içinde {prefix}-global-dns bulunan aynı özel DNS bölgelerini kullanın.

Bulut ölçekli analiz ağı ve ad çözümlemesi ile ilgili daha fazla bilgi için bkz . Bulut ölçeğinde analiz ağı

Microsoft Purview'da veri kaynakları için kimlik doğrulamasını yönetme

Microsoft Purview, veri kaynaklarını kaydetmek ve taramak için denetim düzlemineve veri düzlemine erişim gerektirir.

Veri kaynaklarını kaydetme

Microsoft Purview hesabını dağıttığınızda, sistem tarafından atanan bir yönetilen kimlik otomatik olarak oluşturulur. Microsoft Entra kiracısında oluşturulur ve bu kaynağa atanır. Microsoft Purview'da veri kaynaklarını kaydederken abonelik veya kaynak grubu altındaki Azure kaynaklarını okumak ve listelemek için, Microsoft Purview yönetilen kimliği kapsamında Azure RBAC Okuyucusu rolünü gerektirir.

Bu veri kaynaklarından herhangi birini Microsoft Purview'a kaydetmeden önce her veri giriş bölgesi aboneliğinde Microsoft Purview yönetilen kimliğine Okuyucu rolünü atamayı göz önünde bulundurun:

- Azure Blob Depolama

- Azure Data Lake Storage Gen1

- Azure Data Lake Storage Gen2

- Azure SQL Veritabanı

- Azure SQL Yönetilen Örnek

- Azure Synapse Analytics

Veri kaynaklarını tarama

Yeni taramaları çalıştırmadan önce aşağıdaki gereksinimleri tamamladığınızdan emin olun:

Şirket içinde barındırılan tümleştirme çalışma zamanlarını dağıtma ve kaydetme

Her veri giriş bölgesi için şirket içinde barındırılan tümleştirme çalışma zamanı (IR) VM'lerini dağıtın ve kaydedin. şirket içinde barındırılan IR'ler, Azure SQL Veritabanı veya vm tabanlı veri kaynakları gibi veri kaynaklarını taramak için gereklidir. Bu veri kaynakları şirket içinde veya veri giriş bölgelerinin her birinde olabilir. Şirket içinde barındırılan IR, bulut veri deposu ile özel ağdaki bir veri deposu arasında kopyalama etkinlikleri çalıştırabilir. Şirket içi ağına veya Azure sanal ağındaki işlem kaynaklarına dönüştürme etkinlikleri de gönderebilir. Şirket içinde barındırılan bir IR'nin yüklenmesi için şirket içi makine veya özel ağ içinde bir sanal makine gerekir.

Bahşiş

IR'yi barındırmak için ayrılmış bir makine kullanmanızı öneririz. Makine, veri depoyu barındıran sunucudan ayrı olmalıdır. Ayrıca, her veri giriş bölgesinde veya şirket içi ortamda en az iki şirket içinde barındırılan IR VM'yi planlamanız kesinlikle önerilir.

Şirket içi veri kaynaklarını taramak için şirket içi ağınızda şirket içinde barındırılan IR'ler dağıtılabilir, ancak Azure'da bulunan veri kaynaklarını taramak için şirket içinde barındırılan IR'lerin Microsoft Purview alımı özel uç noktalarıyla aynı sanal ağda dağıtılması gerekir. Veri kaynaklarının bulunduğu bölgeye göre yeni alım özel uç noktalarının ve şirket içinde barındırılan yeni IR'lerin dağıtılması önerilir.

Artan bir eşzamanlı iş yükü barındırmak isteyebilirsiniz. Veya mevcut iş yükü düzeyinizde daha yüksek performans elde etmek isteyebilirsiniz. Aşağıdaki yaklaşımlardan birini kullanarak işleme ölçeğini geliştirebilirsiniz:

- Düğümün işlemcisi ve belleği yetersiz kullanıldığında ölçeği artırma

- Daha fazla düğüm veya sanal makine ölçek kümesi ekleyerek şirket içinde barındırılan IR'nin ölçeğini genişletme

Veri kaynaklarını taramak için veri düzlemine erişim atama

Microsoft Purview'a veri düzleminde ve veri kaynaklarına erişim sağlamak için, kimlik doğrulamasını ayarlamak için birden çok seçenek vardır:

- 1. Seçenek: Yönetilen kimlik

- 2. Seçenek: Azure Key Vault'ta gizli dizi olarak depolanan hesap anahtarı veya parolalar

- Seçenek 3: Azure Key Vault'ta gizli dizi olarak depolanan hizmet sorumlusu

Önemli

Microsoft Purview'da Azure Özel Bağlantı aracılığıyla veri kaynaklarını taramak için şirket içinde barındırılan bir tümleştirme çalışma zamanı dağıtmanız ve veri kaynaklarına kimlik doğrulaması seçeneklerinden Hesap anahtarı/ SQL Kimlik Doğrulaması veya hizmet sorumlusu kullanmanız gerekir.

Bahşiş

Bir veri kaynağı Azure Özel Bağlantı kullanamıyorsa, veri kaynaklarını taramak için Microsoft Purview yönetilen kimliğini kullanmanızı öneririz. Bu durumda, Microsoft Purview hesabı güvenlik duvarı ayarlarınızda genel erişime izin vermeliydiniz.

Azure Key Vault'ta gizli dizileri depolama

Veri yönetimi giriş bölgesi ve veri giriş bölgesi abonelikleri içinde birden çok Azure Key Vault kaynağı dağıtılır. Azure Key Vault kaynakları, veri yönetimi giriş bölgesinde ve veri kaynaklarında meta veri kaynaklarıyla ilgili gizli dizileri depolar. Veri kaynağına örnek olarak Azure Data Factory tarafından Azure SQL Veritabanı tüketilir. Veya veri giriş bölgesindeki Databricks çalışma alanları tarafından kullanılan MySQL için Azure Veritabanı.

Veri giriş bölgelerini Azure anahtar kasalarını Microsoft Purview hesabınıza Bağlan

Microsoft Purview, Azure anahtar kasalarında depolanan gizli dizileri ve kimlik bilgilerini kullanabilir. Bunlar yalnızca Microsoft Purview hesabında Azure Key Vault bağlantısını oluşturursanız ve gizli dizi kaydedilirse kullanılabilir. Yeni bir veri giriş bölgesi ekledikten sonra, Microsoft Purview hesabı içinde yeni bir Azure Key Vault bağlantısı oluşturmanız gerekir. Bağlantı, Azure Key Vault kaynağının Microsoft Purview hesabıyla bire bir ilişkisidir. Azure Key Vault'ta depolanan gizli dizileri temel alarak Microsoft Purview hesabında kimlik bilgilerinin oluşturulmasına olanak sağlar.

Daha fazla bilgi için bkz . Microsoft Purview hesabınızda Azure Key Vault bağlantıları oluşturma.

Bahşiş

Anahtar Kasası bağlantılarını en aza indirmek için kullanılmayan Azure anahtar kasalarını kaldırın.

Microsoft Purview içinde kimlik bilgileri oluşturma

Belirli senaryolar için anahtar kasası Gizli Dizisini kullanarak Bir Kimlik Bilgisi ayarlamanız gerekebilir:

- Microsoft Purview yönetilen kimliğinin kimlik doğrulama yöntemi olarak kullanılamadığı veri kaynaklarını taramak için.

- Şirket içinde barındırılan tümleştirme çalışma zamanı kullanarak veri kaynaklarını taramak için hesap anahtarları, SQL kimlik doğrulaması (parola) veya hizmet sorumlusu gibi desteklenen kimlik doğrulama türleri bir kimlik bilgisinde depolanmalıdır.

- Veri alımı için özel bir uç nokta kullanarak veri kaynaklarını tarama.

- Bir sanal makinenin içindeki veya şirket içi ortamdaki veri kaynaklarını taramak için.

Microsoft Purview'da kimlik bilgileri oluşturmadan önce Microsoft Purview hesabınızın Azure Key Vault gizli dizilerine erişimi olmalıdır. Microsoft Purview yönetilen hizmet kimliğine (MSI) gerekli erişimi vermek için Azure Key Vault erişim ilkesini veya rol tabanlı erişim denetimini (RBAC) kullanın. Microsoft Purview MSI'ye Azure Key Vault erişimi verme ve Microsoft Purview içinde kimlik bilgileri oluşturma hakkında daha fazla bilgi için bkz . Microsoft Purview'da kaynak kimlik doğrulaması için kimlik bilgileri.

Microsoft Purview rolleri ve erişim denetimi

Microsoft Purview,veri düzlemini yönetmek için Veri okuyucusu, Veri küratörü, Koleksiyon yöneticisi, Veri kaynağı yöneticisi ve İlke yazarı gibi çeşitli yerleşik rollere sahiptir. Bu roller daha fazla ayrıcalık sağlamak için birleştirilebilir. Örneğin, Veri okuyucusu rolü, veri sahiplerine salt okunur erişim gerektiren veri sorumluları, veri sorumluları ve baş güvenlik görevlileri gibi roller için hedeflenmiştir. Veri varlığı sınıflandırmaları, arama seçenekleri aracılığıyla kökeni ve Microsoft Purview'da kullanılabilen raporları içerebilir.

Veri yönetimi giriş bölgesi dağıtımı tamamlandıktan sonra, Microsoft Purview'da meta verileri görüntüleme veya yönetme erişimi sağlamak için en düşük ayrıcalık modelini kullanın.

Önemli

Microsoft Purview veri düzlemi rolleri, Microsoft Purview idare portalında veya doğrudan API kullanılarak yönetilmelidir.

Microsoft Purview rolleri hakkında daha fazla bilgi için bkz . Microsoft Purview'un veri düzleminde erişim denetimi

Önerilen Microsoft Purview rolleri

Bulut ölçeğinde analiz dağıtımında yer alan kişi listesini gözden geçirin. Dağıtımın başarısına katkıda bulunabilmeleri için onlara ilgili Microsoft Purview rollerini atayın:

| Kişilik | Rol | Önerilen Microsoft Purview rolü |

|---|---|---|

| Ürün sahipleri | Ürün sahipleri çözümlerinizi dönüştürmek, işletmeye çeviklik getirmek ve iş süreçlerini iyileştirmek için Azure'ı kullanır. | Veri Okuyucusu |

| Çözüm mimarları | Kurumsal iş ağının sınırlarını aşacak çözümler tanımlayın. Azure hizmetlerini tanılama, analiz, tasarım, dağıtım ve tümleştirme ile nasıl başa çıkacağınızı öğrenin. | |

| Geliştirici ve DevOps mühendisleri | Azure DevOps veya GitHub ile sürekli tümleştirme ve teslim sürecini tasarlar, derler, dağıtır, test eder ve sürdürür. | Geçerli değil |

| Güvenlik mühendisleri | En iyi yöntemleri kullanarak ekiplerinizin Azure'da güvenli bir altyapı tasarlamasını ve uygulamasını sağlayın. | |

| Teknik ve işletme yöneticileri | Azure hizmetleri hakkında genel bir anlayış oluşturun. Bulut maliyetlerinizi kontrol edin ve operasyonlarınızı ve ekibinizin çevikliğini iyileştirin. | Geçerli değil |

| Karar alıcılar ve iş kullanıcıları | Eyleme dönüştürülebilir içgörülere erişmek için Azure'ı kullanarak en uygun biçimde teslim edilmesi beklenebilir. İş süreçlerini iyileştirmek için mevcut çözümlere eklenmiş yapay zekayı kullanın. | Veri Okuyucusu |

| Veri yöneticileri | Veri varlıklarına erişimi sağlamak ve yönetmekle sorumludur. | Veri Okuyucusu veya Veri Küratörü |

| Veri analistleri ve performans analistleri | Mevcut veri varlıklarını veya geçici verileri keşfetmek ve bu verilerden yeni içgörüleri paylaşmak için Azure'ı kullanın. Tek tıklamayla yapay zeka dönüşümleri oluşturun, önceden oluşturulmuş modelleri tüketin ve makine öğrenmesi modellerini kolayca oluşturun. | |

| Veri mühendisleri | Veri ve analiz ürünleri oluşturmak, tümleştirmek ve yönetmek için Azure'ı kullanın. Uygun olduğunda yapay zeka özellikli uygulamalar ve çözümler oluşturun. | |

| Vatandaş veri bilimciler | Kodlamanın gerekli olmadığı güçlü görsel, sürükle bırak ve kod içermeyen araçlar aracılığıyla makine öğrenmesi modelleri oluşturma | |

| Veri bilimcileri | Ölçeklenebilir veri bilimi çözümleri oluşturmak için tercih ettiğiniz araçları ve makine öğrenmesi çerçevelerini kullanın. Uçtan uca makine öğrenmesi yaşam döngüsünü hızlandırın. | |

| Makine öğrenmesi mühendisleri | Kolay model dağıtımı ve model yönetimi için doğru işlemleri ve altyapıyı etkinleştirin. |

Veri rolleri hakkında daha fazla bilgi için bkz . Roller ve ekipler.

Sonraki adımlar

Bulut ölçeğinde analiz için veri ürünü olarak Azure Machine Learning