Azure için Microsoft Bulut Benimseme Çerçevesi'da güvenlik

Bulut benimseme bir yolculuk olduğu gibi bulut güvenliği de statik bir hedef değil artımlı ilerleme ve olgunluk yolculuğudur.

Güvenlik bitiş durumu tasarlama

Hedefi olmayan bir yolculuk amaçsızca gezinmektir. Bu yaklaşım sonunda aydınlığa yol açabilir, ancak iş hedefleri ve kısıtlamaları genellikle hedeflere ve önemli sonuçlara odaklanmayı gerektirir.

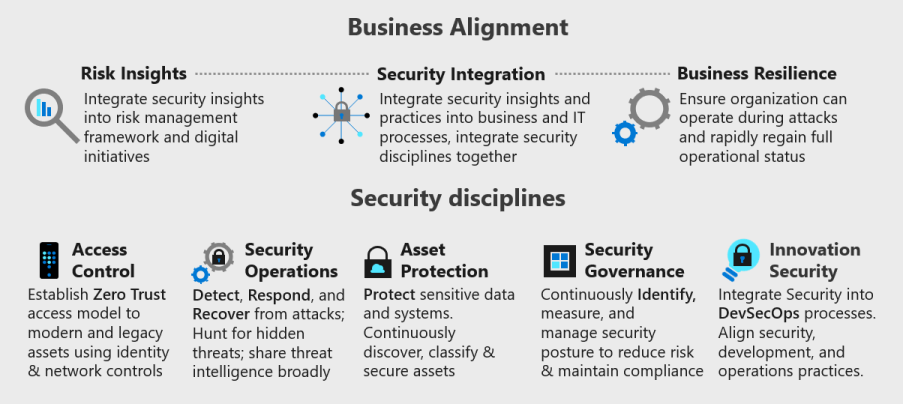

Güvenli metodolojisi, zaman içinde güvenlik programınızın geliştirilmesine yol gösteren tam son durum hakkında bir vizyon sağlar. Aşağıdaki görsel, güvenliğin daha büyük bir kuruluşla tümleştirilmesinin temel yollarını eşler ve güvenlik içindeki disiplinleri gösterir.

Bulut Benimseme Çerçevesi süreçler, en iyi yöntemler, modeller ve deneyimler için netlik sağlayarak bu güvenlik yolculuğuna yol gösterir. Bu kılavuz, gerçek müşterilerin öğrenilen dersleri ve gerçek dünya deneyimlerini, Microsoft'un güvenlik yolculuğunu ve NIST, Açık Grup ve İnternet Güvenliği Merkezi (CIS) gibi kuruluşlarla çalışmayı temel alır.

Aşağıdaki videoda, Güvenli metodolojisinin zaman içinde güvenlik geliştirmelerine yol göstermesine nasıl yardımcı olduğu gösterilmektedir.

Kavramlara, çerçevelere ve standartlara eşleyin

Güvenlik, tek başına bir kuruluş disiplinidir ve diğer disiplinlerle tümleştirilmiş veya geçersiz olan bir özniteliktir. Ayrıntılı olarak tanımlamak ve eşlemek zordur. Güvenlik sektörü, denetimleri çalıştırmak, risk yakalamak ve planlamak için farklı çerçeveler kullanır. CAF Secure metodolojisindeki disiplinler, aşağıdaki yollarla diğer güvenlik kavramları ve yönergeleriyle ilgilidir:

Sıfır Güven: Microsoft, tüm güvenlik disiplinlerinin ihlal olduğu varsayılan, açıkça doğrulayan ve en az ayrıcalık erişimi kullanan Sıfır Güven ilkelerine uyması gerektiğine inanıyor. Bu ilkeler tüm sağlam güvenlik stratejilerini temel alır ve iş etkinleştirme hedefleriyle dengelenmelidir. Sıfır Güven ilk ve en görünür kısmı erişim denetiminde olduğundan, erişim denetimi güvenlik uzmanlık alanının açıklamasında vurgulanır.

Açık Grup: Bu güvenlik disiplinleri, Microsoft'un etkin bir şekilde katıldığı Açık Grup tarafından yayımlanan temel ilkeler teknik incelemesindeki Sıfır Güven bileşenleriyle yakından eşlenmiştir. Microsoft'un yenilik güvenliği disiplinini yükselterek DevSecOps'un birçok kuruluş için ne kadar yeni, önemli ve dönüştürücü olduğu nedeniyle üst düzey bir öğe olması önemli bir istisnadır.

NIST siber güvenlik çerçevesi:NIST siber güvenlik çerçevesini kullanan kuruluşlar için, çerçevenin en yakından eşlendiği kalın metni vurguladık. Modern erişim denetimi ve DevSecOps, çerçevenin tüm yelpazesiyle geniş bir şekilde eşlenir, bu nedenle bu öğeler tek tek not alınmaz.

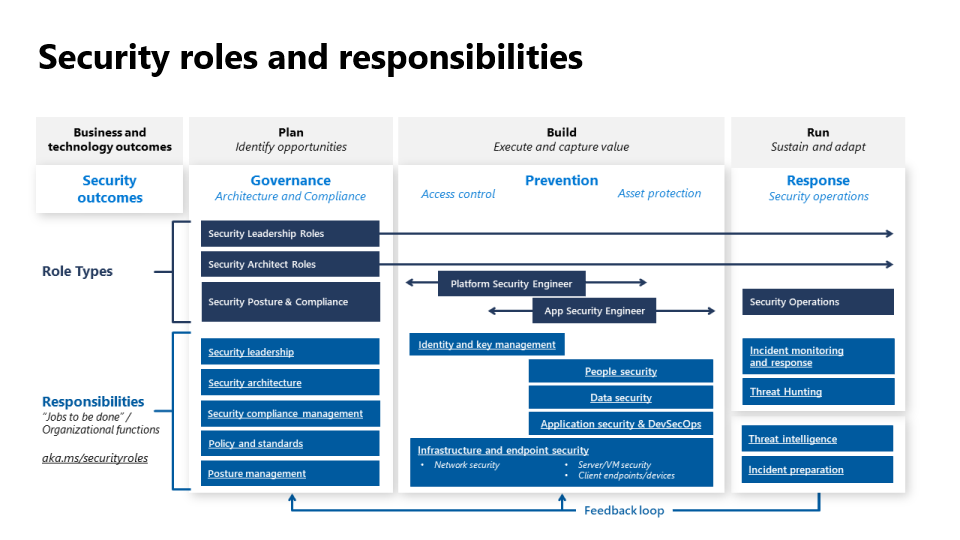

Roller ve sorumluluklara eşle

Aşağıdaki diyagramda bir güvenlik programındaki roller ve sorumluluklar özetlenmektedir.

Daha fazla bilgi için bkz. Bulut güvenliği işlevleri.

Güvenlik dönüşümü

Kuruluşlar bulutu benimsediğinde, statik güvenlik süreçlerinin bulut platformlarındaki, tehdit ortamındaki ve güvenlik teknolojilerinin evrimindeki değişim hızına ayak uyduramazsınız. Bu değişiklikle uyum sağlamak için güvenliğin sürekli gelişen bir yaklaşıma kayması gerekir. Kuruluş kültürünü ve kuruluş genelindeki günlük süreçleri dönüştürür.

Bu metodoloji, güvenliğin iş süreçleri ve güvenlik teknik disiplinleriyle tümleştirilmesine yol gösterir. Bu süreçler ve disiplinler, kurumsal riski azaltmak için güvenlik yolculuğunuzda anlamlı ve sürdürülebilir ilerleme sağlar. Az sayıda kuruluş bu uygulamaların tümünü aynı anda mükemmelleştirebilir, ancak tüm kuruluşlar her süreci ve disiplini sürekli olarak olgunlaşmalıdır.

Sürücüleri değiştirme

Güvenlik kuruluşları aynı anda iki tür büyük dönüşüm yaşar.

- İş riski olarak güvenlik: Güvenlik, tamamen teknik kalite odaklı bir disiplinden iş riski yönetimi alanına yönlendirilmiştir. Güvenliği yönlendiren ikili kuvvetler şunlardır:

- Dijital dönüşüm: Dijital ayak izi artışları, kuruluşun olası saldırı yüzeyini sürekli olarak artırır.

- Tehdit ortamı: Özel becerilere ve saldırı araçları ve tekniklerinin sürekli ticarileştirilmesine sahip endüstriyel bir saldırı ekonomisi tarafından beslenen saldırı hacmi ve gelişmişliğindeki artışlar.

- Platform değişikliği: Güvenlik, buluta yapılan teknik platform değişikliğiyle boğuşmaktır. Bu vardiya, kendi elektrik jeneratörlerini çalıştırmaktan elektrik şebekesine takmaya değişen fabrika ölçeğindedir. Güvenlik ekipleri genellikle doğru temel becerilere sahip olsa da, her gün kullandıkları neredeyse her süreç ve teknolojideki değişikliklerden bunalırlar.

- Beklentilerin değişimi: Son on yılda dijital yenilikler tüm sektörleri yeniden tanımladı. İş çevikliği, özellikle de dijital dönüşümle ilgili çeviklik, bir kuruluşun pazar lideri olmasını hızlı bir şekilde kaldırabilir. Tüketici güveninin kaybedilmesi işletme üzerinde de benzer bir etkiye sahip olabilir. Bir zamanlar bir projeyi engellemek ve kuruluşu korumak için güvenliğin "hayır" ile başlaması kabul edilebilirdi. Şimdi dijital dönüşümü benimserkenki aciliyet, etkileşim modelini "ilgili kalmak için gerekenleri yaparken nasıl güvende kalabileceğinizi konuşalım" olarak değiştirmelidir.

Kılavuz kalıcı dönüştürme

İş ve teknoloji ekiplerinin güvenliği nasıl görüntüleyişini dönüştürmek için güvenliğin önceliklere, süreçlere ve risk çerçevesine uygun hale getirmesi gerekir. Başarıyı yönlendiren temel alanlar şunlardır:

- Kültür: Güvenlik kültürü, iş misyonuna engel olmaya değil, güvenli bir şekilde karşılamaya odaklanmalıdır. Güvenlik, kuruluş kültürünün normalleştirilmiş bir parçası olmalıdır. İşletmenin faaliyet gösterdiği İnternet açık ve saldırganların istedikleri zaman saldırı girişiminde bulunmalarına izin veriyor. Bu kültürel değişim, değişikliği iletmek, davranışı modellemek ve değişimi pekiştirmek için tüm düzeylerde gelişmiş süreçler, ortaklıklar ve sürekli liderlik desteği gerektirir.

- Risk sahipliği: Güvenlik riski için sorumluluk, diğer tüm risklere sahip olan rollere atanmalıdır. Bu sorumluluk, güvenliği bir günah keçisi yerine güvenilir bir danışman ve konu uzmanı olarak serbest bırakıyor. Güvenlik, bu liderlerin dilinde iletilen sağlam ve dengeli tavsiyelerden sorumlu olmalı, ancak sahip olmadıkları kararlardan sorumlu tutulmamalıdır.

- Güvenlik yeteneği: Güvenlik yeteneği kronik bir yetersizlik içindedir ve kuruluşlar güvenlik bilgi ve becerilerini en iyi şekilde geliştirmeyi ve dağıtmayı planlamalıdır. Güvenlik ekiplerini doğrudan teknik güvenlik beceri kümeleriyle büyütmeye ek olarak, olgun güvenlik ekipleri aşağıdakilere odaklanarak stratejilerini çeşitlendiriyor:

- BT'deki mevcut ekiplerde ve işletme içinde büyüyen güvenlik becerileri kümeleri ve bilgileri. Bu beceriler, DevSecOps yaklaşımına sahip DevOps ekipleri için özellikle önemlidir. Bu beceriler güvenlik yardım masası, topluluktaki şampiyonları tanımlama ve eğitme veya iş değiştirme programları gibi birçok biçimde kullanılabilir.

- Sorunlara (iş, insan psikolojisi veya ekonomi gibi) yeni bakış açıları ve çerçeveler getirmek ve kuruluş içinde daha iyi ilişkiler kurmak için güvenlik ekiplerine çeşitli beceri kümeleri kazandırmak.

İş uyumluluğu

Bu değişimler nedeniyle bulut benimseme programınız üç kategoride iş uyumluluğuna yoğun bir şekilde odaklanmalıdır:

- Risk içgörüleri: Güvenlik içgörülerini ve risk sinyallerini veya kaynaklarını iş girişimleriyle uyumlu hale getirme ve tümleştirme. Yinelenebilir işlemlerin ekipleri bu içgörülerin uygulanması konusunda eğitdiğinden emin olun ve ekipleri iyileştirmelerden sorumlu tutun.

- Güvenlik tümleştirmesi: Güvenlik bilgilerini, becerilerini ve içgörülerini iş ve BT ortamının günlük işlemleriyle tümleştirin. Tekrarlanabilir süreçleri ve derin ortaklığı kuruluşun tüm düzeylerinde birleştirin.

- İşletimsel dayanıklılık: Saldırı sırasında (düzeyi düşürülmüş durumda olsa bile) işlemlere devam ederek kuruluşun dayanıklı olduğundan emin olun. Kuruluş hızla tam işleme geri dönmelidir.

Güvenlik disiplinleri

Bu dönüşüm her güvenlik disiplinini farklı şekilde etkiler. Bu disiplinlerin her biri önemlidir ve yatırım gerektirir. Bulutu benimsedikçe hızlı kazançlar için en hızlı fırsatlara sahip olan disiplinler (kabaca) sıralanır:

- Erişim denetimi: Ağ ve kimlik uygulaması, güvenlik ihlallerinin sıklığını ve erişimini azaltmak için erişim sınırları ve segmentlere ayırma oluşturur.

- Güvenlik işlemleri: bir ihlali algılamak, yanıtlamak ve kurtarmak için BT işlemlerini izleyin. İhlal riskini sürekli azaltmak için verileri kullanın.

- Varlık koruması: Genel ortama yönelik riski en aza indirmek için altyapı, cihazlar, veriler, uygulamalar, ağlar ve kimlikler gibi varlıkların korumasını en üst düzeye çıkarın.

- Güvenlik idaresi: Temsilcili kararlar yenilikleri hızlandırır ve yeni riskler getirir. Ortam genelinde ve portföy genelindeki iş yükleri içinde alınan kararları yönetmek için kararları, yapılandırmaları ve verileri izleyin.

- Yenilik güvenliği: Bir kuruluş, yenilik hızını artırmak için DevOps modellerini benimsedikçe, güvenlik bir DevSecOps sürecinin ayrılmaz bir parçası olmalıdır. Güvenlik uzmanlığını ve kaynaklarını doğrudan bu yüksek hızlı döngüyle tümleştirin. Bu süreç, iş yükü odaklı ekipleri güçlendirmek için merkezi ekiplerden bazı karar alma işlemlerinin kaydırılmasını içerir.

Yol gösteren ilkeler

Güvenlik etkinlikleri aşağıdakilere odaklanarak hizalanmalı ve şekillendirilmelidir:

- İş etkinleştirme: Kuruluşun iş hedefine ve risk çerçevesine uygun hale getirme.

- Güvenlik güvenceleri: aşağıdaki Sıfır Güven ilkeleri uygulamaya odaklanın:

- İhlal olduğunu varsay: Bir bileşen veya sistem için güvenlik tasarlarken, bir saldırganın kuruluştaki diğer kaynakların güvenliğinin aşıldığını varsayarak erişimi genişletme riskini azaltın.

- Açık doğrulama: Güven varsaymak yerine tüm kullanılabilir veri noktalarını kullanarak güveni açıkça doğrulayın. Örneğin, erişim denetiminde, örtük olarak güvenilen bir iç ağdan erişime izin vermek yerine kullanıcı kimliğini, konumu, cihaz durumunu, hizmet veya iş yükünü, veri sınıflandırmasını ve anomalileri doğrulayın.

- En az ayrıcalıklı erişim: Verilerin ve üretkenliğin güvenliğini sağlamaya yardımcı olmak için tam zamanında ve yeterli erişim (JIT/JEA), risk tabanlı uyarlamalı ilkeler ve veri koruması sağlayarak güvenliği aşılmış kullanıcı veya kaynak riskini sınırlayın.

Sonraki adımlar

Güvenli metodolojisi, aşağıdakileri de içeren kapsamlı bir güvenlik kılavuzu kümesinin parçasıdır:

- Azure Well-Architected Framework: Azure'da iş yüklerinizin güvenliğini sağlama yönergeleri.

- Güvenlik mimarisi tasarımı: Güvenlik mimarilerimizin uygulama düzeyi yolculuğu. Güvenlik mimarilerine göz atın.

- Azure güvenlik karşılaştırmaları: Azure güvenliği için açıklayıcı en iyi yöntemler ve denetimler.

- Kurumsal ölçekli giriş bölgesi: Tümleşik güvenlikle Azure başvuru mimarisi ve uygulaması.

- Azure için en iyi 10 güvenlik en iyi uygulaması: Microsoft'un müşteriler ve kendi ortamlarımız genelinde öğrenilen dersler temelinde önerdiği en iyi Azure güvenlik en iyi uygulamaları.

- Microsoft Siber Güvenlik Mimarileri: Diyagramlarda, Microsoft güvenlik özelliklerinin Microsoft platformları ve üçüncü taraf platformlarıyla nasıl tümleştirdiği açıklanır.

Geri Bildirim

Çok yakında: 2024 boyunca, içerik için geri bildirim mekanizması olarak GitHub Sorunları’nı kullanımdan kaldıracak ve yeni bir geri bildirim sistemiyle değiştireceğiz. Daha fazla bilgi için bkz. https://aka.ms/ContentUserFeedback.

Gönderin ve geri bildirimi görüntüleyin