Bulut için Defender'da güvenlik puanı

Bulut için Microsoft Defender'daki güvenlik puanı, bulut güvenliği duruşunuzu geliştirmenize yardımcı olabilir. Güvenlik puanı, geçerli güvenlik durumunuzu bir bakışta değerlendirebilmeniz için güvenlik bulgularını tek bir puanda toplar. Puan ne kadar yüksekse, tanımlanan risk düzeyi de o kadar düşüktür.

Abonelikte Bulut için Defender açtığınızda, abonelikte varsayılan olarak Microsoft bulut güvenlik karşılaştırması (MCSB) standardı uygulanır. Kapsamdaki kaynakların MCSB standardına göre değerlendirilmesi başlar.

MCSB, değerlendirme bulgularına göre önerilerde bulunur. Güvenlik puanını yalnızca MCSB'den gelen yerleşik öneriler etkiler. Şu anda risk öncelik belirlemesi güvenli puanı etkilemez.

Not

Önizleme olarak işaretlenmiş öneriler, güvenli puan hesaplamalarına dahil edilmez. Önizleme dönemi sona erdiğinde puanınıza katkıda bulunabilmesi için bu önerileri mümkün olan her yerde düzeltmeniz gerekir. Önizleme önerileri bir simgeyle işaretlenir: ![]() .

.

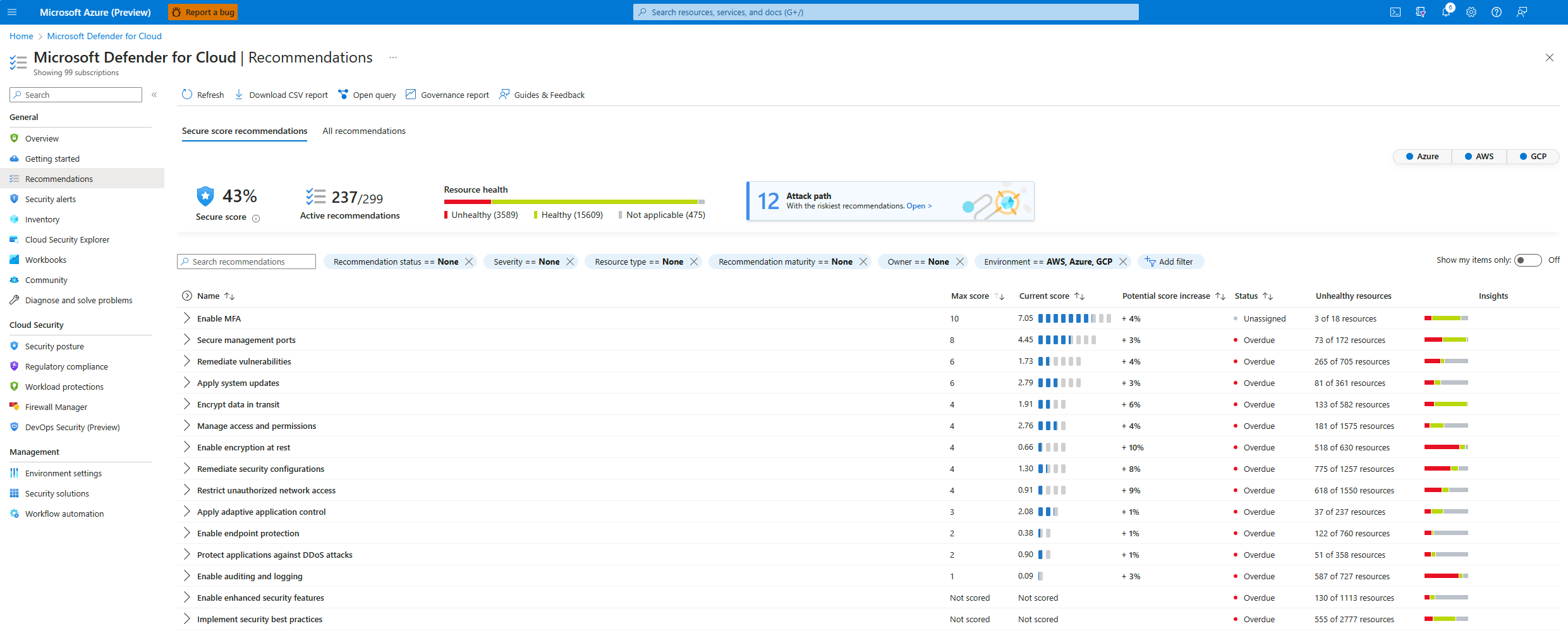

Güvenli puanı görüntüleme

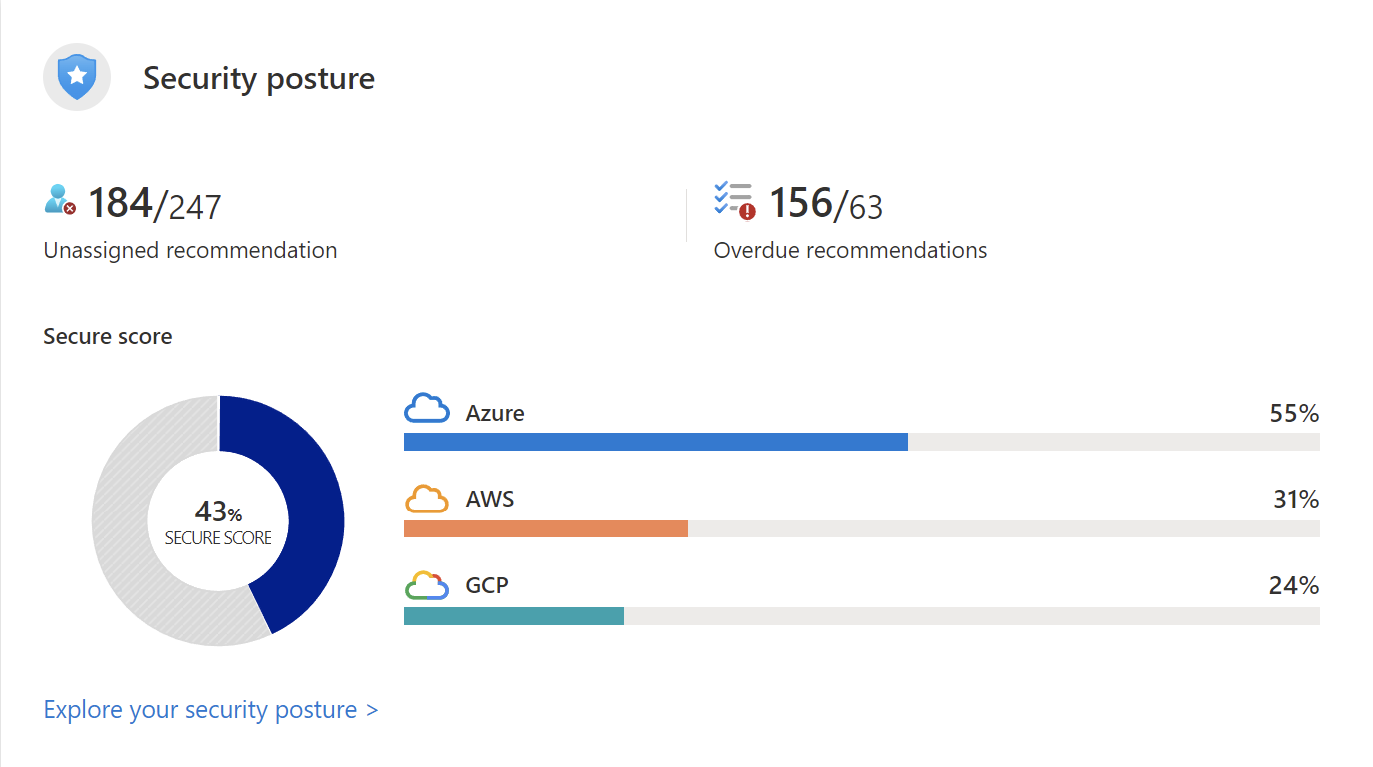

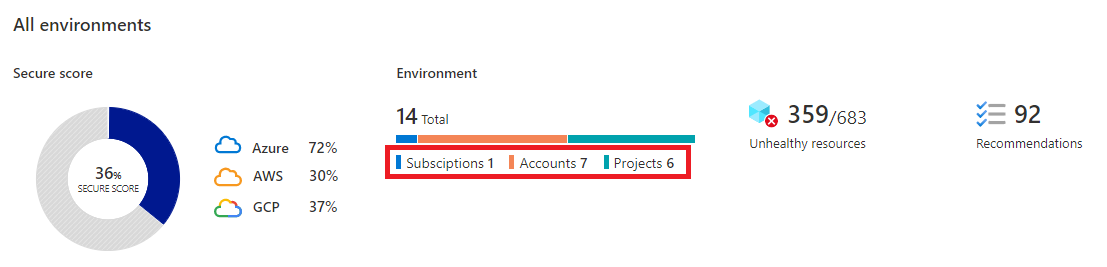

Bulut için Defender Genel Bakış panosunu görüntülediğinizde, tüm ortamlarınızın güvenlik puanını görüntüleyebilirsiniz. Pano, güvenlik puanını yüzde değeri olarak gösterir ve temel alınan değerleri içerir.

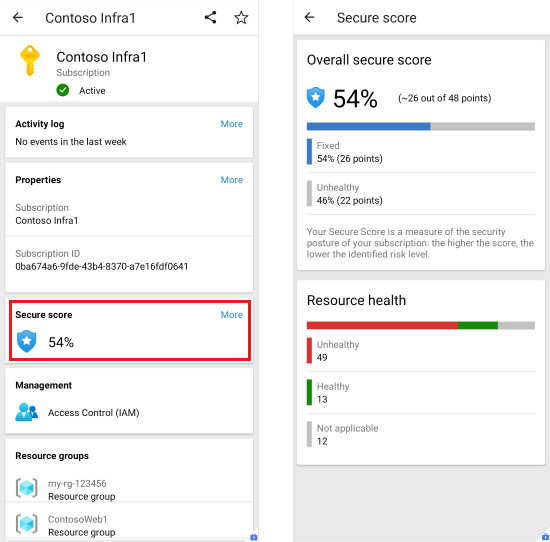

Azure mobil uygulaması, güvenlik puanını yüzde değeri olarak gösterir. Puanı açıklayan ayrıntıları görmek için dokunun.

Güvenlik duruşunuzu keşfetme

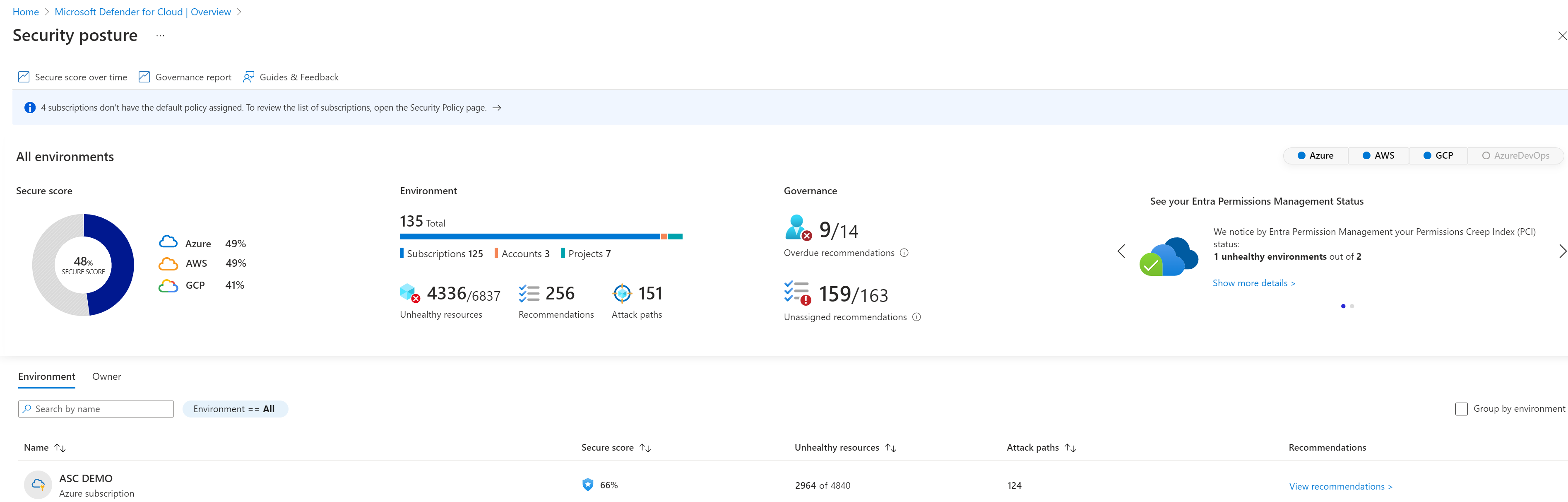

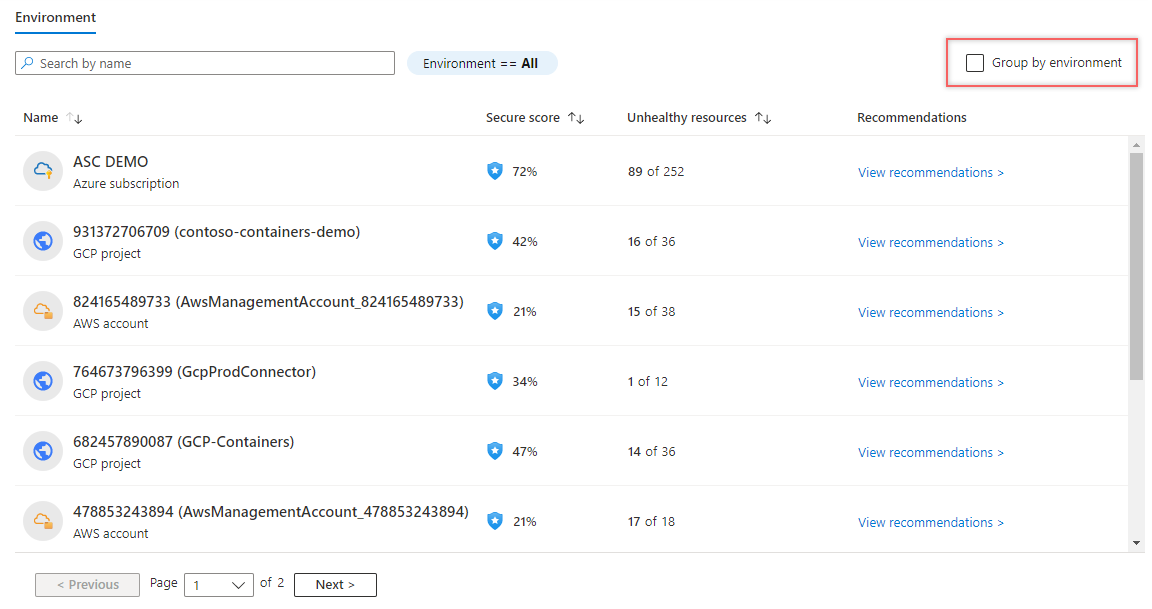

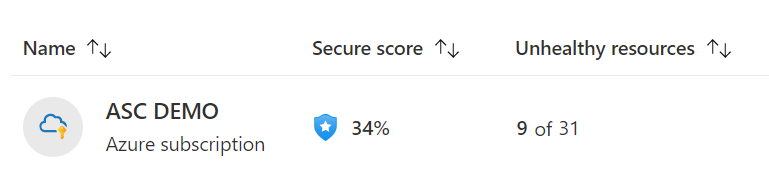

Bulut için Defender'daki Güvenlik duruşu sayfası, genel olarak ortamlarınız ve her ortam için ayrı ayrı güvenlik puanını gösterir.

Bu sayfada, genel puanınızı etkileyen abonelikleri, hesapları ve projeleri, iyi durumda olmayan kaynaklar hakkındaki bilgileri ve ilgili önerileri görebilirsiniz. Azure, Amazon Web Services (AWS), Google Cloud Platform (GCP) ve Azure DevOps gibi ortama göre filtreleyebilirsiniz. Ardından her Azure aboneliği, AWS hesabı ve GCP projesinde detaya gidebilirsiniz.

Güvenli puanın hesaplanması

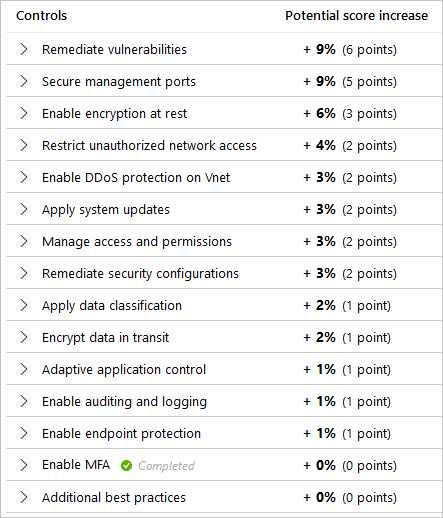

Bulut için Defender'deki Öneriler sayfasında Güvenli puan önerileri sekmesi, MCSB'deki uyumluluk denetimlerinin genel güvenlik puanına nasıl katkıda bulunduğu gösterir.

Bulut için Defender her Azure aboneliği için veya her AWS veya GCP bulut bağlayıcısı için her denetimi sekiz saatte bir hesaplar.

Önemli

Denetim içindeki öneriler, denetimin kendisinden daha sık güncelleştirilir. Önerilerdeki kaynak sayısı ile denetimdeki kaynak sayısı arasında tutarsızlıklar bulabilirsiniz.

Denetim için örnek puanlar

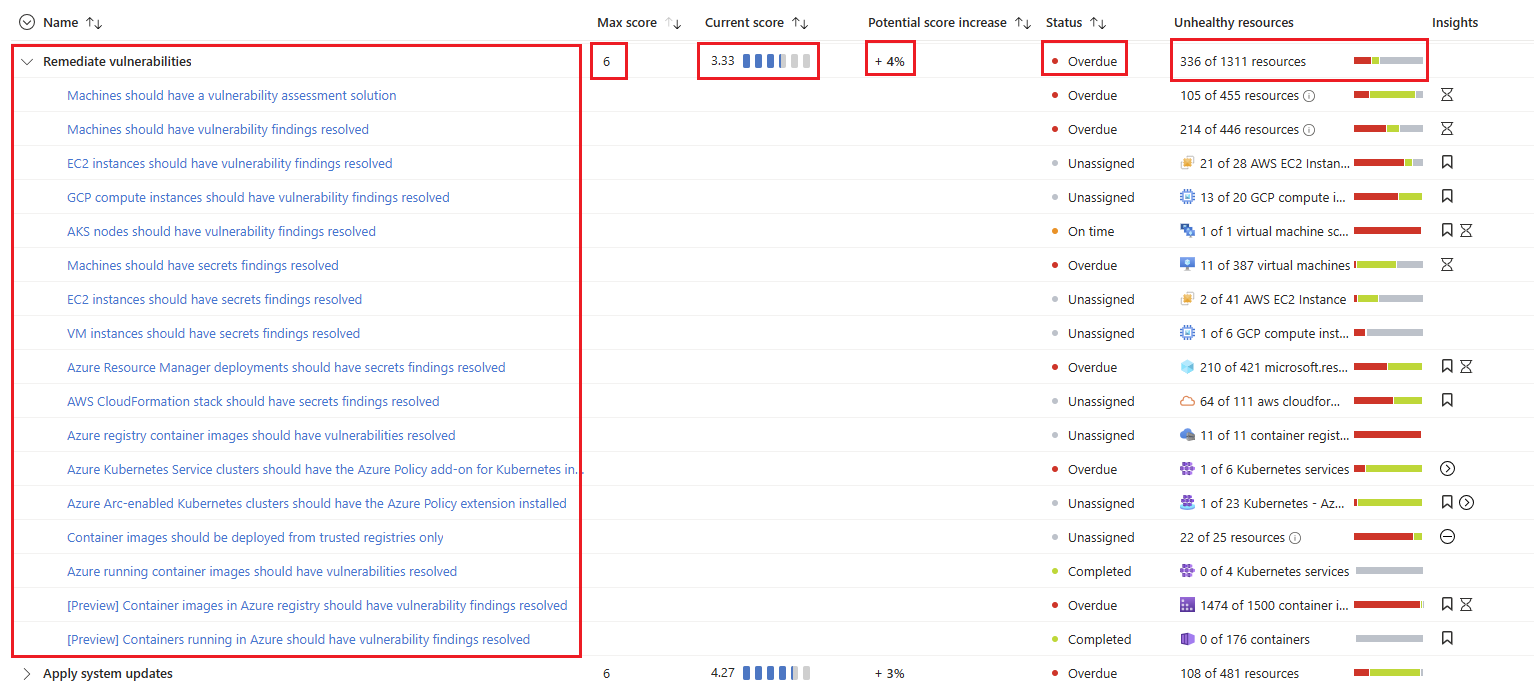

Aşağıdaki örnek, Güvenlik açıklarını düzeltmeye yönelik güvenli puan önerilerine odaklanır.

Bu örnekte, önerilerde aşağıdaki alanlar gösterilmektedir.

| Alan | Ayrıntılar |

|---|---|

| Güvenlik açıklarını düzeltin | Bilinen güvenlik açıklarını bulmaya ve çözmeye yönelik öneriler grubu. |

| Maksimum puan | Bir denetimdeki tüm önerileri tamamlayarak kazanabileceğiniz maksimum puan sayısı. Denetimin en yüksek puanı, denetimin göreli önemini gösterir ve her ortam için sabittir. İlk olarak hangi sorunların üzerinde çalışileceğini belirlemek için bu sütundaki değerleri kullanın. |

| Geçerli puan | Bu denetimin geçerli puanı. Geçerli puan = [Kaynak başına puan] * [İyi durumdaki kaynak sayısı] Her denetim toplam puana katkıda bulunur. Bu örnekte denetim, geçerli toplam puana 3,33 puan katkıda bulunuyor. |

| Olası puan artışı | Denetimin içinde kullanabileceğiniz kalan noktalar. Bu denetimdeki tüm önerileri düzeltirseniz puanınız %4 artar. Olası puan artışı = [Kaynak başına puan] * [İyi durumda olmayan kaynakların sayısı] |

| İçgörüler | Her öneri için ek ayrıntılar, örneğin: - - - - |

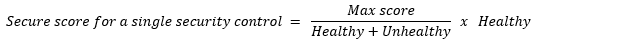

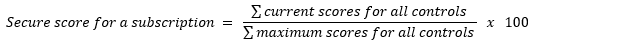

Hesaplama denklemlerini puanla

Puanlar şu şekilde hesaplanır.

Güvenlik kontrolü

Güvenlik denetiminin puanını belirleme denklemi şöyledir:

Her denetimin geçerli puanı, denetim içindeki kaynakların durumunun ölçüsüdür. Her bir güvenlik denetimi, güvenlik puanına katkıda bulunur. Denetimdeki bir öneriden etkilenen her kaynak, denetimin geçerli puanına katkıda bulunur. Güvenlik puanı, önizleme önerilerinde bulunan kaynakları içermez.

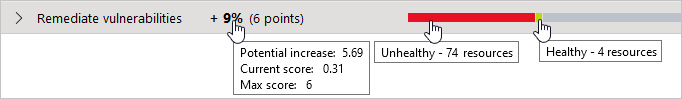

Aşağıdaki örnekte, en fazla 6 puanı 78'e bölünür çünkü bu, iyi durumda ve iyi durumda olmayan kaynakların toplamıdır. Yani, 6 / 78 = 0,0769. Bu değerin iyi durumdaki kaynak sayısıyla (4) çarpımının geçerli puanla sonuçlanması: 0,0769 * 4 = 0,31.

Tek abonelik veya bağlayıcı

Tek bir abonelik veya bağlayıcı için güvenli puanı belirleme denklemi:

Aşağıdaki örnekte, tüm güvenlik denetimlerini içeren tek bir abonelik veya bağlayıcı (olası en fazla 60 puan) vardır. Puan, olası 60 puandan 29 puan olduğunu gösterir. Kalan 31 puan, güvenlik denetimlerinin Olası puan artış rakamlarına yansıtılır.

Bu denklem, bağlayıcı için aynı denklemdir ve yalnızca abonelik sözcüğü bağlayıcı sözcüğüyle değiştirilir.

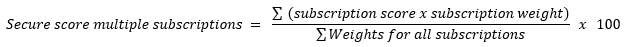

Birden çok abonelik ve bağlayıcı

Birden çok abonelik ve bağlayıcı için güvenli puanı belirleme denklemi:

Birden çok abonelik ve bağlayıcı için birleştirilmiş puan, her abonelik ve bağlayıcı için bir ağırlık içerir. Bulut için Defender, kaynak sayısı gibi faktörlere göre aboneliklerinizin ve bağlayıcılarınızın göreli ağırlıklarını belirler. Her abonelik ve bağlayıcı için geçerli puan, tek bir abonelik veya bağlayıcıyla aynı şekilde hesaplanır, ancak daha sonra ağırlık denklemde gösterildiği gibi uygulanır.

Birden çok aboneliği ve bağlayıcıyı görüntülediğinizde, güvenlik puanı tüm etkin ilkeler içindeki tüm kaynakları değerlendirir ve bunları gruplar. Bunları gruplandırma, birlikte her güvenlik denetiminin en yüksek puanını nasıl etkilediğini gösterir.

Birleştirilmiş puan ortalama değildir . Bunun yerine, tüm abonelikler ve bağlayıcılar genelindeki tüm kaynakların durumunun değerlendirilen duruşudur. Öneriler sayfasına gidip kullanılabilir olası puanları eklerseniz, bunun geçerli puan (22) ile kullanılabilir maksimum puan (58) arasındaki fark olduğunu fark edebilirsiniz.

Güvenli puanı geliştirme

MCSB bir dizi uyumluluk denetiminden oluşur. Her denetim, ilgili güvenlik önerilerinden oluşan mantıksal bir grup olup savunmasız saldırı yüzeylerinizi yansıtır.

Kuruluşunuzun her saldırı yüzeyinin güvenliğini ne kadar iyi karşıladiğini görmek için her güvenlik denetiminin puanlarını gözden geçirin. Puanınız yalnızca tüm önerileri düzelttiğinizde iyileştirir.

Bir güvenlik denetimi için tüm olası noktaları almak için tüm kaynaklarınızın güvenlik denetimindeki tüm güvenlik önerilerine uyması gerekir. Örneğin, Bulut için Defender yönetim bağlantı noktalarınızın güvenliğini sağlamak için birden çok öneri sunar. Güvenlik puanınızda bir fark oluşturmak için bunların tümünü düzeltmeniz gerekir.

Aşağıdaki yöntemlerden birini kullanarak güvenlik puanınızı geliştirebilirsiniz:

- Öneriler listenizden güvenlik önerilerini düzeltin. Her kaynak için her öneriyi el ile düzeltebilir veya birden çok kaynakla ilgili sorunu hızlı bir şekilde çözmek için Düzelt seçeneğini (varsa) kullanabilirsiniz.

- Puanınızı geliştirmek ve kullanıcılarınızın puanınızı olumsuz etkileyen kaynaklar oluşturmadığından emin olmak için önerileri zorunlu kılın veya reddedin .

Puan denetimlerinin güvenliğini sağlama

Aşağıdaki tabloda Bulut için Microsoft Defender'deki güvenlik denetimleri listelenir. Her denetim için, tüm kaynaklarınız için denetimde listelenen önerilerin tümünü düzeltirseniz, güvenli puanınıza ekleyebileceğiniz maksimum puan sayısını görebilirsiniz.

| Güvenlik puanı | Güvenlik denetimi |

|---|---|

| 10 | MFA'yı etkinleştirme: Bulut için Defender MFA'ya yüksek bir değer yerleştirir. Aboneliklerinizin kullanıcılarının güvenliğini sağlamaya yardımcı olması için bu önerileri kullanın. MFA'yı etkinleştirmenin ve önerilerle uyumlu olmanın üç yolu vardır: güvenlik varsayılanları, kullanıcı başına atama ve koşullu erişim ilkesi. Daha fazla bilgi edinin. |

| 8 | Güvenli yönetim bağlantı noktaları: Deneme yanılma saldırıları genellikle yönetim bağlantı noktalarını hedefler. Tam zamanında VM erişimi ve ağ güvenlik grupları gibi araçlarla açığa çıkarmanızı azaltmak için bu önerileri kullanın. |

| 6 | Sistem güncelleştirmelerini uygulama: Güncelleştirmelerin uygulanmaması, saldırılara açık ortamlarda eşleşmeyen güvenlik açıkları ve sonuçlar bırakır. Operasyonel verimliliği korumak, güvenlik açıklarını azaltmak ve kullanıcılarınız için daha kararlı bir ortam sağlamak için bu önerileri kullanın. Sistem güncelleştirmelerini dağıtmak için Güncelleştirme Yönetimi çözümünü kullanarak makinelerinize yönelik düzeltme eklerini ve güncelleştirmeleri yönetebilirsiniz. |

| 6 | Güvenlik açıklarını düzeltme: Güvenlik açığı değerlendirme aracınız güvenlik açıklarını Bulut için Defender bildirdiğinde, Bulut için Defender bulguları ve ilgili bilgileri öneri olarak sunar. Tanımlanan güvenlik açıklarını düzeltmek için bu önerileri kullanın. |

| 4 | Güvenlik yapılandırmalarını düzeltme: Yanlış yapılandırılmış BT varlıklarının saldırıya uğrama riski daha yüksektir. Altyapınız genelinde tanımlanan yanlış yapılandırmaları sağlamlaştırmak için bu önerileri kullanın. |

| 4 | Erişimi ve izinleri yönetme: Güvenlik programının temel bir parçası, kullanıcılarınızın işlerini yapmak için yalnızca gerekli erişime sahip olduğundan emin olmaktır: en düşük ayrıcalık erişim modeli. Kimlik ve erişim gereksinimlerinizi yönetmek için bu önerileri kullanın. |

| 4 | Bekleyen şifrelemeyi etkinleştirme: Depolanan verilerinizin korunmasıyla ilgili yanlış yapılandırmaları azaltmak için bu önerileri kullanın. |

| 4 | Aktarımdaki verileri şifreleme: Bileşenler, konumlar veya programlar arasında hareket eden verilerin güvenliğini sağlamaya yardımcı olmak için bu önerileri kullanın. Bu tür veriler ortadaki adam saldırılarına, gizlice dinlemeye ve oturumu ele geçirmeye açıktır. |

| 4 | Yetkisiz ağ erişimini kısıtlama: Azure, ağınız genelinde erişim için yüksek güvenlik standartları sağlamanıza yardımcı olan bir araç paketi sunar. Bulut için Defender'da uyarlamalı ağ sağlamlaştırmayı yönetmek, tüm ilgili hizmet olarak platform (PaaS) hizmetleri için Azure Özel Bağlantı yapılandırdığınızdan emin olmak, sanal ağlarda Azure Güvenlik Duvarı etkinleştirmek ve daha fazlasını yapmak için bu önerileri kullanın. |

| 3 | Uyarlamalı uygulama denetimi uygulama: Uyarlamalı uygulama denetimi, makinelerinizde hangi uygulamaların çalışabileceğini denetlemek için akıllı, otomatik, uçtan uca bir çözümdür. Ayrıca makinelerinizi kötü amaçlı yazılımlara karşı sağlamlaştırmaya da yardımcı olur. |

| 2 | Uygulamaları DDoS saldırılarına karşı koruma: Azure'daki gelişmiş ağ güvenliği çözümleri Arasında Azure DDoS Koruması, Azure Web Uygulaması Güvenlik Duvarı ve Kubernetes için Azure İlkesi eklentisi bulunur. Uygulamalarınızı bu araçlarla ve diğer araçlarla korumaya yardımcı olması için bu önerileri kullanın. |

| 2 | Uç nokta korumasını etkinleştirme: Bulut için Defender kuruluşunuzun uç noktalarını Uç Nokta için Microsoft Defender veya bu listede gösterilen ana çözümlerden herhangi biri gibi etkin tehdit algılama ve yanıt çözümleri için denetler. Uç noktada algılama ve yanıtlama (EDR) çözümü etkinleştirilmemişse, Uç Nokta için Microsoft Defender dağıtmak için bu önerileri kullanın. Uç Nokta için Defender, Sunucular için Defender planına dahildir. Bu denetimdeki diğer öneriler aracıları dağıtmanıza ve dosya bütünlüğü izlemeyi yapılandırmanıza yardımcı olur. |

| 1 | Denetimi ve günlüğe kaydetmeyi etkinleştirme: Ayrıntılı günlükler, olay araştırmalarının ve diğer birçok sorun giderme işleminin önemli bir parçasıdır. Bu denetimdeki öneriler, tanılama günlüklerini uygun oldukları her yerde etkinleştirdiğinizden emin olmanıza odaklanır. |

| 0 | Gelişmiş güvenlik özelliklerini etkinleştirme: Bulut için Defender planlarını etkinleştirmek için bu önerileri kullanın. |

| 0 | En iyi güvenlik uygulamalarını uygulama: Bu öneri koleksiyonu, kurumsal güvenliğiniz için önemlidir ancak güvenlik puanınızı etkilemez. |