Güvenlik stratejisi tanımlama

Bir güvenlik kuruluşunun nihai hedefleri bulut hizmetlerinin benimsenmesiyle değişmez, ancak bu hedeflere nasıl ulaşıldığı değişir. Güvenlik ekipleri, tüm bilgi sistemlerinde ve verilerde yerleşik olarak bulunan gizlilik, bütünlük ve kullanılabilirlik güvenceleri almak için saldırılardan ve çalışmalardan kaynaklanan iş riskini azaltmaya odaklanmalıdır.

Güvenlik stratejinizi modernleştirme

Güvenlik ekiplerinin, kuruluş bulutu benimsedikçe ve zaman içinde çalıştırdıkça stratejileri, mimarileri ve teknolojiyi modernleştirmesi gerekir. Değişikliklerin boyutu ve sayısı başlangıçta göz korkutucu görünse de, güvenlik programının modernleştirilmesi, güvenliğin eski yaklaşımlarla ilişkili bazı acı yükleri hafifletmesini sağlar. Bir kuruluş eski strateji ve araçlarla geçici olarak çalışabilir, ancak bu yaklaşımı buluttaki ve tehdit ortamındaki değişim hızıyla sürdürmek zordur:

- Yanıtın her zaman "hayır" ile başladığı "silah uzunluğu" güvenliğine ilişkin eski bir düşünce yapısına sahip olan güvenlik ekiplerinin bulut benimseme kararlarından uzak kalma olasılığı yüksektir (işletmeyi etkinleştirirken riski azaltmak için BT ve iş ekipleriyle birlikte çalışmak yerine).

- Güvenlik ekipleri, yalnızca eski şirket içi araçları kullanıyorsa ve tüm savunma ve izleme için yalnızca ağ çevresi doktrinine bağlıysa bulut saldırılarını algılayıp savunmada zorlanacaktır.

Bulut ölçeğinde izleme ve koruma

Bulut ölçeğinde savunma, buluta özel algılama ve otomasyon özelliklerinin kullanımını ve bulut ile mobil varlıkların izlenmesine ve korunmasına yardımcı olmak için kimlik çevresinin kullanıma sunulmasını destekleyen önemli bir dönüşüm çalışmasıdır.

- Microsoft kimlik platformu, modern kimlik doğrulama ve yetkilendirme mekanizmalarını uygulamalarınıza dahil olmanıza yardımcı olur.

- Microsoft Sentinel , kuruluşunuz genelinde bulutta yerel güvenlik analizi ve tehdit zekası sağlayarak büyük tehdit bilgileri depolarından ve bulutun neredeyse sınırsız işleme ve depolama özelliklerinden yararlanan gelişmiş tehdit algılama olanağı sunar.

Güvenlik ekiplerinin güvenliği modernleştirmek için çevik bir yaklaşım benimsemelerini öneririz. Stratejinin en kritik yönlerini hızla modernleştirme, artımlar halinde sürekli iyileştirme ve ileriye doğru ilerleme.

Buluttan ve buluttan güvenlik

Kuruluşunuz bulut hizmetlerini benimsedikçe güvenlik ekipleri iki ana hedef doğrultusunda çalışır:

- Bulut güvenliği (bulut kaynaklarının güvenliğini sağlama): Güvenlik, bu temel güvenlik güvencelerinin tüm kaynaklara tutarlı bir şekilde uygulandığından emin olmak için bulut hizmetlerinin planlama ve çalışmasıyla tümleştirilmelidir.

- Buluttan güvenlik (güvenliği dönüştürmek için bulutu kullanma): Güvenlik, özellikle yerel olarak tümleşik güvenlik araçları olmak üzere güvenlik araçlarını ve süreçlerini modernleştirmek için bulut teknolojilerinin nasıl kullanılacağını planlamaya ve düşünmeye hemen başlamalıdır. Güvenlik araçları bulutta giderek daha fazla barındırılıyor ve bu da şirket içi ortamda yapılması zor veya imkansız özellikler sağlıyor.

Yazılım tanımlı veri merkezlerinin güvenliğini sağlama

Çoğu kuruluş, bulut kaynaklarını bulutun güvenliği için etkili bir başlangıç noktası olan başka bir sanal veri merkezi olarak değerlendirerek işe başlar. Kuruluşlar buluttan güvenliği kullanarak modernleştirdikçe, çoğu kendilerini bu düşünce modelini hızla aşmış olarak bulur. Yazılım tanımlı bir veri merkezinin güvenliğini sağlamak, şirket içi modellerin sunabileceği özelliklerin ötesinde özellikler sağlar. Bulutta barındırılan güvenlik araçları teklifi:

- Güvenlik özelliklerinin hızlı bir şekilde etkinleştirilmesi ve ölçeklenmesi.

- Yüksek etkili varlık envanteri ve güvenlik yapılandırması hijyen keşfi.

Bulut için Microsoft Defender dağıtılması, kuruluşunuzun güvenlik duruşu ve denetimlerinin sürekli değerlendirilmesini sağlar. Bulut kaynaklarınızın güvenlik duruşunu güçlendirir ve tümleşik Microsoft Defender planlarıyla Bulut için Defender, Azure, hibrit ve diğer bulut platformlarında çalışan iş yüklerini korur. Bulut için Microsoft Defender hakkında daha fazla bilgi edinin.

Not

Azure Güvenlik Merkezi ve Azure Defender artık Bulut için Microsoft Defender olarak adlandırılıyor. Ayrıca Azure Defender planlarını Microsoft Defender planları olarak yeniden adlandırdık. Örneğin, Depolama için Azure Defender artık Depolama için Microsoft Defender.

Microsoft güvenlik hizmetlerinin en son yeniden adlandırılması hakkında daha fazla bilgi edinin.

Doğru güvenlik uyuşma düzeyi

Güvenlik doğal olarak işlemleri yavaşlatan uyuşmalar oluşturur; DevOps ve BT süreçlerinizde hangi öğelerin iyi durumda olduğunu ve hangilerinin iyi durumda olmadığını belirlemek kritik önem taşır:

- Sağlıklı sürtünme: Egzersizdeki direnç çok daha güçlü bir kas yapar, doğru güvenlik sürtüşme düzeyinin entegre edilmesi, doğru zamanda kritik düşünceyi zorlayarak sistemi veya uygulamayı güçlendirir. Bu genellikle bir saldırganın tasarım ( tehdit modelleme olarak bilinir) sırasında bir uygulama veya sistemin güvenliğini nasıl ve neden aşmaya çalışabileceğini ve bir saldırganın yazılım kodunda, yapılandırmalarda veya işletimsel uygulamalardan yararlanabileceği olası güvenlik açıklarını gözden geçirmeyi, tanımlamayı ve ideal olarak düzeltmeyi göz önünde bulundurma biçimini alır.

- İyi durumda olmayan uyuşmalar: Koruduğundan daha fazla değere engel olur. Bu durum genellikle araçlar tarafından oluşturulan güvenlik hatalarının hatalı pozitif oranı yüksek olduğunda (hatalı alarmlar gibi) veya güvenlik sorunlarını bulma veya düzeltme çabası saldırının olası etkisini çok aştığında ortaya çıkar.

Tek başına ve tümleşik sorumluluklar

Gizlilik, bütünlük ve kullanılabilirlik güvenceleri sağlamak için güvenlik uzmanlarının özel güvenlik işlevlerini çalıştırması ve kuruluştaki diğer ekiplerle yakın bir şekilde çalışması gerekir:

- Benzersiz güvenlik işlevleri: Güvenlik ekipleri güvenlik işlemleri, güvenlik açığı yönetimi ( sanal makineler, kapsayıcılar gibi) ve diğer işlevler gibi kuruluşun başka bir yerinde bulunmayan bağımsız işlevler gerçekleştirir.

- Güvenliği diğer işlevlerle tümleştirme: Güvenlik ekipleri, kuruluştaki iş girişimlerini yönlendiren, riski değerlendiren, uygulama tasarlayan veya geliştiren ve BT sistemlerini çalıştıran diğer ekiplere ve işlevlere konu uzmanı olarak da hizmet verir. Güvenlik ekipleri bu ekiplere saldırganlar, saldırı yöntemleri ve eğilimleri, yetkisiz erişime izin verebilen güvenlik açıkları ve risk azaltma adımları veya geçici çözümleri ile olası avantajları veya tuzakları için seçeneklerle ilgili uzmanlık ve bağlam bilgisi sunar. Bu güvenlik işlevi, tek bir sonucu desteklemek için büyük ve küçük birçok yere dokunacağı için kalite işlevinin işlevine benzer.

Bu sorumlulukları yerine getirirken buluttaki hızlı değişim hızına ve iş dönüşümüne ayak uydurmak için güvenlik ekiplerinin araçlarını, teknolojilerini ve süreçlerini modernleştirmesi gerekir.

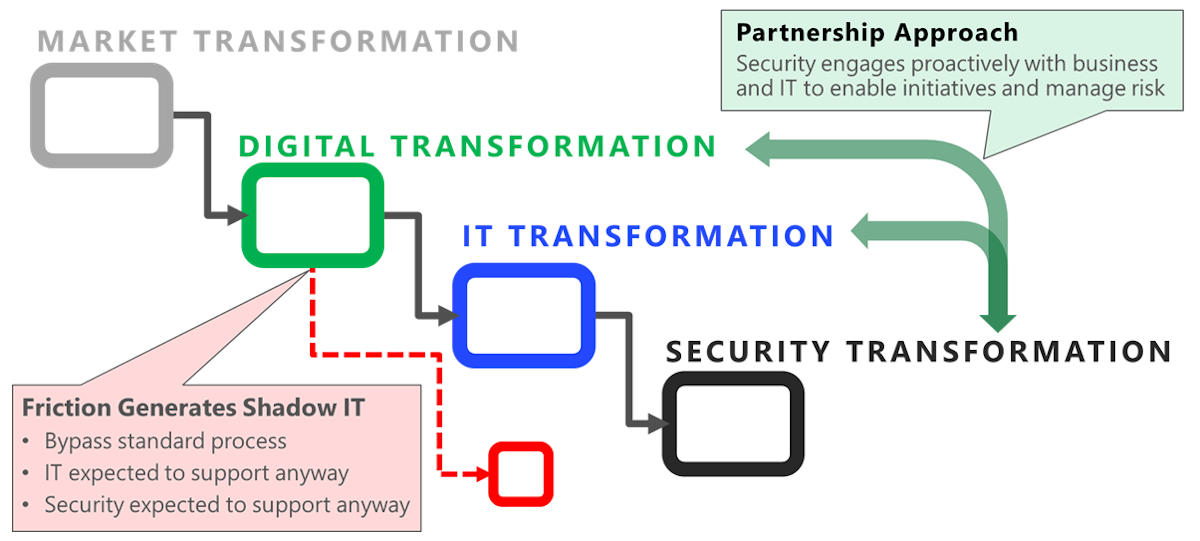

Dönüşümler, fikirler ve beklentiler

Birçok kuruluş, kuruluştaki birden çok eşzamanlı dönüşüm zincirini yönetmektedir. Bu iç dönüşümler genellikle başlar çünkü neredeyse tüm dış pazarlar mobil ve bulut teknolojilerine yönelik yeni müşteri tercihlerini karşılamak için dönüşüme devam eder. Kuruluşlar genellikle yeni startup'ların rekabet tehdidiyle ve pazarı bozabilecek geleneksel rakiplerin dijital dönüşümüyle karşılaşıyor.

İç dönüştürme işlemi genellikle şunları içerir:

- Yeni fırsatlar yakalamak ve dijital yerel startup'lara karşı rekabet gücü sağlamak için işletmenin dijital dönüşümü.

- Bulut hizmetleri, modernleştirilmiş geliştirme uygulamaları ve ilgili değişikliklerle girişimi desteklemek için BT kuruluşunun teknoloji dönüşümü.

- Hem buluta uyum sağlamak hem de giderek daha karmaşık hale gelen bir tehdit ortamını aynı anda ele almak için güvenlik dönüşümü.

İç çakışma yüksek maliyetli olabilir

Değişiklik stres ve çakışma oluşturur ve bu da karar alma sürecini durdurabilir. Bu, özellikle güvenlik riskiyle ilgili sorumluluğun iş sonuçlarından ve diğer tüm risk türlerinden sorumlu varlıkların (işletme sahipleri) sahipleri yerine konu uzmanlarına (güvenlik ekipleri) yanlış yerleştirildiği güvenlik açısından geçerlidir. Bu yanlış hesap verilebilirlik genellikle tüm paydaşların güvenliği kurumsal casusluk ve diğer geleneksel suç faaliyetleri gibi sürekli bir risk yerine yanlış bir şekilde çözülmesi gereken teknik veya mutlak bir sorun olarak görmelerinden kaynaklanmaktadır.

Bu dönüşüm sırasında, tüm ekiplerin liderliğinin hem kritik projeleri raydan çıkarabilecek hem de ekipleri güvenlik riskini azaltmayı atlayacak şekilde teşvik eden çakışmayı azaltmak için etkin bir şekilde çalışması gerekir. Takımlar arasındaki internecine çakışması aşağıdakilere neden olabilir:

- Önlenebilir güvenlik olayları veya saldırılardan kaynaklanan iş zararlarının artması gibi artan güvenlik riski (özellikle ekipler güvenlikten rahatsız olduğunda ve normal işlemleri atladığında veya eski güvenlik yaklaşımları saldırganlar tarafından kolayca atlandığında).

- İş süreçlerinin etkinleştirilmemesi veya pazar gereksinimlerini karşılayacak kadar hızlı güncelleştirilmesi (genellikle güvenlik süreçleri önemli iş girişimlerini barındırdığında) gibi iş veya misyon üzerindeki olumsuz etki.

Değerli ekip üyelerinin güvensiz ve huzursuz kalmasına neden olabilecek değişen ortamda gezinmelerine yardımcı olmak için ekipler arasında ve ekipler arasındaki ilişki durumunun farkında olmak kritik önem taşır. Bu düşünceler üzerinde sabır, empati ve eğitim ve geleceğin olumlu potansiyeli, ekiplerinizin bu dönemde daha iyi gezinmesine yardımcı olacak ve kuruluş için iyi güvenlik sonuçları sağlayacaktır.

Liderler, aşağıdakiler gibi somut proaktif adımlarla kültür değişikliklerini yönlendirmeye yardımcı olabilir:

- Ekiplerinden bekledikleri davranışı genel olarak modelleme.

- Uyum sağlamak için kendi mücadelelerini vurgulamak da dahil olmak üzere değişikliklerin zorlukları konusunda şeffaf olmak.

- Ekiplerin güvenliği modernleştirmenin ve tümleştirmenin aciliyetini ve önemini düzenli olarak anımsatma.

Siber güvenlik dayanıklılığı

Birçok klasik güvenlik stratejisi yalnızca saldırıları önlemeye odaklanmıştır ve modern tehditler için yetersiz bir yaklaşımdır. Güvenlik ekipleri, stratejilerinin bunun ötesine geçtiğine emin olmalı ve dayanıklılığı artırmak için hızlı saldırı algılama, yanıt ve kurtarmayı etkinleştirmelidir. Kuruluşlar, saldırganların bazı kaynakları tehlikeye atacağını varsaymalıdır (bazen ihlal varsayma olarak adlandırılır) ve kaynakların ve teknik tasarımların saldırı önleme ve saldırı yönetimi arasında dengede olduğundan emin olmak için çalışmalıdır (yalnızca saldırıları önlemeye yönelik tipik varsayılan yaklaşım yerine).

Birçok kuruluş, son yıllarda saldırıların hacmindeki ve karmaşıklıktaki sürekli artışı yönettiği için zaten bu yolculuktadır. Bu yolculuk genellikle ilk büyük olayla başlar ve bu da insanların önceki zarar görebilirlik ve güvenlik hislerini yitirdiği duygusal bir olay olabilir. Bu olay, yaşam kaybı kadar ciddi olmasa da, inkârla başlayan ve sonunda kabulle biten benzer duyguları tetikleyebilir. Bu "başarısızlık" varsayımının ilk başta kabul edilmesi zor olabilir, ancak iyi kurulmuş "başarısız-güvenli" mühendislik ilkesine güçlü paralelliklere sahiptir ve varsayım, ekiplerinizin başarının daha iyi bir tanımına odaklanmasını sağlar: dayanıklılık.

NIST siber güvenlik çerçevesinin işlevleri, esnek bir stratejide tanımlama, koruma, algılama, yanıtlama ve kurtarmanın tamamlayıcı etkinlikleri arasındaki yatırımları dengeleme konusunda yararlı bir kılavuz görevi görür.

Siber güvenlik dayanıklılığı ve siber güvenlik denetimlerinin nihai hedefleri hakkında daha fazla bilgi için bkz. Kuruluşunuzun riskini nasıl düşürebilirsiniz?

Bulut güvenliği nasıl değiştiriyor?

Güvenlik için buluta geçiş basit bir teknoloji değişikliğinden daha fazlasıdır. Bu, ana bilgisayarlardan masaüstü bilgisayarlara ve kurumsal sunuculara geçişe benzer bir teknoloji değişikliğidir. Bu değişiklikte başarılı bir şekilde gezinmek için güvenlik ekiplerinin beklentilerinde ve düşünce yapısında temel değişiklikler yapılması gerekir. Doğru fikirlerin ve beklentilerin benimsenmesi kuruluşunuzdaki çakışmayı azaltır ve güvenlik ekiplerinin etkinliğini artırır.

Bunlar herhangi bir güvenlik modernleştirme planının parçası olsa da, buluttaki hızlı değişim hızı onları benimsemeyi acil bir öncelik haline getirir.

Paylaşılan hedeflerle ortaklık. Hızlı ilerleyen kararlar ve sürekli süreç evrimi çağında, güvenlik artık ortamdaki değişiklikleri onaylamak veya reddetmek için "silah uzunluğu" yaklaşımını benimseyemez. Güvenlik ekiplerinin üretkenlik, güvenilirlik ve güvenlikle ilgili paylaşılan hedefler oluşturmak için iş ve BT ekipleriyle yakın işbirliği yapması ve bunları başarmak için bu iş ortaklarıyla birlikte çalışması gerekir.

Bu ortaklık, güvenlik sorunlarını düzeltmeyi daha kolay ve daha etkili hale getirmek için süreçlerin başlarında güvenliği tümleştirme ilkesi olan "sola kaydırma" ilkesinin nihai biçimidir. Bu, tüm ilgili kişilerin (güvenlik, iş ve BT) bir kültür değişikliğini gerektirir ve her birinin diğer grupların kültürünü ve normlarını öğrenmesini gerektirirken aynı zamanda başkalarına da kendi kültürlerini öğretmesini gerektirir.

Güvenlik ekiplerinin yapması gerekenler:

- İş ve BT hedeflerini, her birinin neden önemli olduğunu ve dönüşümler devam ettikçe onlara ulaşmayı nasıl düşündüklerini öğrenin.

- Güvenliğin bu iş hedefleri ve riskleri bağlamında neden önemli olduğunu, diğer ekiplerin güvenlik hedeflerini karşılamak için neler yapabileceğini ve bunu nasıl yapacaklarını paylaşın.

Kolay bir görev olmasa da, kuruluşun ve varlıklarının sürdürülebilir bir şekilde güvenliğini sağlamak için gereklidir. Bu ortaklık, başlangıçta yalnızca minimum güvenlik, iş ve güvenilirlik hedeflerinin karşılandığı ancak zaman içinde sürekli olarak geliştirilebileceği sağlıklı risklerle sonuçlanır.

Güvenlik sürekli bir risktir, sorun değildir. Suçu "çözemezsiniz". Temel olarak, güvenlik yalnızca doğal olaylar yerine insanlar tarafından gerçekleştirilen kötü amaçlı eylemlere odaklanan bir risk yönetimi disiplinidir. Tüm riskler gibi, güvenlik de bir çözüm tarafından düzeltilebilen bir sorun değildir, olumsuz bir olaydan, bir saldırıdan kaynaklanan hasarın olasılığının ve etkisinin bir birleşimidir. En çok geleneksel kurumsal casusluk ve suç faaliyetleriyle karşılaştırılabilir. Kuruluşlar, kuruluşa başarılı bir şekilde saldırmak için finansal teşvikleri olan motive olmuş insan saldırganlarla karşı karşıya kalır.

Üretkenlikte veya güvenlikte başarı her ikisini de gerektirir. Bir kuruluşun günümüzün "yenilik veya ilgisiz" ortamında hem güvenliğe hem de üretkenliğe odaklanması gerekir. Kuruluş üretken değilse ve yeni yeniliklere yol açıyorsa, marketteki rekabet gücünü kaybederek finansal açıdan zayıflamasına veya sonunda başarısız olmasına neden olabilir. Kuruluş güvenli değilse ve varlıkların denetimini saldırganlara kaybederse, marketteki rekabet gücünü kaybedebilir ve bu da finansal açıdan zayıflamasına ve sonunda başarısız olmasına neden olabilir.

Kimse mükemmel değil. Hiçbir kuruluş bulutu benimseme konusunda mükemmel değildir, Microsoft'u bile. Microsoft'un BT ve güvenlik ekipleri, müşterilerimizin programları nasıl iyi yapılandıracaklarını anlamak, son teknoloji yeniliklerini desteklemekle eski yazılımları desteklemek ve hatta bulut hizmetlerindeki teknoloji boşluklarını dengelemek gibi birçok zorlukla karşı karşıyadır. Bu ekipler bulutu daha iyi çalıştırmayı ve güvenliğini sağlamayı öğrendikçe, bt vitrini sitesindeki diğer kişilerle birlikte bunun gibi belgeler aracılığıyla öğrendikleri dersleri etkin bir şekilde paylaşırken, tekliflerini geliştirmek için mühendislik ekiplerimize ve üçüncü taraf satıcılarımıza sürekli geri bildirim sağlıyorlar.

Deneyimimize dayanarak ekiplerin mükemmellik standardı yerine sürekli öğrenme ve geliştirme standardına bağlı tutulmasını öneririz.

Dönüşümde fırsat. Dijital dönüşümü güvenlik için olumlu bir fırsat olarak görmek önemlidir. Bu değişikliğin olası dezavantajlarını ve riskini görmek kolay olsa da, güvenliğin rolünü yeniden keşfetme ve kararların alındığı tabloda yer kazanma büyük fırsatı kaçırmak kolaydır. İşletmeyle iş ortaklığı yapmak, güvenlik fonlarının artmasına neden olabilir, güvenlikte tekrarlayan boşa harcanan çabaları azaltabilir ve kuruluşun misyonuna daha fazla bağlanacakları için güvenlikle çalışmayı daha keyifli hale getirir.

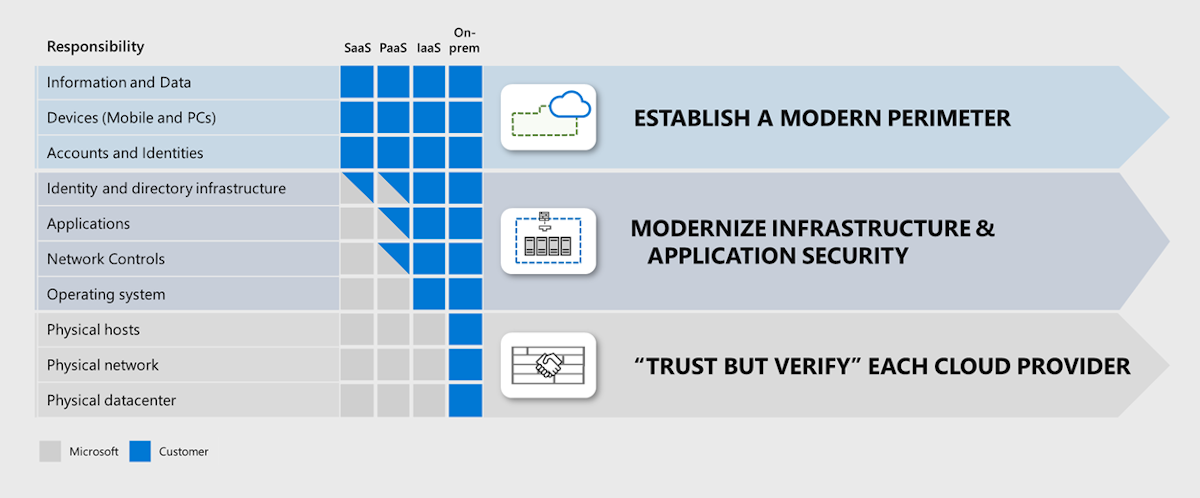

Paylaşılan sorumluluk modelini benimseme

BT hizmetlerini bulutta barındırmak, bulut sağlayıcısı ile müşteri kiracısı arasındaki iş yükleri için operasyonel ve güvenlik sorumluluklarını bölerek paylaşılan sorumluluklarla fiili bir ortaklık oluşturur. Tüm güvenlik ekiplerinin süreçlerini, araçlarını ve beceri kümelerini yeni dünyaya uyarlamak için bu paylaşılan sorumluluk modelini incelemesi ve anlaması gerekir. Bu, güvenlik duruşunuzda yanlışlıkla boşluklar veya çakışmalar oluşmasını önleyerek güvenlik risklerine veya kaynakların boşa harcanmasını önlemeye yardımcı olur.

Bu diyagramda, güvenlik sorumluluklarının bulut satıcıları ile bulut müşterisi kuruluşları arasında gerçek bir ortaklık içinde nasıl dağıtılacağı gösterilmektedir:

Farklı bulut hizmetleri modelleri olduğundan, her iş yükünün sorumlulukları, hizmet olarak yazılım (SaaS), hizmet olarak platform (PaaS), hizmet olarak altyapı (IaaS) veya şirket içi veri merkezinde barındırılıp barındırılmadığına bağlı olarak değişir.

Güvenlik girişimleri oluşturma

Bu diyagramda, çoğu güvenlik programının bulut için güvenlik stratejisini ve güvenlik programı hedeflerini ayarlamak için izlemesi gereken üç temel güvenlik girişimi gösterilmektedir:

Bulutta dayanıklı bir güvenlik duruşu oluşturmak için birkaç paralel tamamlayıcı yaklaşım gerekir:

Güvenin ama doğrulayın: Bulut sağlayıcısı tarafından gerçekleştirilen sorumluluklar için kuruluşların "güven ama doğrula" yaklaşımı benimsemesi gerekir. Kuruluşlar, bulut sağlayıcısının kuruluşun güvenlik gereksinimlerini karşıladığından emin olmak için bulut sağlayıcılarının güvenlik uygulamalarını ve sundukları güvenlik denetimlerini değerlendirmelidir.

Altyapı ve uygulama güvenliğini modernleştirin: Kuruluşun denetimi altındaki teknik öğeler için, buluttaki kaynakların güvenliğini sağlamaya yönelik kapsam boşluklarını en aza indirmek için güvenlik araçlarını ve ilişkili beceri kümelerini modernleştirmeye öncelik verin. Bu, iki farklı tamamlayıcı çabadan oluşur:

Altyapı güvenliği: Kuruluşlar işletim sistemleri, ağlar ve kapsayıcı altyapısı gibi birçok uygulama tarafından kullanılan ortak bileşenleri korumaya ve izlemeye yönelik yaklaşımlarını modernleştirmek için bulutu kullanmalıdır. Bu bulut özellikleri genellikle hem IaaS hem de şirket içi ortamlarda altyapı bileşenlerini yönetmeyi içerebilir. Bu altyapı, genellikle kritik iş süreçlerini etkinleştiren ve kritik iş verilerini depolayan uygulamaların ve verilerin bağımlılığı olduğundan bu stratejinin iyileştirilmesi önemlidir.

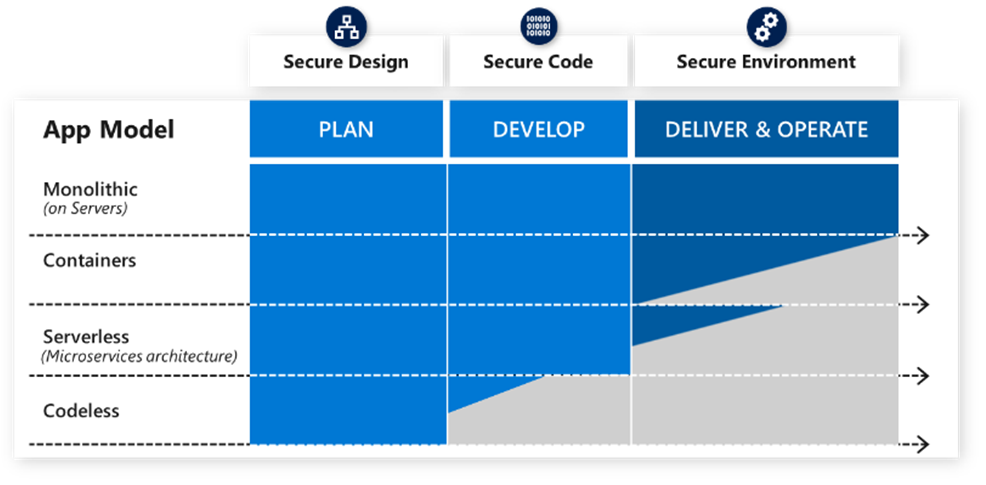

Uygulama güvenliği: Kuruluşlar ayrıca veya kuruluşları için geliştirilen benzersiz uygulama ve teknolojilerin güvenliğini sağlama şeklini modernleştirmelidir. Çevik DevOps işlemlerinin benimsenmesi, açık kaynak bileşenlerinin artan kullanımı ve uygulama bileşenlerinin veya ara bağlantı uygulamalarının yerini alacak bulut API'lerinin ve bulut hizmetlerinin kullanıma sunulmasıyla bu uzmanlık alanı hızla değişiyor.

Bu uygulamalar genellikle kritik iş süreçlerini etkinleştirdiği ve kritik iş verilerini depoladığı için bu hakkın alınması kritik önem taşır.

Modern çevre: Kuruluşlar tüm iş yüklerindeki verileri korumaya yönelik kapsamlı bir yaklaşıma sahip olmalı, kuruluşlar verilerini, cihazlarını ve hesaplarını korumak için tutarlı ve merkezi olarak yönetilen kimlik denetimlerinden oluşan modern bir çevre oluşturmalıdır. Bu, CISO atölyesinin Modül 3'te ayrıntılı olarak ele alınan sıfır güven stratejisinden büyük ölçüde etkilenir.

Güvenlik ve güven

Güven sözcüğünün güvenlikte kullanılması kafa karıştırıcı olabilir. Bu belge, bu kavramın yararlı uygulamalarını gösteren iki şekilde ifade eder:

- Sıfır güven , bir kurumsal ağın veya intranet ağının düşmanca ( sıfır güvene layık) olduğunu varsayar ve buna göre güvenlik tasarlayan stratejik bir güvenlik yaklaşımı için ortak bir endüstri terimidir.

- Güven ama doğrula , diğer bazı farklı ilgi alanlarına sahip olmasına rağmen ortak bir hedefe doğru birlikte çalışan iki farklı kuruluşun özünü yakalayan bir ifadedir. Bu, kuruluşlar için ticari bir bulut sağlayıcısıyla iş ortaklığının ilk aşamalarının birçok nüansını kısa bir şekilde yakalar.

Bulut sağlayıcısının uygulamaları ve süreçleri sözleşme ve mevzuat gereksinimlerini karşılamakla sorumlu olabilir ve güven kazanabilir veya kaybedebilir. Ağ, saldırganlar tarafından kullanıldığında sonuçlarıyla karşılaşamayan, var olmayan bir bağlantıdır (tıpkı bir yolu veya onları kullanan suçlulardan sorumlu bir arabayı tutamayacağınız gibi).

Bulut, güvenlik ilişkilerini ve sorumluluklarını nasıl değiştiriyor?

Masaüstü bilgi işlem ve kurumsal sunucu bilişim gibi yeni nesil teknolojiye önceki geçişlerde olduğu gibi bulut bilişime geçiş, uzun süreli ilişkileri, rolleri, sorumlulukları ve beceri kümelerini kesintiye uğratmaktadır. Son birkaç on yılda alıştığımız iş tanımları artık bulut özellikleri içeren bir kuruluşla net bir şekilde eşlenmez. Sektör birlikte yeni bir modeli normalleştirmek için çalıştığından, kuruluşların bu değişim döneminde belirsizlik belirsizliğini yönetmeye yardımcı olmak için mümkün olduğunca fazla netlik sağlamaya odaklanmaları gerekecektir.

Güvenlik ekipleri, destekledikleri iş ve teknolojideki bu değişikliklerden ve tehdit aktörlerine daha iyi yönelmeye yönelik kendi iç modernleştirme çalışmalarından etkilenir. Saldırganlar, kuruluşun ve güvenliğin kişi, süreç ve teknolojilerinden yararlanabilecekleri en kolay zayıf noktaları sürekli aramak için aktif olarak gelişiyor ve bu açıları ele almak için yetenekler ve beceriler geliştirmeleri gerekiyor.

Bu bölümde, riski en aza indirme ve geliştirme fırsatlarını benimseme hakkında öğrenilen dersler de dahil olmak üzere bulut yolculuğunda sık sık değişen temel ilişkiler açıklanmaktadır:

Güvenlik ve iş paydaşları arasında: Güvenlik liderlerinin kuruluşların riski azaltmasına olanak tanımak için iş liderleriyle giderek daha fazla iş ortaklığına sahip olması gerekir. Güvenlik liderleri, güvenlik konusu uzmanı (KOBI) olarak iş kararlarını desteklemeli ve bu iş liderlerine güvenilir danışmanlar olarak büyümeye çalışmalıdır. Bu ilişki, iş liderlerinin iş kararları alırken güvenlik risklerini göz önünde bulundurmasını sağlamaya, iş önceliklerine ilişkin güvenliği bilgilendirmeye ve güvenlik yatırımlarının diğer yatırımlarla birlikte uygun şekilde önceliklendirilmesine yardımcı olur.

Güvenlik liderliği ve ekip üyeleri arasında: Güvenlik liderleri, iş liderlerinin bu içgörülerini yatırım önceliklerine yönlendirmek için ekiplerine geri götürmelidir.

Güvenlik liderleri, klasik bir "silah uzunluğu" ilişkisi yerine iş liderleri ve ekipleriyle işbirliği tonu ayarlayarak hem güvenlik hem de üretkenlik hedeflerine engel olan saldırgan bir dinamikten kaçınabilir.

Güvenlik liderleri, ekiplerindeki birçok kişi için yeni olabileceği için üretkenlik ve güvenlik dengeleriyle ilgili günlük kararlarını yönetme konusunda ekiplerine netlik sağlamaya çalışmalıdır.

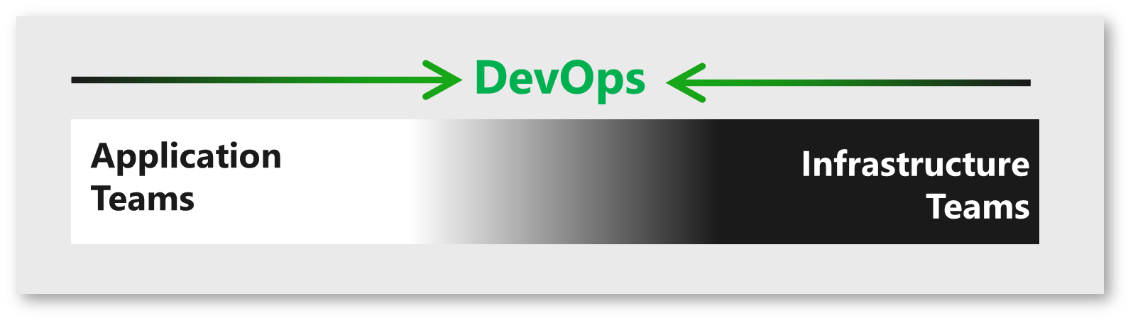

Uygulama ve altyapı ekipleri (ve bulut sağlayıcıları) arasında: BT ve güvenlik sektöründeki yenilik hızını ve geliştirici üretkenliğini artırmayı amaçlayan birden çok eğilim nedeniyle bu ilişki önemli değişikliklerden geçmektedir.

Eski normlar ve kuruluş işlevleri kesintiye uğradı, ancak yeni normlar ve işlevler hala ortaya çıkıyor, bu nedenle belirsizliği kabul etmenizi, güncel düşüncelere ayak uydurmanızı ve bunu yapana kadar kuruluşunuzda işe yarayanlarla denemeler yapmanızı öneririz. Bu alanda bekle ve gör yaklaşımını benimsemenizi önermiyoruz çünkü bu yaklaşım kuruluşunuzu büyük bir rekabet dezavantajı içine sokabilir.

Bu eğilimler, uygulamaların ve altyapının rolleri ve ilişkileri için geleneksel normları zorlaştırır:

- DevOps-fusing uzmanlık alanları: İdeal durumunda bu, hızla yenilik yapmak, güncelleştirmeleri yayınlamak ve sorunları (güvenlik ve başka türlü) çözmek için her iki konu uzmanlığı kümesini de birleştiren tek bir yüksek işlevli ekip oluşturur. Bu ideal durumun sağlanması biraz zaman alacaktır ve ortadaki sorumluluklar hala belirsiz olsa da, kuruluşlar bu kooperatif yaklaşım nedeniyle hızlı serbest bırakmaların bazı avantajlarını zaten üstlenmektedir. Microsoft, bu kültürleri öğrenmeye, güvenlik öğrenmelerini paylaşmaya ve güvenli ve güvenilir uygulamaları hızlı bir şekilde yayınlamaya yönelik ortak bir hedef için çalışmaya yardımcı olmak için güvenliği bu döngüyle tümleştirmeyi önerir.

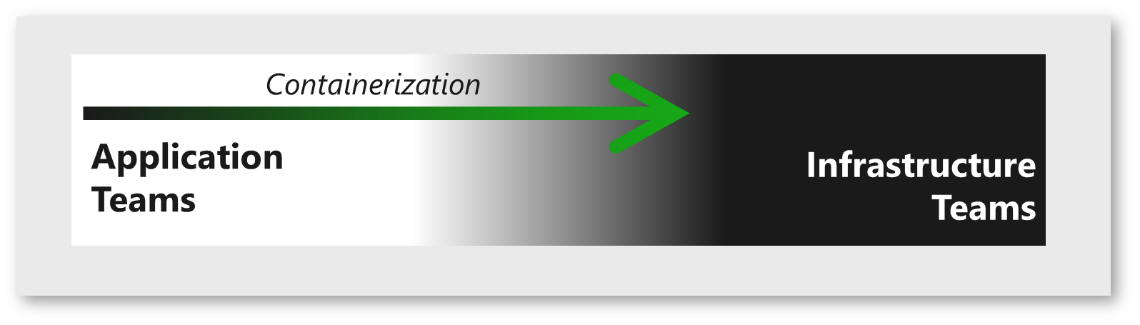

- Kapsayıcıya alma yaygın bir altyapı bileşeni haline geliyor: Uygulamalar docker, Kubernetes ve benzeri teknolojiler tarafından giderek daha fazla barındırılıyor ve düzenleniyor. Bu teknolojiler, temel alınan işletim sisteminin kurulumu ve yapılandırmasının birçok öğesini soyutlayarak geliştirmeyi ve yayınlamayı basitleştirir.

Kapsayıcılar geliştirme ekipleri tarafından yönetilen bir uygulama geliştirme teknolojisi olarak başlasa da, altyapı ekiplerine giderek artan bir şekilde değişen ortak bir altyapı bileşeni haline gelmektedir. Bu geçiş birçok kuruluşta hala devam etmektedir, ancak doğal ve olumlu bir yöndür. Mevcut zorlukların çoğu ağ, depolama ve kapasite yönetimi gibi geleneksel altyapı beceri kümeleriyle en iyi şekilde çözülecektir.

Altyapı ekipleri ve bunları destekleyen güvenlik ekibi üyelerine, bu teknolojinin yönetilmesine, izlenmesine ve güvenliğinin sağlanmasına yardımcı olacak eğitim, süreçler ve araçlar sağlanmalıdır.

Sunucusuz ve bulut uygulaması hizmetleri: Şu anda sektördeki baskın eğilimlerden biri, uygulamaları derlemek veya güncelleştirmek için gereken zaman ve geliştirme çalışmalarının miktarını azaltmaktır.

Geliştiriciler ayrıca bulut hizmetlerini giderek daha fazla kullanarak:

- Sanal makinelerde (VM) ve sunucularda uygulama barındırmak yerine kod çalıştırın.

- Kendi bileşenlerini geliştirmek yerine uygulama işlevleri sağlayın. Bu, yaygın işlevler için mevcut bulut hizmetlerini kullanan sunucusuz bir modele yol açmıştır. Bulut hizmetlerinin sayısı ve çeşitliliği (ve yenilik hızı), güvenlik ekiplerinin bu hizmetlerin kullanımını değerlendirme ve onaylama becerisini de aştı ve geliştiricilerin herhangi bir hizmeti kullanmasına izin verme, geliştirme ekiplerinin onaylanmamış hizmetleri kullanmasını engellemeye çalışma veya daha iyi bir yol bulmaya çalışma arasında seçim yapmalarını sağlıyor.

- Kodsuz uygulamalar ve Power Apps: Ortaya çıkan bir diğer eğilim de Microsoft Power Apps gibi kodsuz teknolojilerin kullanılmasıdır. Bu teknoloji, kodlama becerileri olmayan kişilerin iş sonuçları elde eden uygulamalar oluşturmasına olanak tanır. Bu düşük uyuşma ve yüksek değer potansiyeli nedeniyle, bu eğilim popülerliği hızla yükselme potansiyeline sahiptir ve güvenlik uzmanları etkilerini hızlı bir şekilde anlamak için akıllıca olacaktır. Güvenlik çalışmaları, bir insanın uygulamada hata yapacağı alanlara, yani uygulamanın tasarımına ve uygulama bileşenlerini, etkileşimleri/ilişkileri ve rol izinlerini tehdit modelleme yoluyla varlık izinlerine odaklanmalıdır.

Geliştiriciler ve açık kaynak bileşen yazarları arasında: Geliştiriciler ayrıca kendi bileşenlerini geliştirmek yerine açık kaynak bileşenleri ve kitaplıkları kullanarak verimliliği artırmaktadır. Bu, verimlilikten değer getirir, ancak aynı zamanda bir dış bağımlılık oluşturarak ve bu bileşenleri düzgün bir şekilde korumak ve düzeltme eki uygulamak için bir gereksinim oluşturarak güvenlik riskleri getirir. Geliştiriciler, bu bileşenleri kullandıklarında güvenlik ve diğer hataların riskini etkili bir şekilde kabul eder ve geliştirecekleri kodla aynı standartlarda bunları azaltmaya yönelik bir plan olduğundan emin olmak zorundalar.

Uygulamalar ve veriler arasında: Veri ve uygulamaların güvenliği arasındaki çizgi yerlerde bulanıklaşıyor ve yeni düzenlemeler veri/gizlilik ekipleri ile güvenlik ekipleri arasında daha yakın işbirliğine ihtiyaç yaratıyor:

Makine öğrenmesi algoritmaları: Makine öğrenmesi algoritmaları, bir sonuç oluşturmak için verileri işlemek üzere tasarlanan uygulamalara benzer. En önemli farklar şunlardır:

Yüksek değerli makine öğrenmesi: Makine öğrenmesi genellikle önemli bir rekabet avantajı oluşturur ve genellikle hassas fikri mülkiyet ve ticari bir sır olarak kabul edilir.

Duyarlılık izi: Denetimli makine öğrenmesi, algoritmadaki veri kümesinin özelliklerini yazdıran veri kümeleri kullanılarak ayarlanır. Bu nedenle, eğitmek için kullanılan veri kümesi nedeniyle ayarlanmış algoritma hassas olarak kabul edilebilir. Örneğin, gizli ordu üslerinden oluşan bir veri kümesini kullanarak haritadaki gizli ordu üslerini bulmak için makine öğrenmesi algoritması eğitmek onu hassas bir varlık haline getirir.

Not

Tüm örnekler açık değildir, bu nedenle bir ekibi veri bilimi ekiplerinden, iş paydaşlarından, güvenlik ekiplerinden, gizlilik ekiplerinden ve diğer kişilerden doğru paydaşlarla bir araya getirmek kritik önem taşır. Bu ekipler, yenilik ve sorumluluk hedeflerine ulaşmak için sorumluluk sahibi olmalıdır. Veri kopyalarının güvenli olmayan yapılandırmalarda nasıl ve nerede depolandığı, algoritmaların nasıl sınıflandırılacağı ve kuruluşunuzun endişeleri gibi yaygın sorunları ele almalıdır.

Microsoft, kendi ekiplerimize ve müşterilerimize yol göstermek için sorumlu yapay zeka ilkelerimizi yayımladı.

- Veri sahipliği ve gizlilik: GDPR gibi düzenlemeler, veri sorunlarının ve uygulamalarının görünürlüğünü artırmıştır. Uygulama ekipleri artık hassas verileri, bankalar ve finansal kurumlar tarafından finansal verileri izlemeye benzer bir düzeyde denetleyebilme, koruyabilme ve izleme olanağına sahiptir. Veri sahipleri ve uygulama ekiplerinin, uygulamaların hangi veri depoları ve hangi denetimlerin gerekli olduğu konusunda zengin bir anlayışa sahip olması gerekir.

Kuruluşlar ve bulut sağlayıcıları arasında: Kuruluşlar iş yüklerini bulutta barındırdıkça, bu bulut sağlayıcılarının her biriyle bir iş ilişkisine giriyorlar. Bulut hizmetlerinin kullanımı genellikle aşağıdakiler gibi iş değeri getirir:

Yeni özellikler için pazara çıkış süresini kısaltarak dijital dönüşüm girişimlerini hızlandırma.

Ekiplerin, bulut hizmetleri tarafından onlar adına daha verimli bir şekilde sağlanan alt düzey emtia görevleri yerine daha yüksek değere (iş uyumlu) odaklanmasını sağlayarak BT ve güvenlik etkinliklerinin değerini artırma.

Daha yüksek güvenilirlik ve yanıt süresi: Modern bulutların çoğu, geleneksel şirket içi veri merkezlerine kıyasla yüksek çalışma süresine sahiptir ve hızlı bir şekilde ölçeklendirilebileceklerini (COVID-19 pandemisi sırasında olduğu gibi) ve yıldırım çarpması gibi doğal olayları takip ederek dayanıklılık sağlayabildiğini göstermiştir (şirket içi eşdeğerleri çok daha uzun süre kapalı tutardı).

Yararlı olsa da, buluta geçiş risksiz değildir. Kuruluşlar bulut hizmetlerini benimsedikçe aşağıdakiler gibi olası risk alanlarını dikkate almalıdır:

İş sürekliliği ve olağanüstü durum kurtarma: Bulut sağlayıcısı, kuruluşunuzun hizmeti kullanımı sırasında hayatta kalma ve gelişme olasılığı yüksek bir iş modeliyle finansal açıdan iyi durumda mı? Bulut sağlayıcısı, sağlayıcının kaynak kodunu müşterilere sağlama veya açık kaynak sağlama gibi finansal veya başka bir hatayla karşılaşması durumunda müşteri sürekliliğine izin verecek hükümler sağladı mı?

Microsoft'un finansal durumuyla ilgili daha fazla bilgi ve belge için bkz. Microsoft yatırımcı ilişkileri.

Güvenlik: Bulut sağlayıcısı, güvenlik için sektördeki en iyi yöntemleri takip eder mi? Bu, bağımsız düzenleyici kurumlar tarafından doğrulandı mı?

- Microsoft Defender for Cloud Apps 16.000'den fazla bulut uygulamasının kullanımını keşfetmenize olanak tanır. Bu uygulamalar, bulut kullanımı, gölge BT ve BT'nin kuruluşunuzda oluşturduğu riskin sürekli görünürlüğünü sağlamak için 70'ten fazla risk faktörüne göre derecelendirilir ve puanlanır.

- Microsoft Hizmet Güveni Portalı mevzuat uyumluluğu sertifikalarını, denetim raporlarını, kalem testlerini ve daha fazlasını müşterilerin kullanımına sunar. Bu belgeler iç güvenlik uygulamalarının birçok ayrıntısını içerir (özellikle SOC 2 Tür 2 raporu ve FedRAMP Moderate sistem güvenlik planı). Bulut için Microsoft Defender, güvenlik ilkelerinin yönetilmesine olanak tanır ve önceden tanımlanmış sektör ve mevzuat standartlarıyla uyumluluk düzeyini gösterebilir.

İş rakibi: Bulut sağlayıcısı, sektörünüzde önemli bir iş rakibi mi? Bulut hizmetleri sözleşmesinde veya işinizi düşmanca olabilecek eylemlere karşı korumak için yeterli korumanız var mı?

Microsoft'un bulut müşterileri ile rekabet etmekten nasıl kaçıntığı hakkında yorum yapmak için bu makaleyi gözden geçirin.

Çoklu bulut: Birçok kuruluşun fiili veya kasıtlı çoklu bulut stratejisi vardır. Bu, tek bir tedarikçiye olan bağlılığı azaltmak veya benzersiz en iyi cins özelliklerine erişmek için kasıtlı bir hedef olabilir, ancak geliştiriciler tercih edilen veya tanıdık bulut hizmetlerini seçtiğinden ya da kuruluşunuz başka bir işletme edindiğinden de olabilir. Nedeni ne olursa olsun, bu strateji aşağıdakiler dahil olmak üzere yönetilmesi gereken olası risklere ve maliyetlere yol açabilir:

- Birden çok bağımlılıktan kapalı kalma süresi: Bulut sağlayıcılarındaki (veya ekibinizin bunları kullanması) kesintiye/kesintiye neden olabileceğinden, birden çok buluta dayalı olarak tasarlanmış sistemler daha fazla kesinti riski kaynağına maruz kalıyor. Bu artan sistem karmaşıklığı, ekip üyelerinin daha karmaşık bir sistemi tam olarak anlama olasılığı daha düşük olduğundan kesinti olayları olasılığını da artıracaktır.

- Anlaşma gücü: Daha büyük kuruluşlar ayrıca tek bulutlu (karşılıklı taahhüt/ortaklık) veya çoklu bulut stratejisinin (iş değiştirme yeteneği) kuruluşlarının özellik isteklerine öncelik vermek için bulut sağlayıcıları üzerinde daha fazla etki elde edip etmeyeceğini de göz önünde bulundurmalıdır.

- Artan bakım yükü: BT ve güvenlik kaynakları zaten mevcut iş yüklerinden fazla yükleniyor ve tek bir bulut platformunun değişikliklerini takip ediyor. Her ek platform bu yükü daha da artırır ve ekip üyelerini iş yeniliklerini hızlandırmak için teknik sürecin akışını sağlama, teknolojilerin daha etkili kullanımı konusunda iş gruplarına danışmanlık gibi daha yüksek değerli etkinliklerden uzaklaştırır.

- Personel ve eğitim: Kuruluşlar genellikle birden çok platformu desteklemek için gerekli personel gereksinimlerini ve hızlı bir şekilde yayınlanan yeni özelliklerin bilgi ve para birimini korumak için gereken eğitimi dikkate almamaktadır.

Geri Bildirim

Çok yakında: 2024 boyunca, içerik için geri bildirim mekanizması olarak GitHub Sorunları’nı kullanımdan kaldıracak ve yeni bir geri bildirim sistemiyle değiştireceğiz. Daha fazla bilgi için bkz. https://aka.ms/ContentUserFeedback.

Gönderin ve geri bildirimi görüntüleyin