Not

Bu sayfaya erişim yetkilendirme gerektiriyor. Oturum açmayı veya dizinleri değiştirmeyi deneyebilirsiniz.

Bu sayfaya erişim yetkilendirme gerektiriyor. Dizinleri değiştirmeyi deneyebilirsiniz.

Microsoft Sentinel, çok bulutlu ve çok platformlu ortamlarda ölçeklenebilir, uygun maliyetli güvenlik sunan buluta özel bir SIEM çözümüdür. Tehdit algılama, araştırma, yanıt ve proaktif avcılığı desteklemek için yapay zeka, otomasyon ve tehdit bilgilerini birleştirir.

Microsoft Sentinel SIEM, analistleri bulutlar ve platformlar genelinde saldırıları daha hızlı ve daha hassas bir şekilde tahmin etme ve durdurma konusunda güçlendirmektedir.

Bu makalede, Microsoft Sentinel'deki temel özellikler vurgulanmaktadır.

Microsoft Sentinel, Azure Monitor kurcalama koruma ve değişmezlik uygulamalarını devralır. Azure İzleyici yalnızca ekleme veri platformu olsa da, uyumluluk amacıyla verileri silmeye yönelik hükümler içerir.

Bu hizmet, hizmet sağlayıcılarının müşterilerin devrettiği abonelikleri ve kaynak gruplarını yönetmek için kendi kiracılarında oturum açması imkânını sağlayan Azure Lighthouse'ı destekler.

İlk çalıştırma güvenlik içeriğini etkinleştirme

Microsoft Sentinel, verileri alma, izleme, uyarı verme, avlama, araştırma, yanıtlama ve farklı ürün, platform ve hizmetlerle bağlantı kurmanızı sağlayan SIEM çözümlerinde paketlenmiş güvenlik içeriği sağlar.

Daha fazla bilgi için bkz. Microsoft Sentinel içeriği ve çözümleri hakkında.

Büyük ölçekte veri toplama

Hem şirket içinde hem de birden çok bulutta tüm kullanıcılar, cihazlar, uygulamalar ve altyapı genelinde veri toplayın.

Bu tabloda veri toplama için Microsoft Sentinel'deki temel özellikler vurgulanmaktadır.

| Yetenek | Açıklama | Kullanmaya başlayın |

|---|---|---|

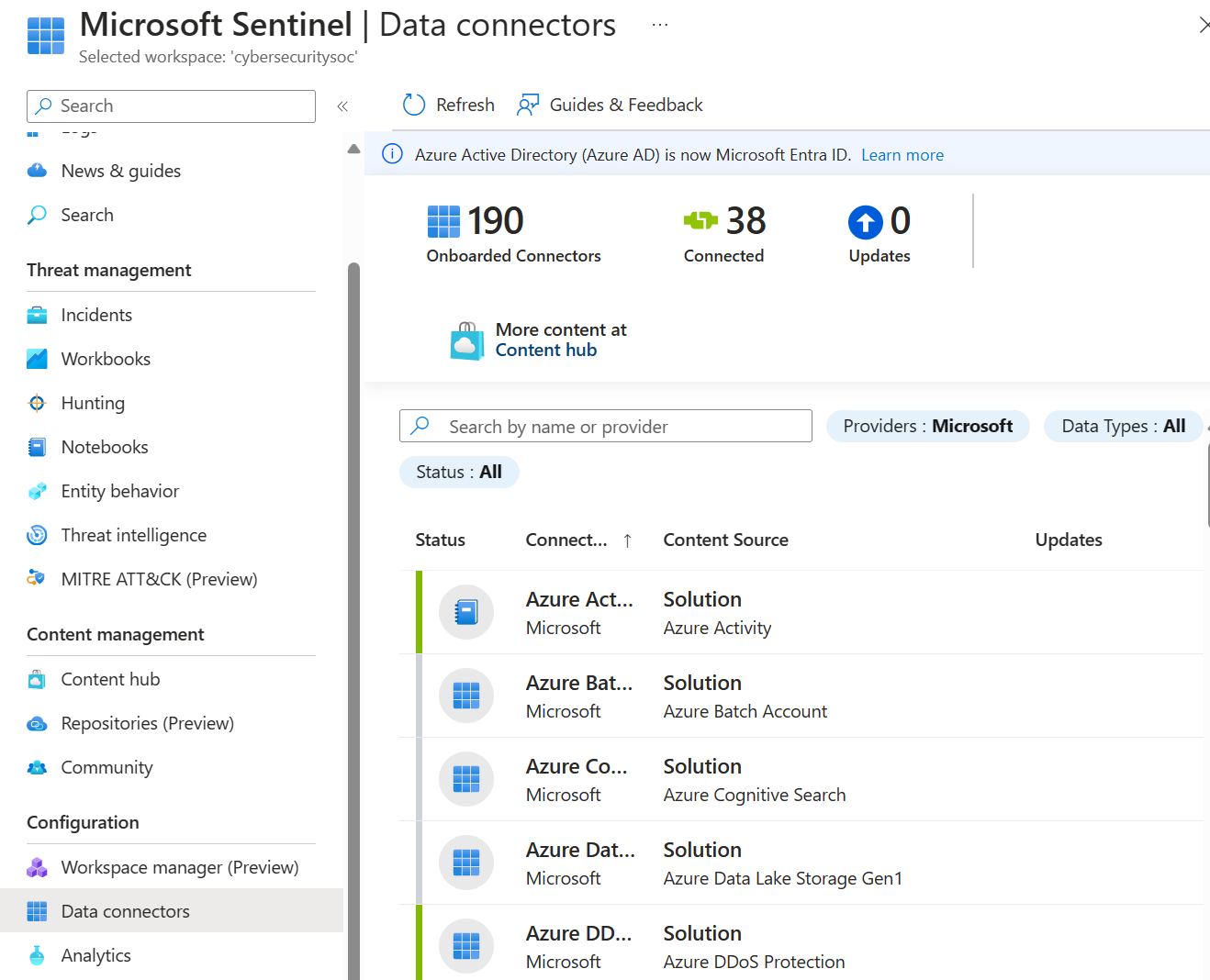

| İlk çalıştırma veri bağlayıcıları | Birçok bağlayıcı Microsoft Sentinel için SIEM çözümleriyle paketlenir ve gerçek zamanlı tümleştirme sağlar. Bu bağlayıcılar Microsoft kaynaklarını ve Microsoft Entra ID, Azure Etkinliği, Azure Depolama gibi Azure kaynaklarını içerir. Hazır bağlayıcılar, Microsoft dışı çözümler için daha geniş güvenlik ve uygulama ekosistemleri için de kullanılabilir. Veri kaynaklarınızı Microsoft Sentinel'e bağlamak için ortak olay biçimi, Syslog veya REST-API de kullanabilirsiniz. |

Microsoft Sentinel veri bağlayıcıları |

| Özel bağlayıcılar | Microsoft Sentinel, ayrılmış bağlayıcı olmadan bazı kaynaklardan veri alımını destekler. Mevcut bir çözümü kullanarak veri kaynağınızı Microsoft Sentinel'e bağlayamıyorsanız kendi veri kaynağı bağlayıcınızı oluşturun. | Microsoft Sentinel özel bağlayıcıları oluşturmaya yönelik kaynaklar. |

| Veri normalleştirme | Microsoft Sentinel, çeşitli kaynakları tekdüzen, normalleştirilmiş bir görünüme çevirmek için hem sorgu süresini hem de alma süresi normalleştirmesini kullanır. | Normalleştirme ve Gelişmiş Güvenlik Bilgi Modeli (ASIM) |

Tehditleri algılama

Microsoft'un analizlerini ve benzersiz tehdit bilgilerini kullanarak önceden algılanmamış tehditleri algılayın ve hatalı pozitif sonuçları en aza indirin.

Bu tabloda tehdit algılama için Microsoft Sentinel'deki temel özellikler vurgulanmaktadır.

| Kapasite | Açıklama | Kullanmaya başlayın |

|---|---|---|

| Analiz | Gürültüyü azaltmanıza ve gözden geçirip araştırmanız gereken uyarı sayısını en aza indirmenize yardımcı olur. Microsoft Sentinel, uyarıları olaylar halinde gruplandırmak için analiz kullanır. Hazır analiz kurallarını olduğu gibi veya kendi kurallarınızı oluşturmak için başlangıç noktası olarak kullanın. Microsoft Sentinel ayrıca ağ davranışınızı eşlemek ve ardından kaynaklarınızdaki anomalileri aramak için kurallar sağlar. Bu analizler, farklı varlıklarla ilgili düşük uygunluk uyarılarını olası yüksek uygunluk güvenlik olaylarına birleştirerek noktaları birbirine bağlar. | Tehditleri kutusundan çıktığı gibi algıla |

| MITRE ATT&CK kapsamı | Microsoft Sentinel yalnızca tehditleri algılamak ve araştırmanıza yardımcı olmak için değil, aynı zamanda MITRE ATT&CK® çerçevesinin taktik ve tekniklerine göre kuruluşunuzun güvenlik durumunun doğasını ve kapsamını görselleştirmek için alınan verileri analiz eder. | MITRE ATT&CK® çerçevesi tarafından güvenlik kapsamını anlama |

| Tehdit bilgileri | Ortamınızdaki kötü amaçlı etkinlikleri algılamak ve bilinçli yanıt kararları için güvenlik araştırmacılarına bağlam sağlamak için çok sayıda tehdit bilgisi kaynağını Microsoft Sentinel ile tümleştirin. | Microsoft Sentinel'de tehdit bilgileri |

| İzleme Listeleri | Microsoft Sentinel ortamınızdaki olaylarla, sağladığınız bir veri kaynağından (izleme listesi) verileri ilişkilendirin. Örneğin, yüksek değerli varlıkların, sonlandırılan çalışanların veya ortamınızdaki hizmet hesaplarının listesini içeren bir izleme listesi oluşturabilirsiniz. Arama, algılama kuralları, tehdit avcılığı ve yanıt playbook'larınızda izleme listelerini kullanın. | Microsoft Sentinel'de İzleme Listeleri |

| Çalışma Kitapları | Çalışma kitaplarını kullanarak etkileşimli görsel raporlar oluşturun. Microsoft Sentinel, bir veri kaynağına bağlanır bağlanmaz verilerinizle hızlı bir şekilde içgörü elde etmenize olanak sağlayan yerleşik çalışma kitabı şablonlarıyla birlikte gelir. Alternatif olarak, kendi özel çalışma kitaplarınızı da oluşturabilirsiniz. | Toplanan verileri görselleştirme. |

Tehditleri araştırma

Yapay zeka ile tehditleri araştırın ve Microsoft'ta yıllardır yapılan siber güvenlik çalışmalarına dokunarak büyük ölçekte şüpheli etkinlikleri arayın.

Bu tabloda tehdit araştırması için Microsoft Sentinel'deki temel özellikler vurgulanmaktadır.

| Özellik | Açıklama | Kullanmaya başlayın |

|---|---|---|

| Olaylar | Microsoft Sentinel derin araştırma araçları, kapsamı anlamanıza ve olası bir güvenlik tehdidinin kök nedenini bulmanıza yardımcı olur. Belirli bir varlıkla ilgili ilginç sorular sormak için etkileşimli grafikte bir varlık seçebilir ve tehdidin kök nedenini bulmak için bu varlığın ve bağlantılarının detayına gidebilirsiniz. | Microsoft Sentinel'de olayları inceleme ve araştırma |

| Avı | Microsoft Sentinel'in MITRE çerçevesini temel alan güçlü tehdit avcılığı arama ve sorgulama araçları, bir uyarı tetiklenmeden önce kuruluşunuzun veri kaynakları genelinde güvenlik tehditlerini proaktif olarak avlamanıza olanak tanır. Tehdit avcılığı sorgunuzu temel alan özel algılama kuralları oluşturun. Ardından bu içgörüleri güvenlik olayı yanıtlayanlarınıza uyarı olarak ortaya çıkar. | Microsoft Sentinel'de tehdit avcılığı |

| Dizüstü bilgisayarlar | Microsoft Sentinel, makine öğrenmesi, görselleştirme ve veri analizi için tam kitaplıklar da dahil olmak üzere Azure Machine Learning çalışma alanlarındaki Jupyter not defterlerini destekler. Microsoft Sentinel verileriyle yapabileceklerinizi kapsamını genişletmek için Microsoft Sentinel'deki not defterlerini kullanın. Örneğin: - Bazı Python makine öğrenmesi özellikleri gibi Microsoft Sentinel'de yerleşik olmayan analizler gerçekleştirin. - Özel zaman çizelgeleri ve işlem ağaçları gibi Microsoft Sentinel'de yerleşik olmayan veri görselleştirmeleri oluşturun. - Şirket içi veri kümesi gibi veri kaynaklarını Microsoft Sentinel dışında tümleştirin. |

Microsoft Sentinel tehdit avcılığı özelliklerine sahip Jupyter not defterleri |

Olaylara hızla müdahale edin

Azure hizmetleri ve mevcut araçlarınızla tümleşen playbook'larla ortak görevlerinizi otomatikleştirin ve güvenlik düzenlemeyi basitleştirin. Microsoft Sentinel'in otomasyonu ve düzenlemesi, yeni teknolojiler ve tehditler ortaya çıktıkçe ölçeklenebilir otomasyon sağlayan yüksek oranda genişletilebilir bir mimari sağlar.

Microsoft Sentinel'deki Playbook'lar, Azure Logic Apps'te oluşturulan iş akışlarını temel alır. Örneğin, ServiceNow bilet sistemini kullanıyorsanız iş akışlarınızı otomatikleştirmek için Azure Logic Apps'i kullanın ve belirli bir uyarı veya olay her oluşturulduğunda ServiceNow'da bir bilet açın.

Bu tabloda tehdit yanıtı için Microsoft Sentinel'deki temel özellikler vurgulanmaktadır.

| Özellik | Açıklama | Kullanmaya başlayın |

|---|---|---|

| Otomasyon kuralları | Farklı senaryoları kapsayan küçük bir kural kümesi tanımlayıp koordine ederek Microsoft Sentinel'de olay işleme otomasyonunu merkezi olarak yönetin. | Microsoft Sentinel'de tehdit yanıtlarını otomasyon kurallarıyla otomatikleştirme |

| Çalışma kitapları | Bir düzeltme eylemleri koleksiyonu olan playbook'ları kullanarak tehdit yanıtınızı otomatikleştirin ve düzenleyin. Bir playbook'u isteğe bağlı olarak veya otomasyon kuralı tarafından tetiklendiğinde belirli uyarılara veya olaylara yanıt olarak otomatik olarak çalıştırın. Azure Logic Apps ile playbook'lar oluşturmak için ServiceNow, Jira ve daha fazlası gibi çeşitli hizmetler ve sistemler için sürekli olarak genişleyen bağlayıcı galerisinden seçim yapın. Bu bağlayıcılar, iş akışınıza herhangi bir özel mantık uygulamanıza olanak tanır. |

Microsoft Sentinel'de playbook'larla tehdit yanıtlarını otomatikleştirme Tüm Logic App bağlayıcılarının listesi |

Azure portalında Microsoft Sentinel'in emeklilik zaman çizelgesi

Microsoft Sentinel, Microsoft Defender XDR veya E5 lisansı olmayan müşteriler de dahil olmak üzere Microsoft Defender portalında genel olarak kullanılabilir. Bu, diğer Microsoft Defender hizmetlerini kullanmasanız bile Defender portalında Microsoft Sentinel'i kullanabileceğiniz anlamına gelir.

31 Mart 2027'nin ardından Microsoft Sentinel artık Azure portalında desteklenmeyecektir ve yalnızca Microsoft Defender portalında kullanılabilir olacaktır.

Şu anda Azure portalında Microsoft Sentinel kullanıyorsanız sorunsuz bir geçiş sağlamak ve Microsoft Defender tarafından sunulan birleşik güvenlik operasyonları deneyiminden tam olarak yararlanmak için Defender portalına geçişinizi planlamaya başlamanızı öneririz.

Daha fazla bilgi için bakınız:

- Microsoft Defender portalında Microsoft Sentinel

- Microsoft Sentinel ortamınızı Defender portalına geçirin

- Tüm Microsoft Sentinel müşterileri için Microsoft Defender portalına geçişinizi planlama (blog)

Temmuz 2025'den itibaren yeni müşteriler için değişiklikler

Bu bölümde açıklanan değişiklikler için, yeni Microsoft Sentinel müşterileri kiracılarındaki ilk çalışma alanını Microsoft Sentinel'e ekleyen müşterilerdir.

Temmuz 2025'den itibaren, abonelik Sahibi veya Kullanıcı erişim yöneticisi izinlerine sahip olan ve Azure Lighthouse tarafından atanan kullanıcılar olmayan bu tür yeni müşteriler, çalışma alanlarının Microsoft Sentinel'e ekleme ile birlikte Otomatik olarak Defender portalına eklenmelerini sağlar.

Azure Lighthouse tarafından devredilen kullanıcılar arasında olmayan bu tür çalışma alanlarının kullanıcıları, Azure portalındaki Microsoft Sentinel'de yer alan ve onları Defender portalına yönlendiren bağlantıları görürler.

Örneğin:

Bu tür kullanıcılar yalnızca Defender portalında Microsoft Sentinel kullanır.

İlgili izinlere sahip olmayan yeni müşteriler Defender portalına otomatik olarak eklenmez, ancak yine de Çalışma alanını Defender portalına el ile eklemesi için ilgili izinlere sahip bir kullanıcının olması istemleriyle birlikte Azure portalında yeniden yönlendirme bağlantılarını görürler.

Bu tabloda şu deneyimler özetlenebilir:

| Müşteri türü | Deneyim |

|---|---|

| Microsoft Sentinel için zaten bir çalışma alanının etkinleştirildiği bir kiracıda yeni çalışma alanları oluşturan mevcut müşteriler | Çalışma alanları otomatik olarak eklenmez ve kullanıcılar yeniden yönlendirme bağlantılarını görmez |

| Herhangi bir kiracıda yeni çalışma alanları oluşturan Azure Lighthouse yetkilendirilmiş kullanıcılar | Çalışma alanları otomatik olarak eklenmez ve kullanıcılar yeniden yönlendirme bağlantılarını görmez |

| Kiracılarındaki ilk çalışma alanını Microsoft Sentinel'e ek eden yeni müşteriler |

-

Gerekli izinlere sahip kullanıcıların çalışma alanları otomatik olarak eklenmiştir. Bu tür çalışma alanlarının diğer kullanıcıları Azure portalında yeniden yönlendirme bağlantılarını görür. - Gerekli izinlere sahip olmayan kullanıcıların çalışma alanları otomatik olarak eklenmez. Bu tür çalışma alanlarının tüm kullanıcıları Azure portalında yeniden yönlendirme bağlantılarını görür ve gerekli izinlere sahip bir kullanıcının çalışma alanını Defender portalına eklemesi gerekir. |