Azure Logic Apps'teki bir iş akışından IBM MQ sunucusuna Bağlan

Şunlar için geçerlidir: Azure Logic Apps (Tüketim + Standart)

Bu makalede, MQ bağlayıcısını kullanarak Azure Logic Apps'teki bir iş akışından Azure'da barındırılan veya şirket içi MQ sunucusuna erişme adımları gösterilmektedir. Ardından MQ sunucunuzda depolanan iletileri alan ve gönderen otomatik iş akışları oluşturabilirsiniz. Örneğin, iş akışınız kuyruktaki tek bir iletiye göz atabilir ve ardından başka eylemler çalıştırabilir.

MQ bağlayıcısı, TCP/IP ağı üzerinden uzak bir MQ sunucusuyla iletişim kurmak için tüm mesajlaşma özelliklerini içeren bir Microsoft MQ istemcisi etrafında bir sarmalayıcı sağlar. Bu bağlayıcı, MQ istemcisini çağırmak için bağlantıları, işlemleri ve parametreleri tanımlar.

Desteklenen IBM WebSphere MQ sürümleri

- MQ 7.5

- MQ 8.0

- MQ 9.0, 9.1, 9.2 ve 9.3

Bağlan veya teknik başvuru

MQ bağlayıcısı, mantıksal uygulama türüne ve konak ortamına göre farklı sürümlere sahiptir.

| Mantıksal uygulama | Ortam | Bağlan ion sürümü |

|---|---|---|

| Tüketim | Çok kiracılı Azure Logic Apps ve Tümleştirme Hizmeti Ortamı (ISE) | Kurumsal etiketi altında tasarımcıda görünen yönetilen bağlayıcı. Bu bağlayıcı tetikleyicileri değil yalnızca eylemleri sağlar. Şirket içi MQ sunucu senaryolarında, yönetilen bağlayıcı yalnızca TLS (SSL) şifrelemesi ile sunucu kimlik doğrulamasını destekler. Daha fazla bilgi için aşağıdaki belgeleri gözden geçirin: - MQ yönetilen bağlayıcı başvurusu - Azure Logic Apps'te yönetilen bağlayıcılar |

| Standart | Tek kiracılı Azure Logic Apps ve App Service Ortamı v3 (yalnızca Windows planlarıyla ASE v3) | Yönetilen bağlayıcı, Bağlayıcı galerisinde Çalışma Zamanı Paylaşılan altında görünür ve yerleşik bağlayıcı, Uygulama İçi Çalışma Zamanı>>altındaki bağlayıcı galerisinde görünür ve hizmet sağlayıcısı tabanlıdır. Yerleşik sürüm aşağıdaki şekillerde farklılık gösterir: - Yerleşik sürüm eylemler ve tetikleyiciler içerir. - Yerleşik bağlayıcı bir MQ sunucusuna doğrudan bağlanabilir ve şirket içi veri ağ geçidi olmayan bir bağlantı dizesi kullanarak Azure sanal ağlarına erişebilir. - Yerleşik sürüm, aktarımdaki veriler için TLS (SSL) şifrelemesi, hem gönderme hem de alma işlemleri için ileti kodlaması ve Azure sanal ağ tümleştirmesi ile hem sunucu kimlik doğrulamasını hem de sunucu istemci kimlik doğrulamasını destekler. Daha fazla bilgi için aşağıdaki belgeleri gözden geçirin: - MQ yönetilen bağlayıcı başvurusu - MQ yerleşik bağlayıcı başvurusu - Azure Logic Apps'teki yerleşik bağlayıcılar |

TLS (SSL) şifrelemesi ile kimlik doğrulaması

MQ yönetilen bağlayıcısını (Tüketim veya Standart iş akışları) veya MQ yerleşik bağlayıcısını (yalnızca Standart iş akışları) kullanıp kullanmadığınıza bağlı olarak, MQ bağlayıcısı aşağıdaki kimlik doğrulama yollarından birini veya her ikisini destekler:

| Kimlik Doğrulaması | Desteklenen mantıksal uygulama türü ve MQ bağlayıcısı | İşlem |

|---|---|---|

| Yalnızca sunucu (tek yönlü) |

- Tüketim: Yalnızca yönetilen - Standart: Yönetilen veya yerleşik |

Sunucu kimlik doğrulaması için, MQ sunucunuz doğrulama için mantıksal uygulama istemcinize genel olarak güvenilen veya herkese açık olmayan bir özel anahtar sertifikası gönderir. MQ bağlayıcısı, standart .NET SSL akış doğrulamasını kullanarak gelen sunucu sertifikasını "imzalayan" sertifikalar olarak da bilinen ortak anahtar sertifikalarında kimlik doğrulaması için doğrular. Mantıksal uygulama istemci sertifikası göndermez. |

| Sunucu istemcisi (iki yönlü) |

- Tüketim: Desteklenmez - Standart: Yalnızca yerleşik |

Sunucu kimlik doğrulaması için önceki satıra bakın. İstemci kimlik doğrulaması için mantıksal uygulama istemcisi, doğrulama için MQ sunucunuza özel bir anahtar sertifikası gönderir. MQ sunucusu, ortak anahtar sertifikası kullanarak da gelen istemci sertifikasını kimlik doğrulaması için doğrular. |

Özel anahtar ve ortak anahtar sertifikaları hakkında notlar

Doğrulama gerektiren sertifika her zaman özel anahtar sertifikasıdır. Doğrulamayı gerçekleştirmek için kullanılan sertifika her zaman bir ortak anahtar sertifikasıdır.

Genel olarak güvenilen özel anahtar sertifikası, tanınan bir Sertifika Yetkilisi tarafından verilir. Genel olarak güvenilmeyen özel anahtar sertifikası otomatik olarak imzalanan, özel CA ve benzer sertifikalar içerir.

MQ sunucunuzdan gönderilen özel anahtar sertifikasını doğrulamak için, MQ bağlayıcısı genellikle mantıksal uygulamanızın sanal makine konağından konağın Güvenilen Kök Sertifika Yetkilileri (CA) Deposu'nda bulunan ortak anahtar sertifikalarını kullanır.

Ancak, ana bilgisayar gerekli tüm ortak anahtar sertifikalarına sahip değilse veya MQ sunucunuz genel olarak güvenilmeyen bir özel anahtar sertifikası gönderiyorsa, ek adımlar uygulamanız gerekir. Daha fazla bilgi için bkz. Önkoşullar.

Bir istemcinin Standart mantıksal uygulamanızdan gönderilen özel anahtar sertifikasını doğrulamak için MQ sunucusu, MQ sunucunuzun sertifika deposunda bulunan ortak anahtar sertifikalarını kullanır. Mantıksal uygulamanızın istemci sertifikası olarak kullanması için özel anahtar sertifikası eklemek için bkz . Özel anahtar sertifikası ekleme.

Sınırlamalar

TLS (SSL) şifrelemesi ile kimlik doğrulaması

MQ bağlayıcısı Desteklenen kimlik doğrulama yönü Yönetilen Yalnızca sunucu (tek yönlü) Yerleşik - Sunucu istemcisi (iki yönlü)

- Yalnızca sunucu (tek yönlü)Sunucu sertifikası doğrulaması

MQ yerleşik bağlayıcısı, sunucu sertifikasının son kullanma tarihini veya sertifika zincirini doğrulamaz.

Karakter kümesi dönüştürmeleri

MQ yönetilen bağlayıcısı herhangi bir karakter kümesi dönüştürmesi yapmaz veya iletinin Biçim alanını kullanmaz. Bağlayıcı yalnızca ileti alanında görünen verileri kopyalar ve iletiyi birlikte gönderir.

MQ yerleşik bağlayıcısı, yalnızca veri biçimi bir dize olduğunda karakter kümesi dönüştürmeleri yapabilir. Farklı bir karakter kümesi kimliği (kod sayfası) sağlarsanız, bağlayıcı verileri yeni kod sayfasına dönüştürmeyi dener.

MQ bağlayıcısı bölümlenmiş iletileri desteklemez.

Daha fazla bilgi için MQ yönetilen bağlayıcı başvurusu veya MQ yerleşik bağlayıcı başvurularını gözden geçirin.

Ön koşullar

Bir Azure hesabı ve aboneliği Azure aboneliğiniz yoksa ücretsiz bir Azure hesabı için kaydolun.

Şirket içi MQ sunucusuna bağlanmak için, şirket içi veri ağ geçidini ağınızdaki bir sunucuya yüklemeniz gerekir. MQ bağlayıcısının çalışması için, şirket içi veri ağ geçidine sahip sunucuda da .NET Framework 4.6 yüklü olmalıdır.

Ağ geçidini yükledikten sonra Azure'da bir veri ağ geçidi kaynağı da oluşturmanız gerekir. MQ bağlayıcısı, MQ sunucunuza erişmek için bu kaynağı kullanır. Daha fazla bilgi için Bkz . Veri ağ geçidi bağlantısını ayarlama.

Dekont

Aşağıdaki senaryolarda ağ geçidine ihtiyacınız yoktur:

- MQ sunucunuz genel kullanıma açıktır veya Azure'da kullanılabilir.

- Yönetilen bağlayıcıyı değil MQ yerleşik bağlayıcısını kullanacaksınız.

MQ sunucunuza erişmek istediğiniz mantıksal uygulama kaynağı ve iş akışı.

MQ yönetilen bağlayıcısını şirket içi veri ağ geçidiyle kullanmak için mantıksal uygulama kaynağınızın Azure'daki ağ geçidi kaynağınızla aynı konumu kullanması gerekir.

Herhangi bir tetikleyici sağlamayan MQ yönetilen bağlayıcısını kullanmak için iş akışınızın bir tetikleyiciyle başladığından veya önce iş akışınıza bir tetikleyici eklediğinizden emin olun. Örneğin, Yinelenme tetikleyicisini kullanabilirsiniz.

MQ yerleşik bağlayıcısından bir tetikleyici kullanmak için boş bir iş akışıyla başladığınızdan emin olun.

TLS (SSL) şifrelemesi ile kimlik doğrulaması için sertifika gereksinimleri

MQ yönetilen bağlayıcısı

MQ sunucusu Gereksinimler Azure tarafından barındırılan MQ sunucusu MQ sunucusunun, doğrulama için mantıksal uygulama istemcinize güvenilen bir sertifika yetkilisi tarafından verilen bir özel anahtar sertifikası göndermesi gerekir. Şirket içi veri ağ geçidini kullanan şirket içi MQ sunucusu Otomatik olarak imzalanan veya özel CA sertifikası gibi genel olarak güvenilmeyen bir özel anahtar sertifikası göndermek için, sertifikayı şirket içi veri ağ geçidi yüklemesiyle yerel bilgisayardaki Güvenilen Kök Sertifika Yetkilileri (CA) Deposu'na eklemeniz gerekir. Bu görev için Windows Sertifika Yöneticisi'ni (certmgr.exe) kullanabilirsiniz. MQ yerleşik bağlayıcısı

Standart mantıksal uygulamalar, konak platformu olarak Azure Uygulaması Hizmeti'ni kullanır ve sertifikaları işler. Herhangi bir WS* planındaki Standart mantıksal uygulamalar için yerel makine sertifika deposuna genel, özel, özel veya otomatik olarak imzalanan sertifikalar ekleyebilirsiniz. Ancak, Standart mantıksal uygulamanızın çalıştığı sanal makine konağındaki Güvenilen Kök CA Deposu'na sertifika eklemeniz gerekiyorsa, App Service mantıksal uygulamanızın yalnızca Windows ve ASE tabanlı bir App Service planıyla yalıtılmış bir App Service Ortamı v3 (ASE) içinde çalışmasını gerektirir. Daha fazla bilgi için bkz. Sertifikalar ve App Service Ortamı.

MQ sunucusu kimlik doğrulaması

Aşağıdaki tabloda, senaryonuza göre sertifika önkoşulları açıklanmaktadır:

Gelen MQ sunucu sertifikası Gereksinimler Güvenilen bir sertifika yetkilisi tarafından verilen genel olarak güvenilen özel anahtar sertifikası Mantıksal uygulamanızın sanal makine konağı genellikle gelen MQ sunucusunun özel anahtar sertifikasını doğrulamak için gerekli ortak anahtar sertifikalarına sahip olduğundan mantıksal uygulamanızın başka bir kuruluma ihtiyacı olmaz. Bu ortak anahtar sertifikalarının mevcut olup olmadığını denetlemek için, mevcut ortak anahtar sertifikalarının parmak izlerini görüntüleme ve onaylama adımlarını izleyin.

Sanal makine konağı, gelen MQ sunucusunun özel anahtar sertifikasını ve zincirleme sertifikalarını doğrulamak için gerekli tüm ortak anahtar sertifikalarına sahip değilse aşağıdaki adımları tamamlayın:

1. Standart mantıksal uygulamanızı yalnızca Windows ve ASE tabanlı bir App Service planıyla Azure Uygulaması Hizmet Ortamı v3 (ASE) kullanarak yeniden oluşturun.

2. Gerekli ortak anahtar sertifikalarını konağın Güvenilen Kök CA Deposuna el ile ekleyin.Otomatik olarak imzalanan veya özel CA sertifikası gibi genel olarak güvenilmeyen özel anahtar sertifikası Mantıksal uygulamanızın sanal makine konağı, MQ sunucusunun sertifika zincirini doğrulamak için konağın Güvenilen Kök CA Deposu'nda gerekli ortak anahtar sertifikalarına sahip olmayacaktır. Bu durumda aşağıdaki adımları tamamlayın:

1. Standart mantıksal uygulamanızı yalnızca Windows ve ASE tabanlı bir App Service planıyla Azure Uygulaması Hizmet Ortamı v3 (ASE) kullanarak yeniden oluşturun.

2. Gerekli ortak anahtar sertifikalarını konağın Güvenilen Kök CA Deposuna el ile ekleyin.

Daha fazla bilgi için aşağıdaki belgelere bakın:

- Sertifika bağlamaları ve App Service Ortamı

- Azure Uygulaması Hizmeti'nde TLS/SSL sertifikaları ekleme ve yönetmeMantıksal uygulama istemci kimlik doğrulaması

İstemci sertifikası olarak göndermek üzere bir özel anahtar sertifikası ekleyebilir ve ardından MQ yerleşik bağlayıcısının bağlantı ayrıntılarında sertifikanın parmak izi değerini belirtebilirsiniz. Daha fazla bilgi için bkz . Özel anahtar sertifikası ekleme.

Öneri: MQ sunucusu 9.0 veya sonraki bir sürüme yükseltin. Ayrıca, MQ sunucunuzda sunucu bağlantısı kanalını istemci bağlantınız tarafından kullanılan şifreleme belirtimiyle eşleşen bir şifreleme paketiyle ayarladığınızdan emin olun, örneğin, ANY_TLS12_OR_HIGHER. Daha fazla bilgi için Şifre gereksinimleri hakkında bir sonraki öğeye bakın.

Şifreleme belirtimi gereksinimleri

MQ sunucusu, TLS (SSL) şifrelemesi kullanan bağlantılar için şifreleme belirtimini tanımlamanızı gerektirir. Bu şifreleme belirtimi, MQ sunucusunun çalıştığı işletim sistemi tarafından desteklenen, seçilen ve kullanılan şifreleme paketleriyle eşleşmelidir. Sonuç olarak, istemci bağlantısı tarafından kullanılan şifreleme belirtimi, MQ sunucusundaki sunucu bağlantısı kanalında ayarlanan şifreleme paketleriyle eşleşmelidir.

Daha fazla bilgi için bkz. Bağlan ve kimlik doğrulama sorunları.

MQ tetikleyicisi ekleme (yalnızca Standart mantıksal uygulama)

Aşağıdaki adımlar yalnızca MQ yerleşik bağlayıcısı tarafından sağlanan tetikleyicileri kullanabilen Standart mantıksal uygulama iş akışları için geçerlidir. MQ yönetilen bağlayıcısı tetikleyici içermez.

Bu adımlar Azure portalını kullanır, ancak uygun Azure Logic Apps uzantısıyla Visual Studio Code'u kullanarak bir Standart mantıksal uygulama iş akışı oluşturabilirsiniz.

Azure portalında tasarımcıda boş mantıksal uygulama iş akışınızı açın.

İstediğiniz MQ yerleşik tetikleyicisini eklemek için bu genel adımları izleyin. Daha fazla bilgi için bkz . MQ yerleşik bağlayıcı tetikleyicileri.

Bağlantınızın kimliğini doğrulamak için gerekli bilgileri sağlayın. Bitirdiğinizde Oluştur'u seçin.

Tetikleyici bilgileri kutusu görüntülendiğinde, tetikleyiciniz için gerekli bilgileri sağlayın.

İşiniz bittiğinde iş akışınızı kaydedin. Tasarımcı araç çubuğunda Kaydet'i seçin.

MQ eylemi ekleme

Tüketim mantıksal uygulaması iş akışı yalnızca MQ yönetilen bağlayıcısını kullanabilir. Ancak Standart mantıksal uygulama iş akışı MQ yönetilen bağlayıcısını ve MQ yerleşik bağlayıcısını kullanabilir. Her sürümün birden çok eylemi vardır. Örneğin, hem yönetilen hem de yerleşik bağlayıcı sürümlerinin iletiye göz atmak için kendi eylemleri vardır.

Yönetilen bağlayıcı eylemleri: Bu eylemler Tüketim veya Standart mantıksal uygulama iş akışında çalışır.

Yerleşik bağlayıcı eylemleri: Bu eylemler yalnızca Standart mantıksal uygulama iş akışında çalışır.

Aşağıdaki adımlarda Azure portalı kullanılır, ancak uygun Azure Logic Apps uzantısıyla mantıksal uygulama iş akışları oluşturmak için aşağıdaki araçları da kullanabilirsiniz:

Tüketim mantığı uygulaması iş akışları: Visual Studio veya Visual Studio Code

Standart mantıksal uygulama iş akışları: Visual Studio Code

Azure portalında mantıksal uygulama iş akışınızı tasarımcıda açın.

İstediğiniz MQ eylemini eklemek için bu genel adımları izleyin. Daha fazla bilgi için bkz . MQ bağlayıcısı eylemleri.

Bağlantınızın kimliğini doğrulamak için gerekli bilgileri sağlayın. Bitirdiğinizde Oluştur'u seçin.

Eylem bilgileri kutusu görüntülendiğinde, eyleminiz için gerekli bilgileri sağlayın.

İşiniz bittiğinde iş akışınızı kaydedin. Tasarımcı araç çubuğunda Kaydet'i seçin.

İş akışınızı test etme

İş akışınızın beklediğiniz sonuçları döndürdüğünü denetlemek için iş akışınızı çalıştırın ve iş akışınızın çalıştırma geçmişindeki çıkışları gözden geçirin.

İş akışınızı çalıştırın.

Tüketim mantığı uygulaması: İş akışı tasarımcısı araç çubuğunda Tetikleyici>Çalıştırmayı Çalıştır'ı seçin.

Standart mantıksal uygulama: İş akışı kaynak menüsünde Genel Bakış'ı seçin. Genel Bakış bölmesi araç çubuğunda Tetikleyici>Çalıştırmayı Çalıştır'ı seçin.

Çalıştırma tamamlandıktan sonra tasarımcı iş akışının çalıştırma geçmişini ve her adımın durumunu gösterir.

Çalıştırılan (atlanmamış) her adımın girişlerini ve çıkışlarını gözden geçirmek için adımı genişletin veya seçin.

Diğer giriş ayrıntılarını gözden geçirmek için Ham girişleri göster'i seçin.

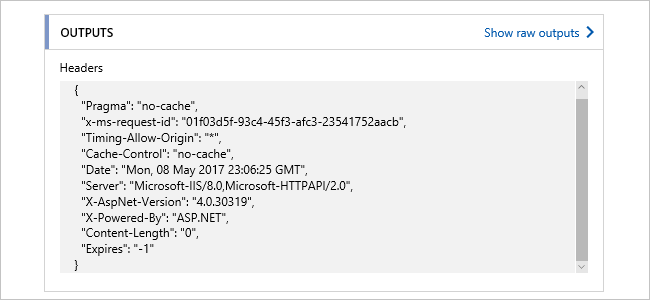

Diğer çıkış ayrıntılarını gözden geçirmek için Ham çıkışları göster'i seçin. IncludeInfo değerini true olarak ayarlarsanız, daha fazla çıkış eklenir.

TLS (SSL) şifrelemesi ile kimlik doğrulaması için sertifikaları görüntüleme ve ekleme

Aşağıdaki bilgiler yalnızca TLS (SSL) şifrelemesi ile yalnızca sunucu veya sunucu istemci kimlik doğrulaması kullanan MQ yerleşik bağlayıcısı için Standart mantıksal uygulama iş akışları için geçerlidir.

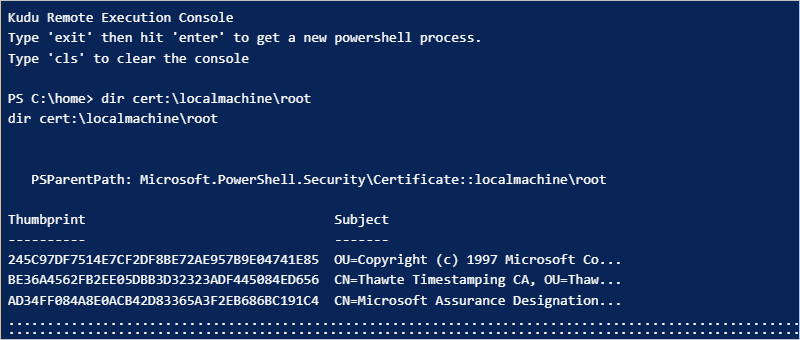

Mevcut ortak anahtar sertifikaları için parmak izlerini görüntüleme ve onaylama

Gerekli ortak anahtar sertifikalarının parmak izlerinin Güvenilen Kök CA Deposu'ndaki Standart mantıksal uygulamanızın sanal makine konağından mevcut olup olmadığını denetlemek için, Standart mantıksal uygulamanızın kaynak menüsünden PowerShell betiğini çalıştırmak cert için bu adımları izleyin.

Azure portalında Standart mantıksal uygulama kaynağınızı açın. Mantıksal uygulama kaynak menüsünde, Geliştirme Araçları'nın altında Gelişmiş Araçlar>Git'i seçin.

Kudu Hata Ayıklama konsolu menüsünden PowerShell'i seçin.

PowerShell penceresi göründükten sonra, PowerShell komut isteminden aşağıdaki betiği çalıştırın:

dir cert:\localmachine\rootPowerShell penceresinde mevcut parmak izleri ve açıklamalar listelenir, örneğin:

Ortak anahtar sertifikası ekleme

Standart mantıksal uygulamanızın çalıştığı sanal makine konağındaki Güvenilen Kök CA Deposu'na ortak anahtar sertifikası eklemek için şu adımları izleyin:

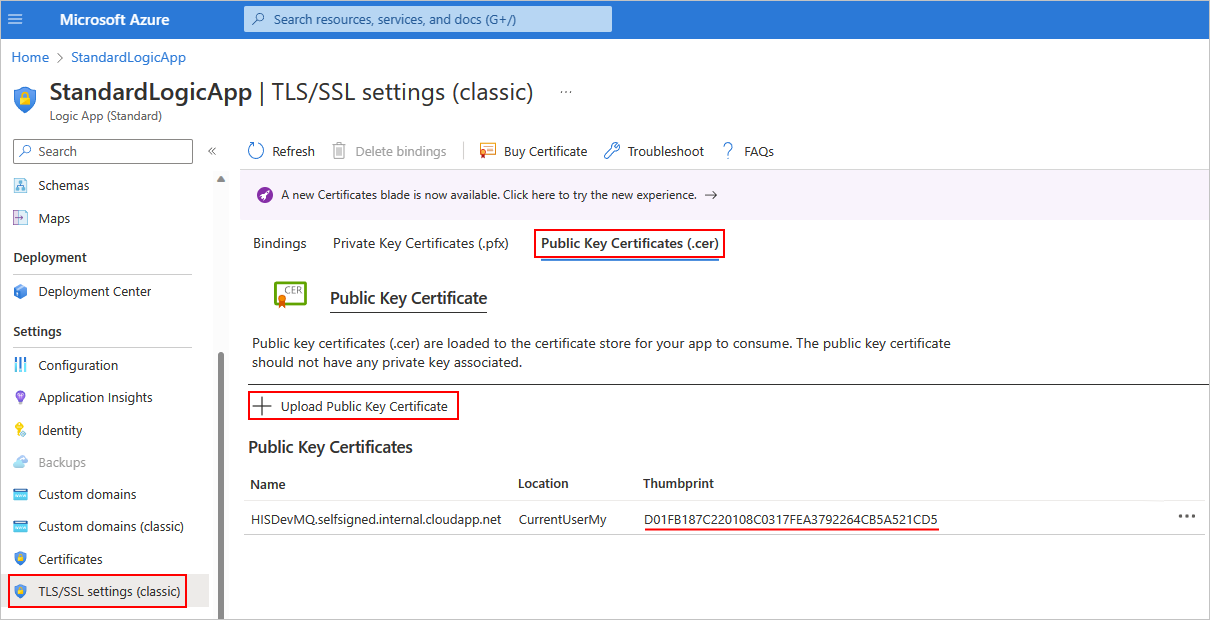

Azure portalında Standart mantıksal uygulama kaynağınızı açın. Mantıksal uygulama kaynak menüsündeki Ayarlar altında TLS/SSL ayarları (klasik) öğesini seçin.

TLS/SSL ayarları (klasik) sayfasında Ortak Anahtar Sertifikaları (.cer) sekmesini ve ardından Ortak Anahtar Sertifikasını Karşıya Yükle'yi seçin.

Açılan Ortak Anahtar Sertifikası Ekle (.cer) bölmesinde, sertifikayı açıklamak için bir ad girin. Ortak anahtar sertifika dosyasını (.cer) bulun ve seçin. İşiniz bittiğinde Karşıya Yükle'yi seçin.

Sertifikayı ekledikten sonra Parmak İzi sütunundan sertifikanın parmak izi değerini kopyalayın.

Mantıksal uygulama kaynak menüsünde Yapılandırma'yı seçin.

Uygulama ayarları sekmesinde Yeni uygulama ayarı'nı seçin. WEBSITE_LOAD_ROOT_CERTIFICATES adlı yeni bir uygulama ayarı ekleyin ve daha önce kopyaladığınız sertifikanın parmak izi değerini girin. Birden çok sertifika parmak izi değeriniz varsa, her değeri virgülle (,) ayırdığınızdan emin olun.

Daha fazla bilgi için bkz . Tek kiracılı Azure Logic Apps'te Standart mantıksal uygulamalar için konak ve uygulama ayarlarını düzenleme.

Dekont

Özel CA sertifikası için parmak izi belirtirseniz, MQ yerleşik bağlayıcısı sertifikanın son kullanma tarihini veya kaynağını denetleme gibi herhangi bir sertifika doğrulaması çalıştırmaz. Standart .NET SSL doğrulaması başarısız olursa, bağlayıcı yalnızca geçirilen parmak izi değerlerini WEBSITE_LOAD_ROOT_CERTIFICATES ayarındaki değerle karşılaştırır.

Eklenen sertifika ortak anahtar sertifikaları listesinde görünmüyorsa araç çubuğunda Yenile'yi seçin.

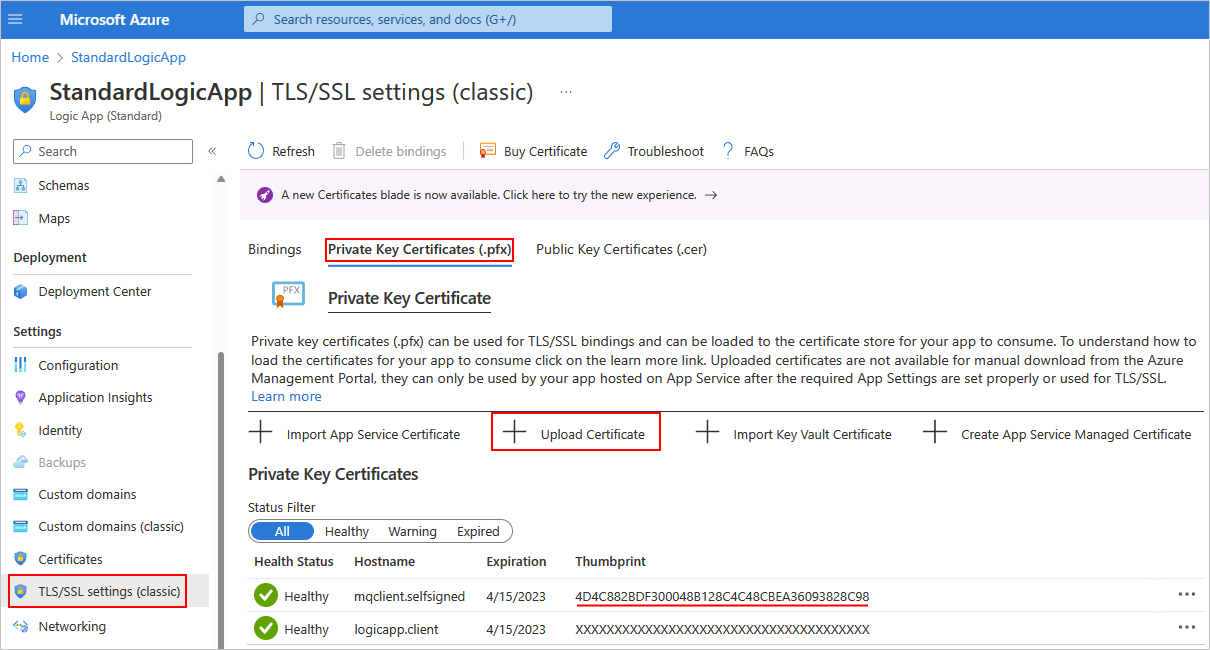

Özel anahtar sertifikası ekleme

Standart mantıksal uygulamanızın çalıştığı sanal makine konağındaki Güvenilen Kök CA Deposu'na özel anahtar sertifikası eklemek için şu adımları izleyin:

Azure portalında mantıksal uygulama kaynağınızı açın. Mantıksal uygulama kaynak menüsündeki Ayarlar altında TLS/SSL ayarları (klasik) öğesini seçin.

TLS/SSL ayarları (klasik) sayfasında Özel Anahtar Sertifikaları (.pfx) sekmesini ve ardından Sertifikayı Karşıya Yükle'yi seçin.

Açılan Özel Anahtar Sertifikası (.pfx) Ekle bölmesinde özel anahtar sertifika dosyasını (.pfx) bulup seçin ve sertifika parolasını girin. İşiniz bittiğinde Karşıya Yükle'yi seçin.

Sertifikayı ekledikten sonra Parmak İzi sütunundan sertifikanın parmak izi değerini kopyalayın.

Mantıksal uygulama kaynak menüsünde Yapılandırma'yı seçin.

Uygulama ayarları sekmesinde Yeni uygulama ayarı'nı seçin. WEBSITE_LOAD_CERTIFICATES adlı yeni bir uygulama ayarı ekleyin ve sertifikanın daha önce kopyaladığınız parmak izi değerini girin.

Daha fazla bilgi için bkz . Tek kiracılı Azure Logic Apps'te Standart mantıksal uygulamalar için konak ve uygulama ayarlarını düzenleme.

Eklenen sertifika özel anahtar sertifikaları listesinde görünmüyorsa araç çubuğunda Yenile'yi seçin.

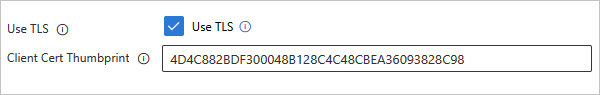

MQ yerleşik bağlayıcısını kullanarak bağlantı oluşturduğunuzda, bağlantı bilgileri kutusunda TLS kullan'ı seçin.

İstemci Sertifikası Parmak İzi özelliğinde, sunucu istemcisi (iki yönlü) kimlik doğrulamasını etkinleştiren özel anahtar sertifikası için daha önce kopyalanan parmak izi değerini girin. Parmak izi değeri girmezseniz bağlayıcı yalnızca sunucu (tek yönlü) kimlik doğrulamasını kullanır.

Sorunları giderme

Göz atma veya alma eylemleriyle ilgili hatalar

Boş bir kuyrukta bir göz atma veya alma eylemi çalıştırırsanız, eylem aşağıdaki üst bilgi çıkışlarıyla başarısız olur:

Bağlan ve kimlik doğrulama sorunları

İş akışınız şirket içi MQ sunucunuza bağlanmak için MQ yönetilen bağlayıcısını kullandığında aşağıdaki hatayı alabilirsiniz:

"MQ: Could not Connect the Queue Manager '<queue-manager-name>': The Server was expecting an SSL connection."

MQ sunucusunun güvenilen bir sertifika yetkilisi tarafından verilen bir sertifika sağlaması gerekir.

MQ sunucusu, TLS bağlantılarıyla kullanılacak şifreleme belirtimini tanımlamanızı gerektirir. Ancak, güvenlik amacıyla ve en iyi güvenlik paketlerini dahil etmek için Windows işletim sistemi desteklenen şifreleme belirtimleri kümesi gönderir.

MQ sunucusunun çalıştırıldığı işletim sistemi kullanılacak paketleri seçer. Yapılandırmanın eşleşmesini sağlamak için, şifreleme belirtiminin TLS anlaşmasında seçilen seçenekle eşleşmesi için MQ sunucu kurulumunuzu değiştirmeniz gerekir.

Bağlanmayı denediğinizde MQ sunucusu, MQ sunucusu yanlış şifreleme belirtimini seçtiğinden bağlantı girişiminin başarısız olduğunu belirten bir olay iletisi günlüğe kaydeder. Olay iletisi, MQ sunucusunun listeden seçtiği şifreleme belirtimini içerir. Sunucu bağlantısı kanalı yapılandırmasında, şifreleme belirtimini olay iletisindeki şifreleme belirtimine uyacak şekilde güncelleştirin.

Sonraki adımlar

Geri Bildirim

Çok yakında: 2024 boyunca, içerik için geri bildirim mekanizması olarak GitHub Sorunları’nı kullanımdan kaldıracak ve yeni bir geri bildirim sistemiyle değiştireceğiz. Daha fazla bilgi için bkz. https://aka.ms/ContentUserFeedback.

Gönderin ve geri bildirimi görüntüleyin