ARM şablonu olarak kimlik doğrulamayı devre dışı bırakma

Azure AD Belirteçleri, kayıt defteri kullanıcıları ACR ile kimlik doğrulaması yaparken kullanılır. Varsayılan olarak, Azure Container Registry (ACR), Azure kaynaklarını yönetmeye yönelik bir denetim düzlemi yönetim katmanı olan Azure Resource Manager (ARM) için hedef kitle kapsamı ayarlanmış Azure AD Belirteçlerini kabul eder.

ARM Hedef Kitle Belirteçlerini devre dışı bırakarak ve ACR Hedef Kitle Belirteçlerini zorunlu kılarak, kabul edilen belirteçlerin kapsamını daraltarak kimlik doğrulama işlemi sırasında kapsayıcı kayıt defterlerinizin güvenliğini geliştirebilirsiniz.

ACR Hedef Kitle Belirteci zorlamasıyla, kayıt defteri kimlik doğrulaması ve oturum açma işlemi sırasında yalnızca ACR için özel olarak ayarlanmış bir hedef kitle kapsamına sahip Azure AD Belirteçleri kabul edilir. Bu, daha önce kabul edilen ARM Hedef Kitle Belirteçlerinin artık kayıt defteri kimlik doğrulaması için geçerli olmayacağı ve böylece kapsayıcı kayıt defterlerinizin güvenliğini artıracağı anlamına gelir.

Bu öğreticide aşağıdakilerin nasıl yapılacağını öğreneceksiniz:

- ACR - Azure CLI'da kol olarak kimlik doğrulamayı devre dışı bırakın.

- ACR - Azure portalında kol olarak kimlik doğrulamasını devre dışı bırakın.

Önkoşullar

- Azure CLI sürüm 2.40.0 veya üzerini yükleyin veya yükseltin. Sürümü bulmak için

az --versionkomutunu çalıştırın. - Azure Portal oturum açın.

ACR'de kol olarak kimlik doğrulamayı devre dışı bırakma - Azure CLI

azureADAuthenticationAsArmPolicy Devre dışı bırakmak, kayıt defterini ACR hedef kitle belirtecini kullanmaya zorlar. Azure CLI 2.40.0 veya sonraki bir sürümünü kullanabilir, sürümü bulmak için komutunu çalıştırabilirsiniz az --version .

Kayıt defteriyle ARM belirteçlerini kullanarak kimlik doğrulaması için kayıt defteri ilkesinin geçerli yapılandırmasını göstermek için komutunu çalıştırın. Durum ise

enabled, kimlik doğrulaması için hem ACL'ler hem de ARM hedef kitle belirteçleri kullanılabilir. Durum buysadisabledkimlik doğrulaması için yalnızca ACR'nin hedef kitle belirteçleri kullanılabilir.az acr config authentication-as-arm show -r <registry>Kayıt defteri ilkesinin durumunu güncelleştirmek için komutunu çalıştırın.

az acr config authentication-as-arm update -r <registry> --status [enabled/disabled]

ACR - Azure portalında kol olarak kimlik doğrulamasını devre dışı bırakma

authentication-as-arm Yerleşik bir ilke atayarak özelliği devre dışı bırakmak, geçerli ve gelecekteki kayıt defterleri için kayıt defteri özelliğini otomatik olarak devre dışı bırakır. Bu otomatik davranış, ilke kapsamında oluşturulan kayıt defterlerine yöneliktir. Olası ilke kapsamları, kiracı içindeki Kaynak Grubu düzeyi kapsamını veya Abonelik Kimliği düzeyi kapsamını içerir.

Aşağıdaki adımları izleyerek ACR'de kol olarak kimlik doğrulamasını devre dışı bırakabilirsiniz:

Azure Portal oturum açın.

Azure-container-registry-built-in-policy tanımlarındaki ACR'nin yerleşik ilke tanımlarına bakın.

Arm olarak kimlik doğrulaması tanımını devre dışı bırakmak için yerleşik bir ilke atayın - Azure portalı.

ARM hedef kitle belirteci kimlik doğrulamasını devre dışı bırakmak için yerleşik bir ilke tanımı atayın - Azure portalı.

Kayıt defterinin Koşullu Erişim ilkesini Azure portalında etkinleştirebilirsiniz.

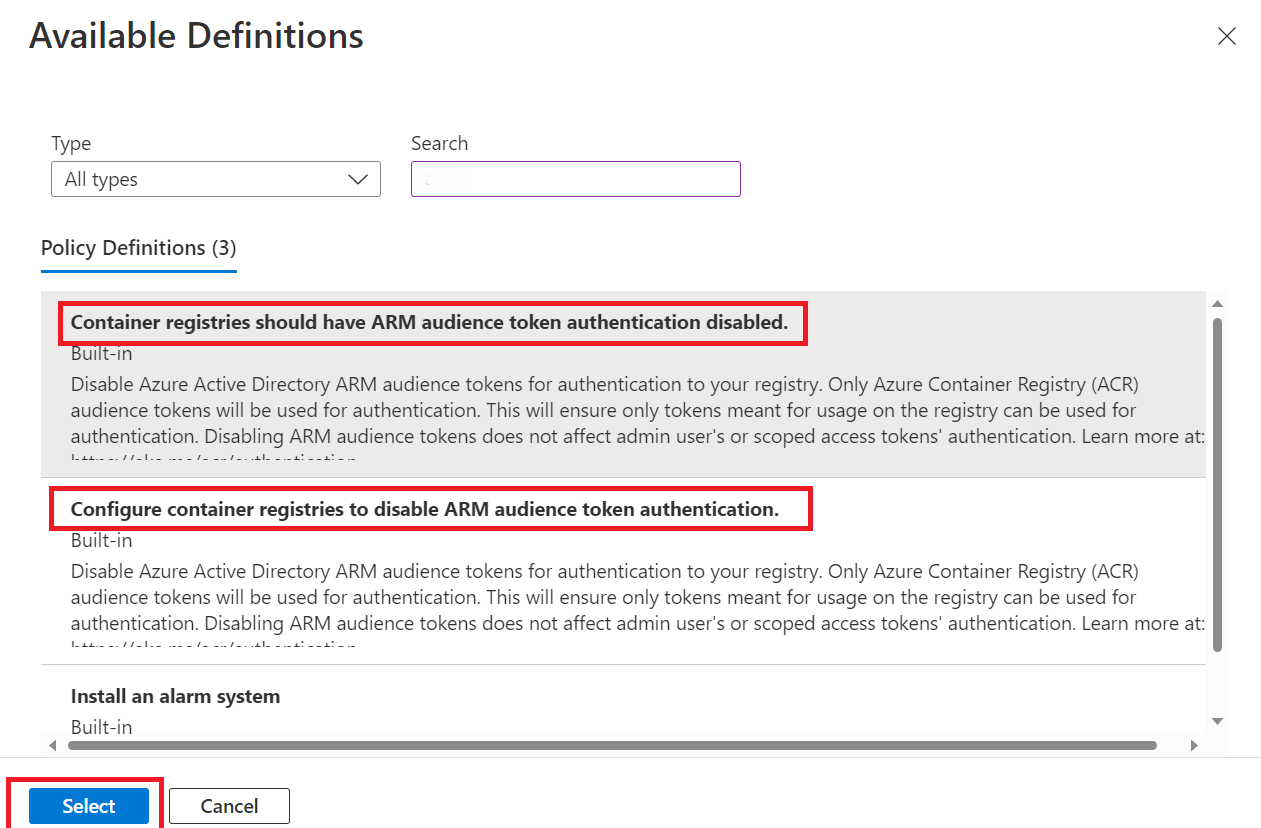

Azure Container Registry'de, aşağıda gösterildiği gibi arm olarak kimlik doğrulamasını devre dışı bırakmak için iki yerleşik ilke tanımı vardır:

Container registries should have ARM audience token authentication disabled.- Bu ilke uyumlu olmayan kaynakları bildirir, engeller ve uyumlu olmayan kaynakları uyumlu olarak güncelleştirme isteği gönderir.Configure container registries to disable ARM audience token authentication.- Bu ilke düzeltme sunar ve uyumlu olmayan kaynakları güncelleştirir.Azure Portal oturum açın.

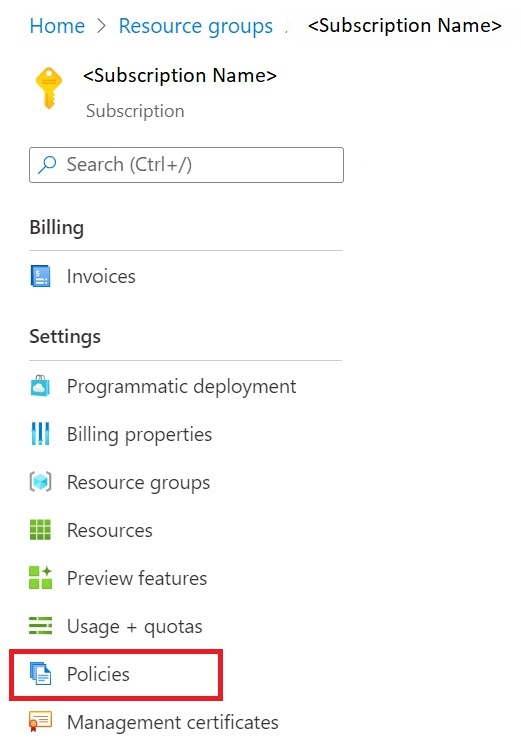

Azure Container Registry>Kaynak Grubunuz> Ayarlar> İlkeler'e gidin.

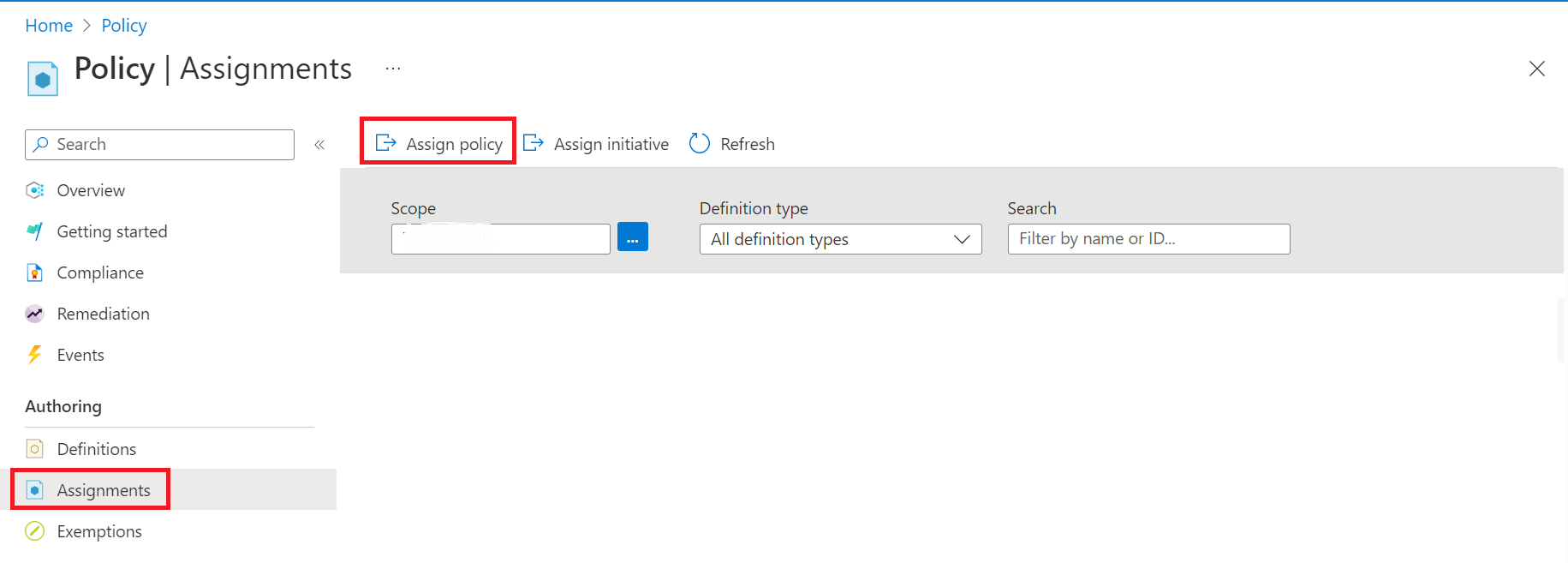

Azure İlkesi gidin, Atamalar'da İlke ata'yı seçin.

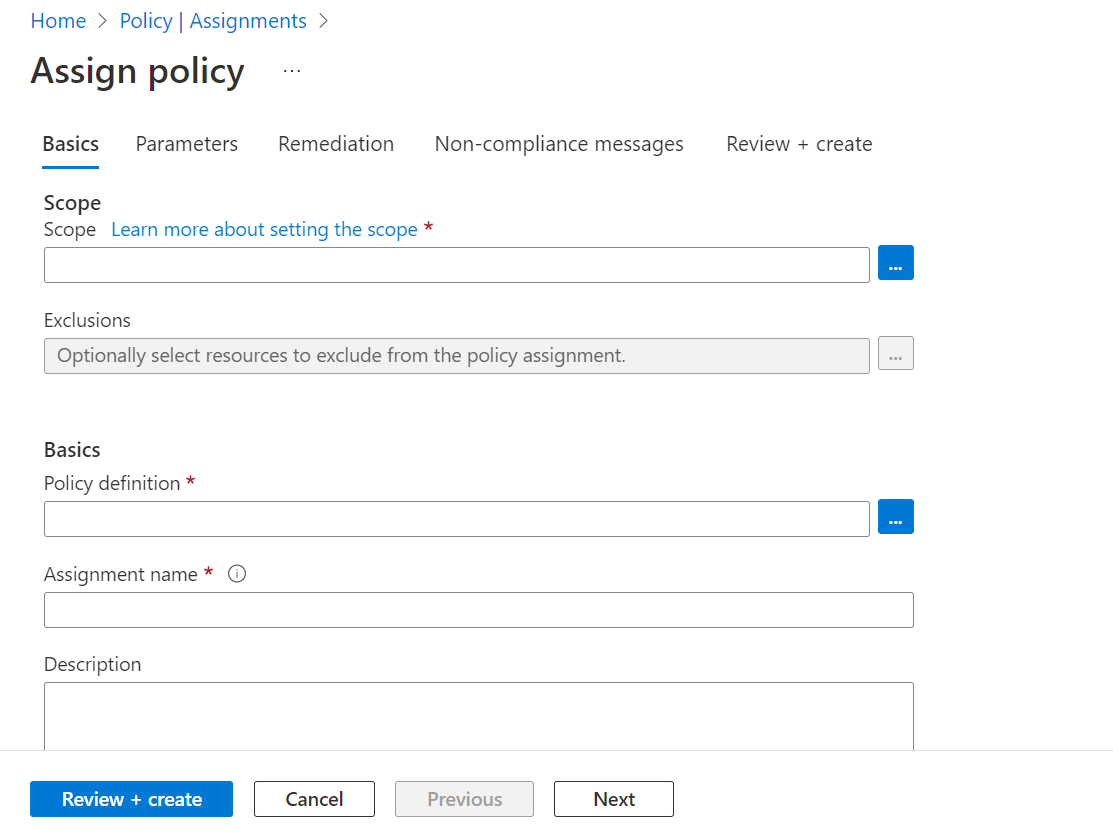

İlke ata altında, Kapsam, İlke tanımı ve Atama adını aramak ve bulmak için filtreleri kullanın.

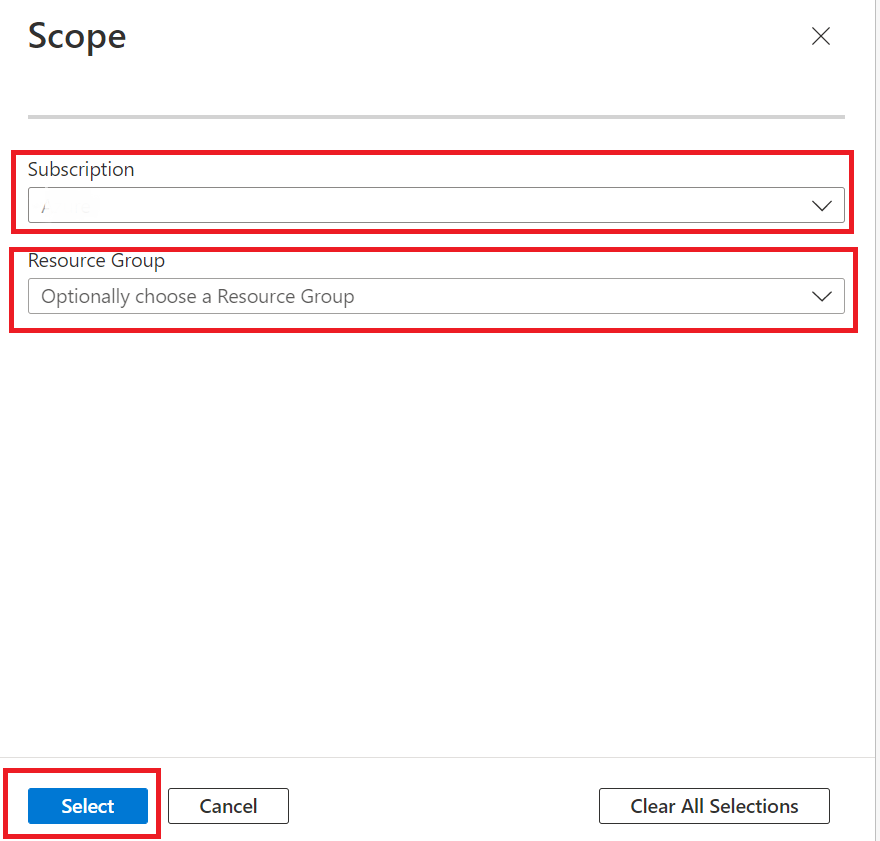

Abonelik ve ResourceGroup'u filtrelemek ve aramak için Kapsam'ı seçin ve Seç'i seçin.

Koşullu Erişim ilkesi için yerleşik ilke tanımlarını filtrelemek ve aramak için İlke tanımı'nı seçin.

Kapsam, İlke tanımı ve Atama adı seçmek ve onaylamak için filtreleri kullanın.

Uyumluluk durumlarını sınırlamak veya ilke aramak için filtreleri kullanın.

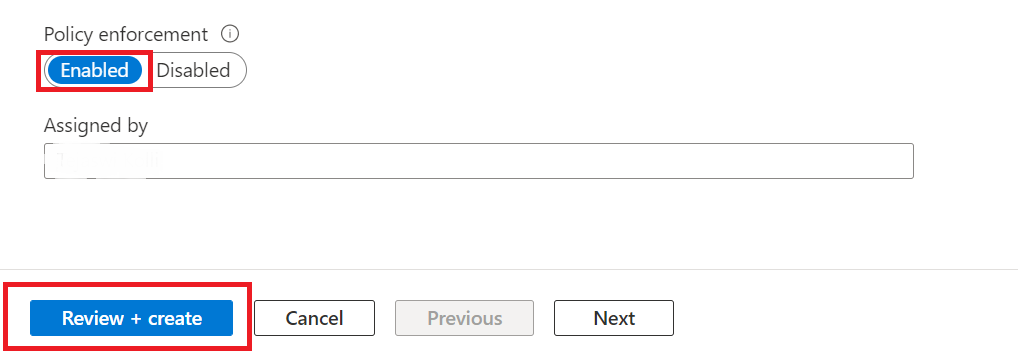

Ayarlarınızı onaylayın ve ilke zorlamayı etkin olarak ayarlayın.

Gözden Geçir+Oluştur'u seçin.

Sonraki adımlar

Geri Bildirim

Çok yakında: 2024 boyunca, içerik için geri bildirim mekanizması olarak GitHub Sorunları’nı kullanımdan kaldıracak ve yeni bir geri bildirim sistemiyle değiştireceğiz. Daha fazla bilgi için bkz. https://aka.ms/ContentUserFeedback.

Gönderin ve geri bildirimi görüntüleyin