Not

Bu sayfaya erişim yetkilendirme gerektiriyor. Oturum açmayı veya dizinleri değiştirmeyi deneyebilirsiniz.

Bu sayfaya erişim yetkilendirme gerektiriyor. Dizinleri değiştirmeyi deneyebilirsiniz.

Önemli

PostgreSQL için Azure Cosmos DB artık yeni projeler için desteklenmemektedir. Bu hizmeti yeni projeler için kullanmayın. Bunun yerine, şu iki hizmetlerden birini kullanın:

99,999% kullanılabilirlik hizmet düzeyi sözleşmesi (SLA), anında otomatik ölçeklendirme ve birden çok bölgede otomatik yük devretme ile yüksek ölçekli senaryolar için tasarlanmış dağıtılmış bir veritabanı çözümü için NoSQL için Azure Cosmos DB kullanın.

Açık kaynak Citus uzantısını kullanarak bölümlenmiş Azure Veritabanı'nın PostgreSQL için Elastik Kümeler özelliğini kullanın.

Önkoşullar

- PostgreSQL için mevcut bir Azure Cosmos DB hesabı.

- Azure aboneliğiniz varsa yeni bir hesap oluşturun.

- Azure aboneliğiniz yoksa başlamadan önce ücretsiz bir hesap oluşturun.

Müşteri tarafından yönetilen anahtarlarla veri şifrelemeyi etkinleştirme

Önemli

PostgreSQL için Azure Cosmos DB kümenizin dağıtılacağı bölgede aşağıdaki tüm kaynakları oluşturun.

Kullanıcı tarafından atanmış bir yönetilen kimlik oluşturun. Şu anda PostgreSQL için Azure Cosmos DB yalnızca kullanıcı tarafından atanan yönetilen kimlikleri destekler.

Azure Key Vault oluşturun ve oluşturulan Kullanıcı Tarafından Atanan Yönetilen Kimliğe aşağıdaki anahtar izinleriyle bir erişim ilkesi ekleyin: Al, Anahtarı Aç ve Anahtarı Sar.

Anahtar kasasında bir anahtar oluşturun (desteklenen anahtar türleri: RSA 2048, 3071, 4096).

PostgreSQL için Azure Cosmos DB kümesi oluşturulurken müşteri tarafından yönetilen anahtar şifreleme seçeneğini belirleyin ve 1, 2 ve 3. adımlarda oluşturulan uygun kullanıcı tarafından atanan yönetilen kimliği, anahtar kasasını ve anahtarı seçin.

Ayrıntılı adımlar

Kullanıcıca atanan yönetilen kimlik

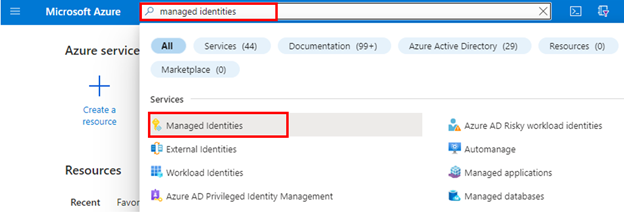

Genel arama çubuğunda Yönetilen kimlikler için arama yapın.

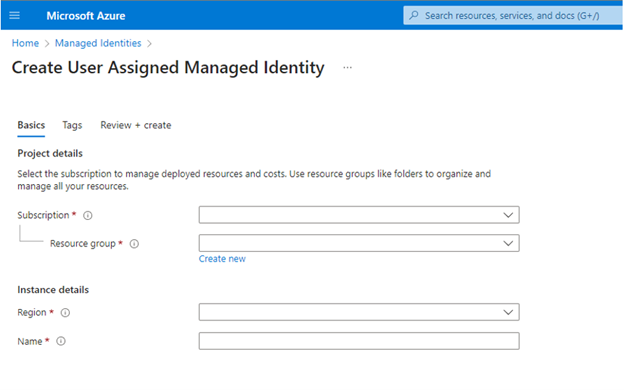

PostgreSQL için Azure Cosmos DB kümenizle aynı bölgede yeni bir kullanıcı tarafından atanan yönetilen kimlik oluşturun.

Kullanıcı tarafından atanan yönetilen kimlik hakkında daha fazla bilgi edinin.

Key Vault

PostgreSQL için Azure Cosmos DB ile müşteri tarafından yönetilen anahtarları kullanmak için Azure Key Vault örneğinde şifreleme anahtarlarınızı barındırmak için kullanmayı planladığınız iki özellik ayarlamanız gerekir: Geçici Silme ve Temizleme Koruması.

Yeni bir Azure Key Vault örneği oluşturursanız oluşturma sırasında şu özellikleri etkinleştirin:

Mevcut bir Azure Key Vault örneği kullanıyorsanız, Azure portalındaki Özellikler bölümüne bakarak bu özelliklerin etkinleştirildiğini doğrulayabilirsiniz. Bu özelliklerden herhangi biri etkinleştirilmediyse, aşağıdaki makalelerden birinde "Geçici silmeyi etkinleştirme" ve "Temizleme Korumasını Etkinleştirme" bölümlerine bakın.

- PowerShell ile geçici silmeyi nasıl kullanacağınız.

- Azure CLI ile geçici silme (soft-delete) işlemini kullanma.

Silinen kasaların saklanma süresi olarak 90 gün belirlenmek üzere Key Vault ayarlanmalıdır. Mevcut anahtar kasası daha düşük bir sayı ile yapılandırılmışsa, bu ayar oluşturulduktan sonra değiştirilemeyecek şekilde yeni bir anahtar kasası oluşturmanız gerekir.

Önemli

Azure Key Vault örneğinizin tüm ağlardan genel erişime izin vermesi gerekir.

Key Vault'a Erişim İlkesi ekleme

Azure portalından, şifreleme anahtarlarınızı barındırmak için kullanmayı planladığınız Azure Key Vault örneğine gidin. Soldaki menüden Access yapılandırması'nı seçin. İzin modeli'nin altında Kasa erişim ilkesinin seçili olduğundan emin olun ve ardından Erişim ilkelerine git'i seçin.

+Oluştur'u seçin.

İzinler Sekmesinde, Anahtar izinleri açılan menüsünün altında Al, Anahtarı Kaldır ve Anahtar Sarmala izinlerini seçin.

Ana Sekme'de, önkoşul adımında oluşturduğunuz kullanıcı tarafından atanmış yönetilen kimliği seçin.

Gözden Geçir ve oluştur'a gidip Oluştur'u seçin.

Anahtar Oluştur/ İçeri Aktar

Azure portalından, şifreleme anahtarlarınızı barındırmak için kullanmayı planladığınız Azure Key Vault örneğine gidin.

Soldaki menüden Anahtarlar'ı ve ardından +Oluştur/İçeri Aktar'ı seçin.

DEK'yi şifrelemek için kullanılacak müşteri tarafından yönetilen anahtar yalnızca asimetrik RSA Anahtarı türü olabilir. Tüm RSA Anahtar boyutları 2048, 3072 ve 4096 desteklenir.

Anahtar etkinleştirme tarihi (ayarlandıysa) geçmişe ait bir tarih ve saat olmalıdır. Son kullanma tarihi (ayarlandıysa) gelecekteki bir tarih ve saat olmalıdır.

Anahtar Etkin durumda olmalıdır.

Mevcut bir anahtarı anahtar kasasına aktarıyorsanız, bunu desteklenen dosya biçimlerinde (

.pfx,.byok,.backup) sağladığından emin olun.Anahtarı el ile döndürecekseniz eski anahtar sürümü en az 24 saat silinmemelidir.

Yeni kümenin sağlanması sırasında CMK şifrelemesini etkinleştirme

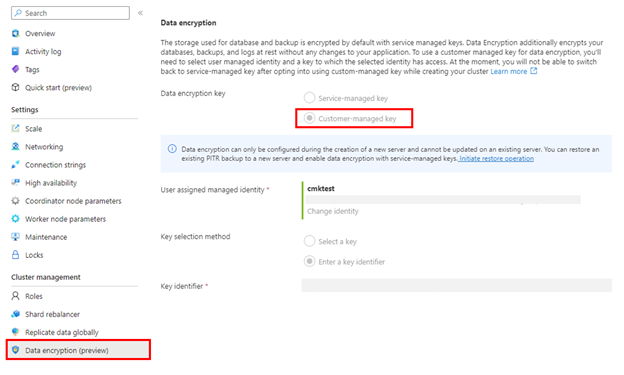

PostgreSQL için yeni bir Azure Cosmos DB kümesinin sağlanması sırasında, Temel bilgiler ve Ağ sekmeleri altında gerekli bilgileri sağladıktan sonra Şifreleme sekmesine gidin.

Veri şifreleme anahtarı seçeneğinin altında Müşteri tarafından yönetilen anahtar'ı seçin.

Önceki bölümde oluşturulan, kullanıcıya atanmış yönetilen kimliği seçin.

Önceki adımda oluşturulan ve önceki adımda kullanıcı tarafından yönetilen kimliğe erişim ilkesinin seçili olduğu anahtar kasasını seçin.

Önceki adımda oluşturulan anahtarı seçin ve ardından Gözden geçir ve oluştur'u seçin.

Küme oluşturulduktan sonra, Azure portalında PostgreSQL için Azure Cosmos DB kümesinin Veri Şifrelemesi dikey penceresine giderek CMK şifrelemesinin etkinleştirildiğini doğrulayın.

Not

Veri şifrelemesi yalnızca yeni bir küme oluşturulurken yapılandırılabilir ve mevcut bir kümede güncelleştirilemez. Mevcut kümede şifreleme yapılandırmasını güncelleştirmeye yönelik geçici bir çözüm, yeni geri yüklenen kümenin oluşturulması sırasında bir küme geri yüklemesi gerçekleştirmek ve veri şifrelemesini yapılandırmaktır.

Yüksek kullanılabilirlik

Birincil kümede CMK şifrelemesi etkinleştirildiğinde, tüm HA bekleme düğümleri birincil kümenin anahtarı tarafından otomatik olarak şifrelenir.

PITR gerçekleştirerek şifreleme yapılandırmasını değiştirme

Şifreleme yapılandırması, bir küme geri yükleme işlemi (PITR - belirli bir noktaya geri yükleme) gerçekleştirilirken hizmet tarafından yönetilen şifrelemeden müşteri tarafından yönetilen şifrelemeye veya tersine değiştirilebilir.

Key Vault'ta müşteri tarafından yönetilen anahtarı izleme

Veritabanı durumunu izlemek ve saydam veri şifreleme koruyucusu erişiminin kaybıyla ilgili uyarıyı etkinleştirmek için aşağıdaki Azure özelliklerini yapılandırın:

Azure Kaynak Durumu: Müşteri Anahtarına erişimi kaybedilen erişilemez bir veritabanı, veritabanına ilk bağlantı reddedildikten sonra "Erişilemez" olarak gösterilir.

Etkinlik günlüğü: Müşteri tarafından yönetilen Anahtar Kasası'nda Müşteri Anahtarına erişim başarısız olduğunda, girişler etkinlik günlüğüne eklenir. Bu olaylar için uyarılar oluşturursanız, erişimi mümkün olan en kısa sürede yeniden devreye alabilirsiniz.

Eylem grupları: Tercihinize göre size bildirim ve uyarı göndermek için bu grupları tanımlayın.

Sonraki adımlar

- Müşteri tarafından yönetilen anahtarlarla veri şifreleme hakkında bilgi edinin

- PostgreSQL için Azure Cosmos DB'de CMK sınırlarına ve sınırlamalarına göz atın