Not

Bu sayfaya erişim yetkilendirme gerektiriyor. Oturum açmayı veya dizinleri değiştirmeyi deneyebilirsiniz.

Bu sayfaya erişim yetkilendirme gerektiriyor. Dizinleri değiştirmeyi deneyebilirsiniz.

Uyarı

Azure Databricks Sunucusuz Özel Git Genel Önizleme aşamasındadır. Sunucusuz işlem kaynakları dış kaynaklara bağlandığında işlem ve ağ maliyetleri uygulanır. Faturalama ayrıntıları için bkz. Databricks sunucusuz ağ maliyetlerini anlama .

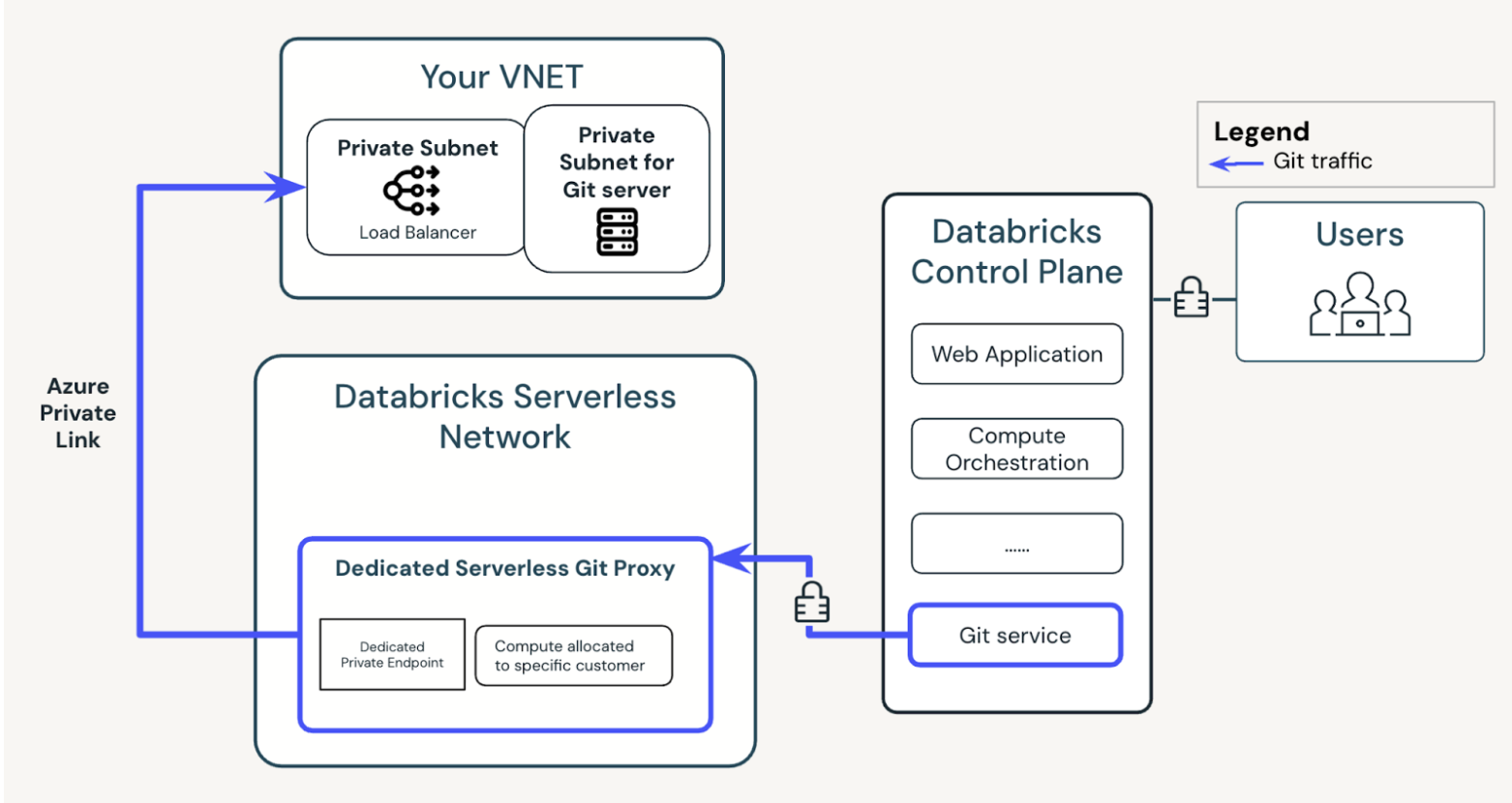

Azure Databricks Sunucusuz Özel Git, sunucusuz işlem ve Azure Özel Bağlantı kullanarak databricks çalışma alanını özel bir Git sunucusuna bağlamanıza olanak tanır. Git sunucusu İnternet'ten erişilemiyorsa özeldir.

Aşağıdaki diyagramda genel sistem mimarisi gösterilmektedir:

Sunucusuz Özel Git neden kullanılır?

Git proxy'si ile karşılaştırıldığında Sunucusuz Özel Git aşağıdaki avantajları sunar:

Sunucusuz Özel Git, yalnızca Git isteği aldığında sunucusuz işlem kapasitesi edinir ve kullanılmadığında hareketsiz kalabilir. Buna karşılık, kullanıcı bir Git isteği gönderdiğinde Git proxy'si proxy kümesinin etkin olmasını gerektirir.

Sunucusuz Özel Git, özel Git örneğine güvenli bir şekilde bağlanmak için Azure Özel Bağlantı'yı kullanır.

Gereksinimler

- Çalışma alanları Sunucusuz için etkinleştirilmelidir.

- Özel Git Sunucusu, Standart Yük Dengeleyici ile aynı Azure sanal asında olmalıdır.

- Özel Git Sunucusu imzalı bir sertifikaya/geçerli bir HTTPS FQDN'ye sahip olmalıdır.

- Sanal ağ, Özel Bağlantı hizmeti için kullanılan Standart Yük Dengeleyici (SLB) için yapılandırılır.

Sunucusuz Özel Git'i ayarlama

- Özel Git sunucunuz için Özel Bağlantı'yı ayarlamak için adımları izleyin. Bu, Sunucusuz yapıdan SLB arkasındaki ağınızdaki arka uçlara bir Azure Private Link bağlantısı oluşturmanıza olanak tanır.

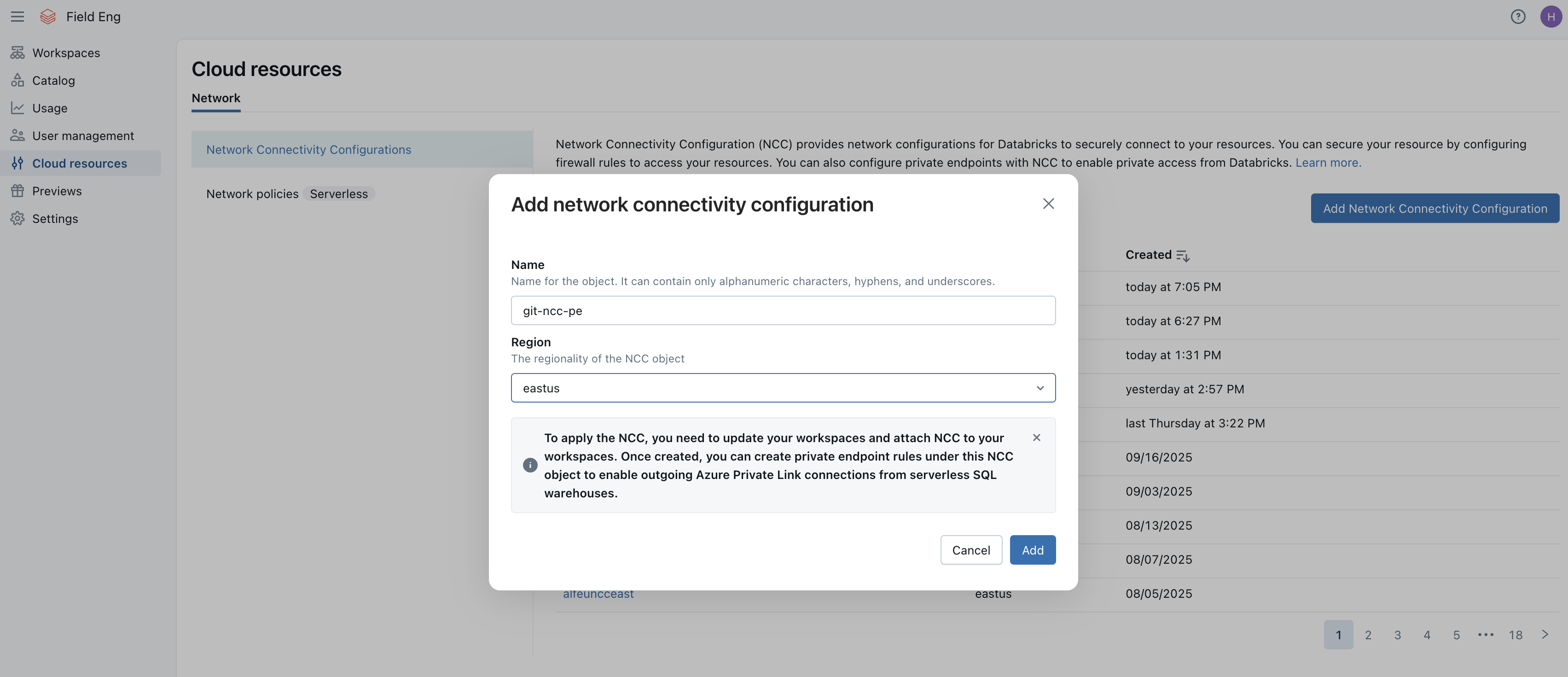

- Standart yük dengeleyiciye çıkış yapılandırmak için bir ağ bağlantısı yapılandırması (NCC) oluşturun. Bu adımla ilgili dikkat edilmesi gerekenler:

- Özel Git için bir çalışma alanı için yalnızca bir NCC yapılandırılabilir. Çalışma alanının birden çok özel Git sunucusuna bağlanması gerekiyorsa, bunların aynı NCC kullanılarak bağlanabildiğini doğrulayın.

- Bir bölgede desteklenen NCC sayısı ve NCC'ye eklenebilen çalışma alanı sayısı gibi sınırlamalar Gereksinimler bölümünde belgelenmiştir.

curl

--location 'https://accounts.azuredatabricks.net/oidc/accounts/{accountid}/v1/token' \

--header 'Content-Type: application/x-www-form-urlencoded' \

--data-urlencode 'client_id=SP_CLIENT_ID_HERE' \

--data-urlencode 'grant_type=client_credentials' \

--data-urlencode 'scope=2ff814a6-3304-4ab8-85cb-cd0e6f879c1d/.default' \

--data-urlencode 'client_secret=SP_CLIENT_SECRET_HERE'

Response

{"access_token":"...","scope":"all-apis","token_type":"Bearer","expires_in":3600}

- Hesap API belirtecini almanın alternatif yolu:

- Kimlik doğrulaması için erişim belirteci: Databricks hesabı REST API'sini çağırmak için kimlik doğrulaması gerçekleştirmeniz ve bir erişim belirteci almanız gerekir.

- Microsoft Entra Id erişim belirtecini kullanın.

BEARER_TOKEN = `az account get-access-token --resource

2ff814a6-3304-4ab8-85cb-cd0e6f879c1d --query "accessToken" -o tsv

- API kullanarak DNS mantığını tanımlamak için özel uç nokta kuralı ekleyin.

Örnekte aşağıdakileri belirtin:

- Hesap Kimliği

- NCC Kimliği

- Hesap OAuth Belirteci

- Özel Bağlantı Hizmeti Kaynak Kimliği

- domain_name listesindeki Git Sunucusu'nun FQDN'si

curl --location 'https://accounts.azuredatabricks.net/api/2.0/accounts/{accountid}/network-connectivity-configs/{nccid}/private-endpoint-rules' \

--header 'Content-Type: application/json' \

--header 'Authorization: Bearer BEARER_TOKEN' \

--data '{

"resource_id": "/subscriptions/3f262328b/resourceGroups/rg/providers/Microsoft.Network/privateLinkServices/example",

"domain_names": [

"git-server.contoso.com"

]

}

'

Yanıt

{"rule_id":"843ba2e5-bbbb-bbbb-bbbb-7f0d55555215","network_connectivity_config_id":"5a9bdc5f-c43d-41cd-9a6d-1b653e20c7d2","resource_id":"/subscriptions/3f262328b/resourceGroups/rg/providers/Microsoft.Network/privateLinkServices/example","endpoint_name":"databricks-5a9bdc5f-c43d-41cd-9a6d-1b653e20c7d2-pe-99cbbac3","connection_state":"PENDING","creation_time":1740000647980,"updated_time":1740000647949,"domain_names":["git-server.contoso.com"]}

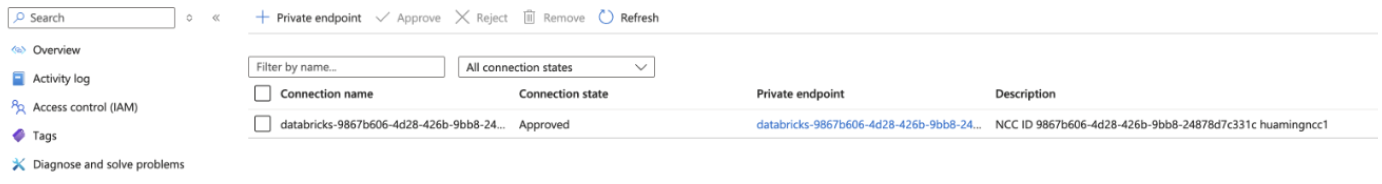

- NCC özel uç nokta kurallarını ayarladıktan sonra birkaç dakika bekleyin. Özel uç nokta kuralı, NCC'de herhangi bir alt kaynak belirtilmeden beklemede durumunda görünür.

- 1. Adımda yapılandırılan Özel Bağlantı hizmetinin onay için hazır bekleyen bir özel uç nokta bağlantısı da vardır. Bu bağlantıyı onaylayın.

- Hesap konsolunun içindeki NCC'ye dönün ve kurulup kurulmadığını denetleyin.

- Çalışma alanına gidin ve git işlemini deneyin. Sunucusuz Özel Git için bir kullanıcı arabirimi göstergesi görmeniz gerekir. Git proxy'si için sunucusuz işlem çalışırken bu sayfa birkaç saniye boyunca yüklenebilir.

Yapılandırdıktan sonra Sunucusuz Özel Git, klasik Git proxy'si gibi önceden sağladığınız diğer özel Git bağlantısı biçimlerinden önceliklidir. Çalıştıran klasik bir Git proxy kümeniz varsa Sunucusuz Özel Git'i ayarladıktan sonra bu kümeyi sonlandırın.

Ek yapılandırmalar

config.json dosyasını kullanarak git işlemlerinizi özelleştirin.

- adresinde aşağıdaki belirtimi izleyerek bir yapılandırma dosyası

/Workspace/.git_settings/config.jsonoluşturun. - Tüm Git kullanıcılarına yapılandırma dosyası ve bu dosya tarafından başvurulan CA sertifika dosyaları için Görüntüleme izinleri verin.

- Git uzak sunucusuna bağlantıyı doğrulamak için Git ile etkileşim kurun; örneğin, sunucudaki uzak bir depo için Git klasörünü kopyalama.

- Yapılandırma dosyasındaki değişikliklerin uygulanması 1 dakika kadar sürebilir.

Üst düzey yapılandırma dosyası yapısı

{

"default": { ... }, // Optional global settings

"remotes": [ ... ] // Optional list of per-remote settings

}

default bölüm (isteğe bağlı)

Genel varsayılanlar, belirli bir uzak sunucu tarafından geçersiz kılınmadığı sürece tüm Git işlemlerine uygulanır.

| Veri Alanı | Türü | Gerekli | Varsayılan Değer | Description |

|---|---|---|---|---|

| sslVerify | Boolean | Hayı | true | SSL sertifikalarının doğrulanıp doğrulanmadığı. |

| caCertPath | String | Hayı | "" (boş) | Özel CA sertifikasının çalışma alanı yolu. |

| http Vekili | String | Hayı | "" (boş) | Git trafiğini yönlendirmek için HTTP ara sunucusu. |

| özelHttpPort | tamsayı | Hayı | Belirtilmemiş | Git sunucusunun özel HTTP bağlantı noktası. |

remotes bölüm (isteğe bağlı)

Tek tek uzak Git sunucuları için ayarları tanımlayan nesnelerin listesi. Bu ayarlar, her uzak bağlantıya göre default bloğunu geçersiz kılar.

| Veri Alanı | Türü | Gerekli | Varsayılan Değer | Description |

|---|---|---|---|---|

| urlPrefix | String | Yes | — | Git uzak URL'lerini eşleştirmek için ön ek. |

| sslVerify | Boolean | Hayı | true | SSL sertifikalarının doğrulanıp doğrulanmadığı. |

| caCertPath | String | Hayı | "" (boş) | Bu uzak sunucu için özel CA sertifika yolunun çalışma alanı yolu. |

| http Vekili | String | Hayı | "" (boş) | Git trafiğini yönlendirmek için HTTP ara sunucusu. |

| özelHttpPort | tamsayı | Hayı | Belirtilmemiş | Git sunucusunun özel HTTP bağlantı noktası. |

Özelleştirilmiş uzak yapılandırma olmaksızın örnek yapılandırma

{

"default": {

"sslVerify": false

}

}

Tam yapılandırma örneği

{

"default": {

"sslVerify": true,

"caCertPath": "/Workspace/my_ca_cert.pem",

"httpProxy": "https://git-proxy-server.company.com",

"customHttpPort": "8080"

},

"remotes": [

{

"urlPrefix": "https://my-private-git.company.com/",

"caCertPath": "/Workspace/my_ca_cert_2.pem"

},

{

"urlPrefix": "https://another-git-server.com/project.git",

"sslVerify": false

}

]

}

Notes

-

defaultbölümü, kısmen de olsa, mevcut olmalıdır. - Liste

remotesisteğe bağlıdır ve tamamen atlanabilir. - Her uzak girdi en az

urlPrefixöğesini içermelidir. - Bir alan için değer belirtmezseniz, varsayılan değeri kullanır.

- Bilinmeyen alanlar yoksayılır.

Sınırlamalar

- Sunucusuz proxy günlüğü şu anda kullanılamıyor.

- Yalnızca Azure Sunucusuz bölgelerinde kullanılabilir.