Azure Databricks’i Azure sanal ağınıza dağıtma (sanal ağ ekleme)

Bu makalede, sanal ağ ekleme olarak da bilinen kendi Azure sanal ağınızda Azure Databricks çalışma alanının nasıl dağıtılacağı açıklanır.

Sanal ağ ekleme ile ağ özelleştirme

Azure Databricks'in varsayılan dağıtımı, Azure üzerinde çalışan tam olarak yönetilen bir hizmettir. Kilitli bir kaynak grubuna Azure sanal ağı (VNet) dağıtılır. Tüm klasik işlem düzlemi kaynakları bu sanal ağ ile ilişkilendirilir. Ağ özelleştirmesi gerekiyorsa Azure Databricks klasik işlem düzlemi kaynaklarını kendi sanal ağınıza dağıtabilirsiniz. Şunları yapmanızı sağlar:

- Hizmet uç noktalarını veya Azure özel uç noktalarını kullanarak Azure Databricks'i diğer Azure hizmetlerine (Azure Depolama gibi) daha güvenli bir şekilde bağlayın.

- Kullanıcı tanımlı yolları kullanarak şirket içi veri kaynaklarına bağlanın. Bkz. Azure Databricks için kullanıcı tanımlı yol ayarları.

- Azure Databricks'i bir ağ sanal gerecine bağlayarak tüm giden trafiği inceleyin ve izin verme ve reddetme kurallarına göre eylemler gerçekleştirin. Bkz . Seçenek: Sanal gereç veya güvenlik duvarı kullanarak Azure Databricks trafiğini yönlendirme

- Azure Databricks'i özel DNS kullanacak şekilde yapılandırın. Bkz . Seçenek: Özel DNS yapılandırma.

- Çıkış trafiği kısıtlamalarını belirtmek için ağ güvenlik grubu (NSG) kurallarını yapılandırın.

Azure Databricks klasik işlem düzlemi kaynaklarını kendi sanal ağınıza dağıtmak da esnek CIDR aralıklarından yararlanmanızı sağlar. Sanal ağ için CIDR aralık boyutunu /16-/24kullanabilirsiniz. Alt ağlar için, gibi /26küçük IP aralıkları kullanın.

Önemli

Mevcut bir çalışma alanı için sanal ağı değiştiremezsiniz. Geçerli çalışma alanınız gerekli sayıda etkin küme düğümünü barındıramıyorsa, daha büyük bir sanal ağda bir çalışma alanı daha oluşturmanızı öneririz. Kaynakları (not defterleri, küme yapılandırmaları, işler) eski çalışma alanından yenisine kopyalamak için şu ayrıntılı geçiş adımlarını izleyin.

Sanal ağ gereksinimleri

Azure Databricks çalışma alanınızı dağıttığınız sanal ağ aşağıdaki gereksinimleri karşılamalıdır:

- Bölge: Sanal ağ, Azure Databricks çalışma alanıyla aynı bölgede ve abonelikte bulunmalıdır.

- Abonelik: Sanal ağ, Azure Databricks çalışma alanıyla aynı abonelikte olmalıdır.

- Adres alanı: VNet için ile

/24arasında/16bir CIDR bloğu ve iki alt ağ için CIDR bloğu/26: kapsayıcı alt ağı ve konak alt ağı. Sanal ağınızın ve alt ağlarının boyutuna bağlı olarak en fazla küme düğümü hakkında rehberlik için bkz . Adres alanı ve en fazla küme düğümleri. - Alt ağlar: Sanal ağ, Azure Databricks çalışma alanınıza ayrılmış iki alt ağ içermelidir: kapsayıcı alt ağı (bazen özel alt ağ olarak adlandırılır) ve bir konak alt ağı (bazen genel alt ağ olarak adlandırılır). Güvenli küme bağlantısını kullanarak bir çalışma alanı dağıttığınızda, hem kapsayıcı alt ağı hem de konak alt ağı özel IP'ler kullanır. Alt ağları çalışma alanları arasında paylaşamaz veya Azure Databricks çalışma alanınız tarafından kullanılan alt ağlara diğer Azure kaynaklarını dağıtamazsınız. Sanal ağınızın ve alt ağlarının boyutuna bağlı olarak en fazla küme düğümü hakkında rehberlik için bkz . Adres alanı ve en fazla küme düğümleri.

Adres alanı ve en büyük küme düğümleri

Daha küçük bir sanal ağa sahip bir çalışma alanının IP adresleri (ağ alanı) daha büyük bir sanal ağa sahip çalışma alanından daha hızlı tükenebilir. VNet için ile /24 arasında /16 bir CIDR bloğu ve iki alt ağ için (kapsayıcı alt ağı ve konak alt ağı) kadar /26 olan bir CIDR bloğu kullanın. Alt ağlarınız için CIDR bloğu /28 oluşturabilirsiniz ancak Databricks, değerinden /26küçük bir alt ağ önermez.

Sanal ağ adres alanınızın CIDR aralığı, çalışma alanınızın kullanabileceği en fazla küme düğümü sayısını etkiler.

Azure Databricks çalışma alanı, sanal ağda iki alt ağ gerektirir: kapsayıcı alt ağı ve konak alt ağı. Azure her alt ağda beş IP ayırır. Azure Databricks her küme düğümü için iki IP gerektirir: konak alt ağındaki konak için bir IP adresi ve kapsayıcı alt ağındaki kapsayıcı için bir IP adresi.

- Sanal ağınızın tüm adres alanını kullanmak istemeyebilirsiniz. Örneğin, bir sanal ağda birden çok çalışma alanı oluşturmak isteyebilirsiniz. Alt ağları çalışma alanları arasında paylaşamadığınız için, toplam sanal ağ adres alanını kullanmayan alt ağlar isteyebilirsiniz.

- Sanal ağın adres alanında yer alan ve bu VNet'teki geçerli veya gelecekteki alt ağların adres alanıyla çakışmamış iki yeni alt ağ için adres alanı ayırmanız gerekir.

Aşağıdaki tabloda ağ boyutuna göre alt ağ boyutu üst sınırı gösterilmektedir. Bu tabloda, adres alanı kaplayan ek alt ağ olmadığı varsayılır. Önceden var olan alt ağlarınız varsa veya diğer alt ağlar için adres alanı ayırmak istiyorsanız daha küçük alt ağlar kullanın:

| Sanal ağ adres alanı (CIDR) | Başka alt ağ olmadığı varsayılarak azure databricks alt ağ boyutu (CIDR) üst sınırı |

|---|---|

/16 |

/17 |

/17 |

/18 |

/18 |

/19 |

/20 |

/21 |

/21 |

/22 |

/22 |

/23 |

/23 |

/24 |

/24 |

/25 |

Alt ağ boyutuna göre en fazla küme düğümlerini bulmak için aşağıdaki tabloyu kullanın. Alt ağ başına IP adresleri sütunu, azure tarafından ayrılmış beş IP adresini içerir. En sağdaki sütun, bu boyutta alt ağlarla sağlanan bir çalışma alanında aynı anda çalışabilen küme düğümlerinin sayısını gösterir.

| Alt ağ boyutu (CIDR) | Alt ağ başına IP adresleri | Azure Databricks küme düğümleri üst sınırı |

|---|---|---|

/17 |

32768 | 32763 |

/18 |

16384 | 16379 |

/19 |

8192 | 8187 |

/20 |

4096 | 4091 |

/21 |

2048 | 2043 |

/22 |

1024 | 1019 |

/23 |

512 | 507 |

/24 |

Kategori 256 | 251 |

/25 |

128 | 123 |

/26 |

64 | 59 |

Güvenli küme bağlantısı kullanılırken çıkış IP adresleri

Çalışma alanınızda sanal ağ ekleme kullanan güvenli küme bağlantısını etkinleştirirseniz Databricks, çalışma alanınızın kararlı bir çıkış genel IP'sini kullanmasını önerir.

Kararlı çıkış genel IP adresleri, bunları dış izin verme listelerine ekleyebildiğiniz için yararlıdır. Örneğin, Azure Databricks'ten Salesforce'a kararlı bir giden IP adresiyle bağlanmak için. IP erişim listelerini yapılandırıyorsanız, bu genel IP adreslerinin bir izin listesine eklenmesi gerekir. Bkz . Çalışma alanları için IP erişim listelerini yapılandırma.

Uyarı

Microsoft, 30 Eylül 2025'te Azure'daki sanal makineler için varsayılan giden erişim bağlantısının kullanımdan kaldırılacağını duyurdu. Bu duyuruya bakın. Bu, kararlı bir çıkış genel IP'si yerine varsayılan giden erişimi kullanan Azure Databricks çalışma alanlarının bu tarihten sonra çalışmaya devam etmeyebileceği anlamına gelir. Databricks, çalışma alanlarınız için bu tarihten önce açık giden yöntemleri eklemenizi önerir.

Kararlı bir çıkış genel IP'sini yapılandırmak için bkz . Sanal ağ ekleme ile çıkış

Paylaşılan kaynaklar ve eşleme

DNS gibi paylaşılan ağ kaynakları gerekiyorsa Databricks, merkez-uç modeli için Azure'ın en iyi yöntemlerini izlemenizi kesinlikle önerir. Uçları birbirinden yalıtılmış halde tutarken çalışma alanı sanal ağdaki özel IP alanını hub'a genişletmek için sanal ağ eşlemesini kullanın.

Sanal ağda başka kaynaklarınız varsa veya eşleme kullanıyorsanız Databricks, aynı sanal ağda bulunan veya bu sanal ağ ile eşlenen diğer ağlara ve alt ağlara bağlı olan ağ güvenlik gruplarına (NSG' ler) Reddetme kuralları eklemenizi kesinlikle önerir. Azure Databricks işlem kaynaklarına giden ve giden bağlantıları sınırlandırmak için hem gelen hem de giden bağlantılar için Reddetme kuralları ekleyin. Kümenizin ağdaki kaynaklara erişmesi gerekiyorsa, gereksinimleri karşılamak için gereken en az miktarda erişime izin vermek için kurallar ekleyin.

İlgili bilgiler için bkz . Ağ güvenlik grubu kuralları.

Azure portalını kullanarak Azure Databricks çalışma alanı oluşturma

Bu bölümde, Azure portalında bir Azure Databricks çalışma alanı oluşturma ve bunu mevcut sanal ağınızda dağıtma işlemleri açıklanmaktadır. Azure Databricks, belirttiğiniz CIDR aralıklarını kullanarak sanal ağı henüz mevcut olmayan iki yeni alt ağ ile güncelleştirir. Hizmet ayrıca alt ağları yeni bir ağ güvenlik grubuyla güncelleştirir, gelen ve giden kuralları yapılandırıp son olarak çalışma alanını güncelleştirilmiş sanal ağa dağıtır. Sanal ağın yapılandırması üzerinde daha fazla denetim için portal yerine Azure-Databricks tarafından sağlanan Azure Resource Manager (ARM) şablonlarını kullanın. Örneğin, mevcut ağ güvenlik gruplarını kullanın veya kendi güvenlik kurallarınızı oluşturun. Bkz. Azure Resource Manager şablonlarını kullanarak gelişmiş yapılandırma.

Çalışma alanını oluşturan kullanıcıya, ilgili Sanal Ağ Ağ katkıda bulunanı rolü veya ve Microsoft.Network/virtualNetworks/subnets/write izinlerine atanmış Microsoft.Network/virtualNetworks/subnets/join/action özel bir rol atanmalıdır.

Azure Databricks çalışma alanını dağıtacağınız bir sanal ağ yapılandırmanız gerekir. Mevcut bir sanal ağı kullanabilir veya yeni bir sanal ağ oluşturabilirsiniz, ancak sanal ağın oluşturmayı planladığınız Azure Databricks çalışma alanıyla aynı bölgede ve aynı abonelikte olması gerekir. Sanal ağ /16 ile /24 arasında bir CIDR aralığıyla boyutlandırılmalıdır. Daha fazla gereksinim için bkz . Sanal ağ gereksinimleri.

Çalışma alanınızı yapılandırırken mevcut alt ağları kullanın veya yeni alt ağlar için adlar ve IP aralıkları belirtin.

Azure portalında + Kaynak > oluştur Analytics Azure Databricks'i > seçin veya Azure Databricks'i arayın ve Oluştur veya + Ekle'ye tıklayarak Azure Databricks Hizmeti iletişim kutusunu başlatın.

Kendi sanal ağınızda Azure Databricks çalışma alanı oluşturma hızlı başlangıcında açıklanan yapılandırma adımlarını izleyin.

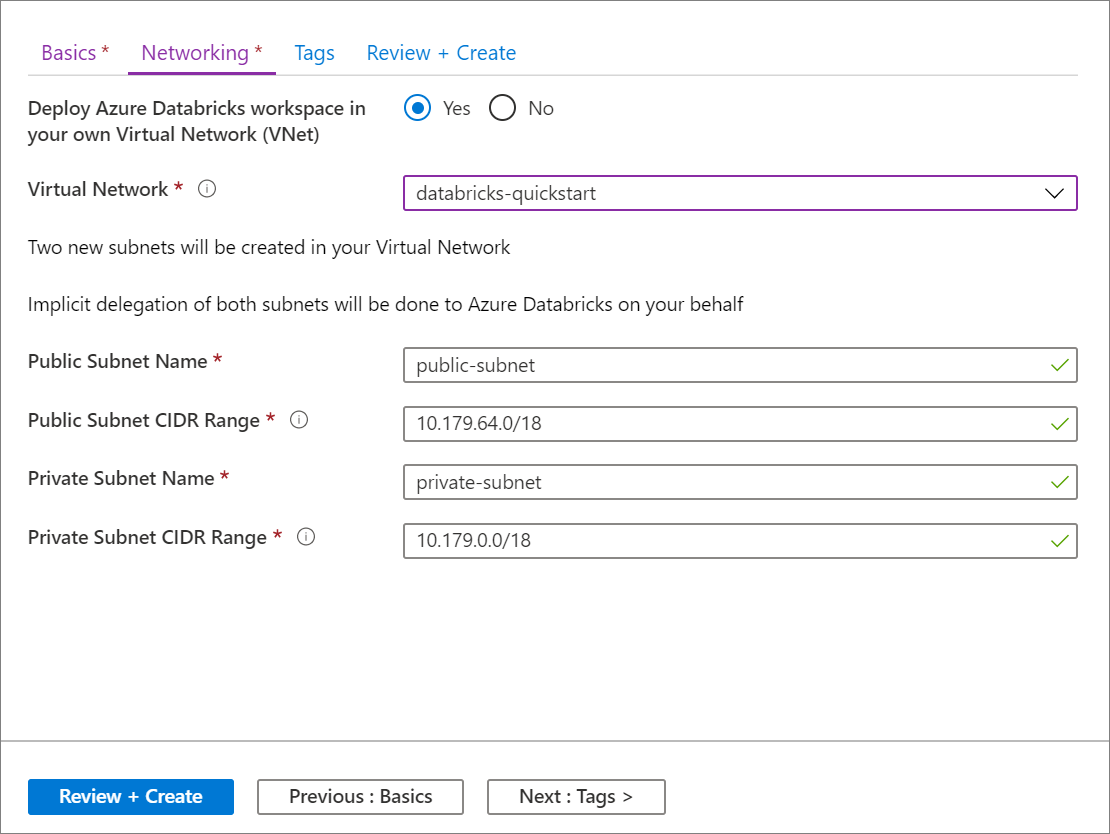

Ağ sekmesinde, Sanal ağ alanında kullanmak istediğiniz sanal ağı seçin.

Önemli

Seçicide ağ adını görmüyorsanız, çalışma alanı için belirttiğiniz Azure bölgesinin istenen sanal ağın Azure bölgesiyle eşleşip eşleşmediğini onaylayın.

Alt ağlarınızı adlandırıp boyutuna

/26kadar olan bir blokta CIDR aralıkları sağlayın. Sanal ağınızın ve alt ağlarının boyutuna bağlı olarak en fazla küme düğümü hakkında rehberlik için bkz . Adres alanı ve en fazla küme düğümleri. Çalışma alanı dağıtıldıktan sonra alt ağ CIDR aralıkları değiştirilemez.- Mevcut alt ağları belirtmek için mevcut alt ağların tam adlarını belirtin. Mevcut alt ağları kullanırken, çalışma alanı oluşturma formundaki IP aralıklarını da mevcut alt ağların IP aralıklarıyla tam olarak eşleşecek şekilde ayarlayın.

- Yeni alt ağlar oluşturmak için, bu sanal ağda henüz var olmayan alt ağ adlarını belirtin. Alt ağlar belirtilen IP aralıklarıyla oluşturulur. Sanal ağınızın IP aralığı içinde IP aralıkları belirtmeniz ve mevcut alt ağlara henüz ayrılmamış olmanız gerekir.

Azure Databricks, alt ağ adlarının 80 karakterden uzun olmamasını gerektirir.

Alt ağlar, küme içi iletişime izin verme kuralını içeren ilişkili ağ güvenlik grubu kurallarını alır. Azure Databricks, her iki alt ağı da kaynak sağlayıcısı aracılığıyla

Microsoft.Databricks/workspacesgüncelleştirmek için temsilci izinlerine sahiptir. Bu izinler, eklediğiniz diğer ağ güvenlik grubu kuralları veya tüm ağ güvenlik gruplarına dahil edilen varsayılan ağ güvenlik grubu kuralları için değil, yalnızca Azure Databricks'in gerektirdiği ağ güvenlik grubu kuralları için geçerlidir.Azure Databricks çalışma alanını sanal ağa dağıtmak için Oluştur'a tıklayın.

Azure Resource Manager şablonlarını kullanarak gelişmiş yapılandırma

Sanal ağın yapılandırması üzerinde daha fazla denetim için portal kullanıcı arabirimi tabanlı otomatik sanal ağ yapılandırması ve çalışma alanı dağıtımı yerine aşağıdaki Azure Resource Manager (ARM) şablonlarını kullanın. Örneğin, mevcut alt ağları, mevcut bir ağ güvenlik grubunu kullanın veya kendi güvenlik kurallarınızı ekleyin.

Var olan bir sanal ağa çalışma alanı dağıtmak için özel bir Azure Resource Manager şablonu veya Azure Databricks sanal ağ ekleme için Çalışma Alanı Şablonu kullanıyorsanız, çalışma alanını dağıtmadan önce konak ve kapsayıcı alt ağları oluşturmanız, her alt ağa bir ağ güvenlik grubu eklemeniz ve alt ağları kaynak sağlayıcısına Microsoft.Databricks/workspaces devretmeniz gerekir. Dağıttığınız her çalışma alanı için ayrı bir alt ağ çiftiniz olması gerekir.

Hepsi bir arada şablon

Tek bir şablon kullanarak sanal ağ ve Azure Databricks çalışma alanı oluşturmak için Azure Databricks Sanal Ağı Eklenen Çalışma Alanları için Hepsi Bir Arada Şablon'u kullanın.

Sanal ağ şablonu

Şablon kullanarak uygun alt ağlara sahip bir sanal ağ oluşturmak için Databricks sanal ağ ekleme için sanal ağ şablonunu kullanın.

Azure Databricks çalışma alanı şablonu

Azure Databricks çalışma alanını şablonla mevcut bir sanal ağa dağıtmak için Azure Databricks sanal ağ ekleme için Çalışma Alanı Şablonu'nı kullanın.

Çalışma alanı şablonu, mevcut bir sanal ağı belirtmenize ve mevcut alt ağları kullanmanıza olanak tanır:

- Dağıttığınız her çalışma alanı için ayrı bir konak/kapsayıcı alt ağı çifti olmalıdır. Alt ağları çalışma alanları arasında paylaşmak veya Azure Databricks çalışma alanınız tarafından kullanılan alt ağlara diğer Azure kaynaklarını dağıtmak desteklenmez.

- Bir çalışma alanını dağıtmak için bu Azure Resource Manager şablonunu kullanmadan önce sanal ağınızın ana bilgisayar ve kapsayıcı alt ağlarında ağ güvenlik gruplarının

Microsoft.Databricks/workspacesekli olması ve hizmete temsilci olarak atanması gerekir. - Düzgün temsilci atanmış alt ağlara sahip bir sanal ağ oluşturmak için Databricks sanal ağ ekleme için VNet Şablonunu kullanın.

- Ana bilgisayar ve kapsayıcı alt ağlarına henüz temsilci seçmediğinizde mevcut bir sanal ağı kullanmak için bkz . Alt ağ temsilcisi ekleme veya kaldırma.

Ağ güvenlik grubu kuralları

Aşağıdaki tablolarda Azure Databricks tarafından kullanılan geçerli ağ güvenlik grubu kuralları görüntülenir. Azure Databricks'in bu listede bir kural eklemesi veya mevcut bir kuralın kapsamını değiştirmesi gerekiyorsa, önceden bildirim alırsınız. Bu makale ve tablolar, böyle bir değişiklik gerçekleştiğinde güncelleştirilir.

Azure Databricks ağ güvenlik grubu kurallarını nasıl yönetir?

Aşağıdaki bölümlerde listelenen NSG kuralları, Azure Databricks'in NSG'nizde sanal ağınızın ana bilgisayar ve kapsayıcı alt ağlarının hizmete temsilci seçmesi nedeniyle otomatik olarak sağladığı ve yönettiği kuralları temsil eder Microsoft.Databricks/workspaces . Bu NSG kurallarını güncelleştirme veya silme izniniz yok ve bunu yapma girişimleri alt ağ temsilcisi tarafından engelleniyor. Microsoft'un sanal ağınızda Azure Databricks hizmetini güvenilir bir şekilde çalıştırabilmesi ve destekleyebilebilmesi için Azure Databricks'in bu kurallara sahip olması gerekir.

Bu NSG kurallarından bazıları, kaynak ve hedef olarak VirtualNetwork'e atanmıştır. Bu, Azure'da alt ağ düzeyinde bir hizmet etiketi olmadığında tasarımı basitleştirmek için uygulanmıştır. Tüm kümeler, A kümesinin aynı çalışma alanında B kümesine bağlanamaması için dahili olarak ikinci bir ağ ilkesi katmanıyla korunur. Bu durum, çalışma alanlarınız müşteri tarafından yönetilen aynı sanal ağda farklı bir alt ağ çiftine dağıtılırsa birden çok çalışma alanında da geçerlidir.

Önemli

Databricks, aynı sanal ağda bulunan veya bu sanal ağ ile eşlenen diğer ağlara ve alt ağlara bağlı olan ağ güvenlik gruplarına (NSG' ler) Reddetme kuralları eklemenizi kesinlikle önerir. Azure Databricks işlem kaynaklarına giden ve giden bağlantıları sınırlandırmak için hem gelen hem de giden bağlantılar için Reddetme kuralları ekleyin. Kümenizin ağdaki kaynaklara erişmesi gerekiyorsa, gereksinimleri karşılamak için gereken en az miktarda erişime izin vermek için kurallar ekleyin.

Çalışma alanları için ağ güvenlik grubu kuralları

Bu bölümdeki bilgiler yalnızca 13 Ocak 2020'de oluşturulan Azure Databricks çalışma alanları için geçerlidir. Çalışma alanınız 13 Ocak 2020'de güvenli küme bağlantısı (SCC) yayımlanmadan önce oluşturulduysa sonraki bölüme bakın.

Bu tabloda çalışma alanları için ağ güvenlik grubu kuralları listelenir ve yalnızca güvenli küme bağlantısı (SCC) devre dışı bırakıldığında dahil edilen iki gelen güvenlik grubu kuralı bulunur.

| Yön | Protokol | Kaynak | Kaynak Bağlantı Noktası | Hedef | Dest Bağlantı Noktası | Used |

|---|---|---|---|---|---|---|

| Gelen | Herhangi biri | VirtualNetwork | Herhangi biri | VirtualNetwork | Tümü | Varsayılan |

| Gelen | TCP | AzureDatabricks (hizmet etiketi) Yalnızca SCC devre dışıysa |

Herhangi biri | VirtualNetwork | 22 | Genel IP |

| Gelen | TCP | AzureDatabricks (hizmet etiketi) Yalnızca SCC devre dışıysa |

Herhangi biri | VirtualNetwork | 5557 | Genel IP |

| Giden | TCP | VirtualNetwork | Tümü | AzureDatabricks (hizmet etiketi) | 443, 3306, 8443-8451 | Varsayılan |

| Giden | TCP | VirtualNetwork | Tümü | SQL | 3306 | Varsayılan |

| Giden | TCP | VirtualNetwork | Tümü | Depolama | 443 | Varsayılan |

| Giden | Herhangi biri | VirtualNetwork | Herhangi biri | VirtualNetwork | Tümü | Varsayılan |

| Giden | TCP | VirtualNetwork | Tümü | EventHub | 9093 | Varsayılan |

Not

Giden kuralları kısıtlarsanız Databricks, belirli kitaplık yüklemelerini etkinleştirmek için 111 ve 2049 bağlantı noktalarını açmanızı önerir.

Önemli

Azure Databricks, Genel Azure Genel Bulut altyapısına dağıtılan bir Microsoft Azure birinci taraf hizmetidir. Denetim düzlemindeki genel IP'ler ve müşteri işlem düzlemi dahil olmak üzere hizmetin bileşenleri arasındaki tüm iletişimler Microsoft Azure ağ omurgasında kalır. Ayrıca bkz. Microsoft genel ağı.

Sorun giderme

Çalışma alanı oluşturma hataları

Alt ağ <subnet-id> , hizmet ilişkilendirme bağlantısına başvurmak için aşağıdaki temsilcilerden herhangi birini gerektirir [Microsoft.Databricks/workspaces]

Olası neden: Konak ve kapsayıcı alt ağları hizmete temsilci olarak atanmayan Microsoft.Databricks/workspaces bir sanal ağda çalışma alanı oluşturuyorsunuz. Her alt ağa bir ağ güvenlik grubu eklenmiş ve temsilci olarak düzgün bir şekilde atanmış olmalıdır. Daha fazla bilgi için bkz. Sanal ağ gereksinimleri.

Alt ağ <subnet-id> çalışma alanı tarafından zaten kullanılıyor <workspace-id>

Olası neden: Mevcut bir Azure Databricks çalışma alanı tarafından zaten kullanılmakta olan konak ve kapsayıcı alt ağları olan bir sanal ağda çalışma alanı oluşturuyorsunuz. Tek bir alt ağda birden fazla çalışma alanını paylaşamazsınız. Dağıttığınız her çalışma alanı için yeni bir konuk ve kapsayıcı alt ağı çiftiniz olmalıdır.

Sorun giderme

Ulaşılamayan Örnekler: Kaynaklara SSH üzerinden erişilemedi.

Olası neden: Kontrol düzleminden çalışanlara trafik engellenir. Şirket içi ağınıza bağlı olan mevcut sanal ağa dağıtım yapıyorsanız, Azure Databricks çalışma alanınızı şirket içi ağınıza bağlama bölümünde sağlanan bilgileri kullanarak kurulumunuzu gözden geçirin.

Beklenmeyen Başlatma Hatası: Küme ayarlanırken beklenmeyen bir hatayla karşılaşıldı. Lütfen yeniden deneyin ve sorun devam ederse Azure Databricks ekibiyle iletişime geçin. İç hata iletisi: Timeout while placing node.

Olası neden: Çalışanlardan Azure Depolama uç noktalarına gelen trafik engellenir. Özel DNS sunucuları kullanıyorsanız sanal ağınızdaki DNS sunucularının durumunu da denetleyin.

Bulut Sağlayıcısı Başlatma Hatası: Küme ayarlanırken bulut sağlayıcısı hatasıyla karşılaşıldı. Daha fazla bilgi için Azure Databricks kılavuzuna bakın. Azure hata kodu: AuthorizationFailed/InvalidResourceReference.

Olası neden: Sanal ağ veya alt ağlar artık yok. Sanal ağın ve alt ağların mevcut olduğundan emin olun.

Küme sonlandırıldı. Neden: Spark Başlatma Hatası: Spark zamanında başlatılamadı. Hatalı çalışan bir Hive meta veri deposu, geçersiz Spark yapılandırmaları veya hatalı çalışan başlangıç betikleri bu soruna neden olabilir. Bu sorunu gidermek için Spark sürücü günlüklerine bakın ve sorun devam ederse Databricks'e başvurun. İç hata iletisi: Spark failed to start: Driver failed to start in time.

Olası neden: Kapsayıcı, barındırma örneği veya çalışma alanı depolama hesabıyla konuşamaz. Çalışma alanı depolama hesabının alt ağlarına bir sonraki atlama İnternet olacak şekilde özel bir yol ekleyerek düzeltin.