Öğretici: Log Analytics çalışma alanında Azure DDoS Koruması günlüklerini görüntüleme

Bu öğreticide aşağıdakilerin nasıl yapılacağını öğreneceksiniz:

- Bildirimler, azaltma raporları ve risk azaltma akışı günlükleri de dahil olmak üzere Azure DDoS Koruması tanılama günlüklerini görüntüleyin.

DDoS Koruması tanılama günlükleri, DDoS Koruması bildirimlerini, azaltma raporlarını ve DDoS saldırılarından sonra azaltma akışı günlüklerini görüntüleme olanağı sağlar. Bu günlükleri Log Analytics çalışma alanınızda görüntüleyebilirsiniz.

Saldırı azaltma raporları, kaynağınızdaki saldırı hakkında ayrıntılı bilgi sağlamak için toplanan Netflow protokol verilerini kullanır. Bir genel IP kaynağı saldırı altında olduğunda, azaltma işlemi başlar başlamaz rapor oluşturma başlatılır. Her 5 dakikada bir oluşturulan bir artımlı rapor ve azaltma döneminin tamamı için bir azaltma sonrası raporu olacaktır. Bu, DDoS saldırısının daha uzun bir süre devam etmesi durumunda, 5 dakikada bir risk azaltma raporunun en güncel anlık görüntüsünü ve saldırı azaltma işlemi bittikten sonra tam bir özeti görüntüleyebilmenizi sağlamaktır.

Önkoşullar

- Etkin aboneliği olan bir Azure hesabı. Ücretsiz hesap oluşturun.

- DDoS Ağ Koruması bir sanal ağda etkinleştirilmelidir veya DDoS IP Koruması bir genel IP adresinde etkinleştirilmelidir.

- DDoS Koruması tanılama günlüklerini yapılandırın. Daha fazla bilgi edinmek için bkz . Tanılama günlüklerini yapılandırma.

- Simülasyon iş ortaklarımızdan birini kullanarak bir saldırının simülasyonunu yapmak. Daha fazla bilgi edinmek için bkz . Simülasyon iş ortaklarıyla test etme.

Log Analytics çalışma alanında görüntüleme

Azure Portal’ında oturum açın.

Portalın üst kısmındaki arama kutusuna Log Analytics çalışma alanı yazın. Arama sonuçlarında Log Analytics çalışma alanını seçin.

Log Analytics çalışma alanları dikey penceresinin altında çalışma alanınızı seçin.

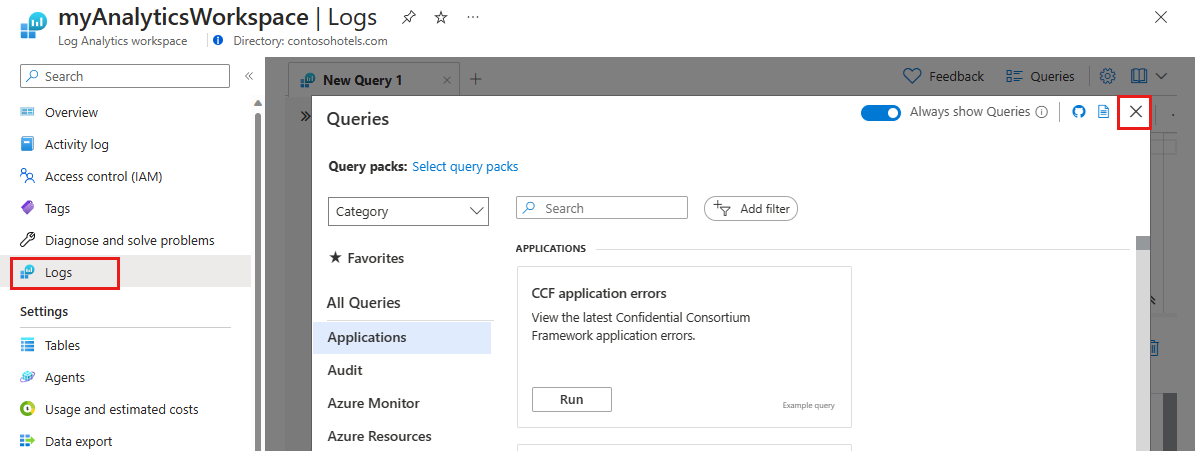

Sol taraftaki sekmede Günlükler'i seçin. Burada sorgu gezginini görürsünüz. Günlükler sayfasını kullanmak için Sorgular bölmesinden çıkın.

Günlükler sayfasında sorgunuzu yazın ve sonuçları görüntülemek için Çalıştır'a basın.

Log Analytics çalışma alanında Azure DDoS Koruması günlüklerini sorgulama

Günlük şemaları hakkında daha fazla bilgi için bkz . Tanılama günlüklerini görüntüleme.

DDoSProtectionNotifications günlükleri

Log analytics çalışma alanları dikey penceresinin altında Log Analytics çalışma alanınızı seçin.

Sol taraftaki bölmede Günlükler'i seçin.

Sorgu gezgininde, aşağıdaki Kusto Sorgusunu yazın ve zaman aralığını Özel olarak değiştirin ve zaman aralığını üç ay sürecek şekilde değiştirin. Ardından Çalıştır'a tıklayın.

AzureDiagnostics | where Category == "DDoSProtectionNotifications"DDoSMitigationFlowLogs'u görüntülemek için sorguyu aşağıdaki şekilde değiştirin ve aynı zaman aralığını koruyun ve Çalıştır'a tıklayın.

AzureDiagnostics | where Category == "DDoSMitigationFlowLogs"DDoSMitigationReports'u görüntülemek için sorguyu aşağıdakine değiştirin ve aynı zaman aralığını koruyun ve Çalıştır'a tıklayın.

AzureDiagnostics | where Category == "DDoSMitigationReports"

Örnek günlük sorguları

DDoS Koruması Bildirimleri

Bildirimler, bir genel IP kaynağının saldırı altında olduğu ve saldırı azaltmanın sona ereceği her durumda sizi bilgilendirir.

AzureDiagnostics

| where Category == "DDoSProtectionNotifications"

Aşağıdaki tabloda alan adları ve açıklamaları listelemektedir:

| Alan adı | Açıklama |

|---|---|

| TimeGenerated | Bildirimin oluşturulduğu UTC tarihi ve saati. |

| ResourceId | Genel IP adresinizin kaynak kimliği. |

| Kategori | Bildirimler için bu olacaktır DDoSProtectionNotifications. |

| ResourceGroup | Genel IP adresinizi ve sanal ağınızı içeren kaynak grubu. |

| SubscriptionId | DDoS koruma planı abonelik kimliğiniz. |

| Kaynak | Genel IP adresinizin adı. |

| ResourceType | Bu her zaman olacaktır PUBLICIPADDRESS. |

| OperationName | Bildirimler için, bu şeklindedir DDoSProtectionNotifications. |

| İleti | Saldırının ayrıntıları. |

| Tür | Bildirim türü. Olası değerler şunlardır: MitigationStarted. MitigationStopped. |

| PublicIpAddress | Genel IP adresiniz. |

DDoS Azaltma FlowLogs

Saldırı azaltma akışı günlükleri, etkin bir DDoS saldırısı sırasında bırakılan trafiği, iletilen trafiği ve diğer ilginç veri noktalarını neredeyse gerçek zamanlı olarak gözden geçirmenizi sağlar. Bu verilerin sabit akışını Microsoft Sentinel'e veya neredeyse gerçek zamanlı izleme için olay hub'ı aracılığıyla üçüncü taraf SIEM sistemlerinize alabilir, olası eylemleri gerçekleştirebilir ve savunma operasyonlarınızın gereksinimini giderebilirsiniz.

AzureDiagnostics

| where Category == "DDoSMitigationFlowLogs"

Aşağıdaki tabloda alan adları ve açıklamaları listelemektedir:

| Alan adı | Açıklama |

|---|---|

| TimeGenerated | Akış günlüğünün oluşturulduğu UTC tarihi ve saati. |

| ResourceId | Genel IP adresinizin kaynak kimliği. |

| Kategori | Akış günlükleri için bu , şeklindedir DDoSMitigationFlowLogs. |

| ResourceGroup | Genel IP adresinizi ve sanal ağınızı içeren kaynak grubu. |

| SubscriptionId | DDoS koruma planı abonelik kimliğiniz. |

| Kaynak | Genel IP adresinizin adı. |

| ResourceType | Bu her zaman olacaktır PUBLICIPADDRESS. |

| OperationName | Akış günlükleri için bu , şeklindedir DDoSMitigationFlowLogs. |

| İleti | Saldırının ayrıntıları. |

| SourcePublicIpAddress | Genel IP adresinize trafik oluşturan istemcinin genel IP adresi. |

| SourcePort | 0 ile 65535 arasında bir bağlantı noktası numarası. |

| DestPublicIpAddress | Genel IP adresiniz. |

| DestPort | 0 ile 65535 arasında bir bağlantı noktası numarası. |

| Protokol | Protokol türü. Olası değerler , tcp, udpother. |

DDoS Risk Azaltma Raporları

AzureDiagnostics

| where Category == "DDoSMitigationReports"

Aşağıdaki tabloda alan adları ve açıklamaları listelemektedir:

| Alan adı | Açıklama |

|---|---|

| TimeGenerated | Bildirimin oluşturulduğu UTC tarihi ve saati. |

| ResourceId | Genel IP adresinizin kaynak kimliği. |

| Kategori | Risk azaltma raporları için, bu şeklindedir DDoSMitigationReports. |

| ResourceGroup | Genel IP adresinizi ve sanal ağınızı içeren kaynak grubu. |

| SubscriptionId | DDoS koruma planı abonelik kimliğiniz. |

| Kaynak | Genel IP adresinizin adı. |

| ResourceType | Bu her zaman olacaktır PUBLICIPADDRESS. |

| OperationName | Risk azaltma raporları için, bu şeklindedir DDoSMitigationReports. |

| ReportType | Olası değerler ve PostMitigationşeklindedirIncremental. |

| MitigationPeriodStart | Azaltmanın başladığı UTC tarihi ve saati. |

| MitigationPeriodEnd | Azaltmanın sona erdiğinde UTC olarak tarih ve saat. |

| IPAddress | Genel IP Adresiniz. |

| AttackVectors | Saldırı türlerinin düşüşü. Anahtarlar , , TCP flood, UDP floodUDP reflectionve Other packet floodtuşlarını içerirTCP SYN flood. |

| TrafficOverview | Saldırı trafiğinin bozulması. Anahtarlar , , Total packets dropped, Total TCP packets, Total TCP packets dropped, Total UDP packets, , Total UDP packets droppedve Total Other packetsTotal Other packets droppedanahtarlarını içerirTotal packets. |

| Protokoller | Dahil edilen protokollerin dökümü. Anahtarlar , UDPve Othertuşlarını içerirTCP. |

| DropReasons | Bırakılan paketlerin nedenlerinin analizi. Anahtarlar içerir Protocol violation invalid TCP. syn Protocol violation invalid TCP, , UDP reflectionProtocol violation invalid UDP, TCP rate limit exceeded, , UDP rate limit exceeded, Destination limit exceeded, Other packet flood Rate limit exceededve Packet was forwarded to service. Protokol ihlali geçersiz bırakma nedenleri hatalı biçimlendirilmiş paketlere başvurur. |

| TopSourceCountries | İlk 10 kaynak ülkenin gelen trafiğe dökümü. |

| TopSourceCountriesForDroppedPackets | Azaltılan saldırı trafiği için ilk 10 kaynak ülkenin analizi. |

| TopSourceASNs | Gelen trafiğin ilk 10 otonom sistem numarası (ASN) kaynağının analizi. |

| SourceContinents | Gelen trafik için kaynak kıtanın analizi. |

| Tür | Bildirim türü. Olası değerler şunlardır: MitigationStarted. MitigationStopped. |

Sonraki adımlar

Bu öğreticide, Log Analytics çalışma alanında DDoS Koruması tanılama günlüklerini görüntülemeyi öğrendiniz. DDoS saldırısı aldığınızda atılması önerilen adımlar hakkında daha fazla bilgi edinmek için aşağıdaki sonraki adımlara bakın.